作者名:白昼安全

主页面链接: 主页传送门

创作初心: 一切为了她

座右铭: 不要让时代的悲哀成为你的悲哀

专研方向: web安全,后渗透技术

每日emo: 关心和细节吗?

注意:我这里的cs讲解是以 汉化版本cs来的,原版的可以对照一下位置,区别不大,cs三部曲第二部,讲解了cs界面的功能模块

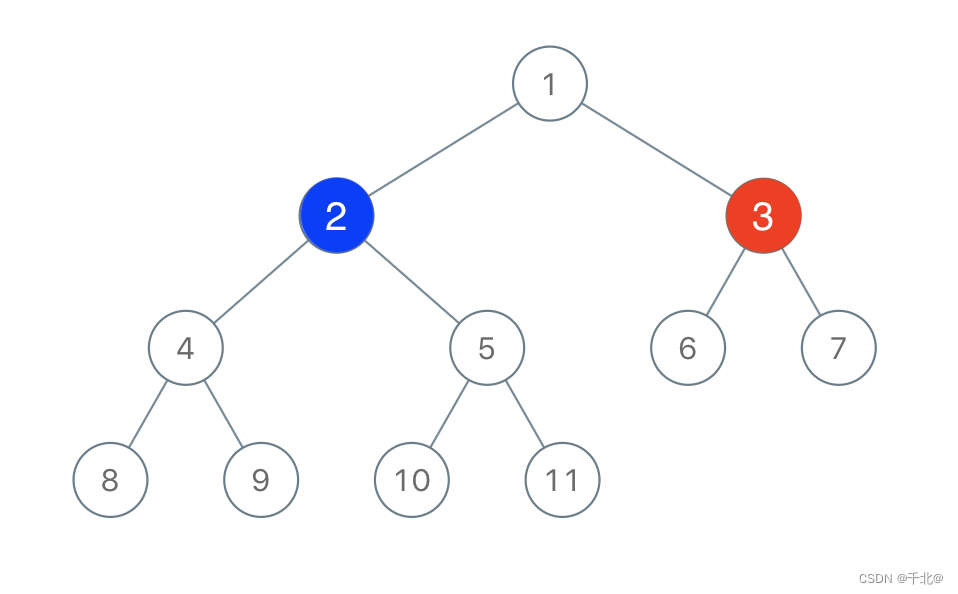

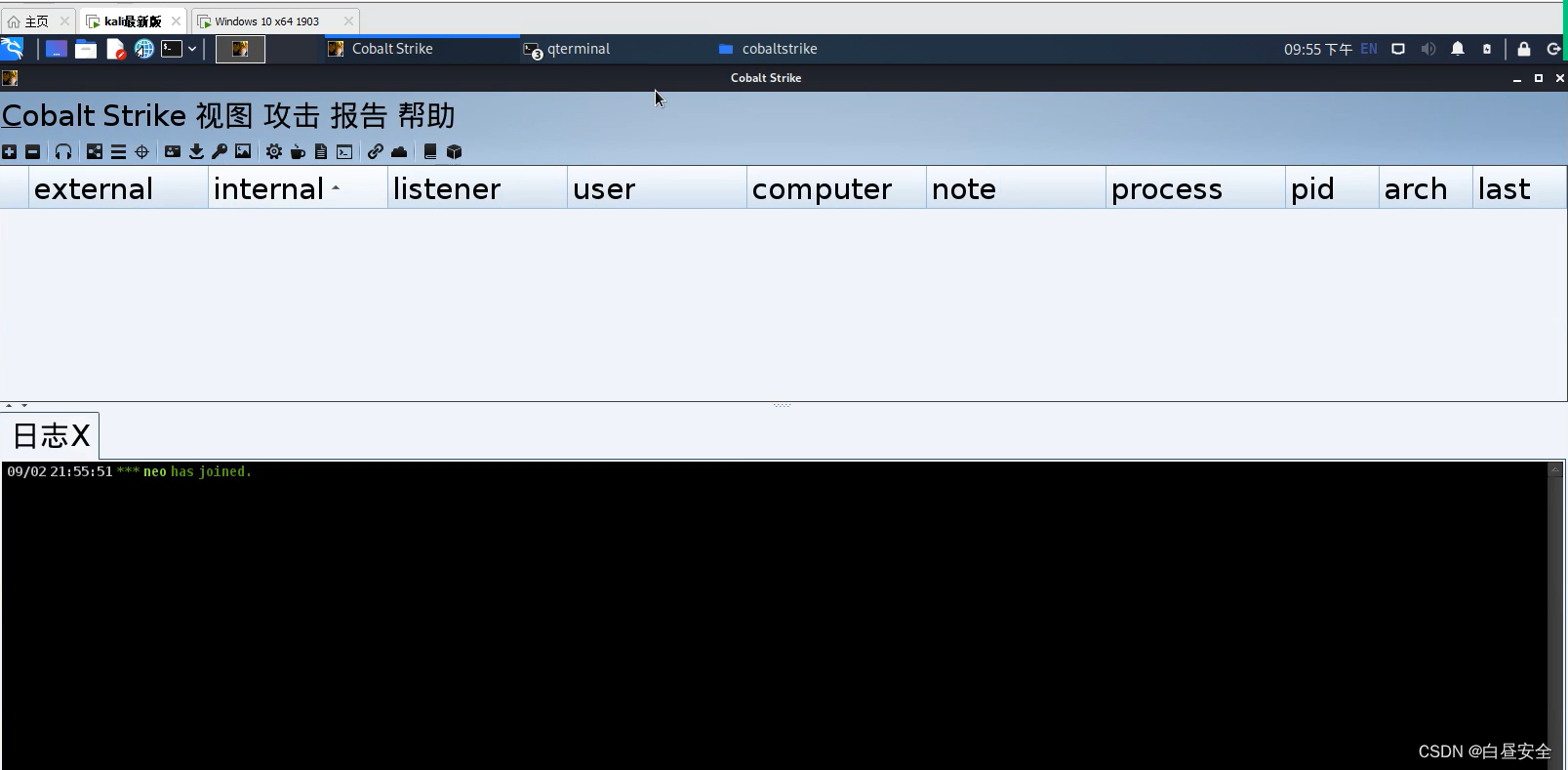

初始页面如下

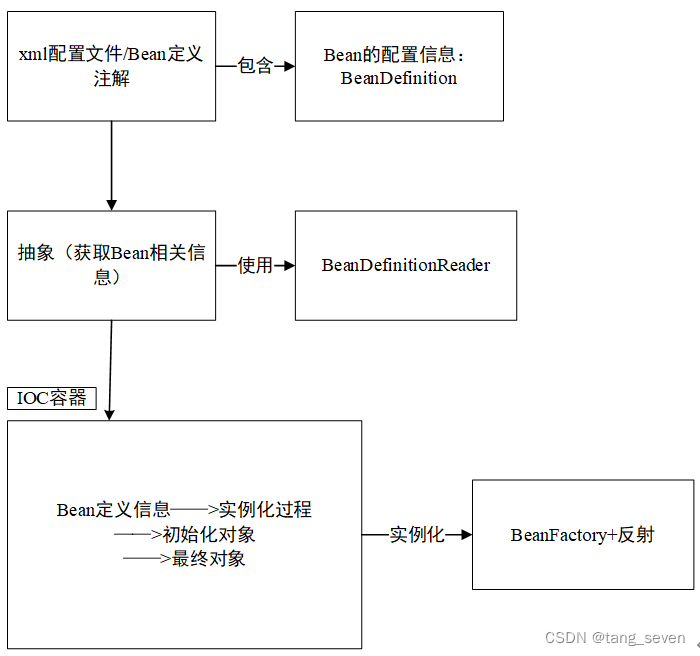

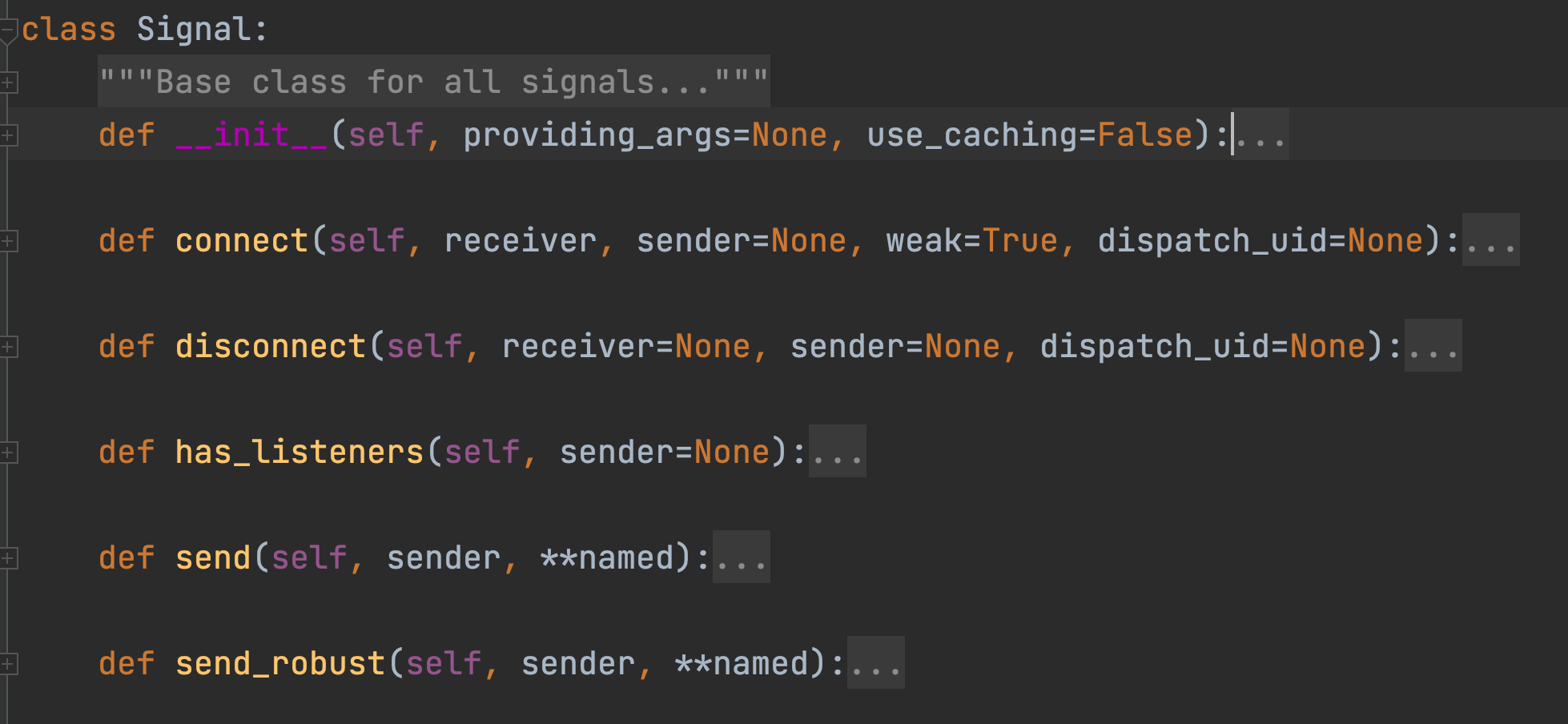

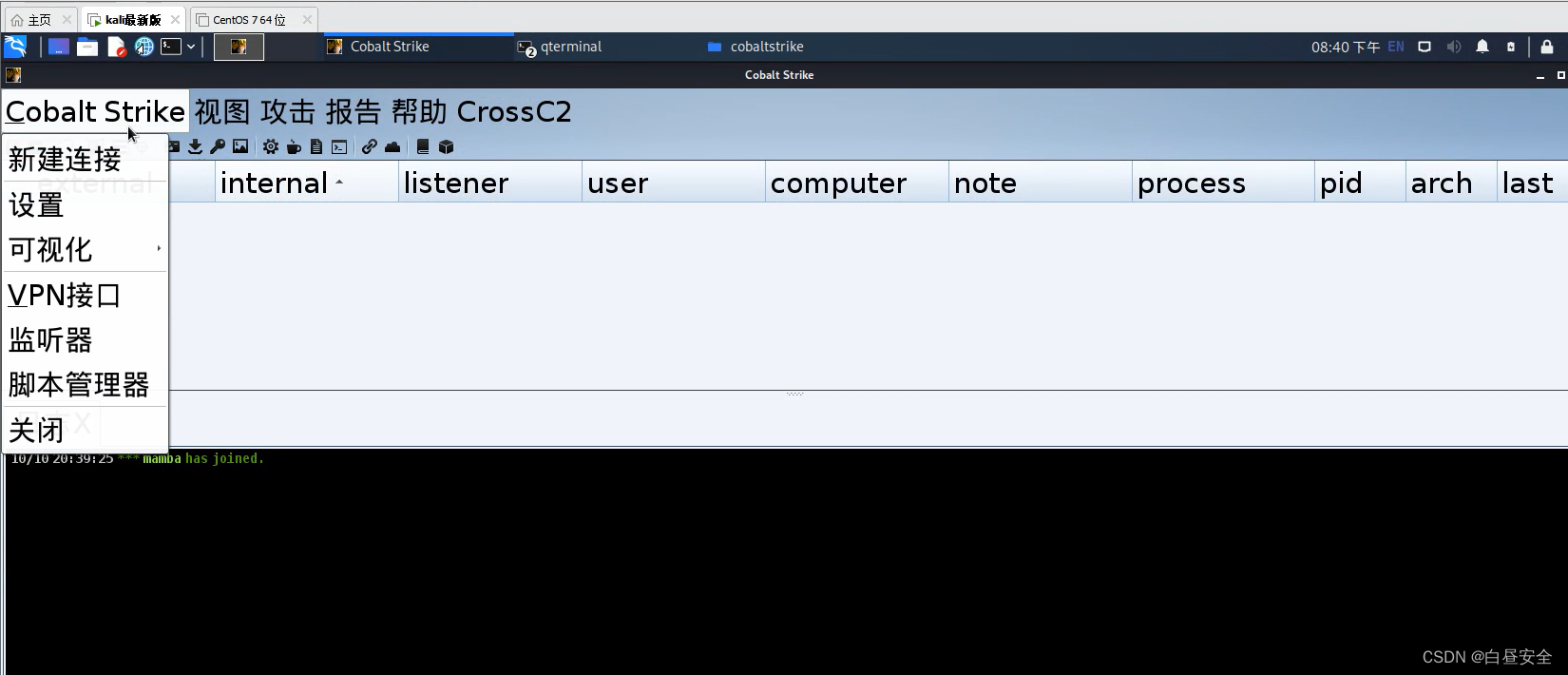

一、Cobalt Strike

这个板块相当于设置按钮,我们会逐个介绍该菜单的栏目

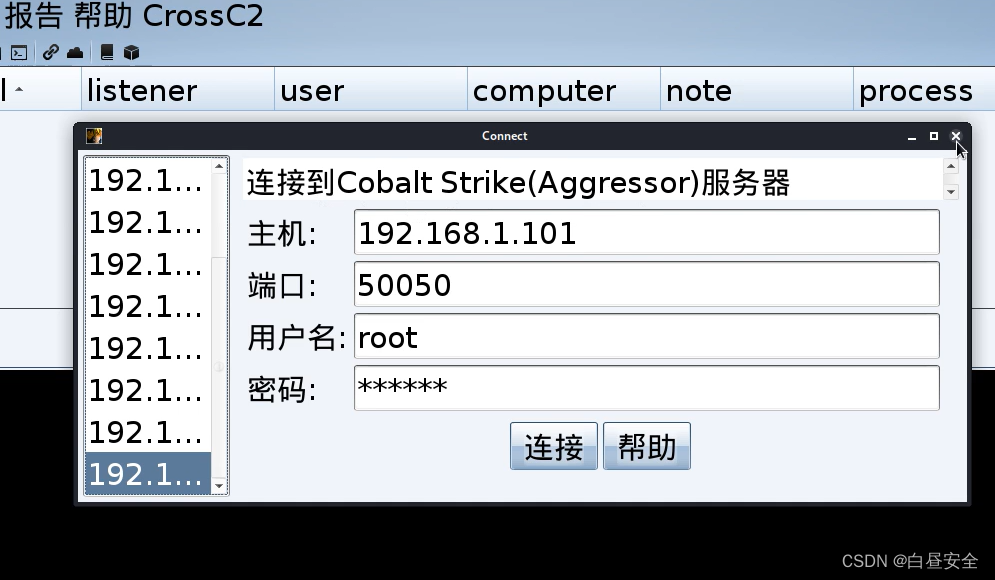

1、新建连接

这个“新建连接”就是再打开一个客户端登录入口,效果如下

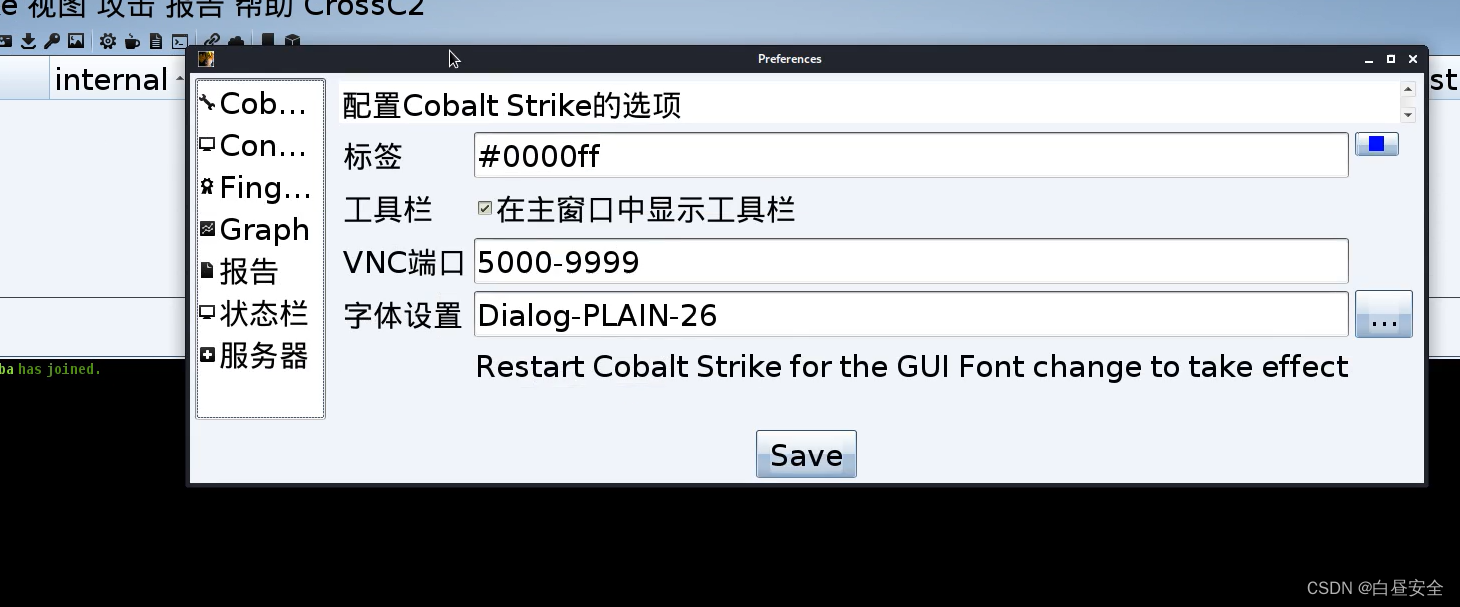

2、设置

“设置”就是设置一些cs的颜色,字体大小等等

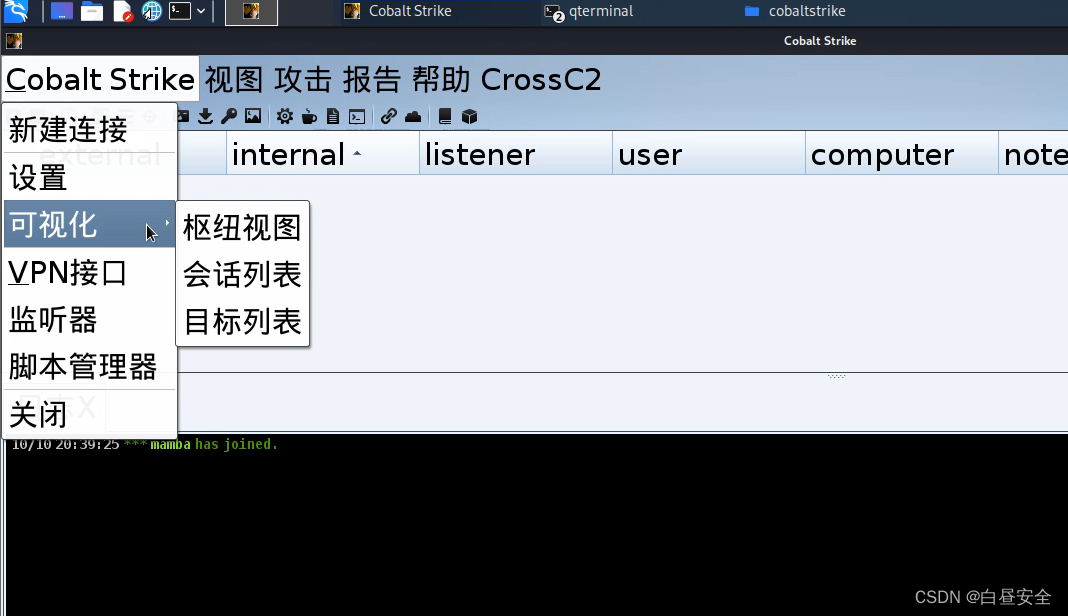

3、可视化

“可视化”就是指cs界面上半部分的显示模式,有枢纽视图,会话列表,目标列表三种模式,在后面的使用教程中我们会逐一给大家讲解、

4、VPN接口

这就是个伪造网卡的选项,这里也不多讲了,主要是我还没用过,后面使用到的话会给大家讲一下

5、监听器

监听器是cs工具的重点板块

注意:这里的监听器就相当msf的 exploit/multi/handler监听模块,设置好接收的ip,port,payload等设置,执行恶意程序就能够上线目标机器

但也有很大的区别,msf是开启一个监听,才能上线一台机器,而cs则是开启一个监听器之后,可以通过这个监听器上线多个机器,不止一个

点击cs面板下面的add即可打开添加监听器页面

监听器的具体设置放到后面的使用案例中讲解

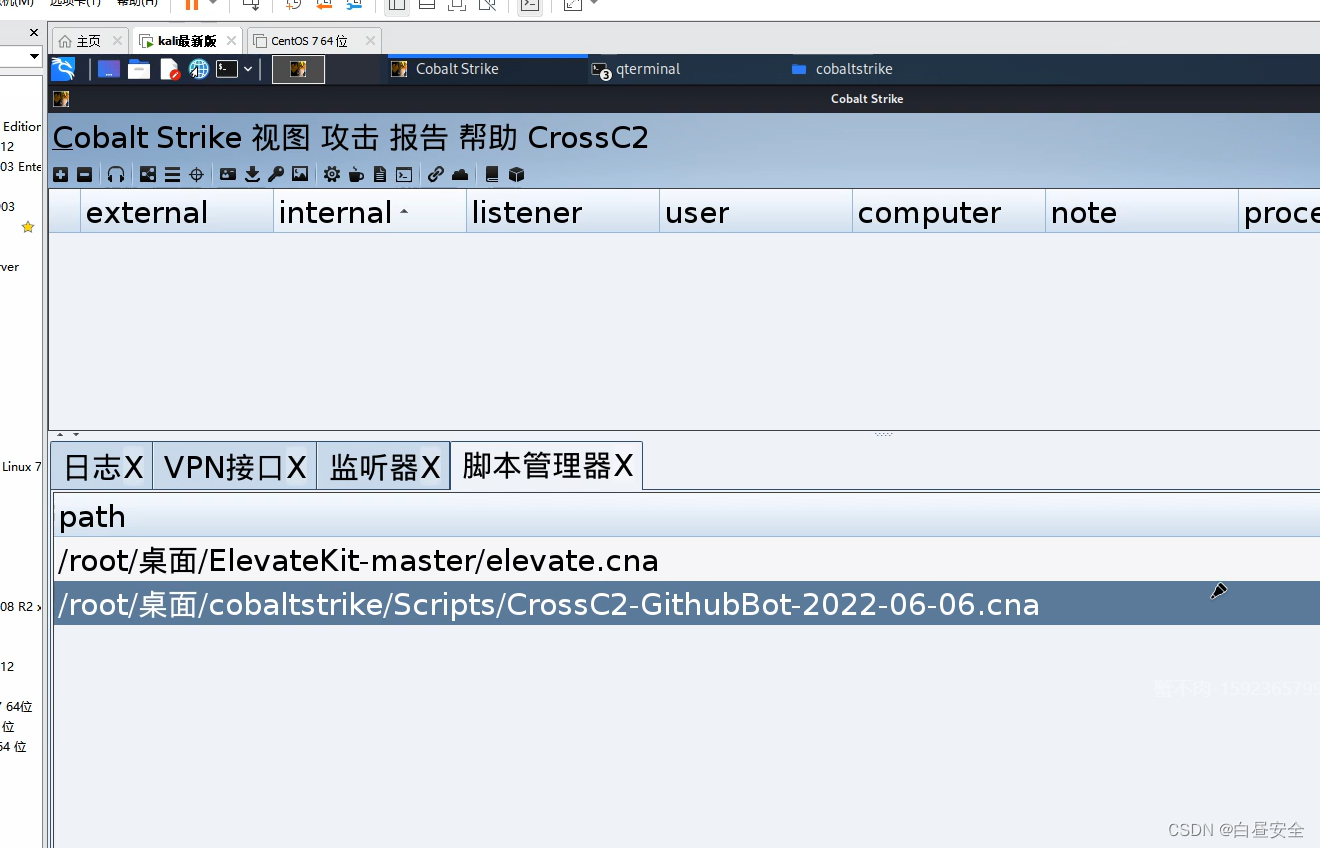

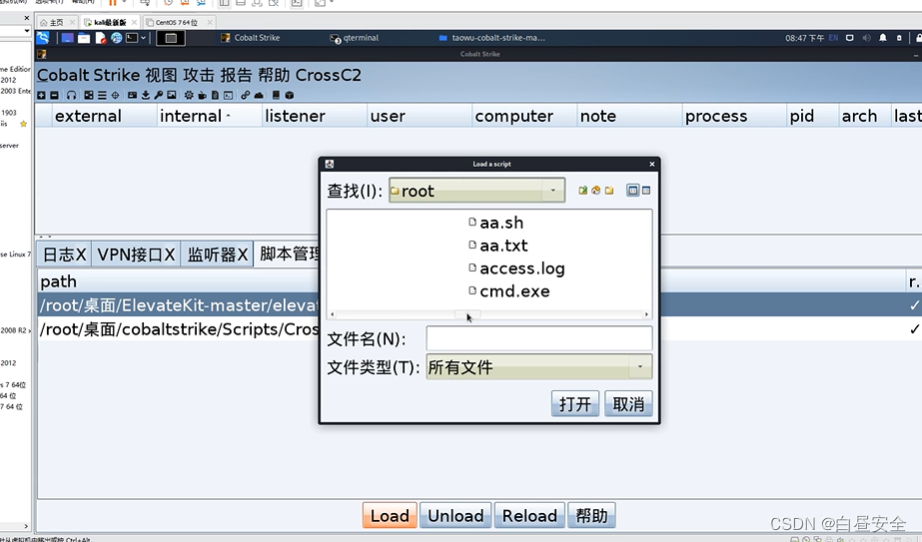

6、脚本管理器

这个功能用于添加cs的插件

因为cs本来的功能相对比较少,所以需要添加一些好用的插件,就需要在在这个功能来添加了,再说一点,这里cs插件的后缀是cna

点击页面下方的load,选择指定的插件(即cna文件)即可

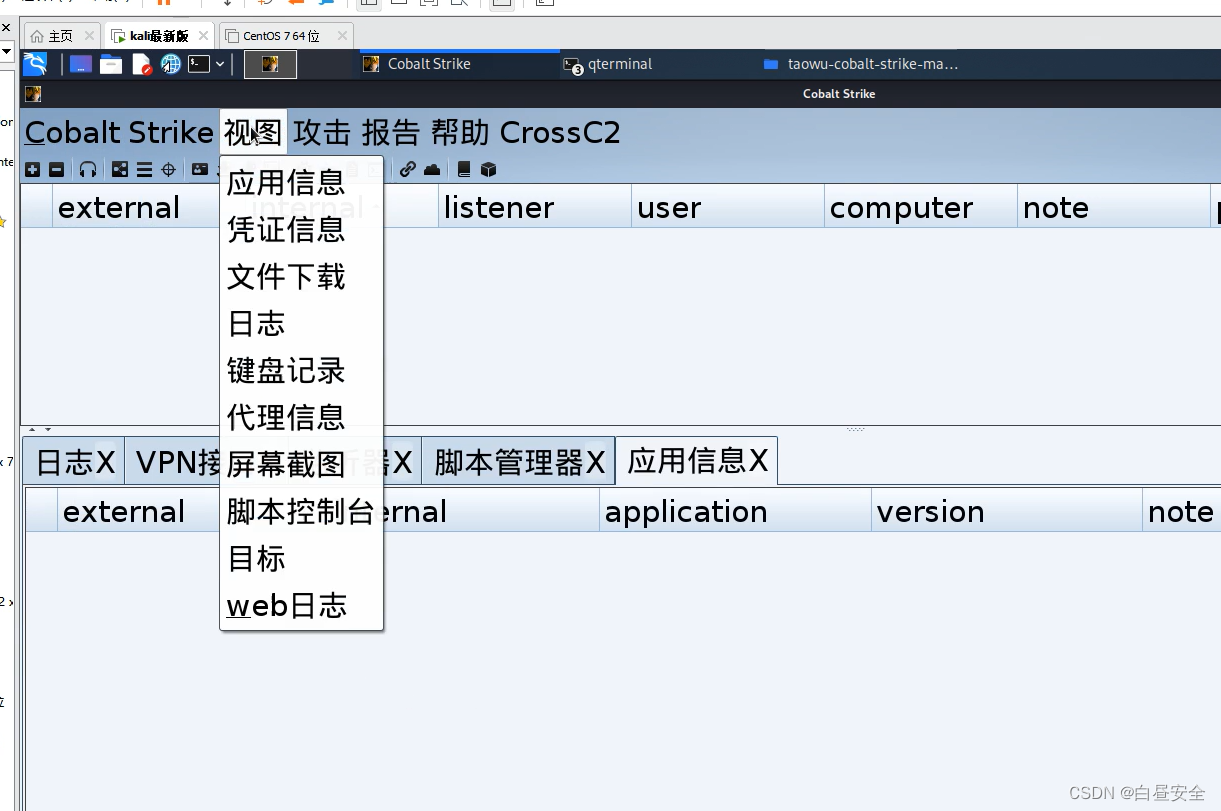

二、视图

1、应用信息

“应用信息”就是目标的系统相关信息

2、凭证信息

“凭证信息”也很好理解,就是导出密码之类的信息

3、文件下载

“文件下载”模块用于下载目标机器的指定文件

4、日志

“日志”就是用来记录cs的一些操作,比如目标机器上线,有客户端机器连接进来等等

5、键盘记录

这个模块也没啥说的,跟msf的keyscan模块用处一样,记录目标上键盘敲击的情况

6、代理信息

基于已拿下权限的机器开启的代理,简单来说就是设置已经拿到权限的机器为跳板机

7、屏幕截图

这个就是msf的screenshot模块,能够实现对目标桌面截图的效果

8、脚本控制台

脚本控制台模板就是打开一个新编辑页面,可以在里面自己写一些cs的脚本

9、目标

“目标”就是列出全部的目标机器

10、web日志

“web日志”回显出web服务器的日志信息,但是一般没啥用,会出现没有回显的情况,所以用的也很少

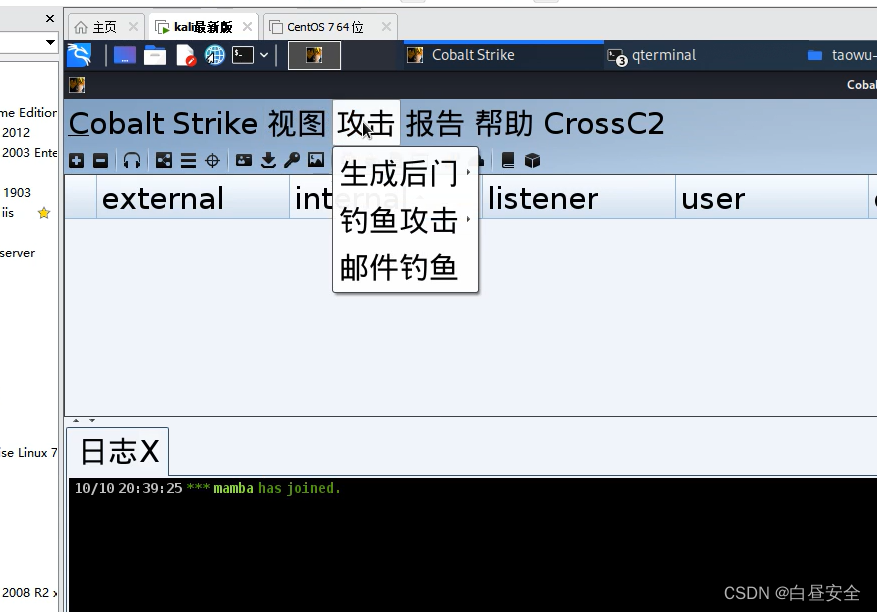

三、攻击

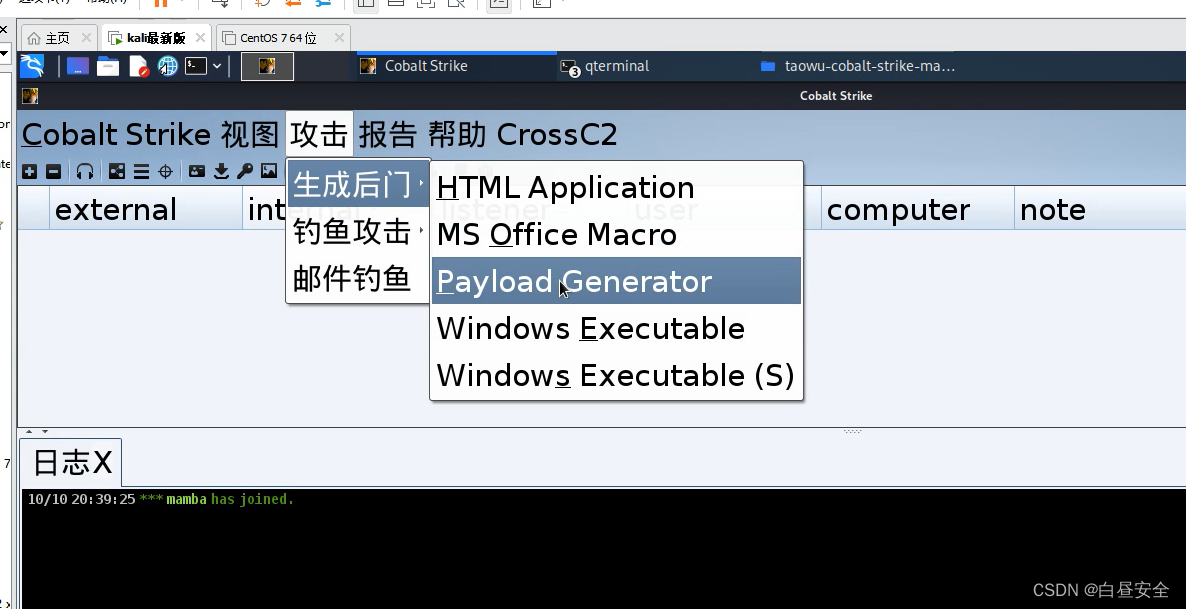

1、生成后门

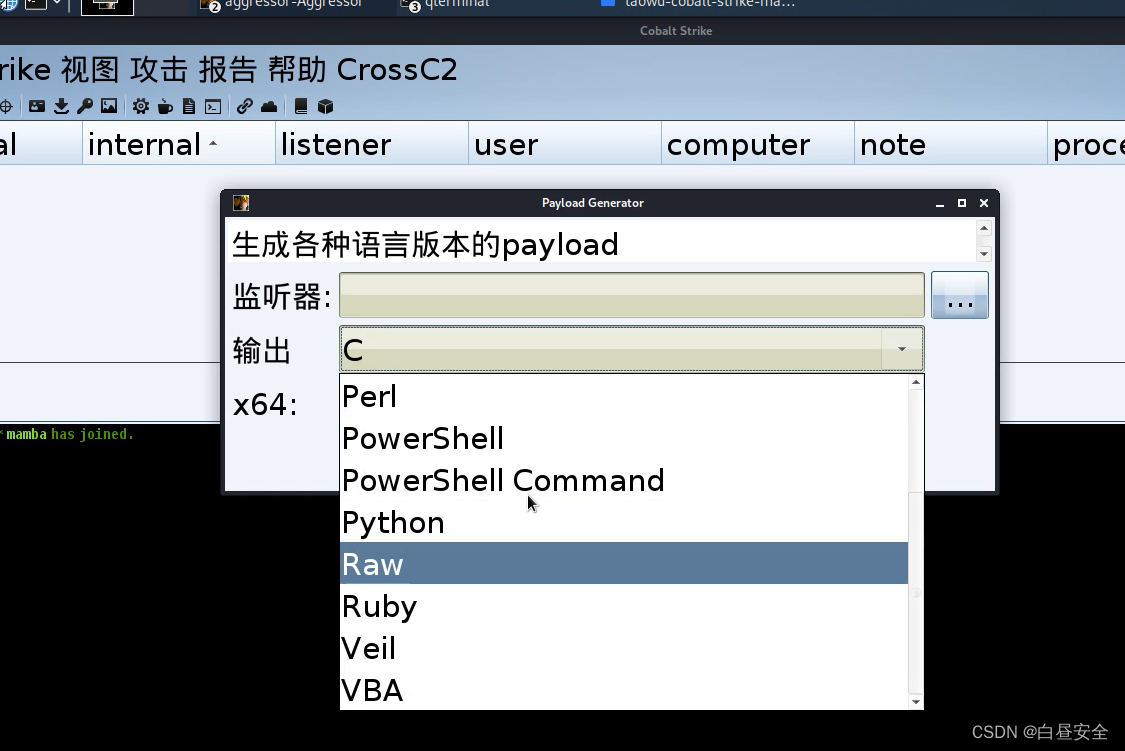

“生成后门”这个功能就相当于msfvenom这个木马生成工具,但是功能要少的多,比较常用的就是payload generator模块

该模块可以生成各种格式的后门木马,选择已有的监听器和木马格式即可

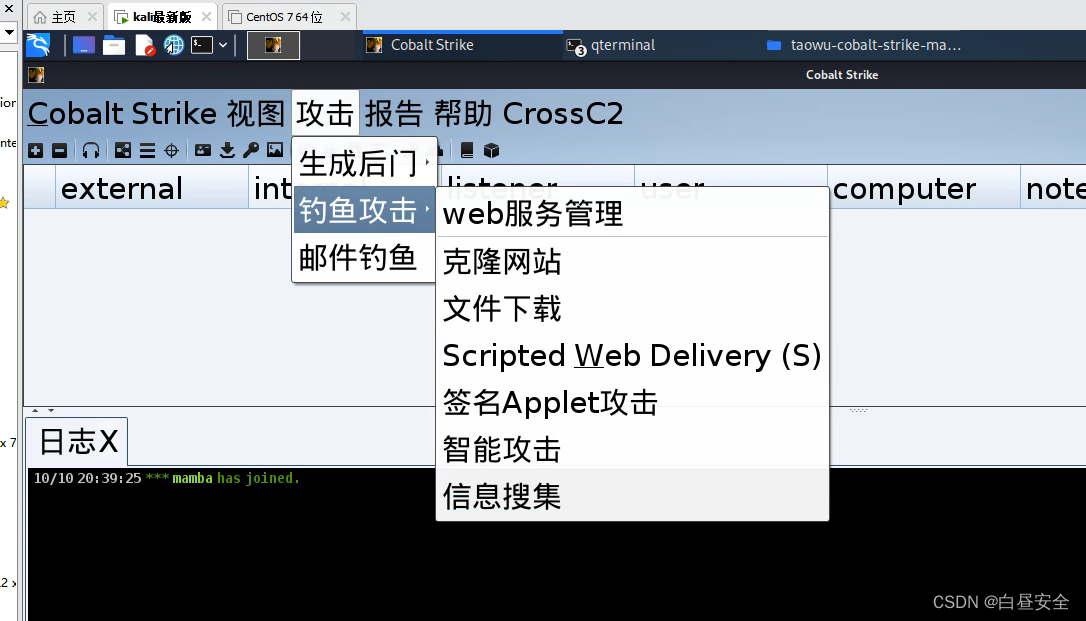

2、钓鱼攻击

这里就是各种的钓鱼手段和框架,这个功能我只能说很好玩,建议大家都可以自己下去试试,特别是克隆网站等

3、邮件钓鱼

也是一种钓鱼方式,但是这种手段比较容易发现,如果感兴趣的可以试试,或者去网上找一些隐蔽的邮件木马来玩玩

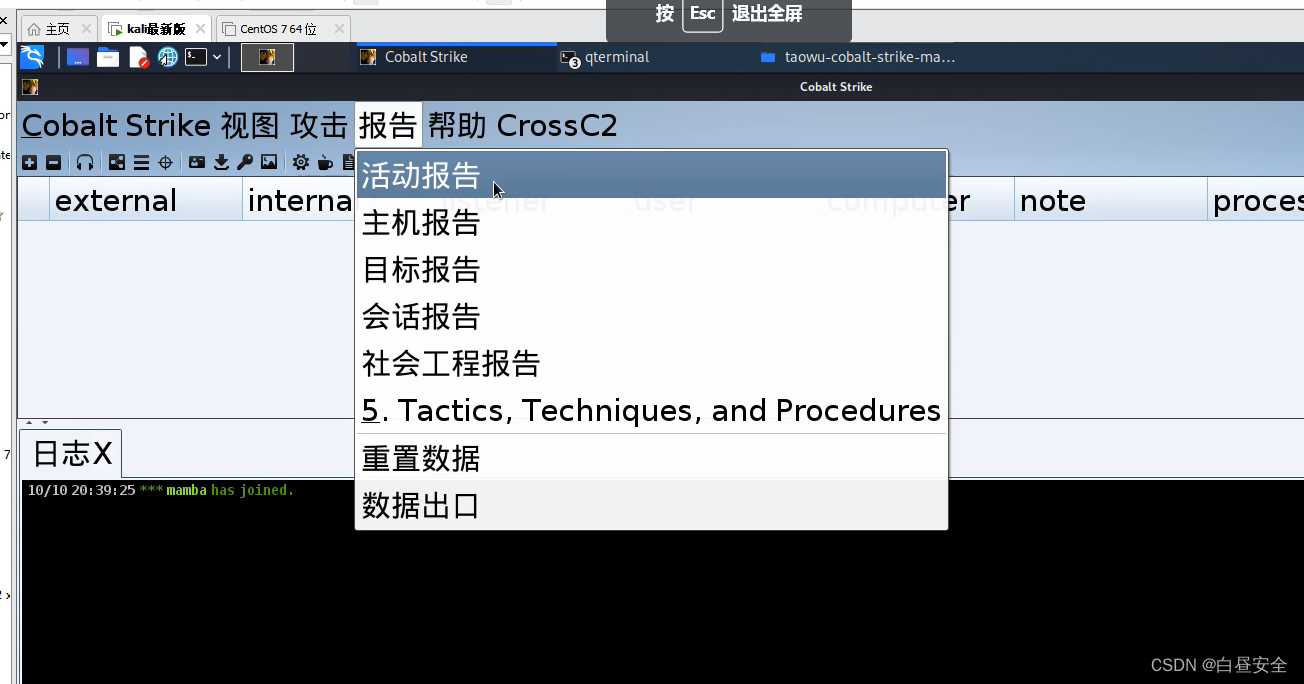

四、报告

这里的模块就是生成各种各样的信息报告,如下

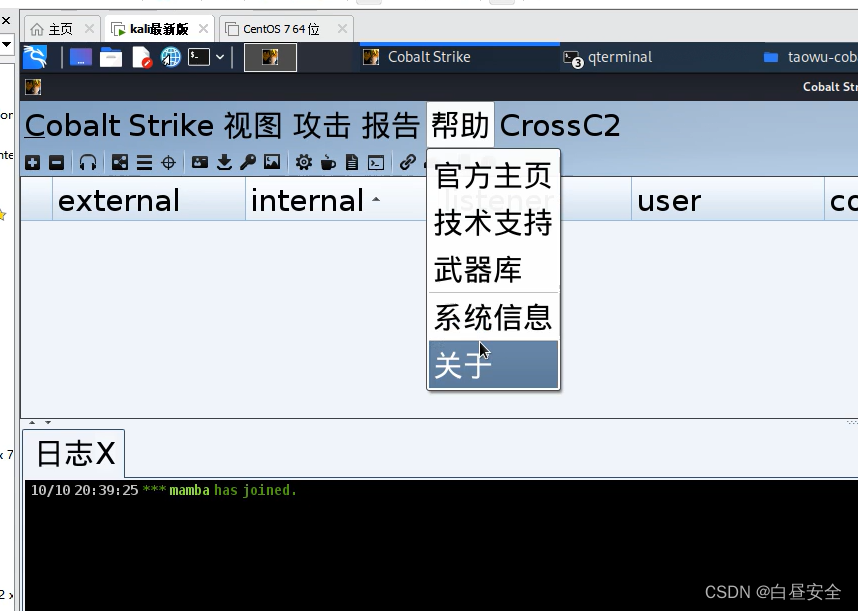

五、帮助

帮助这里也没啥好说的了,就是一些cs的信息而已

注意:最后的CrossC2是我自己添加的插件,所以这里就不多讲了

因为cs自己携带的指定攻击模块很少,所以还是需要自己去找一些好用的插件、

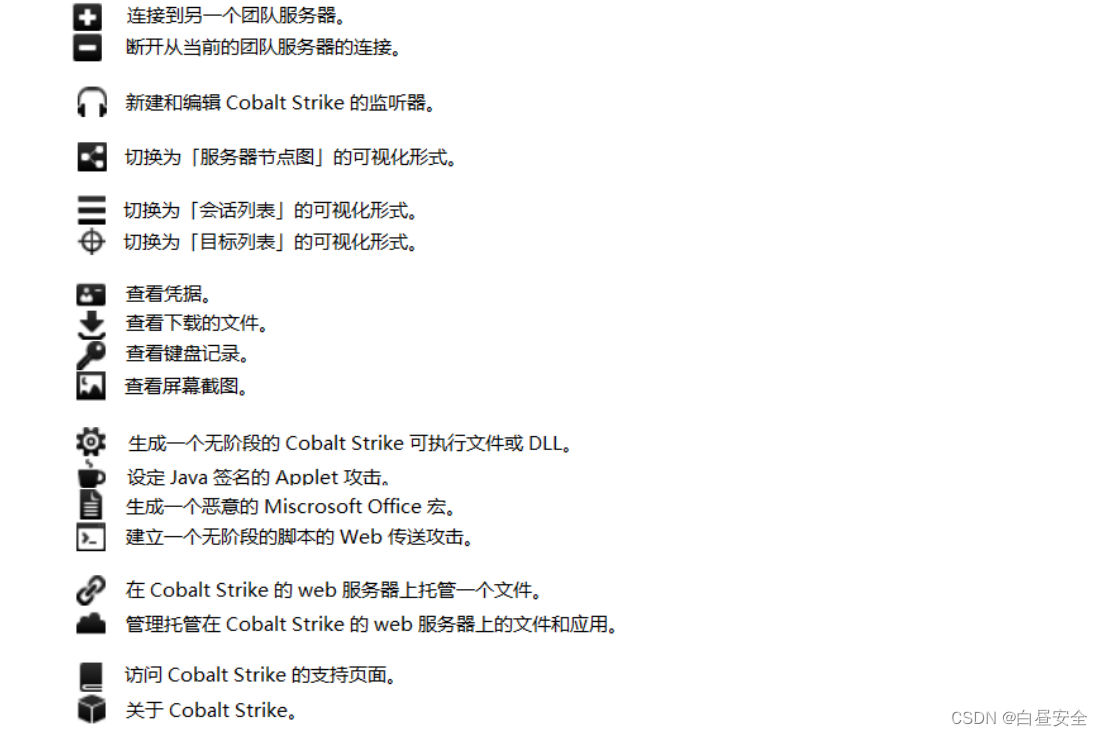

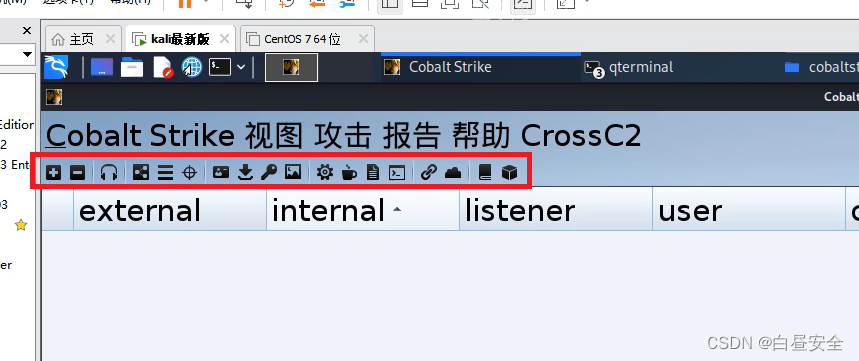

六、工具条

工具条就是下面这一栏

接下来就是这一栏的讲解,如下