文章目录

- 概要

- 环境准备

- 技术细节

- 3.1 实现原理

- 3.2 创建python文件

- 3.3 插入内容

- 3.4 运行python脚本

- 加固建议

- 4.1 选择强密码

- 4.2 定期更换密码

- 4.3 启用网络加密

- 4.4 关闭WPS

- 4.5 隐藏SSID

- 4.6 限制连接设备

- 小结

概要

在本文中,我们将介绍并展示如何使用Python脚本来测试本地WiFi密码。此方法适用于教育和安全研究目的,请勿用于非法活动。本文旨在帮助您了解WiFi安全性及其潜在漏洞。

声明:在本指南中展示的一切操作都是在本地网络上进行的。在这个例子中,所有步骤都是在我的个人电脑上完成的。我并没有试图连接到他人的网络或入侵他人的系统。请仅在您有权访问的网络上进行这些测试,以确保合法合规。

环境准备

kali

python3

aireplay-ng

airodump-ng

aircrack-ng

只用准备好kali即可,kali自带上面三款工具

如果需要kali安装教程的可以去网络上寻找,或者有需要的话评论私信我,我会尽最快速度更新关于kali安装教程

技术细节

3.1 实现原理

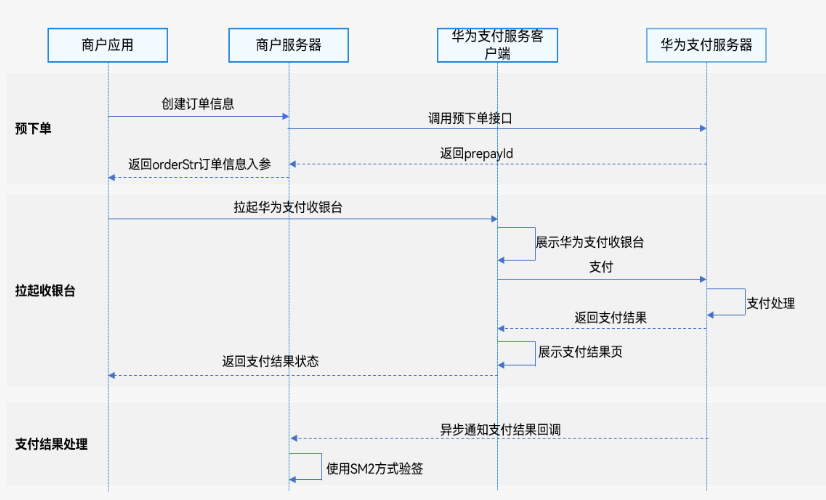

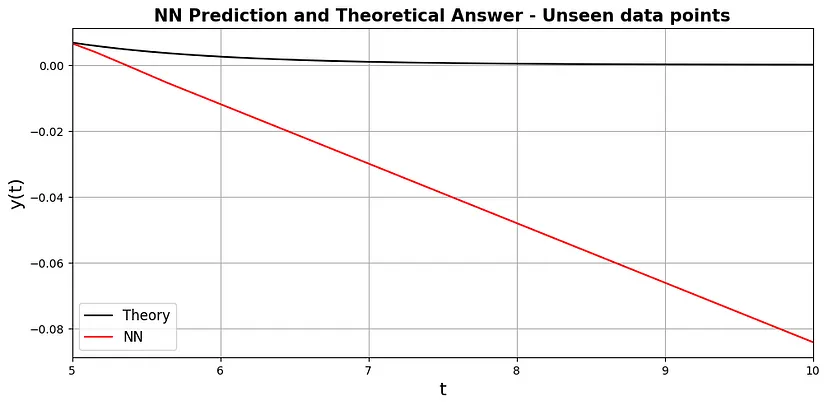

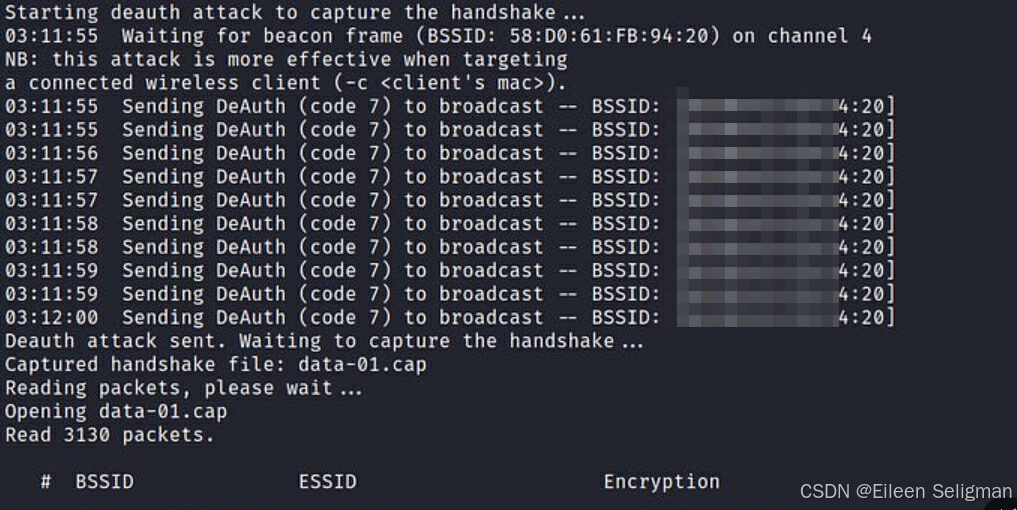

首先,它会验证路由器的MAC地址(BSSID)是否格式正确,例如00:77:88:33:44:55。确认格式正确后,脚本会使用airodump-ng和aireplay-ng这两个工具来捕获 WPA握手包。一旦成功捕获到握手包,就会使用aircrack-ng工具,通过提供的单词表文件来获取密码。

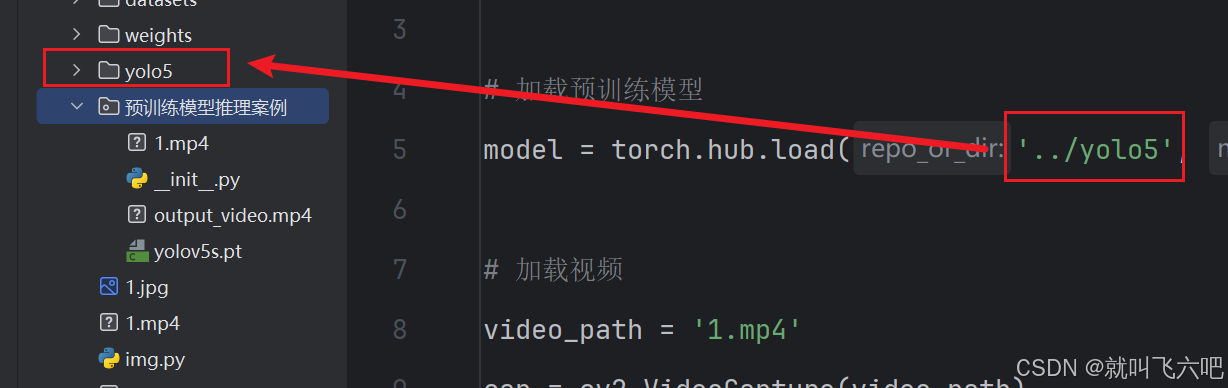

3.2 创建python文件

首先,我们将使用 vim 终端文本编辑器创建一个wifiCracker.py

vim wifiCracker.py

3.3 插入内容

因为法律原因,我无法提供完整代码,本文章只提供安全思路

3.4 运行python脚本

python3 wifiCracker.py

选择无线网络接口(使用Iwconfig命令查看)

使用airodump-ng wlan0·命令查看路由器的网卡地址,并输入。

在此处输入将存储 4 次握手(数据)的文件名。4 次握手是接入点和客户端设备之间交换 4 条消息的过程。如果您能获取四次握手,则可以尝试攻击它并泄露密码。最后,选择指定密码本进行测试(我这里的是从网络上收集的,大家可以自行去收集,或者评论或私信我获取)

此时爆破正在进行中

爆破成功之后会在终端中打印出密码(如果密码存在于您用于测试 WPA/WPA2 wifi 密码的单词表文件中)

加固建议

4.1 选择强密码

确保你的WiFi密码足够复杂,不要简单到容易被猜到。密码中应该包含大小写字母、数字和特殊字符,长度最好超过12位。例如,不要用“password123”,而是用“P@ssw0rd!23$”。

4.2 定期更换密码

不要长期使用同一个密码,至少每隔几个月就更新一次。这样即使旧密码被攻破,新密码也能及时保护你的网络安全。

4.3 启用网络加密

确保你的WiFi网络使用WPA2加密标准,这是目前较为安全的加密方式。如果你的设备支持WPA3,建议切换到更安全的WPA3加密。

4.4 关闭WPS

WiFi保护设置(WPS)虽然方便,但存在安全漏洞。为了安全起见,建议在路由器设置中关闭WPS功能。

4.5 隐藏SSID

隐藏你的WiFi网络名称(SSID),使其不在无线网络列表中显示。这可以增加黑客找到你网络的难度。

4.6 限制连接设备

在路由器设置中,限制可以连接到你WiFi的设备数量,并启用MAC地址过滤,只允许你信任的设备连接。这可以防止未经授权的设备连接到你的网络。

小结

感谢大家阅读这篇关于WIFI安全的文章。文章介绍了如何使用Python脚本和一些强大的开源工具来捕获和测试WPA/WPA2握手以及修复建议。通过案例帮助我们增加我们的安全意识。通过上述步骤,您可以在本地测试WiFi密码的安全性,并了解其潜在的漏洞。这种方法不仅有助于增强个人和企业的网络安全意识,还能为安全研究提供宝贵的实践经验。请记住,仅在合法且授权的情况下进行这些测试。

注意:再一次强调,请勿将本文所述思路用于非法用途。所有操作均在本地网络中进行,没有对任何互联网目标进行攻击。请大家务必遵守当地的法律规范,合理合法地进行测试本地网络。如果内容有描述不当的地方,欢迎大家指正。