如果您的服务器遭到了DDoS攻击,以下是一些可以采取的措施:

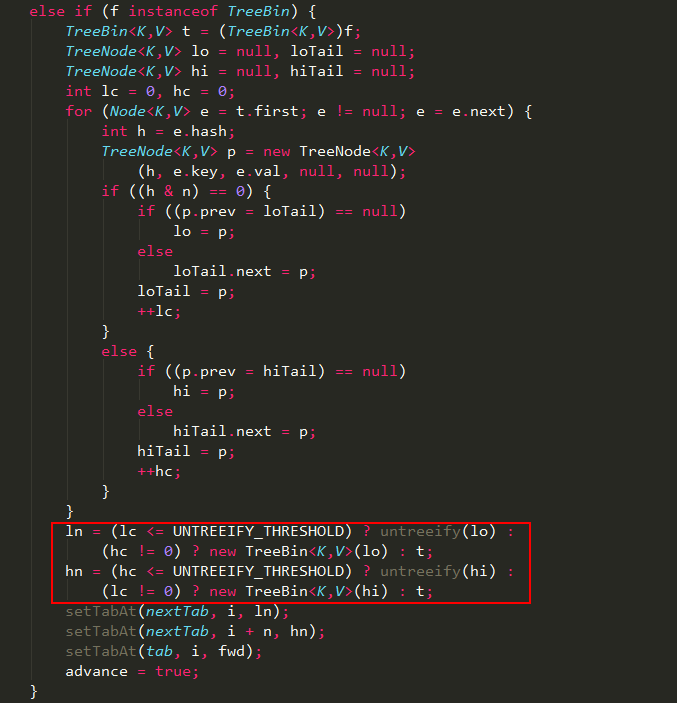

使用防火墙和安全组进行限制:限制服务器的流量以防止进一步的攻击。

升级服务器资源:为了应对更高的流量,可以升级服务器的内存,处理器等资源。

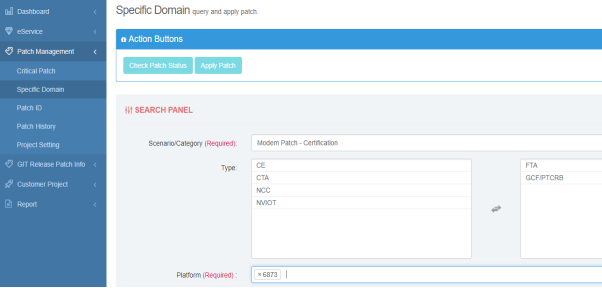

安装防护软件:安装防护软件,例如防护DDoS攻击的软件,以防止未来的攻击。

使用CDN服务:使用内容分发网络(CDN)服务,以分散流量并减少攻击对您的服务器的影响。

向ISP报告攻击:如果攻击仍然存在,请向您的Internet服务提供商(ISP)报告攻击,以获得帮助。

对源地址进行限制:通过限制特定的源地址和IP地址范围,以减少攻击的影响。

路由器配置:通过修改路由器的配置,比如启用DoS防御功能,以防止攻击。

使用弹性云服务:使用弹性云服务,例如Amazon Web Services(AWS),以减少攻击对您的服务器的影响。

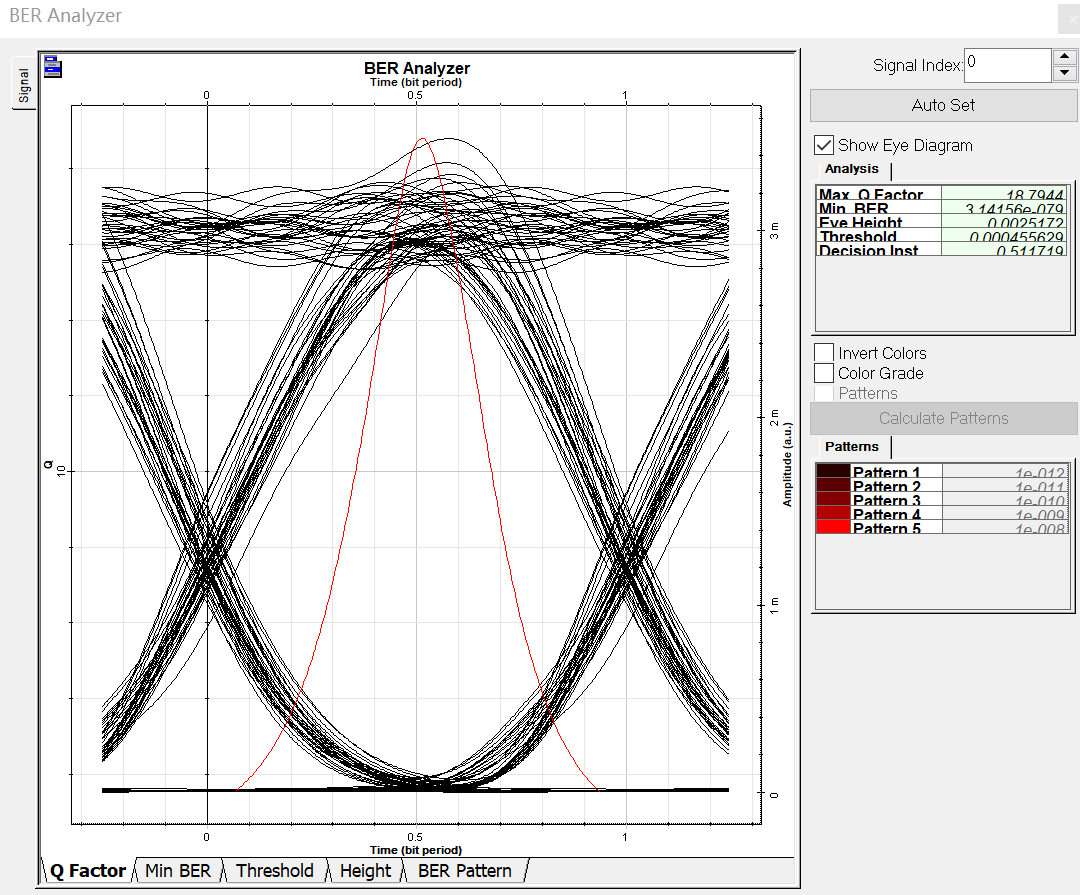

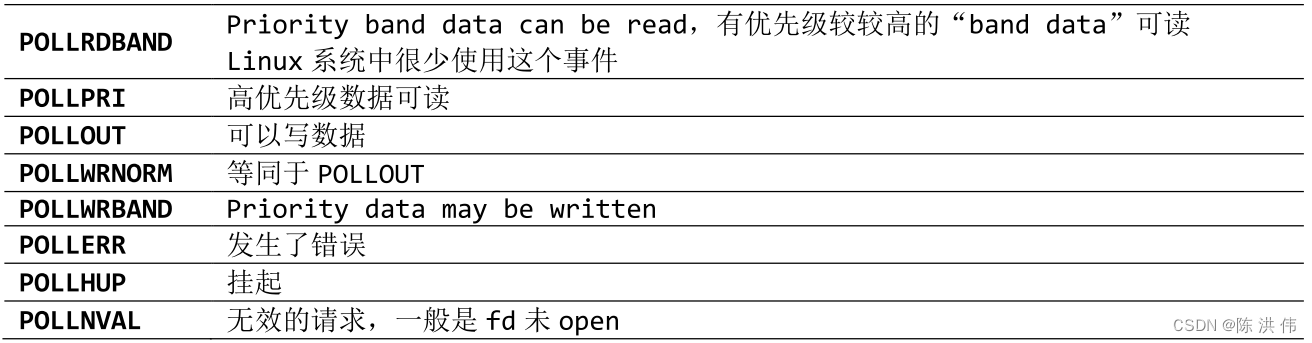

监控网络:实现监控您的网络状况,以了解攻击的情况和确定最佳的解决方案。使用监控工具,例如网络监控软件和日志分析工具,以便在攻击发生时及时响应。

向专业服务公司寻求帮助:如果您无法处理DDoS攻击,请向专业的服务公司寻求帮助。这些公司拥有专门的工具和技术,可以有效地防范DDoS攻击。

注意:最重要的是要保护您的数据和服务器安全。因此,请确保在处理DDoS攻击时采取最佳的安全措施。