这篇文章是笔者2014年发表在《保密科学技术》第6期的一篇文章,时隔8年温习了一遍之后感觉还是有一定的可取之处,时至今日依然没有明显落伍,所以在修改完善其中部分内容之后分享给大家。

原文

Part. 01

引言

从上世纪八九十年代开始,信息技术一直处于飞速发展之中,到了21世纪的今天,在人类社会生活几乎所有的领域,电子文件以无法计算的庞大数量、种类融入其中,我国正在全面迈向电子文件时代。

面对电子文件的巨量涌现和全面冲击,社会各界一直在积极的探索,不断获得新的认识和实践进展。但是我们不得不承认,电子文件的涌现和冲击过快,经常在老问题没有解决的情况下新问题已经出现。事实上,当前我国数以亿计的电子文件在全程管理过程中普遍存在失控、失存、失信、失用、失密的巨大安全隐患,这已经引起政府及社会各方面的高度重视。

2009年底,中央办公厅和国务院办公厅联合发布的《电子文件管理暂行办法》(厅字[2009]39号)中明确要求坚持电子文件管理需要满足“统一管理、全程管理、规范标准、便于利用、安全保密”五大原则,同时向国家机关、企事业单位的电子文件管理工作提出“进行统筹规划、建立管理制度、明确管理职责、规范工作流程、落实保障措施”的指导性意见,这就要求我们在对电子文件进行全程管理的过程中实现安全保障。

Part. 02

电子文件全程管理及其安全风险分析

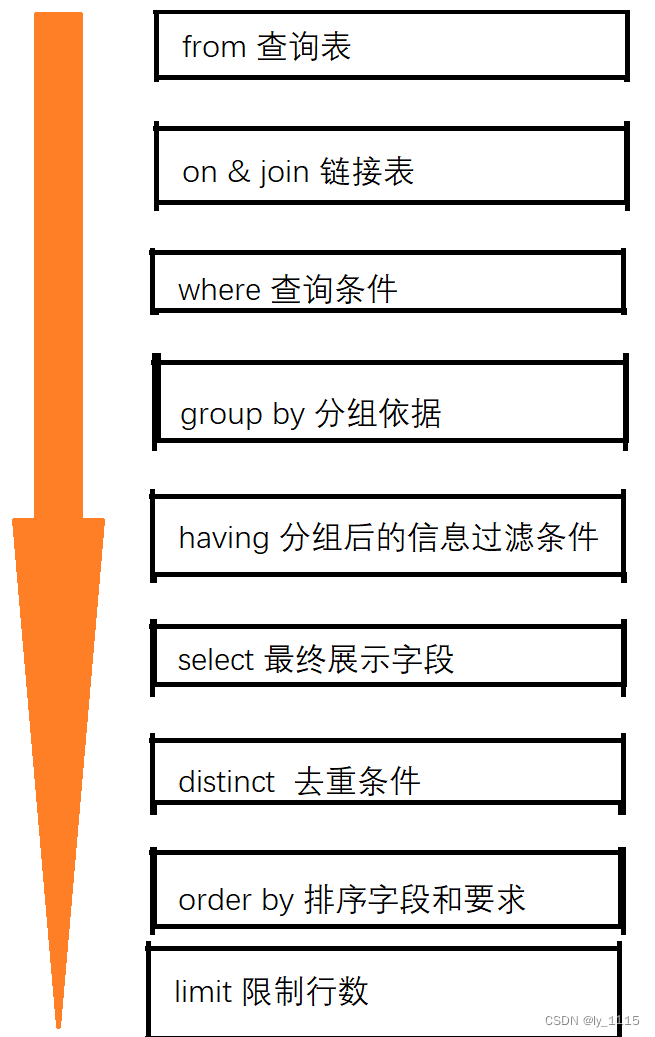

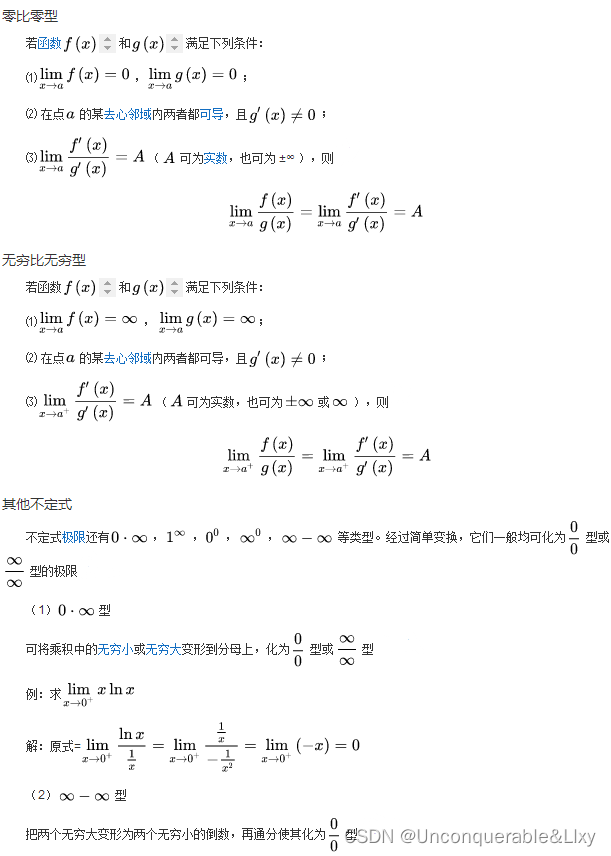

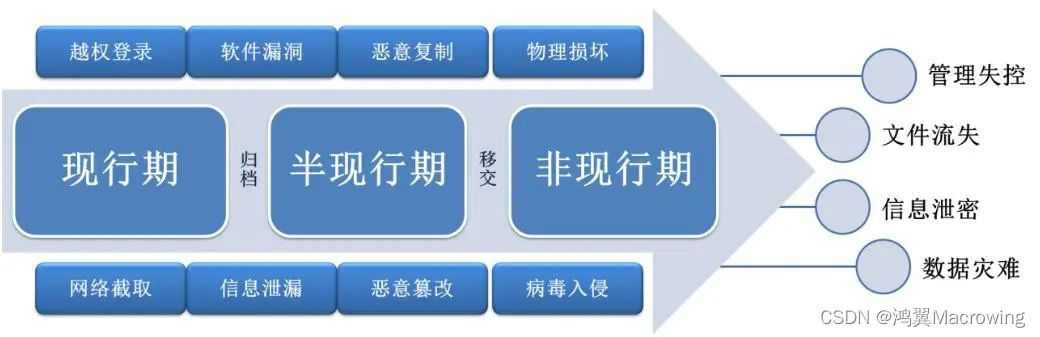

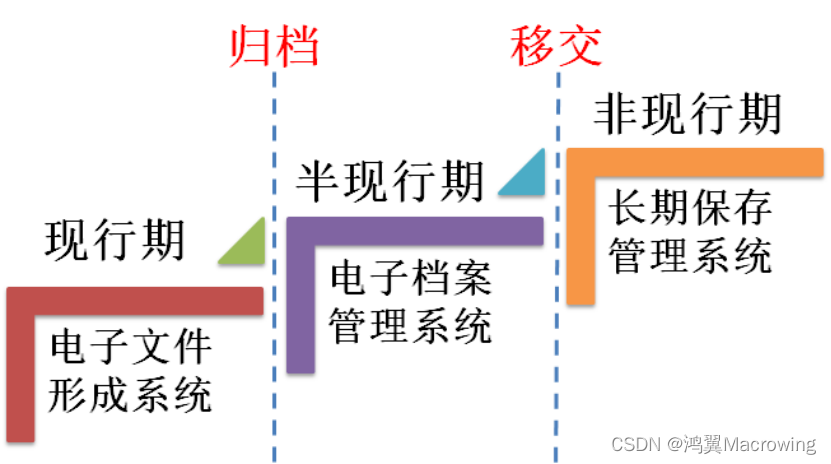

电子文件全程管理是以文件生命周期理论为基础,该理论是对文件客观运行过程和规律的科学归纳,其基本内容经历时代的变化和挑战依然极具生命力。国际上对于电子文件全过程定义可以以不同的角度进行划分,我国电子文件的划分依据一般是以文件的价值形态进行划分,主要包括三个阶段:现行期、半现行期和非现行期。

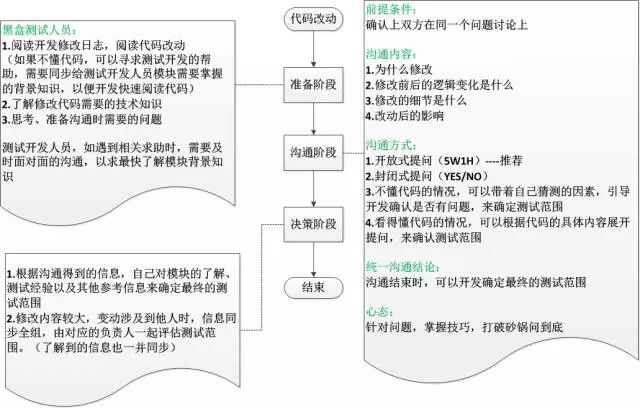

电子文件全程管理的各个阶段都有可能存在安全风险,经过对其中存在的安全风险的深入分析,我们认为各阶段存在的安全隐患基本一致,如下图所示:

从上图中可见,在电子文件的全程管理过程中存在的安全隐患包括:越权登录、软件漏洞、恶意复制、物理损坏、网络截取、信息泄漏、恶意篡改、病毒入侵等。以上安全隐患如果没有采取有效的防护措施和手段,将对国家机关、各企事业单位造成无法估量的损失。具体的信息安全风险表现在:

1)管理失控,危害单位对电子文件资源的管控能力;

2)文件流失,危及单位历史甚至民族记忆的延续;

3)信息泄密,威胁单位自身知识产权以及党和国家的安全利益

4)数据灾难,数据丢失从而造成不可弥补的损失。

Part. 03

电子文件信息安全防护模型设计

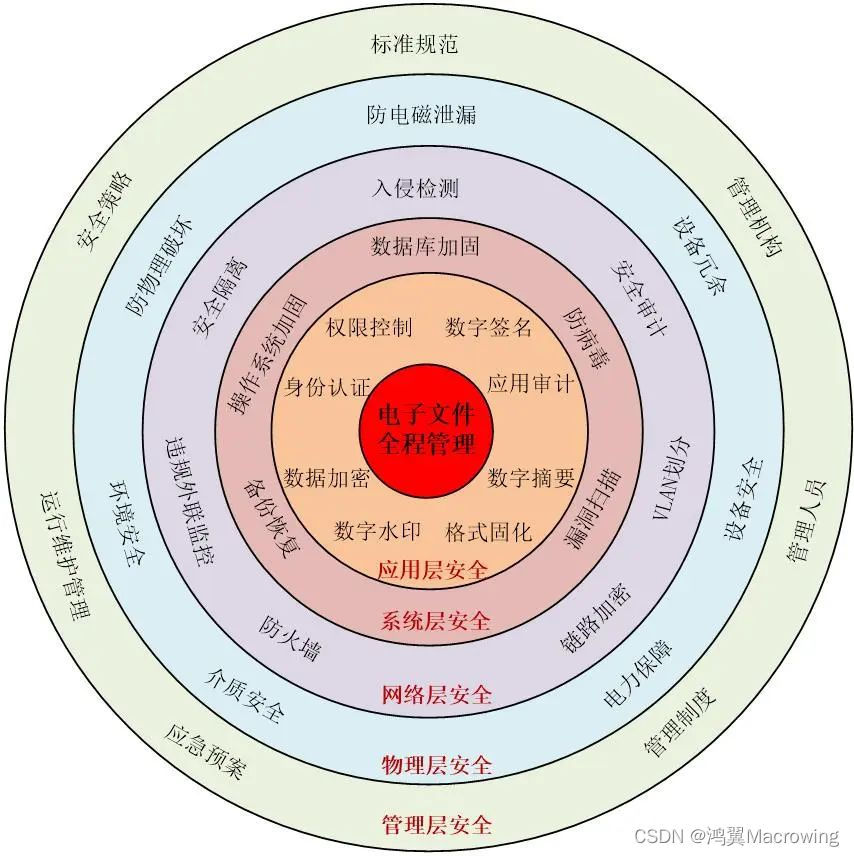

电子文件全程管理与信息安全保障的并行之路建设实际上就是要建立完善、高效、可靠的信息安全保障体系,从技术和管理两个方面对电子文件的全程管理进行安全保护。为此,我们设计了电子文件全程管理的信息安全防护模型,如下图所示:

上图清晰的展示了为保障电子文件全程管理的信息安全,从应用层、系统层、网络层、物理层和管理层五个层面对其采取了严密的防护措施。这其中需要特别强调的是应用层安全和管理层安全。

应用层安全和电子文件全程管理的关系最为紧密,这是因为电子文件全程管理是依托各阶段的应用系统来实现的,而各阶段应用系统中采取的信息安全防护措施就是应用层安全。应用层采取的具体安全防护措施包括身份认证、权限控制、数字签名、应用审计、数字水印、数据加密、数字摘要、格式固化等。

管理层安全包含的内容最多,但除了各个信息系统都涉及的人员、制度、策略、预案等内容之外,特别需要关注的是和电子文件生命周期各阶段相关的标准规范,需要针对电子文件在不同阶段的特性提出有针对性的防护要求。

Part. 04

并行之路建设规划

4.1 规划架构

在电子文件全程管理过程中根据生命周期表现价值的不同必须依托不同的应用系统对其进行管理,具体对应关系如下图所示:

从上图中可以看出,在文件生命周期的每个阶段都有对应的应用系统对其进行管理。现行期的应用系统主要是电子文件形成系统,是电子文件全程管理的基础,实现对电子文件的前端管理;半现行期是电子文件向档案室进行归档以及档案室管理的阶段,是电子文件价值是否得以延续的分水岭,由电子档案管理系统实现中端管理;非现行期是电子档案由档案室移交至档案馆等长期保存机构进行管理的阶段,由长期保存管理系统利用相应的技术实现电子文件的后端管理。

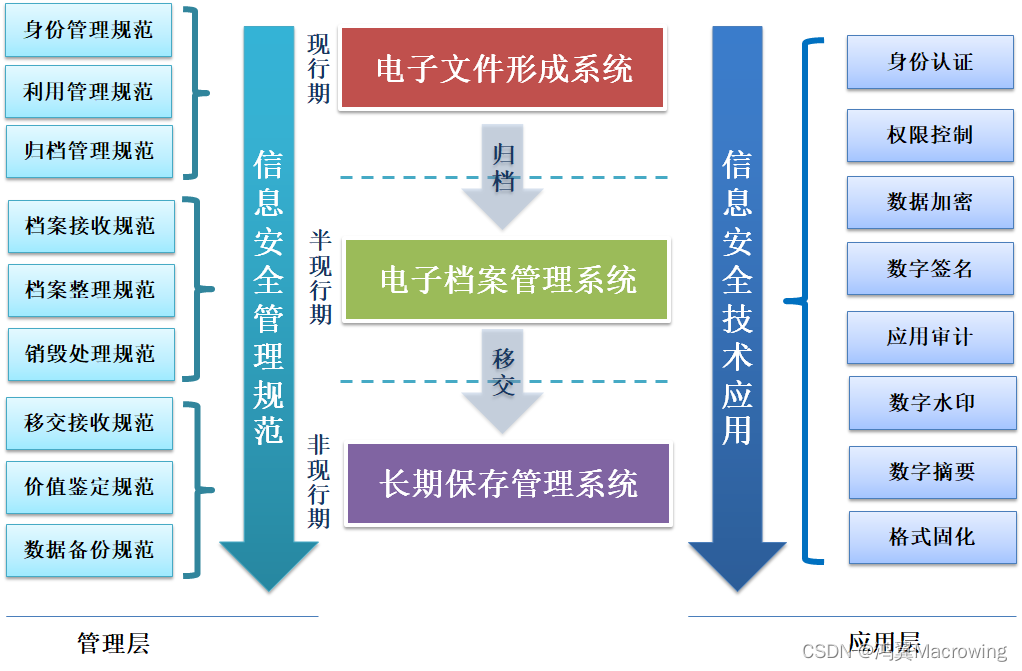

管理层和应用层安全在电子文件生命周期三个阶段对应应用系统中的体现如下图所示:

从上图中可以看出,电子文件全程管理与信息安全保障并行之路的建设主要包括管理和技术(以应用层安全为例)两个方面,其中信息安全技术应用融入在整个电子文件全程管理过程中,而信息安全管理规范则在电子文件管理的每个阶段都体现出不同的要求。

4.2 技术防护措施

应用层的技术防护措施主要包括:

1)通过身份认证技术实现用户身份确认。既可以通过口令方式进行系统登录,同时也可根据实际需求增加CA认证实现双因素认证的系统登录;

2)针对经过身份认证的用户实现权限控制,通过细粒度授权管理体系和多级权限控制方式确保数据访问安全;

3)通过数据加密技术可以使数据在传输或存储时实现加密,从而实现防窃取功能;

4)在文件流转过程中可结合数字签名技术,有效起到数据完整性校验和防抵赖的作用;

5)无论是系统登录、文件制作还是文件流转,所有操作都可以通过应用审计功能实现应用级的行为审计,以便在出现信息安全问题时进行追溯;

6)通过数字水印功能,对于电子文件的利用件进行水印标记,达到一定程度的版权保护功能;

7)基于数字摘要技术使文件生成特定的唯一哈希码,任何改动都将使哈希码发生变化,这是实现电子文件数据防篡改的重要手段;

8)通过格式固化,将各种提供利用的电子文件转换成统一的格式(比如将文本、图片等电子文件转换为OFD格式,将音频文件转换为MP3格式,将视频文件转换为MP4格式),实现利用件和保存件的分离,并可通过特制的文件浏览器对利用件进行查阅,不仅可以提高利用效率,同时可以起到防篡改、防扩散的作用。

4.3 管理防护措施

在电子文件全程管理的每个阶段,需要遵循的管理规范及其要求是不同的。三个阶段主要的管理规范分别描述如下:

1. 现行期管理规范主要包括:

1)身份管理规范,对于使用电子文件形成系统的人员需要遵循该规范,主要对用户身份、权限等内容做出详细规定,并通过权限管理系统实现控制;

2)利用管理规范,文件的利用必须经过相应的审批才能够进行,具体利用操作要严格控制,包括控制打印、下载、浏览次数等;

3)归档管理规范,电子文件在向电子档案管理系统进行归档时,需要遵循严格的规范和流程,并且按照国家安全保密要求进行安全防护,确保来源可靠、过程可控。

2. 半现行期管理规范包括:

1)档案接收规范,在接收的过程中需要按照要求对归档数据包进行检测,通过之后才能接收;

2)档案整理规范,按照档案整理规则对接收的电子档案进行整理;

3)销毁处理规范,部分不具有保存和利用价值的电子档案在经过鉴定后需要经过销毁处理的规范流程才能最终销毁,确保档案数据不会因意外而丢失。

3. 非现行期管理规范包括:

1)移交接收规范,在电子档案需要向档案馆移交进行长期保存时,必须遵循移交接收规范,由交接双方执行相应的流程并签字确认,移交过程既是保管权的移交,也是所有权的移交;

2)价值鉴定规范,需要制定相应的鉴定规则对电子档案的价值鉴定过程进行明确规定,包括鉴定策略的制定、鉴定专家组的构成、鉴定流程等内容;

3)数据备份规范,制定完善的数据备份制度,电子档案数据备份要定期进行,并定期检测备份数据的可用性,从而实现电子文件长期安全保管。

Part. 05

总结

本文在确认电子文件划分依据并对其在管理过程中存在的信息安全风险进行深入分析的基础上,提出了电子文件全程管理信息安全保障模型,并通过并行之路建设,从技术和管理两个方面对电子文件全程管理的信息安全防护措施进行了设计,确保电子文件在全程管理过程中能够保持真实性、完整性、可用性和安全性。当然,以上信息安全技术的应用以及信息安全规范的制定并不仅仅局限于此,随着信息技术的发展以及业务需求的变化可以随时增加或调整各种信息安全防护措施。