一、引言

分布式拒绝服务(DDoS)攻击已成为游戏行业面临的一大挑战,它通过消耗目标系统的资源,使其无法正常提供服务。本文将探讨几种有效的技术手段,帮助游戏公司构建强大的防御体系,以应对DDoS攻击。

二、DDoS攻击原理简述

DDoS攻击通常利用大量的“僵尸”计算机或物联网设备向目标服务器发送海量请求,这些请求超出服务器的处理能力,导致合法用户无法访问服务。攻击者往往使用自动化工具,如Mirai、Gafgyt等,来控制大量设备,形成所谓的“僵尸网络”。

三、技术防御策略

-

流量清洗服务

使用云服务商提供的DDoS防护服务,可以自动识别并过滤掉恶意流量。这些服务通常采用先进的算法,能够区分真实用户流量与攻击流量,保护后端服务器不受影响。

# 示例代码:使用阿里云DDoS防护API获取攻击信息 import requests def get_attack_info(): url = "https://ddos-api.aliyuncs.com/attackInfo" headers = {"Authorization": "your_access_key"} response = requests.get(url, headers=headers) return response.json() print(get_attack_info()) -

负载均衡与冗余设计

通过在多个数据中心部署服务器,并使用负载均衡器分散流量,即使部分服务器受到攻击,其他服务器仍能继续提供服务。例如,使用Nginx或HAProxy作为负载均衡器,可以实现动态流量分配和故障切换。

# Nginx配置示例 upstream backend { server backend1.example.com; server backend2.example.com; server backend3.example.com; } server { listen 80; location / { proxy_pass http://backend; } } -

限流与速率限制

对于API接口和关键服务,实施限流策略,限制每个IP地址的请求频率,防止短时间内大量请求耗尽资源。例如,使用RateLimitingFilter或Apache的mod_evasive模块。

// Spring Boot限流示例 @Bean public RateLimiter rateLimiter() { return RateLimiter.fixedWindow(1, Duration.ofSeconds(1), 10); } @Bean public RateLimiterFilter rateLimiterFilter(RateLimiter rateLimiter) { return new RateLimiterFilter(rateLimiter); } -

智能DNS系统

利用智能DNS系统,如Cloudflare的Anycast DNS,可以在检测到攻击时,自动将流量重新路由到未受影响的数据中心,提高服务的可用性。

-

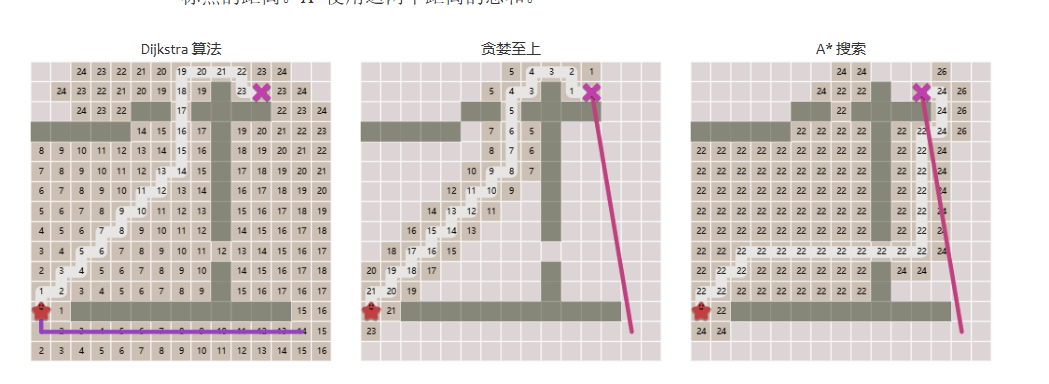

行为分析与机器学习

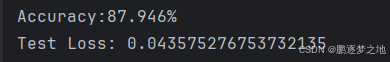

分析用户行为模式,使用机器学习算法识别异常流量。例如,通过TensorFlow或Scikit-learn训练模型,可以预测和阻止潜在的DDoS攻击。

# TensorFlow示例:训练异常检测模型 import tensorflow as tf model = tf.keras.models.Sequential([ tf.keras.layers.Dense(128, activation='relu', input_shape=(num_features,)), tf.keras.layers.Dense(64, activation='relu'), tf.keras.layers.Dense(1, activation='sigmoid') ]) model.compile(optimizer='adam', loss='binary_crossentropy', metrics=['accuracy'])

四、结论

应对DDoS攻击是一个复杂的过程,需要综合运用多种技术手段。通过合理的架构设计、先进的防护技术和持续的安全管理,游戏公司可以显著降低DDoS攻击的影响,保障业务的连续性和用户体验。

请注意,上述代码示例仅用于说明目的,实际应用时需要根据具体环境进行调整和优化。此外,网络安全是一个不断发展的领域,防御策略应随着攻击技术的演变而更新。