1. aminer挖矿木马概览

近期,安天CERT通过捕风蜜罐系统[1]捕获了一批活跃的挖矿木马样本,该挖矿木马主要利用SSH和Redis弱口令暴力破解对Linux平台进行攻击。由于其初始脚本中下载挖矿文件的名称为“aminer.gz”,因此安天CERT将该挖矿木马命名为“aminer”。

表 1‑1 aminer挖矿概览

经验证,安天智甲终端防御系统(简称IEP)Linux版本可实现对该挖矿木马的有效查杀。

2 样本功能与技术梳理

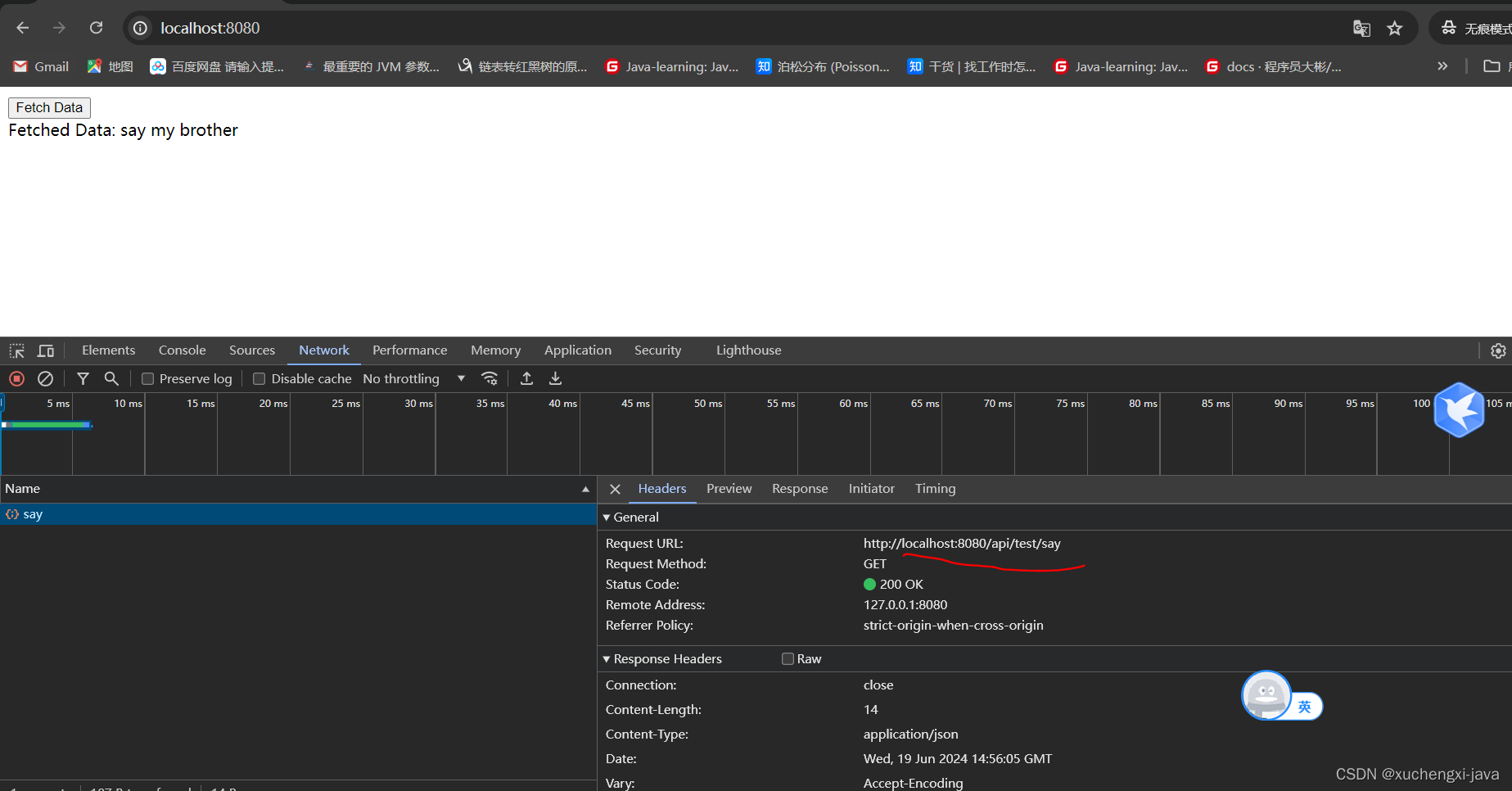

aminer挖矿木马初始攻击脚本实际由一连串指令组成,其中包括写入指定DNS服务器地址、使用yum包管理器安装一系列工具和库、下载install.tgz文件解压后执行install脚本、下载ns2.jpg文件内存执行、下载aminer.gz文件解压后执行start脚本进行挖矿。

install.tgz文件中包含很多与系统文件重名的恶意文件,如top等。这些文件均由install脚本调用,主要功能包括添加SSH公钥、替换系统文件如top、netstat、crontab等、执行irc客户端建立后门、过滤端口号为20和43的网络连接等。

ns2.jpg实际为Perl语言编写的脚本文件,用于实现ShellBot功能。运行后会连接irc服务器,端口号为20。aminer.gz压缩包中包含针对两种操作系统架构的挖矿程序,start脚本执行后会根据当前受害者的操作系统架构决定使用哪个挖矿程序,创建一个服务进行持久化,最后执行挖矿程序进行挖矿。

2.1 oto(初始攻击脚本)

样本初始攻击脚本整体流程及其核心技术如下:

- 写入DNS服务器地址,其中包括“114.114.114”、“114.114.115.115”、“8.8.8.8”、“1.1.1.1”。

- 安装一系列工具和库,其中包括gcc、cmake、wget、curl、nano等。

- 内存执行jpg,该文件实际为脚本文件,采用Perl语言编写的ShellBot,运行后会连接irc服务器(irc.tung-shu.cf),端口号为20,频道为#ROOT。

- 使用start脚本执行挖矿程序进行挖矿,矿池地址为xiao.my.id:3389。

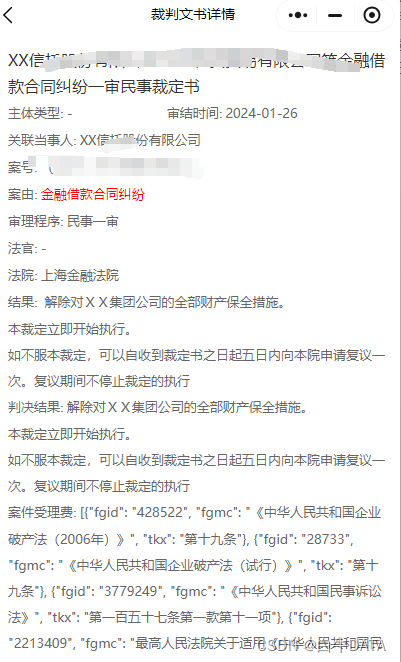

2.2 install.tgz(持久化)

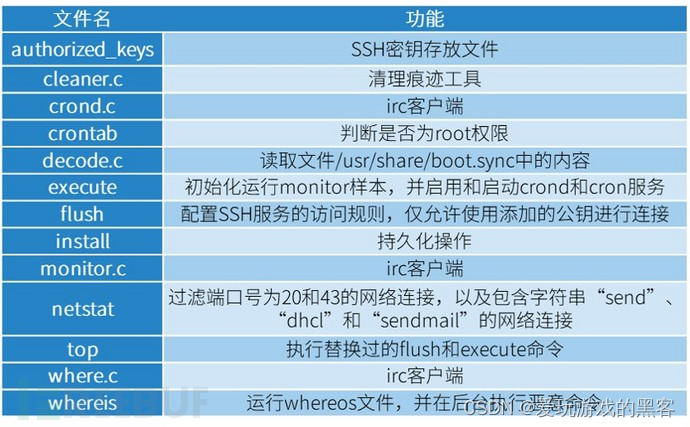

install.tgz压缩包中包含许多文件,各文件功能如下表所示:

表 2‑1 install.tgz中各文件功能

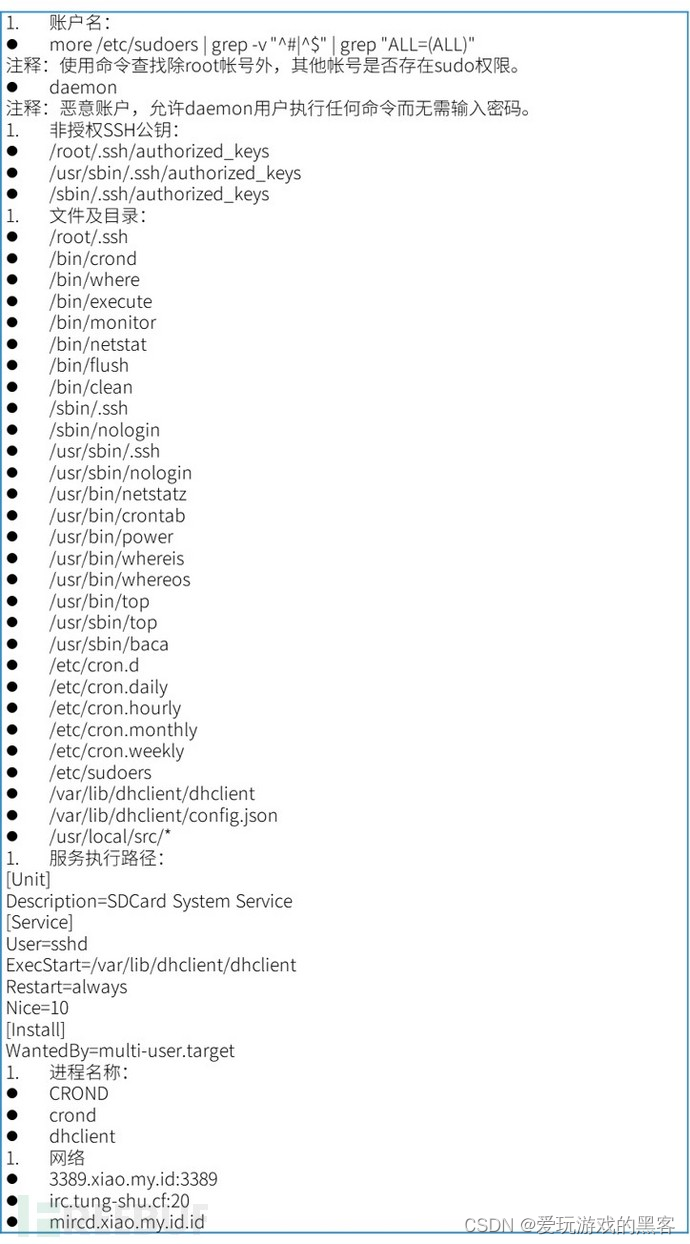

3 挖矿木马落地排查与清除方案

3.1 挖矿木马落地识别

3.2 清除方案

4 防护建议

针对挖矿攻击,安天建议企业采取如下防护措施:

- 安装终端防护:安装反病毒软件,针对不同平台建议安装安天智甲终端防御系统Windows/Linux版本;

- 加强SSH口令强度:避免使用弱口令,建议使用16位或更长的口令,包括大小写字母、数字和符号在内的组合,同时避免多个服务器使用相同口令;

- 及时更新补丁:建议开启自动更新功能安装系统补丁,服务器应及时更新系统补丁;

- 及时更新第三方应用补丁:建议及时更新第三方应用如Redis等应用程序补丁;

- 开启日志:开启关键日志收集功能(安全日志、系统日志、错误日志、访问日志、传输日志和Cookie日志),为安全事件的追踪溯源提供基础;

- 主机加固:对系统进行渗透测试及安全加固;

- 部署入侵检测系统(IDS):部署流量监控类软件或设备,便于对恶意代码的发现与追踪溯源。安天探海威胁检测系统(PTD)以网络流量为检测分析对象,能精准检测出已知海量恶意代码和网络攻击活动,有效发现网络可疑行为、资产和各类未知威胁;

- 安天服务:若遭受恶意软件攻击,建议及时隔离被攻击主机,并保护现场等待安全工程师对计算机进行排查;安天7*24小时服务热线:400-840-9234。

经验证,安天智甲终端防御系统(简称IEP)可实现对该挖矿木马的有效查杀。

图 4‑1 安天智甲可实现对该挖矿木马的有效查杀

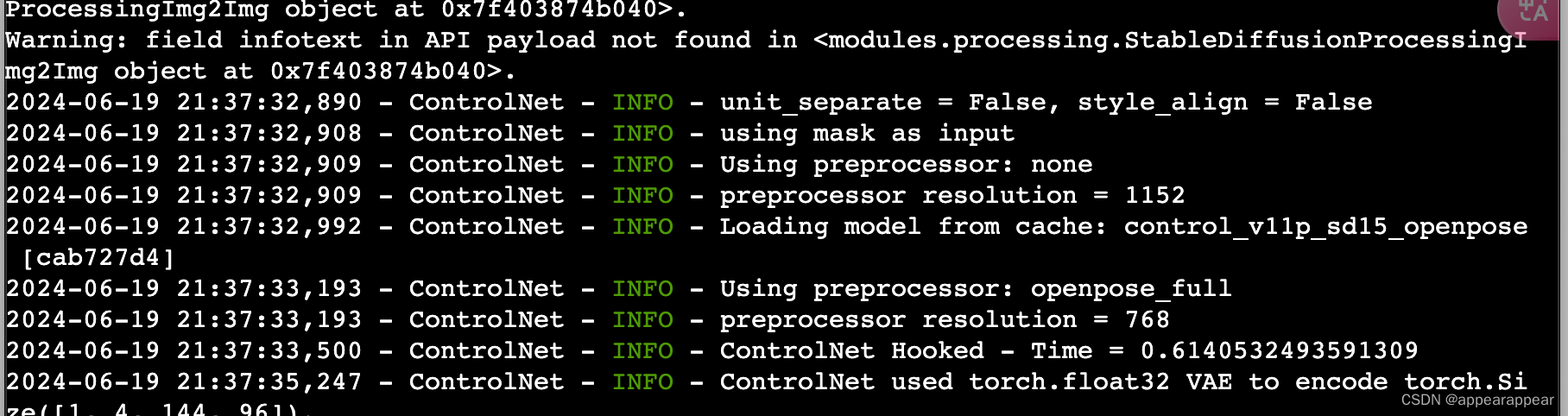

5 事件对应的ATT&CK映射图谱

针对攻击者投放挖矿木马的完整过程,安天梳理本次攻击事件对应的ATT&CK映射图谱如下图所示。

图 5‑1 事件对应的ATT&CK映射图谱

攻击者使用的技术点如下表所示:

表 5‑1 事件对应的ATT&CK技术行为描述表

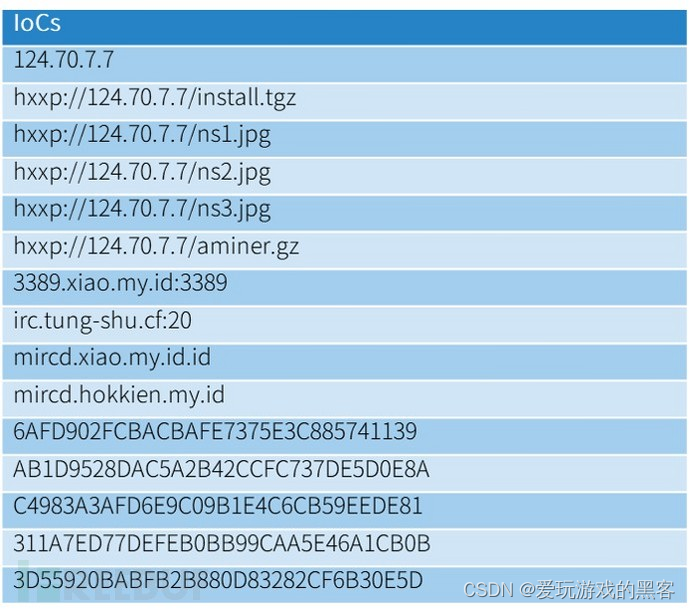

6 IoCs

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

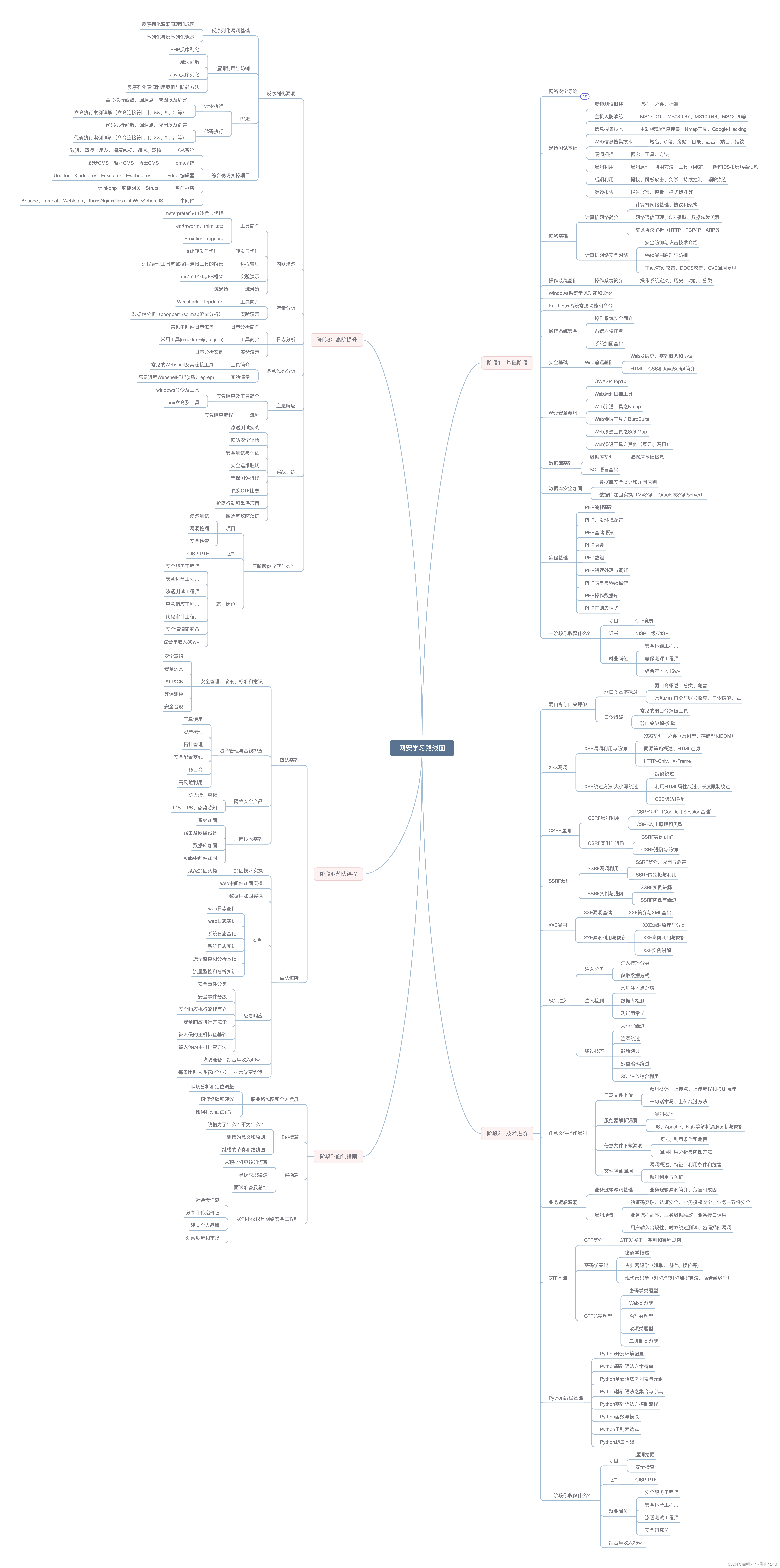

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

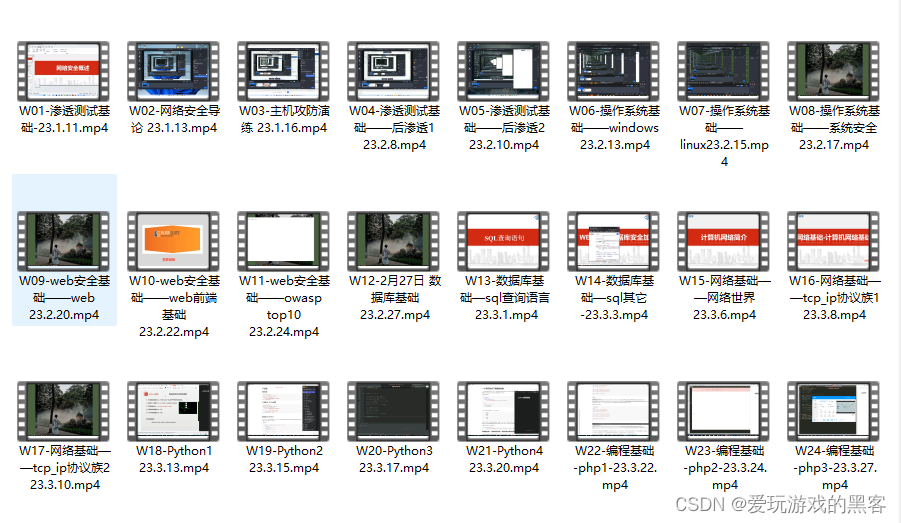

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

(都打包成一块的了,不能一一展开,总共300多集)

因篇幅有限,仅展示部分资料,需要保存下方图片,微信扫码即可前往获取

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

因篇幅有限,仅展示部分资料,需要保存下方图片,微信扫码即可前往获取

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

因篇幅有限,仅展示部分资料,需要保存下方图片,微信扫码即可前往获取

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要保存下方图片,微信扫码即可前往获取

![[手机Linux PostmarketOS]一,1加6T真正的手机Linux系统](https://img-blog.csdnimg.cn/direct/d20d2382bc124ab686e4210a0fdd541a.png)