服务器后台密码的暴露是信息安全领域中的严重事件,它可能引发未经授权的数据访问、恶意软件植入或系统功能滥用等一系列问题。本文将探讨几种处理服务器后台密码暴露的有效策略,包括紧急响应步骤、密码安全增强措施及长期预防机制,并提供实际操作的代码示例。

紧急响应步骤

一旦发现服务器后台密码可能已被泄露,立即采取以下紧急响应步骤至关重要:

-

立即更改密码:

更改所有相关的登录凭证,包括但不限于服务器后台、数据库、FTP等。使用强密码生成器创建新的复杂密码。# 更改服务器SSH密码(假设使用shadow密码) sudo passwd [username] # 更改MySQL数据库密码 mysql -u root -p SET PASSWORD FOR 'user'@'localhost' = PASSWORD('new_password'); -

审计日志:

检查服务器日志文件,查找可疑活动,如不寻常的登录尝试或数据访问模式。# 查看SSH登录尝试 cat /var/log/auth.log | grep "Failed password" # MySQL慢查询日志 cat /var/log/mysql/mysql-slow.log -

启用双因素认证:

在所有关键的管理界面启用双因素认证(2FA),增加额外的安全层。# 配置SSH使用Google Authenticator进行2FA sudo apt-get install libpam-google-authenticator sudo nano /etc/pam.d/sshd # 添加以下行到文件末尾 auth required pam_google_authenticator.so

密码安全增强措施

为了防止未来的密码泄露,应采取以下密码管理最佳实践:

-

使用密码管理器:

使用密码管理器存储和生成复杂的密码,避免使用相同的密码在不同的服务中。 -

定期更新密码:

设定定期更新密码的策略,至少每90天更换一次。 -

实施密码强度策略:

确保所有密码符合复杂度要求,包括大小写字母、数字和特殊字符。

长期预防机制

长期而言,建立全面的安全策略是防止密码泄露的关键:

-

网络隔离:

利用防火墙和VLANs将敏感服务隔离在内部网络中,限制对外部的直接访问。# 使用iptables限制SSH仅接受特定IP的连接 iptables -A INPUT -p tcp --dport 22 -s [trusted_ip] -j ACCEPT iptables -A INPUT -p tcp --dport 22 -j DROP -

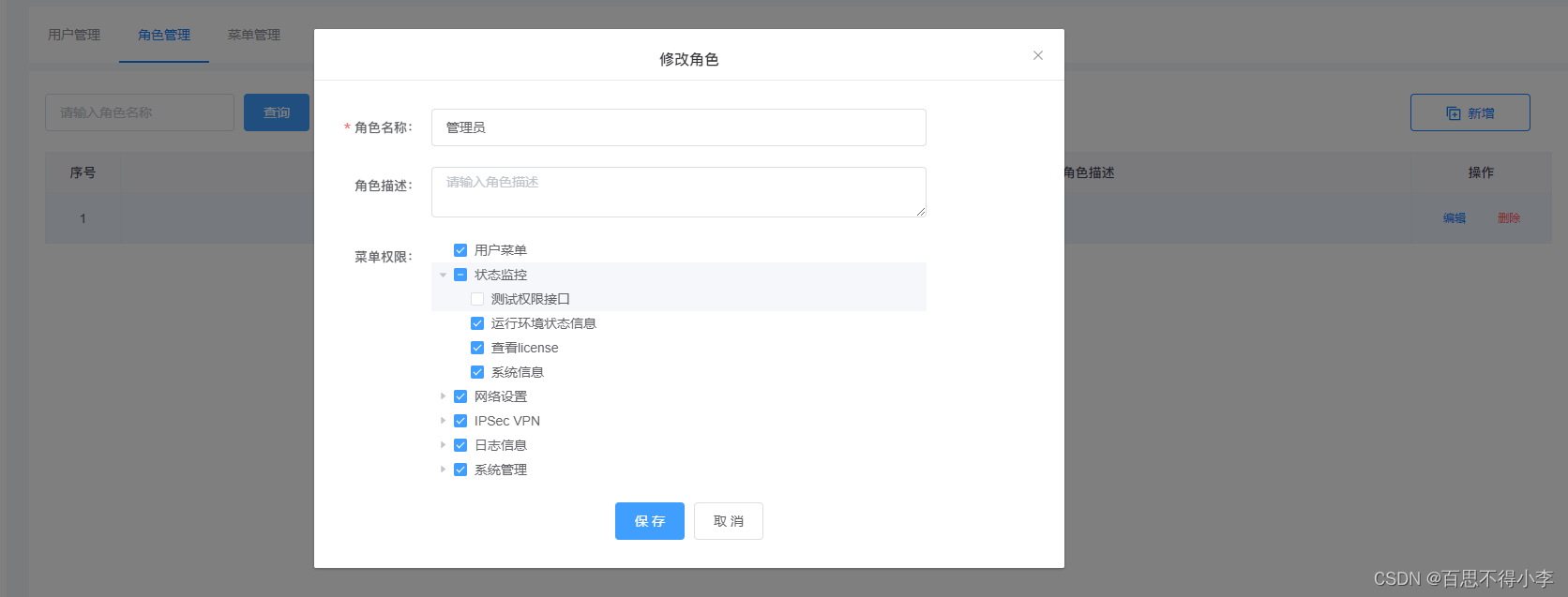

最小权限原则:

确保每个账户只拥有完成其任务所需的最低权限,避免过度授权。 -

安全意识培训:

定期对团队成员进行安全意识教育,特别是关于密码管理和识别网络钓鱼等社会工程学攻击。

结论

服务器后台密码的暴露需要立即且果断的响应,包括快速更改密码、审计系统日志和启用双因素认证。长期的安全策略,如使用密码管理器、实施密码强度策略和网络隔离,对于预防未来可能的泄露同样重要。通过综合运用上述措施,可以显著提升服务器的整体安全性和抵御密码泄露的能力。