NIST CSF在核心部分提供了六个类别的关键功能和子功能,并围绕CSF的使用提供了层级(Tier)和配置(Profile)两种工具,使不同组织和用户更方便有效地使用CSF,本文将深入探讨CSF层级和配置的主要内容,及其使用方法。

关键字:网络安全框架;CSF层级;CSF配置

一

CSF层级

在组织的系统性风险治理过程中,CSF框架可以用于识别、评估和管理网络安全风险。结合现有的管理流程,组织可以利用CSF分析确定当前网络安全风险管理方法中存在的差距,并制定改进路线图。

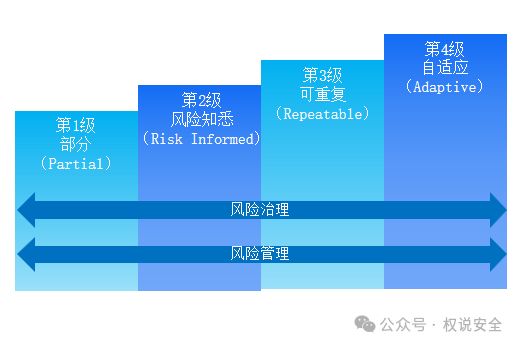

CSF通过“(实施)层级”为利益相关者提供了组织网络安全计划的相关背景信息。NIST 明确指出,CSF层级并非成熟度模型,而是一种指导性的方法,用于阐明网络安全风险管理和企业运营风险管理之间的关系,简而言之,层级提供了一条清晰的路径,将网络安全风险纳入企业的整体组织风险中,同时作为评估当前网络安全风险管理实践的基准,帮助组织制定改善其网络安全状况的计划。

1.层级定义

由于不同组织具有不同的风险、不同的风险承受能力以及不同的威胁和漏洞,因此他们对CSF的实施方式也会存在区别。例如,大型企业可能已经实施了CSF核心中的大部分安全措施,而小型组织可能因为只拥有较少的数据泄露途径,其数据安全流程可能仅处于起步阶段。

为了满足不同组织的不同安全要求,实施层以等级式的描述方式,将企业网络安全风险管理实践映射至CSF框架,用来描述企业实践与NIST CSF的一致程度。

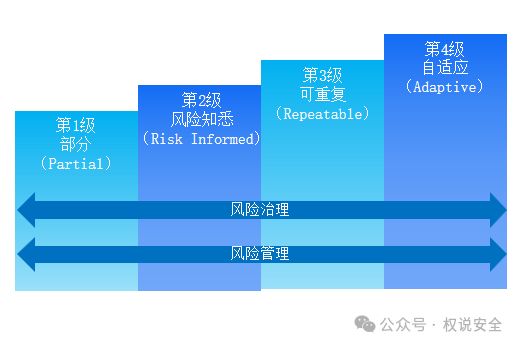

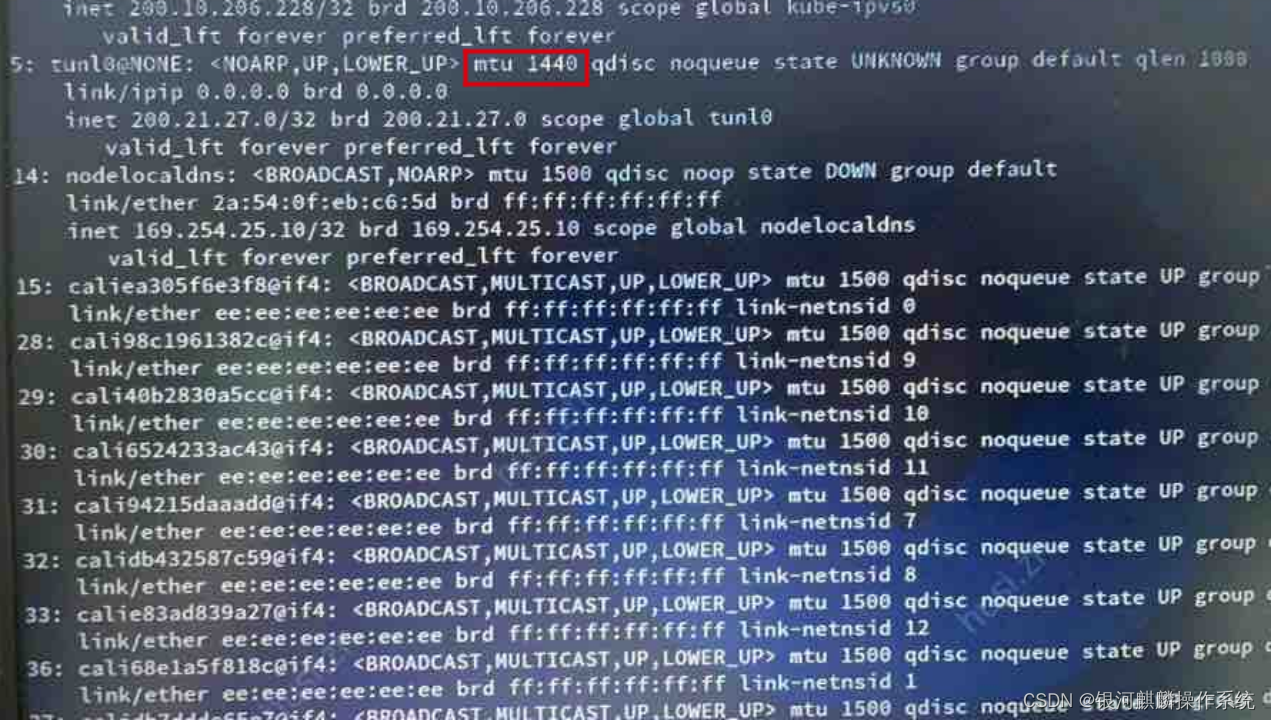

图1 NIST CSF的四个实施层级

这些层级可帮助组织考虑其网络安全计划的适当严格程度、如何有效地将网络安全风险决策整合到更广泛的风险决策中,以及企业从第三方共享和接收网络安全信息的程度。

NIST明确指出这些级别不是成熟度级别。级别越高,企业的风险管理实践就越符合NIST CSF的规定。每个实施层都分为两个个主要组成部分:风险治理实践(治理)和风险管理实践(识别、保护、检测、响应和恢复)。

2.层级选择

企业组织的领导层负责选择在该组织在网络安全风险治理和管理中应达到的CSF层级。选择层级时,一般考虑如下原则:

●

在整体层级、功能或类别层级进行选择,比在子类别层级进行选择,可以更好地了解组织当前的网络安全风险管理实践。

● 如果组织只想关注CSF功能的子集,可以使用两个层级(治理或管理)组件之一。例如,如果您的范围仅限于治理,则可以省略网络安全风险管理描述。在选择层级时,考虑组织的以下特征和因素:

当前的风险管理实践;

威胁环境;

法律和监管要求;

信息共享实践;

业务和任务目标;

供应链要求;

组织的约束,包括资源。

● 确保所选择的层级有助于实现组织目标,可行实施,并将网络安全风险降低到组织可接受的水平,以保护关键资产和资源。

● 需要时鼓励向更高层级发展,以解决风险或法规要求。

二

CSF配置

功能、类别和子类别与组织的业务需求、风险承受能力和资源的一致性。配置文件使组织能够建立一个降低网络安全风险的路线图,该路线图与组织和部门目标保持一致,考虑法律/监管要求和行业最佳实践,并反映风险管理优先事项。考虑到许多组织的复杂性,他们可能会选择拥有多个配置文件,与特定组件保持一致并认识到他们的个人需求。框架配置文件可用于描述特定网络安全活动的当前状态或期望的目标状态。

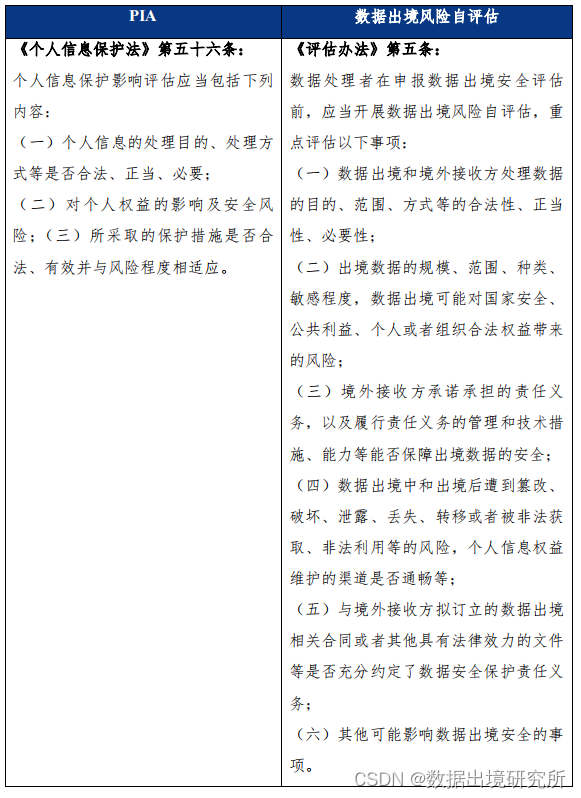

组织的CSF配置可以分为:

● 当前配置:指定了组织当前实现的一组CSF成效,并描述了如何实现每个功能。

● 目标配置:指定了为实现组织的网络安全风险管理目标,而优先考虑的期望 CSF 成效。目标配置需要考虑组织网络安全态势的预期变化,例如新要求、新技术的采用情况,以及威胁情报的趋势。

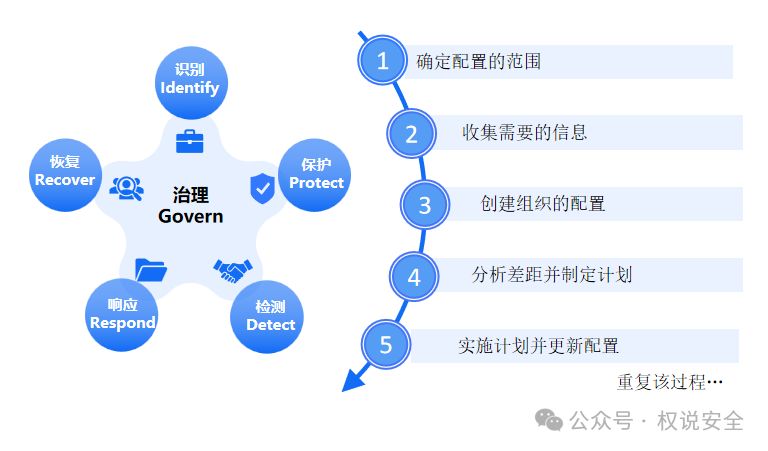

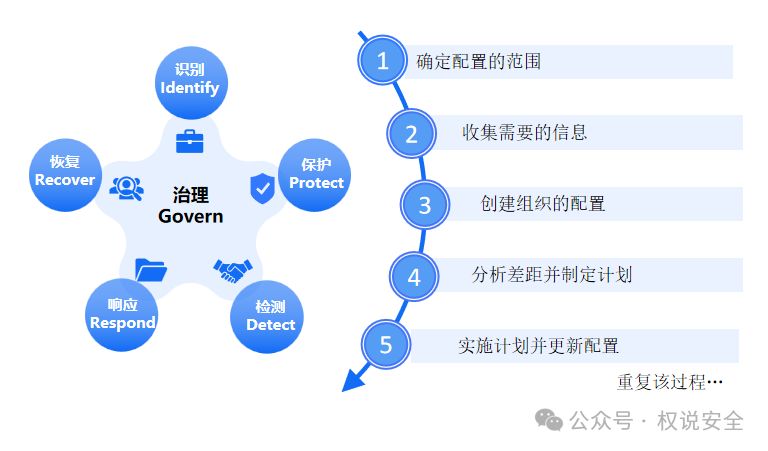

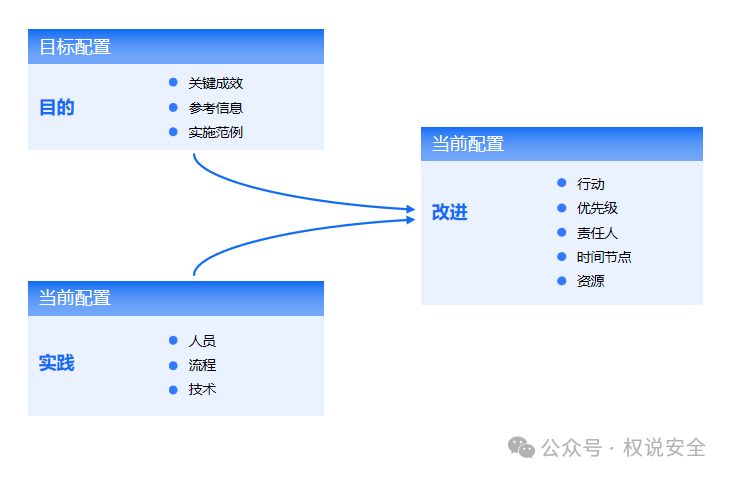

CSF 2.0 描述了一个用于创建和使用组织概况的五步流程。更具体地说,该流程将一个目标配置(愿景)与一个当前配置(已评估)进行比较。然后,进行差距分析,并制定和实施行动计划。该流程自然地导致了目标概况的改进,以在下一次评估期间使用。

图2 NIST CSF配置的创建步骤

1.确定范围

该步骤主要记录那些用于定义概况的一些基本事实和假设,以定义其范围。一个组织可以拥有多个不同的组织配置,每个配置都具有不同的范围。例如,一个配置可以涵盖整个组织,也可以只针对组织的财务系统,或应对勒索软件威胁和处理涉及这些财务系统的勒索软件事件。

在该阶段需要回答以下问题:

● 创建组织配置的原因是什么?

● 该配置是否将覆盖整个组织?如果不是,将包括组织的哪些部门、数据资产、技术资产、产品和服务,以及/或合作伙伴和供应商?

● 配置是否将涵盖所有类型的网络安全威胁、漏洞、攻击和防御?如果不是,将包括哪些类型?

● 谁负责制定、审查和实施配置?

● 谁负责设定实现目标结果的行动规划?

2.收集信息

该阶段需要收集的信息示例包括组织政策、风险管理优先事项和资源、企业风险概况、业务影响分析(BIA)登记、组织遵循的网络安全要求和标准、实践和工具(例如,程序和安全措施)以及工作角色。

每个配置所需信息的来源主要取决于实际情况,该配置需要捕获的元素,以及所期望的详细级别。

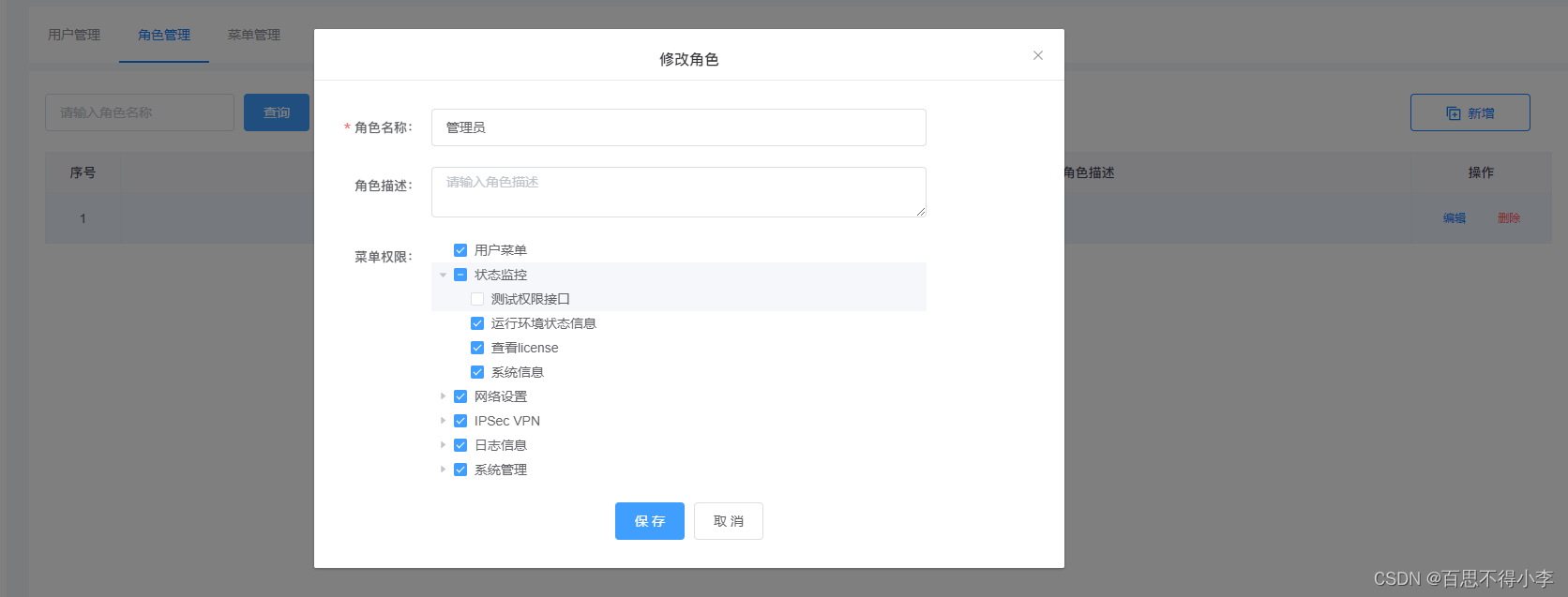

3.创建配置

创建配置需要确定配置应包含的信息类型,以及记录所需信息。考虑当前配置的风险影响,以指导目标配置的规划和优先级确定。此外,考虑使用社区配置作为目标概况的基础。

创建配置的主要步骤包括:

● 下载最新的CSF组织配置模板表格,并根据需要进行自定义;

● 将适用的网络安全成效纳入您的配置用例,并根据需要记录理由;

● 在当前配置栏中记录当前的网络安全实践;

● 在目标配置栏中记录网络安全目标及其实现计划;

● 使用优先级字段,突出每个目标的重要性。

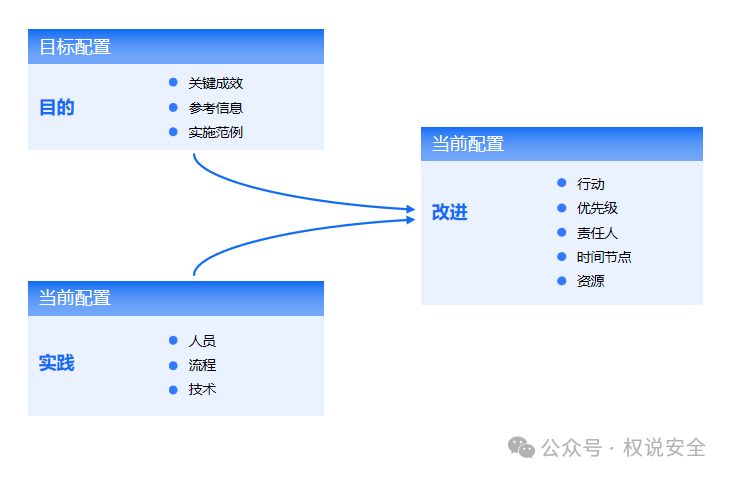

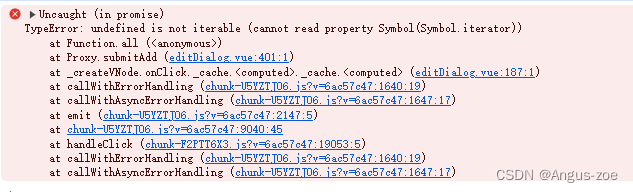

4.分析差距

分析当前配置和目标配置之间的差距,并制定行动计划。通过差距分析,识别当前配置和目标配置之间的差异,并制定优先行动计划(例如,风险登记、风险报告、行动计划和里程碑等),以解决这些差距。

图3 通过配置分析差距和改进

5.行动改进

该阶段主要实施行动计划,并更新组织的配置。通过遵循行动计划解决差距,并使组织朝着目标配置迈进。一般来说,行动计划可以设置总体的截止日期,也可能是持续进行的。

行动计划通过管理、程序化和技术控制的任意组合来实现。随着这些控制的实施,组织概况可以用于跟踪实施状态。随后,通过关键绩效指标(KPI)和关键风险指标(KRI)可以监测控制措施和相关风险。超出风险容忍度的网络风险通过风险评估进行观察。超出风险容忍度的风险可能会促使行动计划、组织配置的更新。差距分析也可能导致创建具有更长修复时间的差距。

三

使用方法

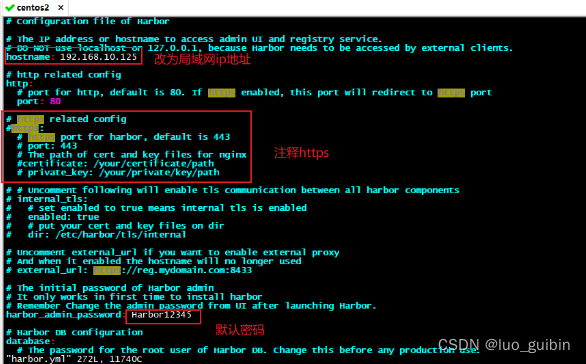

层级和组织配置是NIST CSF提供的关键工具,一旦组织确定了层级选择,就可以使用它们来帮助制定组织的当前和目标配置文件。例如,如果领导层确定您的组织在识别和保护功能中应该处于第二层(风险知情),那么当前配置文件将反映目前在这两个功能内,实现第二层网络安全风险管理实践的情况(如表1)。

表1针对“识别”和“保护”功能的风险管理实践描述(采用第2层级的示例)

同样,目标配置文件将反映出需要改进的识别和保护结果,以完全实现第二层描述。层级应该用于指导和提供信息,而不是取代组织的网络安全风险治理和管理方法。

以上是“NIST网络安全框架”权说系列的最后一篇文章,本文主要介绍了CSF分层和配置的主要内容,及其使用方法。

本系列论文主要围绕CSF 2.0,从框架概览、核心功能、配置分层3个方面展开讨论,以帮助使用者更好地理解、利用该工具进行网络安全架构的规划、设计、开发和运营。若您有任何疑问或者建议,欢迎在评论区给我们留言~

https://mp.weixin.qq.com/s/J4YYPu16wrGlhJDCvGrWqQ