标题

- MISC

- Sing In

- Where am I

- 神秘的海报

- e99p1ant_want_girlfriend

- WED

- Classic Childhood Game

- 改源码

- 直接看js

- Become A Member

- User-Agent:

- Cookie:

- Referer:

- X-Forwarded-For:

- json请求方式登陆

- Guess Who I Am

- CRYPTO

- 神秘的电话

- 注意大小写

- REVERSE

- test your IDA

MISC

Sing In

aGdhbWV7V2VsY29tZV9Ub19IR0FNRTIwMjMhfQ==

Where am I

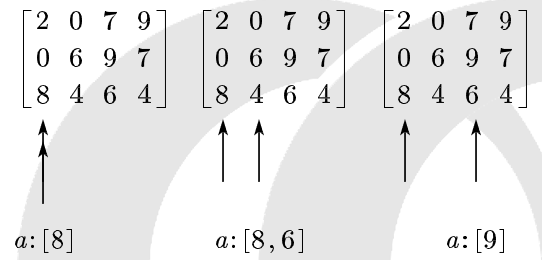

PCAPNG 是一种用于将捕获的网络数据包跟踪记录到文件的格式。 它被设计为 tcpdump 和其他使用 libpcap 库的软件使用的原始 PCAP 格式的可扩展继承者.目前,只有 Wireshark 可以读取和写入 PCAPNG 文件,而 libpcap (以及使用它的软件)只能读取其中一些文件。

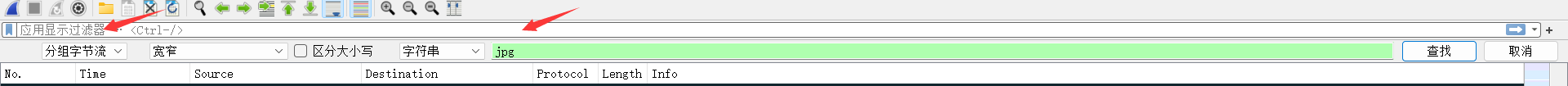

查找图片

tcp追踪

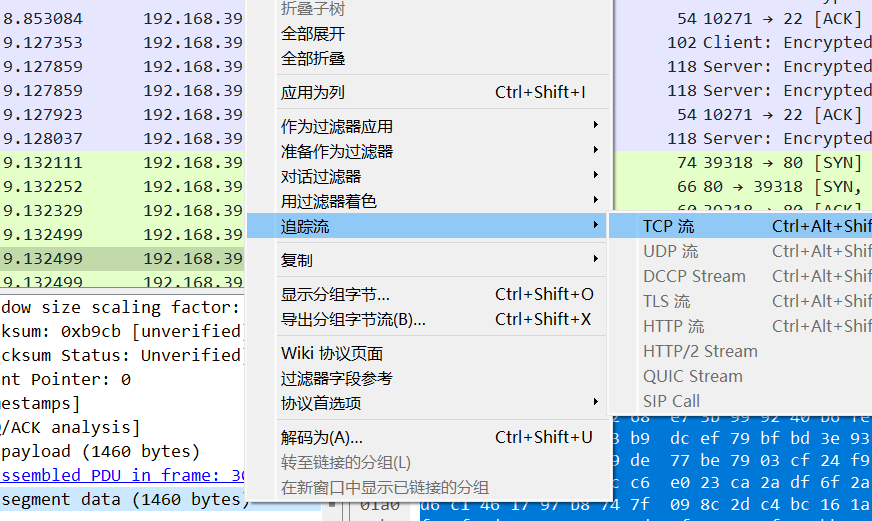

修改“显示和保存数据为原始数据

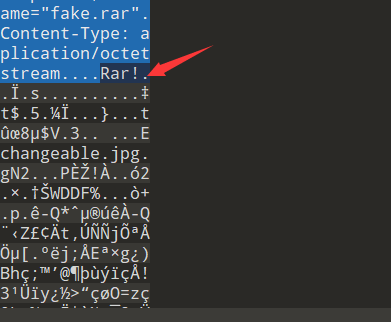

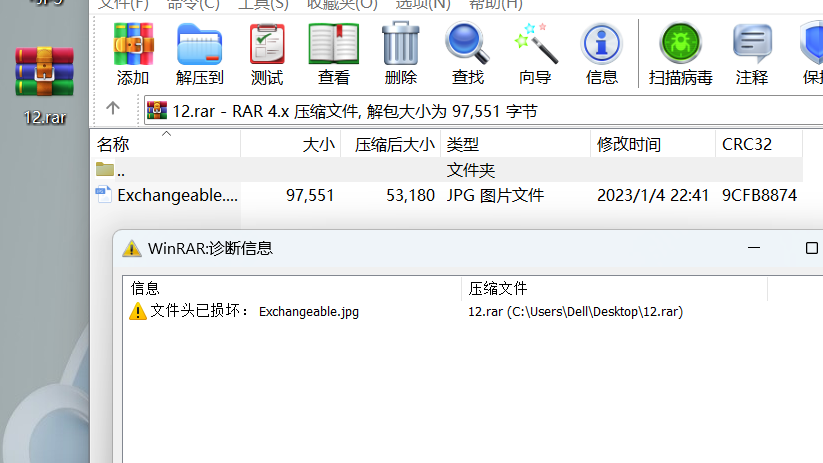

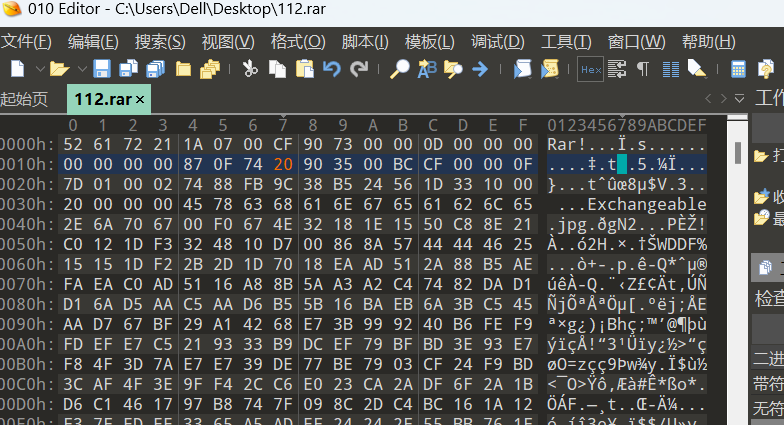

另存为1.jpg到桌面,发现打不开,拖入010,与下图对比发现

至此均可以参考这篇文章!删除前段无用信息可得到

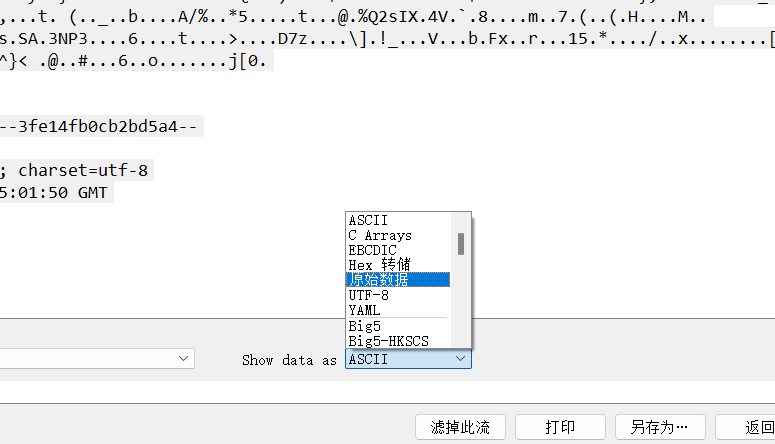

打开图片有密码

rar文件伪加密:第24个字节,该字节尾数为4表示加密,0表示无加密,将尾数改为0即可破解伪加密

zip文件伪加密:当压缩源文件目录区的全局方位标记为0900(表示为加密),

并且压缩文件数据区的全局方式位标记为0000(未加密)则会被识别为加密,但是文件并没有真正的加密,也就是所说的伪加密。

ps:原文请点击!这里对内容进行简要摘出!

庞黑!!!

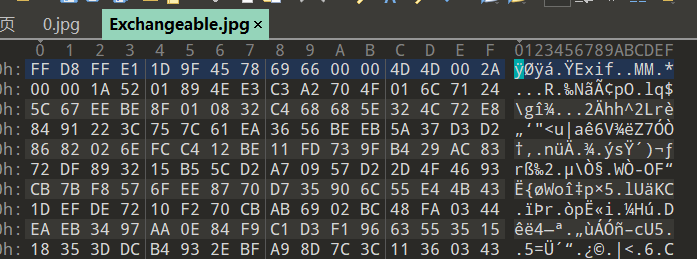

前文说了图片损坏,所以再把图片拉进去!尝试修改图片,让其显示…

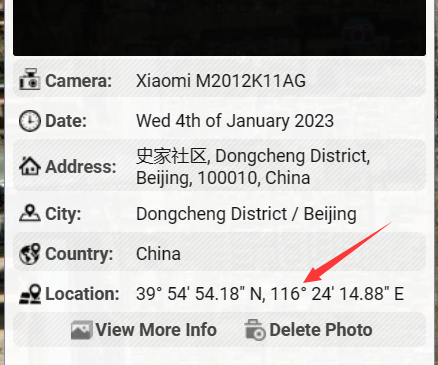

观察一下,似乎找不到!那就直接把图片拖进在线网站里,信息出来了!

还有火狐的扩展,可以试试!

个人不太会用。

神秘的海报

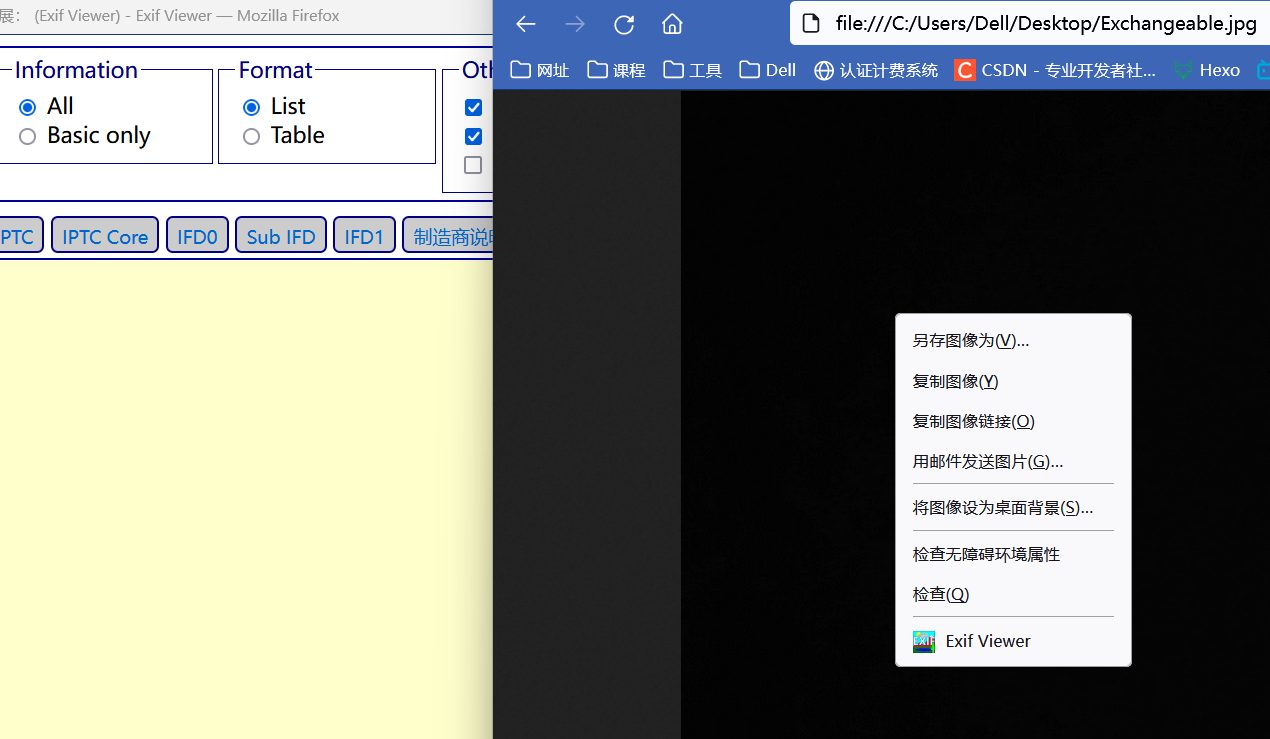

lsp隐写

可以得到

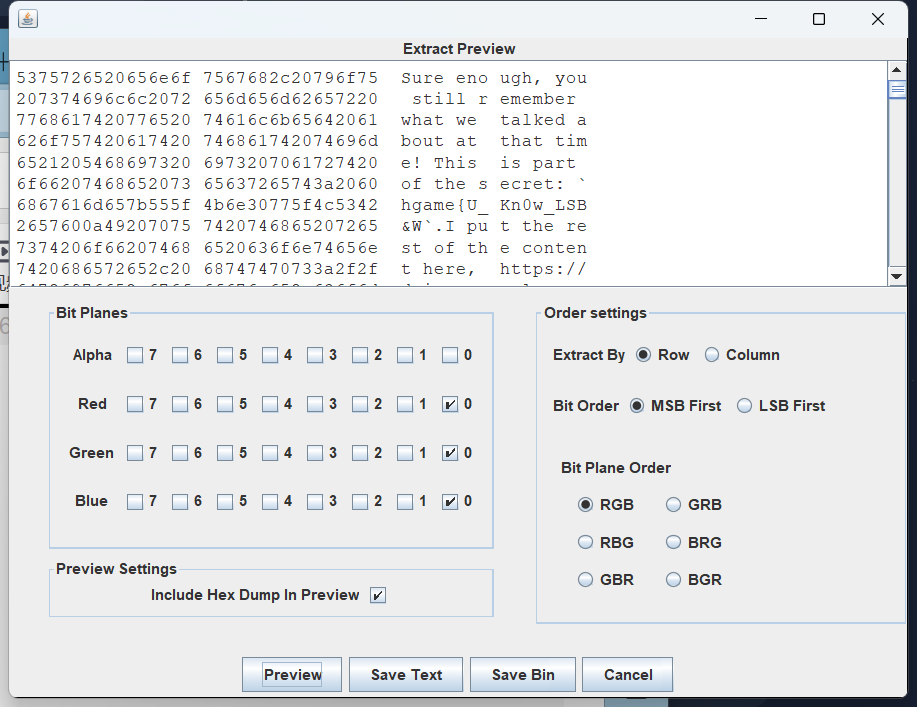

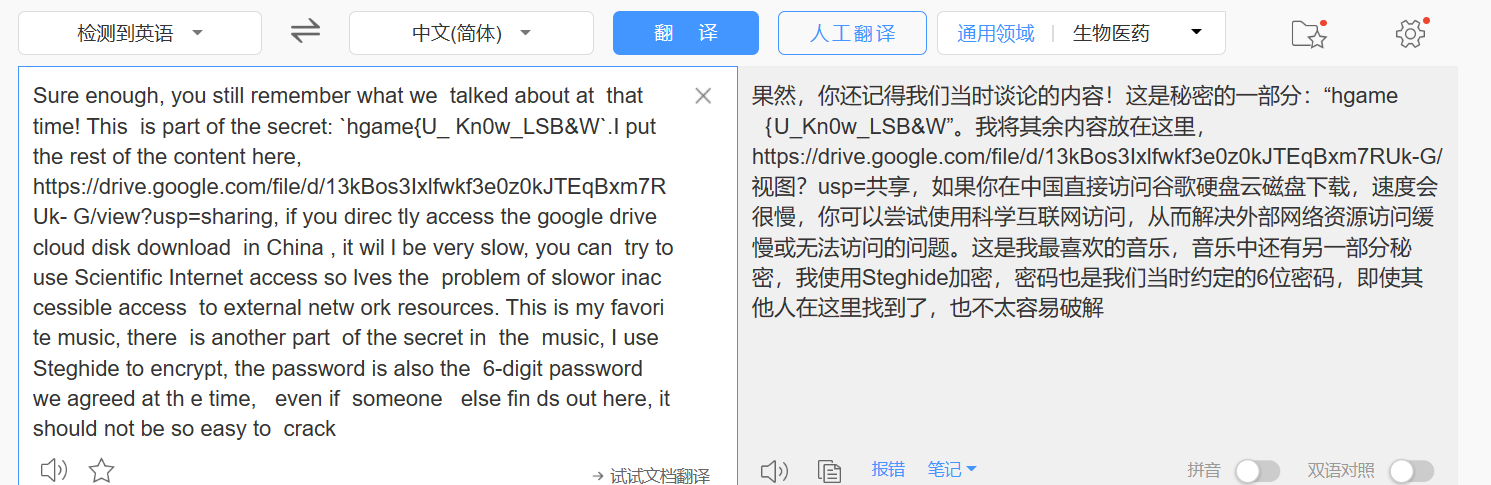

Sure enough, you still remember what we talked about at that time! This is part of the secret:

hgame{U_Kn0w_LSB&W.I put the rest of the content here, https://drive.google.com/file/d/13kBos3Ixlfwkf3e0z0kJTEqBxm7RUk- G/view?usp=sharing, if you direc tly access the google drive cloud disk download in China , it wil l be very slow, you can try to use Scientific Internet access so lves the problem of slowor inac cessible access to external netw ork resources. This is my favori te music, there is another part of the secret in the music, I use Steghide to encrypt, the password is also the 6-digit password we agreed at th e time, even if someone else fin ds out here, it should not be so easy to crack

获得音乐,由题可得加密方式,从而进一步可得!

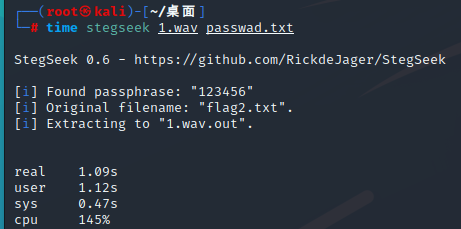

stegseek进行密码爆破:time stegseek 1.wav passwad.txt(自己找一个字典)

使用命令steghide extract -sf 1.wav -p 123456 将隐藏信息从载体中分离出来

#-sf 参数

#test.jpg 图片名称

#-p 密码参数,后面空格跟密码,无密码可不加参数,回车就好

具体使用参考了博客,隐写工具Steghide使用教程(win)

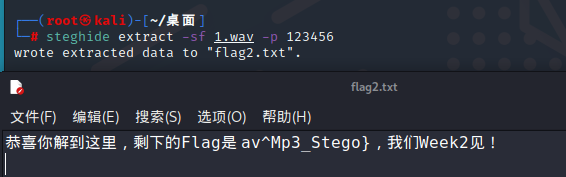

e99p1ant_want_girlfriend

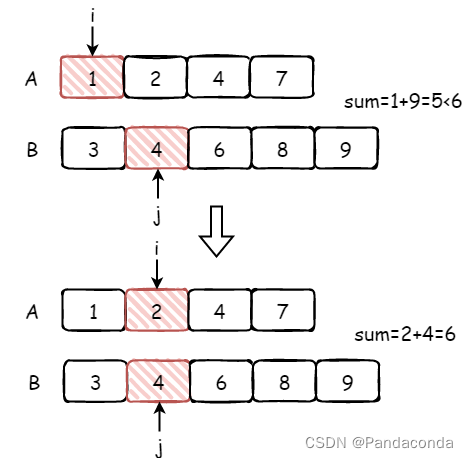

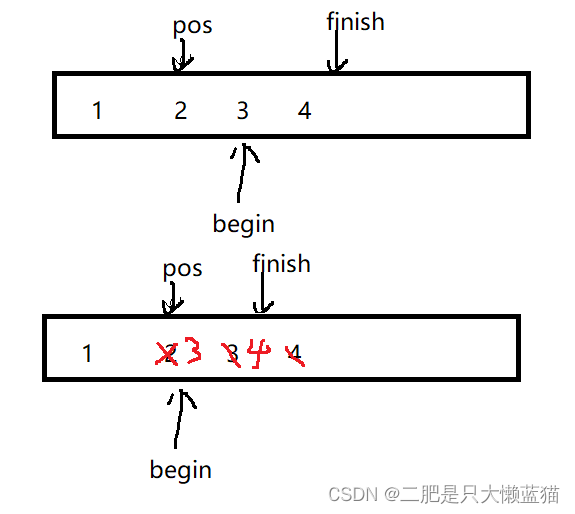

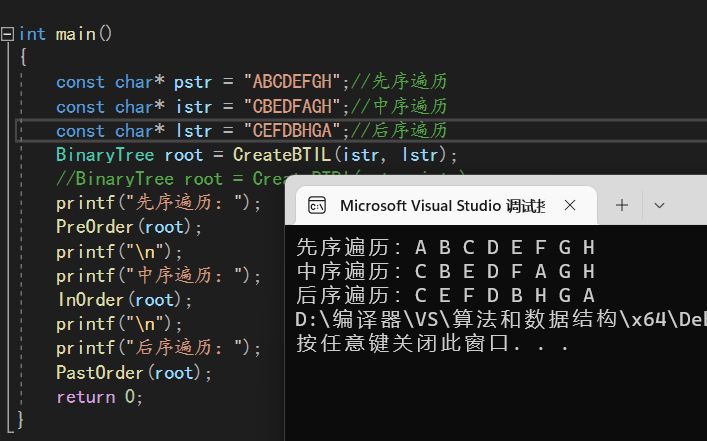

CRC校验:对一张正常的图片,通过修改其宽度或者高度隐藏信息,使计算出的CRC校验码与原图的CRC校验码不一致;windows的图片查看器会忽略错误的CRC校验码,因此会显示图片,但此时的图片已经是修改过的,所以会有显示不全或扭曲等情况,借此可以隐藏信息。

而Linux下的图片查看器不会忽略错误的CRC校验码,因此用Linux打开修改过宽或高的png图片时,会出现打不开的情况

保存文件,即可显示!

WED

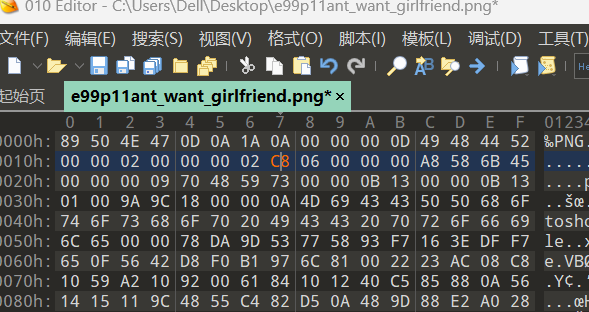

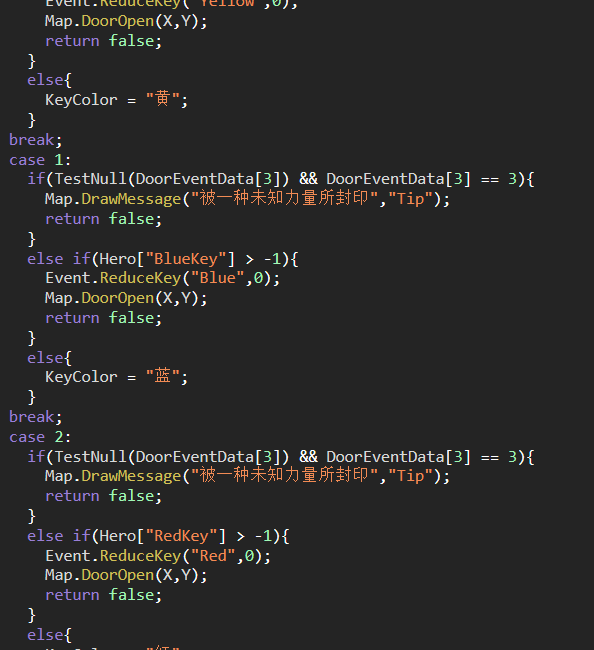

Classic Childhood Game

游戏类题目,都要查看js代码

改源码

首先看了一遍源码(因为不爱玩游戏),没进展…

尝试研究代码,改改!

我改了门和血

还想玩,好像还有其他结局…

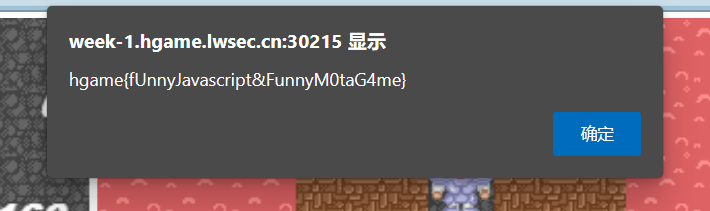

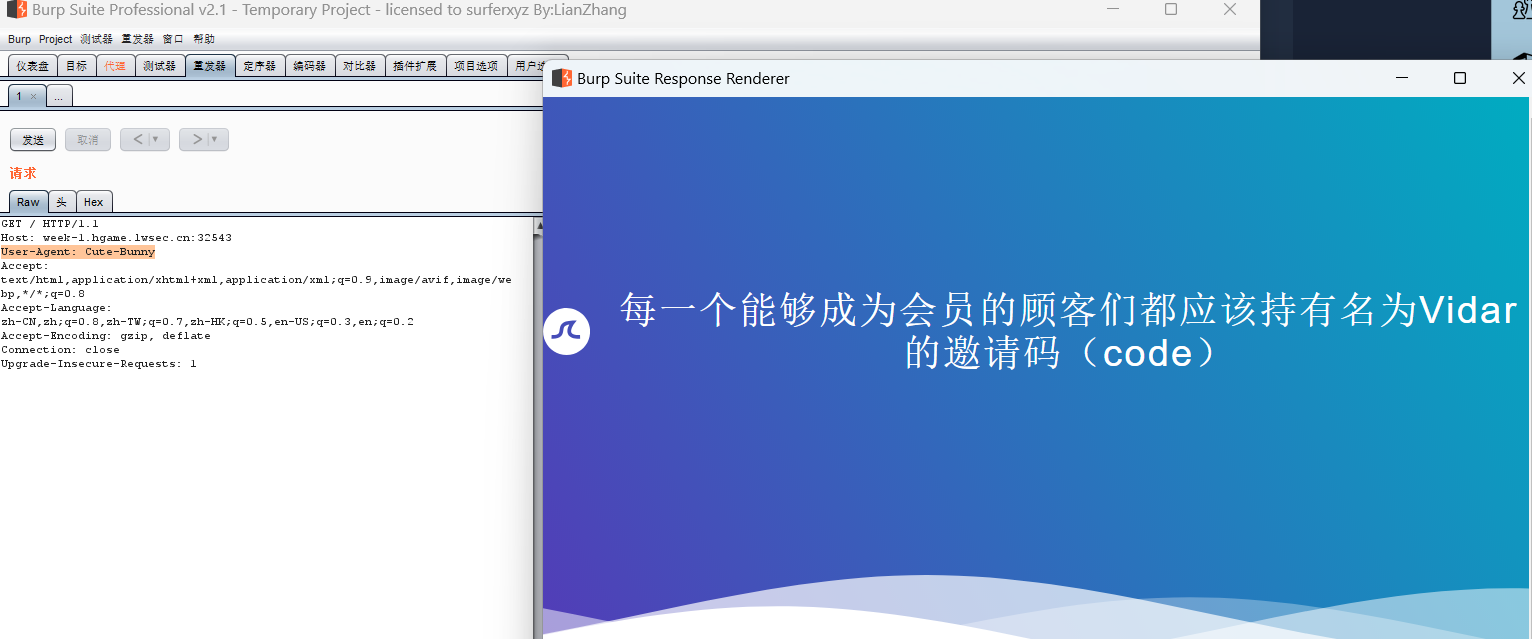

直接看js

这是一个关于剧情的js

\x59\x55\x64\x6b\x61\x47\x4a\x58\x56\x6a\x64\x61\x62\x46\x5a\x31\x59\x6d\x35\x73\x53\x31\x6c\x59\x57\x6d\x68\x6a\x4d\x6b\x35\x35\x59\x56\x68\x43\x4d\x45\x70\x72\x57\x6a\x46\x69\x62\x54\x55\x31\x56\x46\x52\x43\x4d\x46\x6c\x56\x59\x7a\x42\x69\x56\x31\x59\x35

查一下!

\x后面的两位 是一个十六进制数

<html>

<script>

var _0xc828=["\x59\x55\x64\x6b\x61\x47\x4a\x58\x56\x6a\x64\x61\x62\x46\x5a\x31\x59\x6d\x35\x73\x53\x31\x6c\x59\x57\x6d\x68\x6a\x4d\x6b\x35\x35\x59\x56\x68\x43\x4d\x45\x70\x72\x57\x6a\x46\x69\x62\x54\x55\x31\x56\x46\x52\x43\x4d\x46\x6c\x56\x59\x7a\x42\x69\x56\x31\x59\x35"];

for(i=0;i<_0xc828.length;i++){

document.write(i+"="+_0xc828[i]+"");

}

</script>

<body>

</body>

</html>

此代码来自知乎评论!得到的结果两次base64即可。

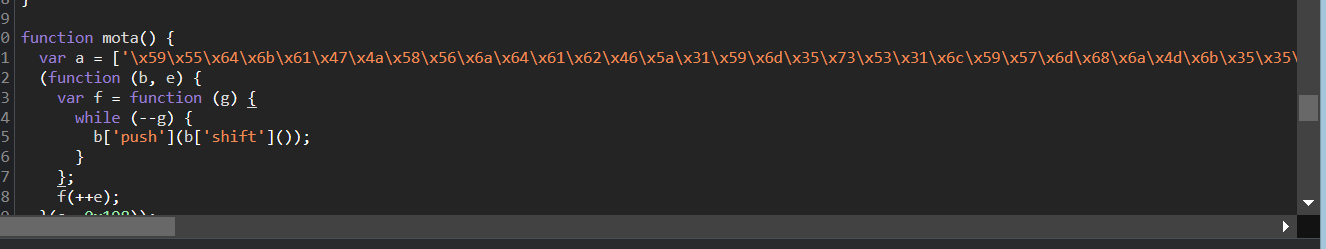

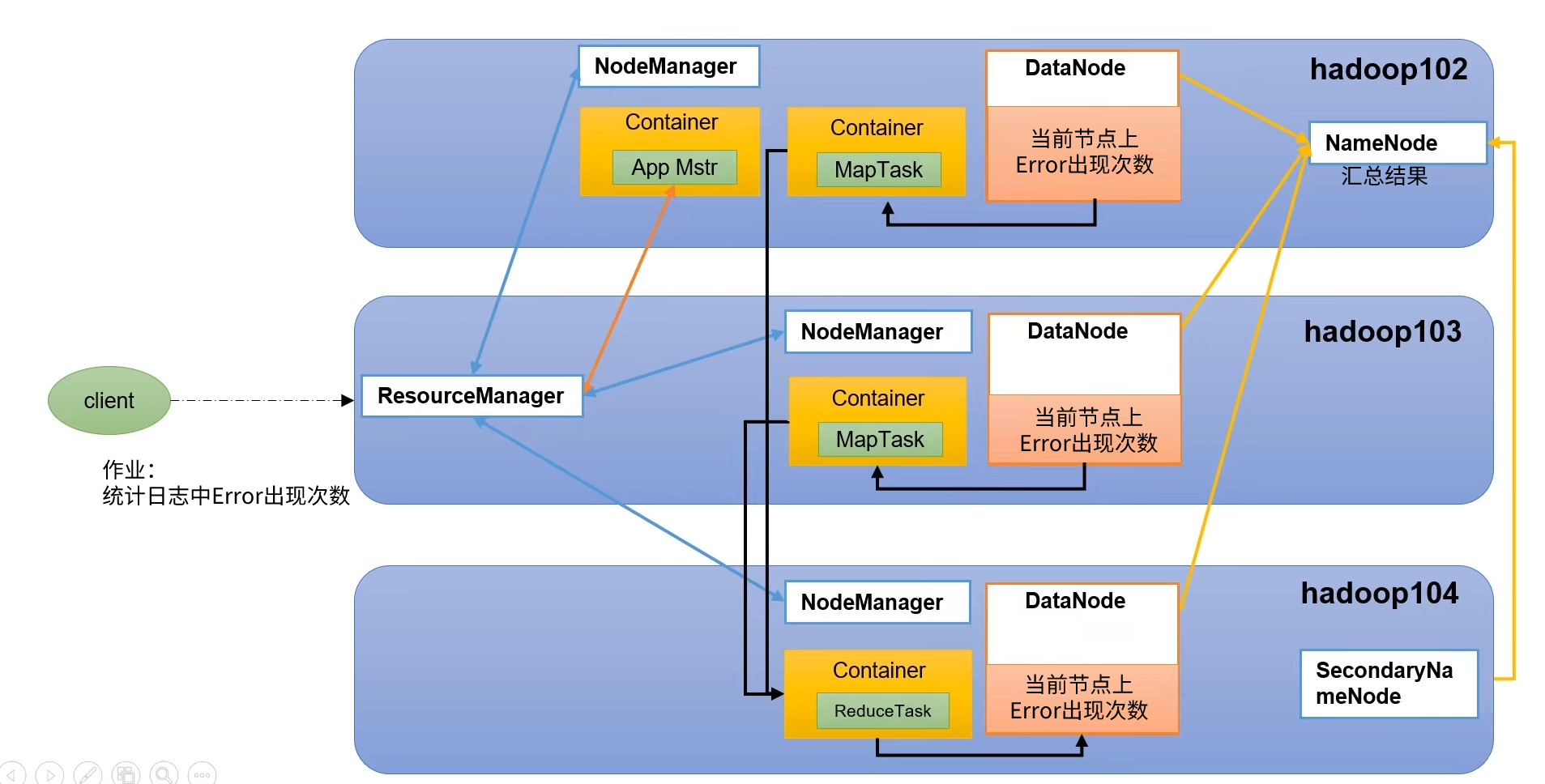

Become A Member

题外话:(来自)

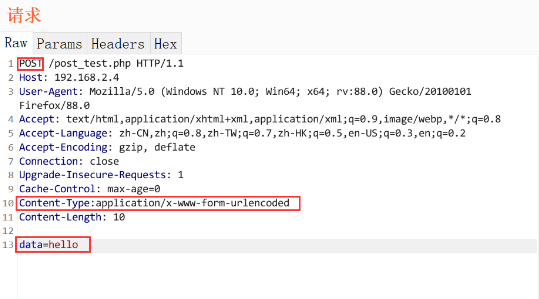

进行如下操作就可以修改成一个携带POST变量的POST数据包:

请求方式修改为POST

消息头中加上Content-Type:application/x-www-form-urlencoded

在消息主体中加上需要上传的POST数据

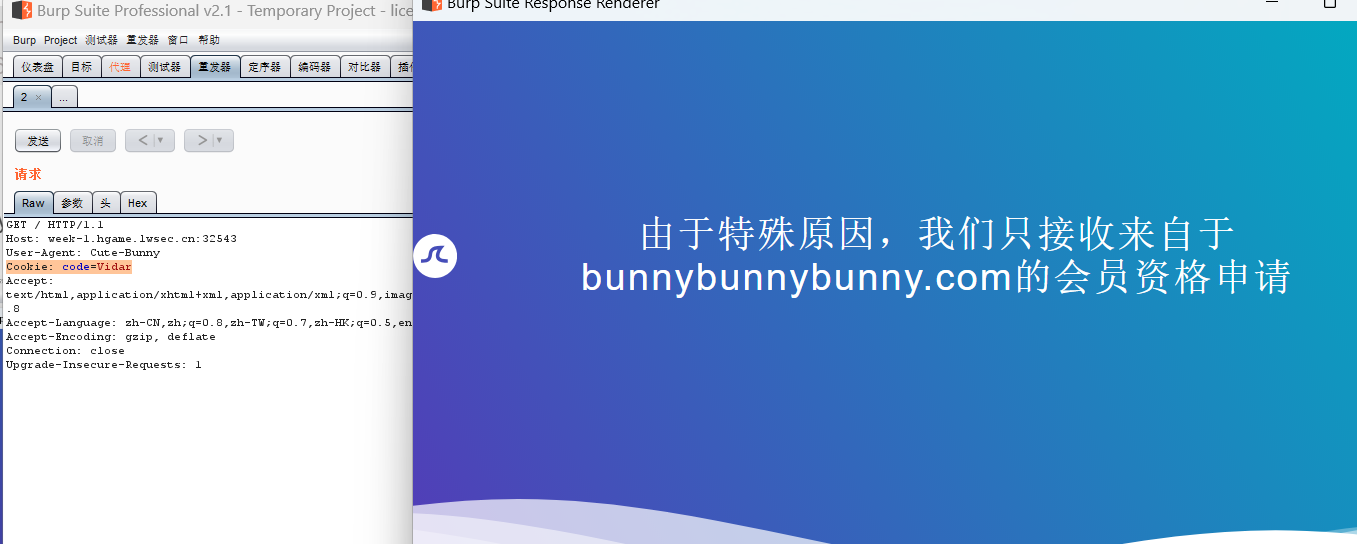

User-Agent:

提供一下身份证明(Cute-Bunny)User-Agent: Cute-Bunny

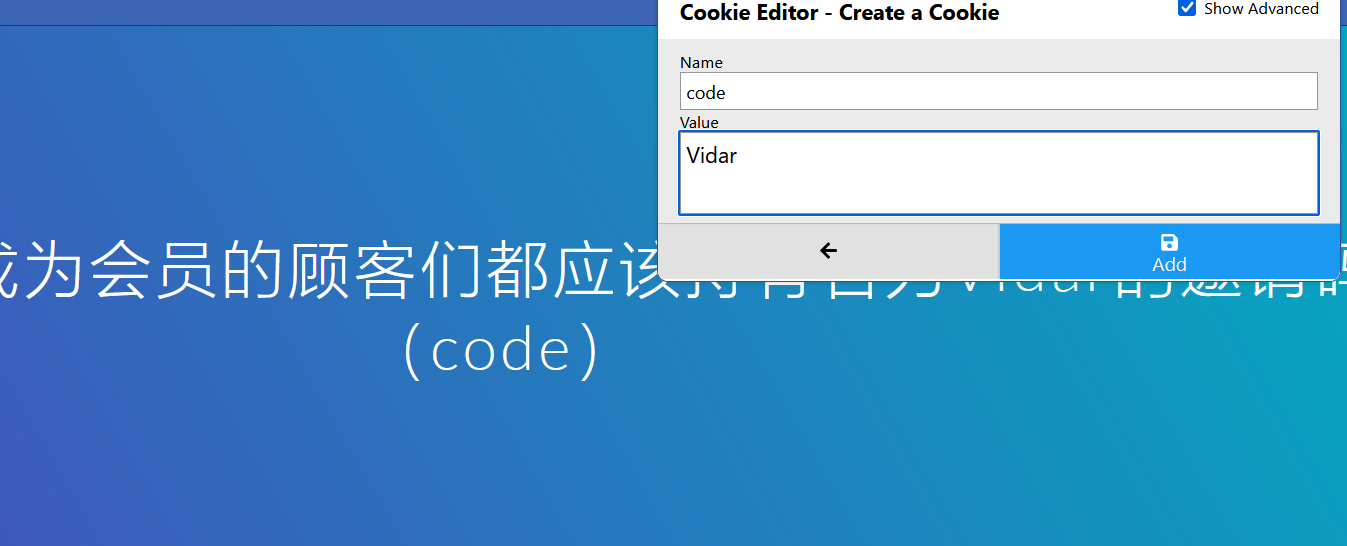

Cookie:

每一个能够成为会员的顾客们都应该持有名为Vidar的邀请码( code)

或者Cookie: code=Vidar

Referer:

我们只接收来自于bunnybunnybunny.com的会员资格申请

X-Forwarded-For:

本地的请求X-Forwarded-For: 127.0.0.1

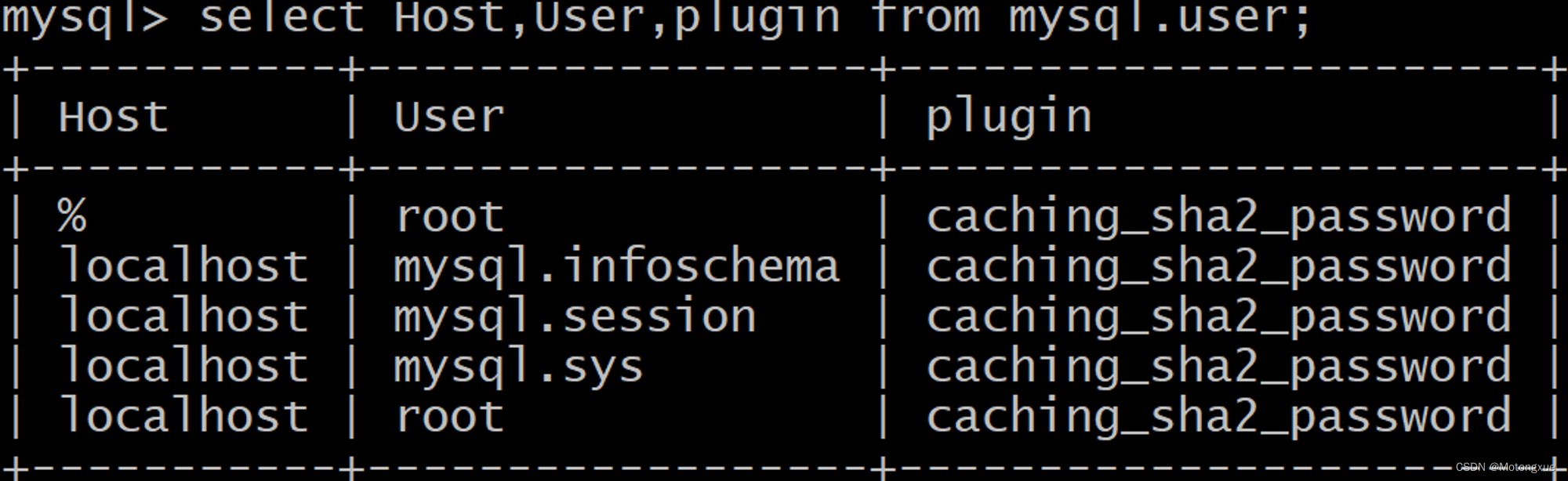

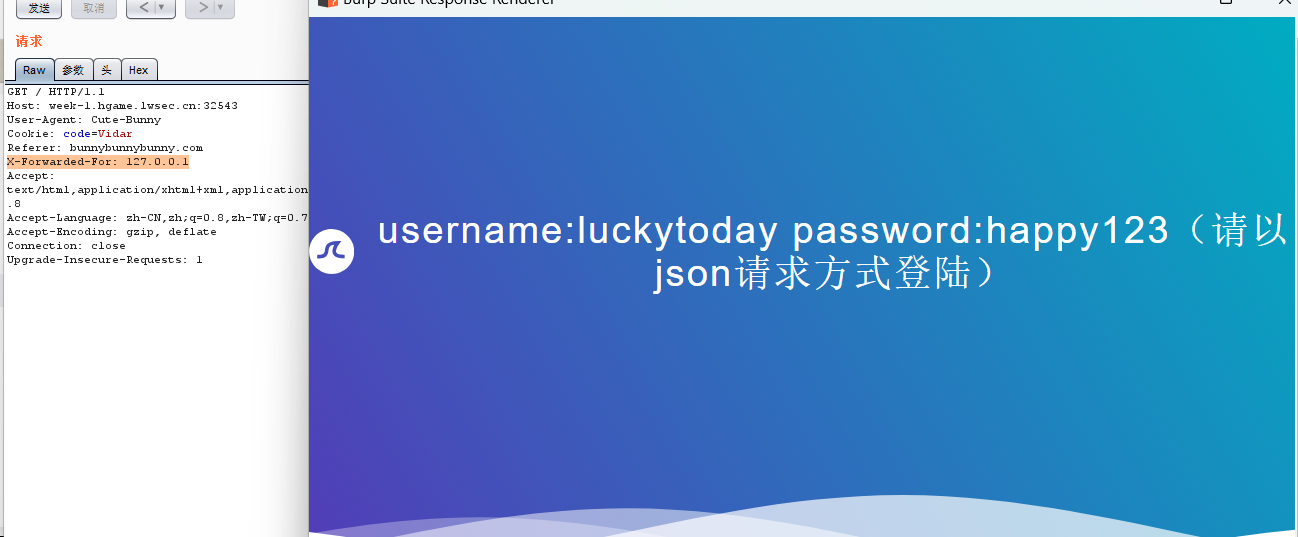

json请求方式登陆

json参数,get方式提交:{"username" : "luckytoday","password" : "happy123"}

GET / HTTP/1.1

Host: week-1.hgame.lwsec.cn:3xx43

User-Agent: Cute-Bunny

Cookie: code=Vidar

Referer: bunnybunnybunny.com

X-Forwarded-For: 127.0.0.1

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Upgrade-Insecure-Requests: 1

Content-Length: 53

{"username" : "luckytoday","password" : "happy123"}

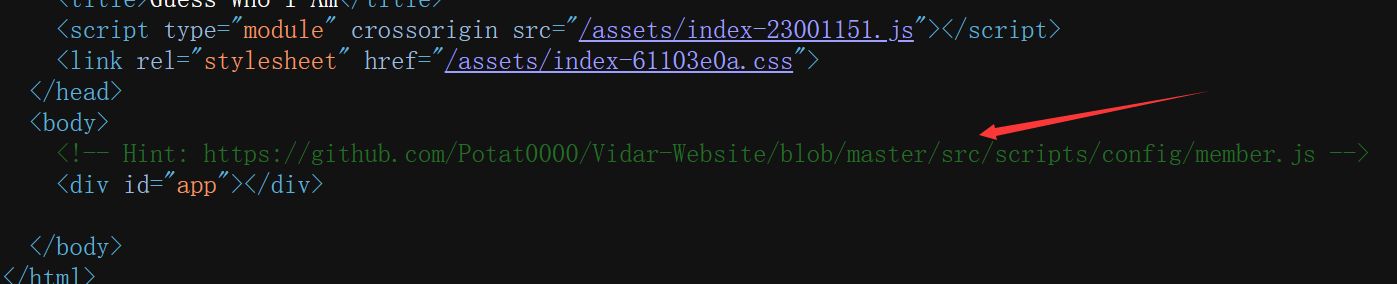

Guess Who I Am

首先查看源代码!

然后就会发现这个

然后写个脚本或许自己答100道也行,一个小时够了(刚好脚本不会,这个分又非拿不可的话)

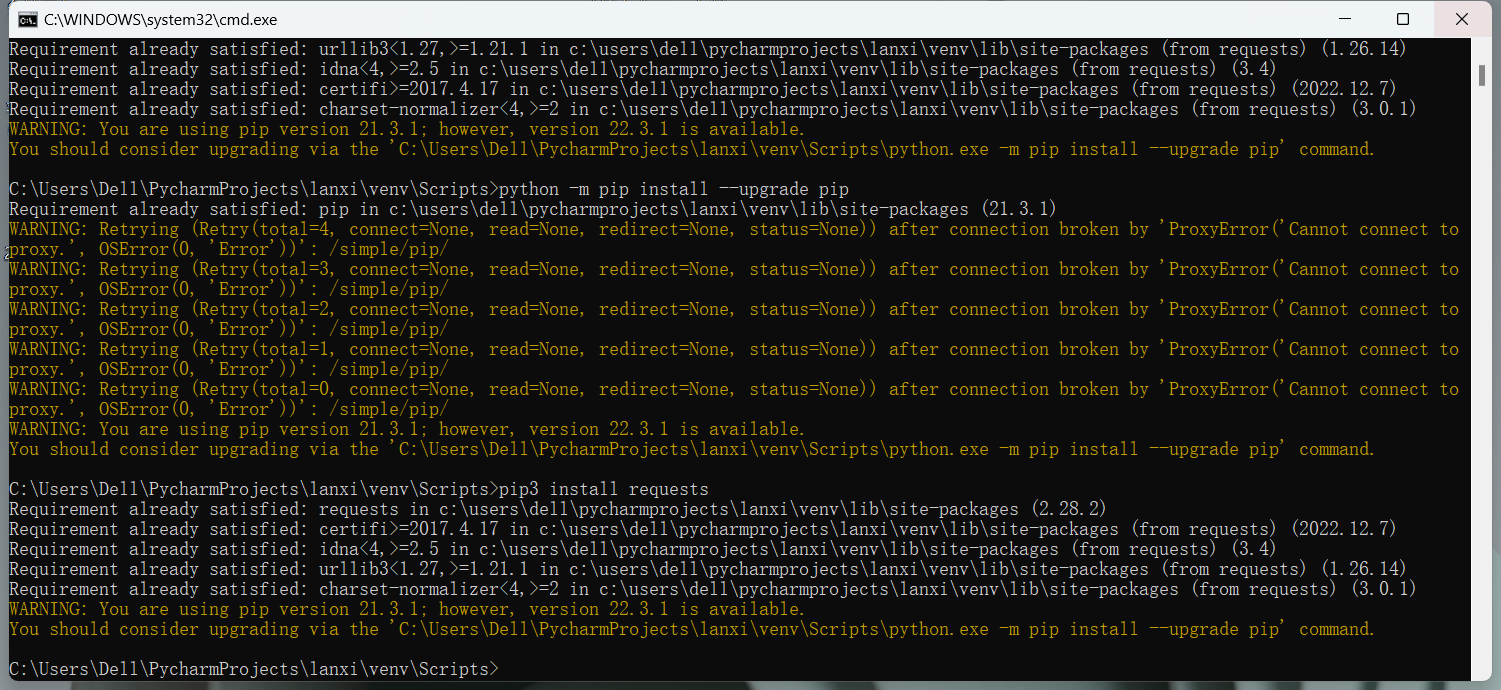

python中记得安装requests库

安麻了…

图片扩展名,全称图片 文件后缀名 。 常见的 图片格式 有 BMP (位图)、JPG、JPEG、PNG、GIF等。

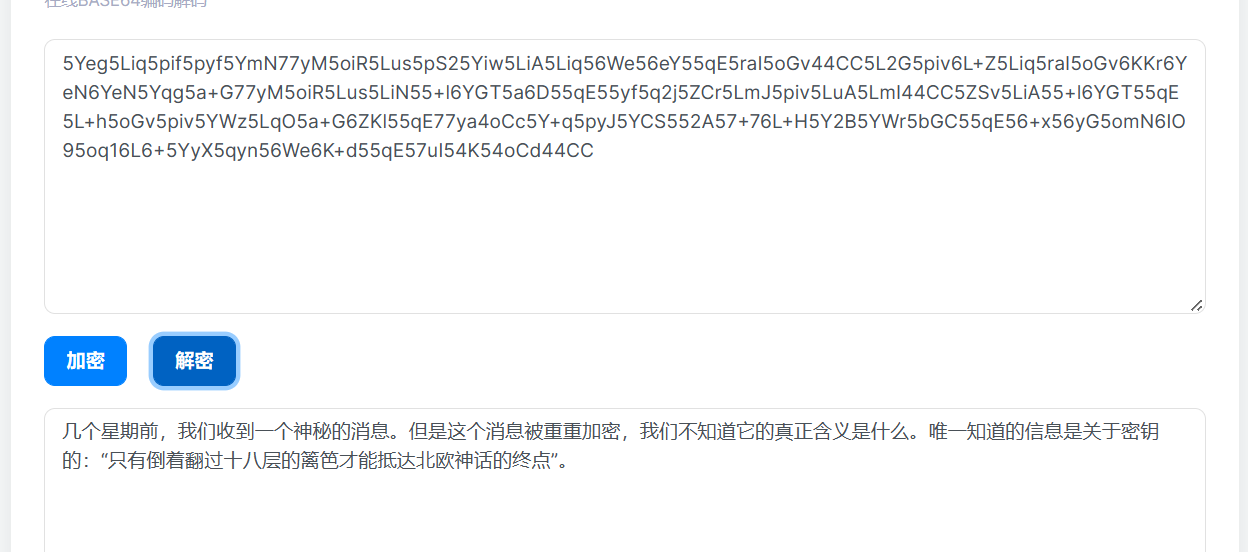

CRYPTO

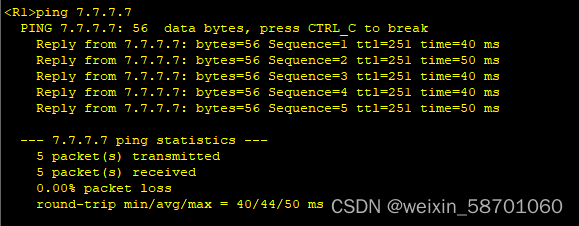

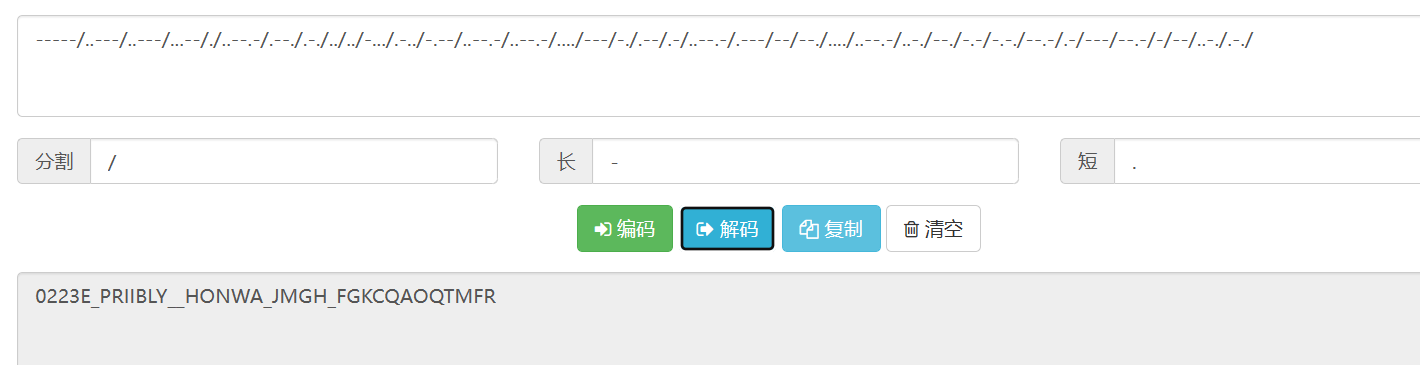

神秘的电话

打开一共两个文件一个文本

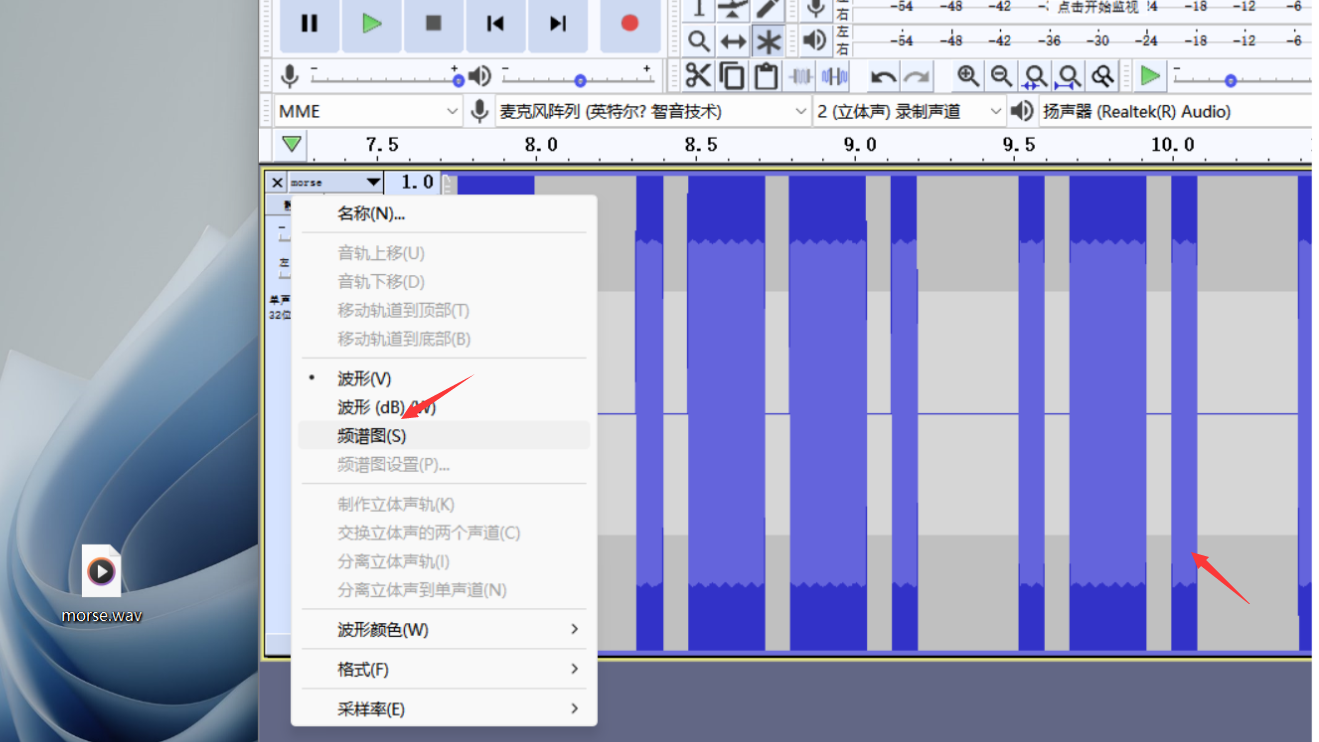

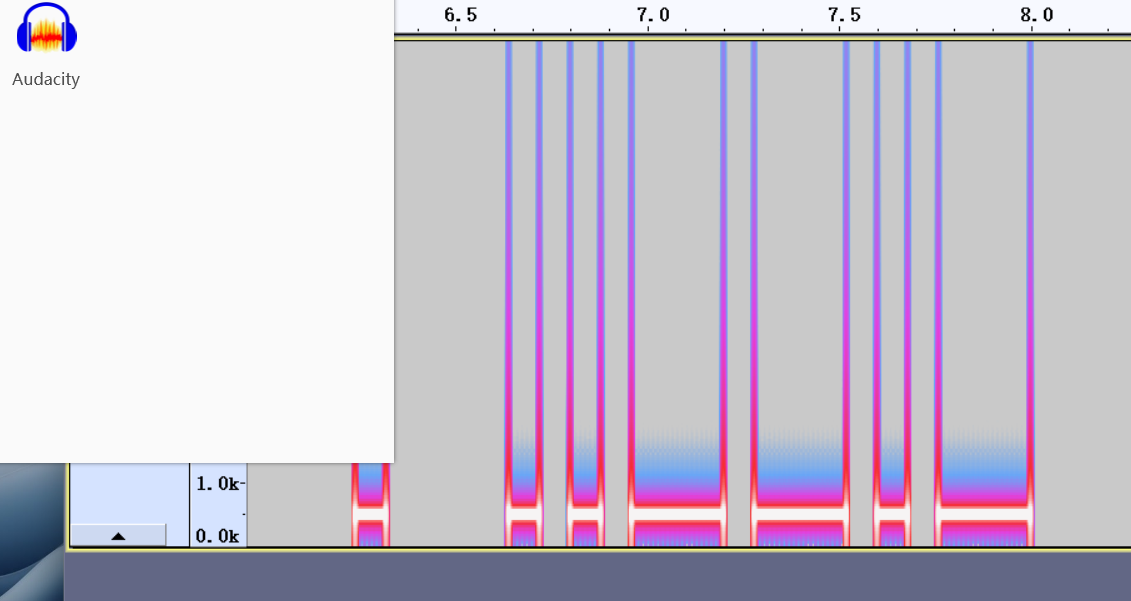

一个wav(看文件名字可以看出是摩斯密码)

看不出来的话,可以按图示操作,可得(ctrl+鼠标滚动是可以放大缩小界面的)

拖入翻译后可得0223e_priibly__honwa_jmgh_fgkcqaoqtmfr

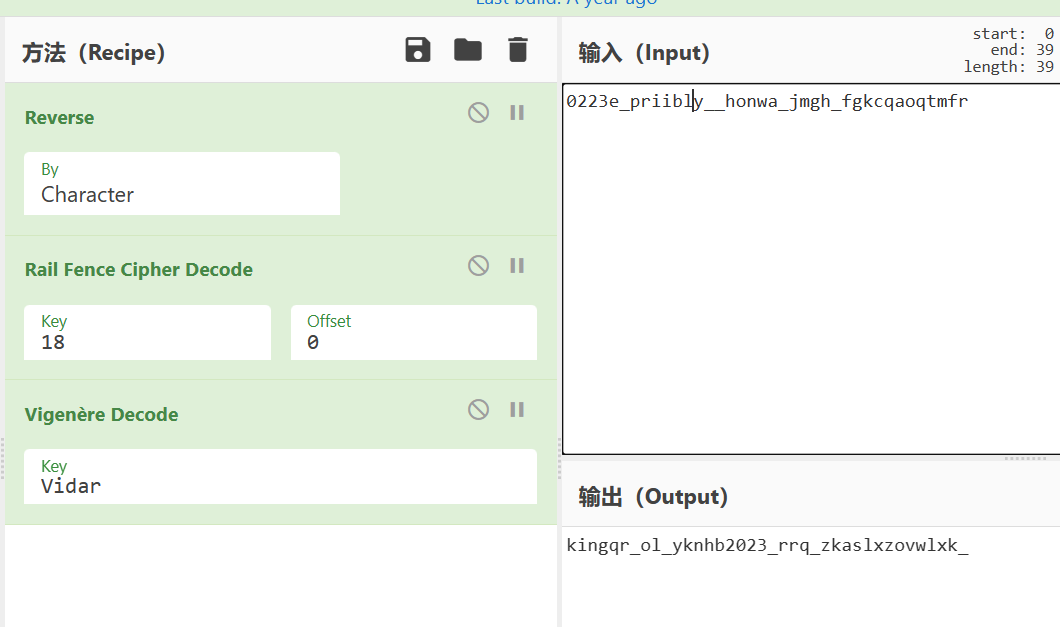

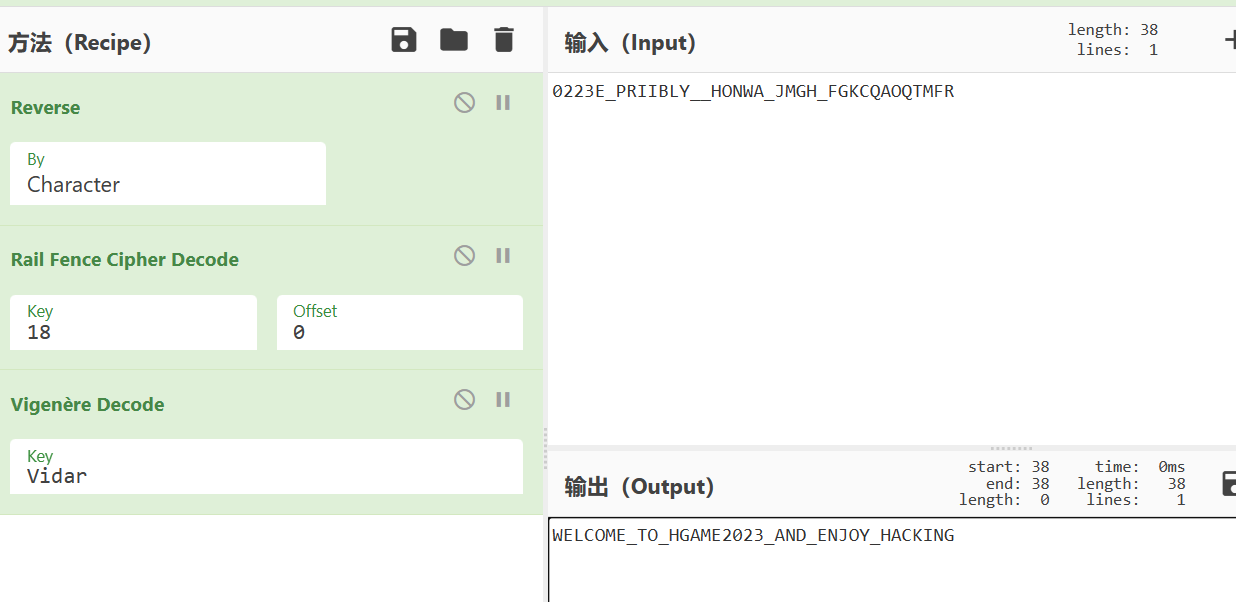

注意大小写

反向再栅栏18,最后维吉尼亚解密 Vidar

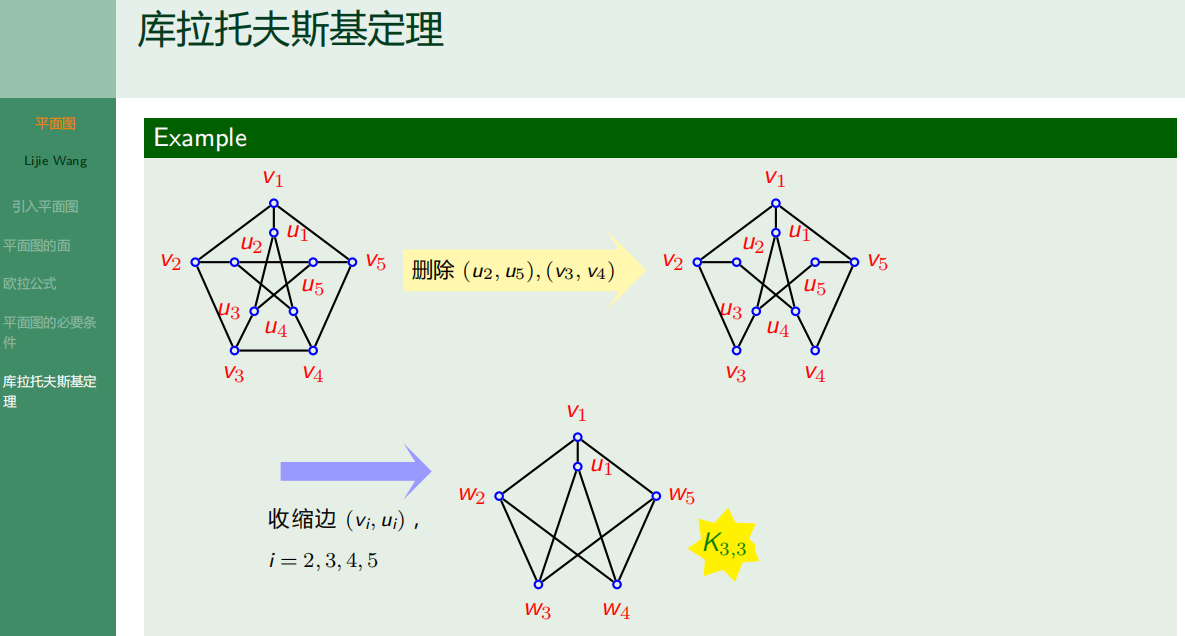

REVERSE

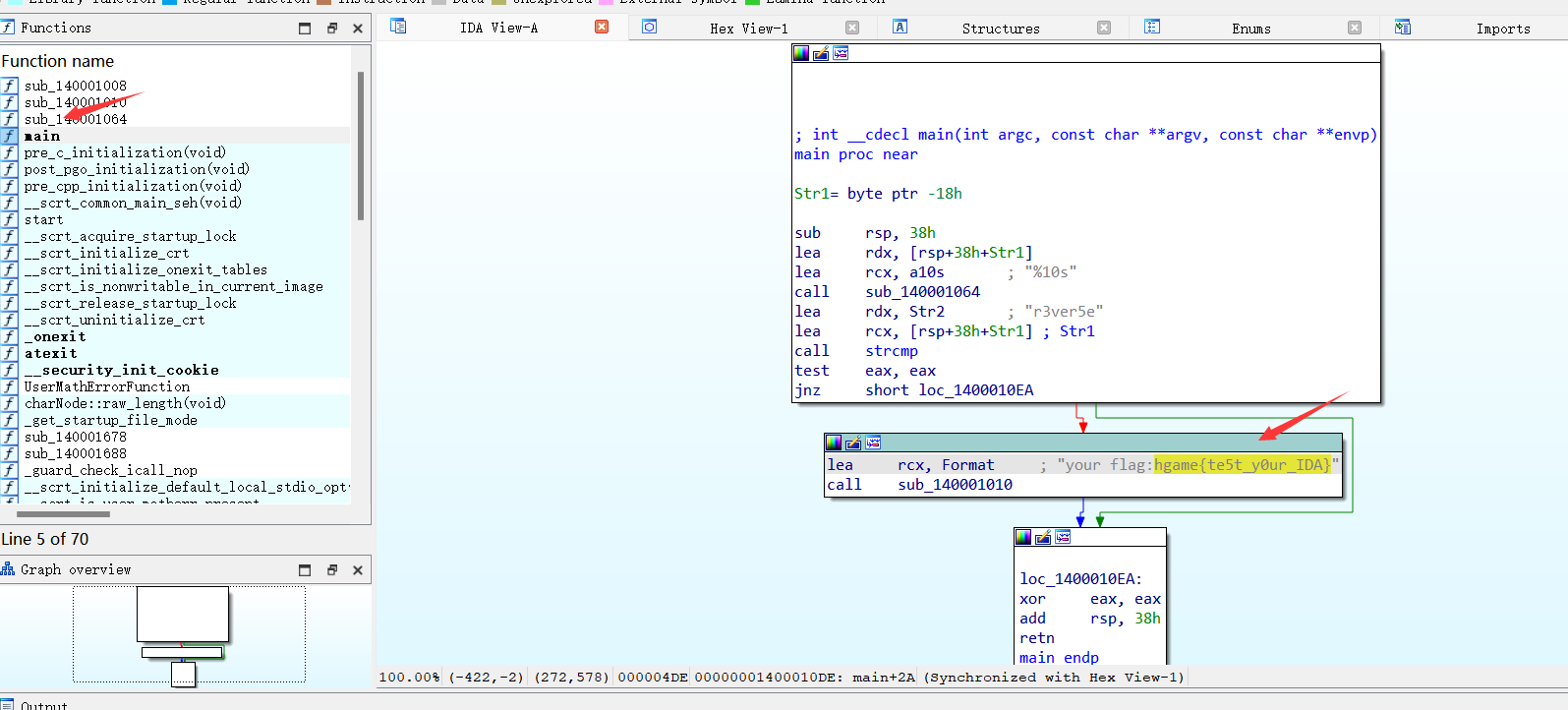

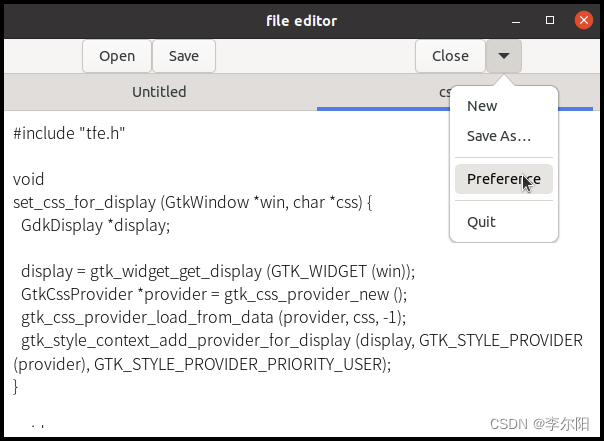

test your IDA

按图示即可,如果找不到main函数可以尝试换个版本

![[WUSTCTF2020]颜值成绩查询(布尔注入)](https://img-blog.csdnimg.cn/f3db04f98a9f4fdebdf0c3d8e7cd800f.png)