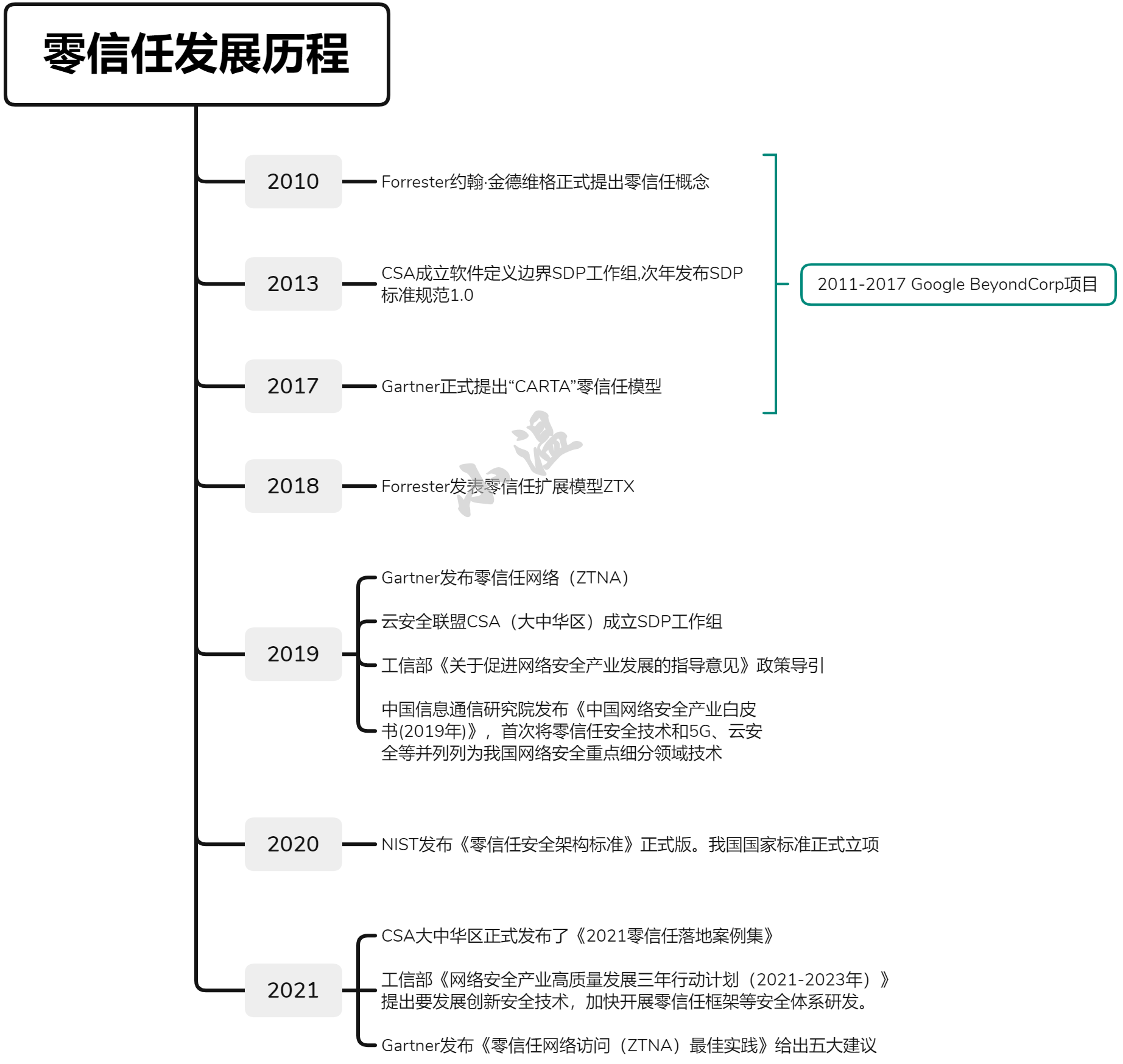

零信任发展历程

2010

- Forrester约翰·金德维格正式提出零信任概念

2013

- CSA成立软件定义边界SDP工作组,次年发布SDP标准规范1.0

2017

- Gartner正式提出“CARTA”零信任模型

2018

- Forrester发表零信任扩展模型ZTX

2019

- Gartner发布零信任网络(ZTNA)

- 云安全联盟CSA(大中华区)成立SDP工作组

- 工信部《关于促进网络安全产业发展的指导意见》政策导引

- 中国信息通信研究院发布《中国网络安全产业白皮书(2019年)》,首次将零信任安全技术和5G、云安全等并列列为我国网络安全重点细分领域技术

2020

- NIST发布《零信任安全架构标准》正式版。我国国家标准正式立项

2021

- CSA大中华区正式发布了《2021零信任落地案例集》

- 工信部《网络安全产业高质量发展三年行动计划(2021-2023年)》提出要发展创新安全技术,加快开展零信任框架等安全体系研发。

- Gartner发布《零信任网络访问(ZTNA)最佳实践》给出五大建议

NIST SP800-207白皮书上的ZT/ZTA定义:

零信任(Zero trust,ZT)

- 一系列概念和观念,被设计用于降低执行中的不确定性;

- 信息系统和服务所在的网络被视为已经沦陷;

- 精确的访问决策,且对每个请求都单独进行。

零信任架构(Zero trust architecture,ZTA)

- 企业的网络安全计划;

- 利用零信任概念,包括组件关系、工作流规划和访问策略;

因此,零信任企业是指企业部署的网络基础设施 (实体的和虚拟的)和运行策略都由零信任架构计划而成。

零信任是一个聚焦于资源保护的网络安全范式,将信任从不被隐式授予而必须持续评估作为前提。

零信任架构是一个实现企业资源和数据安全的端到端路径,涵盖身份 (自然人或非自然人实体) 、凭据、访问管理、操作、终端、托管环境和互联基础设施。

基本假设/现状:

- 攻击者已经存在于网络中;

- 企业自有网络并不比外部网络安全;

新范式:

- 聚焦资源保护,不允许隐式信任,必须持续评估

关注点:

- 阻止对数据和服务的未授权访问;

- 访问控制的执行粒度尽可能细;

- 只有经过批准和授权,才能获得访问权限; 针对各种资源,不局限于数据

降低不确定性:

- 用户认证及授权;

- 收缩隐式信任的范围 (无法彻底消除);

- 尽可能减小认证机制中的时滞

- 授权规则保证落实最小权限,并尽可能细化

NSTAC报告定义概念:

“零信任是一种网络安全策略,用于验证每个用户、设备、应用程序和交易。零信任意味着,任何用户或流程都不应该被信任。”这一定义来自于NSTAC的报告,这是一份由美国国家安全电信咨询委员会于2021年编制的共56页的零信任文件,该委员会由AT&T前首席执行官领导的数十名安全专家组成。

百度百科概念:

零信任代表了新一代的网络安全防护理念,它的关键在于打破默认的“信任”,用一句通俗的话来概括,就是“持续验证,永不信任”。默认不信任企业网络内外的任何人、设备和系统,基于身份认证和授权重新构建访问控制的信任基础,从而确保身份可信、设备可信、应用可信和链路可信。基于零信任原则,可以保障办公系统的三个“安全”:终端安全、链路安全和访问控制安全。

维基百科概念:

零信任安全模型(英语:Zero trust security model),也称零信任架构、零信任网络架构、ZTA 、ZTNA等,还有时称为无边界安全(perimeterless security),此概念描述了一种IT系统设计与实施的方法。零信任安全模型的主要概念是“从不信任,总是验证” ,即不应默认信任设备,即使设备已经连接到经许可的网络(例如公司局域网)并且之前已通过验证。大多数现代企业网络结构复杂,包含众多相互连接的区域、云服务以及基础设施,以及与远程和移动环境的连接、非常规IT连接(例如物联网设备)。零信任原则是因传统的方法(如在名义上的“企业边界”内信任设备,或者设备通过VPN进行连接)不切合企业网络的环境复杂性。零信任提倡相互认证(英语:mutual authentication),包括在不考虑位置的前提下检查设备身份和完整性,以及基于设备身份和设备状况的置信度来结合用户身份验证,提供对应用程序和服务的访问许可。