突然某天在微信群里收到了朋友的投票请求,点进去发现不需要授权,我就喜欢这样不需要登录的投票网站

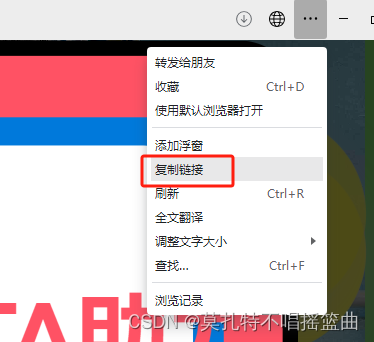

在电脑端微信打开后,微信浏览器右上角可以复制链接

于是,我拿到了这个地址:http://hjkki.cvnxoz.cn/app/YYkEgSzlr1/home

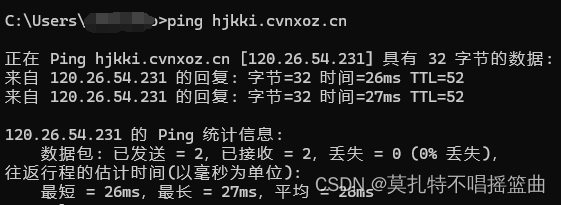

ping 一下这个域名,拿到了 ip 120.26.54.231

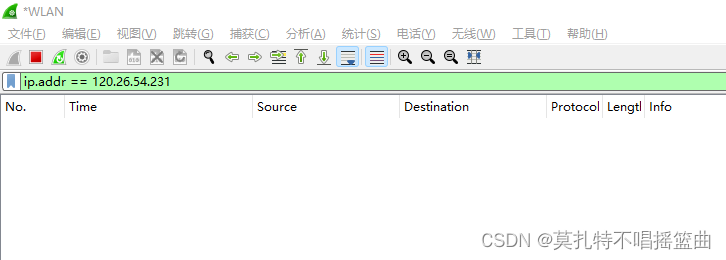

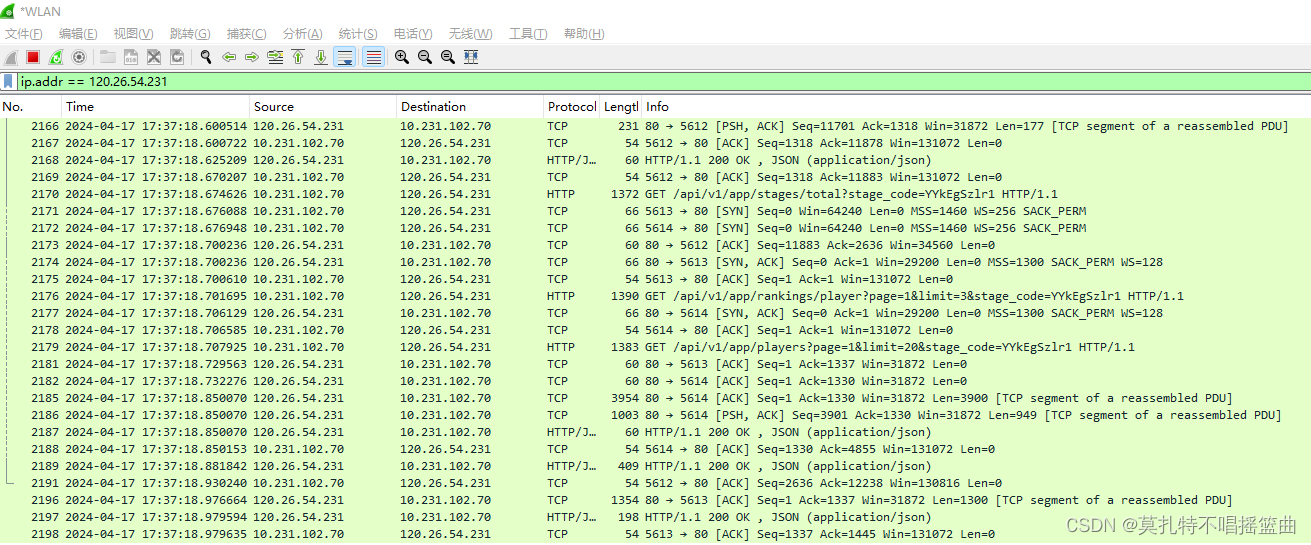

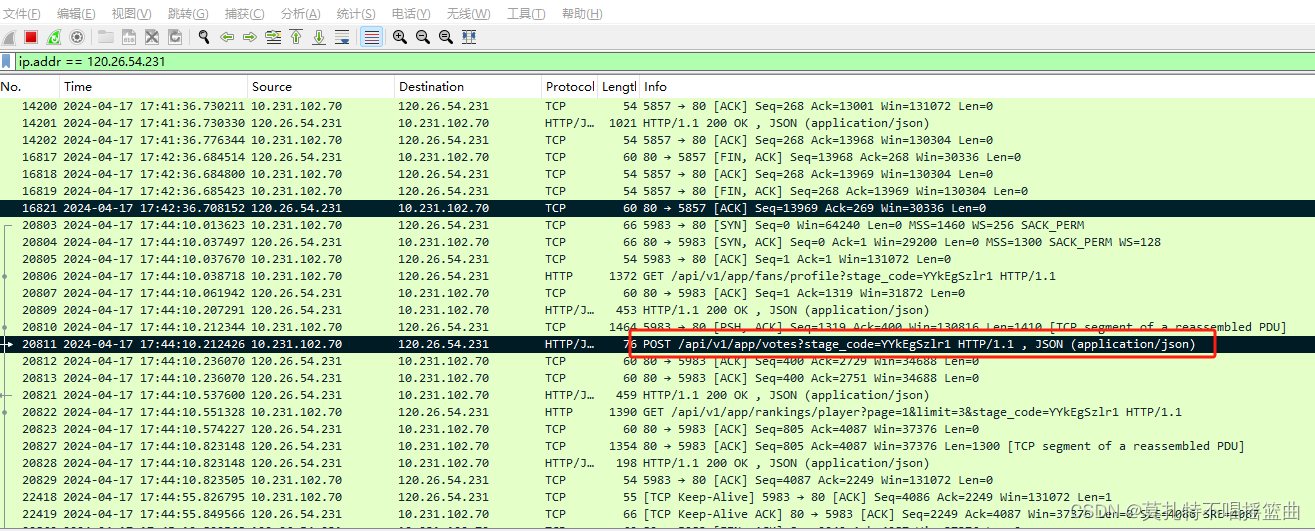

打开 wireshark,找到对应的网卡,输入过滤条件 ip.addr == 120.26.54.231

再次微信浏览器里,刷新下投票页面

注意看下这些 HTTP 协议请求的地址

比如:/api/v1/app/rankings/player?page=1&limit=3

我们可以在 wireshark 中右键标记一下,方便定位

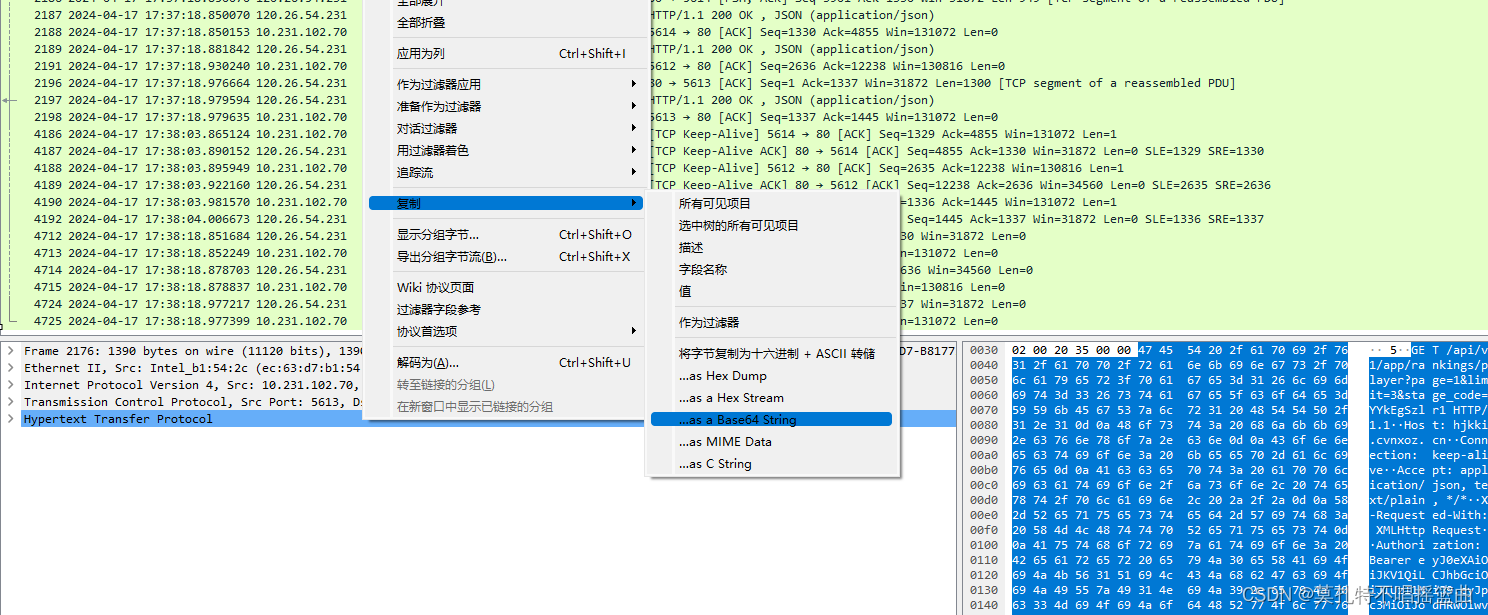

在下方的面板中,右键复制所有内容为 base64

base64解码后拿到请求头信息

GET /api/v1/app/rankings/player?page=1&limit=3&stage_code=YYkEgSzlr1 HTTP/1.1

Host: hjkki.cvnxoz.cn

Connection: keep-alive

Accept: application/json, text/plain, */*

X-Requested-With: XMLHttpRequest

Authorization: Bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJodHRwOlwvXC9oamtraS5jdm54b3ouY25cL2FwcFwvYXV0aFwvNDM3MzQ2IiwiaWF0IjoxNzEzMzE5MDgwLCJleHAiOjE3MTM0OTE4ODAsIm5iZiI6MTcxMzMxOTA4MCwianRpIjoiN2JOREpqVzdmYTNVdmx4dSIsInN1YiI6NDM3MzQ2LCJwcnYiOiI1ODkzZWZlMTc4ZmJiNGVhZmI5ODRkMzE5NjA3N2MzNDQxMjI0MzYzIiwiYXBwaWQiOiJ3eGI0NjUxZTMyNThjM2U0NWQiLCJndWFyZCI6ImFwcCJ9.RQCToDeFpuVutfke9RCFNROaTFioCgOugQAuRi1UNkw

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/116.0.0.0 Safari/537.36 NetType/WIFI MicroMessenger/7.0.20.1781(0x6700143B) WindowsWechat(0x6309092b) XWEB/9105 Flue

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: app_access_token=Bearer%2520eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJodHRwOlwvXC9oamtraS5jdm54b3ouY25cL2FwcFwvYXV0aFwvNDM3MzQ2IiwiaWF0IjoxNzEzMzE5MDgwLCJleHAiOjE3MTM0OTE4ODAsIm5iZiI6MTcxMzMxOTA4MCwianRpIjoiN2JOREpqVzdmYTNVdmx4dSIsInN1YiI6NDM3MzQ2LCJwcnYiOiI1ODkzZWZlMTc4ZmJiNGVhZmI5ODRkMzE5NjA3N2MzNDQxMjI0MzYzIiwiYXBwaWQiOiJ3eGI0NjUxZTMyNThjM2U0NWQiLCJndWFyZCI6ImFwcCJ9.RQCToDeFpuVutfke9RCFNROaTFioCgOugQAuRi1UNkw

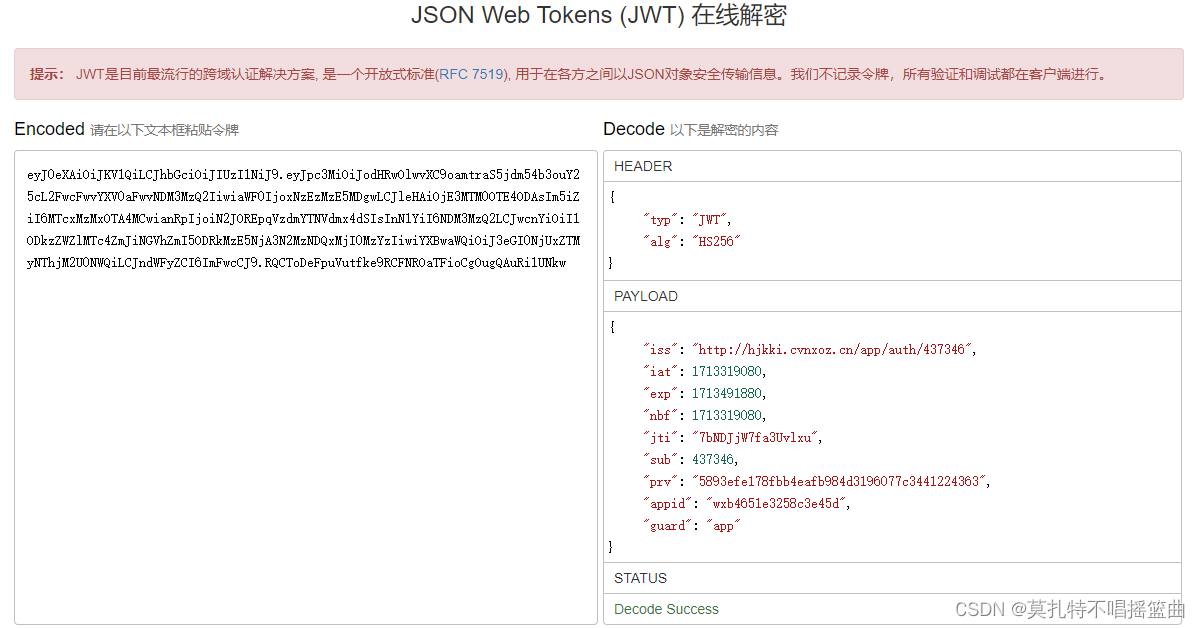

看这个 token 格式,大概率是 jwt 生成的,随便找个 jwt 解密网站查阅下

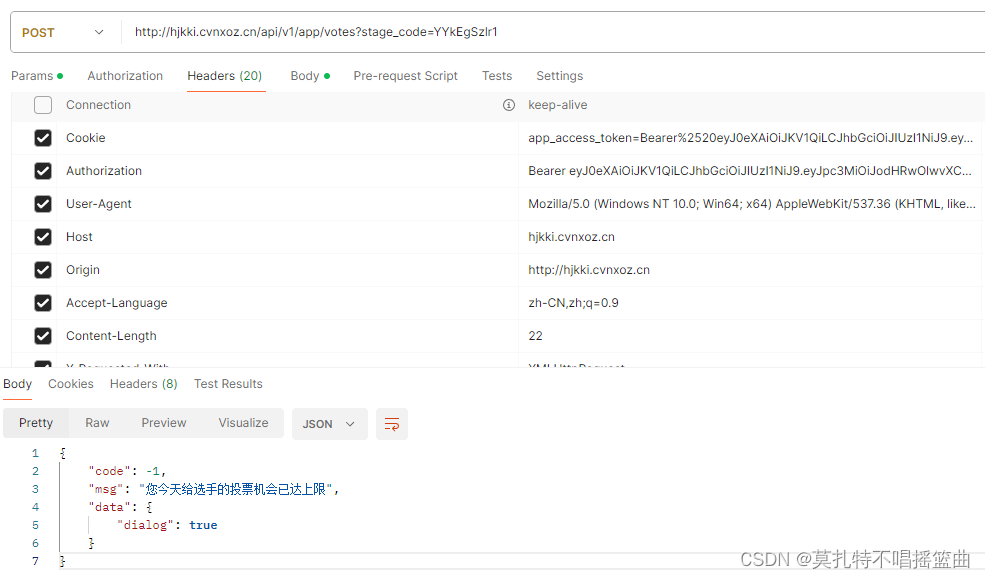

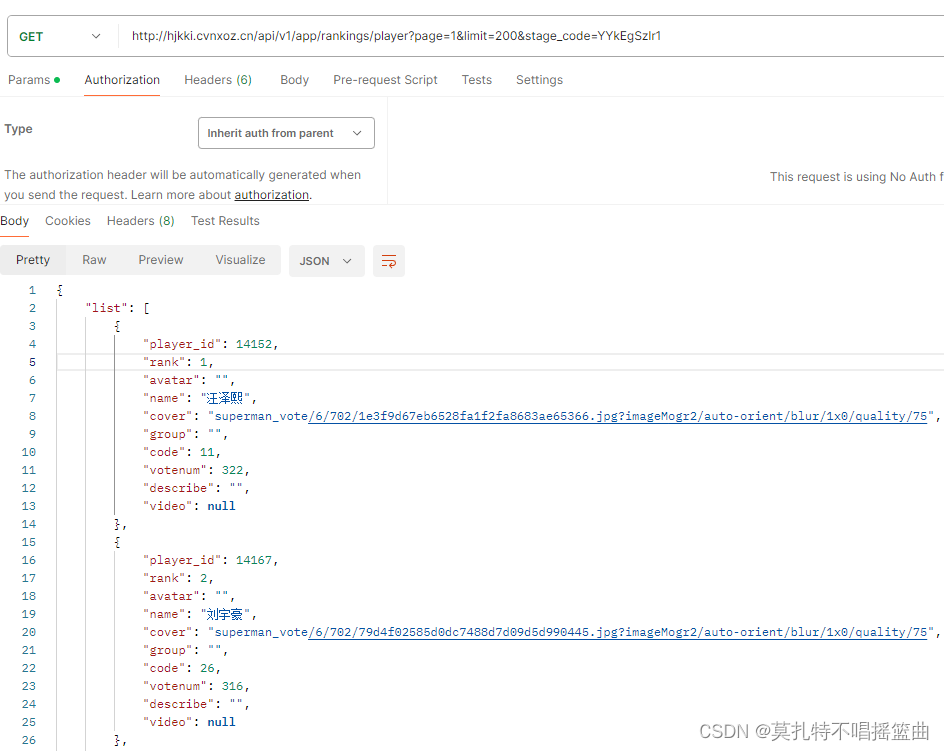

接下来,打开 postman ,模拟该请求,能够获取到相应的数据

此时,找到想要投票的小朋友,单击投票,同样,我们可以拿到投票的请求地址

截图里的 POST 请求,大概率就是投票请求地址了