在加速“可信数字化”进程的背景下,我国区块链产业将在打造新型平台经济,开启共享经济新时代的同时,带动数字经济“脱虚向实”服务实体经济。

和数软件在加速数字化进程的同时,进一步服务实体经济,提高实体经济的活力和动力,不断提升管理效率,增加用户、服务商的黏性和活力,将区块链技术与适合改造的企业组织生态结合,介入生产制造的全节点、全流程、全链条,支持制造企业实现数字化、网络化、智能化升级,让更多的产业和金融融合,让更多的企业获得更广泛的融资渠道,解决融资贵、融资难的问题。

区块链在信任中发挥的作用如互联网在信息中发挥的作用,其核心价值体现在存证和通证这两个维度,核心特点是提供可靠存证,历史记录不可篡改。

和数链技术是由上海和数软件有限公司独立研发。该公司是一家致力于人工智能、大数据、区块链、物联网等新一代信息技术服务的企业。

和数链基于区块链的特性,人们可以构建在没有中介辅助下多个参与方之间的资产交易、价值传递的网络,通过建立执行智能合约,推动契约关系和规则的维护和履行,降低信用建立成本,营造良好市场环境。

UOTNMOS平台是由UTON与COSMOS(宇宙)融合而成,基于和数链(HESHUBLOCKCHAIN),依托专业的区块链技术,UTONMOS打通了从艺术创作到铸造发行的全部环节,提供了完善的数字藏品管理与服务体系,致力于构建全新的数字世界,打造全新社交元宇宙。

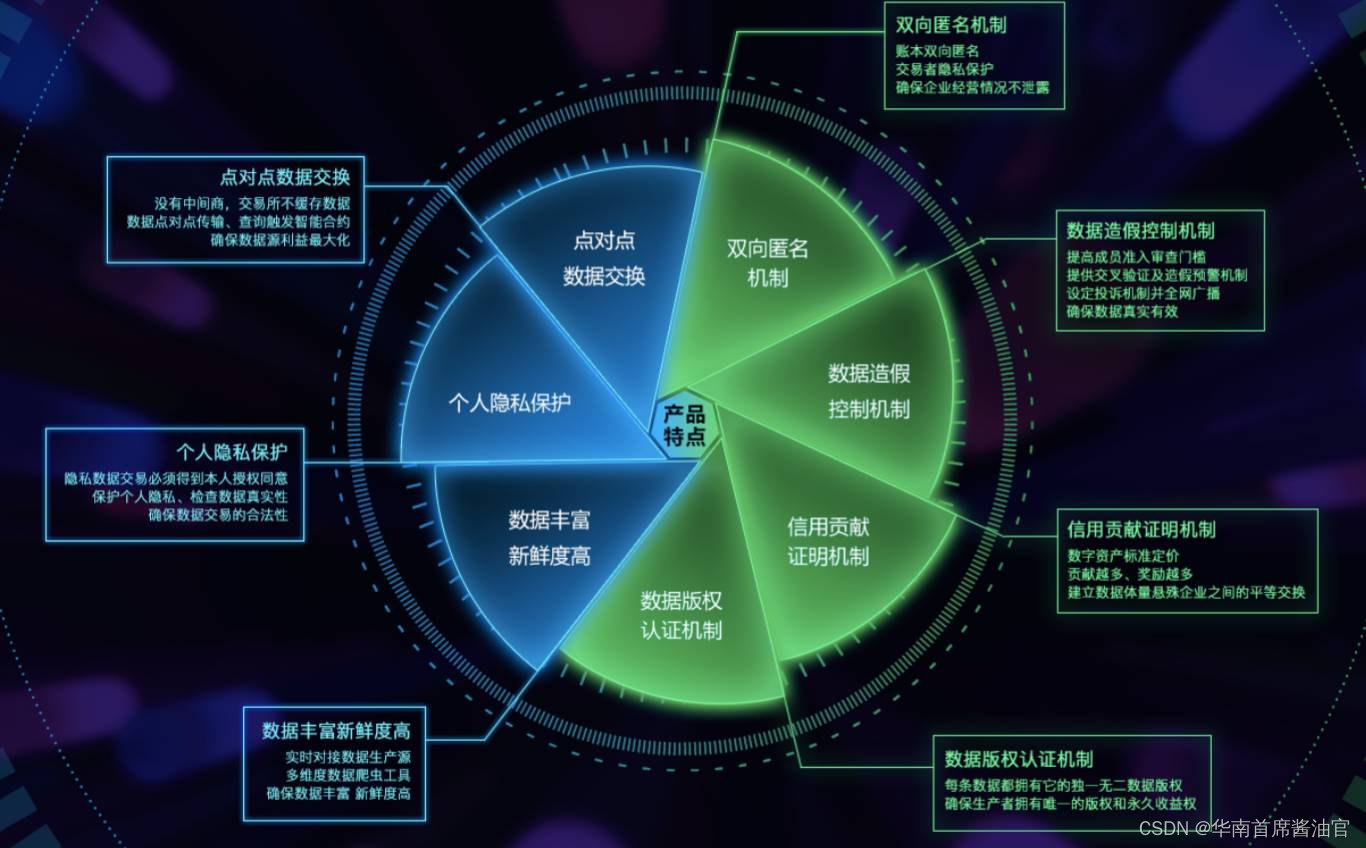

首先,和数链做为一种区块链“分布式”底层数据技术方案,它具有“全程存证”、“可追溯”、“不可篡改”、“公开透明”等优势,因而能有效解决数据的真实性、安全性与开放性问题,通过建立可信任的数据管理环境,实现对数据的确权,防范和避免数据造假、篡改、遗失等问题,为数据的高效流通、放心共享、安全交易奠定关键性的技术基础。

和数链技术以共享经济作技术支撑,利用商业模型、经济模型、生态策略和治理机构重新定义分布式存储行业,将传统的云存储的容量和安全性,上升到一个新的高度。

目前,市场上主流的数据处理方法是明文数据处理——没有对数据进行加密的处理办法。但这种处理数据方式也有不足之处,那就是一旦被看见就存在泄露具体信息的风险。基于这种数据处理方式,数据拥有方无法限制使用方使用数据的用途和用量,因此难以厘清数据在流通环节中的“权、责、利”,就难以通过供需关系定价,自然也就难以实现大规模的市场流通。

而隐私计算,作为一类针对隐私数据进行全生命周期进行保护的技术集合,能在确保原始数据安全、不出本地的前提下,推动数据价值的释放,让数据在流通过程中实现“可用不可见”。基于隐私计算框架,能实现数据所有权与使用权的分离。

在基础设施上,和数链技术以隐私计算和区块链为核心,建设分布式的数据存储交易,从而确保数据资产交易的公平公正。通过区块链和隐私计算节点将数据在区块链上进行记录,最后根据记录数据,进行资产和交易的流通、存储、溯源。

简单总结的话,区块链技术的成功应用,改变了虚拟空间里的经济活动范式。经济活动必须基于参与者共同认可和遵守的规则展开。在传统经济生态中,这样的规则需由信誉卓著的机构来设立和维护。

然而,在区块链技术支撑下,一群互不相识的普通人可另辟蹊径,基于算法构建和管理一个可信的账本,从而为资产确权和资产转移提供了底层的逻辑基础,并在此之上展开形形色色的经济活动。