随着互联网带宽的持续增长以及DDOS黑客技术的发展,DDOS拒绝服务攻击的实施变得愈发容易。商业竞争、打击报复、网络敲诈等多种因素,各行各业的用户都曾受到DDOS攻击的威胁。

一旦遭受到DDOS攻击,随之而来的就是业务宕机,用户无法正常访问,用户流失,经济损失等一系列问题。为此,互联网从业人员须将保障网络安全问题作为需要解决的重要任务之一。德迅云安全作为云安全服务商,累计了多年攻防技术经验,今天就带大家了解下遇到DDOS攻击,常见的处理解决方案。

一、认识DDOS攻击

DDoS攻击(Distributed Denial of Service Attack),即分布式拒绝服务攻击,是一种网络攻击方式,其核心目的是阻止合法用户访问正常的网络资源。

攻击者利用分布式网络将大量恶意请求发送到目标服务器或网络上,造成目标服务器或网络资源的过载,从而导致无法正常处理请求,使目标系统瘫痪,无法正常提供服务。这种攻击方式通常涉及多个计算机或设备的协同攻击,攻击者常常使用Botnet(僵尸网络)等软件来感染并控制这些计算机或设备,这些被控制的计算机或设备被称为“僵尸机器”。

DDoS攻击的原理在于通过控制大量的计算机或设备,向目标服务器发送大量的请求,使其超出承受范围,导致服务器无法正常响应请求,从而使服务不可用。这种攻击方式可以严重影响目标服务器的正常运行,甚至导致服务中断。

DDoS攻击有多种类型,包括SYN攻击、DNS攻击、HTTP攻击和UDP攻击等。SYN攻击利用TCP/IP协议中的漏洞发送大量的SYN数据包;DNS攻击则利用DNS服务器漏洞发送大量的DNS请求;HTTP攻击和UDP攻击则是利用HTTP协议和UDP协议的漏洞发送大量请求来消耗目标系统的资源。

二、当前常见的DDOS攻击方式

1、SYN/ACK Flood攻击

SYN/ACK Flood攻击被视为经典且高效的DDOS攻击手段,其能够对付各种系统的网络服务。此攻击主要通过向受害主机发送大量伪造源IP和源端口的SYN或ACK包来实施。这些伪造的请求导致主机缓存资源被耗尽或使主机忙于回应这些请求,从而造成拒绝服务。由于源IP和端口都是伪造的,追踪攻击源头比较困难。

只需少量的SYN/ACK Flood攻击就可能导致主机服务器无法访问。若在服务器上执行Netstat -na命令时,会发现存在大量的SYN_RECEIVED状态。如果遭受大量的SYN攻击,会导致Ping失败、TCP/IP栈失效,并可能出现系统凝固现象,即键盘和鼠标无响应。重要的是,大部分普通防火墙难以抵御此种攻击。

2、TCP全连接攻击

TCP全连接攻击是设计来绕过常规防火墙的检查的。常规防火墙通常能过滤如TearDrop、Land等DOS攻击,但对于正常的TCP连接往往会放行。然而,许多网络服务程序(例如IIS、Apache等Web服务器)能接受的TCP连接数是有限的。当大量的TCP连接同时存在时,即便是正常的连接,也会导致网站访问变得非常缓慢或无法访问。

TCP全连接攻击通过众多僵尸主机不断地与受害服务器建立TCP连接,直到服务器资源如内存被耗尽,从而造成拒绝服务。这种攻击的特点是能绕过一般防火墙的防护,但其缺点是需要大量的僵尸主机,并且这些主机的IP是暴露的,因此容易被追踪。

3、刷Script脚本攻击

针对存在ASP、JSP、PHP、CGI等脚本程序,并调用MSSQLServer、MySQLServer、Oracle等数据库的网站系统,刷Script脚本攻击是一种常见的方法。攻击者与服务器建立正常的TCP连接后,不断向脚本程序提交查询、列表等大量耗费数据库资源的请求。这种攻击以较小的代价换取服务器资源的大量消耗。

对于服务器而言,处理这些请求可能会从数万条记录中查找某个记录,从而消耗大量资源。通常,数据库服务器很少能支持数百个查询指令同时执行,而这对于攻击者来说轻而易举。因此,攻击者只需通过Proxy代理向主机服务器大量递交查询指令,数分钟内即可耗尽服务器资源,导致拒绝服务。

常见现象包括网站响应缓慢、ASP程序失效、PHP连接数据库失败、数据库主程序占用CPU偏高等。这种攻击可完全绕过普通防火墙,且只需简单寻找一些Proxy代理即可实施攻击。然而,其缺点是对于只有静态页面的网站效果有限,并且有些Proxy可能会暴露攻击者的IP地址。

三、判断网站是否受到DDOS攻击的方法

1、流量攻击判定:

使用Ping命令测试,如果发现Ping超时或丢包严重,服务器无法远程连接,而之前是正常的,突然出现无法ping通丢包情况,那么网站可能遭受了流量攻击。

2、资源耗尽攻击的判定:

若平时访问网站正常,突然网站访问变得非常缓慢或无法访问,但Ping仍然可以通,那么可能遭受了资源耗尽攻击。

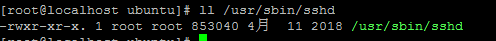

在服务器上使用Netstat -na命令,如果观察到大量的SYN_RECEIVED、TIME_WAIT、FIN_WAIT_1等状态,而ESTABLISHED状态很少,则可以判定为资源耗尽攻击。

四、如何有效抵御DDOS攻击

当前的DDoS攻击模式与过去相比更为复杂,单一的防护手段已无法应对,我们需要一个全面的、多层次的DDoS防护方案。想要完全杜绝DDOS攻击还是不可能的,但通过适当的安全策略、接入部署德迅云安全解决方案,抵挡住大部分DDOS攻击是可以实现的。

增加防御DDOS的能力,也就意味着提高了攻击者的攻击成本,使得大部分攻击者因成本过高或是攻击已经无法造成有效影响从而放弃攻击行为,这也就相当于成功地抵御了DDOS攻击。以下是日常一些常见的措施建议:

1、 实施速率限制

速率限制是一种防止DDoS攻击的技术,通过限制发送到网络或服务器的流量来实现。当达到限制时,多余的流量会被丢弃或延迟。谨慎配置速率限制以确保不会阻碍合法流量是至关重要。

2、避免NAT的使用

无论是路由器还是硬件防护墙,都应尽量避免使用网络地址转换(NAT)。因为NAT技术会大幅降低网络通信能力,原因在于NAT需要对地址进行来回转换,此过程中会产生额外的CPU开销,用于网络包的校验和计算。但在某些场景下,如果必须使用NAT,那么此建议可能不适用。

3、 利用黑洞路由

黑洞路由是一种防御技术,通过在恶意流量到达目标之前丢弃它们来阻止DDoS攻击。它配置路由器或交换机将流量发送到一个无效接口,即“黑洞”,从而消除恶意流量。尽管这是一种被动措施,但它可以有效减轻攻击的影响,可与其他主动防御措施结合使用。

4、网站静态化处理

将网站转化为静态页面不仅可以大大提高其抗攻击能力,还能给潜在的黑客入侵带来麻烦。到目前为止,HTML的溢出问题尚未出现。当然,如果需要数据库支持的脚本,应确保其安全性,并建议在脚本中拒绝使用代理的访问,因为经验表明,大部分使用代理访问的行为都是恶意的。

5、精简攻击面

通过最小化暴露给攻击者的攻击面,可以大大减少他们发动DDoS攻击的范围和可能性。因此,对于关键资产、应用程序和其他资源,如端口、协议、服务器和其他入口点,都应进行妥善保护,删除任何不相关或不必要的服务、功能等,减少攻击者可能利用的切入点,以减少攻击面。

6、构建多层DDoS防护体系

当前的DDoS攻击模式与过去相比更为复杂,单一的防护手段已无法应对。你需要一个全面的、多层次的DDoS防护方案,它应具有可扩展性,流量监控、攻击报警功能。

在面临复杂多变的网络攻击挑战时,上述措施可能无法满足全面防护的需求。那么,企业该如何选择安全方案,来构建适合自己的DDOS防护体系?

拥有多年网络安防经验的德迅云安全,推荐其安全加速SCDN、DDoS防护(IPnet)、抗D盾这三大抗DDOS网络安全解决方案。专注于提供游戏、电商、金融、门户等行业的网站/APP/API等业务的安全解决方案,使用户业务免受各种网络攻击的威胁,同时确保业务的安全稳定运行。

首先,相较于传统方案,德迅云安全的安全解决方案部署成本更低,且接入便捷,支持分钟级接入,只需简单配置即可一键接入,为业务部署安全防护。

在防御性能上,可应对任何网络攻击。对于网站类DDoS防护,可以通过别名解析将恶意攻击流量引至德迅高防节点进行拦截清洗;对于客户端类DDOS防护,新一代的智能分布式云接入系统,可为用户提供超大流量防护,用户连接状态在各机房之间实时同步,节点间切换过程中用户无感知,保持TCP连接不中断,轻松应对大型流量网络攻击。

其次,对于CC攻击防护,德迅云安全的解决方案通过支持从结果、交互,时间,地域等维度对流量进行画像,从而构建数千种可自定义拦截策略,同时防御不同业务、不同类型的CC攻击。

最后,与有限的安全措施相比,德迅云安全的安全解决方案在实际应用方面更为全面,可以解决Web应用、客户端程序、APP等有关业务的一系列安全问题,适配多种业务场景,并可隐藏服务器真实 IP,保障源机安全稳定。

有效的安全防护是企业稳定运营的关键。拥有一个适合自身业务的安全方案,可以避免因攻击而造成不必要的损失,也能对业务提供安全的运行环境。