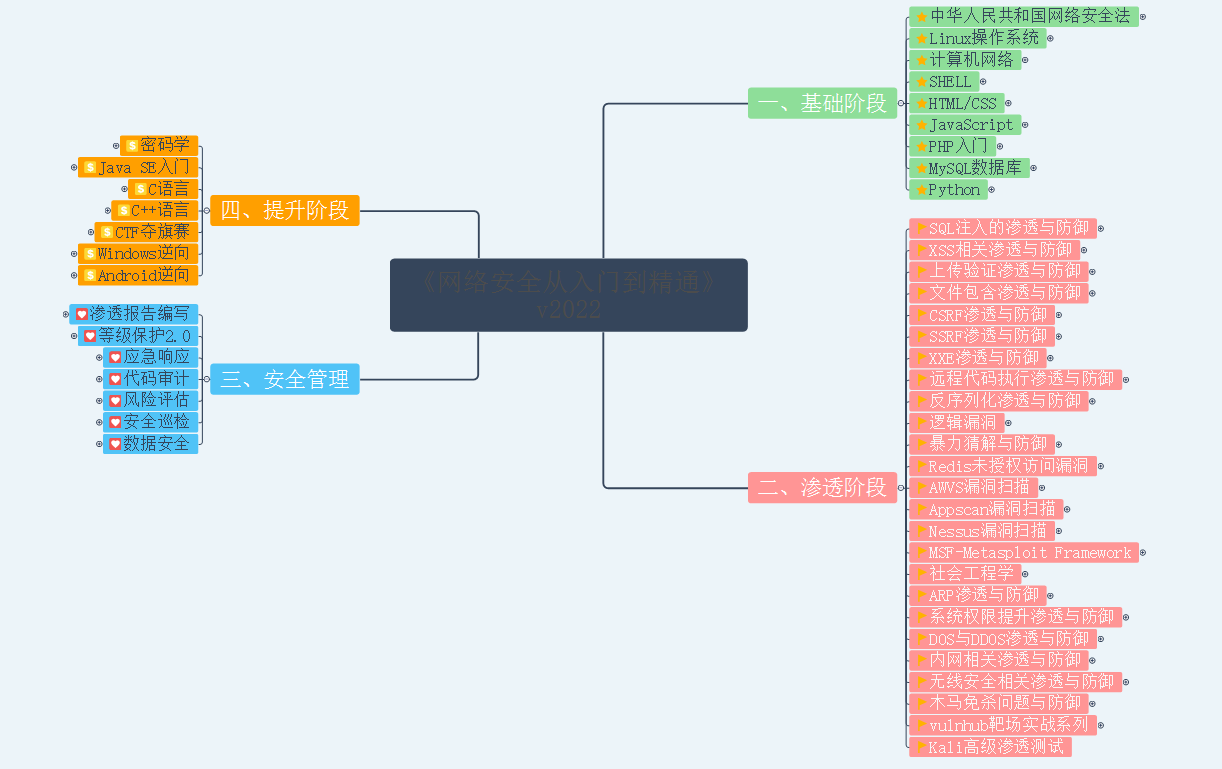

在各大平台搜的网安学习路线都太粗略了。。。。看不下去了!

我把自己整理的系统学习路线,拿出来跟大家分享了!

建议的学习顺序:

一、网络安全学习普法(心里有个数,要进去坐几年!)

1、了解并介绍《网络安全法》

2、《全国人大常委会关于维护互联网安全的决定》

3、《中华人民共和国计算机信息系统安全保护条例(2011 年修正)》

4、《中华人民共和国计算机信息网络国际联网管理暂行规定》

5、《计算机信息网络国际联网安全保护管理办法》

6、《互联网信息服务管理办法》

7、《计算机信息系统安全专用产品检测和销售许可证管理办法》

8、《通信网络安全防护管理办法》

9、《国家安全法》

其他法律法规 HTTPS://WWW.66LAW.CN/LAWS/415664.ASPX

二、夯实一下基础,梳理和复习

LINUX 系统运维基础

1、LINUX 服务管理

2、DOCKER 安装使用

3、LINUX 安全加固

网络必备基础

1、物理层

2、数据链路层与交换机

3、网络模型 OSI TCP 对等传输

4、虚拟局域网 VLAN

5、静态路由与配置

6、网络地址转换 NAT

7、访问控制列表 ACL

8、IP 协议与 IP 地址分类

9、子网掩码

10、网关

11、子网划分

三、HTML与JAVASCRIPT(了解一下语法即可,要求不高)

1、HTML 入门?为什么要学习 HTML

2、HTML 文档格式、实体详解

3、HTML 标签、框架、表格、列表、表单、图像、背景讲解

4、JAVASCRIPT 简介

5、JAVASCRIPT 特点

6、JAVASCRIPT 组成

7、如何在网页中写 JAVASCRIPT

四、PHP入门

1、PHP 环境搭建、编写代码工具选择

2、PHP 基础语法(函数、变量、常量、注释、数据类型、流程控制、算术运算)

3、PHP 流程控制(IF 语句 多种嵌套 SWITCH 语句 WHILE 循环 FOR 循环 GOTO 循环) PHP 函数

4、PHP 正则表达式

5、PHP 文件上传、PHP 错误处理

6、PHP 操作 MYSQL 数据库

7、PHP 会话管理和控制

五、MYSQL/MSSQL

1、数据库介绍、分类、安装、配置、登录、连接等

2、数据库基本操作 创建、查看、选中、查库表、删除数据库等相关命令行操作

3、数据字段操作 创建 修改 增加 调整字段顺序 排序 删除等字段命令行操作

4、数据库表操作创建 查看 选中删除数据库表等相关个命令行操作

5、数据类型 整型、浮点、字符、时间、符合型等

6、字符集合索引

7、增删改查之更新记录、数据库权限操作

六、重点

02黑客守则

03安全运维工程师行业发展与就业趋势

04企业级网站攻击方式概述与Linux系统常见...

05安全导论/病毒/恶意程序/黑客/入侵/

06 CentOS7.x模板机封装有系统优化/与攻防环...

07 CentOS7.x模板机封装有系统优化/与攻防环...

08攻防环境搭建/DVWA靶场搭建/网站前端技...

09企业级CentOS7.x系统目录管理常见命令

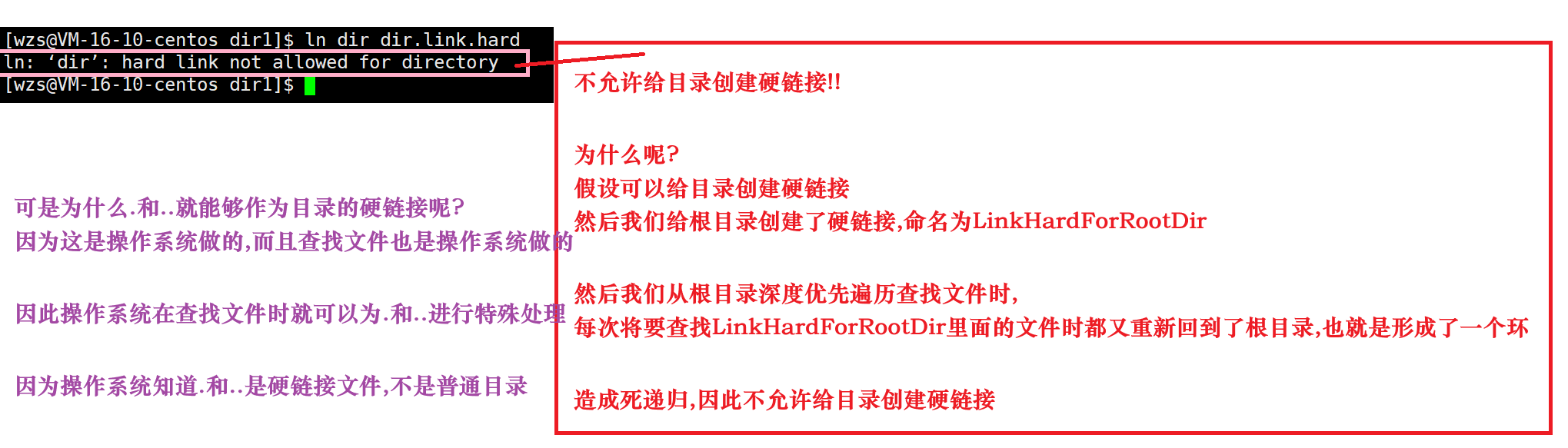

10企业级CentOS7.x系统文件操作基础命令

11企业级CentOS7.x系统中VI/VIM文本编辑器

12企业级CentOS7.x系统文件权限

13企业级CentOS7.x系统文件属性

14企业级CentOS7.x系统用户管理

15企业级CentOS7.x系统字符集、通配符、特...

16企业级CentOS7.x系统字符集、通配符、特...

17企业级CentOS7.x文件压缩与文件传输(1)

18企业级CentOS7.x系统文件查找实用技能

19企业级CentOS7.x系统定时任务/计划任务

20企业级CentOS7.x系统磁盘管理与项目实战

21企业级CentOS7.x网络管理/与静态路由项目...

22渗透测试之Web应用程序安全与风险导论

23渗透测试之Nginx/Apache/Tomcat等Web服...

24渗透测试安全工具之信息收集

25渗透测试安全工具之漏洞扫描

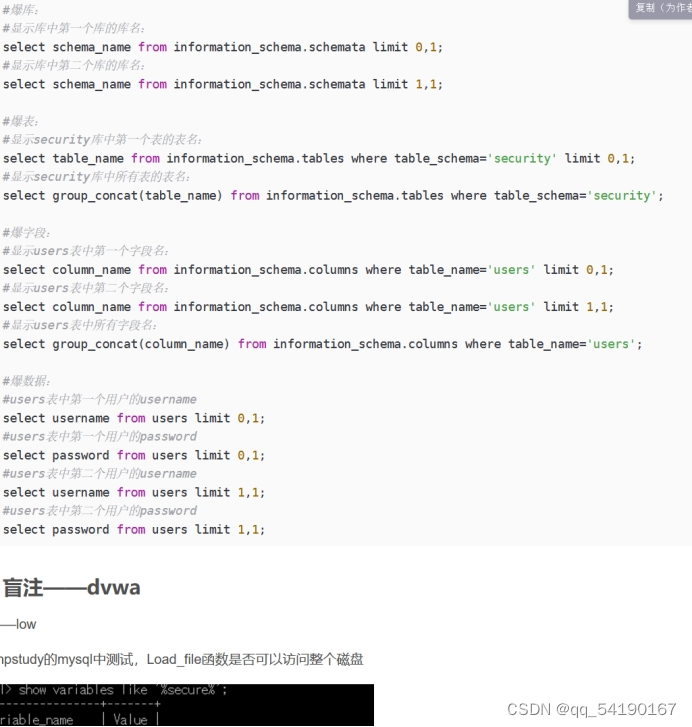

26渗透测试之SQL注入基础(上)

27渗透测试安全工具之攻击框架,

28渗透测试之SQL注入基础(下)、工具和POST...

29渗透测试之资产梳理与Nmap工具介绍

30渗透测试之SQL注入盲注

31渗透测试之SQL注入基于报错注入(上)

32渗透测试之SQL注入基于报错注入(下)

33渗透测试之SQL注入之SQL使用

34渗透测试之SQL注入之SQL注入防御,35渗透测试必备工具(上)

36 渗透测试必备工具(下)

37渗透测试漏洞挖掘/漏洞扫描

38渗透测试Kali Linux安全渗透

39等级保护之等保流程以及渗透测试报告编写

40等级保护之Linux系统安全加固(上) 41 渗透测试之网络安全跨站脚本攻击介绍-XSS...

42渗透测试之文件上传漏洞

43渗透测试之网络安全跨站脚本攻击介绍-XSS...

44渗透测试之网络安全跨站脚本攻击介绍-XSS...

45渗透测试之网络安全服务请求伪造漏洞-CSRF

46渗透测试之网络安全服务请求伪造漏洞-SSRF,47业务安全漏铜Top10

48渗透测试之暴力破解与验证码安全

49 DDoS–DDoS、CC、SYN–Linux安全三大攻...

50 DDoS–防火墙技术/Shell编程技术实践

51 DDoS–DDoS安全防御

52 DDoS-DDoS安全防御

53安全-社会工程(上)

54安全-社会工程(下)

55拒绝访问攻防说明-DoS-DDoS,56序列化与反序列化

57文件上传

58社会工程学三

59社会工程学四

60WAF绕过渗透与防御

61验证码安全渗透与防御

62WEBSHELL相关渗透与防御

63系统权限提升渗透与防御

64数据库权限提升渗透与防御

65三方应用软件安全

66ARP渗透与防御

67内网相关渗透与防御

68无线安全相关渗透与防御

69渗透报告编写

70木马免杀问题与防御

71windows安全系列问题

72等级保护

73风险评估

74安全巡检

75应急响应

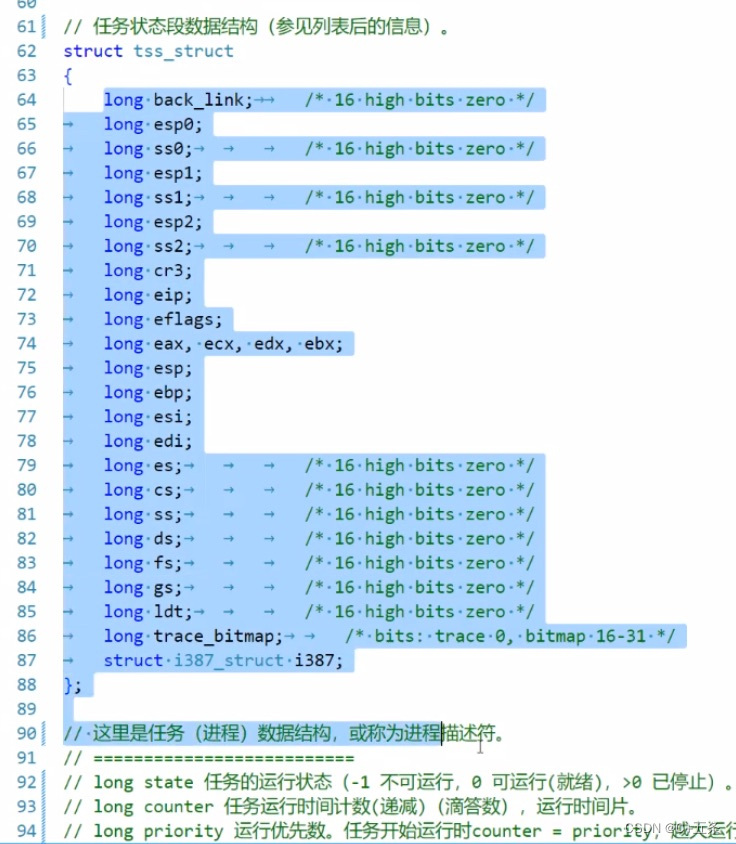

76代码审计

七、如果时间富余,可以学习

1、ANDROID脱壳与逆向

2、SHELL深入

3、C深入学习

4、C++深入学习

5、go语言

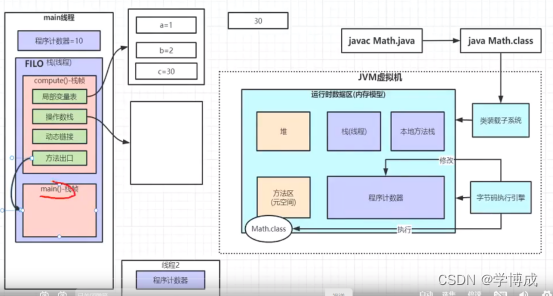

6、JAVA语言

7、windows的脱壳与逆向

8、区块链

9、CTF深入