目录

一、IPS介绍

原理

功能

缺陷

二、ESPC介绍

原理

功能

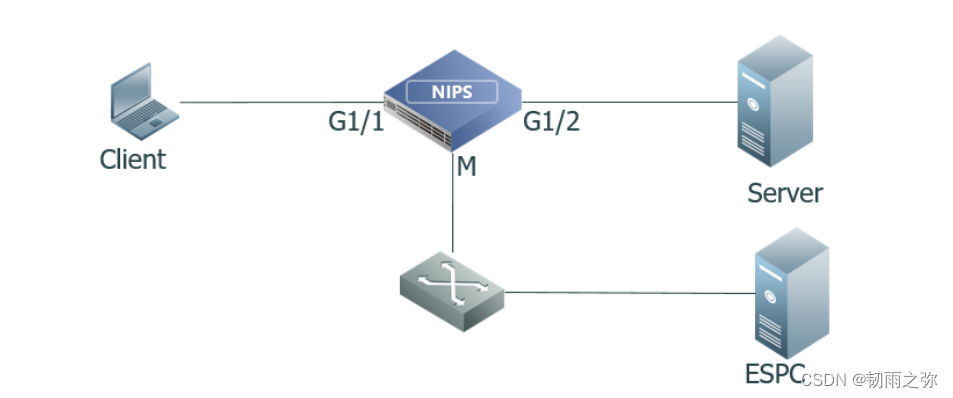

三、NIPS+ESPC联动

实验目的

实验过程

一、IPS介绍

原理

如今内部威胁增多,外部攻击剧增,防火墙存在着一定的局限性,如:部署在边界处,更多的是对一些端口进行限制,对于上层协议防火墙的功能就比较弱鸡,所以就衍生出了IPS--网络入侵防护系统,这种防护设备,来处理纷杂的网络应用。

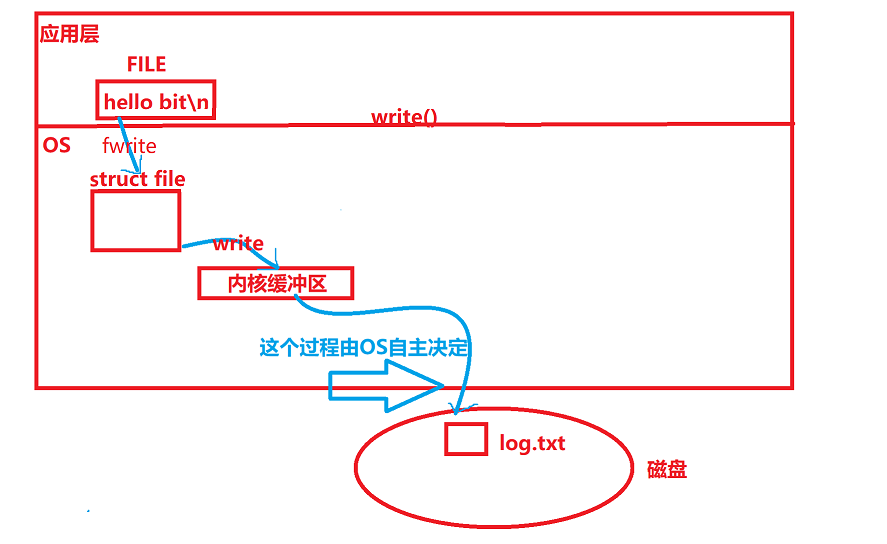

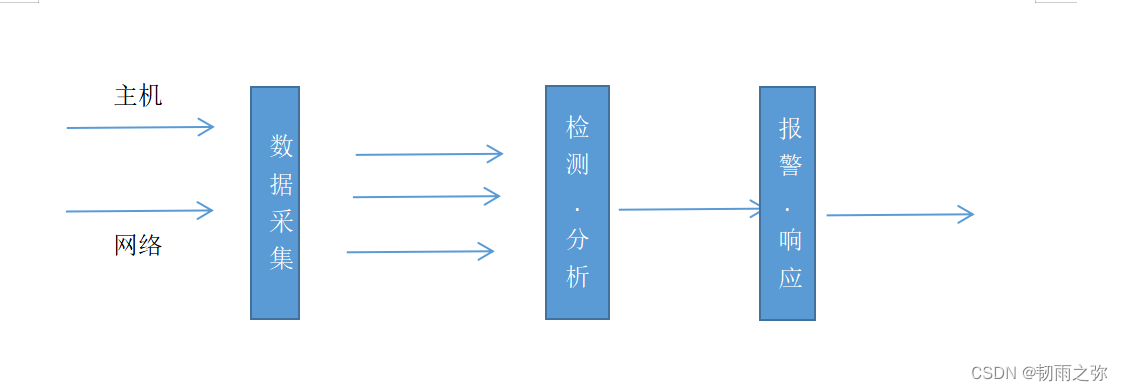

IPS的工作原理:IPS主要分为数通引擎,即常说的路由交换功能,1-4层的数据的封装和解封装,包括TCP状态跟踪、IP碎片重组、流汇聚等;安全引擎包括:协议的识别、分析、检测等。IPS通过数据采集功能对流量进行采集,集中至检测分析处,根据已知的规则和策略进行匹配:报警或者放过。

功能

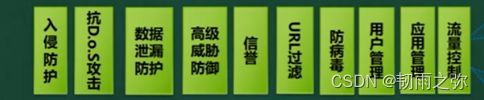

各大安全厂商的IPS设备功能都有所不同,但是大体上都几乎存在这些功能:入侵防护、流量控制(抗DOS)、木马防护、病毒防护等。如下是L盟NIPS的防护功能:

缺陷

IPS存在着很多缺陷,这也是各大安全厂商一直以来都在更新改善的原因。比如:NIPS功能中限流、抗DOS攻击——性能不如ADS,只能通过限流来减弱DOS攻击;信誉系统:对互联网上的网站url有对应的数据库(黑名单)需要时刻更新;无法防止0day攻击,但是注意可以结合使用沙箱工具进行联动试用(沙箱工具:TAC,将目标文件放进模拟的操作系统 进行模拟,方便观察目标软件、文件对操作系统所作出的破坏。);对于压缩文件的检测不尽人意,如果压缩文件中包含病毒木马,对内部的威胁将会是很大的。

二、ESPC介绍

原理

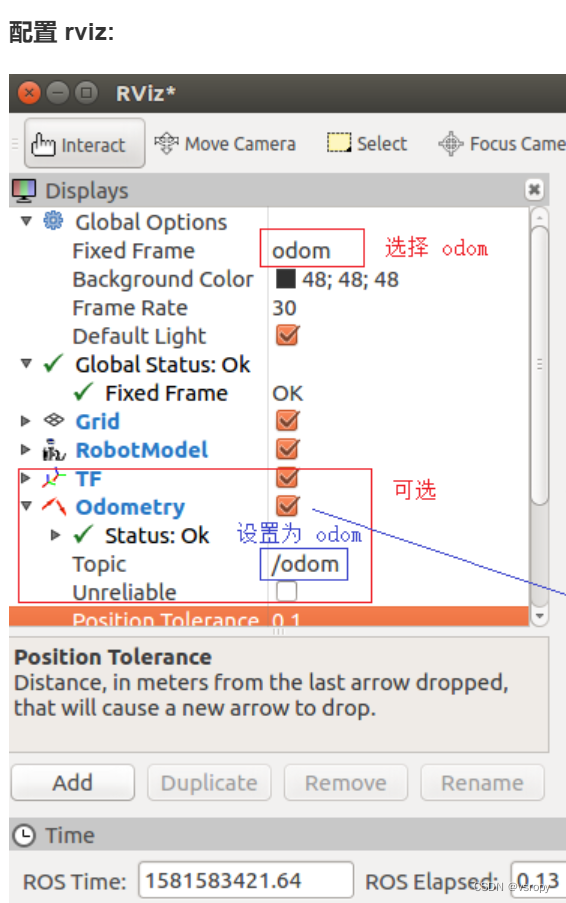

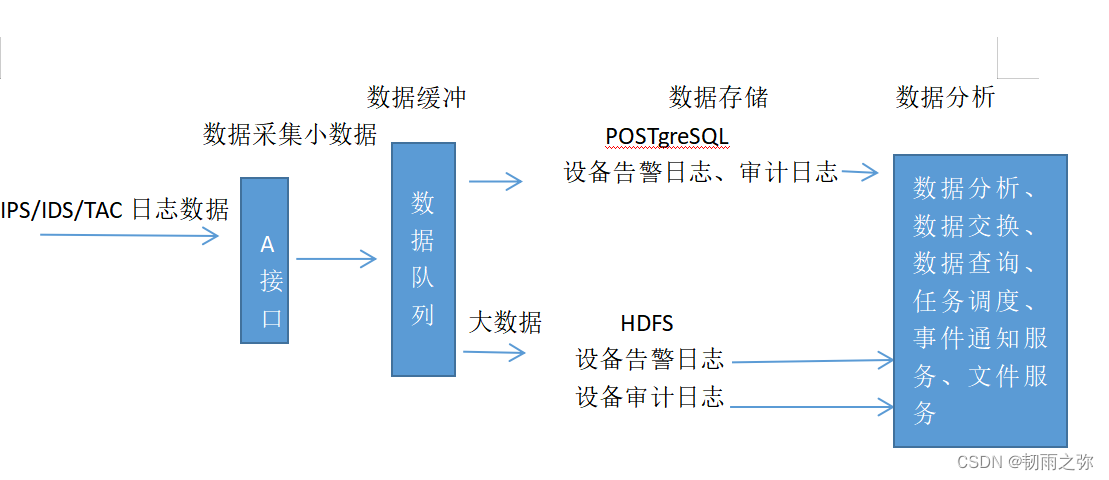

基于Linux操作系统的一款产品,ESPC是L盟旗下统一的管理平台。原理图如下:

功能

ESPC企业安全中心提供如下花里胡哨的功能:

设备监管:监控设备的可用性和有效性,支持统一配置设备信息,全局策略统一设定;

资产管理:支持个性化的资产标签,资产多视图展示;

用户权限管理:共五种角色,界面角色权限设置;

各种业务功能接口:标准数据接口,数据开发扩展。

三、NIPS+ESPC联动

实验目的

- 掌握安装安全中心的方法和基本注意事项;

- 掌握ESPC V7单机部署方法;

- 掌握安装部署ESPC后登录安全中心导入证书的方法

- 掌握与NIPS5.6.10的联动配置;

- 掌握ESPC日志导入导出的方法

- 掌握安全中心正确卸载步骤操作

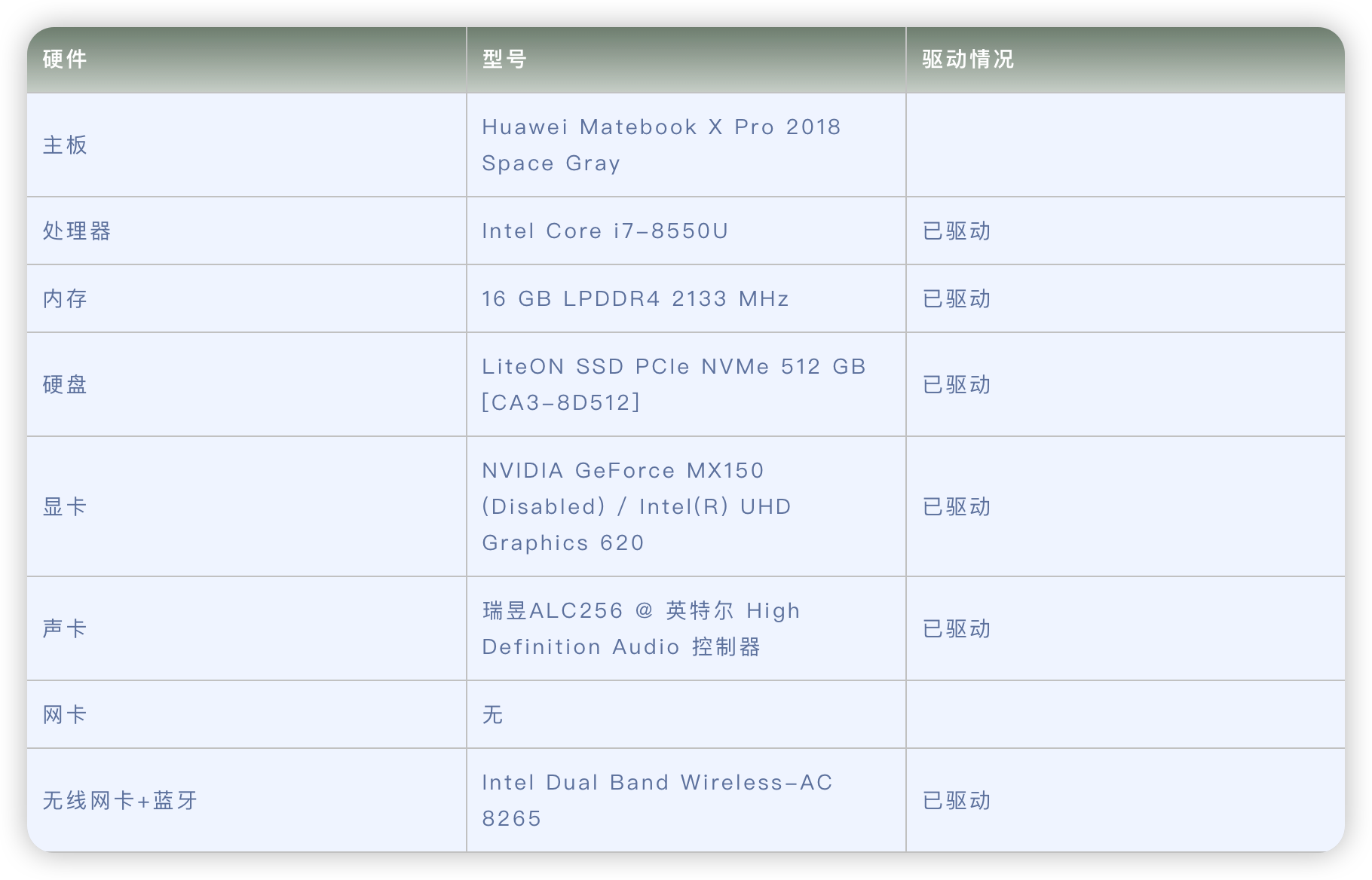

安全设备表:

| 设备 | IP及端口信息 | 登录 | 备注 |

| IPS | M:192.168.51.11 G1/1:VWireZone G1/2:VWireZone | 账号:admin 密码:Nsf0cus@123 | 使用虚拟线方式部署 |

| Client | 远程登录IP: 192.168.51.53 实验ip: 192.168.100.51 | 账号:nsfocus 密码:testing | 已安装科莱抓包,可进行包回放 |

| Server | 远程登录IP: 192.168.51.38 实验ip: 192.168.100.31 | 账号:nsfocus 密码:testing | 服务器 |

| ESPC V7 | 管理地址:192.168.51.33 | 账号:root 密码:testing | 安全中心 |

实验过程

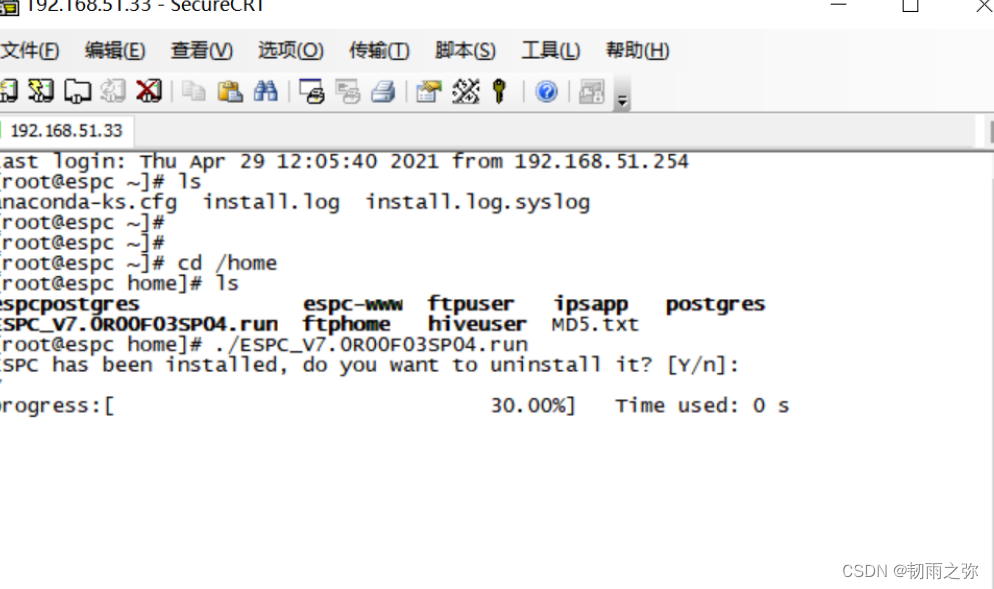

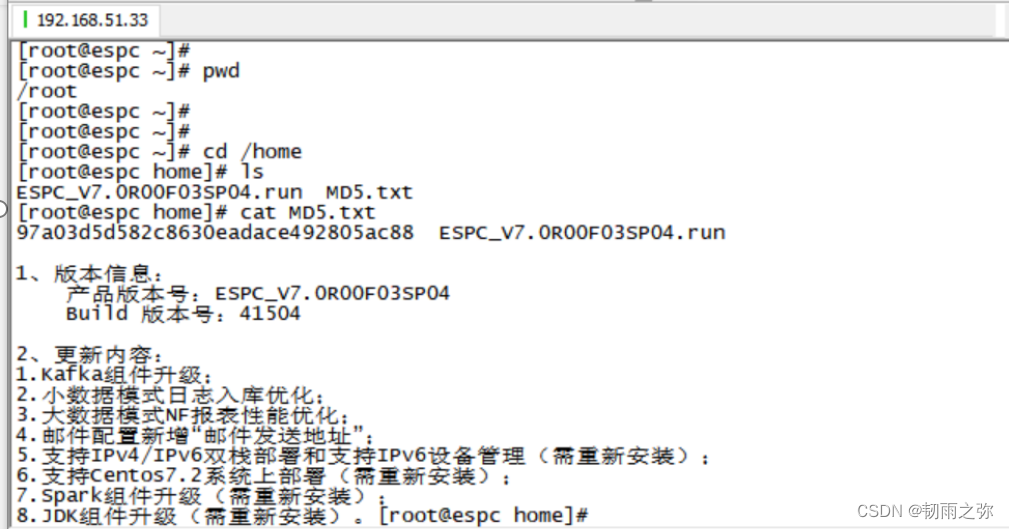

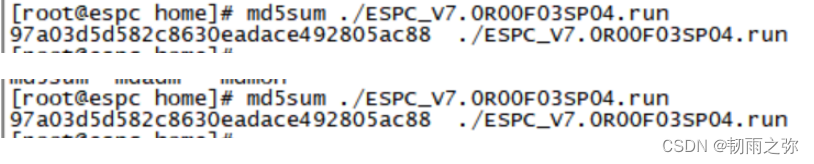

成功获取ESPC V7R08版本的安装包,并且校验其MD5值是否完整;

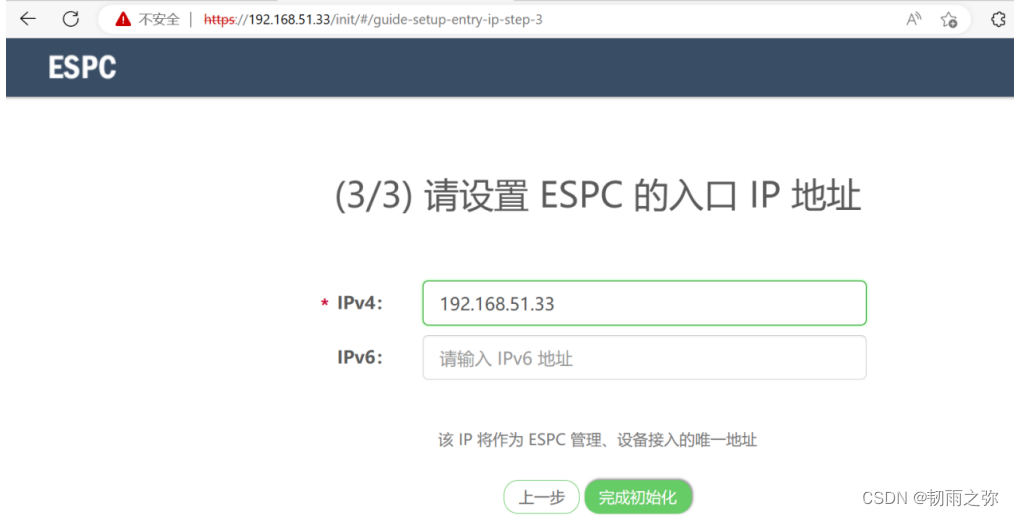

成功安装ESPC后,设置其M口地址为上表中给出的地址;

登录安全中心,进入证书导入界面,导入证书;

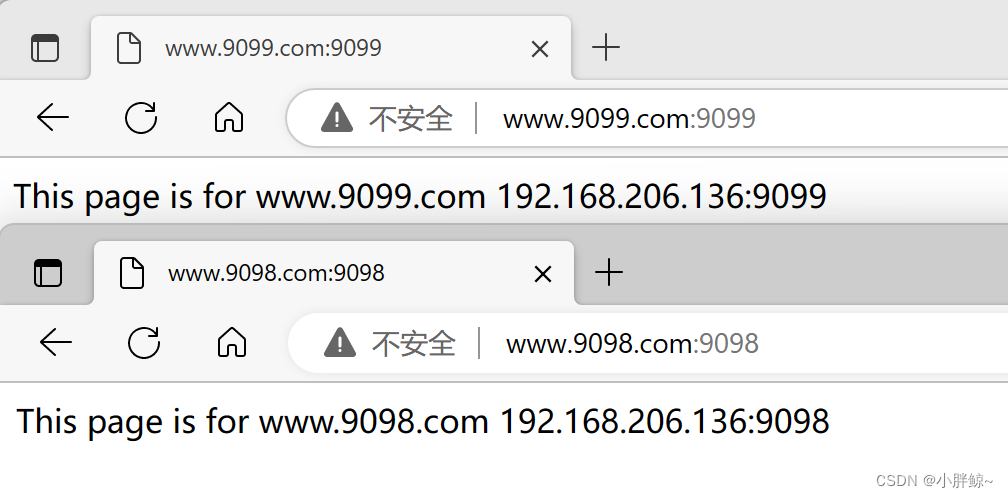

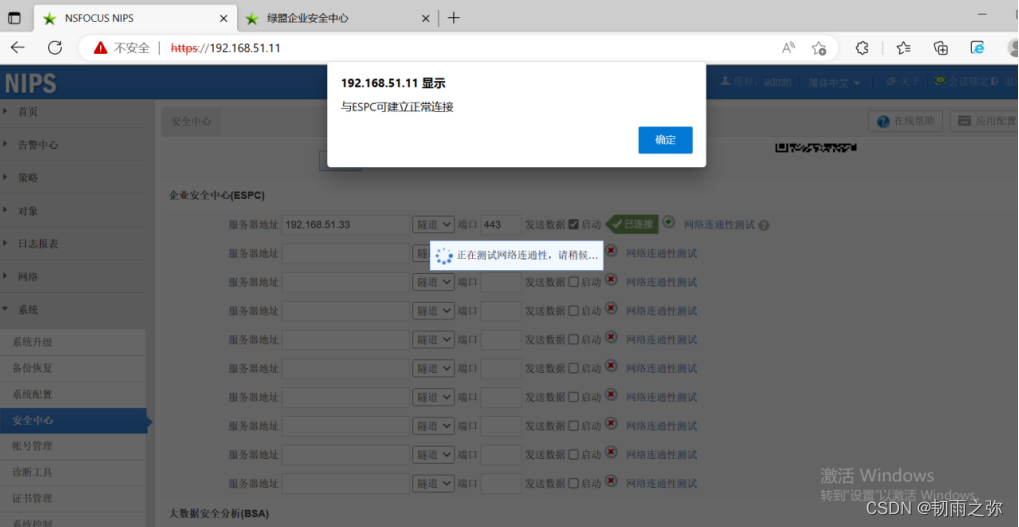

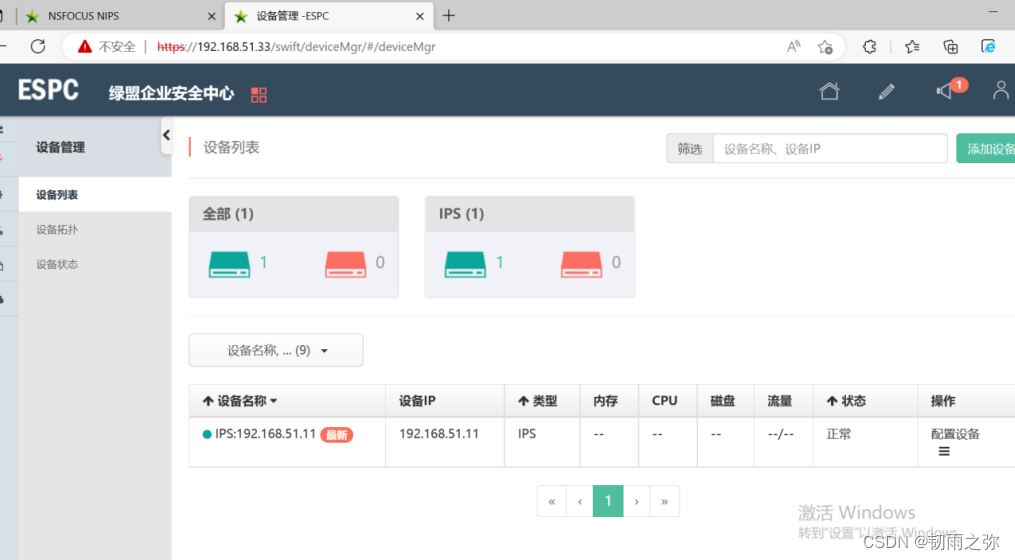

在IPS的安全中心配置ESPC的IP使其与ESPC进行联动;

ESPC联动信息

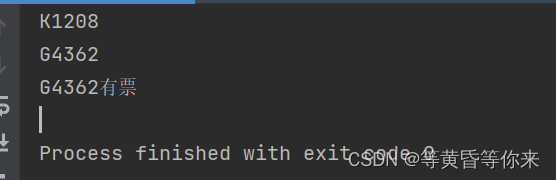

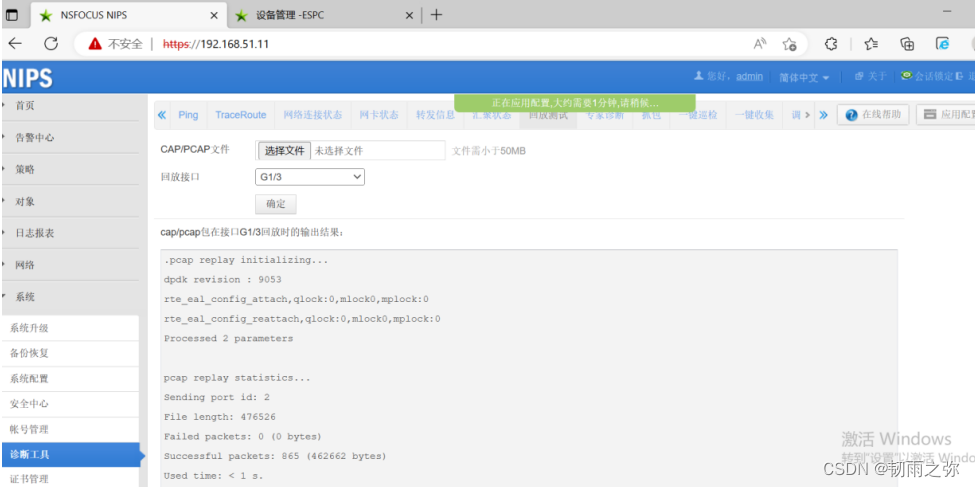

在IPS设备【系统】-【诊断工具】-【回放数据包】回放入侵防护事件数据包;

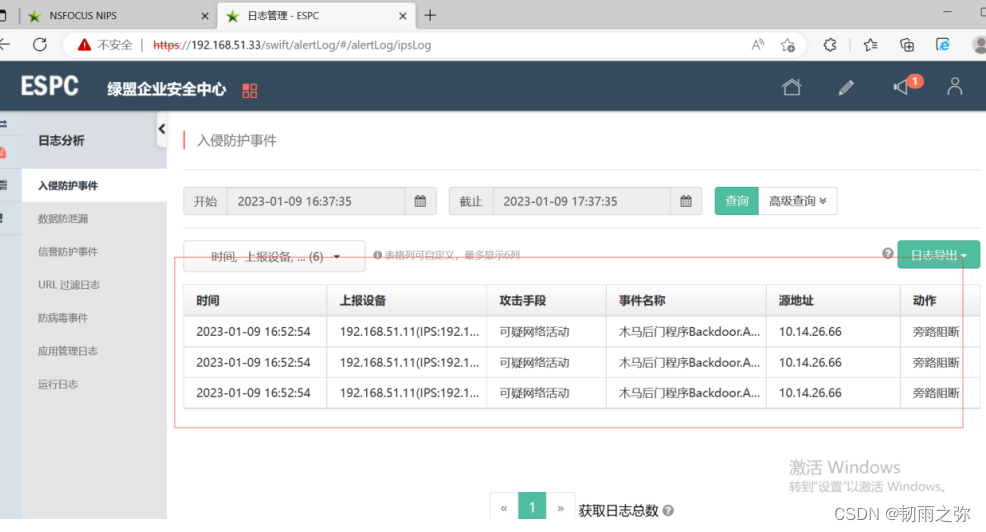

在安全中心查询入侵防护事件;

手动备份入侵防护日志和系统信息到/opt/nsfocus/espc/backup文件夹下;

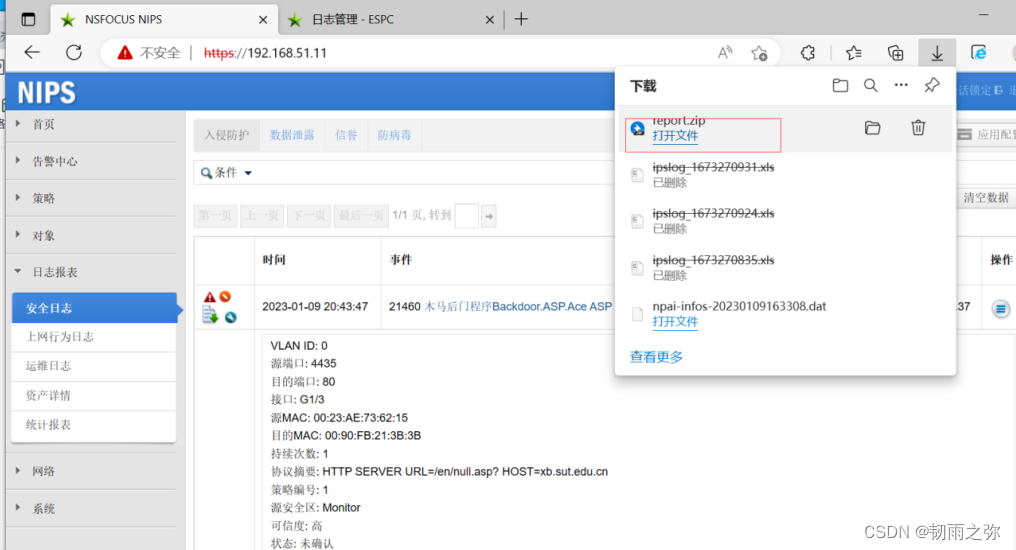

手动生成入侵防护报表并导出报表(zip格式)

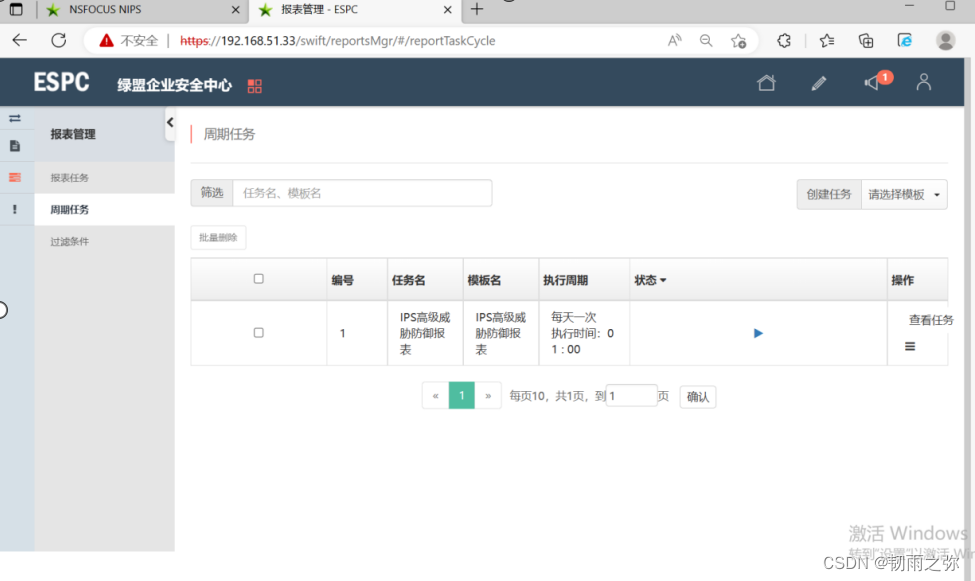

配置周期报表策略(入侵防护日报表,每天 1:00 执行),导出生成的自动报表(html格式);

再次运行安装包卸载安全中心。