通用shellcode

- 通用shellcode思路

- FS段寄存器获取kernel32.dll基址逻辑

- 根据函数名进行查找逻辑

- 双指针循环遍历获取函数字符串

- 总结

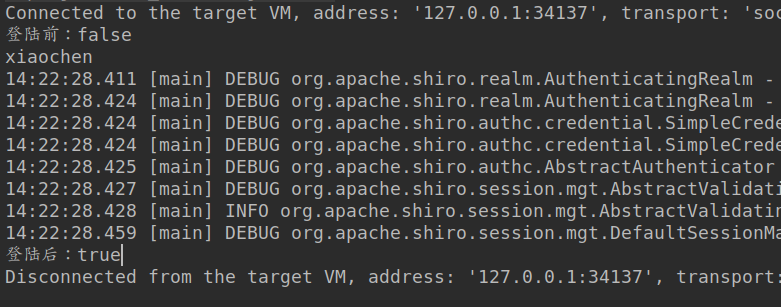

通用shellcode思路

- 1、保存相关字符串

user32.dll、LoadLibraryA、GetProcAddress、MessageBoxA、hello 51hook

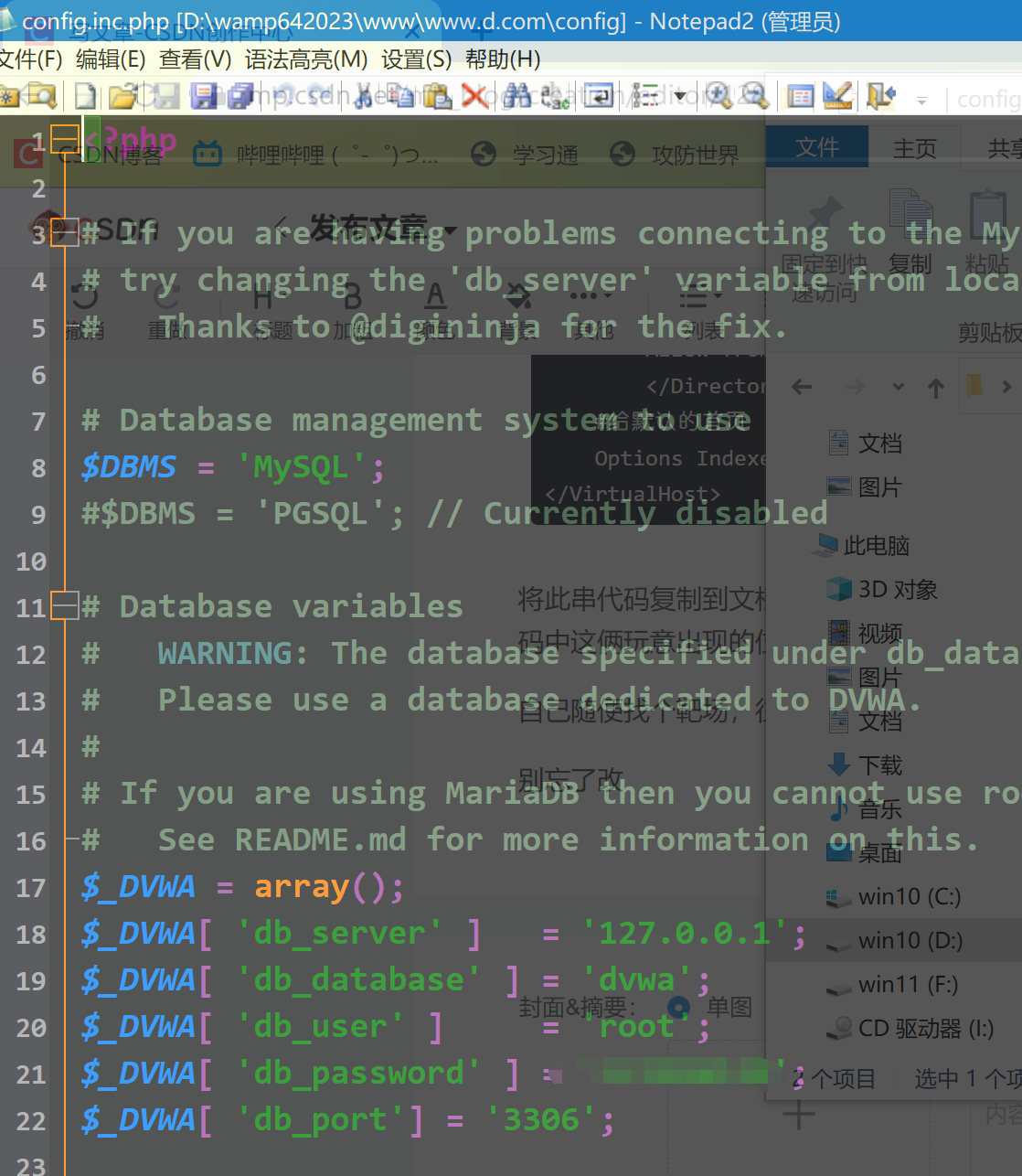

- 2、通过fs寄存器获取kernel32.dll基址

Mov esi, fs: [0x30]//PEB

Mov esi,lesi+0xc]//LDR结构体地址Mov esi,[esi+Ox1c]//list

Mov esi,[esi]//list第二项

Mov ecx,[esi,+0x8]//kernel32.dll基址

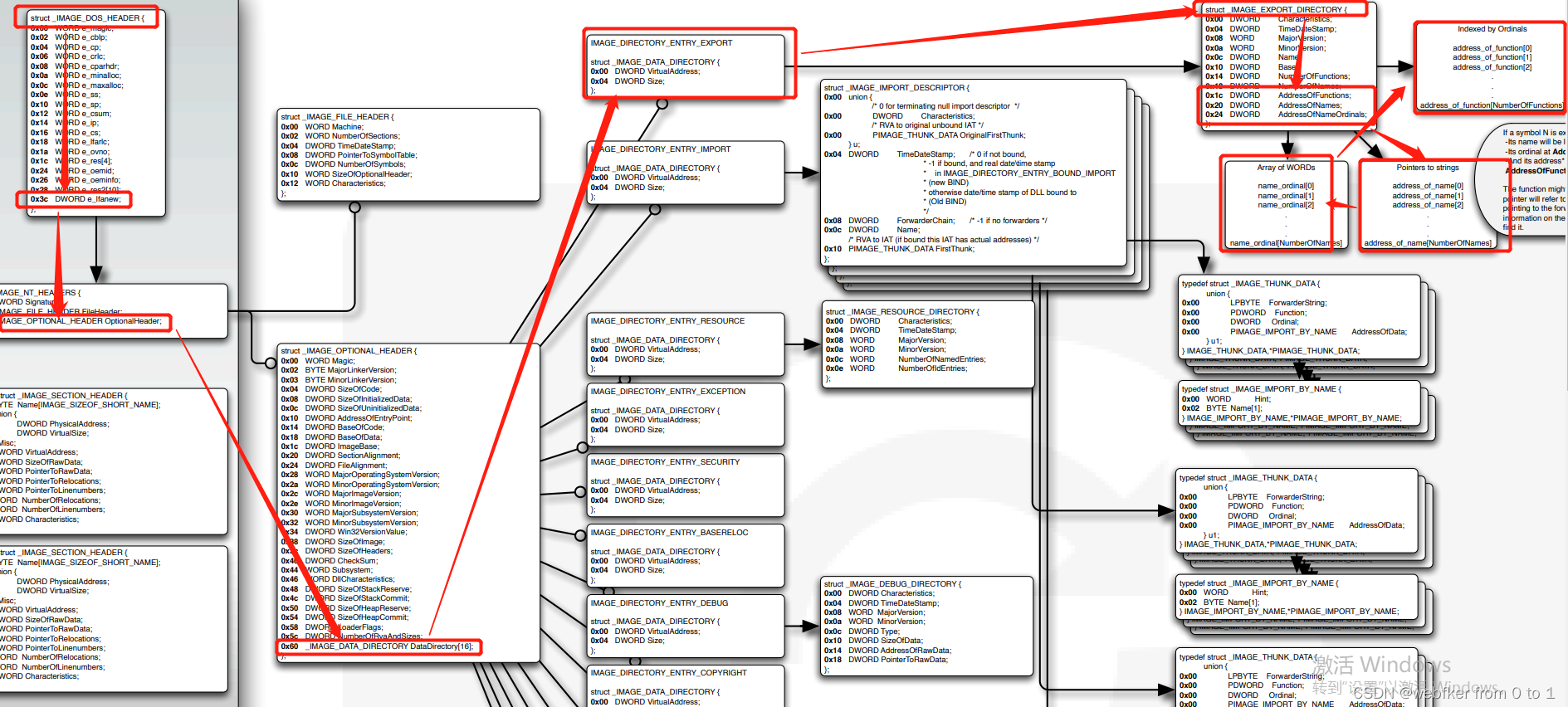

- 3、获取导出表根据导出表查找需要的函数MyGetProcAddress(imageBase, funName,strlen)

ImageBase+Ox3C=NT 头

NT头+0x78=dataDirectory第一项导出表EAT=导出表+0x1c

ENT=导出表+0X20EOT=导出表+0x24

- 4、字符串比较函数

Repe cmpsb 字符比较,edi 与esi_地址的值按字节进行比较, ecx为0或者比较结果不相同时候停止DF循环。循环结束后将设置ZF标志位

- 5、payload函数:( stradd)

通过调用以上各个功能实现输出hello51hook

REPE CMPSB 涉及三个寄存器: ECX, EDI, ESI 以字节为单位逐个比较EDI与ESI指向的字符串, 比较结果相等时继续循环, 不相等时跳出循环.

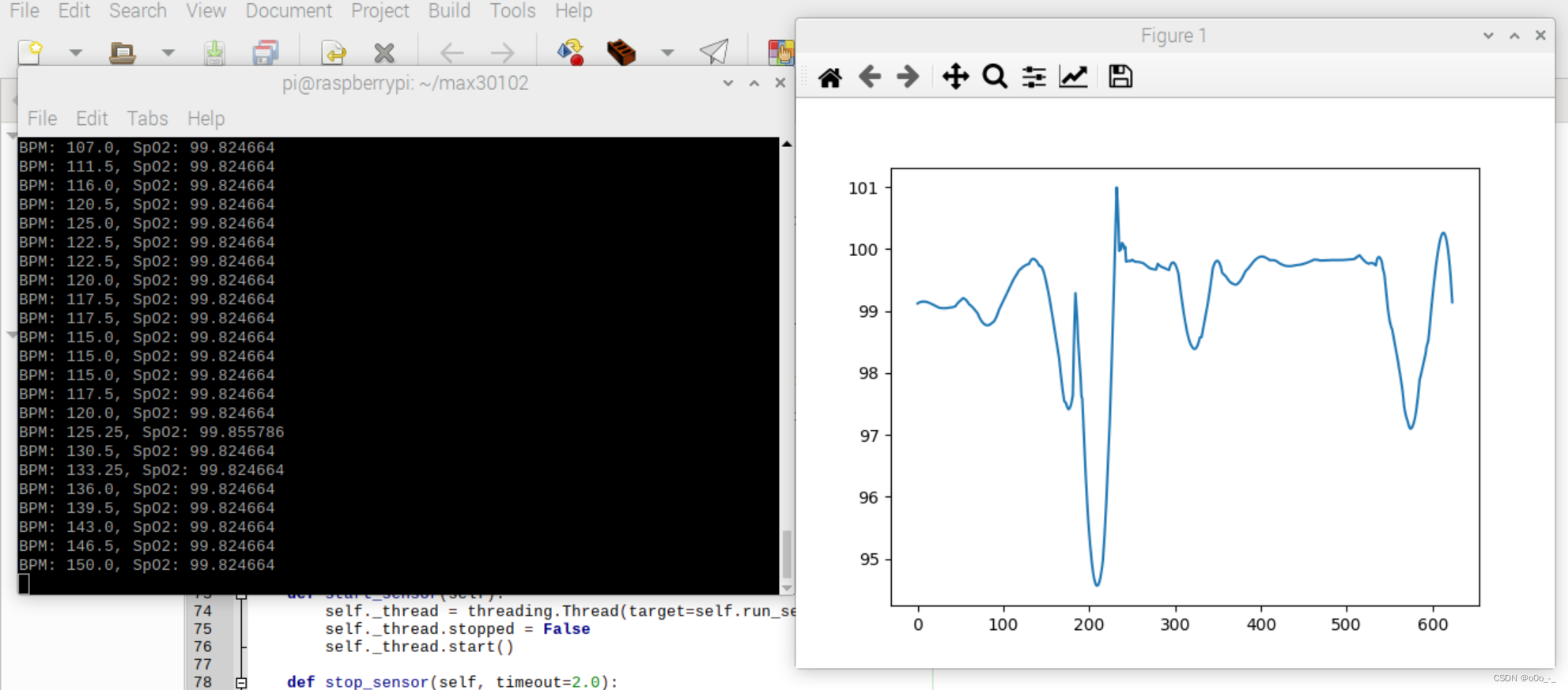

FS段寄存器获取kernel32.dll基址逻辑

1. MOV esi,FS:[0x30] 获取PEB地址

2. MOV esi,[esi+0xc] 获取LDR地址

3. MOV esi,[esi+0x1c] 获取InitalizationOrderMoudleList地址

4. MOV esi,[esi] 获取第二个DLL文件信息 即Flink

第二种思路和第一种相差无几,有第二种思路是因为List_entry结构体在外层还有一个结构体。其名为LDR_DATA_TABLE_ENTRY,像我们看到的,他其中也有一个InitalizationOrderMoudleList结构体变量,我们上一种思路第三部调用的其实和这个是一样的。且这个结构体还有个重要的变量DllBase,他就相当于我们模块的基址,相当于GetModouleHandle,这样我们依旧可以靠他找到kernel32.dll来调用LoadLibrary和GetProcAddr这两个API。

两种思路进行结合即可获取dllbase。

1. MOV esi,FS:[0x30] 获取PEB地址

2. MOV esi,[esi+0xc] 获取LDR地址

3. MOV esi,[esi+0x1c] 获取InitalizationOrderMoudleList地址

4. MOV esi,[esi+0x8] 获取dllbase

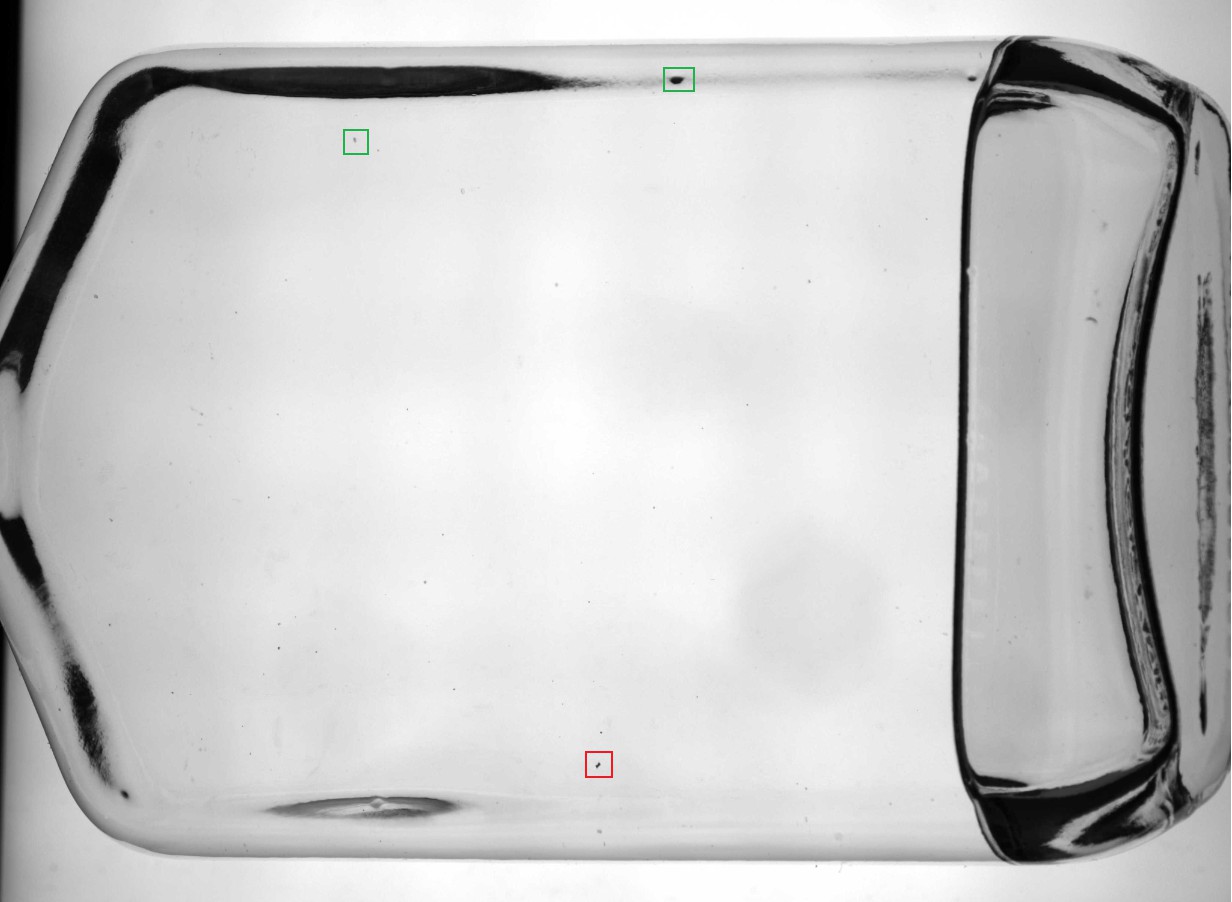

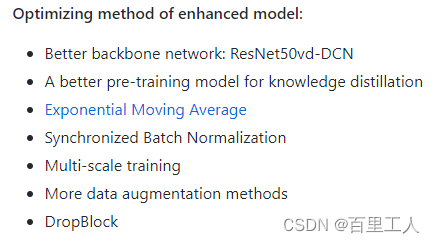

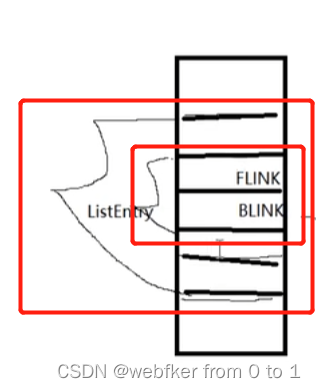

根据函数名进行查找逻辑

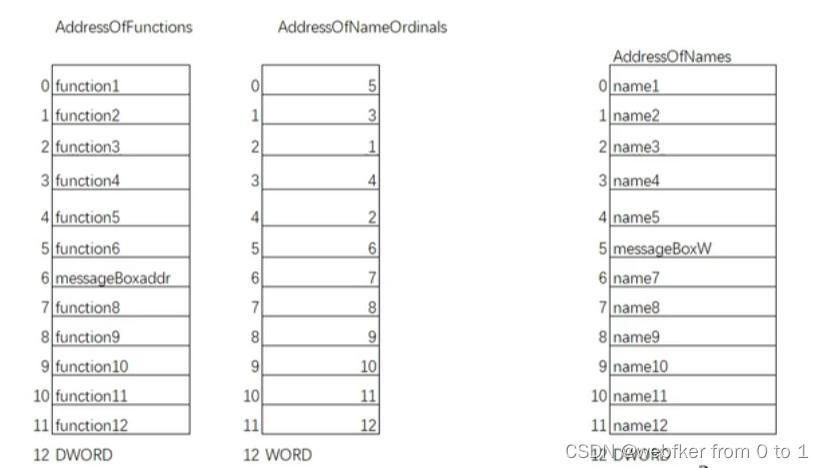

AddressOfNames存的是函数名称起始位置的偏移。ENT

AddressOfNameOrdinals存的是序号,加上Base等于dll文件中函数后面的序号。EOT

AddressOfFunctions存的是真正函数存储位置的偏移。EAT

下图从右向左

要找到MessageBoxW的函数地址,首先从AddressOfNames在AddressOfNameOrdinals中的索引找到MessageBoxW的序号,在AddressOfFunctions按序号找到地址。

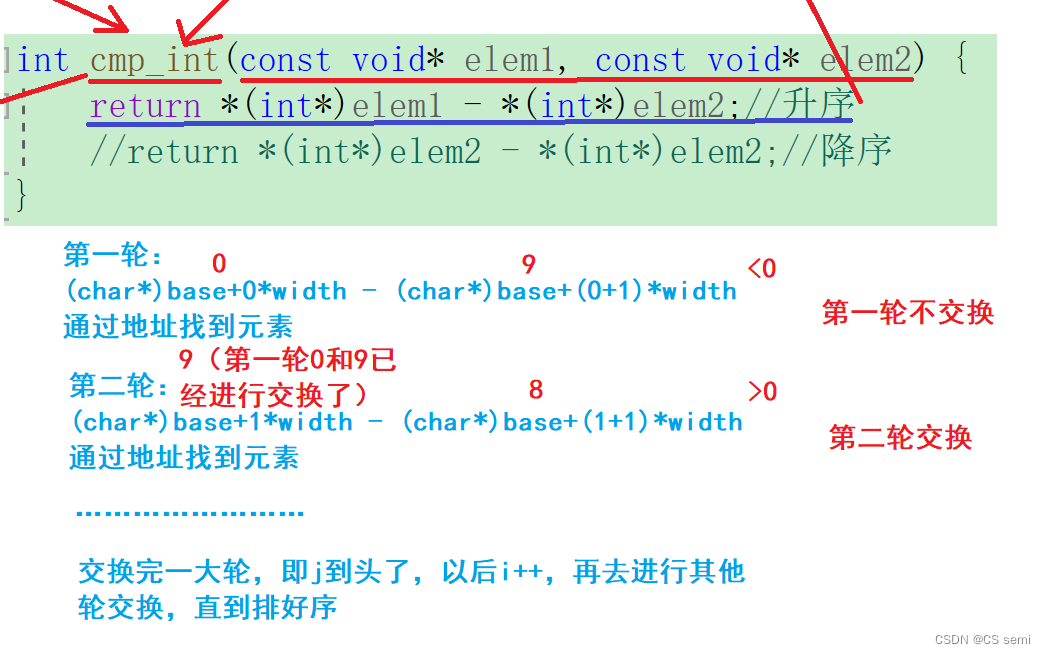

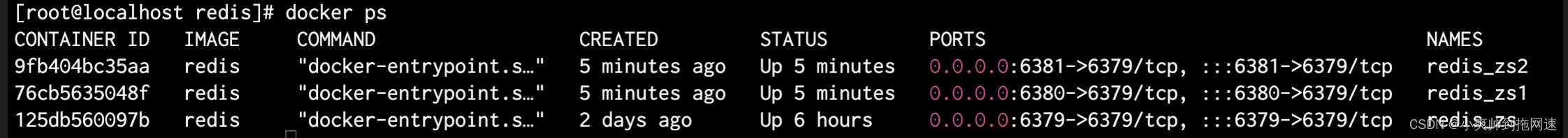

双指针循环遍历获取函数字符串

//[ebp-4] -> ENT

//[ebp-8] -> EOT

//[ebp-0xc] -> EAT

//循环遍历找到目标函数的实际地址

xor ebx, ebx //计数器清零

cld //DF标志位置0,esi,edi指针递增

cmp_loop :

mov ecx, [ebp + 0x10] //字符串长度循环刷新ecx

mov esi, [ebp + 0xc] //目标字符串

mov eax, [ebp - 4]

mov edx, [eax + 4 * ebx] //ENT表中存放的数据是相应RVA

add edx, [ebp + 8] //加上base

mov edi, edx

repe cmpsb

cmp ecx, 0 //如果当前字符串匹配,bx就不加了

jz fu

inc ebx

fu :

jnz cmp_loop

mov eax, ebx //得到计数器索引可以在EOT中找到EAT中的索引,进而找到函数地址

xor ebx, ebx //接收eot索引先清零

mov edx, [ebp - 8]

mov bx, [edx + eax * 2] //得到在EAT表中的索引值

mov eax, [ebp - 0xc] //获取EAT表头部指针

mov esi, [eax + 4 * ebx] //找到函数地址RVA

add esi, [ebp + 0x8] //加上base

mov eax, esi

mov esp, ebp

pop ebp

retn

总结

通用shellcode解决了所有的在内存中每一次重启电脑内存地址存放更换的问题,通过这种寻找方法可以做到在任何一台电脑上获取到kernel32.dll,通过这个dll文件可以对WinAPI函数进行很好的调用,所以用来写马再好不过,既有隐蔽性,又具有破坏性,也可以通过shellcode来进行免杀。