现在要求把防火墙接入到现有的局域网中,尽量不改变已有的LAN架构和IP 地址分配,还能对内网的流量管理进行管理,起到对内网的安全保护作用。防火墙接入要求,应该选择防火墙的工作模式为透明模式。透明模式对原有网络的介入最少,广泛用于大量原有网络的安全升级中。透明模式相当于防火墙工作于透明网桥模式。防火墙进行防范的各个区域均位于同一网段。

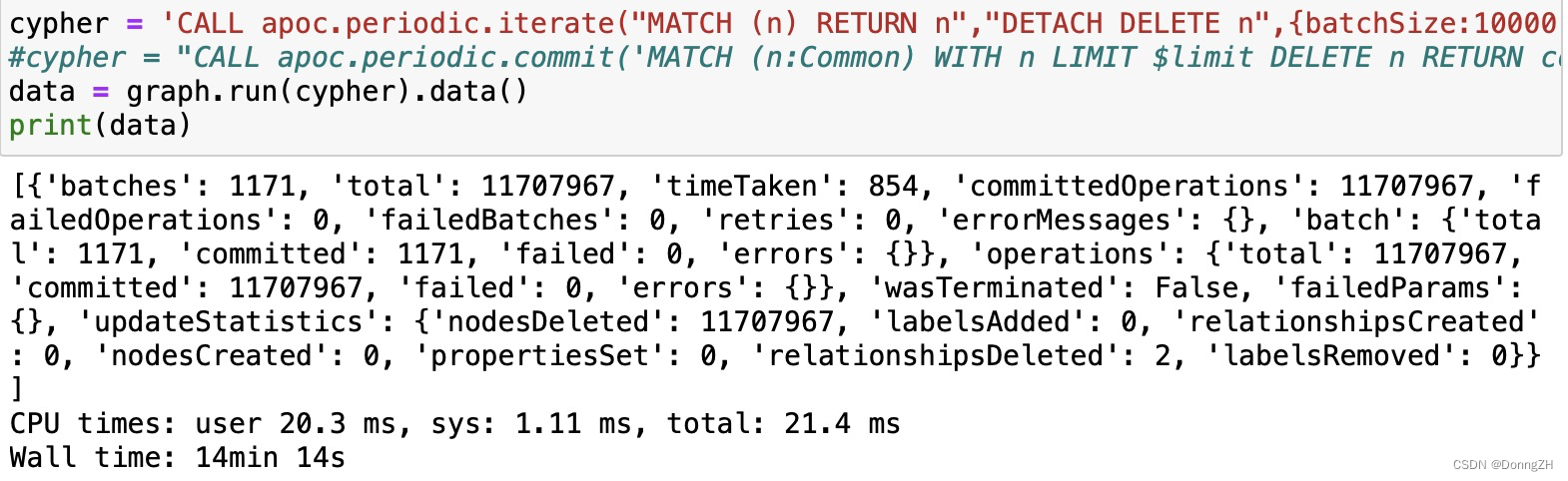

实验拓扑图如下所示

配置要求:

1.防火墙e0/2接口和e0/3接口配置为透明模式

2.E0/2与e0/3同属一个虚拟桥接组,e0/2属于l2-trust安全域,e0/3属于l2-untrust安全域。

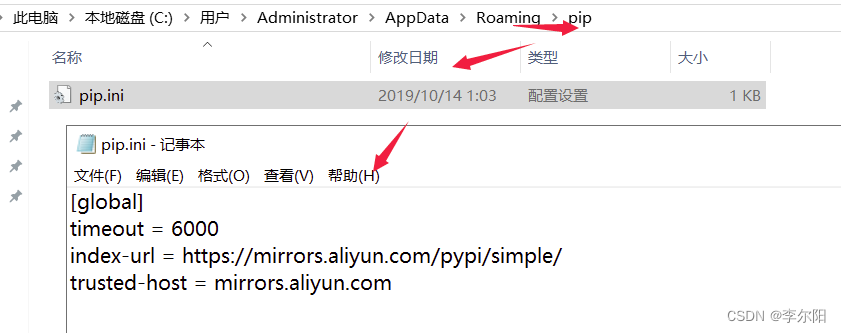

3.为虚拟桥接组Vswitch1配置IP地址以便管理防火墙

4.允许网段A ping 网段B及访问网段B的WEB服务

一、接口配置

1.把连接E0/2接口加入二层安全域。通过默认的e0/0管理接口登录到防火墙的WebUI管理页面,访问主页面左侧的“配置”->“网络”->“网络连接”菜单项,页面的右侧显示出当前防火墙的所有接口状态

2.页面的上方显示的是当前防火墙上默认的8个区域,下方是当前存在的物理接口的状态。选择需要配置的接口e0/2,点击上方的“编辑”按钮,在随即弹出的“接口配置”页面中把e0/2接口加入二层安全域l2-trust

3.把接口e0/3加入二层安全域l2-untrust,表示二层非信任区。注意加入二层安全域的接口不能配置IP地址。

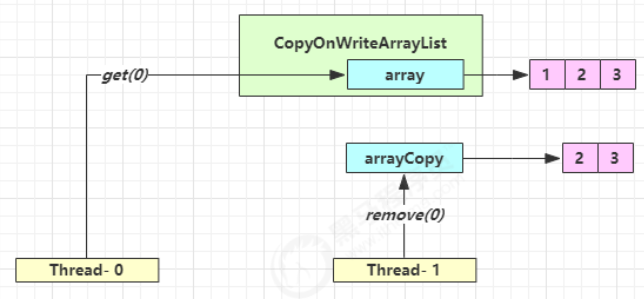

二、配置虚拟交换机(Vswitch)

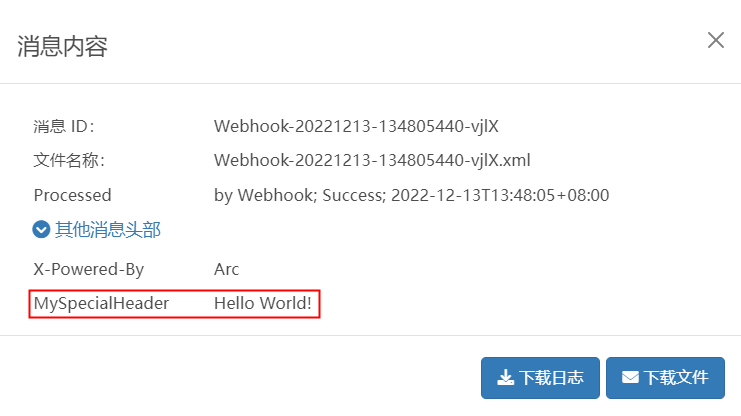

访问“接口配置”页面,选择vswitchif1接口,将其加入三层安全域l3-trust,配置管理IP地址 192.168.1.254

三、添加对象

1.访问防火墙主页面右上方的“系统对象”->“地址簿”菜单项,在弹出的“地址簿”对话框上方点击“新建”按钮,定义网段 A (192.168.1.1-192.168.1.100)和网段 B (192.168.1.101-192.168.1.200)两个地址段对象,因为这里都不是一个完整的网段,所以选择定义时IP范围。

2.建立服务组对象,创建一个服务组,命名为A-to-B_Service,包括ping和http两种服务。

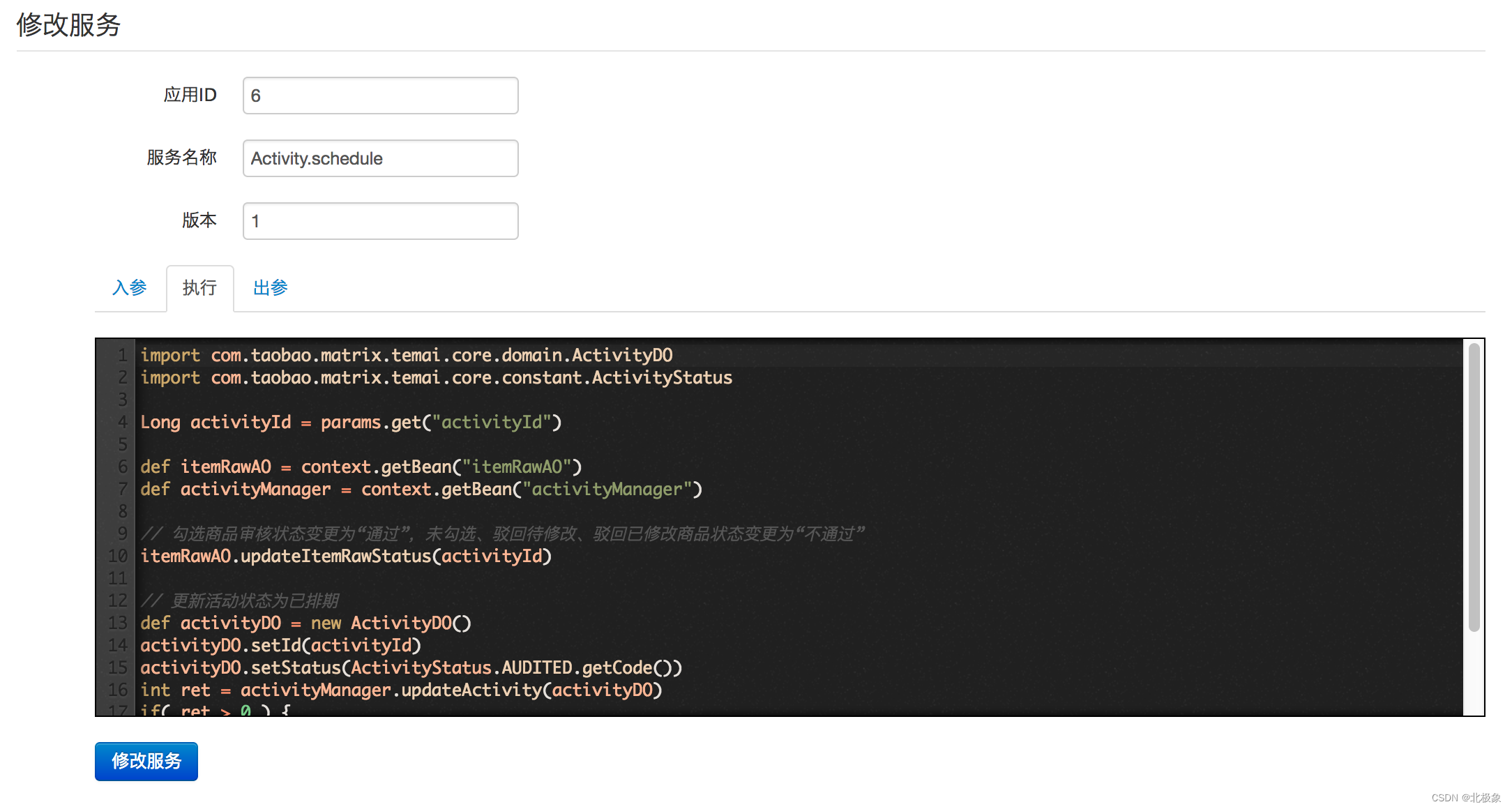

四、创建安全策略

在防火墙主页面的左侧点击“安全”->“策略”中选择源安全域和目的安全域,选择上一步骤中创建的net_A 和net_B两个地址对象,选择A-to-B_Servcie服务簿对象,确定访问策略为“允许”。

防火墙的透明模式初始配置已经完成,既起到了流量管理的作用,又没有影响到网络的架构,对用户来说,防火墙的存在是透明的。