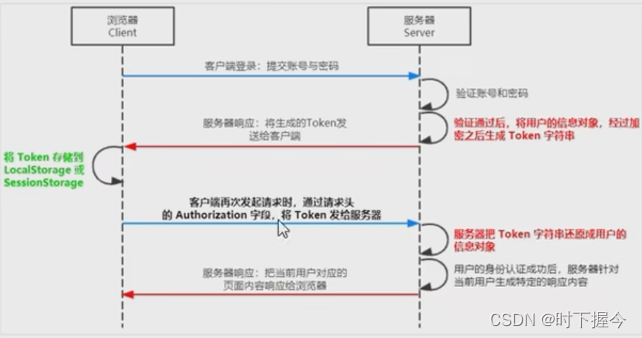

大家在自己公司做接口测试的时候,有没有遇到过接口做加密处理的情况呢?相信我们的读者朋友们都有一定的概率会遇到这种情况,尤其是对接口数据安全有一定要求的公司接口数据一定会做加密处理。那么遇到加密情况,大家使用工具JMeter如何做接口测试呢?可以借助JMeter提供的函数digest和MD5,其中digest支持的加密方法是如下这7个:

MD

SHA

MD2

MD5

SHA-1

SHA-224

SHA-256

SHA-384

SHA-512

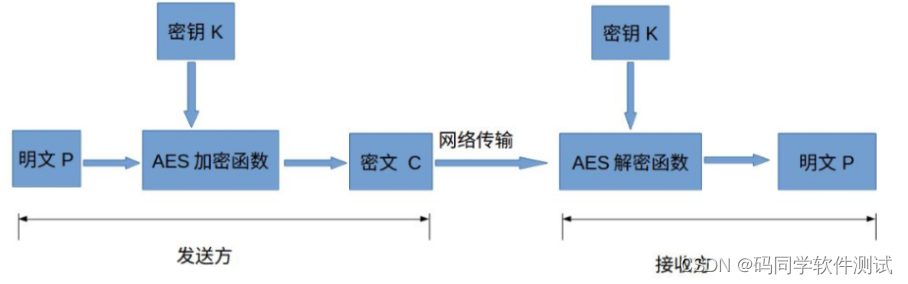

由此可见到目前为止,JMeter自带的支持的加密方法仅MD和SHA,如果很幸运你所供职公司用的就是这两种加密中的任意一种,那么我们就可以通过JMeter提供的加密方法进行加密处理。但是我们很多读者遇到的是使用其他的通用加密算法,一说到通用加密方法,不得不说AES加密,AES加密算法是英文单词Advanced Encryption Standard的首字母缩写,AES加密采用的是效率较高的对称加密算法,也就是说,其加密、解密使用相同的密钥。

术语说明:

明文:没有经过加密处理的数据

密文:经过加密处理后的数据

如果大家公司业务对应的接口是走AES加密,我们通过接口测试工具JMeter做接口测试时,需要对请求数据做加密处理,并且对应答数据做解码处理,我们拿响应数据解密处理来看,具体怎么实现接口aes解密处理。

01

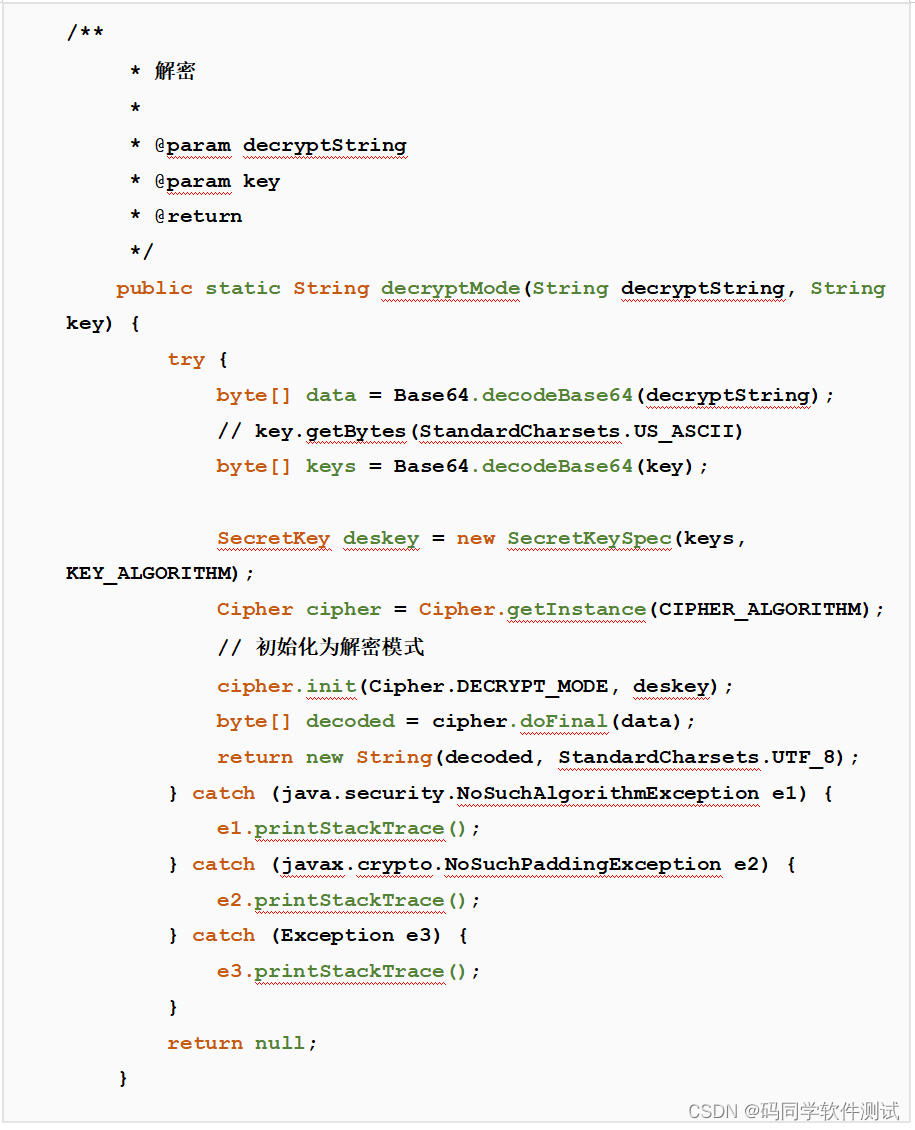

解密方法获取

首先我们要获取到aes解密方法,可以跟开发要,也可以网上找,毕竟aes是比较通用的加密算法。

如下所示,是某公司开发提供的aes解密方法:

02

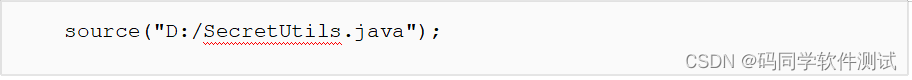

加密方法引入

接下来我们就需要将获取到的加密方法引入到JMeter中,有多种解决方案,咱们这里使用引入java源文件的方式,首先将java源文件拷贝到指定的盘符,例如:D盘。

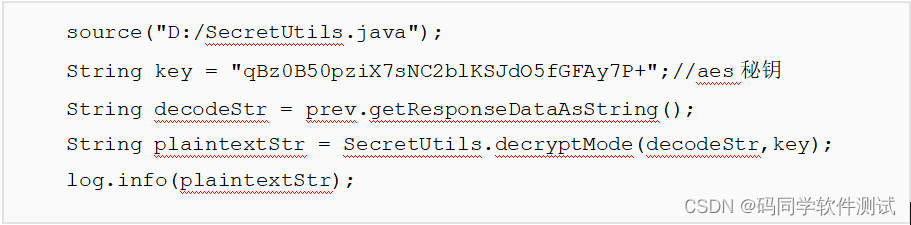

然后在添加的beanshell后置处理器中增加如下脚本,来实现引入带加密方法的java源文件:

03

调用解密方法

如下脚本所示:

第4行实现调用aes解密方法,入参有2个,分别是aes密文字符串、秘钥

第2行定义aes密文字符串

第3行表示获取应答报体,并赋值给aes密文字符串变量decodeStr

第4行在日志查看面板打印应答报体aes明文

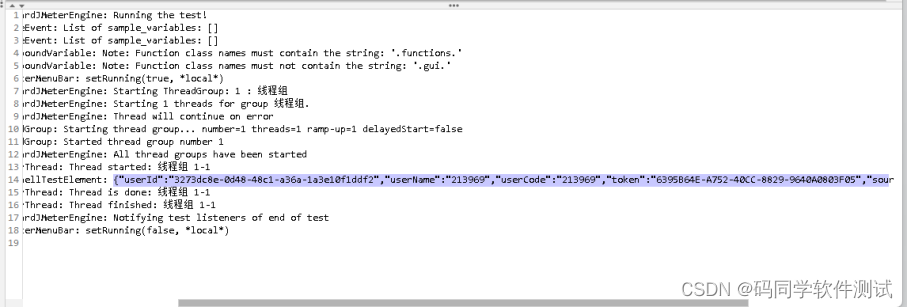

如下图所示,是经过aes解密后的应答报体内容:

经过以上步骤一、二、三操作即可实现对aes密文的解密。

接口请求aes加密,需要获取aes加密方法,不同于解密操作步骤是步骤三,调用的是获取到的aes加密方法。

04

URL解码

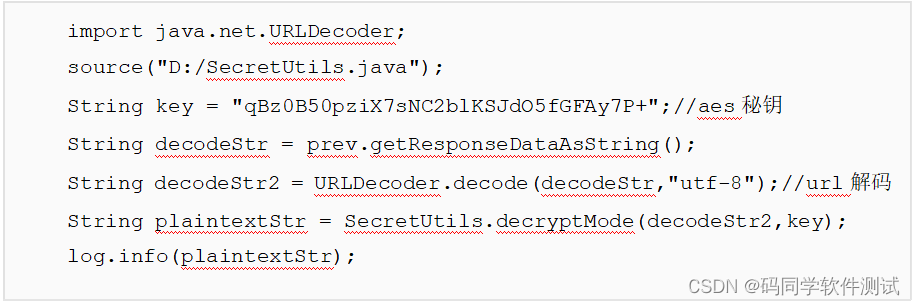

有些公司开发还会对应答报体进行URL编码处理,这种情况下,我们做接口、性能测试时,需要对应答做断言判断,因而需要先进行URL解码,然后再进行aes解密操作,然后再对解密后的应答信息做断言处理。

如下所示在JMeter的BeanShell 后置处理程序中已编写的脚本中,增加第5行调用url解码方法对应答报体做url解码处理,当然JMeter自带的urldecode函数也能实现url解码处理,第1行实现的是引入java.net包下的URLDecoder类,提供给第5行url解码方法调用,其他脚本行的注释内容详见步骤三,这里就不再赘述了

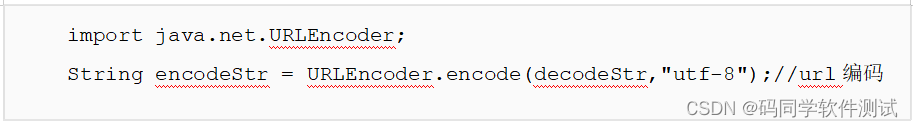

相应的开发对接口请求也会做对应的URL编码处理,我们测试的接口脚本就需要增加如下两行脚本。

以上就是AES+URL接口的JMeter解决方案。