固件更新(FWU)

本文档描述了TF-A中可用的各种固件更新(FWU)机制的设计。

- 1、PSA固件更新(PSA FWU)-平台安全架构

- 2、TBBR固件更新(TBBR FWU)-可信板引导要求

PSA固件更新实施了同名规范(Arm文档IHI 0093),该规范定义了用于安装固件更新的标准固件接口。

另一方面,TBBR固件更新仅涵盖固件恢复。可以说,其名称有些误导,但TBBR规范和术语早于PSA FWU。这两种机制是互补的,因为PSA FWU假设设备在更新失败时具有备份或恢复能力,这可以通过TBBR FWU实现来实现。

1、PSA固件更新(PSA FWU)

介绍

PSA固件更新规范定义了固件更新客户端和固件更新代理的概念。客户端将新固件镜像提供给更新代理,以将其存储在非易失性存储中。

通用系统设计将更新代理置于安全世界,而客户端在正常世界中执行。PSA固件更新规范提供了用于普通世界实体(也称为客户端)将固件映像传输到更新代理的ABIs(就是一种接口)。

范围

客户端和更新代理的设计不在本文档的范围内。本文档主要介绍平台引导详细信息,即客户端和更新代理完成FWU后第二阶段引导加载程序的角色。

概述

在非易失性存储器中有活动库和更新库,分别由active_index和update_index标识。活动库存储正在运行的固件,而更新库包含固件更新。

在非易失性存储器的更新库中更新固件后,update Agent将更新库标记为活动库,并将更新的FWU元数据写入非易失存储器。(有点像AB分区)在随后重新启动时,第二阶段Bootloader(BL2)执行以下操作:

- 读取内存中的FWU元数据

- 借助FWU元数据检索非易失性存储中更新镜像的镜像规格(偏移量和长度)

- 使用FWU平台函数plat_FWU_Set_images_source()和plat_FWU_Set_metadata_image_source`

- 使用这些I/O策略将镜像从此地址读取到内存中

默认情况下,平台使用活动的非易失性存储库以试用状态引导镜像。如果镜像通过了身份验证检查,并且系统成功启动了正常世界镜像,则更新代理在正常世界进行进一步消毒检查后将此更新标记为已接受。

第二阶段Bootloader(BL2)避免升级平台NV计数器,直到确认接受给定更新。

以下序列图显示了平台引导流程:

如果平台由于任何原因(如身份验证失败或正常世界软件的非功能性)而无法从活动库启动,则看门狗将重置,以便平台有机会解决问题。此引导失败和重置序列可能会重复,直到达到试用状态时间。之后,平台可以决定从先前的_active_index库启动。

如果映像仍然无法从先前的激活索引库成功启动(例如,由于非易失性存储的老化影响),则平台可以选择固件恢复机制:ref:TBBR firmware Update以恢复系统。

2、TBBR固件更新(TBBR FWU)

介绍

该技术使经过认证的固件能够将固件映像从外部接口(如USB、UART、SD eMMC、NAND、NOR或以太网)更新到SoC非易失性存储器(如NAND闪存、LPDDR2-NVM或平台确定的任何存储器)。

即使系统中的当前固件损坏或丢失,此功能也能正常工作;因此可以将其用作恢复模式。它还可以由其他更高级别的固件更新软件补充。

FWU实现了可信板引导要求(TBBR)规范Arm DEN0006C-1的特定部分。它应与:ref:Trusted Board Boot设计文档一起使用,该文档描述了可信固件-a(TF-a)TBBR实现的映像验证部分。

当作为:ref:PSA firmware Update过程的一部分执行的所有固件更新失败时,它可以作为最后的手段。

范围

本文档描述了安全世界FWU的设计。描述正常世界FWU镜像应该如何操作超出了其范围。要实现正常的FWU映像,请参阅TBBR中的“非可信固件更新程序”要求。(后面再来看看这个文档)

概述

FWU引导流主要由BL1介导。由于BL1在ROM中执行,并且通常希望最小化ROM代码量,因此该设计允许FWU的某些部分在其他安全和正常世界映像中实现。平台代码可以选择在哪些镜像中实现哪些部分,但一般期望是:

-

BL1 handles:

- FWU引导流的检测和启动。

- 将图像从非安全存储器复制到安全存储器

- FWU图像认证

- FWU过程中正常和安全世界之间的上下文切换。

-

其他安全世界FWU映像处理FWU进程所需的平台初始化。

-

普通世界FWU映像处理从外部接口到非安全内存的固件映像加载。

FWU功能的主要要求是:

-

导出BL1 SMC接口以与在其他异常级别执行的其他FWU映像进行互操作。

-

导出一个平台接口,为FWU公共代码提供所需的信息,并启用特定于平台的FWU功能。有关此接口的详细信息,请参阅:ref:

Porting Guide。

TF-A与其他TF-A图像一样,对FWU图像使用缩写图像术语。有关这些术语的解释,请参阅:ref:Image Terminology文档。

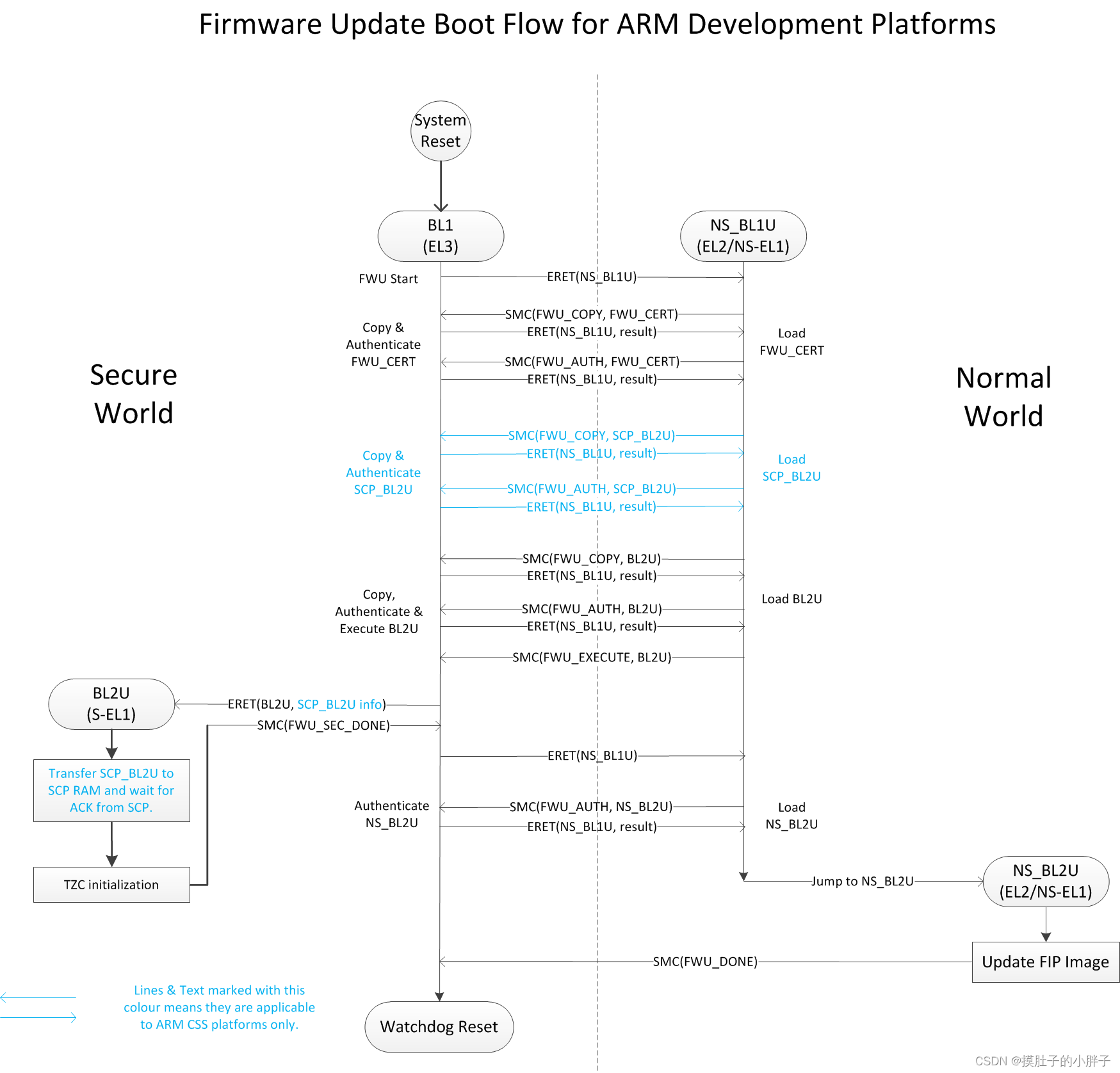

下图显示了Arm开发平台的FWU引导流程。像朱诺这样的Arm CSS平台有一个系统控制处理器(SCP),它们使用所有定义的FWU图像。其他平台可能使用其中的一个子集。

镜像识别

每个FWU图像和证书由平台定义的唯一ID标识,BL1使用该ID通过调用BL1_plat_get_image_desc()获取图像描述符(image_desc_t)。同样的ID也用于准备信任链(有关详细信息,请参阅:ref:`Authentication Framework&Chain of Trust’文档)。

-

图像描述符包括以下信息:

- 可执行或不可执行图像。这指示是否允许正常世界请求执行安全世界FWU图像(在认证之后)。安全世界证书和非AP映像是不可执行映像的示例。

- 安全或非安全图像。这指示图像是在安全存储器还是非安全存储器中验证/执行的。

- 图像基地址和大小。

- 图像入口点配置(entry_point_info_t)。

- FWU图像状态。

-

BL1使用FWU图像描述符:

- 验证FWU SMC的参数

- 管理FWU进程的状态

- 初始化下一个FWU映像的执行状态。

FWU状态机

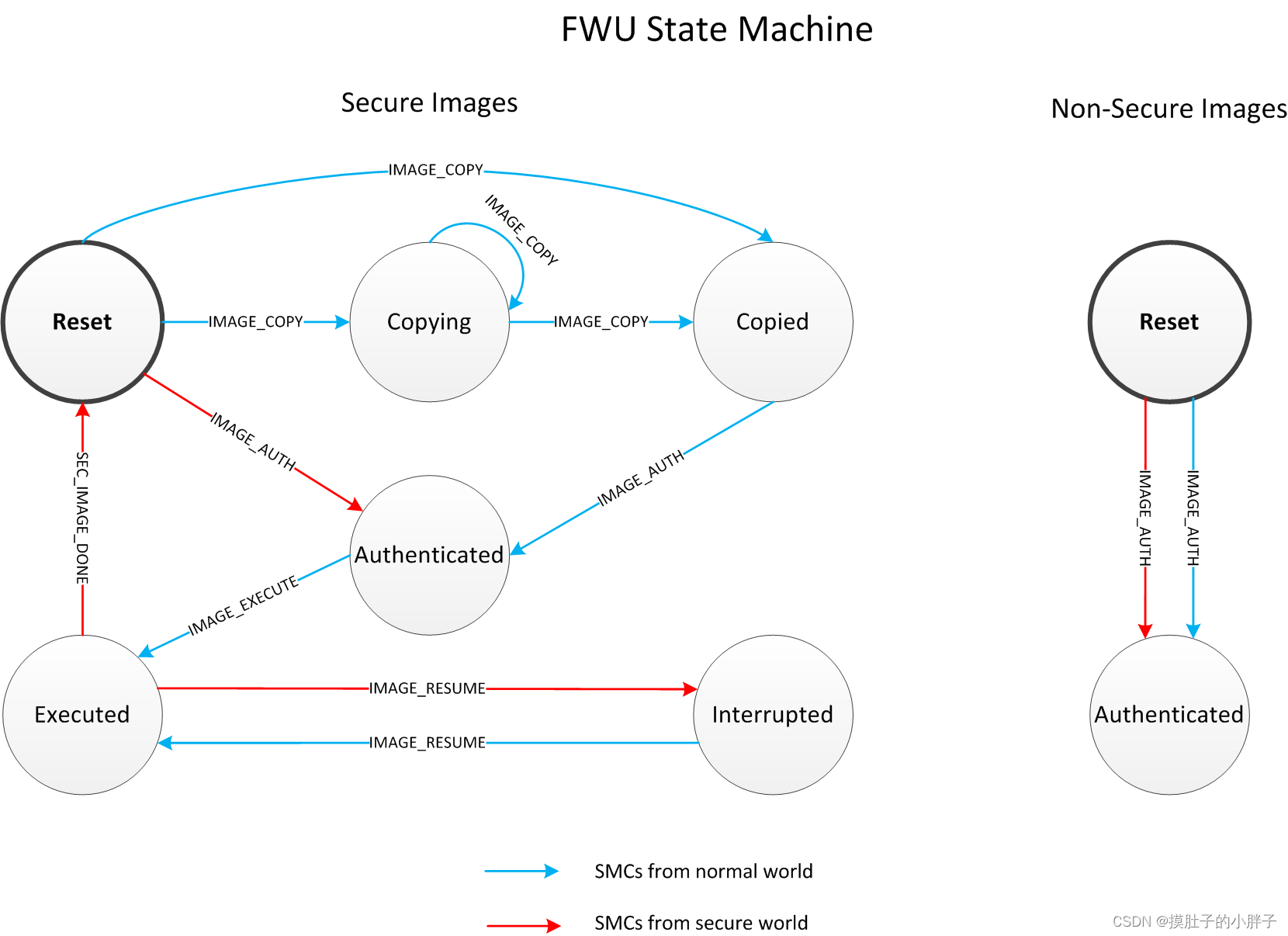

BL1在FWU执行期间保持每个FWU图像的状态。处于较低异常级别的FWU图像使SMC调用BL1中的FWU功能,这导致BL1更新其FWU图像状态。BL1图像状态和有效状态转换如下图所示。请注意,与非安全映像相比,安全映像具有更复杂的状态机。

以下是支持状态的简要描述:

- 重置:这是FWU开始时每个图像的初始状态。身份验证失败也会导致此状态。如果安全映像已完成执行,则它可能会屈服于此状态。也可以使用FWU_SMC_IMAGE_RESET进行访问。

- 复制:这是当BL1将其从非安全内存复制到安全内存时,安全映像的状态。

- 复制:这是BL1完成将安全映像复制到安全内存时的安全映像状态。

- 认证:这是BL1成功认证图像时的图像状态。

- EXECUTED(已执行):这是BL1将执行控制传递给安全可执行映像时的状态。

- 中断:这是安全的可执行映像在请求BL1恢复正常世界执行后的状态。

BL1 SMC接口

BL1_SMC_CALL_COUNT

Arguments:

uint32_t function ID : 0x0

Return:

uint32_t

此SMC返回BL1支持的SMC数量。

BL1_SMC_UID

Arguments:

uint32_t function ID : 0x1

Return:

UUID : 32 bits in each of w0-w3 (or r0-r3 for AArch32 callers)

此SMC返回BL1 SMC服务的128位通用唯一标识符。

BL1_SMC_VERSION

Argument:

uint32_t function ID : 0x3

Return:

uint32_t : Bits [31:16] Major Version

Bits [15:0] Minor Version

此SMC返回BL1 SMC服务的当前版本。

BL1_SMC_RUN_IMAGE

Arguments:

uint32_t function ID : 0x4

entry_point_info_t *ep_info

Return:

void

Pre-conditions:

if (normal world caller) synchronous exception

if (ep_info not EL3) synchronous exception

该SMC将执行控制传递给由提供的entry_point_info_t结构描述的EL3图像。在正常的TF-A引导流中,BL2调用此SMC以使BL1将执行控制传递给BL31。

FWU_SMC_IMAGE_COPY

Arguments:

uint32_t function ID : 0x10

unsigned int image_id

uintptr_t image_addr

unsigned int block_size

unsigned int image_size

Return:

int : 0 (Success)

: -ENOMEM

: -EPERM

Pre-conditions:

if (image_id is invalid) return -EPERM

if (image_id is non-secure image) return -EPERM

if (image_id state is not (RESET or COPYING)) return -EPERM

if (secure world caller) return -EPERM

if (image_addr + block_size overflows) return -ENOMEM

if (image destination address + image_size overflows) return -ENOMEM

if (source block is in secure memory) return -ENOMEM

if (source block is not mapped into BL1) return -ENOMEM

if (image_size > free secure memory) return -ENOMEM

if (image overlaps another image) return -EPERM

该SMC将由image_id指示的安全图像从非安全存储器复制到安全存储器,以用于稍后的认证。可以在单个块或多个块中复制图像。在任何一种情况下,当第一次为每个图像调用此SMC时,必须以image_size提供图像的总大小;在对同一图像的后续调用(如果有的话)中忽略它。

image_addr和block_size指定要从中复制的源内存块。目标地址由平台代码提供。

如果block_size大于此图像要复制的剩余字节数,则前者将被截断为后者。然后,复制操作被视为完成,FWU状态机转换到“COPIED”状态。如果还有更多要复制,FWU状态机将保持或转换到COPYING状态(取决于先前的状态)。

当使用多个块时,源块不一定需要在连续内存中。

一旦SMC被处理,BL1就会从异常返回到正常世界调用者。

FWU_SMC_IMAGE_AUTH

Arguments:

uint32_t function ID : 0x11

unsigned int image_id

uintptr_t image_addr

unsigned int image_size

Return:

int : 0 (Success)

: -ENOMEM

: -EPERM

: -EAUTH

Pre-conditions:

if (image_id is invalid) return -EPERM

if (secure world caller)

if (image_id state is not RESET) return -EPERM

if (image_addr/image_size is not mapped into BL1) return -ENOMEM

else // normal world caller

if (image_id is secure image)

if (image_id state is not COPIED) return -EPERM

else // image_id is non-secure image

if (image_id state is not RESET) return -EPERM

if (image_addr/image_size is in secure memory) return -ENOMEM

if (image_addr/image_size not mapped into BL1) return -ENOMEM

此SMC验证image_id指定的图像。如果图像处于RESET状态,BL1将使用提供的image_addr和image_size在适当位置验证图像。如果图像是处于COPIED状态的安全图像,则BL1从BL1先前将图像复制到的安全存储器中认证图像。

BL1从异常返回给调用者。如果认证成功,则BL1将图像状态设置为AUTHENTICATED。如果验证失败,则BL1返回-EAUTH错误并将图像状态设置回RESET。

FWU_SMC_IMAGE_EXECUTE

Arguments:

uint32_t function ID : 0x12

unsigned int image_id

Return:

int : 0 (Success)

: -EPERM

Pre-conditions:

if (image_id is invalid) return -EPERM

if (secure world caller) return -EPERM

if (image_id is non-secure image) return -EPERM

if (image_id is non-executable image) return -EPERM

if (image_id state is not AUTHENTICATED) return -EPERM

该SMC在另一个安全世界中向调用方启动由image_id指定的先前认证的图像的执行。当前实现仅支持普通世界调用方启动安全世界映像的执行。

BL1保存普通世界调用者的上下文,将安全映像状态设置为EXECUTED,并从异常返回到安全映像。

FWU_SMC_IMAGE_RESUME

Arguments:

uint32_t function ID : 0x13

register_t image_param

Return:

register_t : image_param (Success)

: -EPERM

Pre-conditions:

if (normal world caller and no INTERRUPTED secure image) return -EPERM

当安全映像处于EXECUTED/INTERRUPTED状态时,此SMC在其他安全世界中恢复执行。

对于普通世界调用方,BL1将先前中断的安全映像状态设置为EXECUTED。对于安全世界调用方,BL1将先前执行的安全映像状态设置为INTERRUPTED。无论哪种情况,BL1都会保存调用世界的上下文,恢复恢复世界的上下文并从异常返回到恢复世界。如果调用成功,则将调用者提供的image_param返回到恢复的世界,否则将向调用者返回错误代码。

FWU_SMC_SEC_IMAGE_DONE

Arguments:

uint32_t function ID : 0x14

Return:

int : 0 (Success)

: -EPERM

Pre-conditions:

if (normal world caller) return -EPERM

该SMC指示先前执行的安全映像的完成。

BL1将先前执行的安全映像状态设置为RESET状态,恢复正常世界上下文并从异常返回到正常世界。

FWU_SMC_UPDATE_DONE

Arguments:

uint32_t function ID : 0x15

register_t client_cookie

Return:

N/A

此SMC完成固件更新过程。BL1调用特定于平台的函数BL1_plat_fwu_done,将可选参数client_cookie作为void*传递。SMC不返回。

FWU_SMC_IMAGE_RESET

Arguments:

uint32_t function ID : 0x16

unsigned int image_id

Return:

int : 0 (Success)

: -EPERM

Pre-conditions:

if (secure world caller) return -EPERM

if (image in EXECUTED) return -EPERM

此SMC将图像的状态设置为RESET,并将其使用的内存归零。

这仅在未执行图像时才允许。

![[附源码]java毕业设计课程作业管理系统](https://img-blog.csdnimg.cn/d592161c58b9416c900eb9b21fc0c8e4.png)