94.[SUCTF 2019]Game

在源码包里面 有一个静态页面和一些样式表

在index,html 中看到了flag

base32 解码

base32 解码

得到flag

suctf{hAHaha_Fak3_F1ag}

但是显示不对

还有一张图片

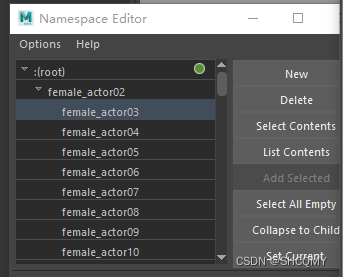

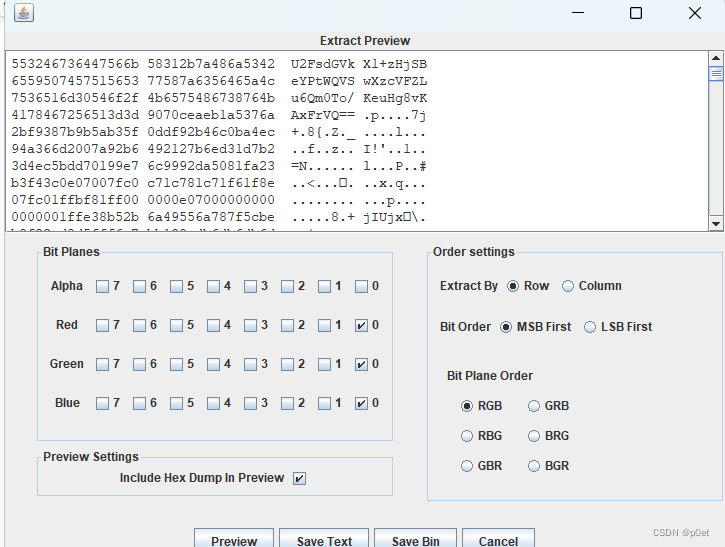

进行数据提取发现base64

U2FsdGVkX1+zHjSBeYPtWQVSwXzcVFZLu6Qm0To/KeuHg8vKAxFrVQ==

解密后发现是Salted 格式的文件

Base64在线编码解码 UTF-8

这个是加了盐的

https://www.sojson.com/encrypt_triple_des.html

用这个网站解密

密钥应该就是刚才的假flag

得到flag

suctf{U_F0und_1t}

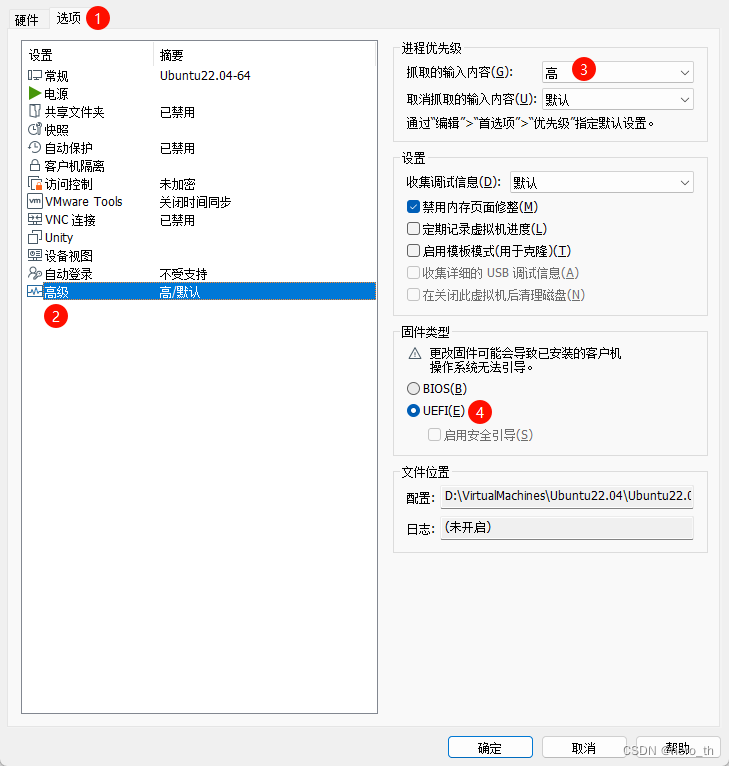

95.USB

打开压缩包

打开压缩包

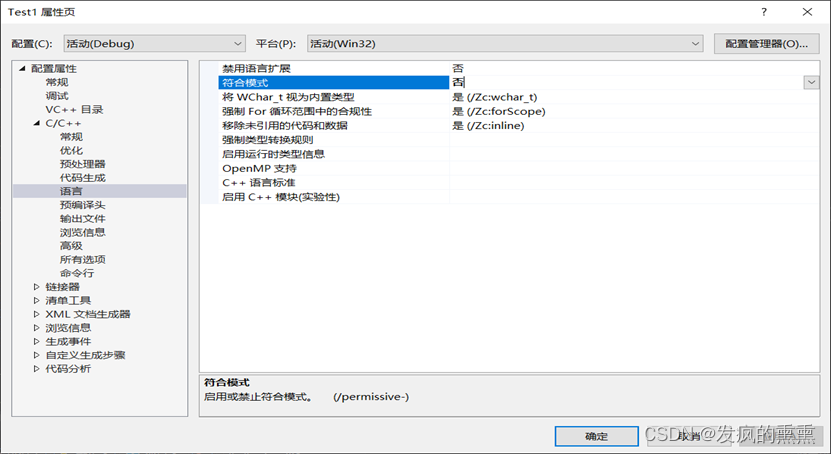

查看 key.ftm 文件类型

发现大量 USB 字符串,用010 editor 打开

发现是有压缩包的

foremost 分离下得到一个流量包

key.pcap

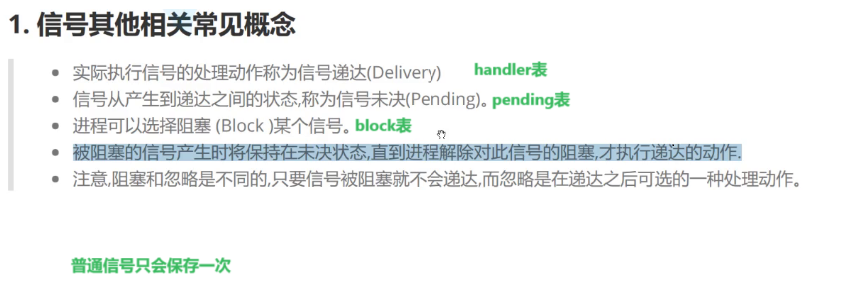

发现是 USB隐写

GitHub - WangYihang/UsbKeyboardDataHacker: USB键盘流量包取证工具 , 用于恢复用户的击键信息

用脚本 跑一下

发现了{xinan} 是啥子意思?

看了别的人的思路发现 压缩包有问题

文件块的HEAD_TYPE应该是0x74而不是0x7A。 CTF解题技能之压缩包分析基础篇 - FreeBuf网络安全行业门户

将7A 改成74

成功得到了一个图片

发现一张二维码

扫码

ci{v3erf_0tygidv2_fc0}

这,也不是flag 估计是加密了,刚才的xinan 就是密钥

维吉尼亚+栅栏

得到flag

flag{vig3ne2e_is_c00l}

96.[UTCTF2020]basic-forensics

下载完就是一个基本图片

右键用notepad ++ 打开 搜flag 直接拿到flag

utflag{fil3_ext3nsi0ns_4r3nt_r34l}