68-ECS-弹性容器服务 - Part 2

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-oAERVSEG-1672280676983)(https://s3-us-west-2.amazonaws.com/secure.notion-static.com/c4c855d0-a7e8-44e1-91d0-4d88b6a43f4d/Untitled.jpeg)]](https://img-blog.csdnimg.cn/32492b2717004966843b53fb2dce0920.jpeg)

Hello大家好,我们今天继续ECS的内容。

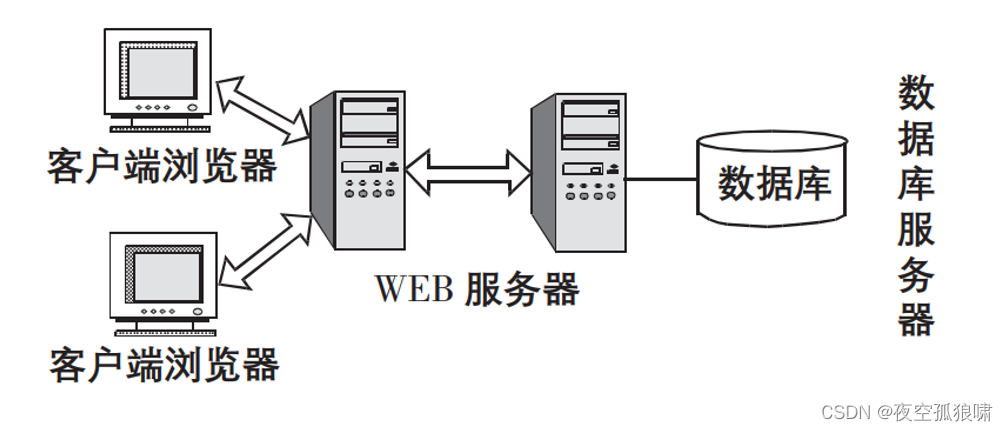

Service load balancing

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-7i0kdplJ-1672280676984)(https://s3-us-west-2.amazonaws.com/secure.notion-static.com/452c18be-1fa1-4222-8f0e-5963a70148c3/Untitled.jpeg)]](https://img-blog.csdnimg.cn/90eec1e0ddbb4fe1998a4ab0a2e94fa7.jpeg)

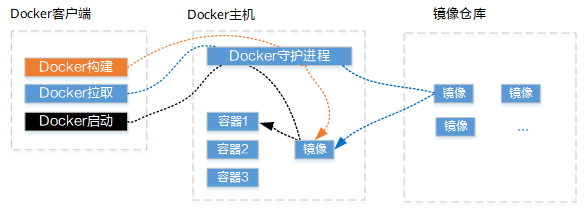

之前的课时讨论过,在ECS集群上创建的ECS服务支持AWS负载均衡器,而应用程序负载均衡器和ECS服务通常是一个很好的搭配,因为应用程序负载均衡器很好的支持了容器的动态主机端口映射。

有了这个特性,ECS集群的单台EC2实例上,就可以运行同一个ECS服务的多个任务。然后当您将ALB的目标组与您的ECS服务相关联后,ALB可以在多个任务之间进行路由流量、负载均衡,而且最最重要的是,ECS会自动在ALB目标组中注册或者注销容器。

我举个例子帮助大家理解:

比如这是我们的ECS集群的其中的一个EC2实例,我们上节课讲过,这是用于运行ECS任务或者服务的对吧?

那现在假设要在这台EC2上运行4个Nginx容器,并对外提供服务,所以需要创建一个ECS服务,服务及任务定义的内容把容器的相关信息和数量都配置好。

因为是在单台EC2上运行,端口不能冲突,Nginx的容器要使用动态端口映射,所以假设我们这4个Nginx以及对应的端口分别为:

- 端口8081的Nginx的容器,

- 端口8082的Nginx的容器,

- 以及端口8034和8084这4个容器。

所以,目前的情况是,单台EC2实例上,运行了4个Nginx容器,使用动态端口映射对外开了4个不同的端口。那这种情况下,我们如何对外提供Nginx服务呢?

在这种场景就可以创建一个应用程序负载均衡器和目标组,使其对外提供http或者https的访问,然后在创建这个Nginx的ECS服务时,在服务定义中指定到这个目标组。

这样的话,启动任务时,比如这4个Nginx容器,这些容器和端口组合会注册到这个目标组,并且外面访问的流量会从负载均衡器路由到这4个容器,而且后面新增或者停止Nginx容器时,会自动在ALB目标组中注册或者注销容器,都是自动完成的,而不需要人为干预。

好的,以上,**通过ALB和ECS服务,当同一台EC2实例上运行多个相同的容器提供服务时,外部访问可以通过ALB路由流量到这些容器的动态端口,实现流量的负载均衡。**这样的话:

- 即使只有单台EC2实例,也能够最大程度的增加应用的弹性;

- 通过增加运行的容器数量,能够最大化的利用EC2的资源;

- 以及当需要更新应用时,可以采用滚动升级的方式,而不会影响应用对外提供服务。

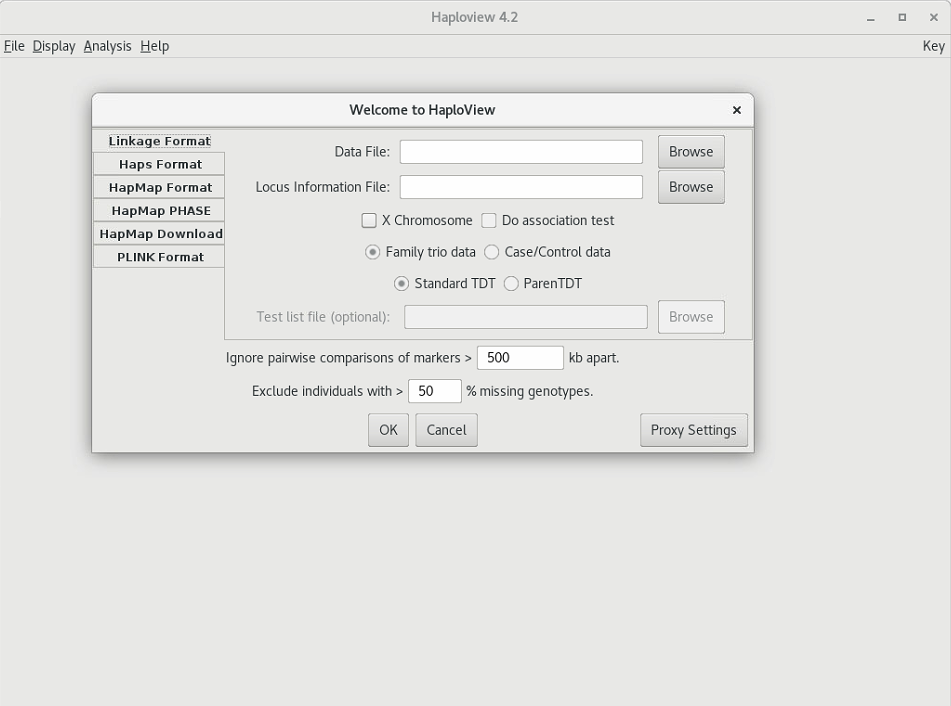

ECS安全相关和网络模式

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-KZvl0mOp-1672280676985)(https://s3-us-west-2.amazonaws.com/secure.notion-static.com/b8635777-9de2-4bdc-93ef-d05cbe9652c2/Untitled.jpeg)]](https://img-blog.csdnimg.cn/0c1e47e27ff840d29eefd313bb162ee9.jpeg)

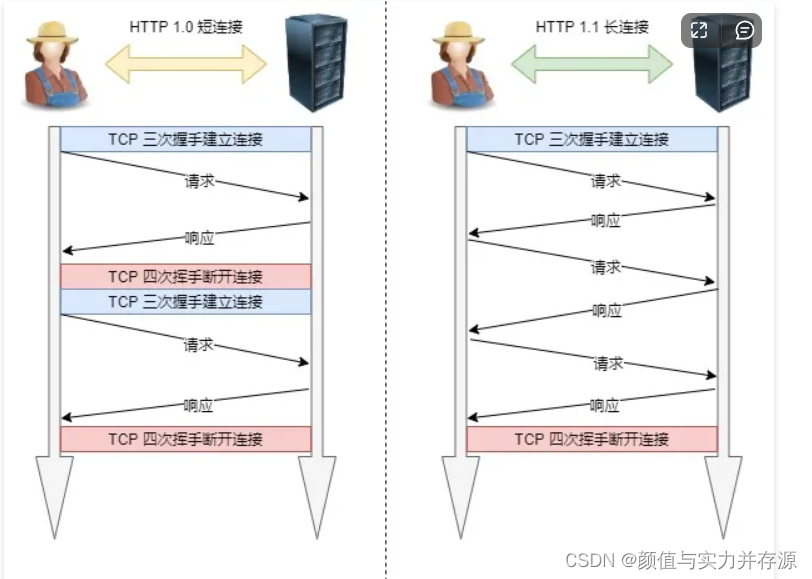

好的,接下来我们讨论ECS的安全相关以及支持的网络模式的内容。

IAM安全性

首先,组成ECS集群的EC2实例,需要为其分配相应的IAM角色和权限。**因为EC2上运行的容器Agent要调用ECS的API,**必须要有相应的权限才能正常工作,这个是EC2实例级别的IAM角色。

然后,还会接触到一个IAM角色,是ECS任务的IAM角色。就是在创建ECS任务的时候,可以为这个任务创建或分配一个任务的IAM角色,从而指定任务中的容器可以使用的IAM角色。

注意这个任务IAM角色是基于ECS任务的。这样做的好处是,可以为不同的ECS任务指定不同的IAM角色,从而为不同的任务分配不同的权限。比如任务1的容器需要访问RDS,任务2的容器需要访问S3服务,就可以分别为两个任务分配不同的IAM角色,更精细的分配权限,实现更高的安全级别。

所以,**这里共有两个级别的IAM角色,**第一个是组成ECS集群的EC2实例的角色,是EC2实例级别的角色;另一个是每一个ECS任务都可以指定任务的IAM角色,是ECS任务级别的角色。

以上是IAM角色相关安全性。

敏感信息安全性

对于容器内需要用的一些配置和一些敏感的信息,使用ECS可以通过将敏感的信息或者配置存储在AWS Secrets Manager或AWS Systems Manager参数存储中,然后在容器定义中引用它们,从而将敏感数据作为环境变量注入到容器中。这样就可以避免将容器中使用的机密的信息明文定义在任务定义中。通过这种方式提升了敏感信息的安全。

任务的网络模式

接下来我们讨论ECS任务的网络模式,运行在ECS集群上的ECS任务容器之间联网的方式,取决于您在任务定义中定义的网络模式,有以下几种网络模式:

- bridge桥接模式,是使用Docker的内置虚拟网络启动您的容器。

- host主机模式,容器将绕过Docker的内置虚拟网络,并将容器端口直接映射到运行该任务的EC2实例的网络。因此,使用端口映射时,您无法在单台 EC2实例上运行同一任务的多个实例化。

- none,这个模式任务没有外部网络连接,端口映射也是无效的。一般只用于不需要网络的环境的测试用途。

- awsvpc模式,这个模式比较特别:

- 它为每一个任务都分配了自己的弹性网络接口(ENI)和私有IPv4地址。这为ECS任务提供了和EC2实例相同的网络属性。

- 使用 awsvpc网络模式可简化容器网络连接。因为每个任务都有其自己的弹性网络接口(ENI),可以将安全组应用到ENI,为任务提供了更高的安全性。还可以为每个ENI创建VPC流日志以及利用其他的EC2网络功能,从而可以监视往返于任务的流量。

- 还有一点要注意,如果使用的Fargate,那么在默认情况下,分别会为每个ECS任务都提供一个具有私有IP地址的弹性网络接口(ENI)。

ECS服务的弹性伸缩

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-7xCYnziP-1672280676985)(https://s3-us-west-2.amazonaws.com/secure.notion-static.com/99f07d5e-9fa7-4b9d-88d3-e6289d79730b/Untitled.jpeg)]](https://img-blog.csdnimg.cn/d4d892ab41f5462d82234ba530ecc88d.jpeg)

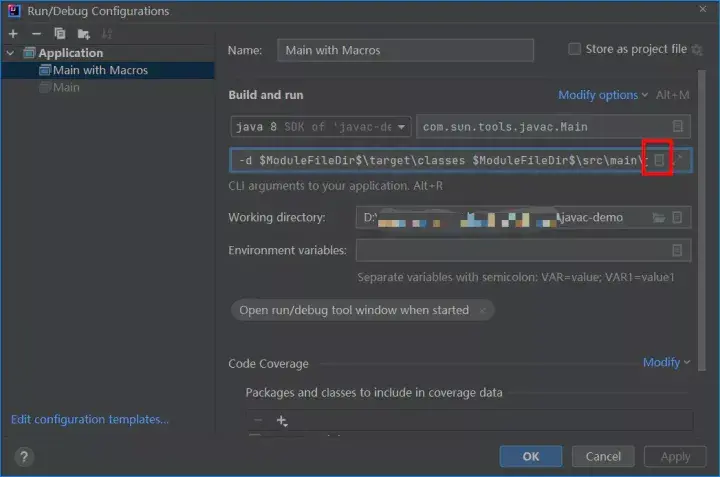

ECS服务的弹性伸缩是指可根据配置的指标自动增加或减少ECS服务中的任务数量。

ECS会发布ECS服务的平均CPU和内存使用量的CloudWatch指标,您可以使用这些或其他CloudWatch指标配置弹性伸缩,如添加更多任务以在高峰时间处理更多的需求;或者在闲时运行更少的任务以降低利用率节省成本。

服务的弹性伸缩支持以下三种类型:

- 目标跟踪扩展策略,是根据配置的特定指标的目标值,增加或减少服务运行的任务数量。比如我们可以配置平均CPU使用率为70%,然后任务就会自动增加或减少,保持在配置的这个目标值。

- 还可以基于CloudWatch警报定义分步扩展策略,

- 以及定义基于日期和时间的计划的扩展。

可以看到这和我们之前讲的EC2的autoscaling的内容基本差不多,但是一定要注意的是,ECS服务的弹性伸缩,是ECS任务级别的,扩展和缩减的是ECS的任务数量;而之前课时讨论的EC2的弹性伸缩,是基于EC2实例的,是实例级别的弹性伸缩。

也就是说,如果您使用的是ECS是基于EC2集群,当需要弹性伸缩时,可能除了要考虑ECS服务的弹性伸缩,还要考虑组成集群的EC2实例的弹性伸缩,这样才能够增加更多的EC2实例,并在上面运行新的 任务。

在这种情况下更能体现出Fargate的优势。因为如果使用Fargate的话,弹性伸缩的配置就会比较容易。因为是无服务器架构,所以我们不需要关心后端的基础架构,只要配置好ECS服务的弹性伸缩的配置,剩下的基础设施部分由AWS负责来搞定。

ECS与Spot实例

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-1wsBVrfN-1672280676985)(https://s3-us-west-2.amazonaws.com/secure.notion-static.com/177d5070-0d4e-469b-8aa6-3bdd1b623d41/Untitled.jpeg)]](https://img-blog.csdnimg.cn/25ddbbbcc713402a8adc0b2622b4b558.jpeg)

好的,我们继续。

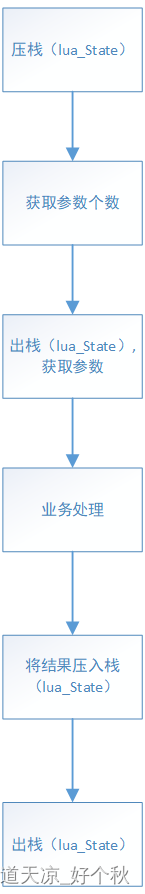

最后,我们要了解,ECS集群是可以使用Spot实例的。

我们先看下由EC2实例组成的ECS集群,这些EC2实例是可以由请求的Spot实例或者由ASG管理的Spot队列组成。

当后续Spot实例不在可用时,如果实例上启用了 ECS Spot实例的排空(DRAINING) 功能,则ECS会收到Spot实例中断通知,并将该实例置于 DRAINING状态,然后ECS将不会在这台实例上运行新的任务,且正在运行在该Spot实例的任务就会停止,并在集群中其他实例上启动。

使用Spot实例会节省成本,但同时可能随时会中断,而影响提供服务的可靠性。

那对于Fargate集群,目前同样支持使用Spot实例,可以将一部分任务跑在按需,也就是普通模式,满足工作负载的基准要求;然后将一些任务跑在Fargate Spot上以节省成本。当然要注意Spot同样可能随时会被AWS回收。

不论是普通模式还是Spot模式,因为Fargate是无服务器架构,基于定义进行扩展都是非常的容易的。

好的,经过我们之前和今天的讨论,Spot实例的特点想必大家已经很熟悉了。

虽然ECS集群可以使用Spot实例来节省成本,但是我们同样也要了解Spot可能会随时被中断的情况,可能会影响我们提供的服务的可靠性,所以要提前做好中断处理。

最后,如果使用的是由EC2实例组成的ECS集群,且您计划要使用相当长时间,比如1至3年,同样可以使用预留实例来节省成本。

好的,以上就是我们今天课时的内容,我们讨论了ECS的内容,希望能够给大家带来帮助。

希望此系列教程能为您通过 AWS解决方案架构师认证 Professional 认证考试带来帮助,如您有任何疑问,请联系我们: