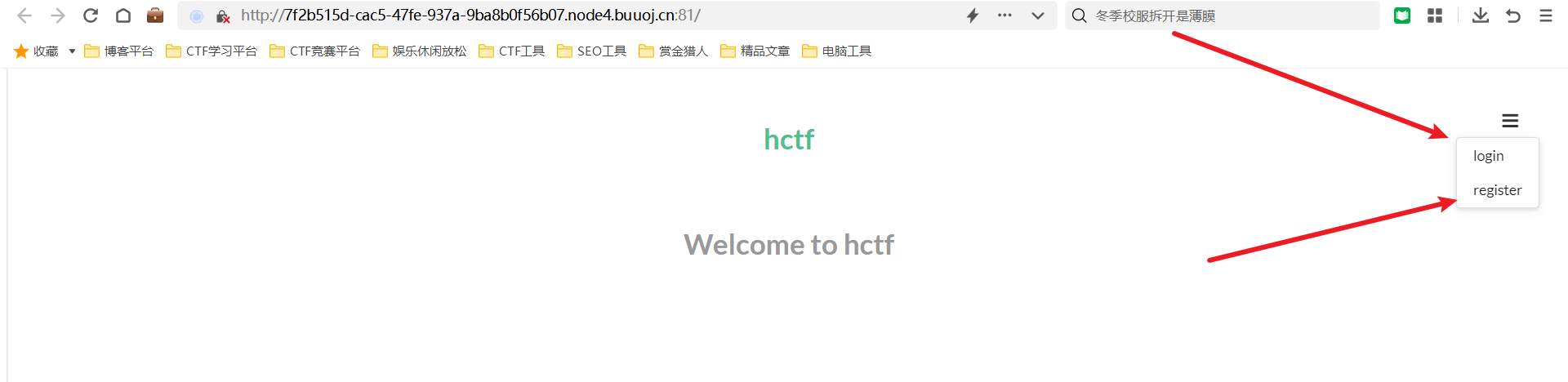

题目环境:

有登录和注册两个按钮

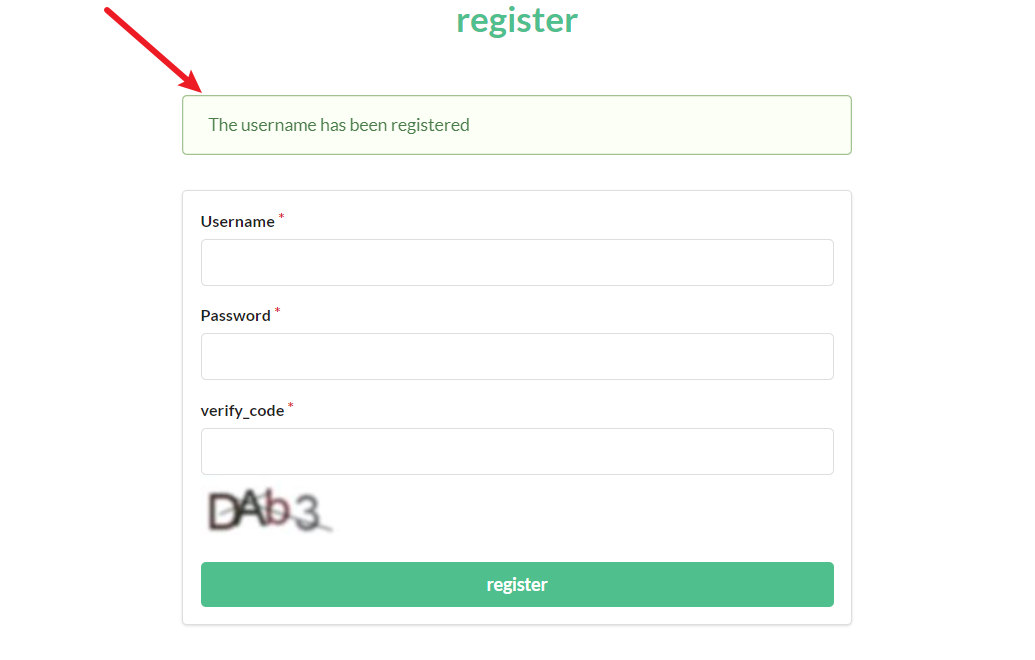

先注册一个admin用户

注册admin用户

显示admin用户已经被注册了

好,这就简单了,admin用户存在,但是不清楚admin用户的密码

尝试以下弱口令

第一种解法:密码爆破-尝试弱口令

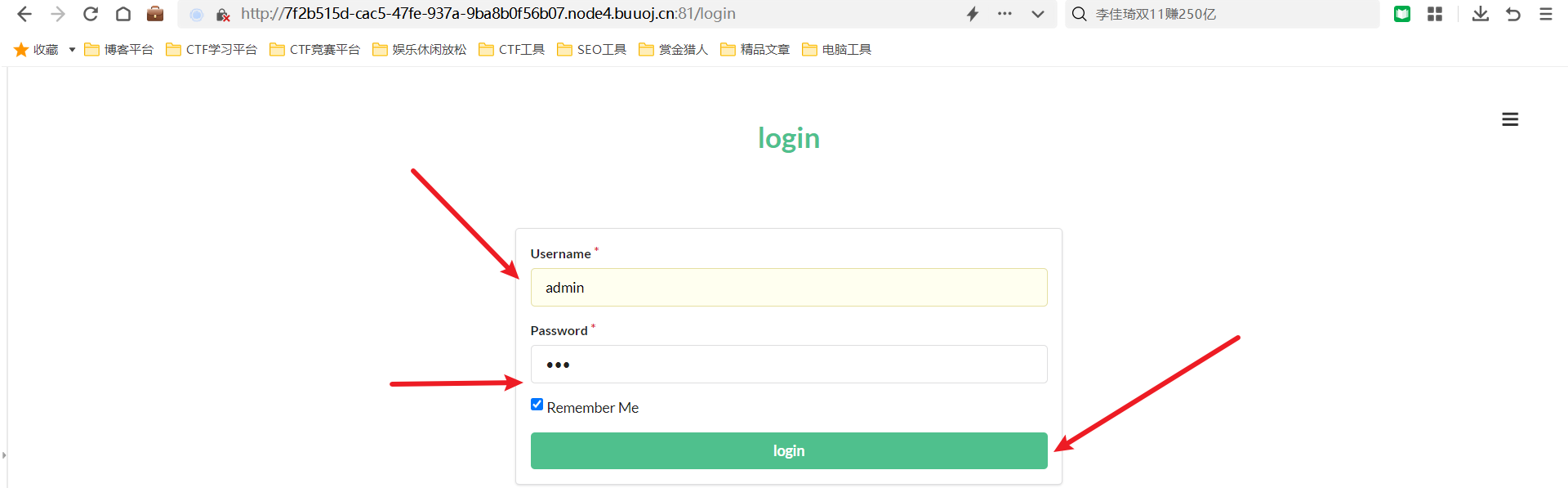

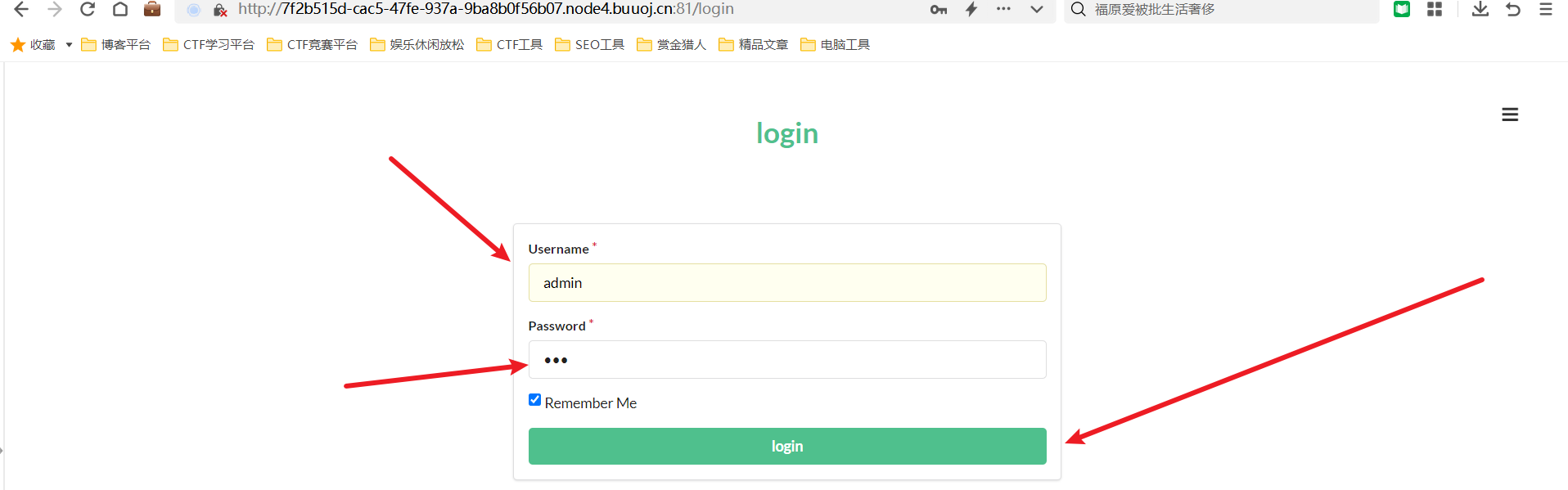

进去login登陆界面

admin

123

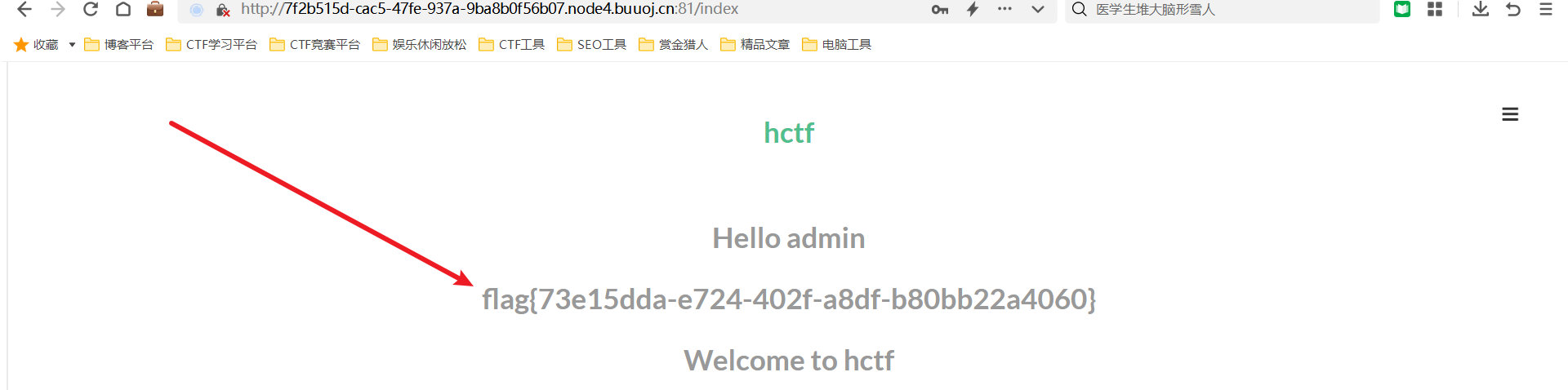

啊,夺少?这就成功了?

得到flag:flag{73e15dda-e724-402f-a8df-b80bb22a4060}

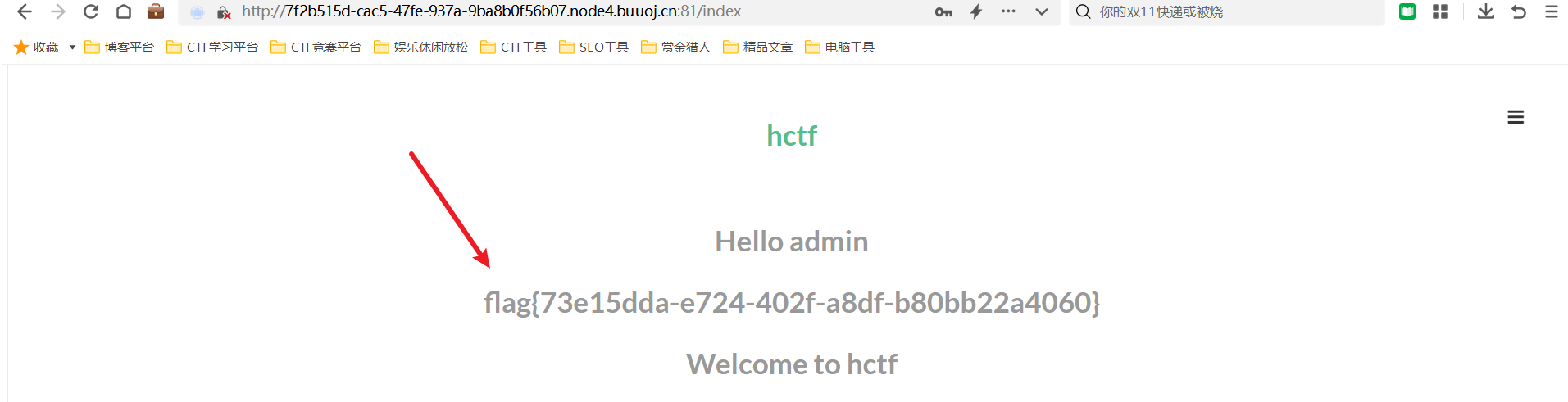

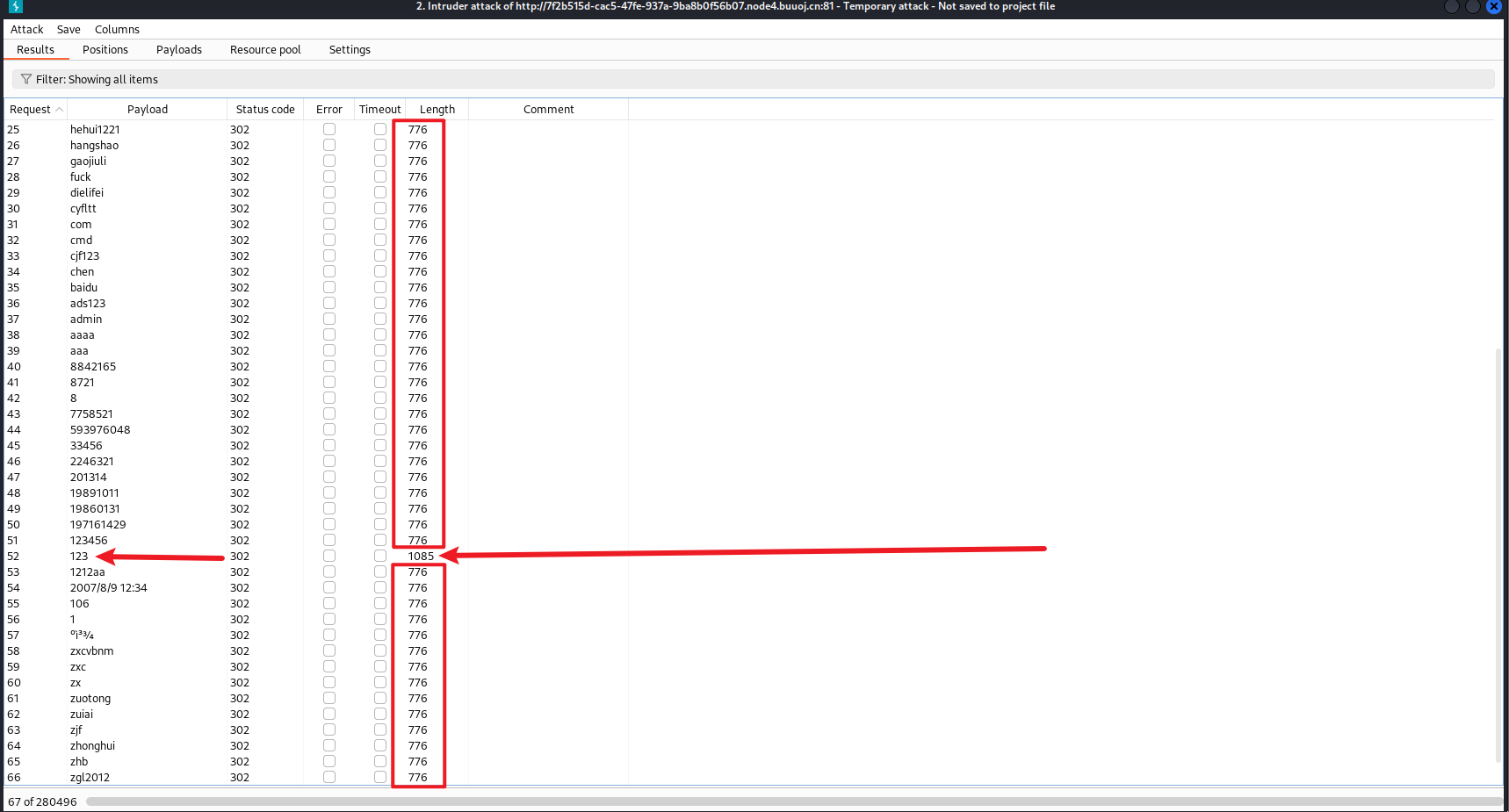

第一种解法:密码爆破-burpsuite-字典

不过话说回来,还是不应该投机取巧,咱们按照正常步骤走一遍

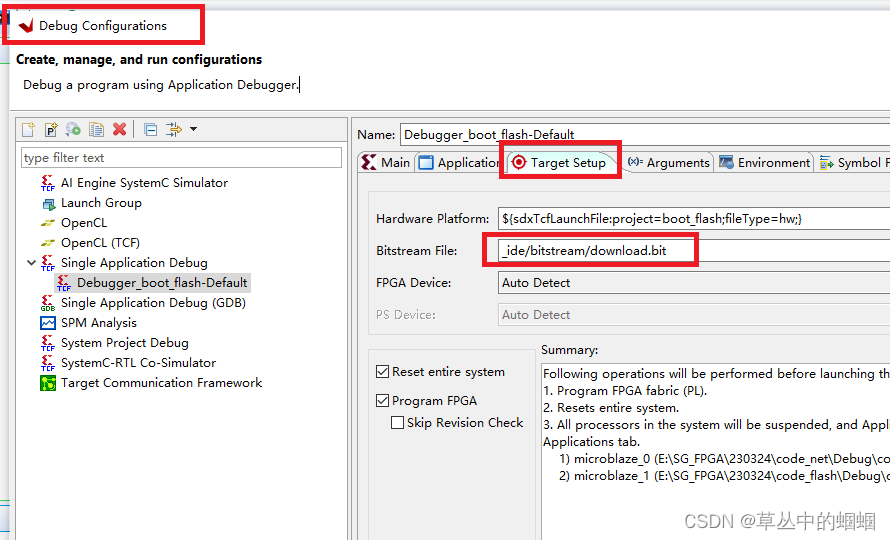

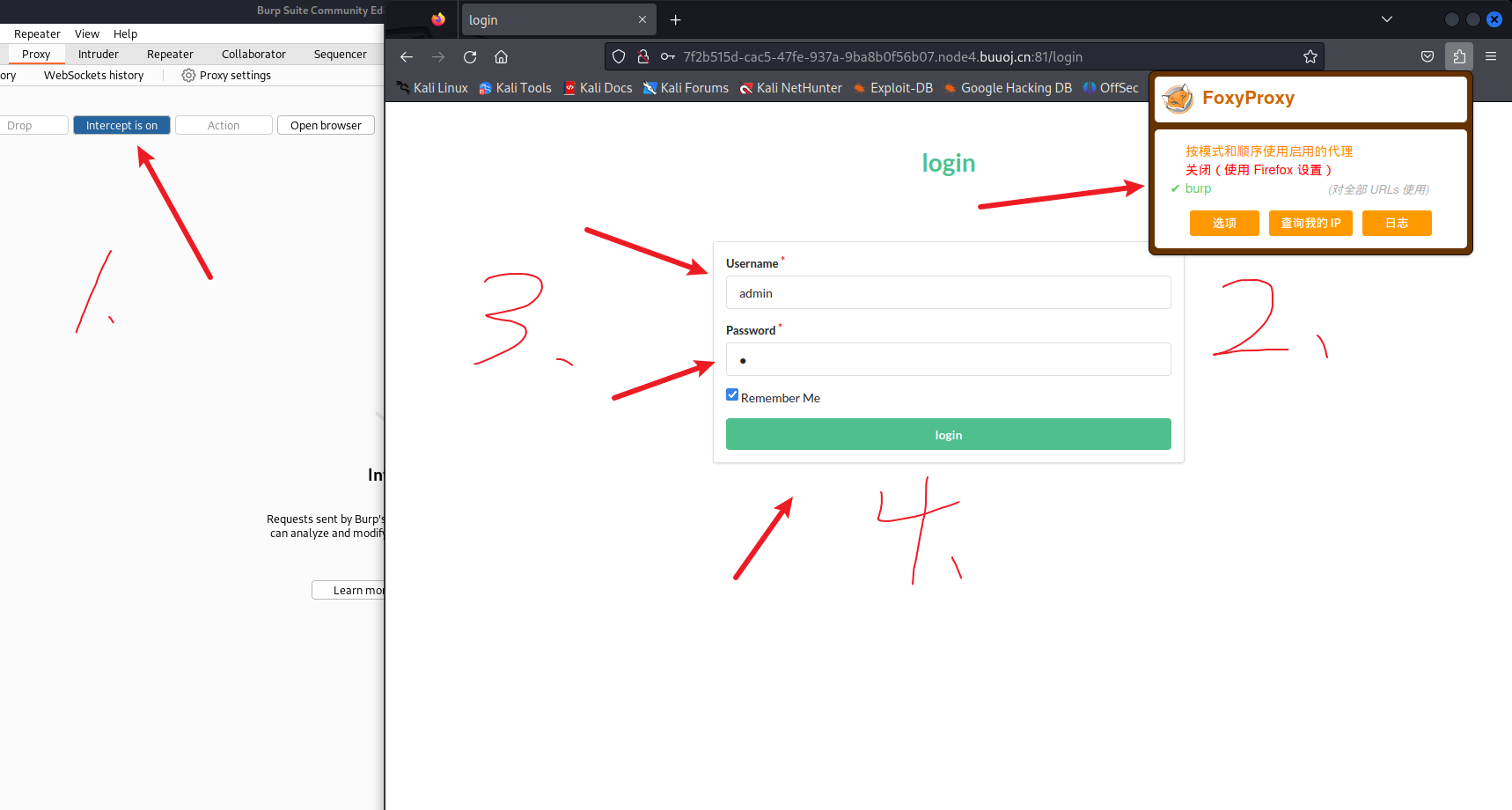

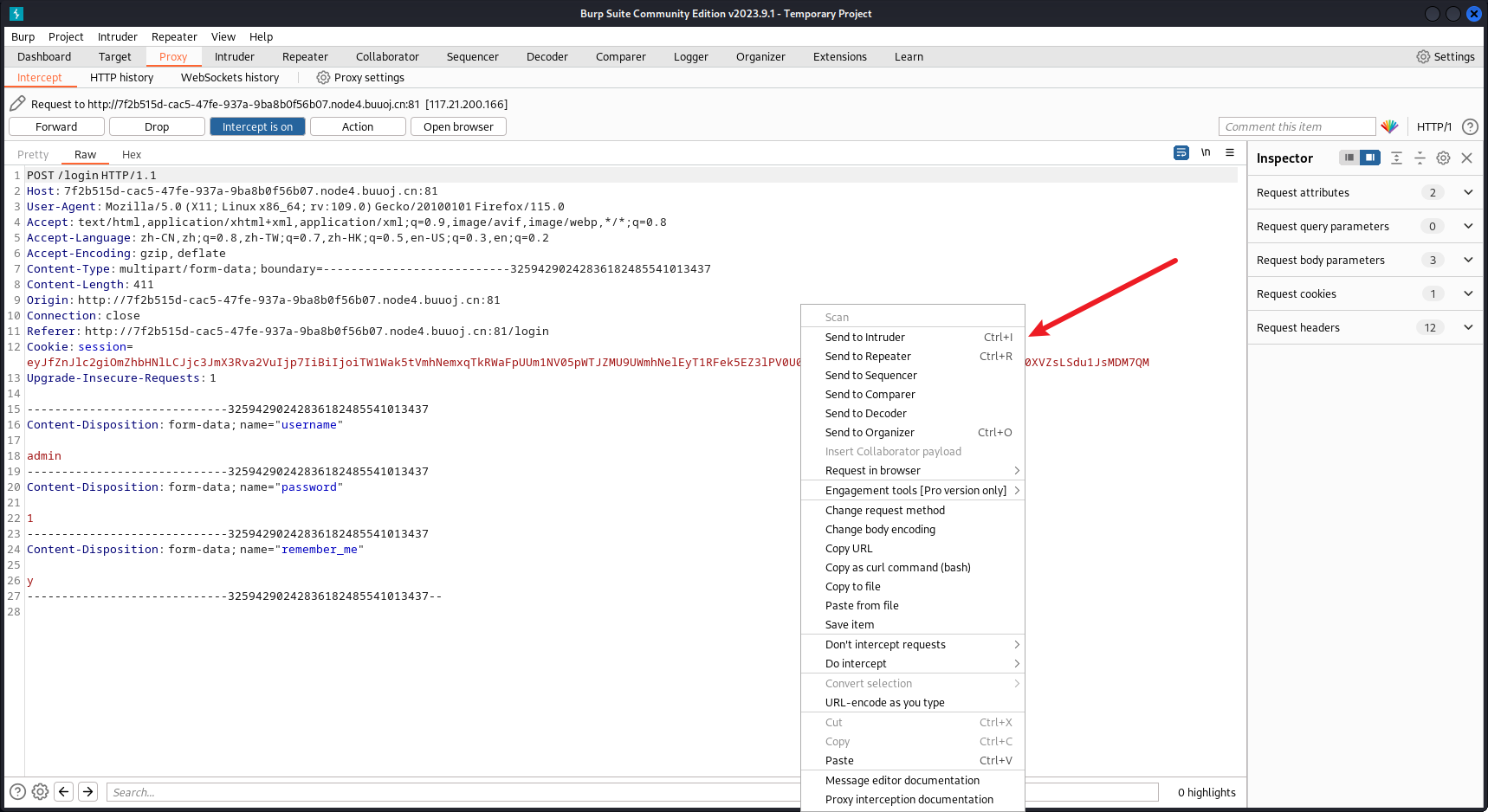

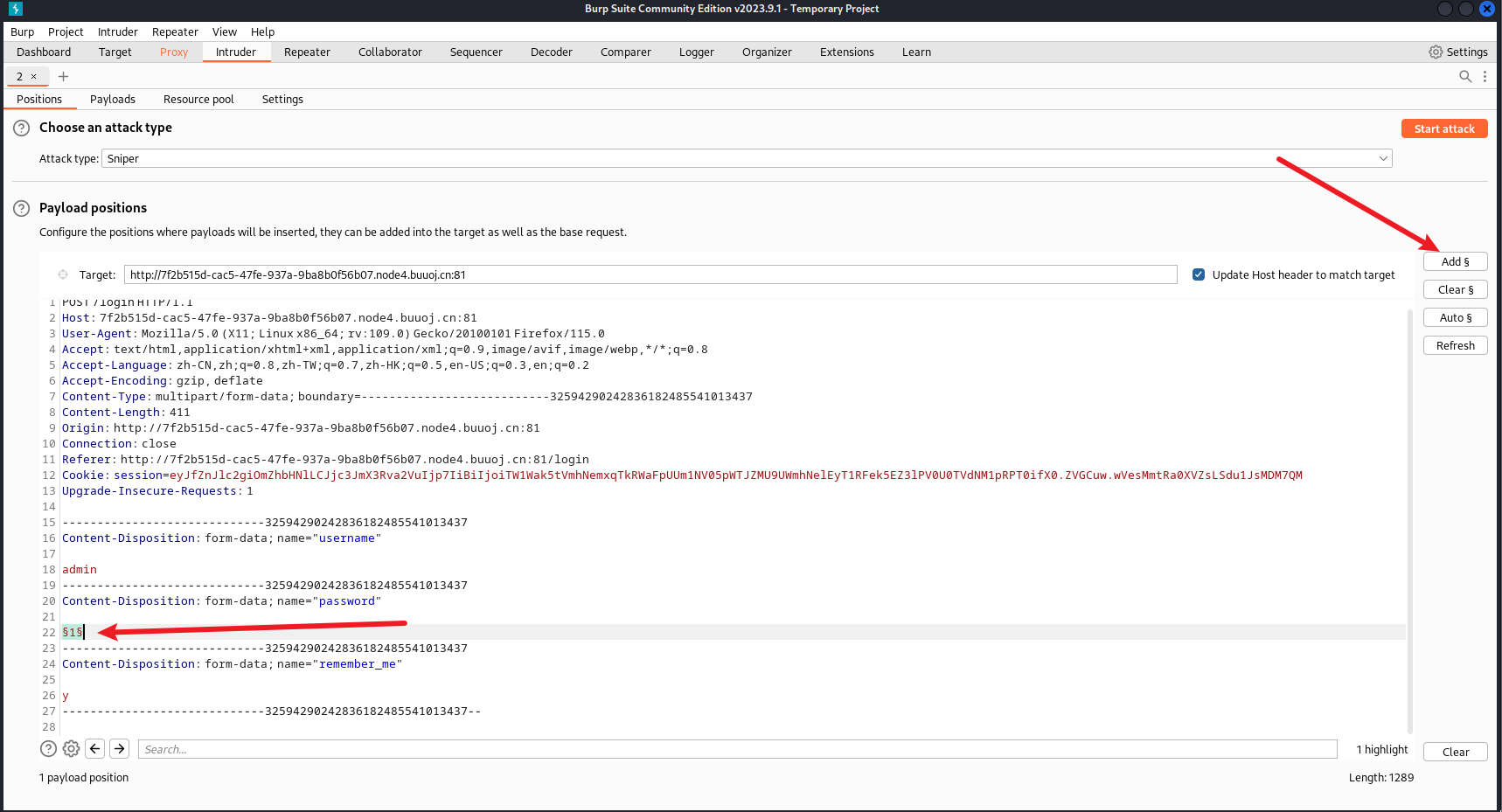

输入admin用户-密码任意比如说1-登录-并使用burp进行抓包

Intruder送去爆破

选择爆破对象

光标选中1,Add添加即可

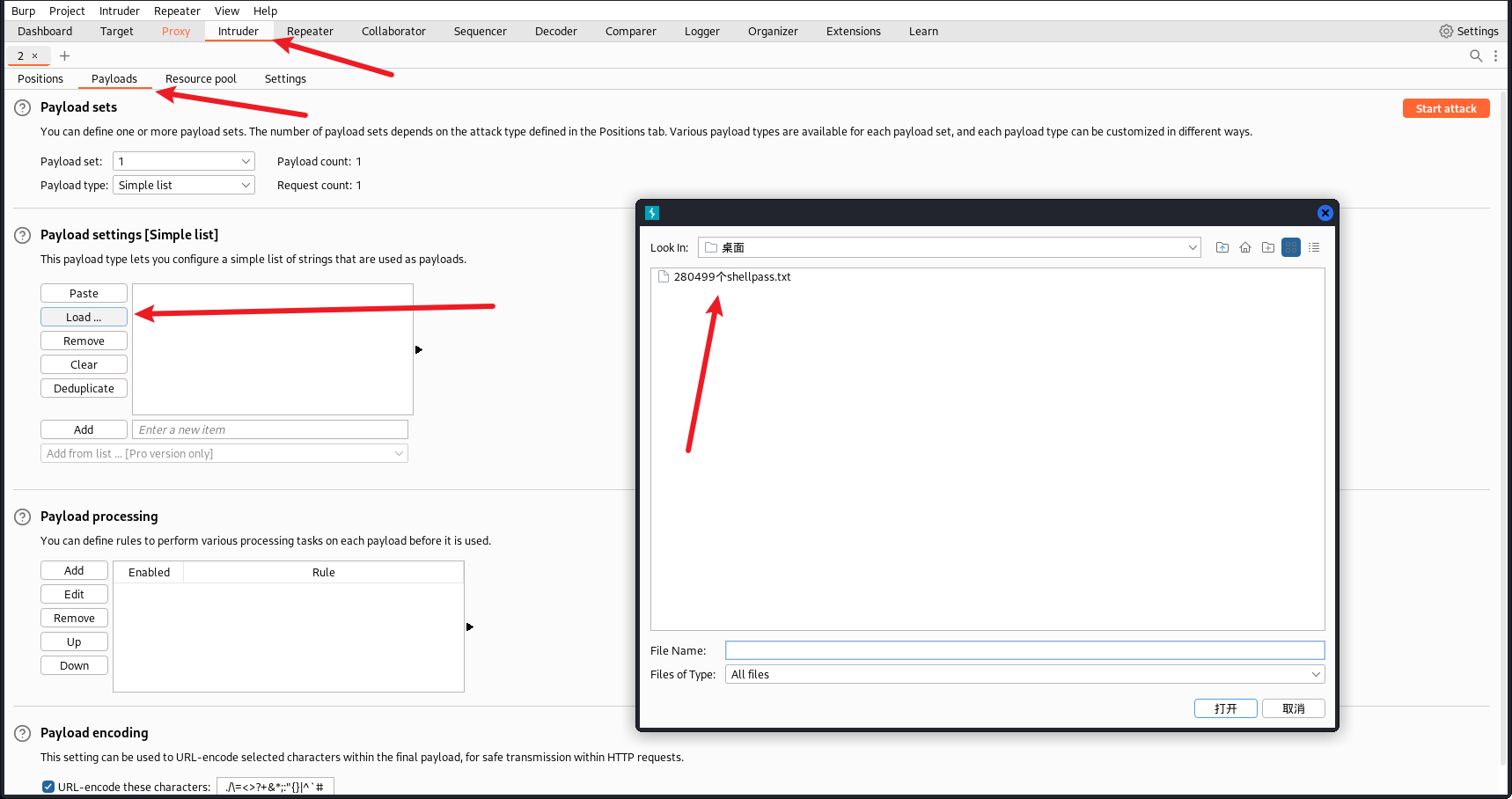

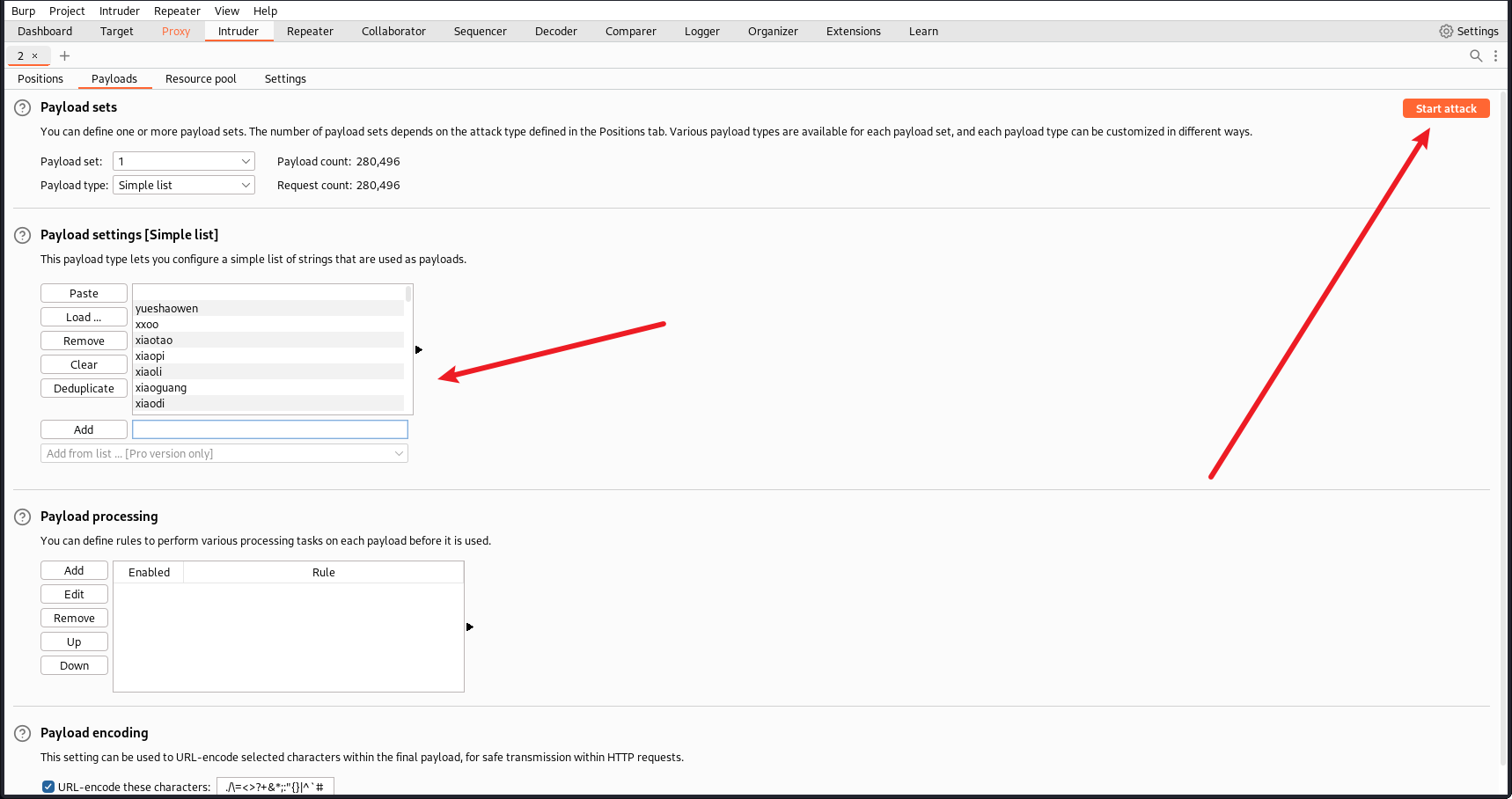

选择字典进行爆破

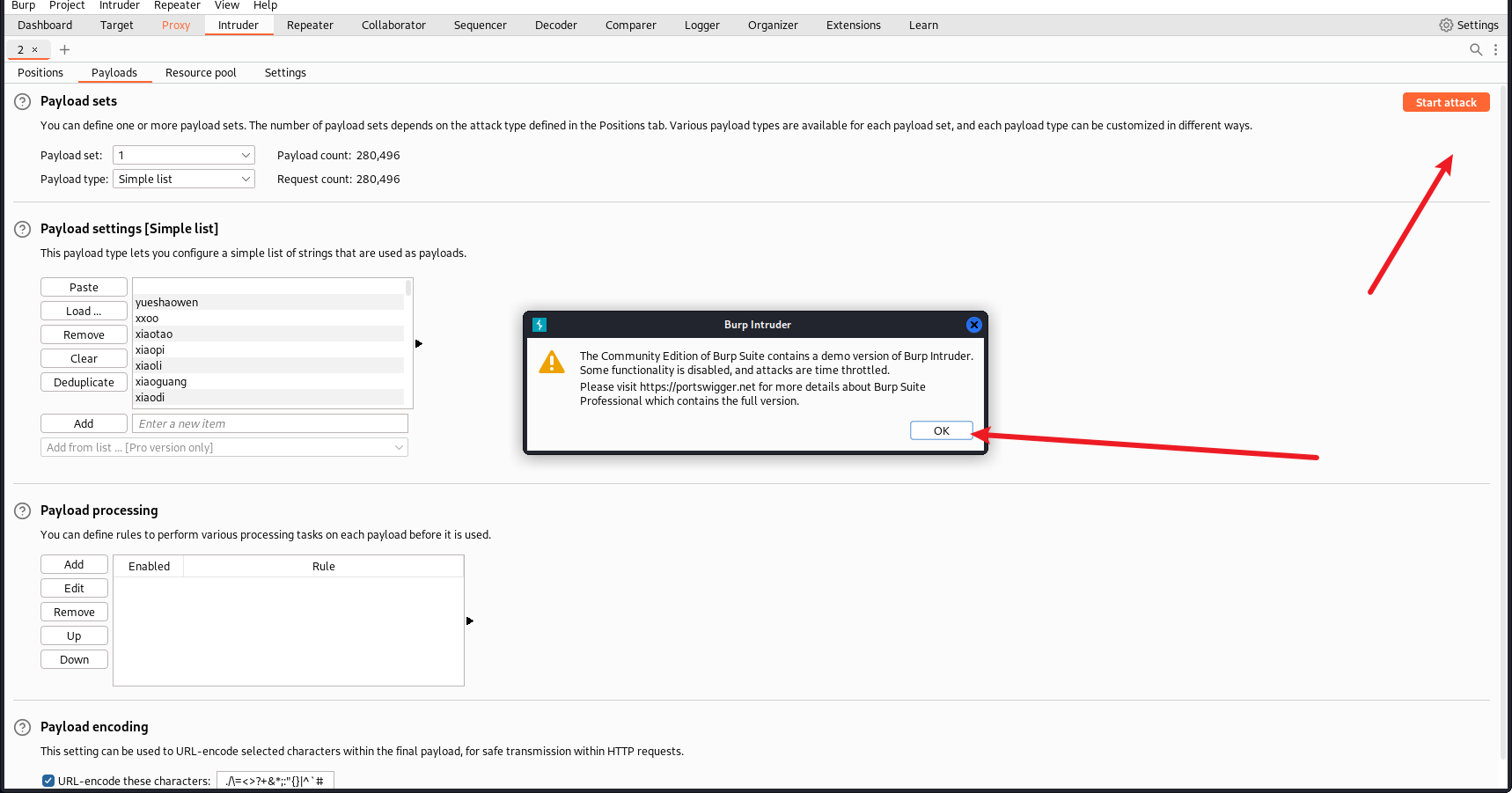

Start attack开始爆破

得到admin用户的密码

密码为123

登录admin用户

得到flag:flag{73e15dda-e724-402f-a8df-b80bb22a4060}

第二种解法:flask session 伪造

第三种解法:Unicode欺骗

第四种解法:条件竞争

这三种解法大家可以看这位师傅写的文章,非常详细https://blog.csdn.net/qq_46918279/article/details/121294915

![[量子计算与量子信息] 2.1 线性代数](https://img-blog.csdnimg.cn/img_convert/29c4f41b3e830e7484fef6be74d04ae0.png)