系统可靠性分析

- 概念

- 平均无故障时间

- MTTF = 1/失效率

- 平均故障修复时间

- MTTR=1/修复率

- 平均故障间隔时间

- MTBF=MTTF+MTTR

- 系统可用性

- MTTF/(MTTF+MTTR)*100%

- 平均无故障时间

- 计算

- 串联系统

- 一个设备不可靠,整个系统崩溃

- R=R1R2Rn

- 并联系统

- 所有设备不可靠,整个系统崩溃

- R=1-(1-R1)(1-R2)(1-Rn)

- 混合系统

- 划分串并联

- 串联系统

计算机安全(网络安全)

- 五大要素

- 保密性

- 确保信息不暴露给未授权的实体,包括最小授权原则

- 防暴露

- 信息加密

- 物理加密

- 完整性

- 保证数据传输过程中是准确无误的,接收和发送的数据相同

- 安全协议

- 校验码

- 密码校验

- 数字签名

- 公证

- 可用性

- 保证合法的用户能以合法的手段来访问数据

- 综合保障

- IP过滤

- 业务流控制

- 路由选择控制

- 审计跟踪

- 可控性

- 控制授权范围内的信息流向及行为方式,整个网络处于可控状态下

- 不可抵赖性

- 信息数据参与者不能否认自己发送的数据,参与者身份真实有效

- 保密性

- 安全威胁

- 重放攻击(ARP)

- 所截获的某次合法的通信数据拷贝,出于非法的目的而被重新发送

- 拒绝服务(DOS)

- 对信息或其他资源的合法访问被无条件阻止,例如:大负载攻击

- 窃听

- 窃取系统中的信息紫苑和敏感信息

- 业务流分析

- 统计分析对参数研究,发现有价值的信息和规律

- 信息泄露

- 信息泄露给某个非授权的实体

- 破坏信息的完整性

- 数据被非授权地进行增删、修改或破坏而受到损失

- 非授权访问

- 某一资源被某个非授权的人、或非授权方式使用

- 重放攻击(ARP)

加密和认证技术

保密性

- 明文

- 实际传输的真正数据

- 密文

- 经过加密之后的数据

- 加密

- 将明文转换为密文的过程

- 解密

- 将密文转换为明文的过程

- 加密算法

- 公开的

- 两大规则

- 代换:转换成完全不同的其他数据

- 置换:打乱明文顺序,进行重新置换

- 密钥

- 加密和解密过程中使用的密码,是隐藏的

对称加密技术

- 又称为共享密钥加密技术

- 对数据的加密和解密的密钥(密码)是相同的

- 属于不公开密钥加密算法

- 缺点

- 加密安全性不高

- 因为只有一个密钥

- 密钥分发困难

- 密钥还需要传输给接收方,也要考虑保密性等问题

- 加密安全性不高

- 优点

- 加密速度快,非常适合大数据的加密

- 常见的对称加密算法

- DES

- 替换+移位

- 56位密钥

- 64位数据块

- 速度快、密钥易产生

- 3DES(三重DES)

- 两个56位的密钥K1、K2

- 加密:K1加密>K2解密>K1加密

- 解密:K1解密>K2加密>K1解密

- AES

- 高级加密标准

- 区块加密标准

- 替代DES

- RC-5

- RSA加密算法

- IDEA算法

- RSA加密算法

- 64位数据块

- 比DES加密性好

- DES

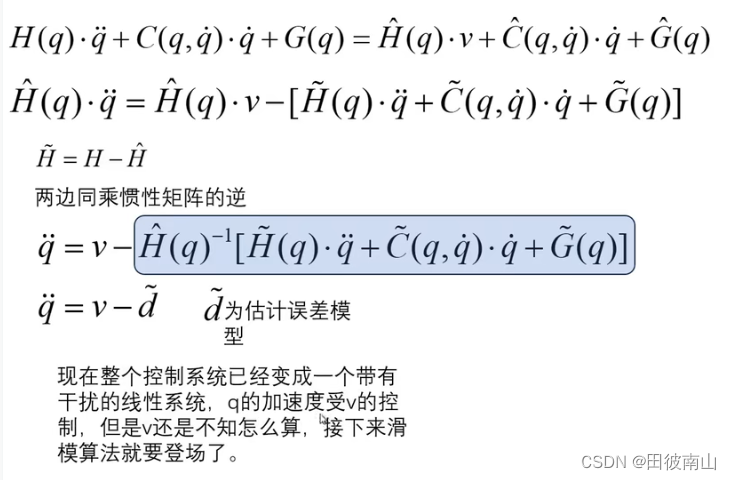

非对称加密技术

- 又称为公开密钥加密技术

- 各个用户分别有一对密钥(发送方和接收方一共4个密钥)

- 公钥

- 公开的

- 所有用户都知道

- 私钥

- 保密:只有自己知道,接收方也不知道

- 公钥

- 规则

- 使用公钥加密,只能对应的私钥能解密

- 使用私钥加密,同样只能对应的公钥可以解密

- 优点

- 数据保密性好

- 不用分发解密的密钥

- 缺点

- 加密速度慢

- 密钥多

- 计算量大

- 不适合加密大数据

- 常用的非对称加密算法

- RSA

- 512位(或1024位)密钥

- 计算量极大

- 难破解

- Elgamal

- 基础是Diffie-Hellnam密钥交换算法

- ECC

- 背包算法

- Rabin

- D-H

- RSA

数字信封原理

- 非对称加密算法加密密钥

- 数据内容使用对称加密算法加密

信息摘要-完整性

- 概念

- 一段数据的特征信息

- 数据发生改变,信息摘要也会发生改变

- 发送方:将数据和信息摘要一起传给接收方

- 接收方:接收方根据接收到的数据重新生成一个信息摘要

- 摘要相同:数据正确

- 摘要不同:数据不正确

- 信息摘要由哈希函数生成

- 特点

- 不论数据多长,都会产生固定长度的信息摘要

- 任何不同的输入数据,都会产生不同的信息摘要

- 单向性

- 只能由数据生成信息摘要

- 不能由信息摘要还原数据

- 发送方发送的数据和信息摘要都被篡改

- 接收方无法判断

- 解决方案:数字签名

- 算法

- MD5

- 产生128位的输出

- SHA

- 安全散列算法

- 产生160位的输出

- 安全性更高

- MD5

数字签名-不可抵赖性

- 信息摘要

- 保证数据传输过程的保密性和完整性

- ==无法保证发送者是否非法:==数据被第三方截获并篡改

- 特点

- 非对称加密体制

- 不可否认

- 报文鉴别

- 报文完整性

- 原理

- 使用发送方的私钥进行数字签名

- 公钥共享,任何接收方都可以拿来解密

- 私钥只属于发送方,唯一标识了数据是由谁发送的,这就是数字签名的原理

- 数字证书

- 发送方本身就是伪造的

- 后续的加密,数字签名没有意义

- 对发送方的公钥进行验证是十分重要的

- 发送方向CA申请数字证书

- 经过CA签名

- CA使用私钥加密

- 发送方发送数据时,接收方首先下载CA的公钥,验证数字证书的真伪

- CA颁发,保证真实性

- 格式

- 序列号

- 版本号

- 签名算法

- 发行者ID

- 发行者

- 主体ID

- 有效期

- 公钥

- 发送方本身就是伪造的

PKI公钥基础设施

- 概念

- 提供公钥加密和数字签名服务的系统或平台

- 管理密钥和证书

- 采用PKI框架管理密钥和证书可以建立一个安全的网络环境

- 组成

- X.509格式的证书

- CA操作协议

- CA管理协议

- CA政策制定

- 基础技术

- 加密

- 数字签名

- 数据完整性机制

- 数字信封

- 双重数字签名

- 功能

- 公钥密码证书管理

- 黑名单的发布和管理

- 密钥的备份和恢复

- 自动更新密钥

- 自动管理历史密钥

- 支持交叉认证