信息安全编码标准:使用SAST实施安全编码实践

当开发团队使用信息安全编码标准来开发软件时,通常希望更少的安全Bug和更好的代码质量,从而给用户带来健壮性更好的产品。在本篇文章中,我们将介绍信息安全编码标准的基础知识、最佳实践、如何以及何时使用它们。

NO.1 信息安全编码的工作原理

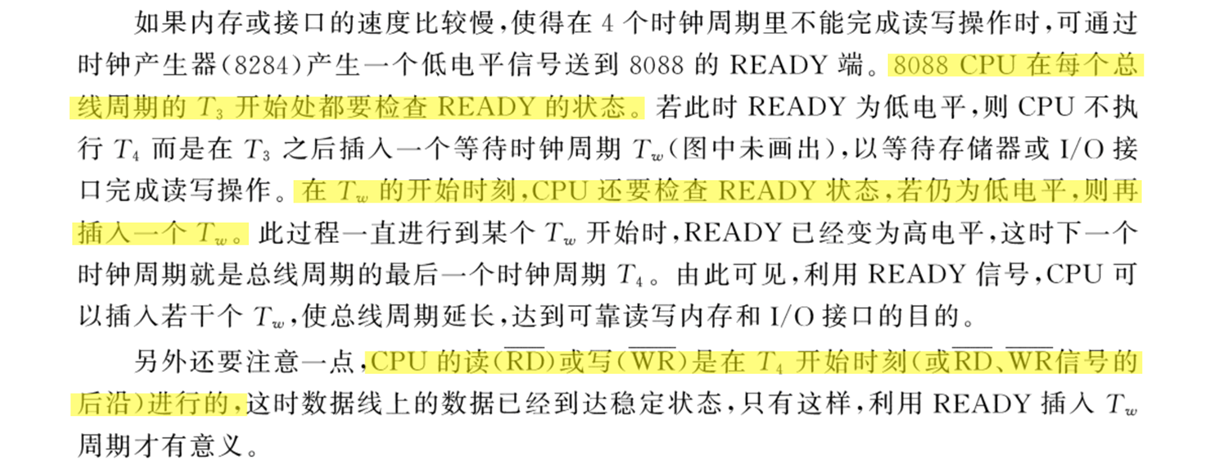

信息安全编码是指开发人员在源代码中应用一套编码标准或信息安全编码指南,来防止和缓解导致网络攻击的常见漏洞。在代码中实现信息安全编码实践是防止恶意分子利用软件的第一道防线,它消除了攻击者经常以恶意软件为目标的攻击手段。当组织遵守信息安全编码最佳实践时,他们可以减少维护软件的成本,开发人员可以花更多的时间进行创新,而不是把时间花在bug修复上。

组织必须将信息安全编码实践正式化,为开发人员应该如何编写代码建立一套最低限度的软件安全标准,组织可以使用自动静态分析或静态应用程序安全测试(SAST)工具来实施和验证这些标准。这些工具通过使用规则和检查器从而分析源代码中的语法违规、未定义的变量、代码质量、编码和安全违规以及编程错误。

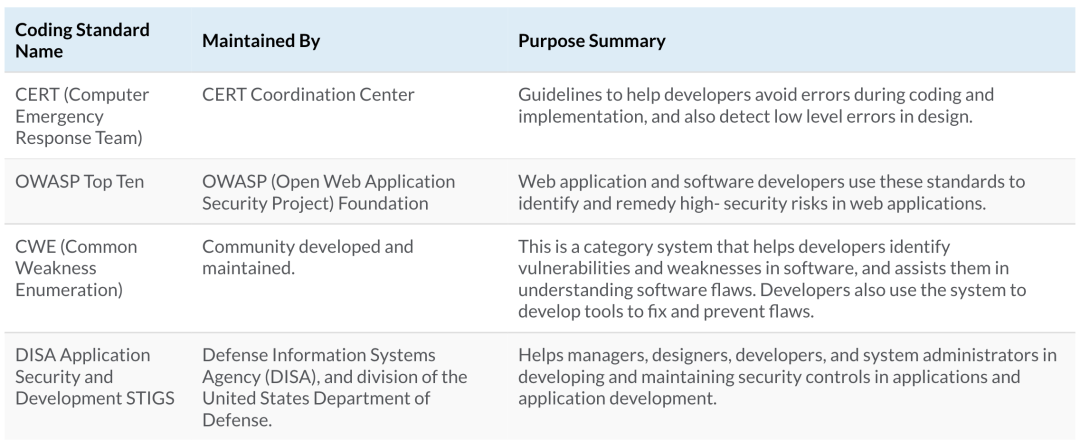

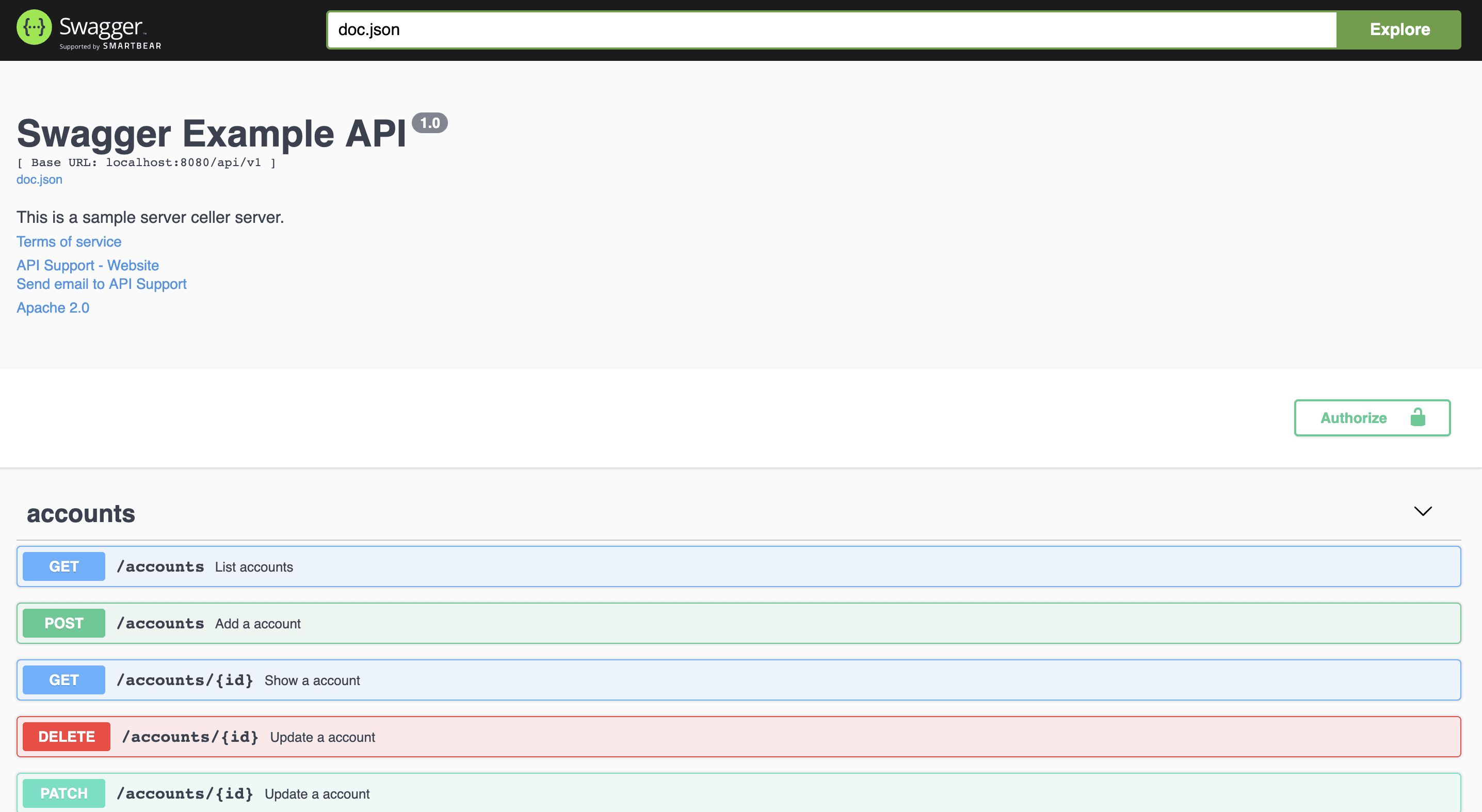

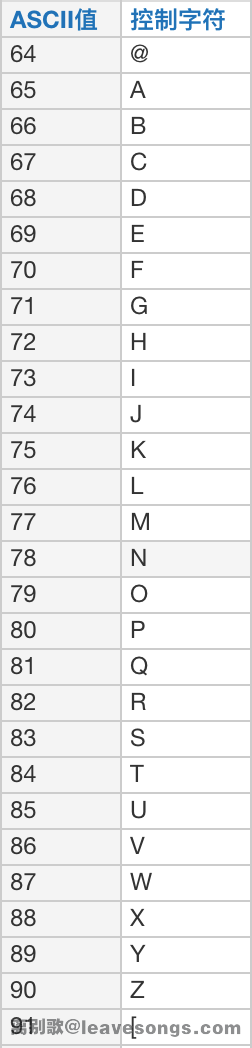

Parasoft静态分析工具在规则和检查器中采用信息安全编码标准,如CERT、OWASP Top 10、CWE和DISA应用安全和开发STIGS,如图1所示。

NO.2 糟糕的编码实践会导致安全问题

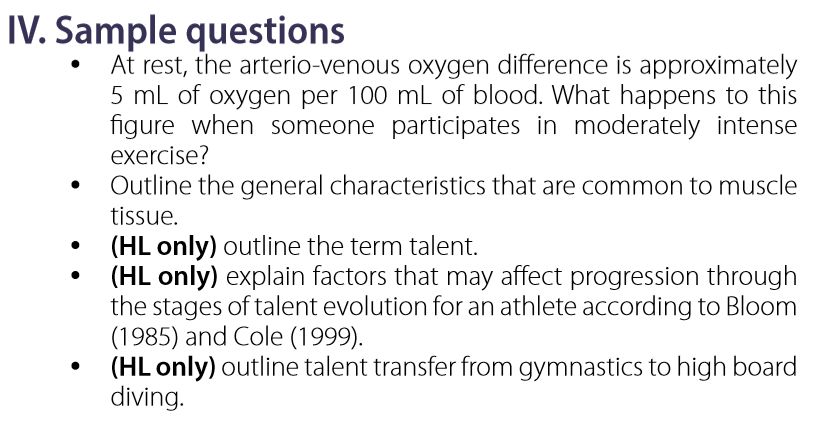

开发人员需要意识到他们在创建和暴露软件漏洞时的编码和重构活动的后果。以下是开发人员不遵循和使用安全编码实践时可能出现的一些常见问题。我们应遵循缓解和补救这些安全问题的最佳做法。

SQL注入

当攻击者不安全地向SQL查询注入输入时,就会发生这种情况,很多时候是通过基本字符串。SQL注入对于应用程序来说是一个非常危险的安全风险,因为它相对容易被误用,并可能导致开发人员修改、清除或窃取整个数据库。攻击者还可以使用该应用程序在驻留数据库的操作系统上运行危险的命令,从而进入您的网络。

身份验证和会话管理损坏

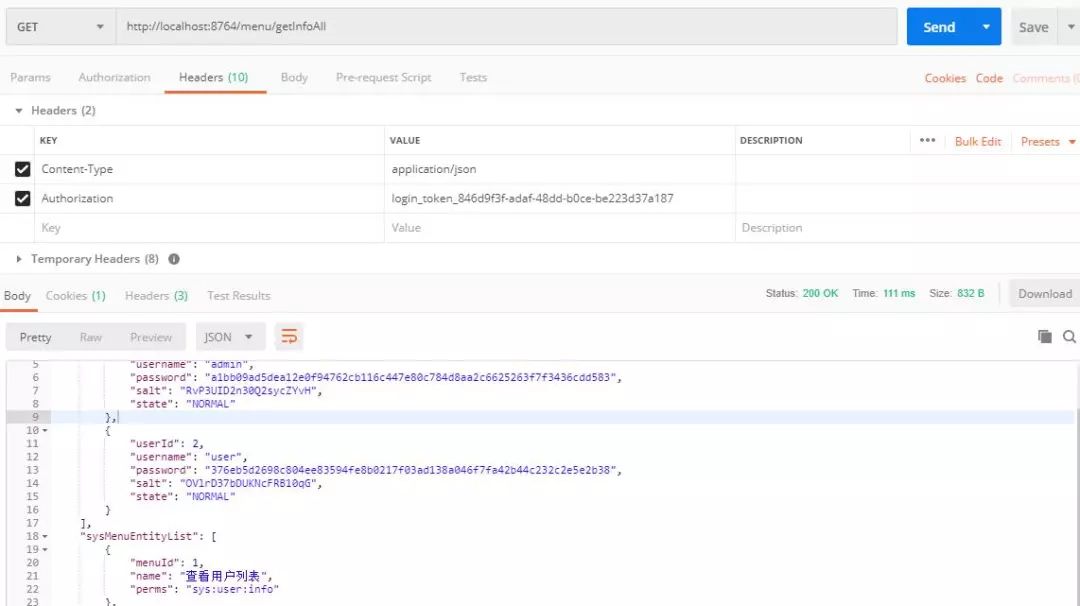

开发人员经常会不正确地进行与会话管理和身份验证相关的应用程序任务。这使得攻击者可以破坏密钥、密码和会话令牌,并允许恶意行为者利用用户身份为自己的利益服务。

访问控制失效

系统通常不会正确地强制执行允许通过身份验证的用户做什么。恶意行为者可以利用这些缺陷获得对功能和数据的访问权,例如,访问用户帐户和文件,修改数据,或更改访问权限。

跨站点脚本编写(XSS)

当应用程序允许可疑数据进入新网页而没有适当的身份验证时,就会发生这种情况。XSS使黑客能够在目标浏览器中实现脚本。这些脚本可以破坏网站,或将用户发送到恶意网站,并征用用户会话。

NO.3 最佳信息安全代码实践

由于软件开发不佳而导致网络攻击的增加使得开发人员必须遵守安全的编码实践。当他们这样做时,它提高了生产力,并有助于加快软件交付,因为需要解决的安全问题更少了。这增加了构建被通过的可能性。当一个构建被通过时,就意味着所有关键的和高严重性的问题都已经解决了,并且没有给组织带来重大的风险。例如,组织可以定义阈值(根据严重程度)和/或确定不可协商的特定问题,以及是否确定会中断构建,直到问题得到解决。

确保构建将被通过的一种方法是,将静态分析作为自动化测试的一部分,强制执行安全编码实践和遵从性验证。

NO.4 静态应用程序安全测试(SAST)如何帮助开发人员改进他们的编码实践

软件开发人员使用SAST(静态应用程序安全测试)执行自动测试来分析源代码,而不执行或运行代码。其目标是识别可能暴露软件漏洞的编码违规和弱点。SAST被认为是一种“白盒”测试方法,因为它可以访问记录设计、框架以及系统和/或应用程序如何实现的源代码。

SAST使用源代码中记录的细节,以及它的代码结构,以确保遵守安全的编码标准和指导方针。SAST使用规则和检查器来执行和验证遵从性,以及查明开发人员编码实践中的编码违规。开发团队可以在开发过程开始时使用不同的安全编码标准和指南,如CERT安全编码标准和CWE,以确保软件满足一定的质量和安全需求。

Parasoft SAST工具利用AI/ML进行增量扫描,它只分析作为提交中有更改的代码。这可以更有效地使用SAST,并为开发者提供扫描的历史视图。在CI/CD过程中的SAST集成是在集成期间和最终交付之前创建高质量、可靠、安全代码的重要组成部分。它满足持续软件质量的概念,其中软件能够保证测试被自动化到开发活动中,以确保软件的快速部署和交付。

![推荐系统遇上深度学习(一四一)-[快手]移动端实时短视频推荐](https://img-blog.csdnimg.cn/img_convert/f1d424e1af351c0de5b4981c5d9d9c28.jpeg)