数据来源

一、中间人攻击原理

1. 利用的ARP协议的漏洞

2. ARP协议原理:

1)发送ARP广播请求目标MAC地址

2)目标主机发送ARP单播应答,响应MAC地址

3. ARP攻击原理

攻击人通过发送虚假的ARP应答实现ARP缓存投毒!而受害人没有办法进行身份(真伪)验证

二、开始实验

前提:安装Kali

Get Kali | Kali Linux

Kali汉化设置教程

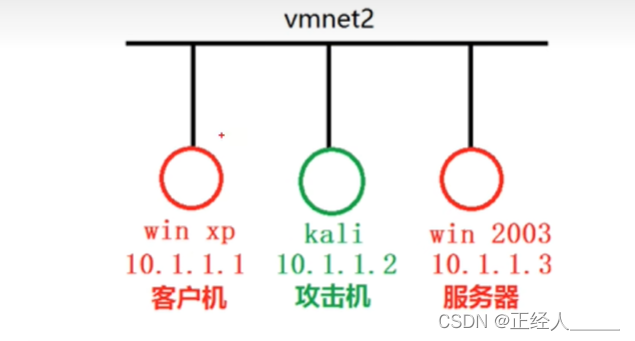

实验拓补图

实验流程:

1、开启虚拟机并配置IP

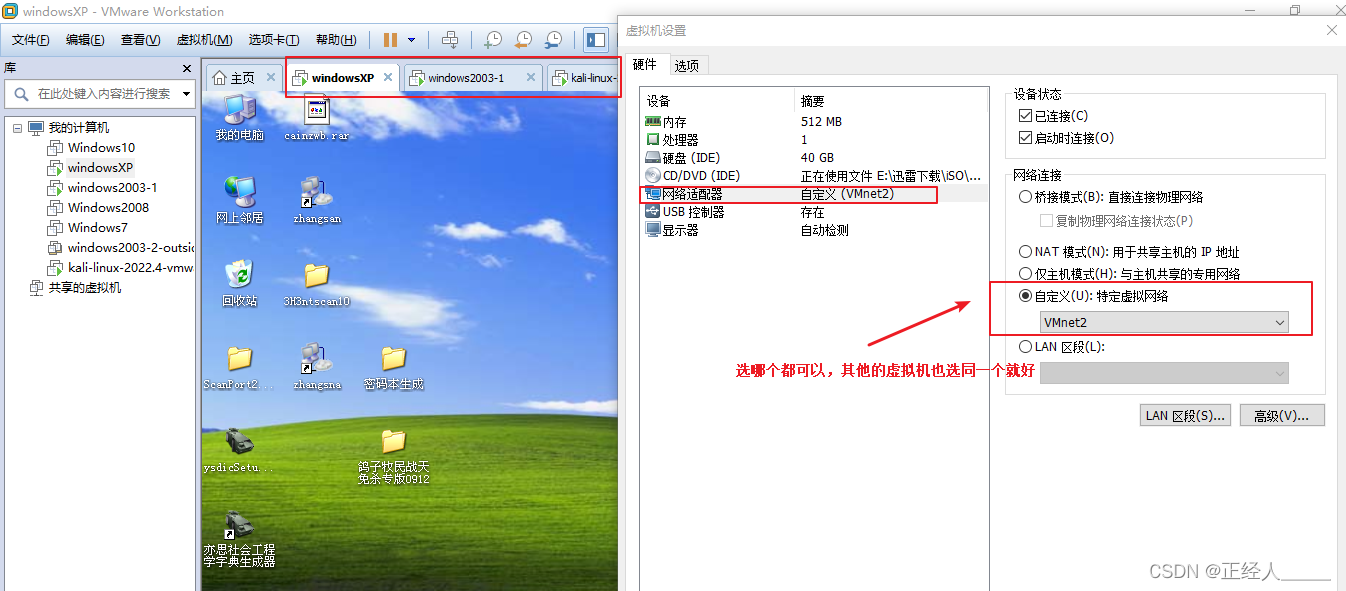

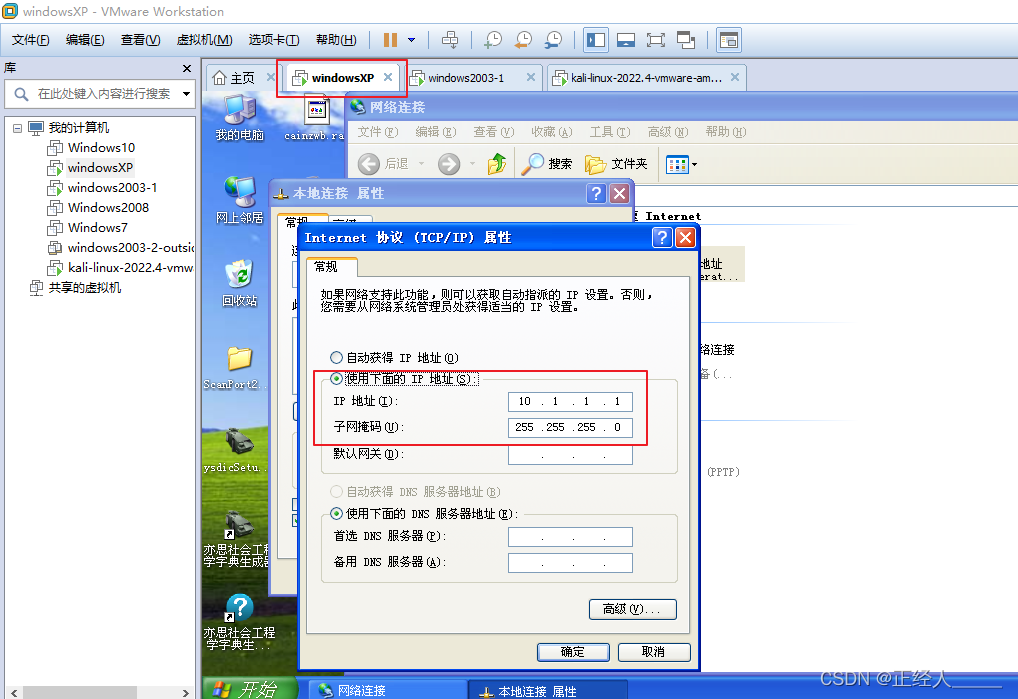

我这里开了一台Kali、一台windowsXP、一台windows2003,并都把虚拟网络桥接到vm2网络内(除了Kali,其他虚拟机开启啥都行,最后让他们处于同一局域网就好)

给虚拟机配IP就按上面的括补图来配置

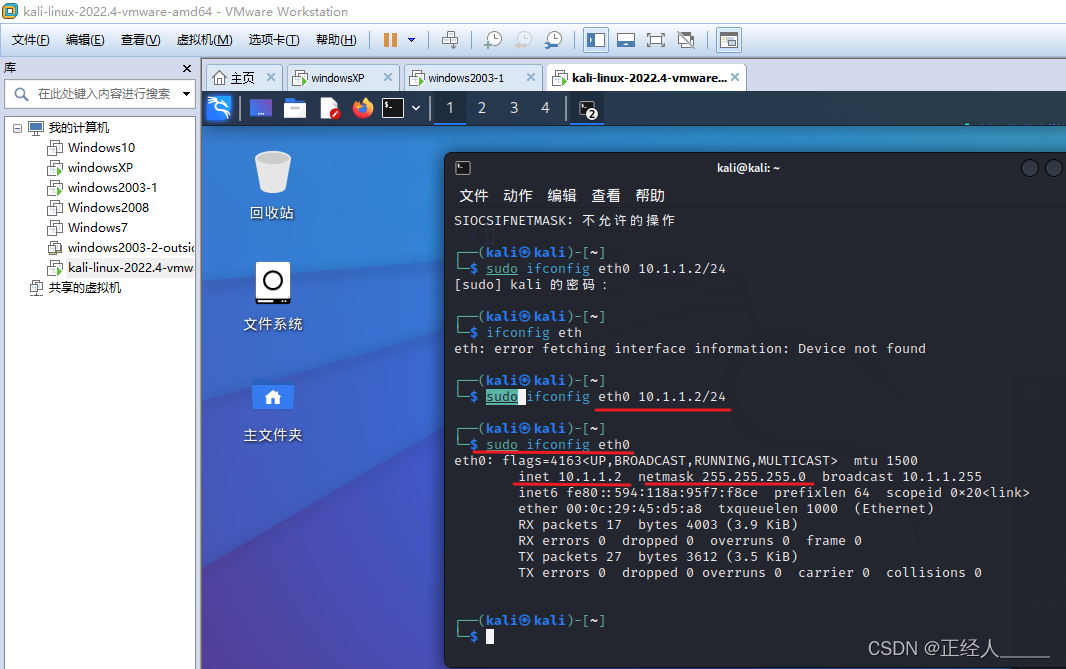

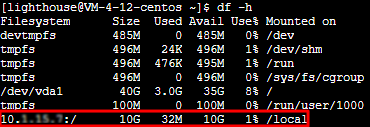

给kali系统配置IP

命令:

ifconfig eth0 10.1.1.2/24 # eth0的“0”是网卡命令,“0”表示第一块网卡,“/24”是表示子网掩码转换成二进制就是24个1,8位为一组= 11111111,11111111,11111111,转换成十进制:255,255,255,写成子网掩码的形式:255.255.255.0。如果没有权限,在命令前面加:sudo 空格

ifconfig eth0 # 查看IP有没有配置成功

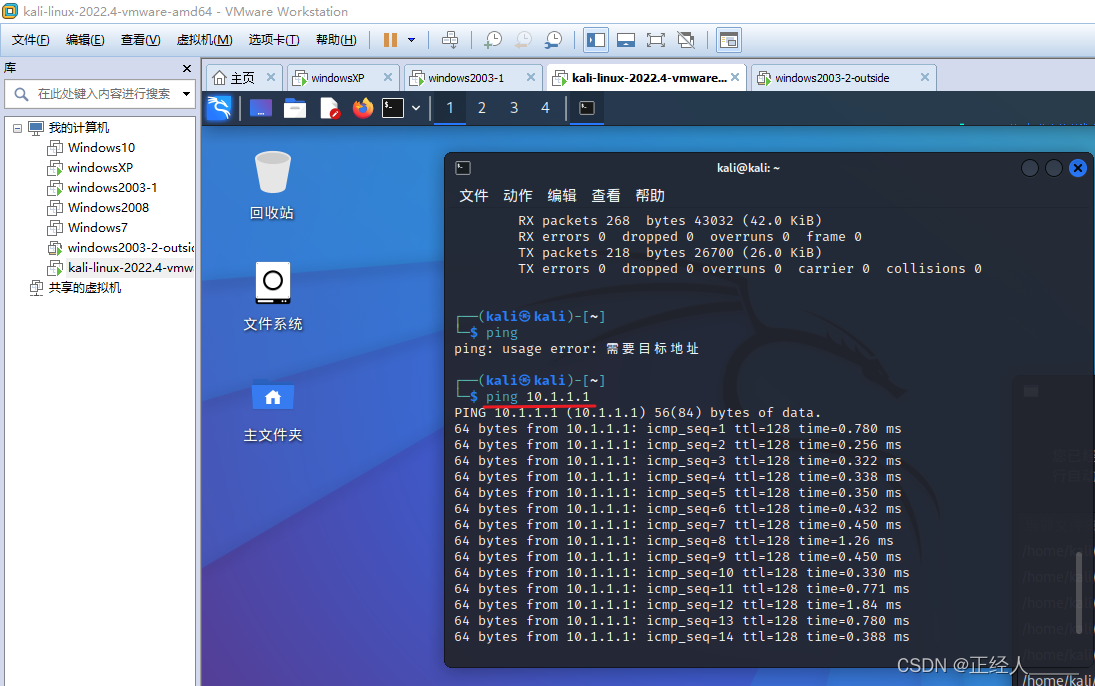

然后可以ping一下其他两台PC

ping 目标ip # ctrl + c 停止ping

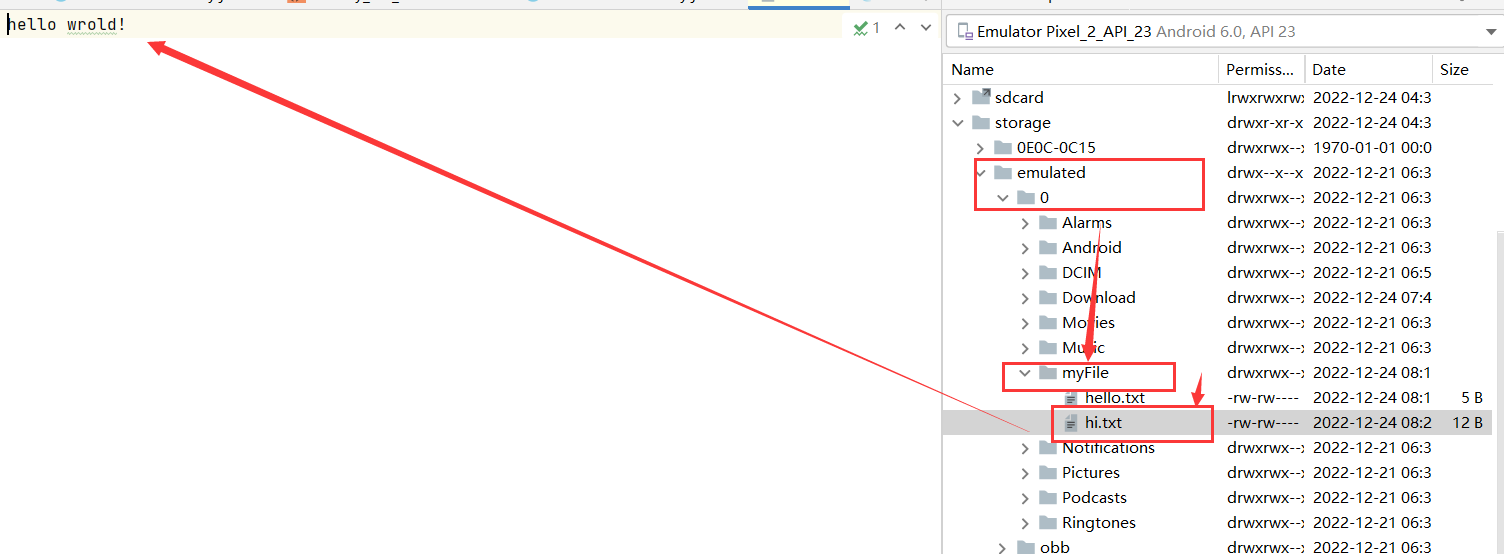

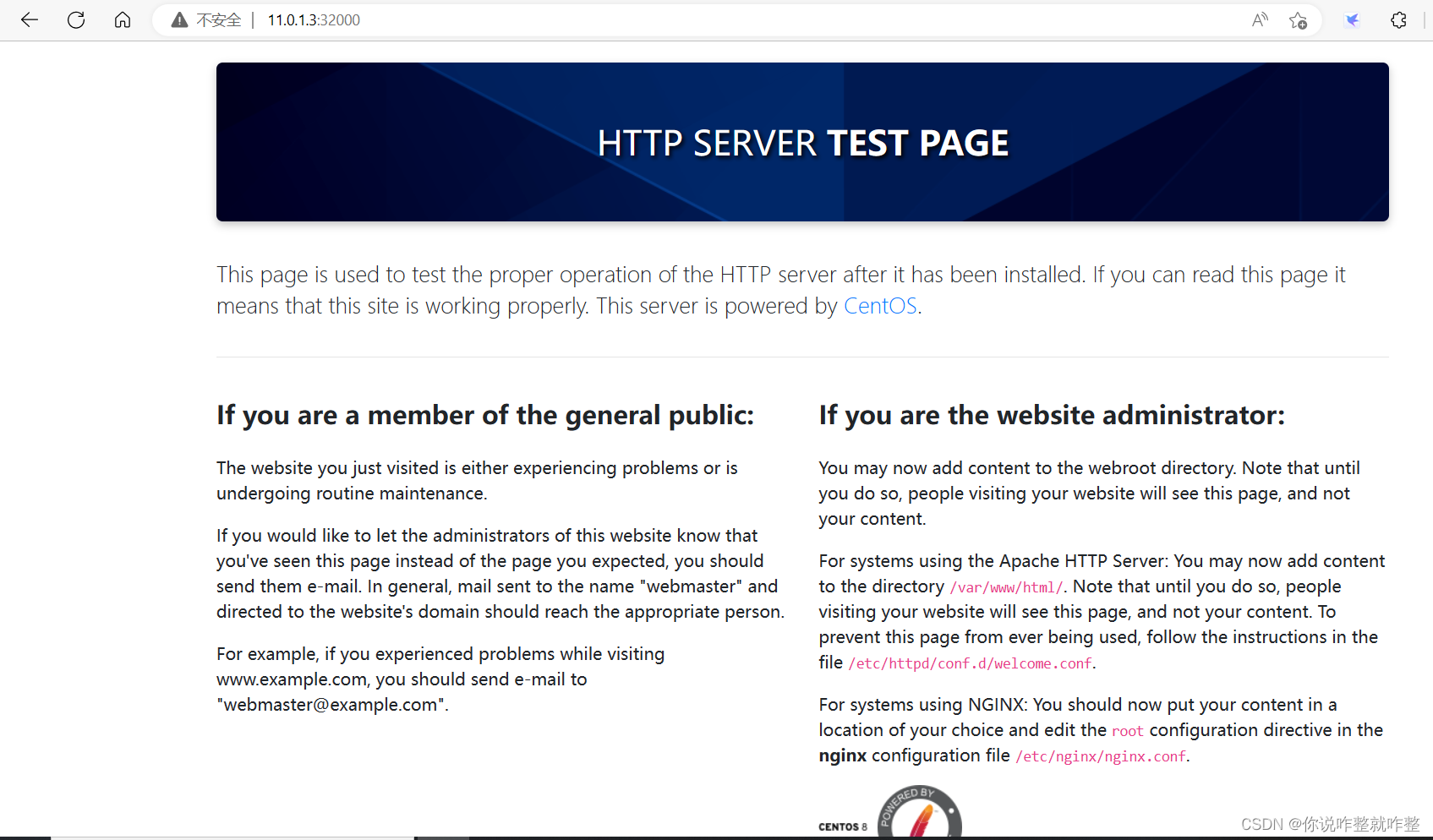

2、在win2003中搭建WEB服务器及FTP服务器

IIS之WEB服务器

FTP服务器

发布一个简单的网站,最好是可以输入账号密码的(没有的话,网站不发布也行),然后FTP服务器用默认的就好,取消匿名登录,让其他PC登录需要设置账号密码。

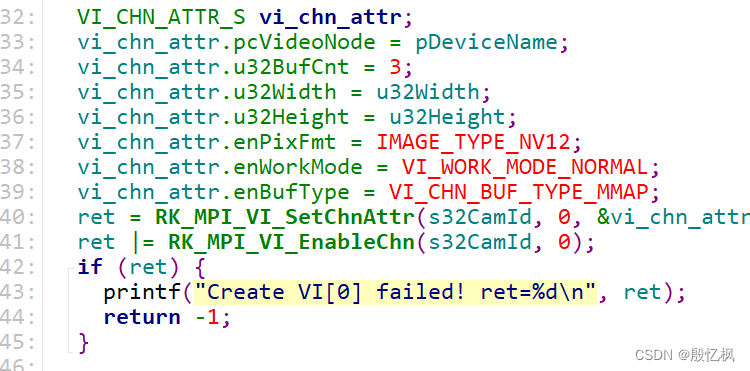

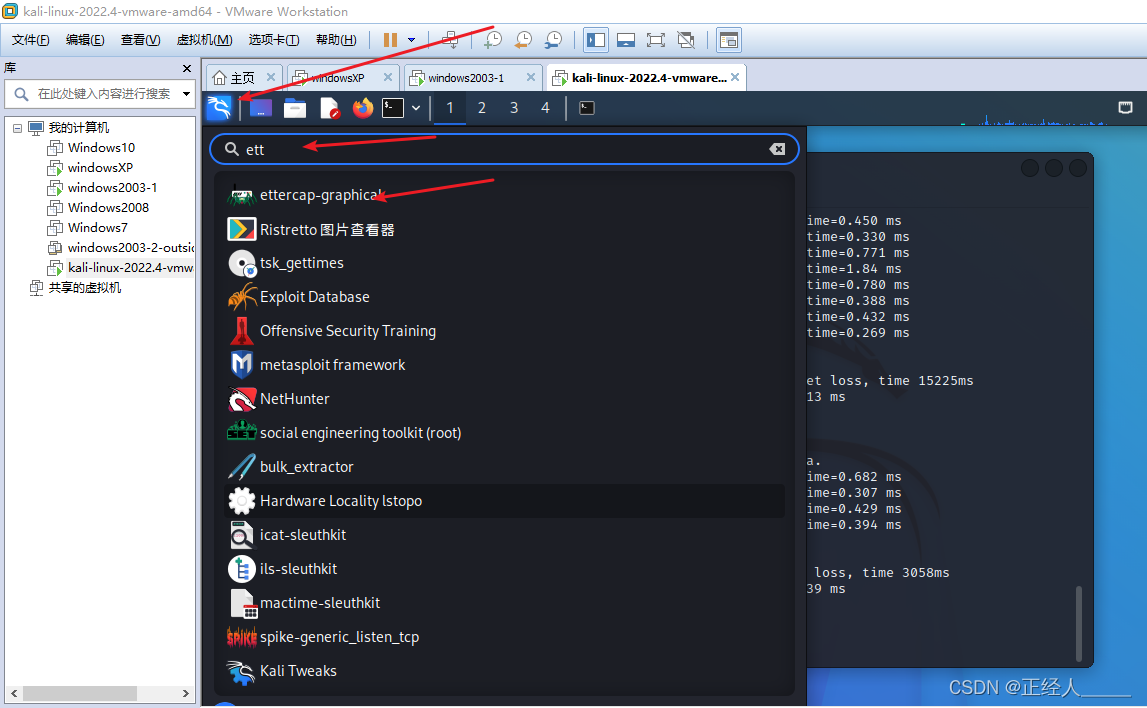

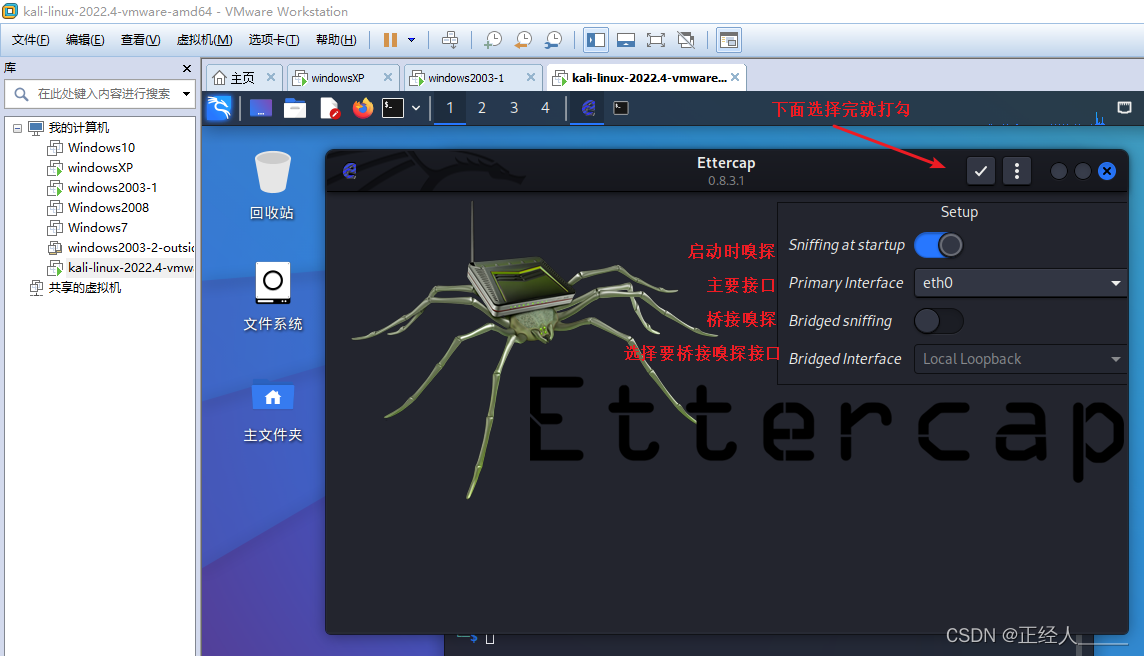

3、开始ARP投毒,使用kali系统自带的软件Ettercap,这个软件可以用来做很多操作,这里就用来做ARP投毒

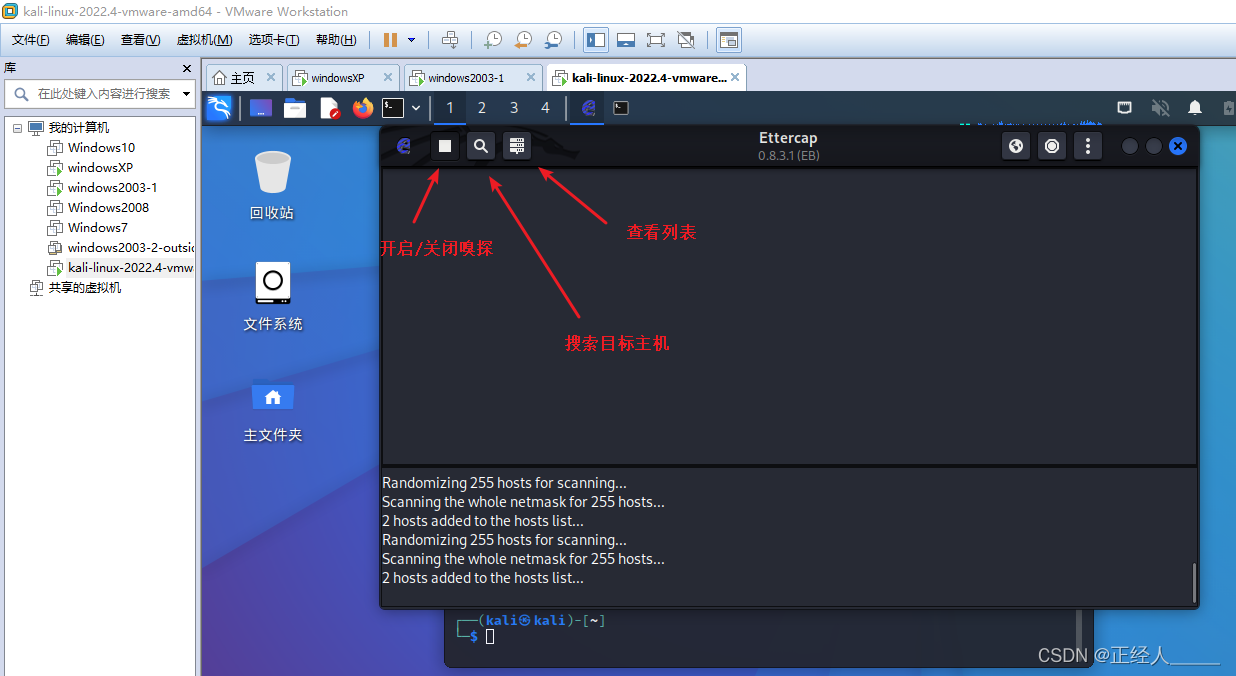

4、搜索主机(跟kali系统同一网段的主机)

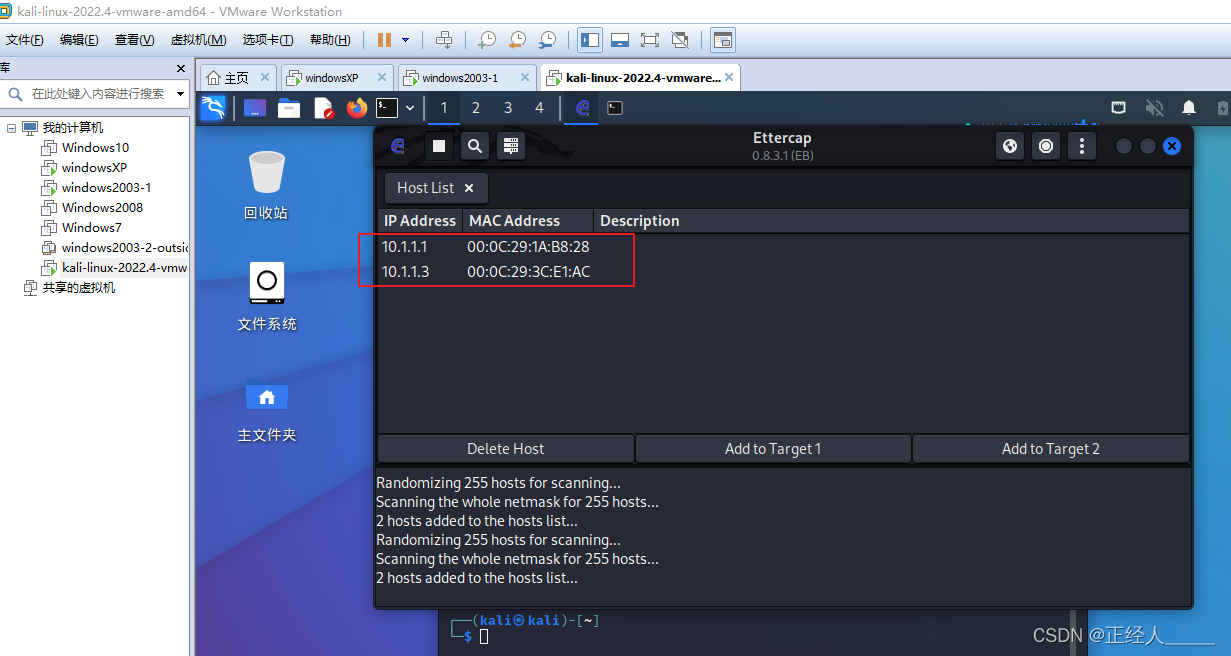

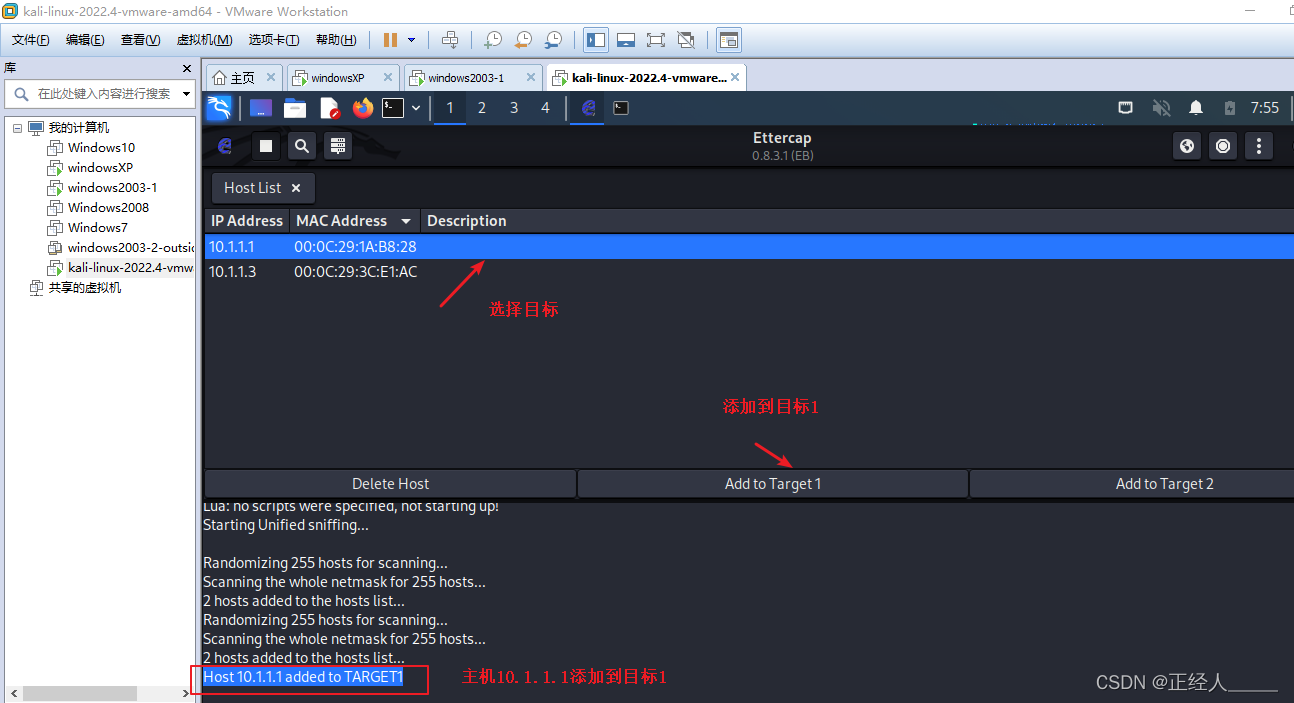

5、添加攻击目标

把另一台主机按照上面的方法添加到目标2

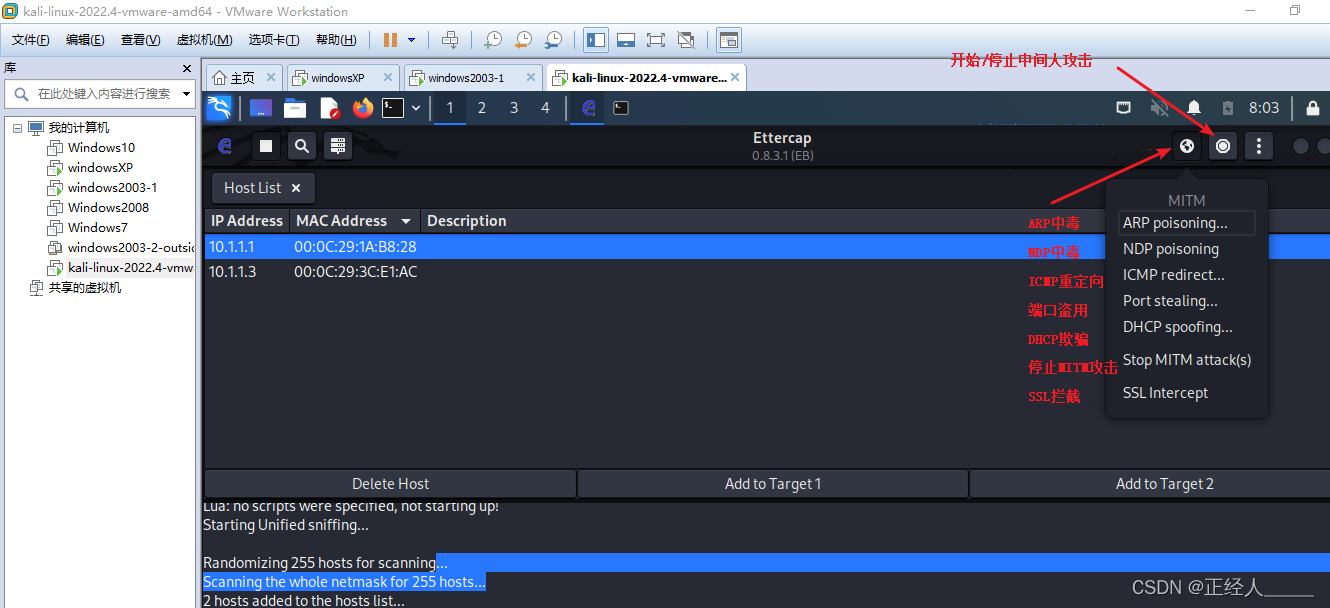

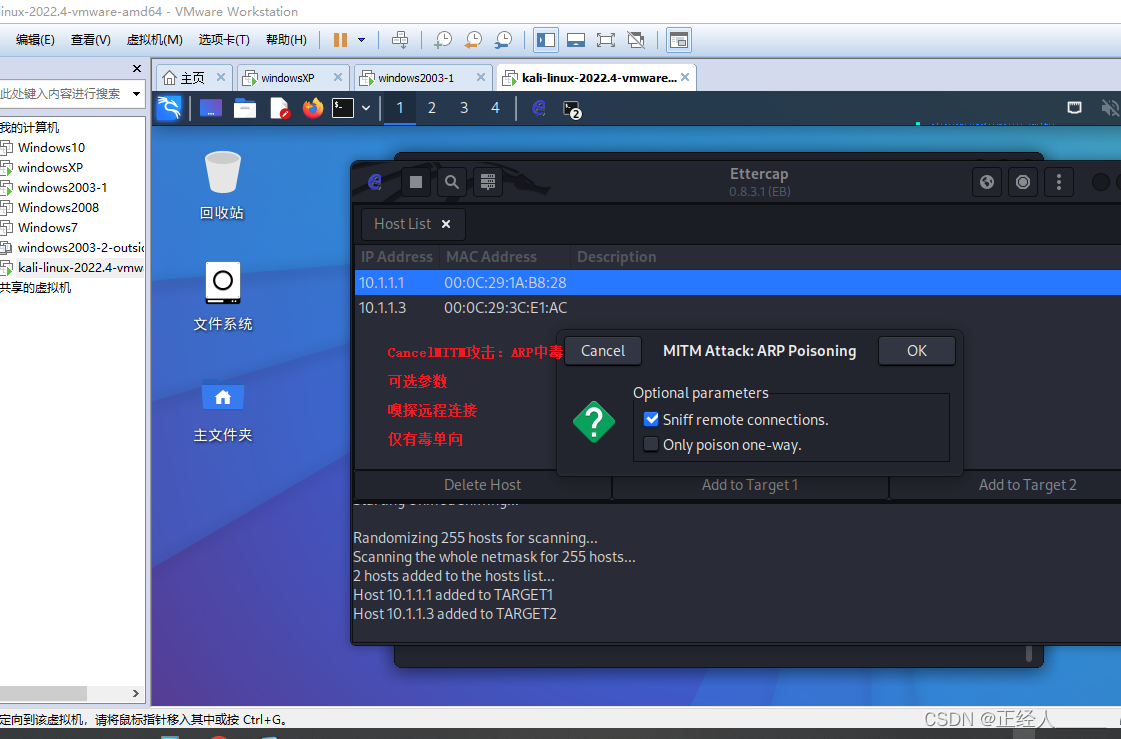

6、选择攻击方式(这里是做arp测试,选arp投毒就好)

选择-嗅探远程连接,获取他俩远程连接用到的密码

7、使用winXP这台主机连接win2003主机的FTP共享服务

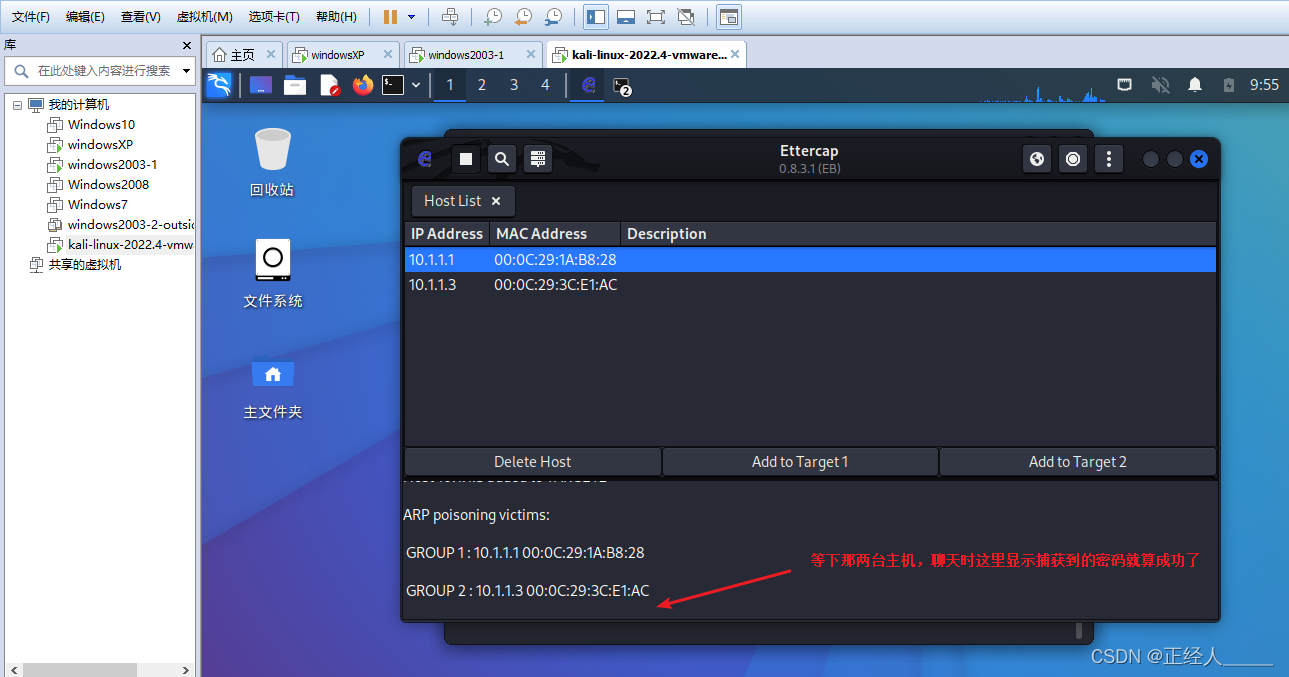

这时kali就捕获到XP连接2003主机的FTP服务器用的密码了(我之前把2003主机的FTP服务器的连接账户设置为:a与1)

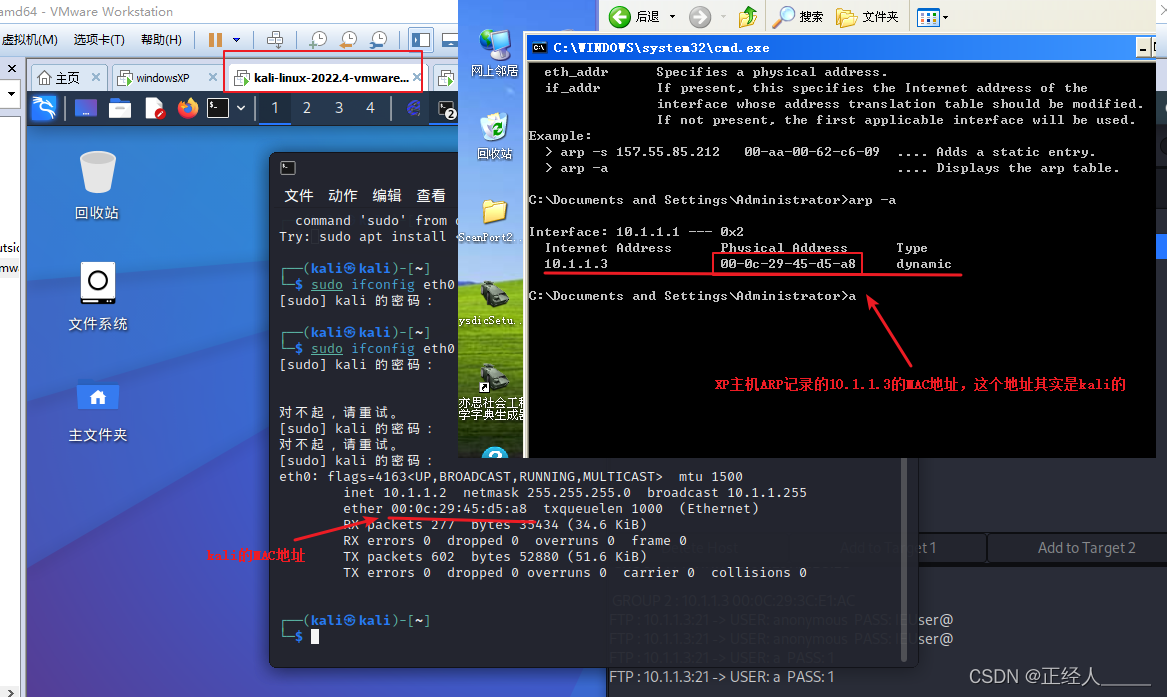

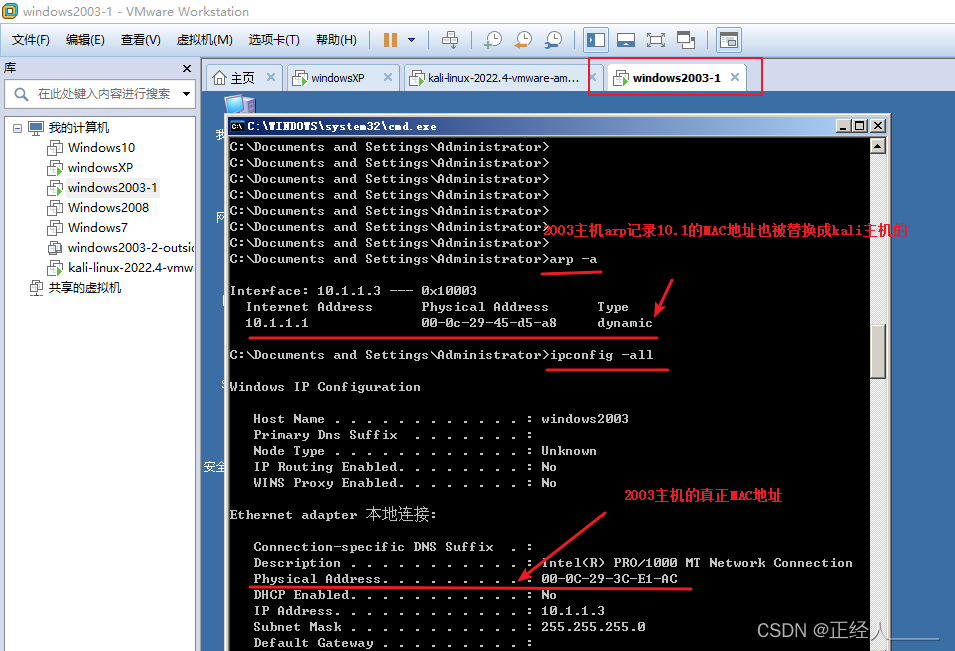

8、原理很简单,就是把被攻击的主机的ARP缓存表内的目标MAC地址替换成kali这台主机自己的,这样他们之间的通信都会先发给kali这台主机,再由kali转发给他真正的目标主机

可以去被攻击主机查看arp缓存表验证一下,命令:arp -a

攻击WEB服务器的就不测试了,我也没有合适的静态网页部署,攻击内网的 WEB服务器是可以获取到网站登录时使用的账号密码,不过仅限于HTTP协议的网页,HTTPS协议的网页是加密过的,获取到的账号密码也是加密过的。

注意:

ARP协议是一个内网协议,工作在内网,跑不出当前局域网,会被路由器隔离,所以ARP攻击也是攻击内网的。

![[编程语言][C++][Qt]单独添加UI文件](https://img-blog.csdnimg.cn/acac9d73e7674108b28e571db11d049f.png#pic_center)