任务实施:

E114-经典赛题-操作系统服务端口扫描渗透测试

任务环境说明:

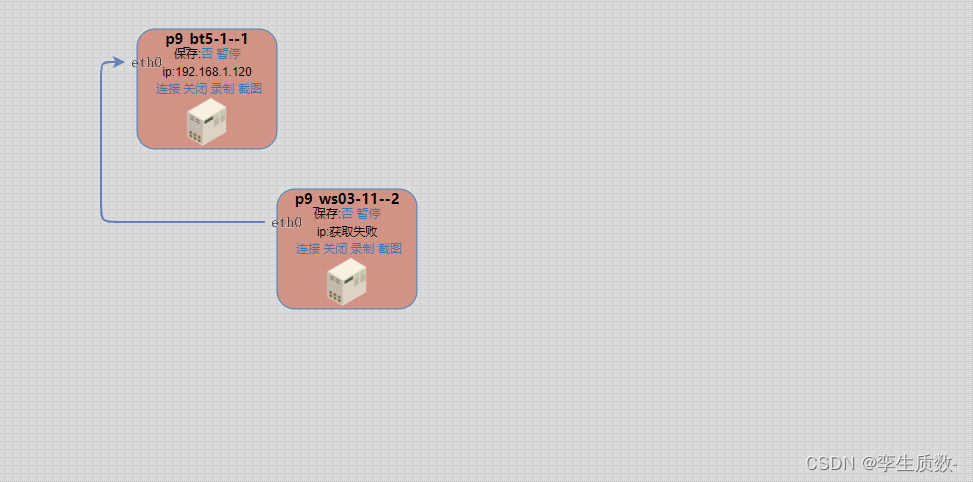

服务器场景:p9_bt5-1(用户名:root;密码:toor)

服务器场景操作系统:Back Track five 192.168.1.120

服务器场景:p9_ws03-11(用户名:administrator;密码:123456)

服务器场景操作系统:Microsoft Windows2003 Server 192.168.1.145

=========================================================================

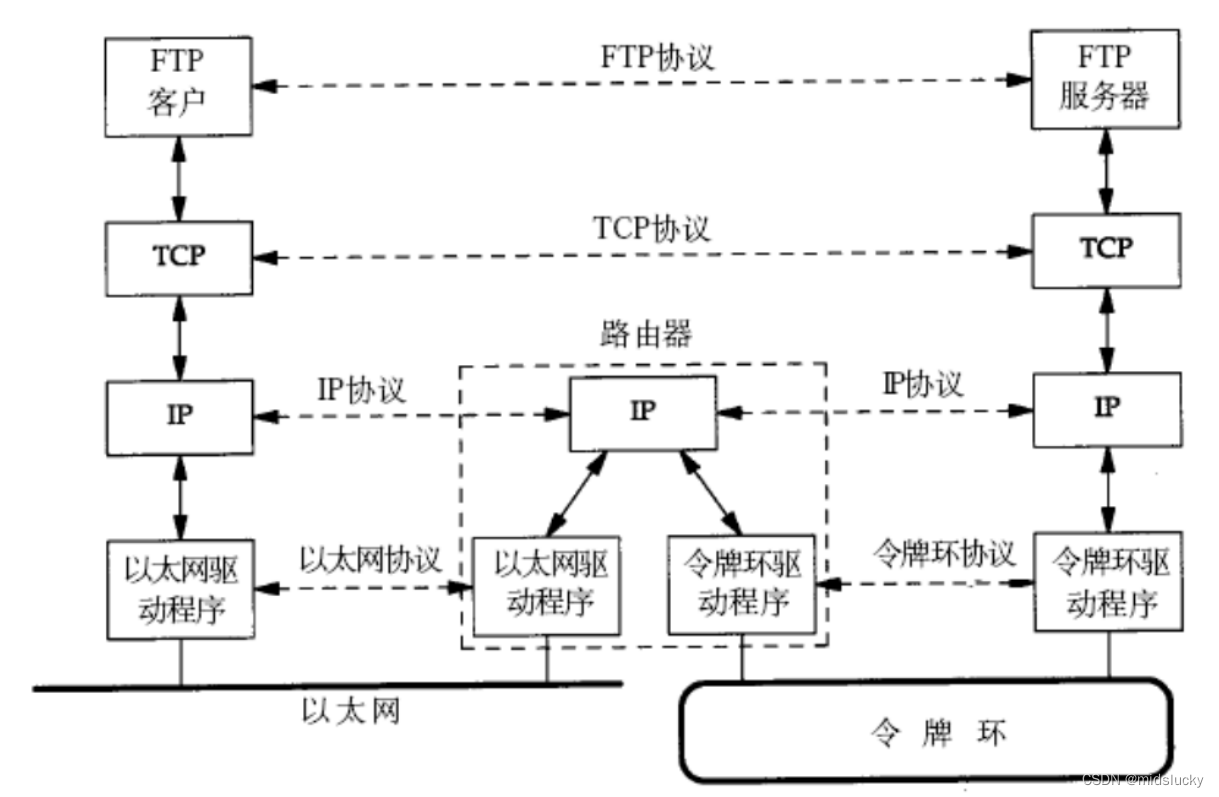

网络拓扑

=========================================================================

实战复现

---------------------------------------------------------------------------------------------------------------------------------

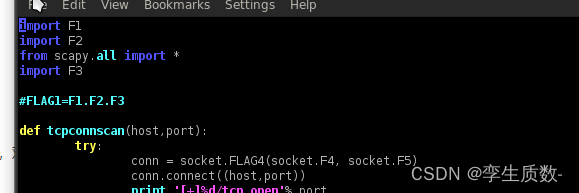

进入PC2虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG1字符串,将该字符串作为FLAG值(形式:FLAG1字符串)提交;

使用命令vim /root/tcpportscan.py编辑python脚本

vim /root/tcpportscan.py

修改前:

修改后:

FLAG1:【 socket.time.optparse 】

---------------------------------------------------------------------------------------------------------------------------------

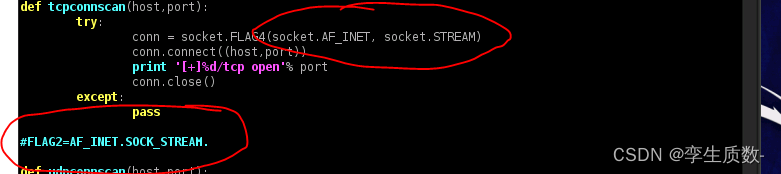

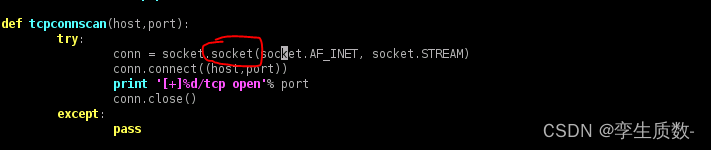

进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG2字符串,将该字符串作为FLAG值(形式:FLAG2字符串)提交;

修改前:

修改后:

FLAG2= 【 AF_INET.SOCK_STREAM. 】

---------------------------------------------------------------------------------------------------------------------------------

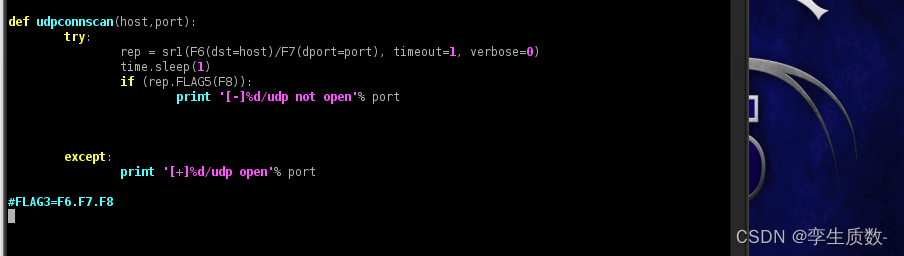

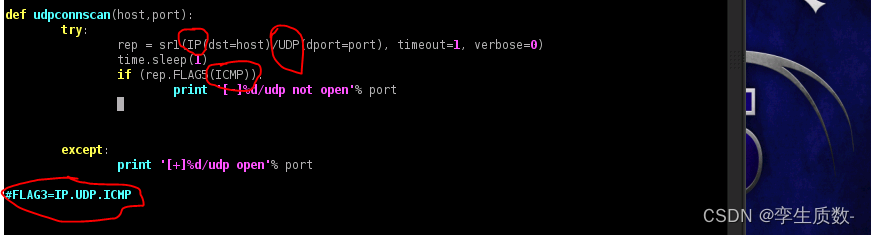

进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG3字符串,将该字符串作为FLAG值(形式:FLAG3字符串)提交;

修改前:

修改后:

FLAG3=【 IP.UDP.ICMP 】

---------------------------------------------------------------------------------------------------------------------------------

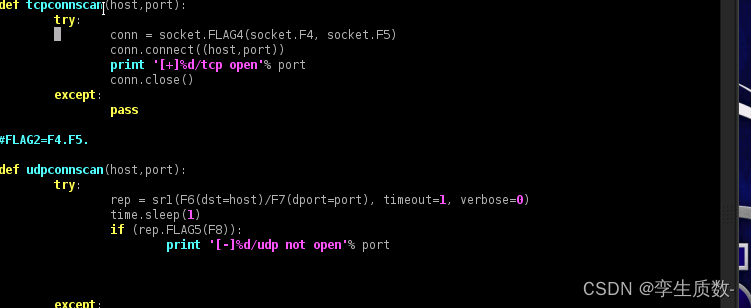

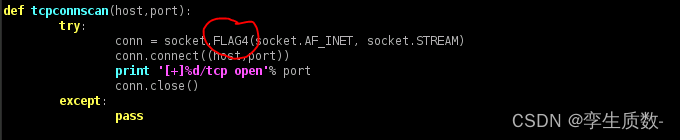

进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG4字符串,将该字符串作为FLAG值(形式:FLAG4字符串)提交;

修改前:

修改后:

FLAG4:【 socket 】

---------------------------------------------------------------------------------------------------------------------------------

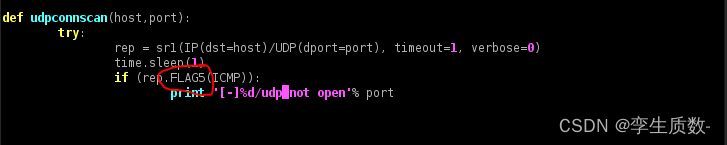

进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG5字符串,将该字符串作为FLAG值(形式:FLAG5字符串)提交;

修改前:

修改后:

FLAG5:【 haslayer 】

---------------------------------------------------------------------------------------------------------------------------------

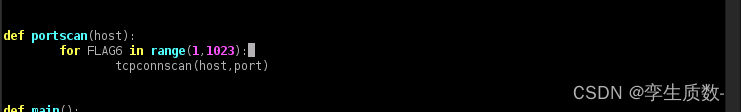

进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG6字符串,将该字符串作为FLAG值(形式:FLAG6字符串)提交;

修改前:

修改后:

FLAG6:【 port 】

---------------------------------------------------------------------------------------------------------------------------------

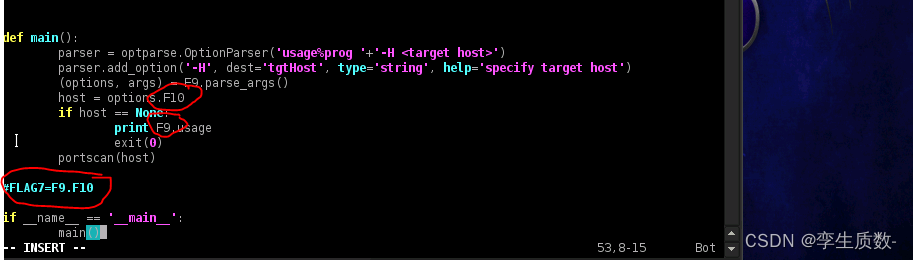

进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG7字符串,将该字符串作为FLAG值(形式:FLAG7字符串)提交;

修改后:

FLAG7:【 parser.tgtHost 】

保存退出。

先按Esc

然后输入“ : ” 号,输入wq后回车

:wq

---------------------------------------------------------------------------------------------------------------------------------

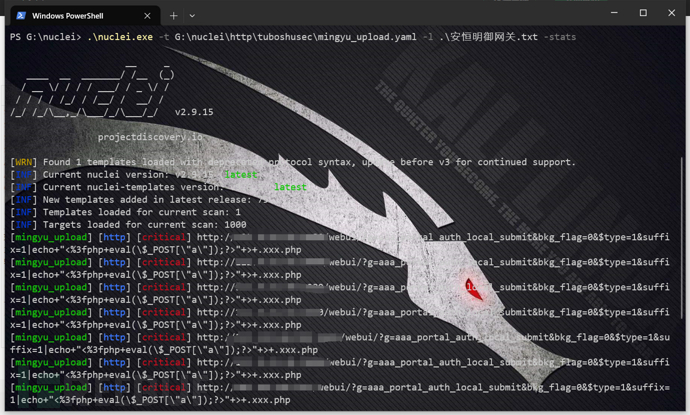

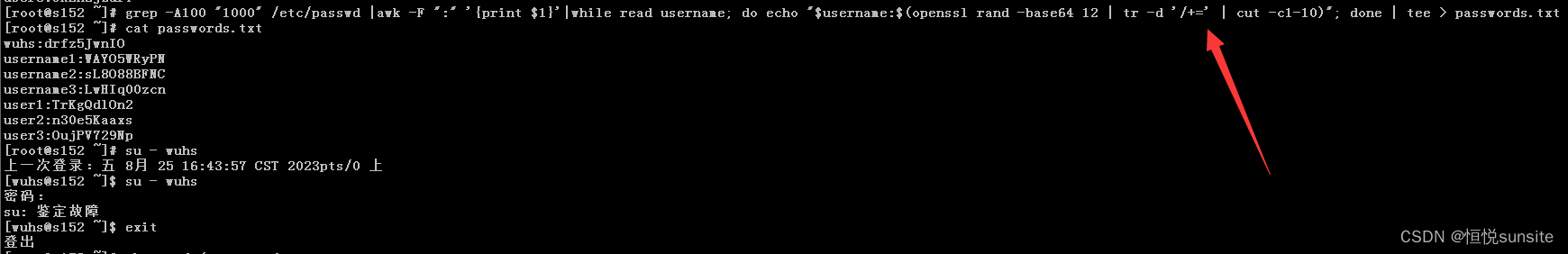

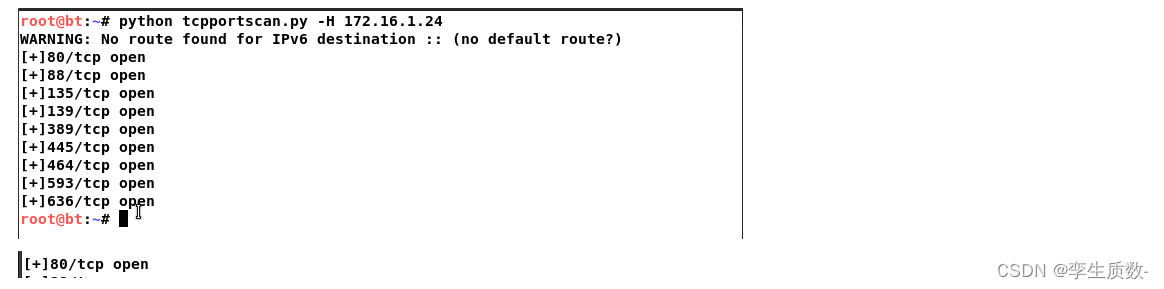

在虚拟机操作系统:Ubuntu Linux 32bit下执行tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,将该文件执行后的显示结果中,包含TCP 80端口行的全部字符作为FLAG值提交。

使用命令python tcpportscan.py -H <ip>,填写靶机服务器的ip地址运行python脚本

python tcpportscan.py -H 192.168.1.145

FLAG8:[+]80/tcp open

实验结束,关闭虚拟机。