1 SRTP简介

SRTP(Secure Real-time Transport Protocol)是一种用于保护实时通信数据的网络协议。它主要用于音频和视频通信,以确保数据的机密性和完整性。SRTP是在RTP(Real-time Transport Protocol)的基础上开发的,RTP是一种用于实时传输媒体数据的协议,但不提供安全性保障。SRTP的出现填补了这一缺陷,使得媒体通信可以在不担心数据泄露或篡改的情况下进行。

SRTP使用了一系列密码学技术来实现数据的保护。它能够抵抗各种类型的网络攻击,如窃听、重放攻击和数据篡改。此外,SRTP还支持选择性的加密,允许通信双方协商使用的加密算法和密钥,以适应不同的安全需求。

2 SRTP加密原理

SRTP的加密原理是基于对称密钥加密和消息完整性验证的组合。通信双方事先协商好加密算法和密钥,并将这些参数用于保护数据。以下是SRTP的加密原理的主要要点:

对称密钥加密:SRTP使用对称密钥加密算法,通信双方共享相同的密钥,用于加密和解密数据。常用的对称加密算法包括AES(高级加密标准)。数据在发送前用密钥进行加密,接收方使用相同的密钥进行解密。

消息完整性验证:为了确保数据在传输过程中没有被篡改,SRTP使用消息验证码(Message Authentication Code,MAC)来验证数据的完整性。通信双方使用相同的MAC密钥来生成和验证MAC值。接收方在接收到数据后会验证MAC值,以确保数据的完整性。

密钥管理:密钥管理对于SRTP的安全性至关重要。通信双方需要协商密钥,通常使用协商协议如比较常见的SDP协议来生成和更新密钥。

这些加密原理的组合确保了SRTP通信的机密性和完整性,使得实时通信数据在传输过程中能够安全可靠地保护。

3 SRTP加密协议

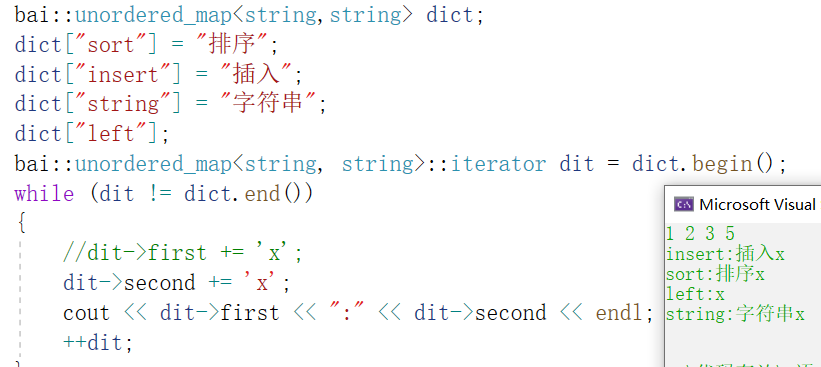

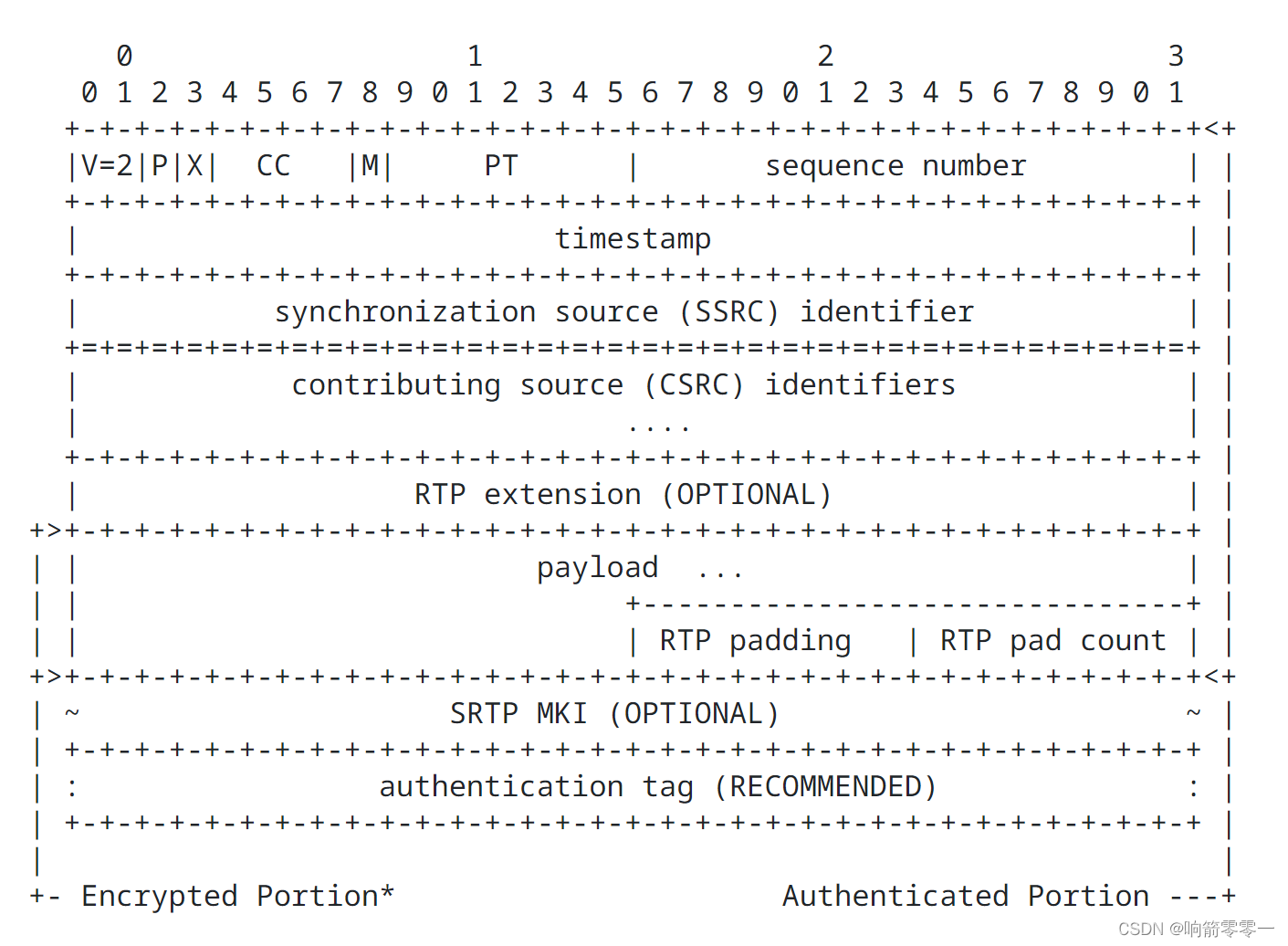

SRTP协议定义详细描述来自于RFC3711文档:https://datatracker.ietf.org/doc/html/rfc3711。SRTP加密所有 RTP 数据包的媒体负载。请注意,只有有效负载受到保护,RTP 标头不受保护。这允许媒体路由器和其他工具检查标头上存在的信息,可能用于分发或统计聚合,同时仍然保护实际的媒体内容。断言所有 RTP 和 RTCP 数据包都经过身份验证并且来自它们声称的来源。确保整个 RTP 和 RTCP 数据包的完整性,即防止数据包内容被任意修改。防止重放攻击,这是一种特定类型的网络攻击,恶意参与者多次复制并重新传输(“重放”)同一数据包,以试图提取有关用于保护数据包的密码的信息。在本质上,重放攻击是“中间人”攻击的一种形式。SRTP 提供的加密的一个重要结果是仍然可以检查网络数据包(例如通过使用 Wireshark)并查看所有 RTP 标头信息。当需要调试失败的流时,这被证明是无效的!

3.1 数据流加密

SRTP(Secure Real-time Transport Protocol)和SRTCP(Secure Real-time Transport Control Protocol)默认使用高级加密标准(AES)作为加密算法。定义了两种密码模式,允许AES分组密码用作流密码:

分段整数计数器模式

这是一种典型的计数器模式,允许随机访问任何数据块,这对于在可能丢失数据包的不可靠网络上运行的RTP流量至关重要。在一般情况下,几乎可以使用任何函数作为计数器,前提是这个函数在大量迭代中不会重复。但是,用于加密RTP数据的标准仅使用了一个普通的整数递增计数器。AES以这种模式运行时是默认的加密算法,具有默认的128位密钥和默认的会话原键长度为112位。

f8模式

这是一种输出反馈模式的变体,增强了可寻址性并具有修改后的初始化函数。加密密钥和原密钥的默认值与计数器模式下的AES相同。在3G移动网络中选择使用AES运行在这种模式下。

除了AES密码外,SRTP还允许完全禁用加密,使用所谓的NULL密码,可以将其视为备用支持的密码。事实上,NULL密码不执行任何加密操作;加密算法充当身份函数,将输入流复制到输出流而不进行任何更改。在任何支持SRTP的系统中,必须强制实施此密码模式。因此,当不需要SRTP提供的机密性保证时,可以使用该模式,同时可以使用其他SRTP功能,如身份验证和消息完整性。

尽管SRTP可以轻松适应新的加密算法,但SRTP标准规定新的加密算法只能通过发布新的伴随标准RFC来引入,该RFC必须明确定义新的算法。

3.2 身份验证和重放保护

加密算法本身不能确保消息完整性,攻击者将无法解密数据,但可能能够伪造或重放先前传输的数据。因此,SRTP标准还提供了确保数据完整性和防止重放的手段。

为了验证消息并保护其完整性,使用HMAC-SHA1算法。这会产生一个160位的结果,然后被截断为80位或32位,成为附加到每个数据包的身份验证标签。HMAC是在数据包有效载荷以及数据包头部的材料上计算的,包括数据包序列号。为了防止重放攻击,接收方维护了先前接收的消息的序列号,并将它们与每个新接收消息中的序列号进行比较,只有在先前未接收过该消息时才接受新消息。这种方法依赖于完整性保护,以使修改序列号而不被检测变得不可能。