等级保护概念

网络安全等级保护,是对信息系统分等级实行安全保护,对信息系统中使用的安全产品实行按等级管理,对信息系统中发生的信息安全事件分等级进行响应、处置。

网络安全等级保护的核心内容是:国家制定统一的政策、标准;各单位、各部门依法开展等级保护工作;有关职能部门对网络安全等级保护工作实施监督管理。

等级保护级别标准

计算机信息系统安全等级保护划分准则 (GB17859-1999)

信息安全等级保护管理办法,公通字200743号,重要等级。

等级保护实施落地定级参照

- 第一级:一般适用于小型私营、个体企业、中小学,乡镇所属信息系统、县级单位中一般的信息系统。

- 第二级:一般适用于县级某些单位中的重要信息系统:地市级以上国家机关、企事业单位内部一般的信息系统。例如非涉及工作秘密、商业秘密、敏感信息的办公系统和管理系统等。(区县法院、医院)。

- 第三级:一般适用于地市级以上国家机关、企业、事业单位内部重要的信息系统,例如涉及工作秘密陪业秘密、敏感信息的办公系统和管理系统;跨省或全国联网运行的用于生产、调度、管理、指挥、作业、控制等方面的重要信息系统以及这类系统在省地市的分支系统;中央各部委省(区市)门户网站和重要网站;跨省连接的网络系统等。(大部分定级三级)

- 第四级:一般适用于国家重要领域重要部门中的特别重要系统以及核心系统。例如电力、电信、广电、铁路、民航、银行、税务等重要、部门的生产、调度、指挥等涉及国家安全国计民生的核心系统。

- 第五级:一般适用于国家重要领域、重要部门中的极端重要系统。

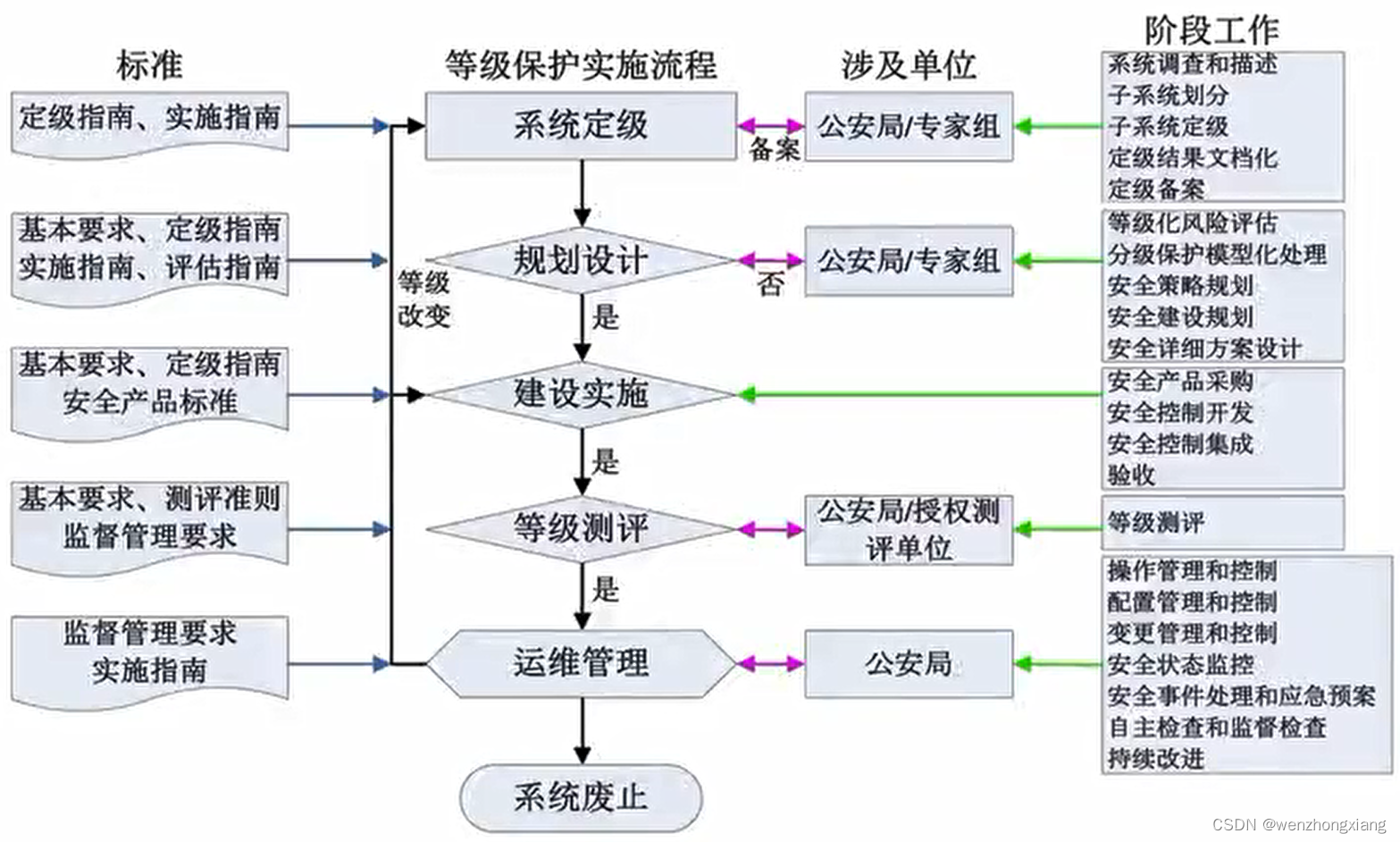

等级保护实施流程

1、系统定级

标准:根据等级保护的管理规范和技术标准,确定信息系统的安全保护等级。

涉及单位:公安局/专家组。

工作内容:分析信息系统的业务信息安全和系统服务安全,确定系统的安全保护等级,形成定级报告。

2、规划设计

标准:根据已经确定的安全保护等级,按照等级保护的管理规范和技术标准,进行系统的规划设计。

涉及单位:公安局/专家组

工作内容:根据系统的安全保护等级,制定系统的安全设计方案,包括安全技术措施和管理规范。对新建、改建、扩建的系统进行规划设计,确保满足等级保护的要求。

3、建设实施

标准:根据等级保护的管理规范和技术标准,采购和使用相应的信息安全产品,落实安全技术措施和管理规范。

涉及单位:信息系统的建设、施工单位。

工作内容:按照系统的安全设计方案,采购和使用相应的信息安全产品,落实安全技术措施和管理规范。对新建、改建、扩建的系统进行施工建设,确保满足等级保护的要求。

4、等级测评

标准:请专业的测评机构对整改后的系统进行复测,分数达标后出具测评报告。

涉及单位:公安局/授权专业的测评机构。

工作内容:对已经实施安全保护措施的系统进行复测,评估系统的安全保护能力是否达到等级保护的要求。出具测评报告,对不符合要求的地方提出整改建议。

5、运维管理

标准:定期对系统进行监督检查,以确保系统的安全保护等级得到有效维护。

涉及单位:公安局、信息系统的运营、使用单位。

工作内容:定期对系统进行监督检查,及时发现和修复安全问题,确保系统的安全保护等级得到有效维护。建立健全的安全管理制度和应急预案,提高系统的安全保障能力。

6、系统废止

标准:根据系统的生命周期和安全保护等级,制定系统的废止方案。

涉及单位:信息系统的运营、使用单位。

工作内容:根据系统的生命周期和安全保护等级,制定系统的废止方案。在系统废止前,对系统中的敏感信息进行彻底清除,确保不会泄露。对废止后的系统进行妥善处理,防止被非法获取或利用。

等级保护工作阶段

- 定级

- 备案

- 系统安全建设

- 等级测评

- 监督检查

各个阶段对应内容如下:

1、定级阶段:

在这个阶段,主要工作是确定信息系统的安全保护等级。这需要根据信息系统的重要性、业务信息安全和系统服务安全的要求等因素,按照等级保护的管理规范和技术标准,对系统进行全面的分析评估。定级阶段的工作内容包括:

- 分析信息系统的业务信息安全和系统服务安全,确定系统的安全保护等级;

- 编制定级报告,明确系统的安全保护等级和相应的安全要求;

- 对定级报告进行评审和修订,确保定级的准确性和合理性。

2、备案阶段:

在确定了信息系统的安全保护等级后,需要将相关信息报送本地区公安机关备案。备案阶段的工作内容包括:

- 准备备案材料,包括定级报告、系统拓扑结构图、系统安全组织架构图等;

- 将备案材料报送本地区公安机关,获取备案编号和备案证明;

- 对备案材料进行归档和管理,确保备案信息的完整性和准确性。

3、系统安全建设阶段:

在确定了信息系统的安全保护等级并完成了备案后,需要按照等级保护的管理规范和技术标准,进行系统的安全建设。系统安全建设阶段的工作内容包括:

- 根据系统的安全保护等级和安全要求,制定系统的安全设计方案;

- 按照安全设计方案,采购和使用相应的信息安全产品,落实安全技术措施和管理规范;

- 对新建、改建、扩建的系统进行规划设计,确保满足等级保护的要求;

- 对系统进行全面的漏洞扫描和安全评估,及时发现和修复安全问题。

4、等级测评阶段:

在系统安全建设完成后,需要请专业的测评机构对系统进行等级测评。等级测评阶段的工作内容包括:

- 选择具有相应资质和经验的测评机构,签订测评合同;

- 按照等级保护的管理规范和技术标准,对系统进行全面的测评;

- 对测评中发现的问题进行整改和修复,确保系统满足等级保护的要求;

- 获取测评报告和整改建议,对系统进行进一步的优化和完善。

5、监督检查阶段:

在完成等级测评后,需要定期对系统进行监督检查,以确保系统的安全保护等级得到有效维护。监督检查阶段的工作内容包括:

- 定期对系统进行漏洞扫描和安全评估,及时发现和修复安全问题;

- 对系统进行全面的安全检查和安全审计,评估系统的安全状况和安全保护能力;

- 对监督检查中发现的问题进行整改和修复,确保系统满足等级保护的要求;

- 建立健全的安全管理制度和应急预案,提高系统的安全保障能力。

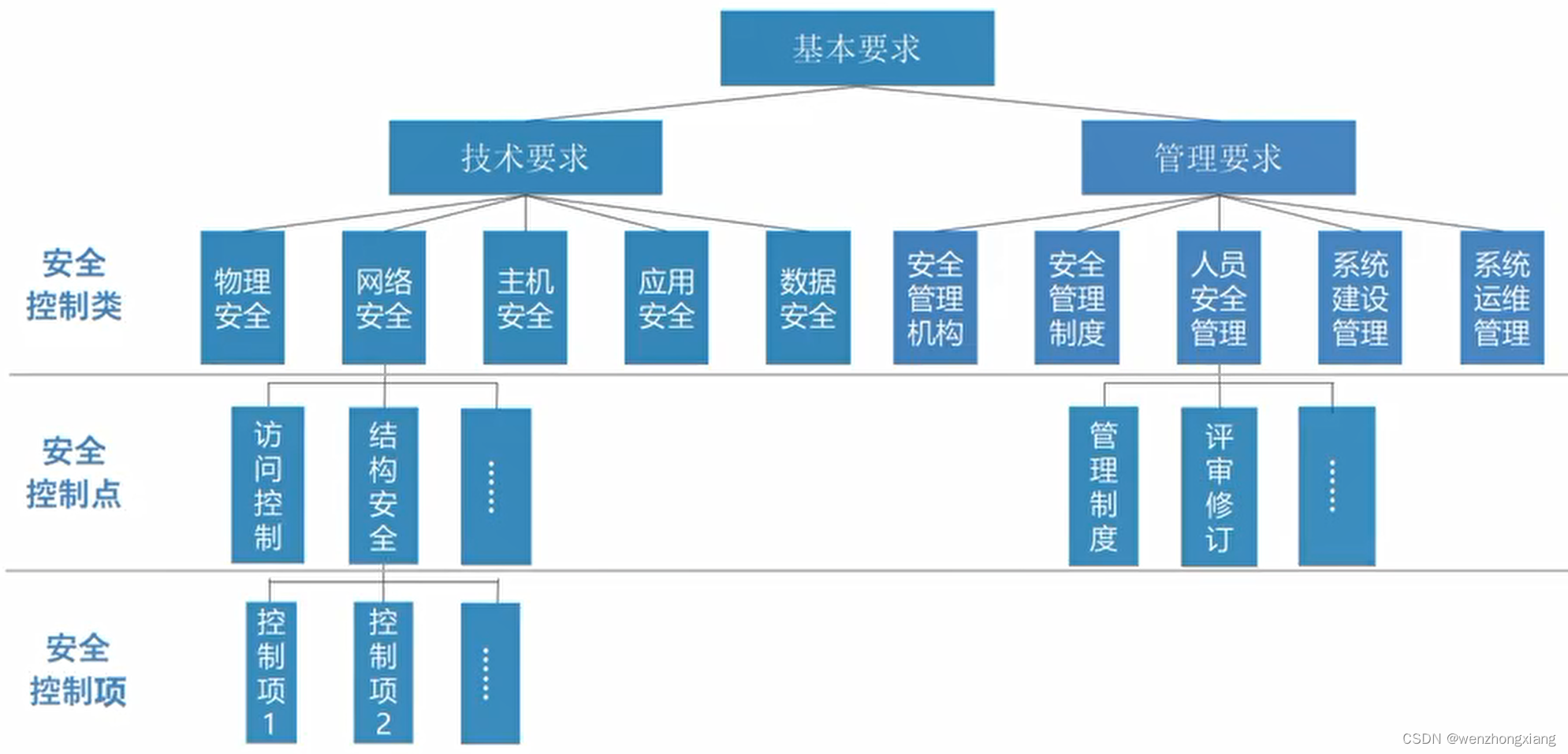

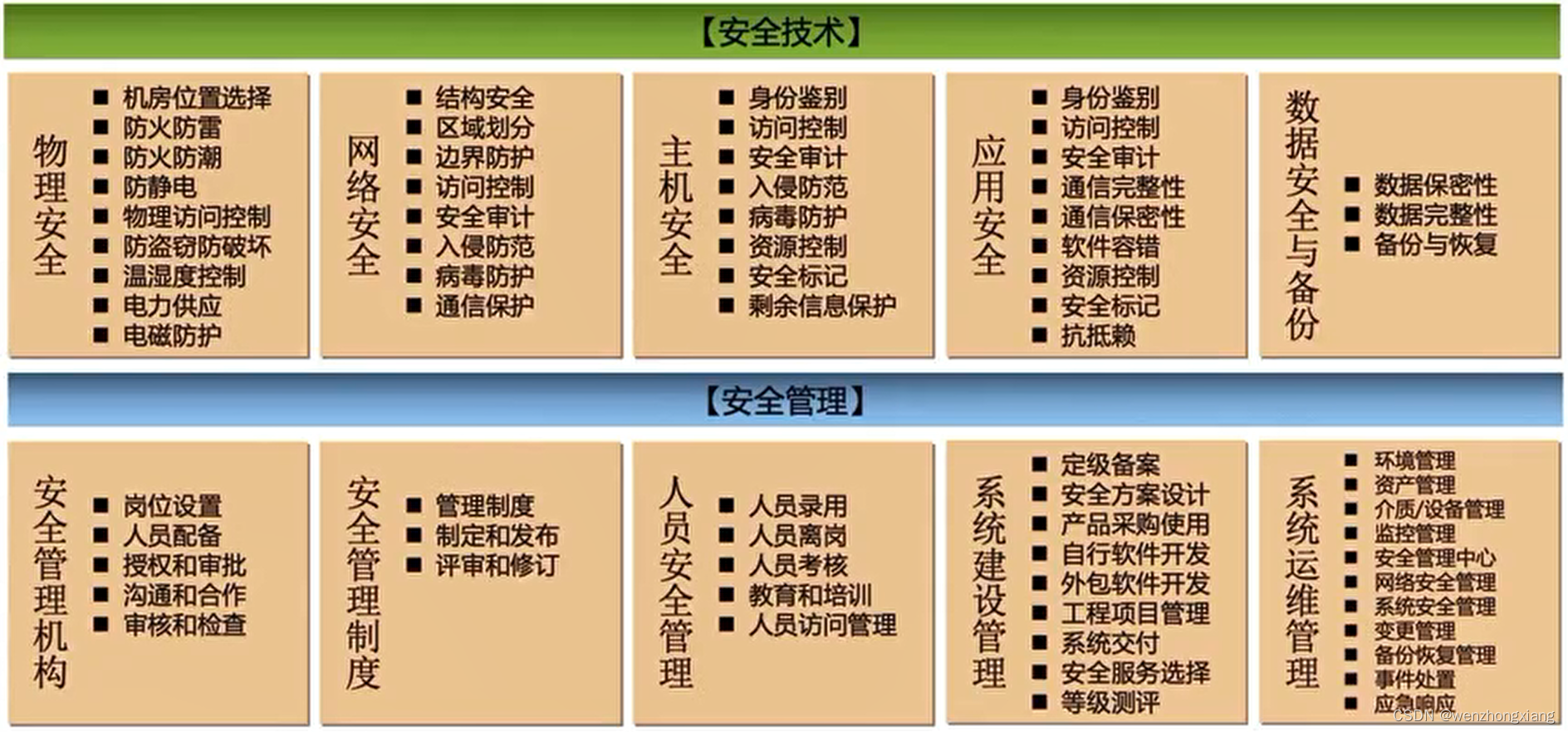

等级保护基础要求

等级保护建设基本标准

等级保护 1.0和 2.0的差异

等保1.0与2.0的相同点

- 五个级别不变:从第一级到第五级依次是:用户自主保护级、系统审计保护级、安全标记保护级、结构化保护级、访问验证保护级。

- 规定动作不变:规定动作分别为:定级、备案、建设整改、等级测评、监督检查

- 主体职责不变:等级保护的主体职责为:网安对定级对象的备案受理及监督检查职责、第三方测评机构对定级对象的安全评估职责、上级主管单位对所属单位的安全管理职责、运营使用单位对定级对象的等级保护职责。

等保1.0与2.0的不同点

1. 名称变化

等保2.0将原来的标准《信息安全技术信息系统安全等级保护基本要求》改为《信息安全技术网络安全等级保护基本要求》,与《网络安全法》保持一致。

2. 标准依据变化

从条例法规提升到法律层面。等保1.0的最高国家政策是国务院147号令,而等保2.0标准的最高国家政策是网络安全法,其中《中华人民共和国网络安全法》第二十一条要求,国家实施网络安全等级保护制度;第二十五条要求,网络运营者应当制定网络安全事件应急预案第三十一条则要求,关键基础设施,在网络安全等级保护制度的基础上,实行重点保护,第五十九条规定的网络安全保护义务的,由有关主管部门给予处罚。因此不开展等级保护等于违法。

3.防护理念变化

通用要求方面,等保2.0标准的核心是“优化”。删除了过时的测评项,对测评项进行合理性改写,新增对新型网络攻击行为防护和个人信息保护等新要求。等保2.0标准依然采用“一个中心、三重防护”的理念,从等保1.0标准被动防御的安全体系向事前预防、事中响应、事后审计的动态保障体系转变,注重全方位主动防御、安全可信、动态感知和全面审计。

4.定级对象变化

等保1.0的定级对象是信息系统,现在2.0更为广泛,包含:信息系统、基础信息网络、云计算平台、大数据平台、物联网系统、工业控制系统、采用移动互联技术的网络等。

5.控制项要求变化

安全通用要求针对共性化保护需求提出,等级保护对象无论以何种形式出现,必须根据安全保护等级实现相应级别的安全通用要求。安全扩展要求针对个性化保护需求提出,需要根据安全保护等级和使用的特定技术或特定的应用场景实现安全扩展要求。等级保护对象的保护需要同时满足安全通用要求和安全扩展要求。[云计算、移动互联、工控安全、物联网]

6.控制结构变化

等保2.0依旧保留技术和管理两个维度。等保2.0由日标准的10个分类调整为8个分类,分别为:

1.技术部分:物理和环境安全、网络和通信安全、设备和计算安全、应用和数据安全;

2.管理部分:安全策略和管理制度、安全管理机构和人员、安全建设管理安全运维管理;

7.定级要求变化

等保2.0标准不再自主定级,而是通过“确定定级对象->初步确定等级->专家评审->主管部门审核->公安机关备案审查->最终确定等级”这种线性的定级流程,系统定级必须经过专家评审和主管部门审核,才能到公安机关备案,整体定级更加严格,将促进定级过程更加规范,系统定级更加合理。

8.测评相关变化

相较于等保1.0,等保2.0测评的标准发生了变化,2.0中测评结论分为:优(90分及以上)、良(80分及以上)、中(70分及以上)、差(低于70分),70分以上才算基本符合要求基本分调高了,测评要求更加严格。

| 等保名称 | 等保1.0 | 等保2.0 |

| 测评周期 | 第三级系统每年一次,第四级系统每半年一次 | 第三级以上系统每年一次 |

| 测评结果 | 60分以上基本符合 | 75分以上基本符合 |

![[架构之路-228]:计算机硬件与体系结构 - 硬盘存储结构原理:如何表征0和1,即如何存储0和1,如何读数据,如何写数据(修改数据)](https://img-blog.csdnimg.cn/img_convert/ec8a420edd3c717b8212414255d52239.png)