网络犯罪分子在绕过最新的网络应用程序防火墙方面的独创性正在将互联网应用程序变成今年增长最快的攻击媒介。面向公众的 Web 应用程序现在是渗透组织边界的最广泛使用的攻击媒介。

根据卡巴斯基全球应急响应团队最近的一份报告,始于 Web 应用程序的攻击从 2020 年的 31.5% 增加到 2021 年的 53.6% 。

保护 Web 应用程序是一个不断变化的目标

通过自动威胁检测来识别互联网应用程序的入侵尝试、攻击和破坏变得越来越具有挑战性。网络犯罪分子依靠窃取的特权访问凭据,并使用依赖 Powershell、PsExec、Windows 管理界面 (WMI) 和其他常用工具的离地 (LOTL) 技术来避免在发起攻击时被检测到。

PsExec、Mimikatz 和 Cobalt Strike 继续成为 2021 年最受欢迎的攻击工具之一。因此,71% 的入侵尝试没有恶意软件,这使得它们更难识别,更不用说阻止了。根据 CrowdStrike 的 2022 Falcon OverWatch 威胁狩猎报告,一旦网络犯罪分子攻破了攻击媒介,他们只需 1 小时 24 分钟即可在网络中横向移动。

API 攻击是 Web 应用程序中增长最快的攻击策略。去年 API 攻击流量增长了117% ,而整体 API 流量增长了 168%。企业表示,通过提高 API 安全性来阻止攻击是他们最紧迫的挑战,其次是确定哪些 API 会暴露 PII 或敏感数据。此外,网络犯罪分子将 API 视为绕过 Web 应用程序安全性并获得网络访问权限的快速手段,通常会在那里停留数月而不被发现。

“Web 应用程序是第一大载体,毫不奇怪,它与大量 DoS 攻击有关。这种配对以及使用被盗凭据(通常针对某种形式的 Web 应用程序)与我们在过去几年中看到的情况一致,”根据2022 年 Verizon 数据泄露报告。80% 的违规行为始于 Web 应用程序,这些应用程序因访问凭据被盗、后门攻击、远程注入和桌面共享软件黑客攻击而遭到破坏。

每个设备的身份都是一个新的安全边界

Web 应用程序防火墙 (WAF) 和反向代理并没有减缓对托管和非托管设备的入侵和破坏尝试。一个原因是 WAF 的设计目的不是强制执行最低特权访问、提供细粒度的权限和策略控制或支持对网络进行微分段。此外,由于大量误报,许多组织以“警报”模式运行其 WAF,而不是让它们阻止攻击。同时,最近的一项调查表明,至少有一半的应用层攻击绕过了 WAF。

使问题进一步复杂化的是大多数组织需要支持的新分布式工作环境。用户从不同且不断变化的 IP 地址以及托管和非托管设备的组合进行连接。使用 BYOD 和非托管设备尤其成问题,微软最近的报告证明了 71% 的勒索软件案例是由非托管的面向互联网的设备发起的。

现在被称为零工经济,承包商对每个组织的劳动力都至关重要。他们依靠非托管设备来完成工作,从而产生第三方访问风险。即使是托管设备也是一种安全威胁,因为它们经常过度配置端点安全代理。

Absolute Software 的端点风险报告发现,平均而言,每个端点安装了 11.7 个代理,每个代理都会产生潜在的软件冲突并以不同的速度降级。Absolute Software 的报告还发现,大多数端点 (52%) 安装了三个或更多端点管理客户端,59% 至少安装了一个身份访问管理 (IAM) 客户端。试图通过使用代理重载非托管和托管设备来强化它们是行不通的。

不幸的是,WAF 阻止了不到 50%的应用层攻击,并且以生成误报警报而闻名。众所周知,安全团队会关闭警报,因为有多少是虚假的,从而使应用程序及其包含的数据仅部分受到保护。

需要一种基于零信任的方法,将每个设备的身份跟踪到浏览器会话,作为 Web 应用时代的合适安全边界。

更安全地运行 Web 应用程序

浏览器隔离不是像防火墙那样试图保护、控制和过滤在每个设备和它试图访问的应用程序之间流动的流量,而是一种可以用来通过在网络和网络之间创建间隙来更安全地运行 Web 应用程序的技术。

一方面是应用程序,另一方面是恶意软件。远程浏览器隔离 (RBI) 在安全、隔离的云环境中运行所有会话,在浏览器会话级别强制执行最低权限的应用程序访问。这减少了跨托管和非托管设备安装和跟踪端点代理/客户端的需要,并使简单、安全的 BYOD 访问和第三方承包商能够在他们自己的设备上工作。

每个应用程序访问会话都可针对所需的特定安全级别进行配置。例如,网络安全团队正在使用应用程序隔离来定义用户级策略,以控制给定用户可以访问哪些应用程序以及允许他们采取哪些数据共享操作。

常见控制包括 DLP 扫描、恶意软件扫描和限制剪切和粘贴功能,包括剪贴板使用、文件上传/下载权限以及将数据输入文本字段的权限。已调整其 RBI 解决方案以支持应用程序访问安全性的供应商包括 Broadcom、Ericom 和 Zscaler。

除了访问和数据共享控制之外,RBI 方法还保护 Web 应用程序的暴露表面,保护它们免受受损设备和不良行为者的侵害,同时确保合法用户具有完全访问权限。气隙技术阻止了黑客或受感染机器在尝试探测 Web 应用程序、寻找可利用的漏洞时带来的风险,因为它们无法查看页面源代码、开发人员工具或 API。

Ericom ZTEdge 的应用程序隔离方法称为 Web 应用程序隔离 (WAI),这是一种利用 RBI 保护 BYOD 和非托管设备对公共或私有 Web 和云应用程序的访问的独特方法。

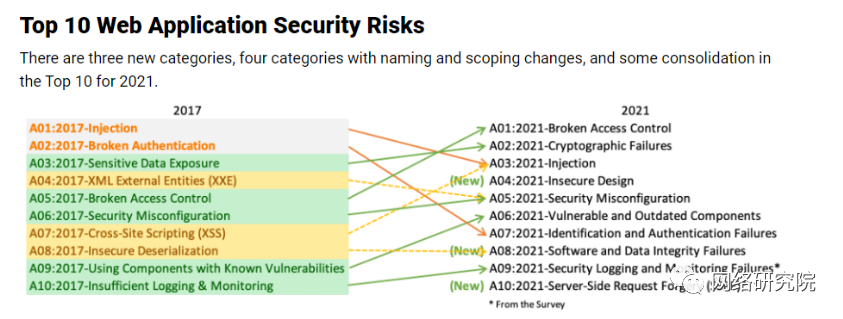

Ericom 表示,其客户发现 WAI 还可以有效地掩盖应用程序的攻击面,使组织能够针对OWASP 十大Web 应用程序安全风险获得更大的保护。

通过依靠 RBI 在应用程序、系统和恶意软件尝试之间创建安全、隔离的气隙来隔离 Web 应用程序,可以保护 Web 应用程序的 OWASP 十大最关键安全风险中的一些。

安全浏览器会话的零信任

网络犯罪分子不断发现绕过 WAF 和反向代理的新方法,以不断增长的速度成功发起入侵和破坏 Web 应用程序。随着非托管设备的数量继续呈指数级增长,保护 Web 应用程序的安全也变得越来越具有挑战性。

对外部承包商、供应商、销售和分销网络的更大依赖给 IT 和安全团队带来了压力,以保护不断增长的非托管设备基础。此外,在第三方系统上安装代理充满了兼容性和规模挑战。

由于安全团队已经捉襟见肘,因此需要一种更有效的方法来保护每台设备和浏览器,最好使用零信任作为框架。使用 RBI 保护 Web 应用程序可以解决浏览器和会话级别的挑战,并且无需在每台设备上安装代理。

值得注意的是,该框架使非托管设备的用户能够以虚拟方式工作,而不会将公司应用程序或数据暴露于入侵尝试或威胁之下。这是用于简化无客户端安全的零信任策略的前进方向,可保护企业应用程序及其敏感数据。

![[ MessAuto ]: 短信验证码自动填充,理论支持所有浏览器或 APP, Only For Mac](https://github.com/LeeeSe/MessAuto/raw/master/status_item.png)

![[附源码]Node.js计算机毕业设计果蔬预约种植管理系统Express](https://img-blog.csdnimg.cn/dbeed94cda564284b61338041028e331.png)

![[内网渗透]—NTLM网络认证及NTLM-Relay攻击](https://img-blog.csdnimg.cn/4978193927b64339afd8190c7596830e.png#pic_center)

![[附源码]Python计算机毕业设计国际美容会所管理系统Django(程序+LW)](https://img-blog.csdnimg.cn/d491a011d44c4482b90ae3fe95834bdf.png)