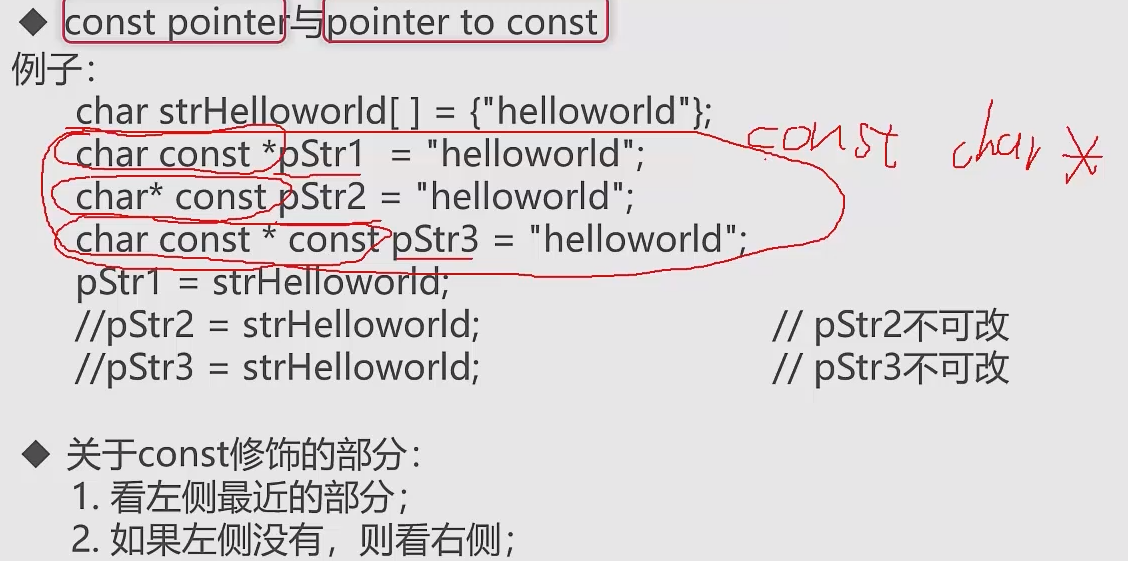

一、前言

IDA Pro(Interactive Disassembler Professional)简称“IDA”,是Hex-Rays公司出品的一款交互式反汇编工具,是目前最棒的一个静态反编译软件,为众多0day世界的成员和ShellCode安全分析人士不可缺少的利器。IDA Pro具有强大的功能,但操作较为复杂,需要储备很多知识,同时,它具有交互式、可编程、可扩展、多处理器等特点,可以通过Windows或Linux、MacOS平台来分析程序, 被公认为最好的逆向工程利器之一。

IDA Pro已经成为分析敌意代码的标准并让其自身迅速成为攻击研究领域的重要工具。它支持数十种CPU指令集其中包括Intel x86、x64、MIPS、PowerPC、ARM、Z80、68000、c8051等等。

二、下载

下载地址:

链接:https://pan.baidu.com/s/17DVxz7Ixu_0iZ5wgZpK2Yg?pwd=eyb8

提取码:eyb8

工具:

- 版本:x64_idapronw-qY2jts9hEJGy.exe

- 密码:qY2jts9hEJGy

-

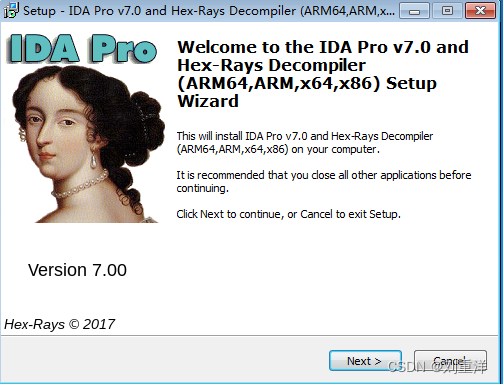

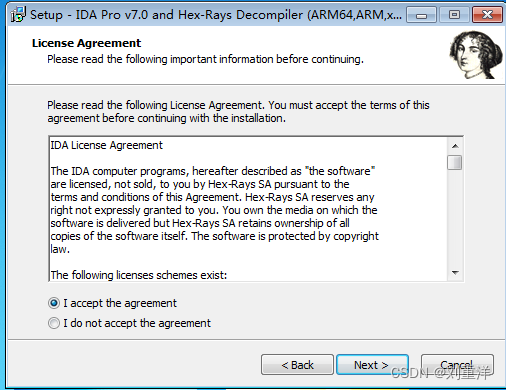

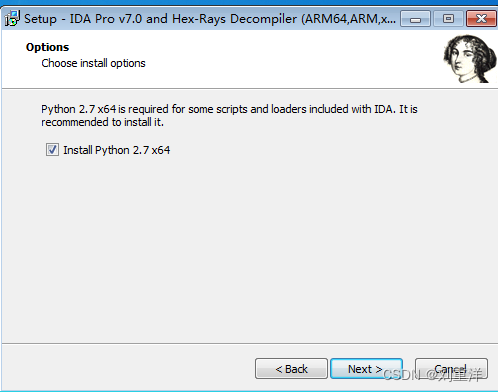

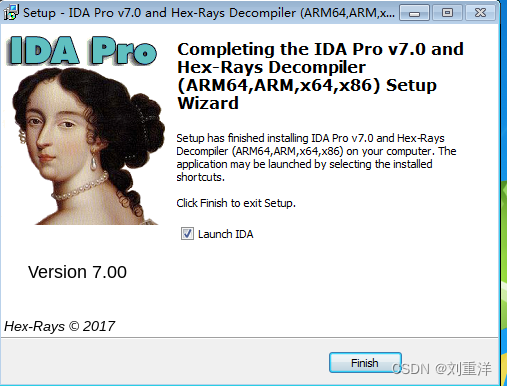

三、安装

双机安装

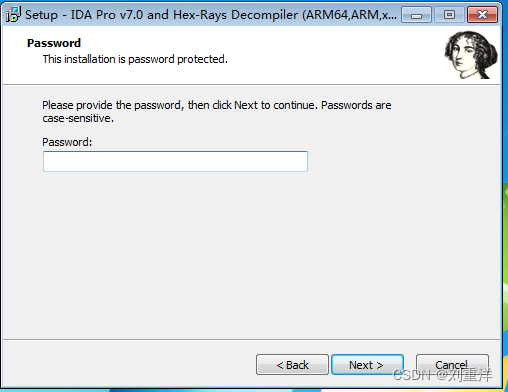

输入密码

四、使用

4.1 IDA Pro新建工程

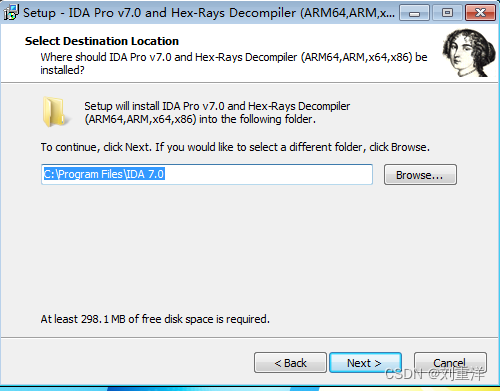

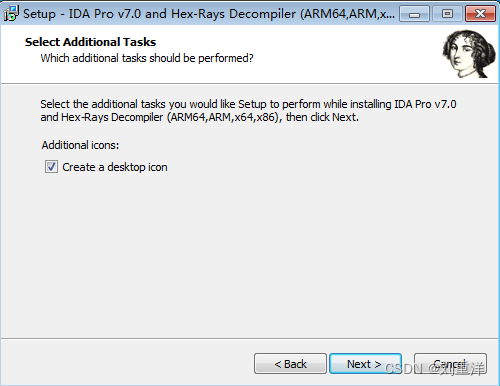

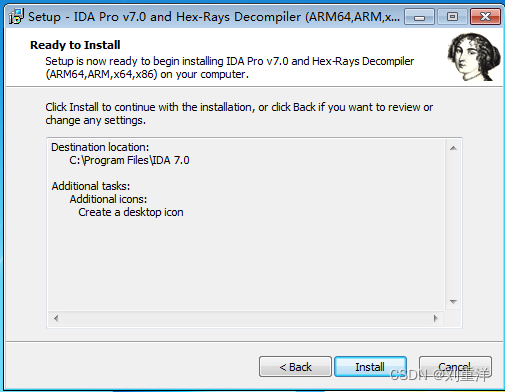

IDA Pro是点击下一步傻瓜式安装,安装成功会后会显示两个运行程序“IDA Pro(32bit)”和“IDA Pro(64bit)”,分别对应32位和64位程序的分析。IDA支持常见的PE格式,DOS、UNIX、Mac、Java、.NET等平台的文件格式。

下面讲解首次打开IDA Pro的流程

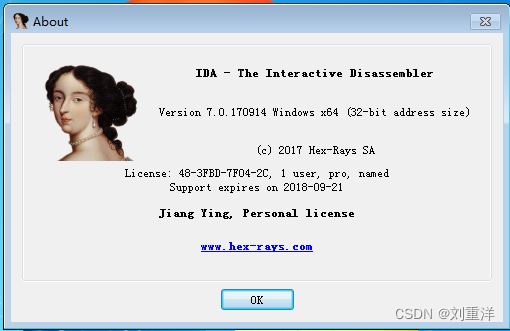

第一步:打开IDA Pro32软件

双击exe文件弹出如下图所示的“Support message”界面,点击OK按钮。

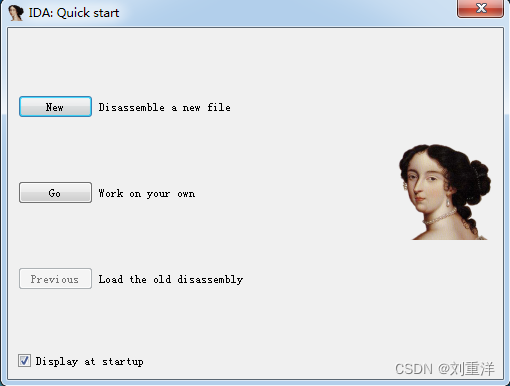

第二步:新建一个文件

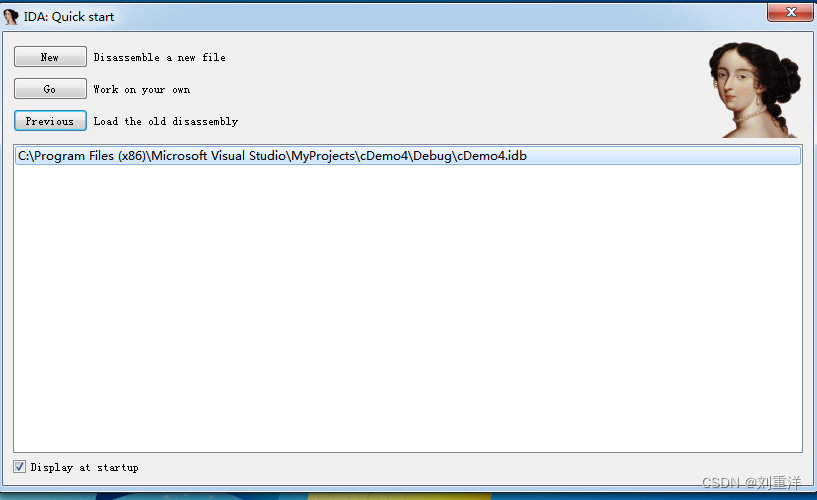

IDA包括三种加载文件的方式,其中“New”是新建打开一个标准文件的对话框,“GO”是运行打开一个空白工作,用户将要分析的文件拖入分析,“Previous”是选择最近一次使用过的文件。

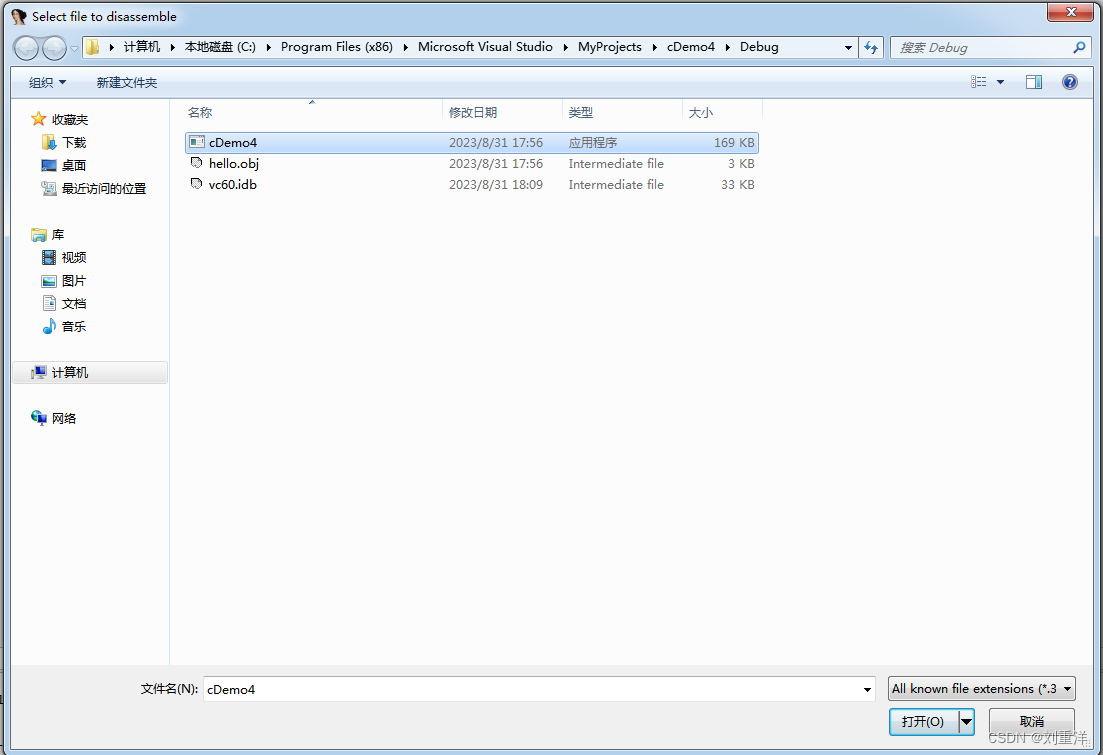

第三步:选择一个exe文件载入,它将是我们要进行分析的程序

作者通过C语言写了一段代码,并在本地生成一个“test01.exe”文件,它就是接下来分析的可执行文件。

#include<stdio.h>

int main()

{

printf("Hello World!!!\n");

return 0;

}

选择要导入的文件。

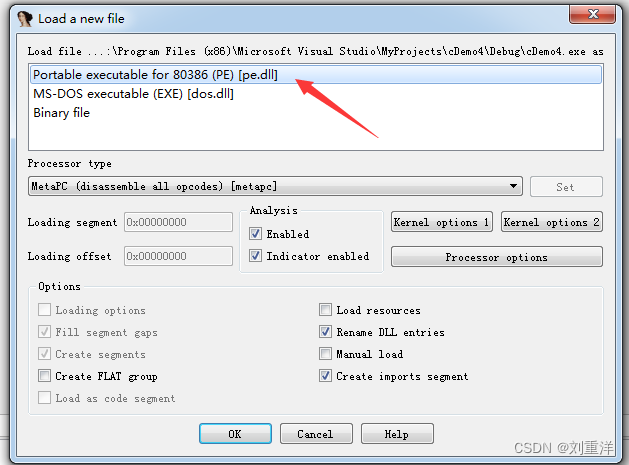

第四步:装载PE文件

在“Load a new file”窗口中选择装载PE文件,包括text(代码块)、data(数据块)、rsrc(资源块)、idata(输入表)和edata(输出表)等,也可以载入二进制文件。

IDA反汇编包括两个阶段,首先将程序的代码和数据分开,分别标记函数并分析参数调用、跳转、指令关系等;接着如果IDA能识别文件的编译类型,就装载对应的编译器特征文件,给各函数赋名。同时,IDA会创建一个数据库,其组件分别保存在“.id0”、“.id1”、“.nam”和“.til”的文件里。

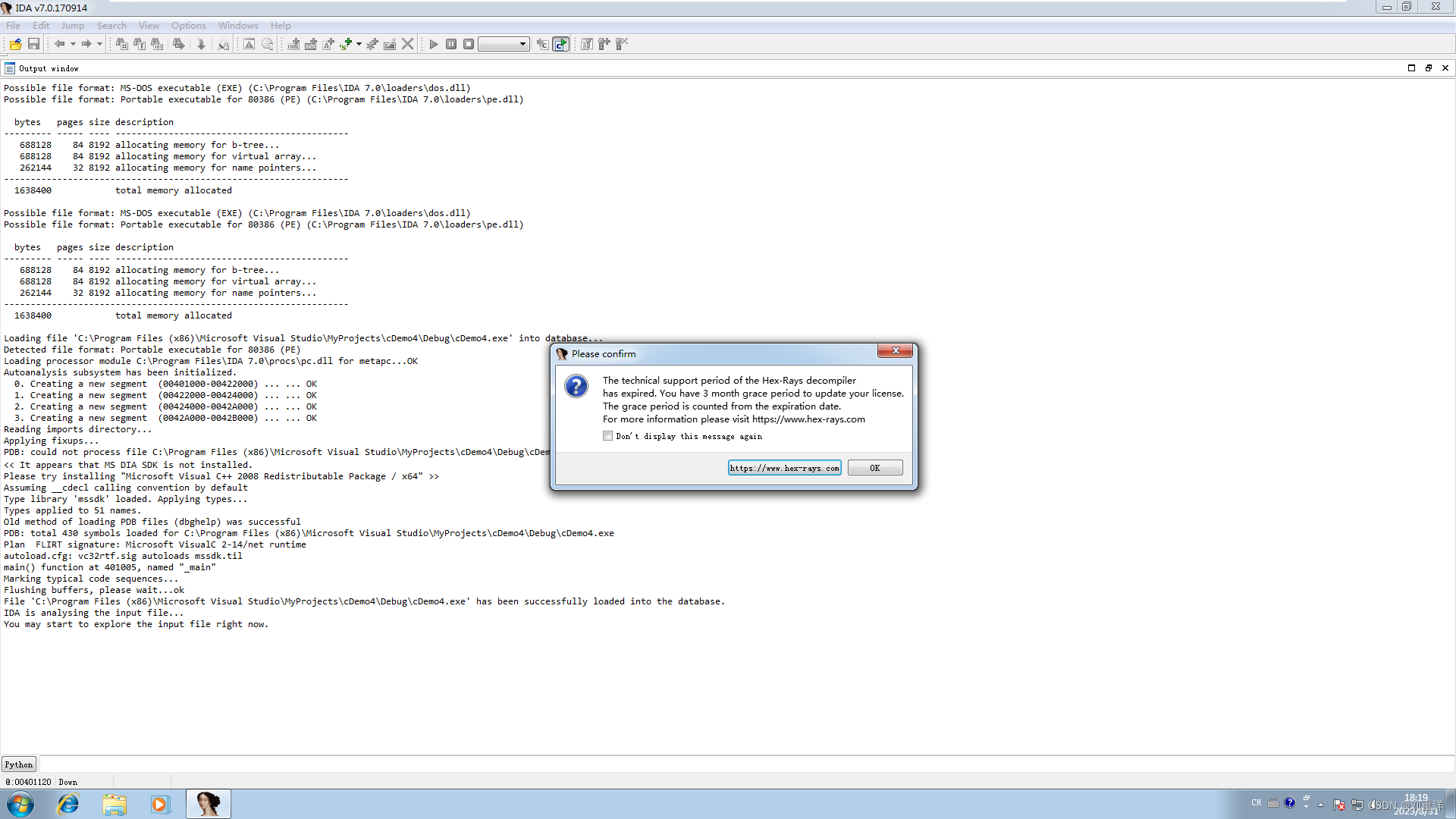

接着弹出确认窗口,可以选择“Don’t show this message again”选项。

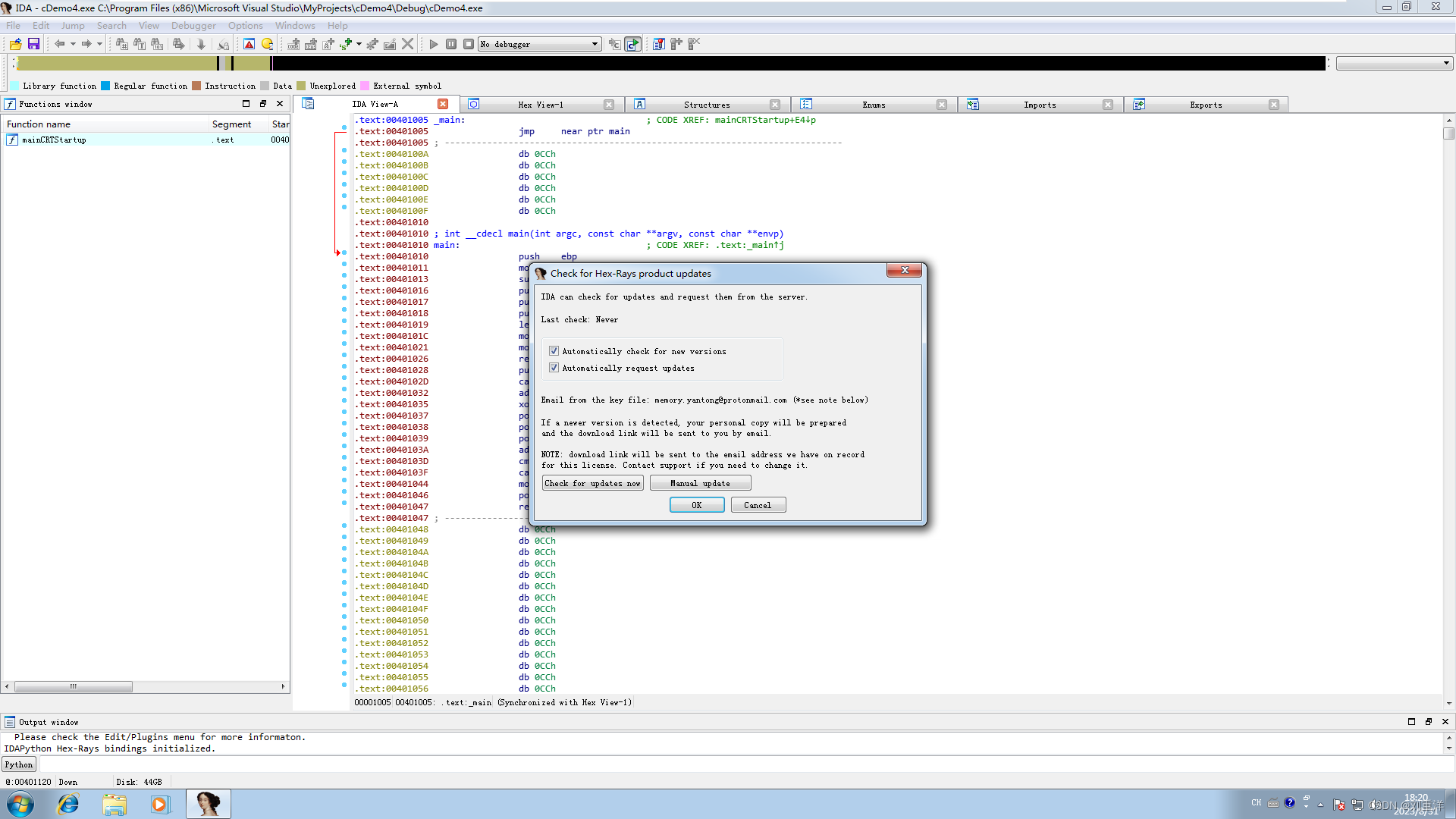

第五步:在“Check for Hex-Rays product updates”中点击“OK”

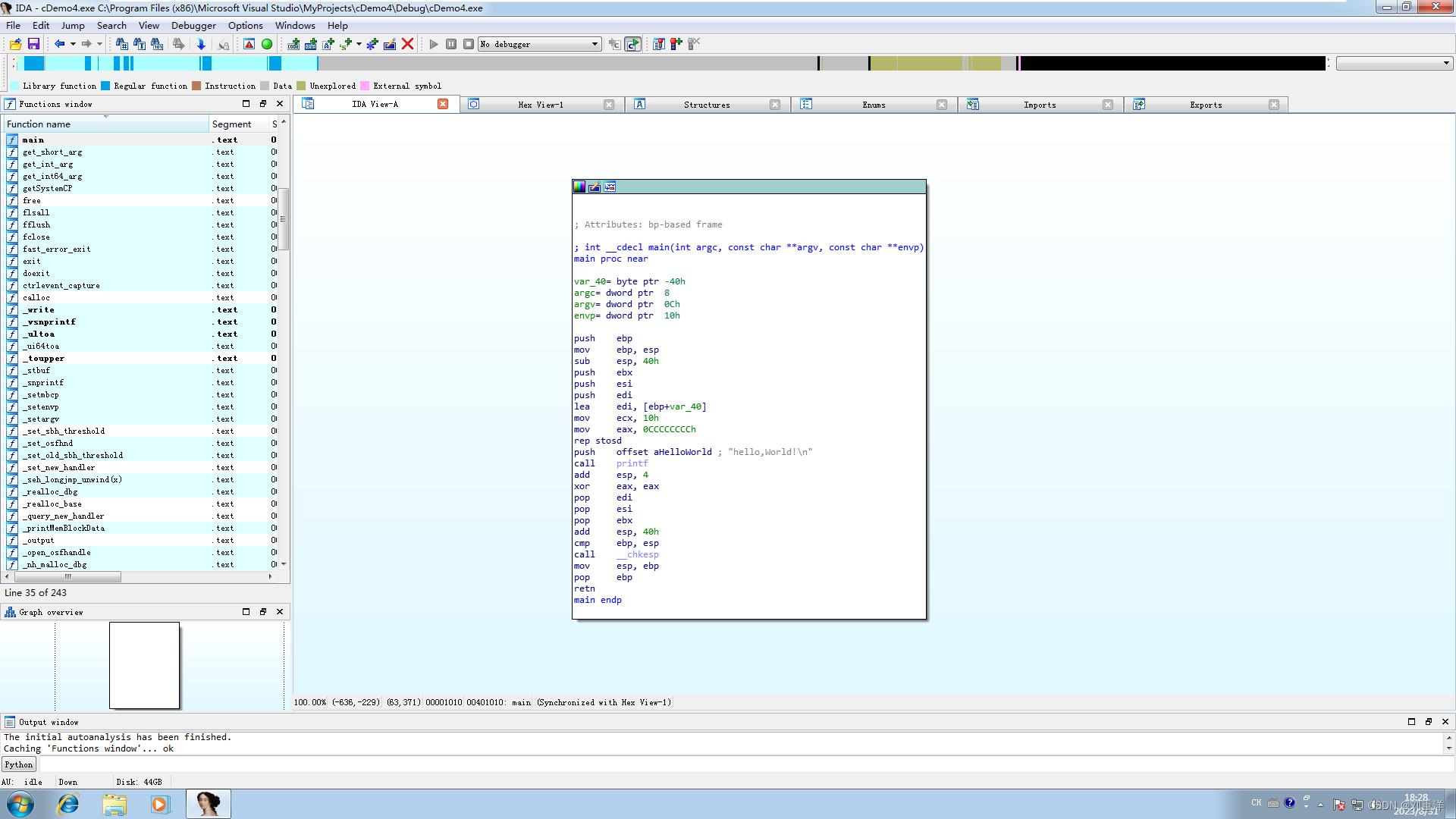

第六步:显示运行结果

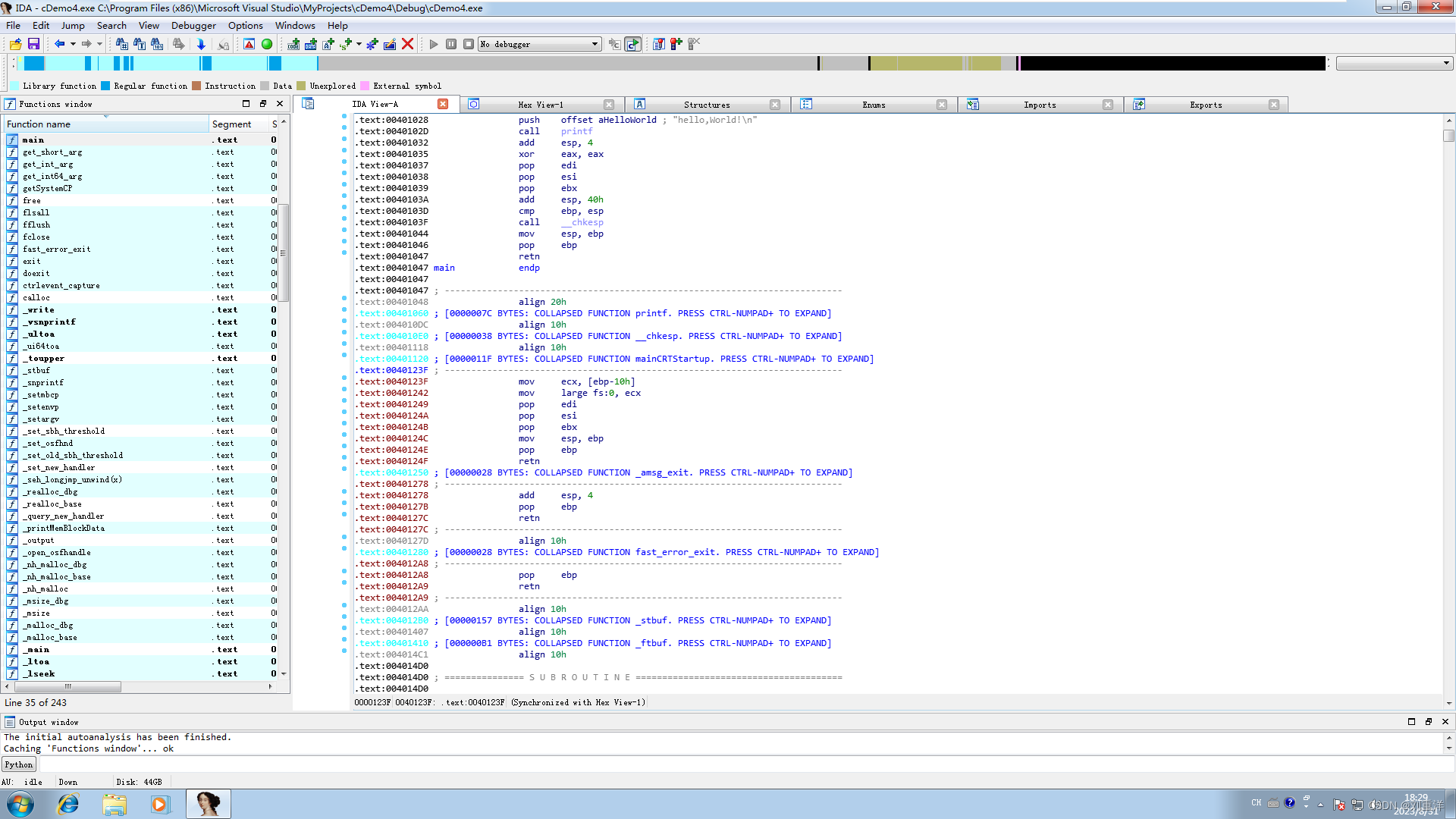

此时,运行结果如下图所示,接着可以开始我们的逆向分析。

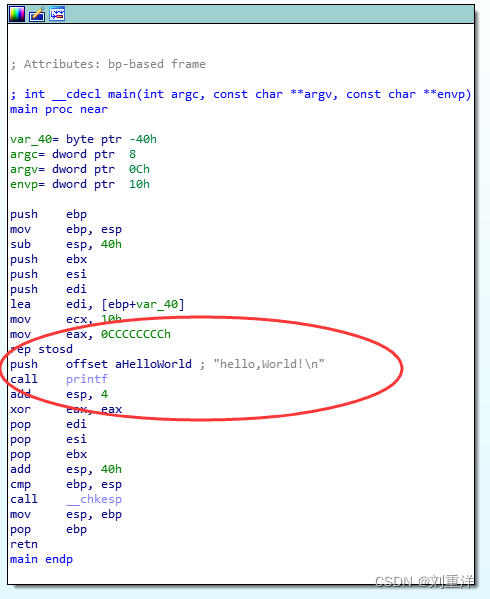

IDA View显示如下图所示:

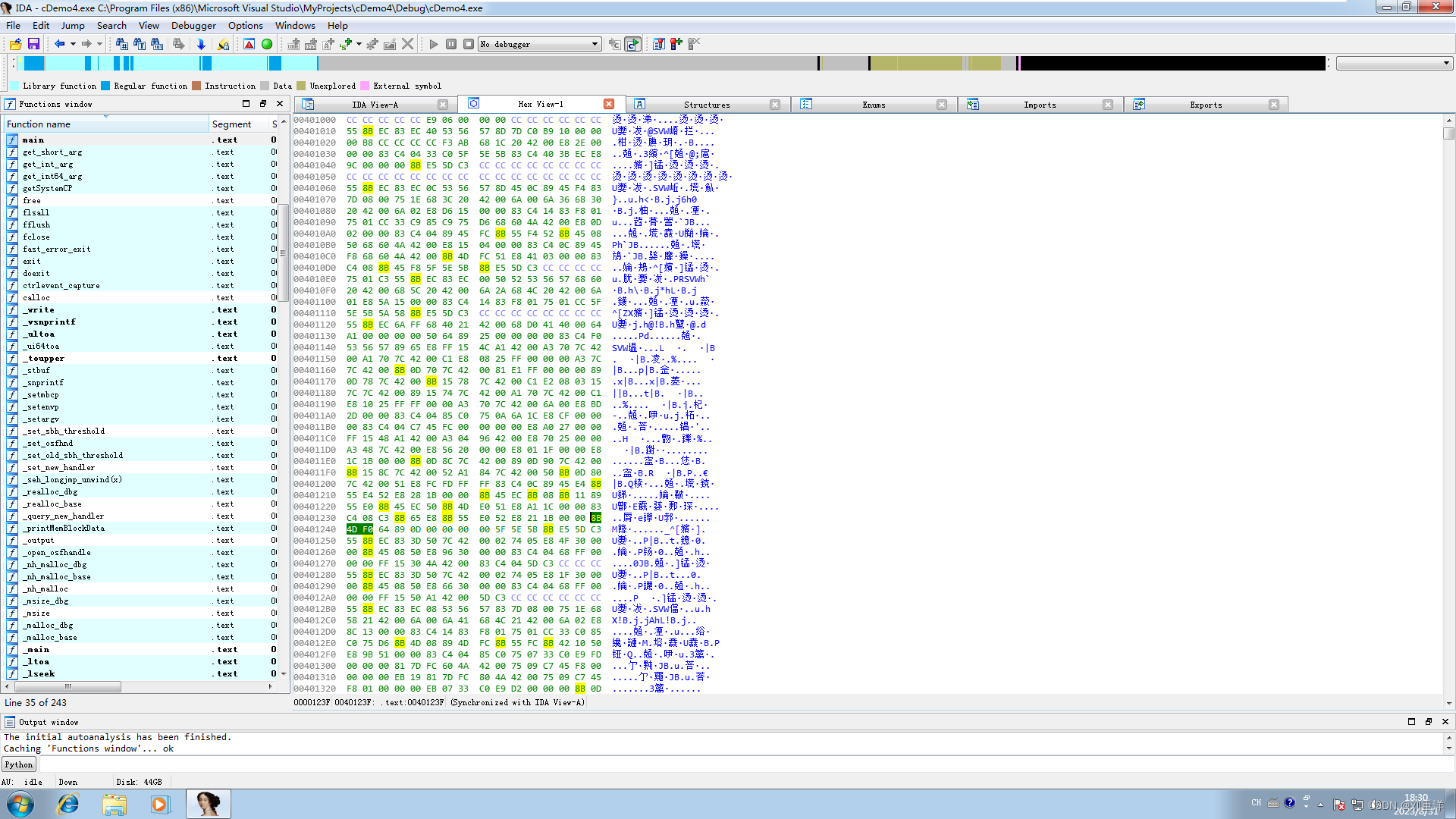

Hex View十六进制显示如下图所示

下图可以看到代码中的“hello world!!!\n”。

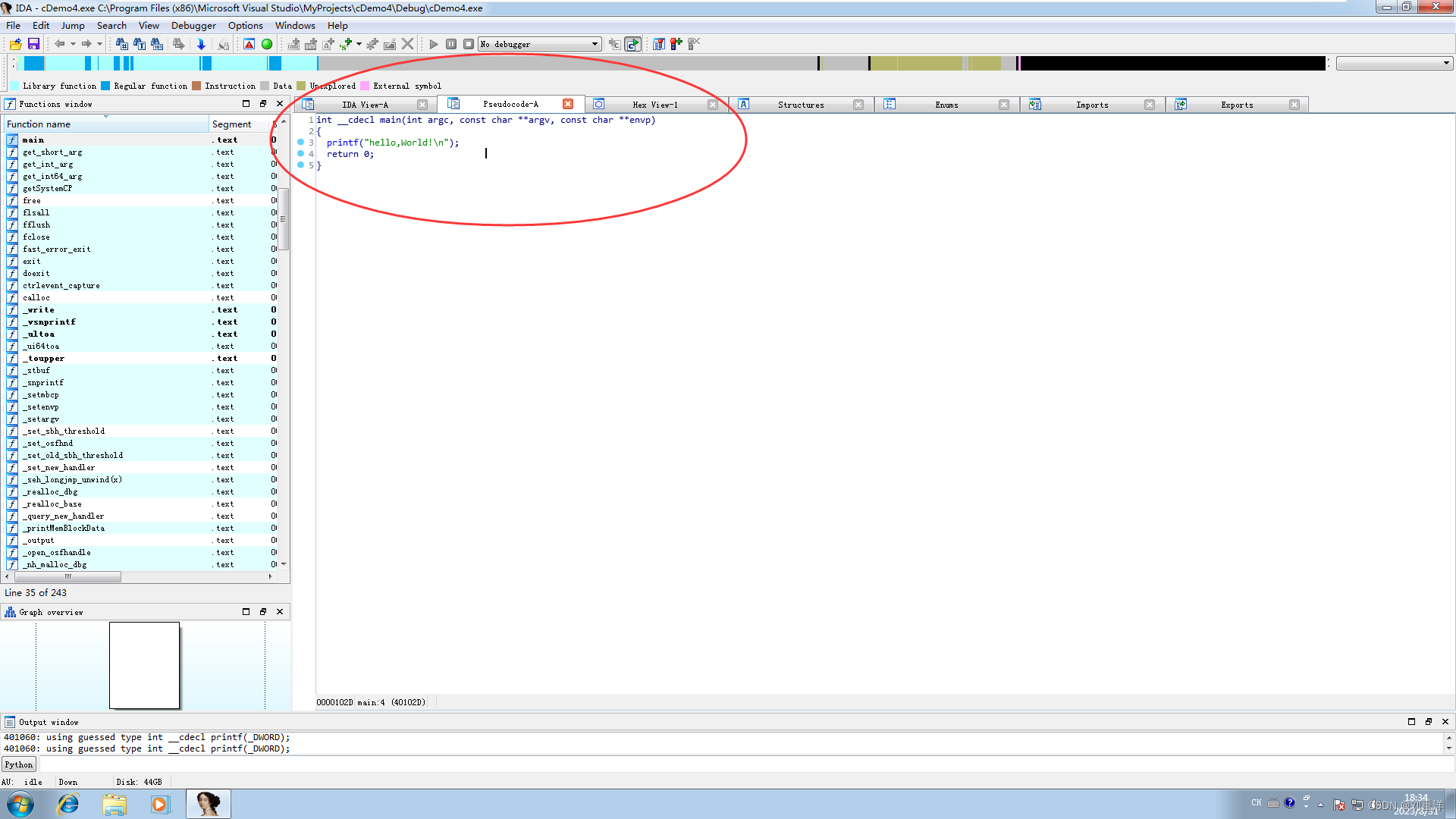

第七步:查看源代码

按下F5能够查看对应的源代码。

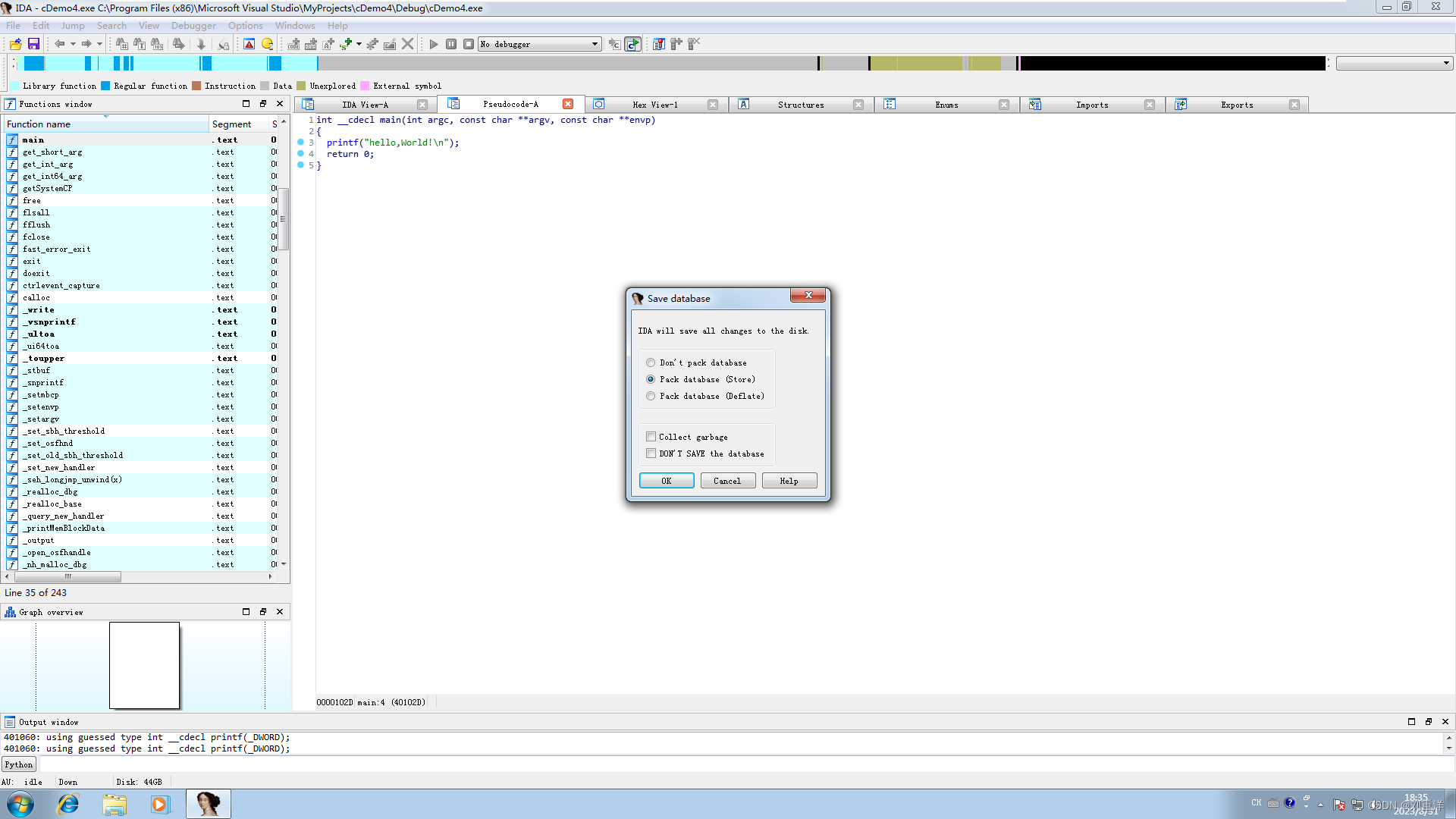

第八步:关闭IDA Pro并保存数据库文件

保存IDB数据库文件至本地,它记录了用IDA Pro对该程序分析中的工作状态,包括反汇编分析、区段扫描、用户自定义结构、用户自定义名称、注释等信息。点击右上角的关闭按钮,弹出IDA Pro保存数据库窗口(Save Database),使用默认选项,直接点击OK即可以保存生成数据库(.idb)文件。

下次载入时,可以直接加载数据库文件,获取之前分析的状态。