在iOS逆向中,反编译工具扮演着至关重要的角色,帮助开发者深入理解和分析应用程序的内部结构。Hopper Disassembler 是一款备受推崇的工具,它可以帮助我们解开应用程序的面纱,探索其中的奥秘。本文将从零开始,介绍如何使用 Hopper Disassembler 进行ipa文件的反编译和分析。

什么是 Hopper Disassembler

Hopper Disassembler 是一款强大的逆向工程工具,它可以将机器代码翻译成人类可读的伪代码,让开发者更容易理解程序的逻辑和功能。不仅如此,Hopper 还提供了一系列分析工具,帮助我们深入研究应用程序的各个方面。

步骤一:准备环境

首先,你需要下载并安装 Hopper Disassembler。官方网站提供了 Windows、macOS 和 Linux 版本,你可以根据自己的操作系统下载并安装。

步骤二:导入ipa文件

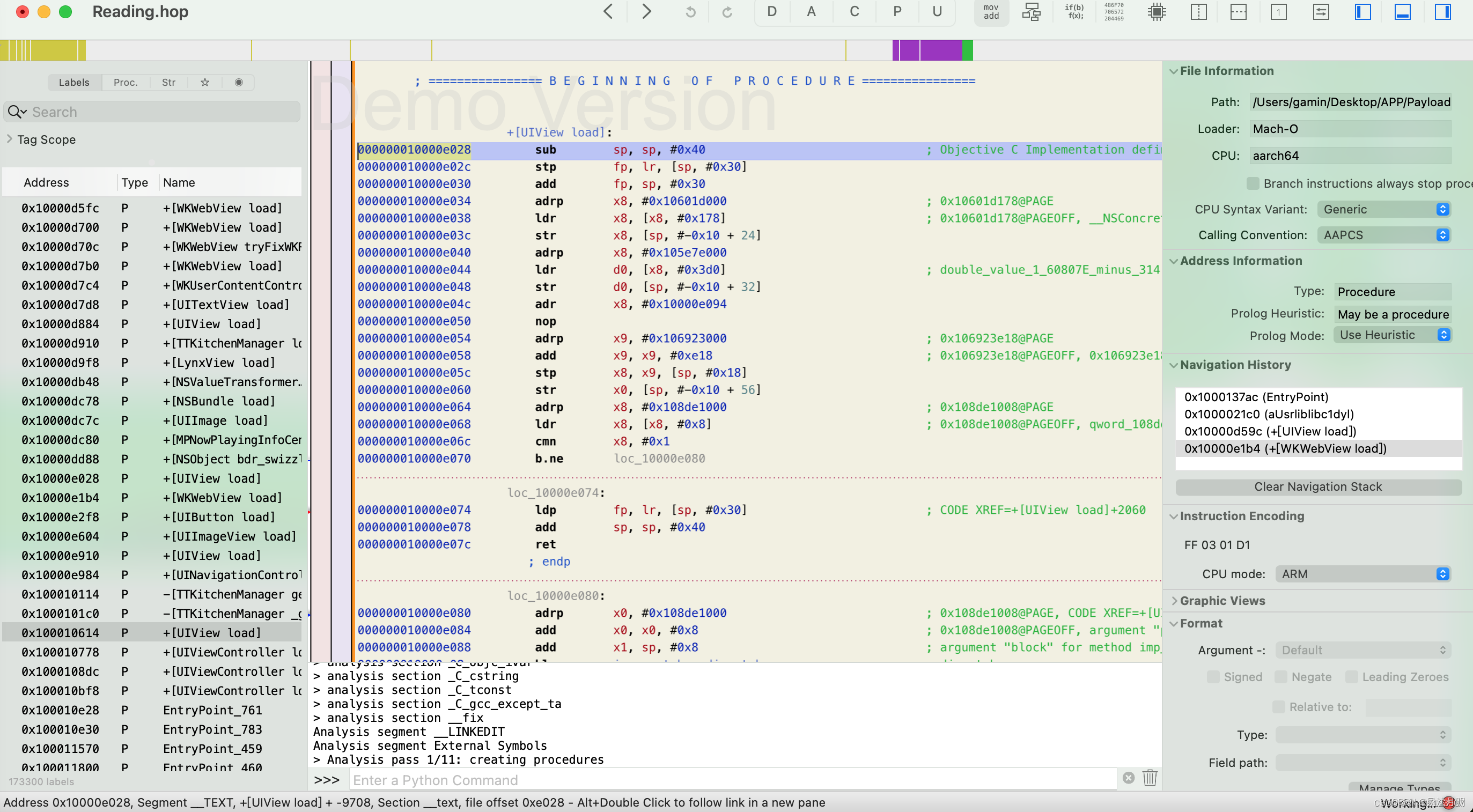

打开 Hopper Disassembler,选择“File” -> “Load Executable”,然后选择你想要分析的ipa文件。Hopper 将会自动进行反汇编并显示应用程序的机器代码。

步骤三:分析代码

查看反汇编代码

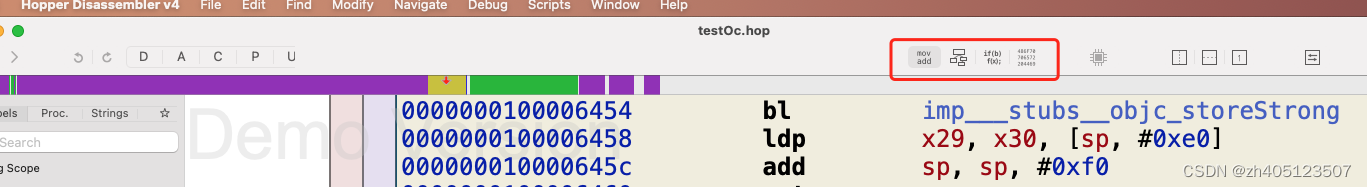

Hopper 显示的默认视图是反汇编代码,你可以看到应用程序的机器指令,以及函数调用、跳转等信息。

转换为伪代码

Hopper 的强大之处在于它可以将机器代码转换为伪代码。右键点击函数并选择“Generate Pseudocode”即可看到更加易读的代码表示。

数据分析

Hopper 还可以帮助你分析应用程序的数据结构和变量。通过查看内存区域和数据引用,你可以深入了解应用程序的数据处理。

步骤四:导出分析结果

完成分析后,你可以将结果导出为文本、HTML 或 Hopper 项目文件,以便将分析结果保存和分享。

总结

Hopper Disassembler 是一款逆向工程领域不可或缺的工具,它可以帮助开发者深入分析应用程序的内部结构和逻辑。从导入ipa文件到分析代码和数据,Hopper 提供了丰富的功能,让我们能够更好地理解和研究应用程序。无论是逆向分析还是安全研究,Hopper 都是你的得力助手。

除了 Hopper Disassembler,反编译领域还有许多其他强大的工具,如 IDA Pro、Ghidra 等。如果你对这些工具感兴趣,不妨关注本专栏,我们将为你介绍更多反编译工具的使用方法和技巧,助你在逆向工程领域更加游刃有余。